Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Cerron Leon David v2

Cargado por

05-VZ-HU-ALEXANDER JORGE ROSALESDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Cerron Leon David v2

Cargado por

05-VZ-HU-ALEXANDER JORGE ROSALESCopyright:

Formatos disponibles

Examen nal del

curso

Desplace para empezar

Bienvenido al examen nal del curso de Introducción a la ciberseguridad.

Se le evaluarán los conceptos básicos presentados en cada uno de los cinco módulos. Hay 15 preguntas

en total y debe obtener una puntuación de al menos un 70% para aprobar y lograr su insignia de Credly

vericada por Cisco.

Tiene intentos ilimitados para aprobar el examen, así que vuelva y revise el contenido del módulo si lo

necesita. ¡Suerte!

Desplace hacia abajo y comencemos.

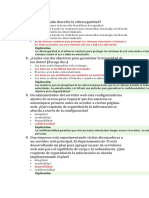

Pregunta 1

¿Cuáles de las siguientes son categorías de medidas o controles de seguridad?

Elija tres respuestas correctas

Firewalls

Tecnología

Protecciones

Sensibilización, formación y educación

Políces y procedimiento

Cámara

Pregunta 2

¿Cuáles son los objetivos de garantizar la integridad de los datos?

Elija dos respuestas correctas

Los datos están disponibles todo el tiempo

Los datos no se modican durante el tránsito

El acceso a los datos está autenticado

Los datos no son modicados por entidades no autorizadas.

Los datos se cifran mientras están en tránsito y cuando se almacenan en discos

Pregunta 3

Una organización está experimentando visitas abrumadoras a un servidor web principal. Está desarrollando un

plan para agregar un par de servidores web más para el equilibrio de carga y la redundancia.

¿Qué requisito de seguridad informática se aborda en la implementación del plan?

Integridad

Escalabilidad

Disponibilidad

Condencialidad

Pregunta 4

¿Qué vulnerabilidad ocurre cuando los datos se escriben más allá de las áreas de memoria asignadas a una

aplicación?

Desbordamiento de búfer

Entrada no validada

Condiciones de carrera

Debilidad en las Prácticas de Seguridad

Problemas de control de acceso

Pregunta 5

¿Qué nombres se dan a una base de datos donde se registran todas las transacciones de criptomonedas?

Seleccione dos respuestas correctas

Registro

Hoja de cálculo

Tabla

Cadena de bloques

Pregunta 6

¿Cuáles de los siguientes son ejemplos de cómo descifrar una contraseña cifrada?

Elija cuatro respuestas correctas

Monitoreo de la red

Ataque de diccionario

Ingeniería social

Ataque de fuerza bruta

Mesas arcoiris

Intimidación

Pulverización

Pregunta 7

¿Cuáles de las siguientes implementaciones de seguridad utilizan datos biométricos?

Desplázate hacia abajo y comencemos.

Reconocimiento de voz

Engaño

Teléfono

Huella dactilar

Tarjeta de crédito

Pregunta 8

¿Cuál es la mejor manera de evitar que se introduzca software espía en una máquina?

Instalar las últimas actualizaciones del sistema operativo

Instalar las últimas actualizaciones del navegador web

Instalar las últimas actualizaciones de antivirus

Instalar software solo de sitios web conables

Pregunta 9

¿Cuál es el mejor enfoque para evitar que un dispositivo de IoT comprometido acceda de forma

malintencionada a datos y dispositivos en una red local?

Instale un rewall de software en cada dispositivo de red

Place all IoT devices that have access to the Internet on an isolated network

Desconecte todos los dispositivos de IoT de Internet

Establecer la conguración de seguridad de los navegadores web de la estación de trabajo a

un nivel superior

Pregunta 10

«Después de una violación de datos, es importante educar a los empleados, socios y clientes sobre cómo

prevenir futuras violaciones.»

¿Esta armación es verdadera o falsa?

Verdadero

Falso

Pregunta 11

Un escaneo de puerto devuelve una respuesta «descartada». ¿Qué signica esto?

Un servicio está escuchando en el puerto.

Se denegarán las conexiones al puerto

No hubo respuesta del host

Pregunta 12

¿Por qué razón un administrador de red utilizaría la herramienta Nmap?

Para detectar e identicar puertos abiertos

Para proteger las direcciones IP privadas de los hosts internos

Para identicar anomalías especícas de la red

Para recopilar y analizar alertas y registros de seguridad.

Pregunta 13

Un empleado es despedido después de quince años con la misma organización. Luego, el empleado es

contratado por otra organización dentro de una semana. En la nueva organización, el empleado comparte

documentos e ideas de productos que el empleado propuso en la organización original.

¿Es el comportamiento del empleado ético o no ético?

Ético

Poco ético

Pregunta 14

En una reunión con el Departamento de Marketing, un representante de TI discute las funciones de un

producto nuevo que se lanzará el próximo año.

¿Es el comportamiento de este empleado ético o no ético?

Ético

Poco ético

Pregunta 15

¿Cuál de las siguientes certicaciones cumple con los requisitos de la Directiva 8570.01-M del Departamento

de Defensa de los EE. UU., lo cual es importante para cualquiera que quiera trabajar en seguridad de TI para el

gobierno federal?

Microsoft Technology Associate Security Fundamentals

Palo Alto Networks Certied Cybersecurity Associate

ISACA CSX Cybersecurity Fundamentals

CompTIA Security+

EC Council Certied Ethical Hacker

ISC2 Certied Information Systems Security Professional

¡Ha enviado sus respuestas!

Volver a intentar

87%

Ha obtenido un 87%.

Felicitaciones. Ha aprobado el examen nal de Introducción a la Ciberseguridad y, si ya ha completado la

encuesta de n de curso, ha ganado su insignia Credly vericada por Cisco.

Desplace hacia abajo para ver el vídeo nal.

Pulse el botón de reproducción para verlo.

Pulse el botón grande de reproducción para ver el vídeo.

Mostrar transcripción

Antes de que te vayas, nos gustaría que respondieras algunas preguntas en nuestra encuesta de n de curso.

Esta es tu oportunidad de compartir tus opiniones y comentarios sobre varios aspectos de este curso. Sus

respuestas serán condenciales y se utilizarán para mejorar el plan de estudios, las evaluaciones y la entrega

de este curso.

Seleccione Siguiente para continuar.

Inicio Siguiente

También podría gustarte

- Learnthon 2023 #EuropeanCyberCupDocumento5 páginasLearnthon 2023 #EuropeanCyberCupRose Loiz100% (1)

- Jorge Rosales AlexanderDocumento15 páginasJorge Rosales AlexanderROSA MERCEDES AVELLANEDA ENRIQUEZ100% (1)

- Respustas CybrsguridadDocumento240 páginasRespustas CybrsguridadLMAVInnova 2019Aún no hay calificaciones

- CibersegurDocumento7 páginasCibersegurmakotope 18100% (2)

- Cyberseguridad 2Documento42 páginasCyberseguridad 2Dany Juarez Rivera80% (5)

- Módulo 3 - Protegiendo Sus Datos y Su PrivacidadDocumento49 páginasMódulo 3 - Protegiendo Sus Datos y Su PrivacidadVanina100% (8)

- Protección de Sus Datos y PrivacidadDocumento10 páginasProtección de Sus Datos y PrivacidadSam Barreto50% (2)

- Ciber Seguridad 1.4Documento17 páginasCiber Seguridad 1.4Cristy GonzalesAún no hay calificaciones

- CURSO DE CIBERSEGURIDAD 1 CompletoDocumento184 páginasCURSO DE CIBERSEGURIDAD 1 Completodiego100% (5)

- La CiberseguridadDocumento32 páginasLa CiberseguridadASHENINKA100% (1)

- Examen 2 CiberseguridadDocumento2 páginasExamen 2 CiberseguridadDeini Terán0% (1)

- Cuestionario Del Capítulo 3 - Revisión Del IntentoDocumento6 páginasCuestionario Del Capítulo 3 - Revisión Del IntentoBryan Romero100% (1)

- Examen Final CiberseguridadDocumento5 páginasExamen Final CiberseguridadALEX NARVAEZ81% (16)

- Examen Final CiberDocumento7 páginasExamen Final CiberChris PM75% (8)

- Respuestas Del Examen de CiscoDocumento4 páginasRespuestas Del Examen de Ciscodianita martinez82% (22)

- Modulo 1 Introduccion A La CiberseguridadDocumento27 páginasModulo 1 Introduccion A La CiberseguridadOSCAR ERNESTO GUILLEN GARCIA75% (4)

- Cuestionario del capítulo 1: Revisión del intentoDocumento3 páginasCuestionario del capítulo 1: Revisión del intentoBryan Romero50% (4)

- Capítulo 2 prueba preguntas respuestasDocumento2 páginasCapítulo 2 prueba preguntas respuestasAldayr Huallpara Cruz100% (1)

- Cybersecurity v2 Examen FinalDocumento7 páginasCybersecurity v2 Examen Finalcesar100% (1)

- Cuestionario Del Capítulo 2 - Revisión Del IntentoDocumento3 páginasCuestionario Del Capítulo 2 - Revisión Del IntentoBryan Romero100% (2)

- Final Exam - Evaluación Final - Cybersecurity Essentials v.2020Documento42 páginasFinal Exam - Evaluación Final - Cybersecurity Essentials v.2020Ruben Moreno100% (12)

- RESPUESTAS-Introduccion A La Ciberseguridad PDFDocumento4 páginasRESPUESTAS-Introduccion A La Ciberseguridad PDFMiguel Angel Casillas100% (1)

- Respuestas Ciberseguridad MODULO 4Documento1 páginaRespuestas Ciberseguridad MODULO 4Bryan Yana Baltazar100% (2)

- Cuestionario Del Capítulo 4 - Revisión Del IntentoDocumento2 páginasCuestionario Del Capítulo 4 - Revisión Del IntentoBryan Romero100% (2)

- CiberseguidadDocumento9 páginasCiberseguidadLuis Fernando Carranza CabreraAún no hay calificaciones

- Introducción a la Ciberseguridad: Amenazas y ProtecciónDocumento13 páginasIntroducción a la Ciberseguridad: Amenazas y Protecciónminegrodel WhatsAppAún no hay calificaciones

- Examen 3 CiberseguridadDocumento1 páginaExamen 3 CiberseguridadLoyher82% (17)

- Cuestionario de CiscoDocumento7 páginasCuestionario de CiscoQuiles PecurAún no hay calificaciones

- Cuestionario Del Capítulo 4Documento2 páginasCuestionario Del Capítulo 4Yobany Alberto Romero MartinezAún no hay calificaciones

- Evaluación 1 CierseguridadDocumento1 páginaEvaluación 1 CierseguridadDj MCAún no hay calificaciones

- Introduccion CIENCIA de DATOS - PreguntasModulosDocumento39 páginasIntroduccion CIENCIA de DATOS - PreguntasModulosKEVIN BACILIO ALFARO AGUIRRE100% (3)

- Examen 1 CiberseguridadDocumento1 páginaExamen 1 CiberseguridadDeini TeránAún no hay calificaciones

- Cisco Skills For AllDocumento11 páginasCisco Skills For Allwalter hilasaca100% (8)

- Examen Grupal de Módulos 1 - 5 de Gestión de Amenazas Cibernéticas (Cybertm)Documento23 páginasExamen Grupal de Módulos 1 - 5 de Gestión de Amenazas Cibernéticas (Cybertm)Luis cristobal mateoAún no hay calificaciones

- Cuestionario Del Capítulo 3 - Revisión Del IntentoDocumento6 páginasCuestionario Del Capítulo 3 - Revisión Del IntentoLUIS ALBISAún no hay calificaciones

- Quiz Ciberseguridad Capítulos 1-2Documento7 páginasQuiz Ciberseguridad Capítulos 1-2Santiago Rivera0% (1)

- Capítulo 2 Ataques, Conceptos y TécnicasDocumento7 páginasCapítulo 2 Ataques, Conceptos y TécnicasDavid Jesus100% (2)

- Cuestionario Del Capítulo 2Documento3 páginasCuestionario Del Capítulo 2Rafael Steven Soto del Campo100% (2)

- Preguntas sobre hacktivismo, ciberseguridad y ciberguerraDocumento3 páginasPreguntas sobre hacktivismo, ciberseguridad y ciberguerraLaura SarmientoAún no hay calificaciones

- Preguntas Cisco Cap 2Documento1 páginaPreguntas Cisco Cap 2L0renita93% (14)

- Cuestionario Del Capítulo 2 - Attempt ReviewDocumento5 páginasCuestionario Del Capítulo 2 - Attempt ReviewEstibaliz taxiAún no hay calificaciones

- Curso Introduccion A Ciberseguridad AugustoDocumento105 páginasCurso Introduccion A Ciberseguridad AugustoAugusto Chicoj IboyAún no hay calificaciones

- Examen Final Cisco 2Documento22 páginasExamen Final Cisco 2rhgnetAún no hay calificaciones

- Ciber Seguridad 1.5Documento8 páginasCiber Seguridad 1.5Cristy GonzalesAún no hay calificaciones

- Cuestionario ética Capítulo 1Documento2 páginasCuestionario ética Capítulo 1Veronica Melloni100% (2)

- ACTIVIDADESDocumento5 páginasACTIVIDADESAngela Loor0% (1)

- Guía de 4 pasos para potenciar tu iniciativaDocumento4 páginasGuía de 4 pasos para potenciar tu iniciativaJherson Aron Delgado Rios100% (2)

- Examen de Ciberseguridad CISCODocumento1 páginaExamen de Ciberseguridad CISCOjosferchAún no hay calificaciones

- Respuestas Ciencia de DatosDocumento2 páginasRespuestas Ciencia de DatosOSCARAún no hay calificaciones

- Curso Ciberseguridad - Evaluación FinalDocumento7 páginasCurso Ciberseguridad - Evaluación FinalAlexis EscobalAún no hay calificaciones

- Introduction To Cybersecurity v2 - EamDocumento7 páginasIntroduction To Cybersecurity v2 - EamMiky Her Hernando100% (20)

- Cuestionario Del Capítulo 1 - Revisión Del IntentoDocumento3 páginasCuestionario Del Capítulo 1 - Revisión Del IntentoLUIS ALBISAún no hay calificaciones

- Cuestionario de Capítulo 2 de Seguridad CibernéticaDocumento4 páginasCuestionario de Capítulo 2 de Seguridad CibernéticajohnAún no hay calificaciones

- Examen 1 repuestas CiberseguridadDocumento6 páginasExamen 1 repuestas Ciberseguridadadolfo abarca0% (1)

- Practica 1 AyudantiaDocumento2 páginasPractica 1 AyudantiaAbel CabaAún no hay calificaciones

- Cuestionario Del Capítulo 1 - CiberDocumento3 páginasCuestionario Del Capítulo 1 - CiberCesar Silva0% (1)

- ParcialDocumento3 páginasParcialjhonatan611100% (1)

- Catedra. WixDocumento1 páginaCatedra. WixJocelin lopezAún no hay calificaciones

- Cuestionario Capítulo 2 de Introducción A La Ciberseguridad (Introduction To Cybersecurity) 2.1.Documento6 páginasCuestionario Capítulo 2 de Introducción A La Ciberseguridad (Introduction To Cybersecurity) 2.1.luchopanik73% (22)

- Prueba 1 SIRDocumento9 páginasPrueba 1 SIRBastian VenegasAún no hay calificaciones

- Origenes de La HuamanidadDocumento1 páginaOrigenes de La Huamanidad05-VZ-HU-ALEXANDER JORGE ROSALES100% (1)

- WUFFDA - gallinas ponedorasDocumento91 páginasWUFFDA - gallinas ponedoras05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- PRACTICA N° 15 (CARIOTIPO HUMANO) CORREGIDODocumento7 páginasPRACTICA N° 15 (CARIOTIPO HUMANO) CORREGIDO05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Tarea GeneticaDocumento5 páginasTarea Genetica05-VZ-HU-ALEXANDER JORGE ROSALES100% (1)

- OSMOSIS Clase 3 - Fisio AnimalDocumento24 páginasOSMOSIS Clase 3 - Fisio Animal05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- ¿Cuáles Son Los Servicios de Las TIC? A) Banca Online. B) Tele Salud. C) Blogs. D) E-Gobierno. E) E-Comerce. F) Servicios MóvilesDocumento1 página¿Cuáles Son Los Servicios de Las TIC? A) Banca Online. B) Tele Salud. C) Blogs. D) E-Gobierno. E) E-Comerce. F) Servicios Móviles05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Caratula MecanizacionDocumento5 páginasCaratula Mecanizacion05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Digestivo Monogastricos 2022Documento38 páginasDigestivo Monogastricos 202205-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Informe Semana 03Documento3 páginasInforme Semana 0305-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Cronograma Vacunacion Julio IEDocumento2 páginasCronograma Vacunacion Julio IE05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Impacto ciencia y tecnología medio ambienteDocumento5 páginasImpacto ciencia y tecnología medio ambiente05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Upo Pract-Manejo Conductual PDFDocumento42 páginasUpo Pract-Manejo Conductual PDF05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Filosofia Clase #15 Filosofia y CienciaDocumento17 páginasFilosofia Clase #15 Filosofia y Ciencia05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Informe Semana 03Documento2 páginasInforme Semana 0305-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- 1 Trauma ShockDocumento1 página1 Trauma Shock05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Anatomía comparada abdominal vacuno, equino y porcinoDocumento64 páginasAnatomía comparada abdominal vacuno, equino y porcino05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Upo Pract-Estres PDFDocumento50 páginasUpo Pract-Estres PDF05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Enrichment Techniques for Wildlife in CaptivityDocumento50 páginasEnrichment Techniques for Wildlife in Captivity05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Upo Pract-Etologia y Etograma PDFDocumento77 páginasUpo Pract-Etologia y Etograma PDF05-VZ-HU-ALEXANDER JORGE ROSALES100% (1)

- EnriquAmbientalDocumento24 páginasEnriquAmbiental05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- 5ta ECOSISTEMAS-MEDIO AMBIENTEDocumento16 páginas5ta ECOSISTEMAS-MEDIO AMBIENTE05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Plan de TrabajoDocumento2 páginasPlan de Trabajo05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Upo Pract-Bases Científicas para La Determinación Del Sufrimiento en PDFDocumento56 páginasUpo Pract-Bases Científicas para La Determinación Del Sufrimiento en PDF05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Comité Etico en Animales de Experimentaci ONNDocumento38 páginasComité Etico en Animales de Experimentaci ONN05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- OREGANODocumento1 páginaOREGANO05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Guevara BGFDocumento86 páginasGuevara BGF05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Cuerstionario EcologiaDocumento4 páginasCuerstionario Ecologia05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Cuerstionario 12Documento4 páginasCuerstionario 1205-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Plan de CapacitacionDocumento14 páginasPlan de Capacitacion05-VZ-HU-ALEXANDER JORGE ROSALESAún no hay calificaciones

- Tarea 7 La Tecnología de La Información y La LogísticaDocumento4 páginasTarea 7 La Tecnología de La Información y La LogísticaReynaAún no hay calificaciones

- Sena Digital Siglo XXIDocumento3 páginasSena Digital Siglo XXIJavier MuñozAún no hay calificaciones

- Configuracion VPN Windows Server 2016Documento26 páginasConfiguracion VPN Windows Server 2016Eduardo SandonAún no hay calificaciones

- Fenicio Ecommerce Reporte Anual 2023Documento34 páginasFenicio Ecommerce Reporte Anual 2023Samatiela CuatroAún no hay calificaciones

- Generalidades de La Tecnología WebDocumento11 páginasGeneralidades de La Tecnología WebVictor OjedaAún no hay calificaciones

- Niveles de Servicio de Los Centros de ComputoDocumento3 páginasNiveles de Servicio de Los Centros de ComputoBelén FTAún no hay calificaciones

- Configuración de VPN segura con OpenVPN y TLSDocumento4 páginasConfiguración de VPN segura con OpenVPN y TLSErica RichardsAún no hay calificaciones

- FLUJOGRAMADocumento3 páginasFLUJOGRAMAAndrea Sanabria FajardoAún no hay calificaciones

- Registro de docentes con StrutsDocumento2 páginasRegistro de docentes con StrutsAdo SozaAún no hay calificaciones

- ABC de la ciberseguridadDocumento3 páginasABC de la ciberseguridadCristian Camilo Marquez MillanAún no hay calificaciones

- Informe Diario Teletrabajo 1Documento1 páginaInforme Diario Teletrabajo 1Jimmy Alcides PogoAún no hay calificaciones

- Liliana Montoya - CVDocumento4 páginasLiliana Montoya - CVJuan HerreraAún no hay calificaciones

- Ndicaciones Cuadro Vulnerabilidades Amenazas y Riesgos Por CategoriaDocumento2 páginasNdicaciones Cuadro Vulnerabilidades Amenazas y Riesgos Por CategoriaDarwin JVAún no hay calificaciones

- Plantilla MemoriaProyectoDocumento4 páginasPlantilla MemoriaProyectoVÍCTORNicolás Cartagena SolerAún no hay calificaciones

- Tipos de Malware Presentación TICDocumento10 páginasTipos de Malware Presentación TICAlbertoAún no hay calificaciones

- 5 de Los Mejores Software de MineríaDocumento2 páginas5 de Los Mejores Software de MineríaRCedrickReyesAún no hay calificaciones

- 1.2. Tipología de Los Datos (Caso de Estudio)Documento5 páginas1.2. Tipología de Los Datos (Caso de Estudio)Tuve gvhvfAún no hay calificaciones

- Cuestionario TCP/IP Parte 2Documento4 páginasCuestionario TCP/IP Parte 2cdkueaAún no hay calificaciones

- Packet Tracer 10.3.4Documento4 páginasPacket Tracer 10.3.4Yusef Laroussi De la CalleAún no hay calificaciones

- NordVPN Vs IPVanishDocumento6 páginasNordVPN Vs IPVanishJOYCE GARCIAAún no hay calificaciones

- SAP Query ManualDocumento45 páginasSAP Query ManualAlicia Criado100% (3)

- 1.2.5 InterrupcionesDocumento10 páginas1.2.5 InterrupcionesGERARDO DANIEL VICTORIA MORALESAún no hay calificaciones

- Punteros: Definición, operadores y programa en CDocumento3 páginasPunteros: Definición, operadores y programa en CJesus Antonio Guerra RiosAún no hay calificaciones

- Módulo 1 - Big Data y Business Intelligence - Revisión Del IntentoDocumento10 páginasMódulo 1 - Big Data y Business Intelligence - Revisión Del IntentoMaximiliano Morales MoralesAún no hay calificaciones

- Jose Castillo 2018210061 Actividad#5.2Documento3 páginasJose Castillo 2018210061 Actividad#5.2Rey Castillo RiveraAún no hay calificaciones

- 5 Ataques Informáticos Que Podrían Afectar La RedDocumento3 páginas5 Ataques Informáticos Que Podrían Afectar La RedcesarAún no hay calificaciones

- Configuración Interfaz Serie TeldatDocumento70 páginasConfiguración Interfaz Serie TeldatAngel MuñozAún no hay calificaciones

- Ataques de Inyeccion SQL Avanzadov1.1 PDFDocumento11 páginasAtaques de Inyeccion SQL Avanzadov1.1 PDFmiltonperezrAún no hay calificaciones

- Material de Reforzamiento U8Documento2 páginasMaterial de Reforzamiento U8Matías Luke SP100% (2)

- Almacenaje de datos en dispositivosDocumento9 páginasAlmacenaje de datos en dispositivosSamanthaAún no hay calificaciones