Documentos de Académico

Documentos de Profesional

Documentos de Cultura

RESPUESTAS-Introduccion A La Ciberseguridad PDF

Cargado por

Miguel Angel Casillas100%(1)100% encontró este documento útil (1 voto)

8K vistas4 páginasexamen de cisco

Título original

RESPUESTAS-Introduccion a La Ciberseguridad.pdf

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoexamen de cisco

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

100%(1)100% encontró este documento útil (1 voto)

8K vistas4 páginasRESPUESTAS-Introduccion A La Ciberseguridad PDF

Cargado por

Miguel Angel Casillasexamen de cisco

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 4

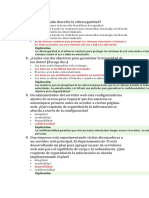

RESPUESTAS: Introduction to Cybersecurity Español 0619

1. Que dos herramientas utilizadas para la detección de incidentes se

pueden utilizar para detectar comportamientos anómalos, tráfico de

comando y control, así como hosts infectados? (Elija dos opciones.)

Trampa (honeypot)

Sistema de detección de intrusiones*

Un servidor proxy invertido

NetFlow*

Nmap

2. Cuál es el mejor método para evitar obtener spyware en una maquina?

Instalar las últimas actualizaciones del antivirus.

Instalar las últimas actualizaciones del sistema operativo.

Instalar las últimas actualizaciones del navegador web.

Instalar software únicamente de sitios web confiables.*

3. ¿Qué herramienta se usa para atraer a un atacante para que un

administrador pueda capturar, registrar y analizar el comportamiento

del ataque?

Nmap

IDS

Trampa (Honeypot)*

NetFlow

4. Al describir malware, ¿cuál es la diferencia entre un virus y un

gusano?

Un virus puede utilizarse para ofrecer anuncios sin el consentimiento del usuario, mientras que el gusano

no puede.

Un virus se replica adjuntándose a otro archivo, mientras que un gusano puede replicarse

independientemente.*

Un virus puede utilizarse para iniciar un ataque de DoS (pero no de DDoS), mientras que un gusano

puede utilizarse para iniciar ataques de DoS y DDoS.

Un virus se centra en obtener acceso privilegiado a un dispositivo, mientras que un gusano no.

5. ¿Qué medidas tomara un IDS al detectar trafico malicioso?

Crear una alerta de red y registrar la deteccion.*

Re direccionar el trafico malicioso a un honeypot.

Bloquear o denegar todo el tráfico.

Descartar solo los paquetes identificados como maliciosos.

6. ¿Cuál es un ejemplo de una cadena de eliminación cibernética?

Un proceso planeado de ciberataque.*

Una serie de gusanos basados en el mismo código principal.

Un grupo de botnets

Una combinación de virus, gusano y troyano.

7. ¿Por qué razón un administrador de red utilizaría la herramienta

Nmap?

Para identificar anomalías especificas en la red.

Para detectar e identificar puertos abiertos.*

Recopilar y analizar las alertas y los registros.

Para proteger las direcciones IP privadas de los hosts internos.

8. Un empleado de una oficina médica envía correos electrónicos a los

pacientes sobre visitas a las instalaciones y consultas de pacientes

recientes. ¿Que información colocaría la privacidad de los pacientes en

riesgo si se incluyera en el correo electrónico?

Cita siguiente

Nombre y apellido

Registros de pacientes*

Información de contacto

9. ¿Cuál es la función principal del equipo de respuesta ante los incidentes

de seguridad de Cisco?

Diseñar routers y switches de nueva generación menos propensos a ciberataques.

Diseñar malware polimórfico.

Proteger la empresa, el sistema y la preservación de los datos.*

Proporcionar nuevos estándares para las nuevas técnicas de encriptación.

10. ¿Qué etapa de la cadena de eliminación utilizada por los atacantes se

centra en la identificación y la selección de objetivos?

Explotación

Armamentización

Entrega

Reconocimiento*

11. ¿Verdadero o falso?

Un empleado hace algo como representante de la empresa sabiendo que la

empresa y la acción se consideran ilegales. La empresa será legalmente

responsable de esta acción.

Falso

Verdadero*

12. ¿Cuál es el objetivo principal de una guerra cibernética?

Obtener ventaja sobre los adversarios.*

Simular posibles casos de guerra entre las naciones.

Desarrollar dispositivos de red avanzada.

Proteger los centros de datos basados en la nube.

13. ¿Que tecnología crea un token de seguridad que permite que un

usuario inicie sesión en una aplicación web deseada utilizando

credenciales de una red social?

Servicio de VPN.

Administrador de contraseñas.

Open Authorization.*

Modo privado de navegación.

14. ¿Cuáles son los dos objetivos de garantizar la integridad de los datos?

(Elija dos opciones.)

Las entidades no autorizadas no pueden modificar los datos.*

El acceso a los datos esta autenticado.

Los datos se cifran cuando están en tránsito y cuando se almacenan en discos.

Los datos no se ven alterados durante el transito.*

Los datos están disponibles todo el tiempo.

15. Un administrador del servidor web configura ajustes de acceso para

que los usuarios se autentiquen primero antes de acceder a determinados

sitios web. ¿Qué requisito de seguridad informática se aborda en la

configuración?

Confidencialidad*

Integridad

Disponibilidad

Escalabilidad

16. ¿Cuál es el mejor enfoque para evitar que un dispositivo de IdC

comprometido acceda maliciosamente a los datos y dispositivos de una

red local?

Desconectar todos los dispositivos de IdC de Internet.

Colocar todos los dispositivos de IdC con acceso a Internet en una red aislada.*

Establecer las configuraciones de seguridad a un nivel superior de los exploradores web de la estación de

trabajo.

Instalar un software de firewall en cada dispositivo de red.

17. ¿Qué tipo de ataque usa zombis?

Troyano

Suplantación de identidad

DDoS*

Envenenamiento SEO

18. El departamento de TI informa que un servidor web de la empresa

recibe una gran cantidad anormal de solicitudes de páginas Web desde

distintos lugares simultáneamente. ¿Qué tipo de ataque a la seguridad se

está produciendo?

Ingeniería social.

Suplantación de identidad (phishing)

Spyware

Adware

DDoS*

19. Una empresa experimenta visitas abrumadoras en un servidor web

principal. El departamento de TI está desarrollando un plan para

agregar un par más de servidores web para equilibrar la carga y la

redundancia. ¿Qué requisito de seguridad informática se aborda en la

implementación del plan?

Disponibilidad*

Escalabilidad

Integridad

Confidencialidad

20. ¿Cuál de las siguientes afirmaciones describe la ciberseguridad?

Es un marco para el desarrollo de políticas de seguridad.

Es el nombre de una aplicación de seguridad integral para que los usuarios protejan de ataques sus

estaciones de trabajo.

Es un modelo basado en estándares para desarrollar tecnologías de firewall para luchar contra los

ciberdelincuentes.

Es un esfuerzo continuo para proteger los sistemas conectados a Internet y los datos asociados a

dichos sistemas contra daños o uso no autorizado.*

21. ¿Cuáles son las dos implementaciones de seguridad que utilizan la

tecnología biométrica? (Elija dos opciones).

Huellas digitales*

Mando

Teléfono

Tarjeta de crédito

Reconocimiento de voz*

También podría gustarte

- Cybersecurity v2 Examen FinalDocumento7 páginasCybersecurity v2 Examen Finalcesar100% (1)

- Examen Final CiberDocumento7 páginasExamen Final CiberChris PM75% (8)

- Respuestas Del Examen de CiscoDocumento4 páginasRespuestas Del Examen de Ciscodianita martinez82% (22)

- Examen Final CiberseguridadDocumento5 páginasExamen Final CiberseguridadALEX NARVAEZ81% (16)

- Curso Ciberseguridad - Evaluación FinalDocumento7 páginasCurso Ciberseguridad - Evaluación FinalAlexis EscobalAún no hay calificaciones

- La CiberseguridadDocumento32 páginasLa CiberseguridadASHENINKA100% (1)

- Examen 2 CiberseguridadDocumento2 páginasExamen 2 CiberseguridadDeini Terán0% (1)

- Examen Final (Final Exam)Documento6 páginasExamen Final (Final Exam)Elisa Bedoya AAún no hay calificaciones

- Examen 8 PDFDocumento5 páginasExamen 8 PDFJuankiMuñozAún no hay calificaciones

- Cuestionario de CiscoDocumento7 páginasCuestionario de CiscoQuiles PecurAún no hay calificaciones

- Introduction To Cybersecurity v2 - EamDocumento7 páginasIntroduction To Cybersecurity v2 - EamMiky Her Hernando100% (20)

- Quiz Examen CCNA 4Documento11 páginasQuiz Examen CCNA 4Luis Armando CanizalezAún no hay calificaciones

- Examen Final CsDocumento6 páginasExamen Final CsGaloXavierRobayoLaz57% (7)

- Cuestionario Del Capítulo 4 - Revisión Del IntentoDocumento2 páginasCuestionario Del Capítulo 4 - Revisión Del IntentoBryan Romero100% (2)

- Introducción a la Ciberseguridad: Amenazas y ProtecciónDocumento13 páginasIntroducción a la Ciberseguridad: Amenazas y Protecciónminegrodel WhatsAppAún no hay calificaciones

- Cuestionario Del Capítulo 2Documento3 páginasCuestionario Del Capítulo 2Rafael Steven Soto del Campo100% (2)

- Ciber Seguridad 1.4Documento17 páginasCiber Seguridad 1.4Cristy GonzalesAún no hay calificaciones

- Examen 3 CiberseguridadDocumento1 páginaExamen 3 CiberseguridadLoyher82% (17)

- Preguntas Cisco Cap 2Documento1 páginaPreguntas Cisco Cap 2L0renita93% (14)

- Capítulo 2 prueba preguntas respuestasDocumento2 páginasCapítulo 2 prueba preguntas respuestasAldayr Huallpara Cruz100% (1)

- Jorge Rosales AlexanderDocumento15 páginasJorge Rosales AlexanderROSA MERCEDES AVELLANEDA ENRIQUEZ100% (1)

- Cuestionario Del Capítulo 2 - Revisión Del IntentoDocumento3 páginasCuestionario Del Capítulo 2 - Revisión Del IntentoBryan Romero100% (2)

- Cuestionario Capítulo 2 de Introducción A La Ciberseguridad (Introduction To Cybersecurity) 2.1.Documento6 páginasCuestionario Capítulo 2 de Introducción A La Ciberseguridad (Introduction To Cybersecurity) 2.1.luchopanik73% (22)

- CiberseguidadDocumento9 páginasCiberseguidadLuis Fernando Carranza CabreraAún no hay calificaciones

- Protección de Sus Datos y PrivacidadDocumento10 páginasProtección de Sus Datos y PrivacidadSam Barreto50% (2)

- Respuestas Ciberseguridad MODULO 4Documento1 páginaRespuestas Ciberseguridad MODULO 4Bryan Yana Baltazar100% (2)

- Examen 1 CiberseguridadDocumento1 páginaExamen 1 CiberseguridadDeini TeránAún no hay calificaciones

- Cuestionario Del Capítulo 4Documento2 páginasCuestionario Del Capítulo 4Yobany Alberto Romero MartinezAún no hay calificaciones

- CURSO DE CIBERSEGURIDAD 1 CompletoDocumento184 páginasCURSO DE CIBERSEGURIDAD 1 Completodiego100% (5)

- Cuestionario 2 CiscoDocumento1 páginaCuestionario 2 CiscoJohn Erley Osorno Villa100% (1)

- Módulo 3 - Protegiendo Sus Datos y Su PrivacidadDocumento49 páginasMódulo 3 - Protegiendo Sus Datos y Su PrivacidadVanina100% (8)

- Learnthon 2023 #EuropeanCyberCupDocumento5 páginasLearnthon 2023 #EuropeanCyberCupRose Loiz100% (1)

- Cuestionario Capítulo 4: Introducción A La Ciberseguridad 2.1 (Introduction To Cybersecurity 2.1)Documento5 páginasCuestionario Capítulo 4: Introducción A La Ciberseguridad 2.1 (Introduction To Cybersecurity 2.1)luchopanik73% (26)

- Cerron Leon David v2Documento1 páginaCerron Leon David v205-VZ-HU-ALEXANDER JORGE ROSALES100% (5)

- Cuestionario Del Capítulo 3 - Revisión Del IntentoDocumento6 páginasCuestionario Del Capítulo 3 - Revisión Del IntentoBryan Romero100% (1)

- Curso Introduccion A Ciberseguridad AugustoDocumento105 páginasCurso Introduccion A Ciberseguridad AugustoAugusto Chicoj IboyAún no hay calificaciones

- CibersegurDocumento7 páginasCibersegurmakotope 18100% (2)

- Cyberseguridad 2Documento42 páginasCyberseguridad 2Dany Juarez Rivera100% (4)

- Evaluación 1 CierseguridadDocumento1 páginaEvaluación 1 CierseguridadDj MCAún no hay calificaciones

- Examen Grupal de Módulos 1 - 5 de Gestión de Amenazas Cibernéticas (Cybertm)Documento23 páginasExamen Grupal de Módulos 1 - 5 de Gestión de Amenazas Cibernéticas (Cybertm)Luis cristobal mateoAún no hay calificaciones

- Modulo 1 Introduccion A La CiberseguridadDocumento27 páginasModulo 1 Introduccion A La CiberseguridadOSCAR ERNESTO GUILLEN GARCIA67% (3)

- Cuestionario Del Capítulo 3 - Revisión Del IntentoDocumento6 páginasCuestionario Del Capítulo 3 - Revisión Del IntentoLUIS ALBISAún no hay calificaciones

- Cuestionario Del Capítulo 1 - CiberDocumento3 páginasCuestionario Del Capítulo 1 - CiberCesar Silva0% (1)

- Cuestionario Del Capítulo 5 - Internet de Las Cosas 2.0Documento9 páginasCuestionario Del Capítulo 5 - Internet de Las Cosas 2.0Ivan100% (1)

- Ciberseguridad Prueba Capitulo 1Documento2 páginasCiberseguridad Prueba Capitulo 1pruebas qasva03Aún no hay calificaciones

- Respustas CybrsguridadDocumento240 páginasRespustas CybrsguridadLMAVInnova 2019Aún no hay calificaciones

- ACTIVIDADESDocumento5 páginasACTIVIDADESAngela Loor0% (1)

- Cuestionario de Capítulo 2 de Seguridad CibernéticaDocumento4 páginasCuestionario de Capítulo 2 de Seguridad CibernéticajohnAún no hay calificaciones

- Capítulo 3 Protección de Sus Datos y de Su SeguridadDocumento3 páginasCapítulo 3 Protección de Sus Datos y de Su SeguridadDavid JesusAún no hay calificaciones

- Ciberseguridad Capitulo 2Documento13 páginasCiberseguridad Capitulo 2Cesar PerezAún no hay calificaciones

- Cuestionario del capítulo 1: Revisión del intentoDocumento3 páginasCuestionario del capítulo 1: Revisión del intentoBryan Romero50% (4)

- Practica 1 AyudantiaDocumento2 páginasPractica 1 AyudantiaAbel CabaAún no hay calificaciones

- Cuestionario Del Capítulo 4 - Revisión Del IntentoDocumento2 páginasCuestionario Del Capítulo 4 - Revisión Del IntentoLUIS ALBISAún no hay calificaciones

- Capítulo 5 ¿Su Futuro Estará Relacionado Con La CiberseguridadDocumento4 páginasCapítulo 5 ¿Su Futuro Estará Relacionado Con La Ciberseguridadlefrain1Aún no hay calificaciones

- Cuestionario Del Capítulo 2 - Attempt ReviewDocumento5 páginasCuestionario Del Capítulo 2 - Attempt ReviewEstibaliz taxiAún no hay calificaciones

- Cuestionario 1 CiscoDocumento4 páginasCuestionario 1 CiscoAyrton Cela83% (6)

- EXAMEN Final COMPUTO 1Documento46 páginasEXAMEN Final COMPUTO 1vegetta100% (1)

- Respuesta de Evaluación Final 2Documento38 páginasRespuesta de Evaluación Final 2hector67% (3)

- Examen Final Cs PDFDocumento6 páginasExamen Final Cs PDFKenyu Esquivel MendozaAún no hay calificaciones

- TALLER DEL MODULO DE INTRODUCCION A LA CIBERSEGURIDAD 10agosDocumento4 páginasTALLER DEL MODULO DE INTRODUCCION A LA CIBERSEGURIDAD 10agosJuan José MarinAún no hay calificaciones

- Sistema RH CleanVipDocumento2 páginasSistema RH CleanVipPikoro OpnnAún no hay calificaciones

- Silo - Tips - Manual de Practicas de Laboratorio de Automatas Programables PDFDocumento33 páginasSilo - Tips - Manual de Practicas de Laboratorio de Automatas Programables PDFAlex BerrocalAún no hay calificaciones

- Vol 7 Num 3 Art 5Documento13 páginasVol 7 Num 3 Art 5MARIA JOSE OBREGON ROCHAAún no hay calificaciones

- INF 5120 Mandato Ejercicio Unidad 1Documento5 páginasINF 5120 Mandato Ejercicio Unidad 1Eudis J. Medina PerezAún no hay calificaciones

- 5.servicios en RedDocumento4 páginas5.servicios en RedÁlvaro Galán GutiérrezAún no hay calificaciones

- Gestión de Pedidos Nap's Chicken Optimiza ProcesosDocumento16 páginasGestión de Pedidos Nap's Chicken Optimiza ProcesosPieer Alexander Rodas VereauAún no hay calificaciones

- Libro Office Empresarial - Word PDFDocumento112 páginasLibro Office Empresarial - Word PDFLisset Nols100% (1)

- Guía Casilla-ElectronicaDocumento6 páginasGuía Casilla-ElectronicaMilagros RomeroAún no hay calificaciones

- Modelacion de Conduccion Con EpanetDocumento11 páginasModelacion de Conduccion Con EpanetBRAYAN ALEXIS CADENA CEPEDAAún no hay calificaciones

- Instructivo Apk Definitivo presIDENTEDocumento16 páginasInstructivo Apk Definitivo presIDENTEfelipechire7914Aún no hay calificaciones

- CUESTDocumento8 páginasCUESTDavid GuerreroAún no hay calificaciones

- Tarea#6.1 Grupo#2 v5444Documento5 páginasTarea#6.1 Grupo#2 v5444Jessy PeñaAún no hay calificaciones

- OPSVIEW ExposiciónDocumento6 páginasOPSVIEW ExposiciónJulian AndresAún no hay calificaciones

- Tema Escritorio Windows XP U Otro Sistema OperativoDocumento71 páginasTema Escritorio Windows XP U Otro Sistema Operativosindy stpanie pereiraAún no hay calificaciones

- Mantenimiento de Equipos ElectronicosDocumento4 páginasMantenimiento de Equipos ElectronicosOscar GuerreroAún no hay calificaciones

- KC 3 AbrilDocumento66 páginasKC 3 Abrilsergio villalbaAún no hay calificaciones

- 1.2 Tipos de ControlDocumento22 páginas1.2 Tipos de ControlCHRISTIAN JESUS HERNANDEZ PEREZAún no hay calificaciones

- Hacia La Inteligencia Operacional Con Osisoft PIDocumento4 páginasHacia La Inteligencia Operacional Con Osisoft PICésarRenatoCopacondoriCuaylaAún no hay calificaciones

- Python 01Documento20 páginasPython 01HENRY JESUS RAMIREZ AMPUEROAún no hay calificaciones

- Manual Usuario SISEC v3Documento124 páginasManual Usuario SISEC v3inservalAún no hay calificaciones

- ALGORITMOSDocumento5 páginasALGORITMOSrogerAún no hay calificaciones

- Clase 3 FTP, SFTP, VOIPDocumento36 páginasClase 3 FTP, SFTP, VOIPAnthony Irvine Monsalve BarriosAún no hay calificaciones

- Introduccion OracleDocumento33 páginasIntroduccion OracleEdgar CanalesAún no hay calificaciones

- TEORIA INFORMATICA WordDocumento16 páginasTEORIA INFORMATICA WordOlga Guerrero MorenoAún no hay calificaciones

- 2 - Unidad 1 - Tipos de InstruccionesDocumento15 páginas2 - Unidad 1 - Tipos de InstruccionesFigueroa RodriguezAún no hay calificaciones

- 16100b286b394b - 82828697099Documento3 páginas16100b286b394b - 82828697099Rosa maria Reyna0% (4)

- 2021 Examen UNNOBA G2 2personas 2 If ElseDocumento2 páginas2021 Examen UNNOBA G2 2personas 2 If Elseangel iseaAún no hay calificaciones

- Actividad de Puntos Evaluables - Escenario 6 - PRIMER BLOQUE-CIENCIAS BASICAS - HERRAMIENTAS PARA LA PRODUCTIVIDAD - (GRUPO B09)Documento6 páginasActividad de Puntos Evaluables - Escenario 6 - PRIMER BLOQUE-CIENCIAS BASICAS - HERRAMIENTAS PARA LA PRODUCTIVIDAD - (GRUPO B09)Miguel TorresAún no hay calificaciones

- 06 +más+sobre+mongoose PDFDocumento26 páginas06 +más+sobre+mongoose PDFAndy GabrielAún no hay calificaciones

- FRASESDocumento19 páginasFRASEScosito85Aún no hay calificaciones