Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Cyber-Taxonomy-101918 (Español) PDF

Cargado por

Cristian RubioDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Cyber-Taxonomy-101918 (Español) PDF

Cargado por

Cristian RubioCopyright:

Formatos disponibles

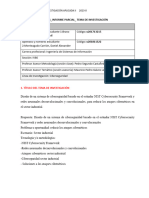

Machine Translated by Google

Clasificación de eventos cibernéticos: A

Taxonomía propuesta

Por Charles Harry, PhD, y Nancy Gallagher, PhD

Documento de trabajo de CISSM

febrero 2018

Centro de Estudios Internacionales y de Seguridad en Maryland

4113 Van Munching Hall, Escuela de Políticas Públicas

Universidad de Maryland

Parque universitario, MD 20742

(301) 405-7601

Machine Translated by Google

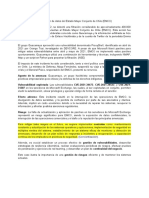

Resumen

La publicidad en torno a la amenaza de los ataques cibernéticos continúa creciendo, pero los métodos de clasificación

inmaduros para estos eventos impiden que el personal técnico, los líderes organizacionales y los legisladores participen

en conversaciones significativas y matizadas sobre el riesgo para sus organizaciones o infraestructura crítica. Este

documento proporciona una taxonomía de eventos cibernéticos que se utiliza para analizar más de 2431 eventos

cibernéticos publicitados entre 2014 y 2016 por sector industrial. Los sectores industriales varían en la escala de los

eventos a los que están sujetos, la distribución entre tipos de eventos de explotación y perturbación, y el método por el

cual se roban los datos o se interrumpen las operaciones organizacionales.

El número, la distribución y la combinación de tipos de eventos cibernéticos resaltan diferencias significativas por

sector, lo que demuestra que las estrategias pueden variar en función de una comprensión más profunda del

entorno de amenazas que enfrentan las industrias.

Clasificación de eventos cibernéticos: una taxonomía propuesta 2

Machine Translated by Google

Introducción

La seguridad de la red se reconoce cada vez más como una vulnerabilidad estratégica a medida que se informa de un

número creciente de intrusiones corporativas. Estas infracciones pueden afectar la privacidad del cliente, la confianza en

la capacidad de una empresa para proteger la propiedad intelectual central y las operaciones esenciales. También se

han producido grandes cantidades de intrusiones en las redes gubernamentales, con infracciones recientes de alto perfil

que incluyen un compromiso significativo en la Oficina de Administración Personal (OPM) y en el servicio de monitoreo

de crédito Equifax.

A medida que los sectores público y privado lidian con el problema de los eventos cibernéticos, persiste el

desacuerdo sobre lo que se puede y se debe hacer. Las soluciones técnicas, la resiliencia organizacional, la educación

de los empleados y las mejoras en los controles del sistema se encuentran entre muchas opciones para reducir el

riesgo. Sin embargo, rara vez se evalúan como parte de un enfoque estratégico para abordar diversas amenazas,

que varían según la industria.

La confusión sobre las amenazas y las opciones de respuesta se origina en parte por la imprecisión en la forma en

que categorizamos y medimos el rango de eventos cibernéticos disruptivos. Al no reconocer las distinciones entre

formas específicas de ataque, los efectos que producen en las redes objetivo, la presión financiera que imponen a las

organizaciones objetivo o sus efectos más amplios en la sociedad, esta confusión conduce a la mala asignación de

recursos.

Este documento proporciona una nueva taxonomía que amplía el trabajo anterior del autor y sus colegas para clasificar

los incidentes cibernéticos por el rango de efectos disruptivos y de explotación producidos. Aplica la taxonomía en un

análisis sectorial de 2431 eventos cibernéticos publicitados entre 2014 y 2016. Eso

encuentra algunas diferencias sorprendentes entre industrias en la escala, el método de ataque y la distribución del

efecto. Los servicios gubernamentales y profesionales se enfrentan al mayor número de ataques. Los gobiernos

experimentan una combinación de eventos disruptivos y de explotación, mientras que los operadores minoristas y hoteleros

se enfrentan principalmente a ataques de explotación. Estos hallazgos resaltan la necesidad de un análisis más profundo

por sector para evaluar el riesgo para organizaciones específicas e infraestructura crítica. También sugieren la importancia

de adaptar las estrategias de mitigación de riesgos para adaptarse a los diferentes entornos de amenazas en varios sectores.

Taxonomías cibernéticas

En las últimas dos décadas se ha propuesto una variedad confusa de sistemas de clasificación de amenazas

cibernéticas. Algunos se basan en diferentes fases del proceso de piratería, mientras que otros se centran en objetivos

específicos. Por ejemplo, de Bruijne et al (2017) ha creado una clasificación de actores y métodos, mientras que

Gruschka (2010) desarrolla una taxonomía de ataques contra sistemas en la nube. Otros enfoques de clasificación se

centran en técnicas específicas, como la denegación de servicio distribuida o los ataques DDoS (Mirkovic 2004); objetivos

específicos, como navegadores (Gaur 2015); o capacidades de TI particulares, como sistemas de control industrial (Zhu

2017) y redes inteligentes (Hu 2014).

Pocas taxonomías en la literatura de seguridad de la información buscan clasificar eventos por impacto en el objetivo,

la pregunta clave para la evaluación de riesgos. Solo dos (Howard 1998) y (Kjaerland 2005) proponen directamente

categorías del efecto a la víctima. Otros, incluido Hansman (2005), se centran en

Clasificación de eventos cibernéticos: una taxonomía propuesta 3

Machine Translated by Google

el vector de ataque, las vulnerabilidades y los exploits, al tiempo que incorpora el trabajo de Howard sobre las

categorías de efectos como parte de su sistema de clasificación más amplio.

La taxonomía ampliamente citada de Howard incluye métodos de clasificación para atacantes, objetivos, herramientas,

acceso e impacto. Divide el impacto de la actividad cibernética, descrito como los "resultados no autorizados", en cinco

categorías: corrupción de datos, divulgación de información, denegación de servicio, mayor acceso y robo de servicio.

Kjaerland (2005) clasifica los efectos cibernéticos de manera diferente y como pertenecientes a una de cuatro categorías:

Interrumpir, Distorsionar, Destruir y Divulgar. Desarrolla estas categorías junto con otras dimensiones de análisis para

evaluar el vínculo entre el sector, el actor, el método y el objetivo.

Ambas taxonomías basadas en efectos no cumplen con los estándares básicos de una taxonomía bien definida.

(Ranganathan 1957), que incluye:

Exclusividad: dos categorías no deben superponerse o deben tener el mismo alcance y límites.

Verificabilidad - Cada categoría debe ser definitiva e inmediatamente comprensible desde su

nombre.

Consistencia: las reglas para hacer la selección deben cumplirse de manera consistente.

Afinidad y contexto: a medida que avanza desde la parte superior de la clasificación jerárquica hasta la parte inferior, la

especificación de la clasificación debería aumentar.

Moneda: los nombres de las categorías de la clasificación deben reflejar el idioma del dominio para el que se

creó.

Diferenciación -Al diferenciar una categoría, debe dar lugar al menos a dos subcategorías

Exhaustividad: la clasificación debe brindar una cobertura integral al dominio de interés.

La taxonomía de Howard no cumple con el requisito de exhaustividad porque algunos tipos importantes y

cada vez más comunes de eventos cibernéticos no se ajustan a ninguna de sus categorías. Ejemplos de estas

omisiones incluyen ataques a los sistemas de Supervisión, Control y Adquisición de Datos (SCADA), eliminación de datos

resultante del uso de virus de limpieza o secuestro de cuentas de redes sociales y desfiguración de sitios web.

La taxonomía de Howard también falla la prueba de exclusividad al incluir dos categorías de efectos superpuestos:

mayor acceso y robo de recursos. La mayoría de los piratas informáticos buscan un mayor acceso y mal uso de los

recursos del sistema como un medio para un fin, no como el resultado final. Su objetivo final no es

sólo el acceso, sino la adquisición ilícita de información o la interrupción de los servicios de la organización.

Por ejemplo, si un hacker quisiera obtener y difundir ilícitamente información sobre una empresa, primero obtendría el

uso no autorizado de una computadora o red específica. usando el de Howard

Clasificación de eventos cibernéticos: una taxonomía propuesta 4

Machine Translated by Google

Para la categorización de esa actividad, tendríamos que definir un ataque a la base de datos de una empresa como

un tipo de evento tanto de Robo de recursos como de Divulgación de información .

El sistema de clasificación de Kjaerland también falla en pruebas importantes para una taxonomía bien diseñada.

Al permitir que el mismo evento sea asignado a múltiples categorías, viola los criterios de exclusividad y

consistencia. Por ejemplo, la definición de destrucción de Kjaerland señala que "la destrucción se considera la más

invasiva y maliciosa y puede incluir distorsionar o interrumpir".

Kjaerland también falla la prueba del contexto al mezclar la clasificación de impacto (por ejemplo, destrucción

de información) con tácticas o herramientas específicas. Por ejemplo, en su definición de Disrupt clasifica

uso de un troyano como evento de interrupción. Sin embargo, un troyano es una técnica de ocultar un

programa malicioso en otro. Esa técnica puede causar muchos tipos diferentes de efectos dependiendo de si

se usa para robar o destruir información.

Una nueva taxonomía

Este documento amplía el trabajo anterior (Harry 2015) (Harry & Gallagher 2017) para ofrecer una nueva

taxonomía para clasificar los efectos primarios en un objetivo de cualquier evento cibernético dado.

Defino un evento cibernético como el resultado de cualquier esfuerzo único no autorizado, o la culminación de

muchas de esas acciones técnicas, que generan, mediante el uso de tecnología informática y redes, un efecto

primario deseado en un objetivo. Por ejemplo, si un pirata informático usó un correo electrónico de phishing para

obtener acceso y luego se movió lateralmente a través de la red para eliminar datos en cinco máquinas, eso contaría

como un tipo de evento único cuyo efecto principal resultó en la destrucción de datos. Esta encapsulación de las

tácticas y oficios de los piratas informáticos en la especificación del efecto principal de esas acciones es lo que defino

como un evento cibernético.

En el marco de evaluación de riesgos desarrollado en el Centro de Estudios Internacionales y de Seguridad de

Maryland (CISSM), los efectos principales son los impactos directos en los datos de la organización objetivo o en las

operaciones habilitadas por TI. Los eventos cibernéticos también pueden tener efectos secundarios para la

organización, como los costos financieros de reemplazar el equipo dañado en un ataque, una caída en el precio de

las acciones de la organización debido a la mala publicidad del ataque o una pérdida de confianza en la capacidad de

la organización para salvaguardar los datos confidenciales. Y pueden causar efectos de segundo orden en individuos

u organizaciones que dependen de la organización objetivo para algún tipo de bienes o servicios. Estas

podría incluir efectos en el entorno físico, la cadena de suministro o incluso distorsiones que un ataque podría tener

en las actitudes, preferencias u opiniones de un individuo derivadas de la divulgación de información lasciva. Si bien

estas son áreas importantes a considerar, están fuera del alcance de este documento.

Cualquier evento cibernético dado puede tener uno de dos tipos de objetivos principales: la interrupción de las

funciones de la organización objetivo o la adquisición ilícita de información. Un atacante podría interrumpir la

capacidad de una organización para fabricar productos, prestar servicios, llevar a cabo funciones internas o

comunicarse con el mundo exterior de varias formas. Alternativamente, los piratas informáticos pueden intentar robar

cuentas de usuarios de tarjetas de crédito, propiedad intelectual o comunicaciones internas confidenciales para

obtener beneficios financieros o de otro tipo sin interrumpir las operaciones de la organización.

Clasificación de eventos cibernéticos: una taxonomía propuesta 5

Machine Translated by Google

Figura 1: taxonomía de eventos cibernéticos

Eventos disruptivos

Un actor malicioso puede utilizar múltiples tácticas que tienen efectos perturbadores muy diferentes según

cómo una organización utilice la tecnología de la información para llevar a cabo sus funciones principales.

Por ejemplo, un actor podría eliminar datos de una o más redes corporativas, implementar

ransomware, destruir equipos físicos utilizados para producir bienes mediante la manipulación de los sistemas

de control de supervisión y adquisición de datos (SCADA), evitar que los clientes accedan al sitio web de una

organización o negar el acceso a un cuenta de redes sociales.

Los efectos disruptivos se pueden clasificar en cinco subcategorías según la parte de la infraestructura

de TI de una organización que se vea más afectada, independientemente de qué táctica o técnicas se

hayan utilizado para lograr ese resultado. Ellos son: Manipulación de mensajes, Denegación de servicio

externa, Denegación de servicio interna, Ataque de datos y Ataque físico.

Manipulación de mensajes. Cualquier evento cibernético que interfiere con la capacidad de una víctima para

presentar o comunicar su "mensaje" a su base de usuarios o clientes es un ataque de manipulación de

mensajes. Estos incluyen el secuestro de cuentas de redes sociales, como Facebook o Twitter, o

desfigurar el sitio web de una empresa reemplazando el sitio legítimo con páginas que apoyan una causa

política. Por ejemplo, en 2015, piratas informáticos afiliados a ISIS obtuvieron acceso a las cuentas de YouTube

y Twitter del US CENTCOM. Los piratas informáticos cambiaron la contraseña, publicaron mensajes amenazantes

para los miembros del Servicio de EE. UU. y reemplazaron los gráficos con imágenes de ISIS (Lamothe 2015). De

manera similar, en 2016, el sitio web de la Federación Internacional de Halterofilia (IWF) fue desfigurado después

de una controvertida decisión de descalificar a un competidor iraní (Cimpanu 2016). Ambos eventos utilizaron

tácticas diferentes, pero el efecto principal en la capacidad de la organización objetivo para interactuar con su

público fue el mismo.

Clasificación de eventos cibernéticos: una taxonomía propuesta 6

Machine Translated by Google

Denegación de servicio externa. Si un atacante ejecuta un ataque cibernético desde dispositivos fuera de la red de la

organización de destino que degrada o niega la capacidad de la víctima para comunicarse con otros sistemas, se clasifica

como un evento de denegación de servicio externo. Por ejemplo, el ataque de la botnet Mirai de 2016 aprovechó un conjunto

de dispositivos comprometidos en todo el mundo para abrumar a la corporación DYN con solicitudes de búsqueda de

nombres de dominio, lo que provocó que varias de las principales plataformas y servicios de Internet que dependen de los

servicios de DYN dejaran de funcionar durante muchas horas (Woolf 2016).

Si bien hay muchos tipos de ataques de denegación de servicio distribuido (DDoS) (inundación ICMP, inundación SYN, ping

of death, etc.), cualquiera de esas técnicas produciría resultados que se ajustan a la categoría de evento cibernético de

denegación de servicio externo.

Denegación de servicio interna. Cuando un evento cibernético se ejecuta desde el interior de la red de una víctima

degrada o niega el acceso a otros sistemas internos, es un ataque de denegación de servicio interno. Por ejemplo, un

atacante que haya obtenido acceso remoto a un enrutador dentro de la red de una organización podría restablecer un

enrutador central a la configuración de fábrica para que los dispositivos dentro de la red ya no puedan comunicarse entre sí.

El proveedor anti DDOS Staminus aparentemente experimentó un ataque interno de denegación de servicio en 2016. Emitió

una declaración pública de que "un evento raro se produjo en cascada a través de múltiples enrutadores en un evento en todo

el sistema, lo que hizo que nuestra red troncal no estuviera disponible". (Reza 2016).

Un atacante que use malware instalado en un servidor de archivos para interrumpir los datos enviados y recibidos entre

él y la estación de trabajo del usuario lograría un efecto similar.

Ataque de datos. Cualquier evento cibernético que manipule, destruya o cifre datos en la red de una víctima

se clasifica como un ataque de datos. Las técnicas comunes incluyen el uso de virus de limpieza y

Secuestro de datos. El uso de credenciales administrativas robadas para manipular datos y violar su integridad, como

cambiar las calificaciones en la base de datos del registrador de una universidad, también encajaría en esta categoría. Por

ejemplo, en 2017, la implementación masiva del ransomware NotPeyta resultó en miles de eventos cibernéticos de ataques

de datos contra individuos, así como contra pequeñas, medianas y grandes empresas, con un caso que le costó a la empresa

naviera Maersk más de $ 200 millones (Matthews 2017).

Agresión física. Un evento cibernético que manipula, degrada o destruye sistemas físicos se clasifica como ataque

físico. Las técnicas actuales que se utilizan para lograr este tipo de efecto incluyen la manipulación de controladores lógicos

programables (PLC) para abrir o cerrar interruptores eléctricos o utilizar contraseñas de usuario para acceder y cambiar

configuraciones en una interfaz hombre-máquina para sobrecalentar un alto horno y causar daños a los equipos físicos. .

Por ejemplo, en el ataque cibernético de diciembre de 2015 a una empresa de servicios públicos ucraniana, un actor

malicioso accedió y manipuló la interfaz de control para disparar varios interruptores en las subestaciones eléctricas. Esto

desconectó una parte de la red eléctrica y decenas de miles de clientes se quedaron sin energía durante un período

prolongado (Lee et al 2016).

Eventos de Explotación

Algunos eventos cibernéticos están diseñados para robar información en lugar de interrumpir las operaciones. Los piratas

informáticos pueden estar buscando datos de clientes, propiedad intelectual, información clasificada de seguridad nacional

o detalles confidenciales sobre la propia organización. Si bien las tácticas o técnicas utilizadas por los actores maliciosos

pueden cambiar con regularidad, la ubicación desde la que obtienen esa información no lo hace. Defino cinco categorías de

un evento de explotación a continuación: Explotación de sensores, Explotación de hosts finales,

Clasificación de eventos cibernéticos: una taxonomía propuesta 7

Machine Translated by Google

Explotación de Infraestructura, Explotación de Servidores de Aplicaciones y Explotación de Datos en Tránsito.

Explotación de Sensores. Un evento cibernético que resulta en la pérdida de datos de un dispositivo periférico, como un

lector de tarjetas de crédito, un automóvil, una bombilla inteligente o un termostato conectado a la red, se clasifica como un

evento de Explotación del sensor. El ataque a las tiendas de Eddie Bauer, donde los piratas informáticos obtuvieron acceso a

cientos de máquinas de puntos de venta y robaron sistemáticamente números de tarjetas de crédito de miles de clientes, encaja

en esta categoría (Krebs 2016). Otros ejemplos incluyen la adquisición ilícita de datos técnicos, de clientes, personales u

organizacionales de cámaras de circuito cerrado de televisión, televisores inteligentes o monitores para bebés.

Explotación de Hosts Finales. Los piratas informáticos suelen estar interesados en los datos almacenados en las

computadoras de escritorio, portátiles o dispositivos móviles de los usuarios. Cuando los datos son robados a través del acceso

ilícito a dispositivos utilizados directamente por empleados de una organización o por particulares, se clasifica como un evento

cibernético de explotación del host final. Las tácticas utilizadas en este tipo de ataque incluyen enviar un enlace malicioso para

que un usuario haga clic o aprovechar las credenciales de usuario comprometidas para iniciar sesión en un

cuenta.

Explotación de Infraestructura de Red. Cuando los datos se ven comprometidos a través del acceso directo a equipos de

red, como enrutadores, conmutadores y módems, el ataque se clasifica como un

Evento de Explotación de Infraestructura de Red. Estos tipos de eventos involucran a un pirata informático que,

mediante el uso de un exploit o compromiso de credenciales, obtiene acceso directo a la infraestructura subyacente.

Por ejemplo, un actor malicioso que usó una vulnerabilidad en el sistema operativo CISCO IOS para robar información

de configuración de la infraestructura de enrutamiento central de una organización diseñaría un evento cibernético de

Infraestructura de Red de Explotación.

Explotación de Servidor de Aplicaciones. Los actores maliciosos que, a través de una configuración incorrecta o

una vulnerabilidad, obtengan acceso a los datos contenidos en una aplicación del lado del servidor (por ejemplo, una base de

datos) o en el propio servidor generarían un evento de Explotación del servidor de aplicaciones. Un pirata informático que

utilice una inyección SQL para acceder a millones de registros de clientes o el acceso directo a un servidor de correo

electrónico con toda la correspondencia de la organización encajaría en esta categoría. Por ejemplo, el compromiso de los

datos en la Oficina de Administración de Personal fue el resultado del acceso de un actor malicioso a una base de datos alojada

en un servidor (Koerner 2016). Robar los datos requirió varios pasos y meses de trabajo, pero el evento se clasifica por su

resultado final: pérdida de información confidencial de los servidores centrales que albergan grandes aplicaciones de bases de

datos.

Explotación de Datos en Tránsito. Los piratas informáticos que adquieren datos a medida que se transmiten entre

dispositivos provocan eventos de explotación de datos en tránsito. Los ejemplos de este tipo de evento incluyen la adquisición

de datos no cifrados cuando se envían desde un dispositivo de punto de venta a una base de datos o se mueven desde un

dispositivo de usuario final a través de un punto de acceso inalámbrico no seguro en una cafetería local.

Clasificación de eventos cibernéticos: una taxonomía propuesta 8

Machine Translated by Google

Prueba de la taxonomía en eventos cibernéticos 2014-2016

La mejor manera de evaluar qué tan bien este sistema de clasificación cumple con los criterios para una taxonomía bien

definida es ver si se puede usar de manera fácil y sin ambigüedades para categorizar todos los eventos en un extenso

conjunto de datos.

Desafortunadamente, no hay conjuntos de datos públicos de ataques cibernéticos que incluyan una variedad de eventos

cibernéticos con una gama de efectos tanto de explotación como disruptivos. La mayoría de los repositorios de datos

públicos se centran en algunos tipos de eventos y excluyen otros. La Cámara de compensación de derechos de privacidad,

por ejemplo, tiene un conjunto de datos centrado en ataques de explotación domésticos, mientras que el blog H-zone.org

tiene un conjunto de datos centrado en ataques de desfiguración de sitios web (un subconjunto de Manipulación de

mensajes). Otros conjuntos de datos se encuentran en blogs y páginas web de mantenimiento privado. Algunos no utilizan

un proceso repetible para clasificar o categorizar por sector, lo que limita el rango de análisis que se puede aplicar. Otros se

compilan a partir de datos patentados o solo están disponibles por una tarifa elevada.

Para crear un conjunto de datos que tuviera la información necesaria para probar la taxonomía CISSM, el autor utilizó

búsquedas web sistemáticas para identificar eventos cibernéticos que podrían caracterizarse por sus efectos.

Las búsquedas iniciales de referencias generalizadas a ciberataques arrojaron 3355 posibles eventos a los que se hizo

referencia en blogs, portales de proveedores de seguridad u otras fuentes de noticias en inglés desde enero de 2014 hasta

diciembre de 2016.

De los 3355 eventos cibernéticos candidatos inicialmente descubiertos, 2431 se incluyeron en el conjunto de datos

(72 %). Los informes de los medios sobre 909 de los eventos candidatos fueron discusiones amplias sobre

campañas de malware o discusiones generalizadas sobre planes y tácticas de actores de amenazas. Estos fueron

excluidos porque no proporcionaron información sobre el efecto primario a una víctima específica.

Los informes de los medios sobre 15 eventos adicionales hablaron específicamente de las tácticas utilizadas por el actor

de amenazas independientemente del efecto en la víctima principal, por lo que también se descartaron. Por ejemplo, una

fuente discutió el uso de credenciales de servicios web de Amazon comprometidas para acceder a un sistema, pero no

habló sobre qué tipos de acciones se llevaron a cabo una vez en la red de destino.

En casos complejos en los que la víctima sufrió múltiples efectos (por ejemplo, desfiguración del sitio web y DDoS),

el conjunto de datos cuenta cada efecto como un evento separado, pero superpuesto, registrado para la víctima. Los

eventos cibernéticos se codificaron para incluir la fecha, el tipo de evento, el tipo de organización (utilizando el Sistema de

Clasificación Industrial de América del Norte (NAICS), una descripción del evento y un enlace al

fuente.

Este conjunto de datos no es una contabilidad exhaustiva de todos los eventos cibernéticos durante este período.

Solo incluye eventos para los que hubo una fuente de noticias directa que fue verificable y que proporcionó una idea de

los métodos del ataque. Se desconoce la verdadera población de actividades cibernéticas malignas porque algunos

eventos significativos se mantienen en secreto y muchos otros incidentes cibernéticos son demasiado triviales para merecer

la atención de los medios. Sin embargo, este conjunto de datos incluye una cantidad de eventos lo suficientemente grande

como para que sea útil para probar la taxonomía y hacer generalizaciones aproximadas sobre las frecuencias relativas de

diferentes tipos de eventos en diferentes sectores.

Como se discutió anteriormente, una taxonomía bien diseñada debe, entre otras cosas, tener en cuenta todos los

elementos que se van a clasificar, diferenciar claramente entre categorías, garantizar que cada elemento tenga un nombre único.

Clasificación de eventos cibernéticos: una taxonomía propuesta 9

Machine Translated by Google

clasificación, y tener reglas claras que se puedan aplicar consistentemente. La taxonomía de eventos cibernéticos

de CISSM pasó fácilmente cada prueba.

Cada uno de los 2431 eventos en el conjunto de datos podría codificarse como Explosivo o Disruptivo y asignarse

a una de las diez subcategorías basadas en efectos en la taxonomía CISSM. Esto cumple con el requisito de

exhaustividad. El tratamiento de los ataques complejos en los que el pirata informático logró múltiples efectos como

un conjunto de eventos separados pero superpuestos hizo posible aplicar la taxonomía de manera consistente,

diferenciar entre categorías de efectos y mantener claro

diferenciación entre los efectos categorizados. Este análisis no evaluó la actualidad, la capacidad de

determinación o la afinidad de la taxonomía, porque estos estándares deben ser juzgados por usuarios individuales

en lugar del creador de la taxonomía.

Muchos sistemas de clasificación cibernética se encuentran con los mismos tres problemas principales: su

incapacidad para distinguir entre tácticas y efectos; su dificultad para seguir siendo relevante a medida que los actores

de amenazas cambian y las técnicas de piratería evolucionan; y su aplicabilidad a algunos tipos de sistemas de TI, pero

no a otros. La taxonomía CISSM desenreda categorías estables de efectos de las tácticas de rápido avance empleadas

por un conjunto en constante cambio de piratas informáticos estatales y no estatales de una manera que se puede

aplicar a todos los sistemas de TI en uso hoy o previstos para el futuro.

Uso de la taxonomía para analizar eventos cibernéticos

Categorizar los eventos cibernéticos según sus efectos en lugar de tratarlos como una masa

indistinguible, pero cada vez mayor, de "ataques cibernéticos" brinda una serie de conocimientos útiles.

De los 2431 eventos cibernéticos durante el período de tres años revisado, más del 70 por ciento (1700) fueron de

explotación, mientras que el 30 por ciento (725) fueron perjudiciales. Esta relación parece relativamente estable cuando

examinando eventos anualmente, también. De los 633 eventos registrados en 2014, el 67 % (423) fueron de

explotación y el 33 % (210) destructivos. De los 843 eventos cibernéticos en 2015, 67

por ciento (563) eran explotadores y el 33 por ciento (280) eran disruptivos. Y de los 955 eventos registrados

en 2016, el 75 % (714) fueron eventos de explotación, en comparación con el 25 % (241) que fueron disruptivos.

De los 1700 eventos de explotación, las dos subcategorías más comunes son los eventos de Explotación del

servidor de aplicaciones y los eventos de Explotación del host final. El noventa por ciento de todos los eventos de

explotación en el conjunto de datos se incluyen en una de estas dos categorías. Esto refleja la popularidad actual de

los ataques de inyección SQL contra aplicaciones web y el uso intensivo de campañas de spearphising contra los

usuarios finales.

Un porcentaje mucho menor de ataques de explotación cae en las otras tres categorías, muy probablemente porque

este tipo de eventos a menudo requieren acceso interno, son inherentemente más difíciles de llevar a cabo, no están

tan bien monitoreados o no son tan publicitados. Explotación de eventos Sensor

representan solo el 5 por ciento de la muestra de eventos de explotación, probablemente porque el valor de los datos

de muchos de los dispositivos en esta categoría, como termostatos inteligentes y monitores de bebés, podría no ser tan

grande como los registros de otras fuentes. Si bien existe un mercado listo en la Dark Web para datos de clientes

robados de dispositivos POS, la mayoría de los tipos de datos de sensores no serán de gran interés.

Clasificación de eventos cibernéticos: una taxonomía propuesta 10

Machine Translated by Google

El 5 por ciento restante (90) de los eventos cibernéticos se dividió entre Explotación de infraestructura de red (70

eventos) y Explotación de datos en tránsito (20 eventos). Estos eventos a menudo reflejaron los esfuerzos de piratas

informáticos más hábiles que pueden aprovechar los puntos de apoyo en las redes para expandir el acceso interno y

adquirir información de la infraestructura de la red, como archivos compartidos, o de datos no cifrados que se transmiten

internamente a través de la red.

Los 725 eventos cibernéticos disruptivos en el conjunto de datos siguen un patrón similar y la mayoría de las actividades

se clasifican en categorías que generalmente son menos problemáticas. El noventa y seis por ciento de todos los eventos

disruptivos son manipulación de mensajes (60 por ciento, 433) o denegación de servicio externa (36 por ciento, 263)

eventos. Estos eventos reflejan los esfuerzos de los actores maliciosos que utilizan técnicas menos sofisticadas para

desfigurar los sitios web que son vulnerables al acceso y la manipulación externos, las contraseñas débiles que rodean

las cuentas de las redes sociales o los altos niveles de actividad DDoS aplicada por los actores contra los objetivos

identificados.

El 5 por ciento restante (29 eventos) se divide entre Denegación de servicio interna (2 por ciento, 11 eventos), Ataque de

datos (2 por ciento, 14 eventos) o Ataque físico (1 por ciento, 4 eventos). Estos tipos de eventos involucraban redes

internas, por lo que requerían técnicas de acceso más sofisticadas o malware aprovechado para diseñar los efectos

disruptivos previstos.

Análisis Sectorial para Eventos Cibernéticos

Si bien es útil observar un desglose general del tipo de

evento cibernético, un análisis más detallado por sector

revela una variación interesante del efecto entre las

industrias. Para realizar este análisis, el autor codificó los

2431 eventos cibernéticos recopilados mediante el Sistema

de Clasificación Industrial de América del Norte (NAICS), un

sistema de clasificación jerárquico comúnmente utilizado por

el gobierno y la industria de los EE. UU. para recopilar,

analizar y publicar información sobre la economía de los EE.

UU. Es probable que el conjunto de datos refleje un muestreo

excesivo o insuficiente en algunas industrias y tipos de eventos

con leyes estatales y federales específicas que requieren la

publicación de ataques cibernéticos con otros que no requieren

la misma notificación. Por ejemplo, la Ley de Protección de

Información Personal del Estado de Maryland impone un

requisito de notificación de 45 días para que las empresas

notifiquen a los residentes cuando sus datos personales se

han visto comprometidos, pero no existe tal requisito cuando el

sitio web de una empresa ha sido desfigurado.

Figura 2: Compartir todos los eventos cibernéticos por sector

Un análisis de la actividad de eventos cibernéticos por

sector revela tres temas interesantes. Primero, mientras

Clasificación de eventos cibernéticos: una taxonomía propuesta 11

Machine Translated by Google

la mayoría de los sectores de la industria están representados en los datos, algunos parecen ser el objetivo de actores maliciosos

más frecuentemente. En segundo lugar, la distribución entre los tipos de eventos de explotación y perturbación varía según el

sector, con la distribución de algunos sectores divergiendo significativamente del promedio general. Finalmente, los sectores

industriales experimentan una variedad de tipos de eventos, con algunas industrias que experimentan categorías de efectos muy

específicas, mientras que otras son objeto de una amplia gama de efectos.

En la Figura 2, el nivel de actividad de eventos cibernéticos en diferentes sectores se clasifica en tres niveles (alto, medio y bajo)

para identificar qué sectores son actualmente más propensos a los tipos de ataques cibernéticos que llegan al registro público.

Los sectores que experimentan más del 15 por ciento de todos los eventos cibernéticos en nuestro conjunto de datos se ubican

en el nivel más alto. Los servicios gubernamentales y los servicios profesionales entran en esta categoría; juntos, representan el

38 por ciento de todos los eventos registrados.

Los sectores de actividad media incluyen aquellos que ven al menos el 3,8 por ciento, pero menos del 15 por ciento, de los

eventos en el conjunto de datos completo. Los sectores que caen en este nivel incluyen servicios de información, educación, salud,

finanzas, comercio minorista, entretenimiento y servicios de alojamiento. Los nueve sectores en esta categoría experimentaron

aproximadamente el 56,7 por ciento del número total de eventos cibernéticos, lo que sugiere que una mayor variedad de industrias

se ve afectada por un número significativo de eventos cibernéticos.

El nivel de actividad más bajo incluye sectores que tuvieron menos del 3,8 por ciento del total de eventos. Este nivel incluye

industrias tradicionales que dependen menos de la tecnología de la información que otros sectores de la economía moderna,

como la agricultura, la minería, los bienes raíces y la construcción. Dos sectores considerados infraestructura crítica, transporte

y servicios públicos, también cayeron en este nivel.

Además de la frecuencia de la actividad de los eventos, la naturaleza de esos efectos también es un factor importante en la

evaluación del riesgo para sectores específicos. En la Figura 3, se representa el porcentaje del total de eventos cibernéticos

caracterizados como de explotación frente al porcentaje que son de naturaleza disruptiva. Solo los diez sectores con las

frecuencias más altas de eventos cibernéticos están representados en la figura, ya que muchos de los sectores de nivel bajo

tienen muy pocas observaciones para sacar conclusiones significativas.

Figura 3: Explosivo vs. Disruptivo como parte del total de eventos para los 10 principales sectores de la industria

Clasificación de eventos cibernéticos: una taxonomía propuesta 12

Machine Translated by Google

Entre las industrias que están representadas, parece haber diferencias significativas en las frecuencias relativas de

eventos de explotación frente a eventos disruptivos. Por ejemplo, los sectores de venta al por menor y alojamiento y

servicios de alimentación experimentan predominantemente eventos de explotación (>95

por ciento Explosivo) mientras que el sector de Servicios Gubernamentales enfrenta una combinación más amplia de

explotación y eventos disruptivos (53 por ciento Explosivo, 47 por ciento Disruptivo).

La única categoría sectorial en la que la frecuencia relativa de eventos de explotación y perturbación es aproximadamente la

misma que en todo el conjunto de datos (70 por ciento Explotación, 30 por ciento Perturbación) es la categoría “otros”. La

frecuencia relativa dentro de la mayoría de los sectores es significativamente diferente de la distribución promedio. Esto

destaca la importancia de evaluar los riesgos por industria en lugar de aplicar una guía general sobre qué tipos de eventos

cibernéticos son más comunes.

Por último, también se encuentra que las categorías de eventos cibernéticos varían entre sectores. La Tabla 1 destaca todos

los eventos cibernéticos, por participación, destacando algunas diferencias interesantes. Por ejemplo, mientras que los

servicios de alojamiento y alimentación representan solo el 4,8 % de todos los eventos cibernéticos en el conjunto de datos,

ese sector representa más del 36 por ciento de todos los eventos de Explotación de sensores, muy por encima de la

tasa promedio del 3,8 por ciento. Esta observación llama la atención sobre la fuerte focalización de los piratas informáticos en

los dispositivos PoS utilizados por los restaurantes de comida rápida y los hoteles. El mismo sector está subrepresentado para

eventos de manipulación de mensajes. Solo el 3,4 por ciento de los eventos que experimentó cayeron en esta categoría, en

comparación con el promedio de 17,9 por ciento para todos los sectores.

Las diferencias entre sectores en las frecuencias de diferentes tipos de eventos cibernéticos probablemente reflejen

diferencias en las motivaciones, vulnerabilidades y beneficios de los atacantes que se pueden obtener a través de diferentes

tipos de explotación de la interrupción de datos de servicios organizacionales clave. Por ejemplo, Government Services

sufre más tipos de eventos de manipulación de mensajes y denegación de servicio externa, mientras que no ve muchos

eventos de servidor de aplicaciones. Una revisión de incidentes específicos en el conjunto de datos revela una gran cantidad

de ataques contra sitios web destinados a promover un mensaje político. Estos ataques a menudo explotan configuraciones

incorrectas y pueden automatizarse, lo que promueve una mayor cantidad de eventos, mientras que la explotación de

aplicaciones podría no ocurrir con tanta frecuencia si la información explotada requiere un mayor esfuerzo por parte del pirata

informático para lograr sus objetivos.

Conclusión

Tener una taxonomía fácil de usar que brinde una forma exclusiva, exhaustiva y consistente de diferenciar los efectos

primarios de la actividad cibernética ayudará a los líderes organizacionales y a los encargados de formular políticas a tener

discusiones más sofisticadas sobre los diferentes tipos de amenazas que enfrentan y el riesgo apropiado. Estrategias de

mitigación. La taxonomía presentada en este documento y el análisis de tres años de datos de eventos cibernéticos publicados

destaca la variación en la escala, los efectos y el método.

Las diferencias en los tipos de ataques disruptivos o de explotación informan directamente a los líderes organizacionales tanto

sobre el alcance como sobre la concentración de los efectos que podrían enfrentar. Al desenredar las tácticas del efecto, esta

clasificación proporciona un primer paso para crear un marco mediante el cual los líderes organizacionales pueden categorizar

y evaluar las formas más importantes de ciberataque que podrían enfrentar. El trabajo adicional para medir el impacto de

ataques específicos permitiría a las organizaciones y gobiernos planificar adecuadamente los tipos de amenazas que es más

probable que sufran.

Clasificación de eventos cibernéticos: una taxonomía propuesta 13

Machine Translated by Google

afrontar e invertir en la tecnología, la formación y los procesos necesarios para defenderse de las formas de

ataque más importantes.

Comprender la variación del efecto por industria permite que los líderes organizacionales se concentren

más en estrategias defensivas, medidas de resiliencia o programas de capacitación que aborden los efectos

específicos que probablemente enfrentarán, en lugar de interpretar la guía vaga de expertos o comprar

soluciones técnicas que podrían no ser adecuadas. útiles para las amenazas a las que se enfrentan.

Sobre el Autor

Charles Harry es un líder sénior, profesional e investigador con más de 20 años de experiencia en inteligencia y

operaciones cibernéticas. El Dr. Harry es el Director de Operaciones de la Iniciativa Global de Maryland en

Ciberseguridad (MaGIC), Profesor Investigador Asociado en la Escuela de Políticas Públicas e Investigador

Asociado Principal en CISSM.

Nancy Gallagher es directora de CISSM y profesora investigadora en la Escuela de Políticas Públicas.

Clasificación de eventos cibernéticos: una taxonomía propuesta 14

Machine Translated by Google

Tabla 1: Eventos cibernéticos por tipo y sector industrial

Clasificación de eventos cibernéticos: una taxonomía propuesta 15

Machine Translated by Google

Referencias

Bedford, D. (2013) "Evaluación del esquema de clasificación y decisiones de clasificación". Boletín de la Sociedad

Estadounidense de Ciencia y Tecnología de la Información, vol. 39 Número 2, p13-21

Cimpanu C. (2016) “Hacker iraní desfigura el sitio web de la IWF tras la controvertida decisión de los Juegos

Olímpicos de Río” Softpedia News http://news.softpedia.com/news/iranian-hackers-deface-iwf-website-following-

controversial-rio-olympics-decision -507436.shtml

Choo, K. (2011). “El panorama de las amenazas cibernéticas: desafíos y futuras direcciones de investigación”

Informática y Seguridad, 30(8), 719-731. doi: http://dx.doi.org/10.1016/j.cose.2011.08.004

de Bruijne, M., van Eeten M., Ganan, C., Pieters, W. (2017). “Hacia una nueva topología de actor de amenazas

cibernéticas: un método híbrido para la evaluación de seguridad cibernética del NCSC” Universidad Tecnológica de

Delft https://www.wodc.nl/binaries/2740_Volledige_Tekst_tcm28-273243.pdf

Filipkowski, W. (2008). “Lavado Cibernético: Un Análisis de Tipología y Técnicas”

Revista Internacional de Ciencias de la Justicia Penal, Vol 3, páginas 15-27

Gruschka, N. y Jensen, M. (2010). Documento “Attack Surfaces: A Taxonomy for Attacks on Cloud Services”

presentado en IEEE CLOUD

Hansman, S., Hunt R., (2005) “Una taxonomía de ataques informáticos y de red”. Computadoras y Seguridad, Vol.l

24 Número 1, p 31-43

Harry, C. (2015) “A Framework for Characterizing Disruptive Cyber Activity and Assessing its Impact”, documento de

trabajo, Centro de Estudios Internacionales y de Seguridad de Maryland (CISSM), Universidad de Maryland

Harry C. & Gallagher N. (2017) “Categorizing and Assessing Severity of Disruptive Cyber Events” Policy Brief,

Centro de Estudios Internacionales y de Seguridad de Maryland (CISSM), Universidad de Maryland

Howard, J. y Longstaff, T. (1998) "Un lenguaje común para incidentes de seguridad informática",

Informe Técnico, Laboratorios Nacionales Sandia

Jiankun H., Hemanshu R. y Song G. (2014) "Taxonomía de ataques para redes inteligentes basadas en agentes"

IEEE Transactions on Parallel and Distributed Systems, Vol 25, No 7

Kjaerland, M., (2005) “Taxonomía y comparación de incidentes de seguridad informática de los sectores comercial

y gubernamental”. Informática y seguridad, vol. 25, págs. 522–538.

Kjaerland M. (2005) “Una clasificación de incidentes de seguridad informática basados en datos de ataques

informados” Journal of Investigative Psychology and Offender Profiling. Vol 2, Número 2 págs. 69-146

Clasificación de eventos cibernéticos: una taxonomía propuesta dieciséis

Machine Translated by Google

Koerner, B. (2016) “Inside the Cyberattack that Shocked the US Government”, Wired, octubre de 2016. https://

www.wired.com/2016/10/inside-cyberattack-shocked-us-government/

Krebs, B. (2016) "El malware infectó todas las tiendas de Eddie Bauer en EE. UU. y Canadá", Krebs on

Security, https://krebsonsecurity.com/2016/08/malware-infected-all-eddie-bauer-stores-in- nosotros Canadá/

Lamothe, D “Cuentas de redes sociales militares estadounidenses aparentemente pirateadas por

simpatizantes del Estado Islámico”, http://www.washingtonpost.com/news/checkpoint/wp/2015/01/12/

centcom twitter-account-apparently-hacked-by- simpatizantes del estado islámico/, Washington Post, enero

de 2015.

Lee, R., Assante, M., Conway, T. (2016) “Análisis del ciberataque a la red eléctrica ucraniana”, Sans Institute,.

https://ics.sans.org/media/E-ISAC_SANS_Ukraine_DUC_5.pdf

Lough, D. (2001) “Taxonomía de ataques informáticos con aplicaciones a redes inalámbricas”,

Tesis de doctorado, Virginia Polytechnic Institute and State University

Matthews, L. (2017) “NotPeyta Ransomware Attack Cost Shipping Giant Maersk Over $200 Million”, Forbes

https://www.forbes.com/sites/leemathews/2017/08/16/notpetya-ransomware attack-cost-shipping- gigante-

maersk-sobre-200-millones/#40970b504f9a

Mirkovic, J. y Reiher, P. (2004) "Una taxonomía de los mecanismos de ataque y defensa DDoS

DDoS" SIGCOMM Comput. común Rev., Vol. 34(2), págs. 39-53

Ranganathan, SR (1957). Prolegómenos a la clasificación de bibliotecas. Londres: Asociación de

bibliotecas

Rege-Patwardan, A. (2009). “Ciberdelitos contra infraestructuras críticas: un estudio de organización y

técnicas criminales en línea”. Estudios de justicia penal, vol. 22(3), págs. 261-271.

Reza, Ali (2016) "La firma anti-DDoS Staminus pirateada, datos privados publicados en línea" , piratear leer,

https://www.hackread.com/anti-ddos-firm-staminus-hacked-private-data-posted-online/

Saini, A. Gaur MS, Laxmi VS (2015) “A Taxonomy of Browser Attacks”, Handbook of Research on

Digital Crime, Cyberspace Security, and Information Assurance 2015 p. 291-313

Simmons, C., Ellis, C., Shiva, S., Dasgupta, D. y Wu, Q (2009). "EVITAR: Una taxonomía de ciberataques".

Universidad de Memphis.

Woolf, N (2016) "El ataque DDoS que interrumpió Internet fue el más grande de su tipo en la historia,

dicen los expertos". Guardián https://www.theguardian.com/technology/2016/oct/26/ddos-attack-dyn mirai-

botnet

Zetter, K. (2016) "Dentro del astuto truco sin precedentes de la red eléctrica de Ucrania", Wired, https://

www.wired.com/2016/03/inside-cunning-unprecedented-hack-ukraines-power-grid/

Clasificación de eventos cibernéticos: una taxonomía propuesta 17

Machine Translated by Google

Zhu, B. y Sastry, S. (2017) "Sistemas de detección/prevención de intrusiones específicos de

SCADA: una encuesta y taxonomía", Departamento de Ingeniería Eléctrica, Informática y

Seguridad, Universidad de California en Berkeley. Berkeley, CA

Clasificación de eventos cibernéticos: una taxonomía propuesta 18

También podría gustarte

- Minuta de Reunion de Apertura de Auditoria de SistemasDocumento2 páginasMinuta de Reunion de Apertura de Auditoria de SistemasRafael Cazales Fuentes50% (2)

- Archicad 20 Español PDFDocumento44 páginasArchicad 20 Español PDFEdisonSebastianHerreraCabrera100% (4)

- Nuevos espacios de seguridad nacional: Cómo proteger la información en el ciberespacioDe EverandNuevos espacios de seguridad nacional: Cómo proteger la información en el ciberespacioAún no hay calificaciones

- Proyecto Diplomado CiberseguridadDocumento21 páginasProyecto Diplomado CiberseguridadJAVIERAROSITA MARTINEZ TOROAún no hay calificaciones

- Seguridad Informática en El Ámbito EmpresarialDocumento10 páginasSeguridad Informática en El Ámbito EmpresarialCarlos Lo'EscobAún no hay calificaciones

- Examen Final de NeumaticaDocumento10 páginasExamen Final de NeumaticaJohan UsecheAún no hay calificaciones

- Evidencia 1Documento17 páginasEvidencia 1Garcia Sergio100% (1)

- Riesgos Ciberneticos en La Gestion DocumentalDocumento6 páginasRiesgos Ciberneticos en La Gestion DocumentalSandy DiazAún no hay calificaciones

- Guía Práctica para El Análisis de Vulnerabilidades de Un Entorno Cliente-Servidor GNU - Linux Mediante Una Metodología de PentestingDocumento17 páginasGuía Práctica para El Análisis de Vulnerabilidades de Un Entorno Cliente-Servidor GNU - Linux Mediante Una Metodología de Pentestinggemelos202412Aún no hay calificaciones

- ESET SecurityReport LATAM2023Documento20 páginasESET SecurityReport LATAM2023Capt. PredatørAún no hay calificaciones

- Análisis de La Afectación Que Realizó El RANSOMWARE A Los Datos e Información Al Gobierno ColombianoDocumento11 páginasAnálisis de La Afectación Que Realizó El RANSOMWARE A Los Datos e Información Al Gobierno ColombianoJulio MendozaAún no hay calificaciones

- Foro 1 Semana 3Documento3 páginasForo 1 Semana 3Erika ÁngelAún no hay calificaciones

- Articulo SandraDiaz V6Documento12 páginasArticulo SandraDiaz V6Sandy DiazAún no hay calificaciones

- Actividad IntegradoraDocumento32 páginasActividad IntegradoraAdriana Rodriguez garciaAún no hay calificaciones

- TendenciasLOL2023 Ciberseguridad InfraestructuraDocumento19 páginasTendenciasLOL2023 Ciberseguridad InfraestructuraDiegoAún no hay calificaciones

- Gestión de Riesgos TIDocumento4 páginasGestión de Riesgos TIPilar Edith Marin ChumpitaziAún no hay calificaciones

- CiberseguridadDocumento11 páginasCiberseguridadOscarAún no hay calificaciones

- 4 - Plantilla #04 - A - Ex01 - Parcial - Tema de Investigación - 2023-01Documento23 páginas4 - Plantilla #04 - A - Ex01 - Parcial - Tema de Investigación - 2023-01Danny MendozaAún no hay calificaciones

- Proyecto Diplomado Ciberseguridad - Martinez - IbañezDocumento24 páginasProyecto Diplomado Ciberseguridad - Martinez - IbañezJAVIERAROSITA MARTINEZ TOROAún no hay calificaciones

- Análisis de Ataques Cibernéticos Hacia El EcuadorDocumento10 páginasAnálisis de Ataques Cibernéticos Hacia El EcuadorSilvana BriceñoAún no hay calificaciones

- 02 Intro Ducci OnDocumento11 páginas02 Intro Ducci OnJorge TrujilloAún no hay calificaciones

- Retos y Estrategias - Las Consideraciones de Los Ataques de Ransomware en Las Americas - SPANDocumento24 páginasRetos y Estrategias - Las Consideraciones de Los Ataques de Ransomware en Las Americas - SPANjosezv1972Aún no hay calificaciones

- Análisis de Ciberataques en Organizaciones Públicas Del EcuadorDocumento9 páginasAnálisis de Ciberataques en Organizaciones Públicas Del EcuadorJOSE JHONNY SANCHEZ SOLISAún no hay calificaciones

- Clase 2. TICDocumento29 páginasClase 2. TICLorenzo OgandoAún no hay calificaciones

- Dialnet ModeloDeSeguridadDeLaInformacion 4692844Documento9 páginasDialnet ModeloDeSeguridadDeLaInformacion 4692844Maycol Cahuana DiazAún no hay calificaciones

- Casos de Estudio Gestión de Riesgo V Con DiagramasDocumento12 páginasCasos de Estudio Gestión de Riesgo V Con Diagramasjuan aldanaAún no hay calificaciones

- Resumen Clases en DirectoDocumento20 páginasResumen Clases en DirectoJose MolinaAún no hay calificaciones

- Gestion Riesgo Ti Unidad 1Documento38 páginasGestion Riesgo Ti Unidad 1Yulian BastoAún no hay calificaciones

- Plan de ProyectoDocumento42 páginasPlan de Proyectojesus hernandezAún no hay calificaciones

- Eje 4 - Proyecto Final 1Documento13 páginasEje 4 - Proyecto Final 1Luisa F. CMAún no hay calificaciones

- GRUPO TRABAJO LOGISTICA 4.0.cleanedDocumento9 páginasGRUPO TRABAJO LOGISTICA 4.0.cleanedArnold Ariza0% (1)

- Implementación de La Metodología Octave para El Diagnóstico Seguridad InformáticaDocumento10 páginasImplementación de La Metodología Octave para El Diagnóstico Seguridad InformáticaCathy LinaresAún no hay calificaciones

- El Ransomware El Software Malicioso Usado para Atacar A Las OrganizacionesDocumento20 páginasEl Ransomware El Software Malicioso Usado para Atacar A Las OrganizacionesboardstAún no hay calificaciones

- Conocer - Caracteristicas - Amenazas - Colaborativo FinalDocumento24 páginasConocer - Caracteristicas - Amenazas - Colaborativo FinalAngie Nathaly Jaimes AyalaAún no hay calificaciones

- Vulnerabilidades Amenazas RiesgosDocumento6 páginasVulnerabilidades Amenazas RiesgosgerardAún no hay calificaciones

- Implementación de La Metodología Octave para El Diagnóstico Seguridad InformáticaDocumento9 páginasImplementación de La Metodología Octave para El Diagnóstico Seguridad InformáticaDarwin GarcíaAún no hay calificaciones

- Modelo para La Cuantificacion Del Riesgo TelematicDocumento20 páginasModelo para La Cuantificacion Del Riesgo TelematicRenaldy VillanuevaAún no hay calificaciones

- Resumen - Capítulo 1 - CyberSecurity EssentialsDocumento7 páginasResumen - Capítulo 1 - CyberSecurity EssentialsIsaacs HurtadoAún no hay calificaciones

- Clase 1 Sabatino CiberseguridadDocumento72 páginasClase 1 Sabatino CiberseguridadMia NavarreteAún no hay calificaciones

- Modelo de Auditoría de Seguridad Cibernética Aplicado A La Secretaría General de La Alcaldía de BogotaDocumento53 páginasModelo de Auditoría de Seguridad Cibernética Aplicado A La Secretaría General de La Alcaldía de Bogotajorge antonio santana perezAún no hay calificaciones

- Actividad Final Microproyecto Seminario IDocumento16 páginasActividad Final Microproyecto Seminario IDENNIS HERNANDEZAún no hay calificaciones

- PHISHING - Conociendo Las AmenazasDocumento10 páginasPHISHING - Conociendo Las Amenazasjorge.caballeroAún no hay calificaciones

- Proceso de Ciberseguridad: Guía Metodológica para Su ImplementaciónDocumento11 páginasProceso de Ciberseguridad: Guía Metodológica para Su ImplementaciónWaren DiazAún no hay calificaciones

- RELATORÍADocumento4 páginasRELATORÍACatalina Palacios CortesAún no hay calificaciones

- ¿Por Qué Son Tan Vulnerables Los Sistemas de Información en Una Organización?Documento5 páginas¿Por Qué Son Tan Vulnerables Los Sistemas de Información en Una Organización?Jady CaballeroAún no hay calificaciones

- Modulo 5Documento19 páginasModulo 5lisian urbinaAún no hay calificaciones

- Borrador 1Documento15 páginasBorrador 1Estiben FerreiraAún no hay calificaciones

- Tarea 1 Amenazas HibridasDocumento6 páginasTarea 1 Amenazas HibridasReynaldo CruzAún no hay calificaciones

- Foro2 Planteamiento Del Problema de InvestigaciónDocumento2 páginasForo2 Planteamiento Del Problema de InvestigaciónJuan Pablo CastroAún no hay calificaciones

- El Costo de La Actividad Cibernética Maliciosa para La Economía de Los Estados UnidosDocumento23 páginasEl Costo de La Actividad Cibernética Maliciosa para La Economía de Los Estados UnidosgerardAún no hay calificaciones

- Movimiento LateralDocumento3 páginasMovimiento LateralnatdeyAún no hay calificaciones

- Actividad 5 Auditoria de SistemasDocumento9 páginasActividad 5 Auditoria de SistemasEsteban Ospina lunaAún no hay calificaciones

- VIU - Ebook - Ciberseguridad PDFDocumento15 páginasVIU - Ebook - Ciberseguridad PDFjalexisrm100% (2)

- Reto AprendizajeDocumento5 páginasReto AprendizajeJUICIO DIVINOAún no hay calificaciones

- Opinión IocDocumento2 páginasOpinión IocAlejjándra Gutiérrez LópezAún no hay calificaciones

- Reporte Analisis YahirEmmanuelDocumento9 páginasReporte Analisis YahirEmmanuelYahir Emmanuel Ramirez DiazAún no hay calificaciones

- Seguridad de La InformaciónDocumento19 páginasSeguridad de La Informacióngerar961437100% (1)

- Implementación de La Metodología Octave para El Diagnóstico Seguridad InformáticaDocumento10 páginasImplementación de La Metodología Octave para El Diagnóstico Seguridad InformáticaLuz Zea ZamalloaAún no hay calificaciones

- Diferencias Entre Amenaza, Exposición, Vulnerabilidad y Ataque ExitosoDocumento7 páginasDiferencias Entre Amenaza, Exposición, Vulnerabilidad y Ataque ExitosonataliaAún no hay calificaciones

- Eje 4 PtogramacionDocumento22 páginasEje 4 Ptogramacionorlando zambranoAún no hay calificaciones

- Guia Ra4Documento6 páginasGuia Ra4Ashly CespedesAún no hay calificaciones

- CISCO - Las Principales Preocupaciones Dle Area de Seguridad PDFDocumento8 páginasCISCO - Las Principales Preocupaciones Dle Area de Seguridad PDFJorge MartinezAún no hay calificaciones

- ESET Security Report Latam2016 - CompletoDocumento22 páginasESET Security Report Latam2016 - CompletoTuxInfoAún no hay calificaciones

- Manual Auto Cad 2010Documento10 páginasManual Auto Cad 2010Giordani LlontopAún no hay calificaciones

- CF 31Documento2 páginasCF 31Heladio MarAún no hay calificaciones

- Trabajo y AnalisisDocumento188 páginasTrabajo y Analisisxiquita80Aún no hay calificaciones

- LX1-X P0209 M EsDocumento14 páginasLX1-X P0209 M EsMorgana LamentavimusAún no hay calificaciones

- Arturo García TenorioDocumento3 páginasArturo García Tenorioerickdeleg2003Aún no hay calificaciones

- Como Funciona Una Computadora Checkered FlagDocumento1 páginaComo Funciona Una Computadora Checkered FlagYanAún no hay calificaciones

- LaboraDocumento12 páginasLaboraaaron yagunoAún no hay calificaciones

- Alberto Gallardo C.S.4Documento7 páginasAlberto Gallardo C.S.4Gallardito GuiñezAún no hay calificaciones

- Manual Tramites Modificaciones Empresa UnipersonalDocumento15 páginasManual Tramites Modificaciones Empresa Unipersonalfrank ferrariAún no hay calificaciones

- Manual de Seguridad Informatica - JUAN ESTEBAN URIBE MONSALVEDocumento13 páginasManual de Seguridad Informatica - JUAN ESTEBAN URIBE MONSALVEJuan Esteban Uribe MonsalveAún no hay calificaciones

- A.a.4 SubconsultasDocumento6 páginasA.a.4 Subconsultasfabian canoAún no hay calificaciones

- Actividades Ficha 2Documento11 páginasActividades Ficha 2Heliana Llantén100% (1)

- MONOGRAFIA 3D MAX Diego Frank and Armando PDFDocumento42 páginasMONOGRAFIA 3D MAX Diego Frank and Armando PDFDiego Frank Lipa ChoqueAún no hay calificaciones

- Mastercedulaiso 15189Documento27 páginasMastercedulaiso 15189thalia mbAún no hay calificaciones

- Algoritmo CholeskyDocumento3 páginasAlgoritmo CholeskyDavid ChangoluisaAún no hay calificaciones

- Programación de Aplicaciones para Dispositivos Móviles PDFDocumento284 páginasProgramación de Aplicaciones para Dispositivos Móviles PDFJenry Kudo EdogawaAún no hay calificaciones

- Clase 1 SimulaciónDocumento2 páginasClase 1 SimulaciónDiana Marcela Arias ZuletaAún no hay calificaciones

- Paquete Pdfpages. Insertar Archivos PDFDocumento8 páginasPaquete Pdfpages. Insertar Archivos PDFElias TorresAún no hay calificaciones

- Control de Interrupciones 8051Documento23 páginasControl de Interrupciones 8051Genesis RosarioAún no hay calificaciones

- Manual de Procesos y Procedimientos - 2017 - Con IndiceDocumento62 páginasManual de Procesos y Procedimientos - 2017 - Con IndiceAna LujanAún no hay calificaciones

- Foro IDocumento2 páginasForo ISara RestrepoAún no hay calificaciones

- Lab #6 - Método de La Bisección - v1-2017-IIDocumento6 páginasLab #6 - Método de La Bisección - v1-2017-IIDiego EnriqueAún no hay calificaciones

- Taller Excel 1Documento5 páginasTaller Excel 1CristianAún no hay calificaciones

- Organigrama de Problemas y Objetivos - Grupo 2Documento1 páginaOrganigrama de Problemas y Objetivos - Grupo 2Carlos Abraham Leonardo AlvaradoAún no hay calificaciones

- Cuestionario Información Procesos ProyectoDocumento2 páginasCuestionario Información Procesos ProyectoManuel CadelAún no hay calificaciones

- Manual Kompozer PDFDocumento137 páginasManual Kompozer PDFSirius Seguridad PrivadaAún no hay calificaciones