Documentos de Académico

Documentos de Profesional

Documentos de Cultura

RELATORÍA

Cargado por

Catalina Palacios CortesDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

RELATORÍA

Cargado por

Catalina Palacios CortesCopyright:

Formatos disponibles

RELATORÍA: EL HACKING ÉTICO Y LA INCIDENCIA EN EL SOFTWARE

CONTABLE

ESTUDIANTE: Paula Catalina Palacios Cortes

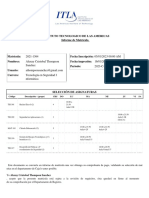

Auditoría de sistemas – Contaduría Pública

Universidad Pedagógica y Tecnológica de Colombia – Facultad Seccional Chiquinquirá.

INTRODUCCIÓN

La presente relatoría tiene como objetivo investigar a través de varios artículos el hacking ético y la

incidencia en el software contable, por medio de revistas, libros digitales extraemos la siguiente

información. A través de los años las organizaciones informatizadas se dieron cuenta de que una de

las mejores formas de evaluar la amenaza de intrusión sería tener profesionales independientes de

seguridad informática intentando entrar en sus sistemas. Estos "hackers éticos" emplean las mismas

herramientas y técnicas que los intrusos, pero sin dañar el sistema de destino ni robar información.

En su lugar, permiten evaluar la seguridad de los sistemas e informar a los propietarios sobre las

vulnerabilidades encontradas junto con las instrucciones de cómo remediarlos. Este proceso debe

ser planificado con antelación. Todos los aspectos técnicos, de gestión y estratégicos deben estar

sumamente cuidados. Estas etapas deben realizarse en un marco de control, gestión y supervisión

constante.

Cabe aclarar que hacking es un conjunto de técnicas para acceder a un sistema informático sin

autorización. Existe autorización cuando se dispone de un control de acceso mediante el uso de

identificadores de usuario y passwords.

Es un término tradicionalmente ligado a la libertad de Información de Internet. En sus códigos está

el respetar la vida privada, pero eso después de aprender cómo funcionan los sistemas y dónde están

los datos. Entre sus medios destacan los Sniffers o escaneadores de puertos, programas que buscan

claves, passwords y puertos abiertos. [ De Miguel, 2007]

MÉTODO DE INCLUSIÓN DE HACKING ÉTICO EN EL PROCESO DE TESTING DE

SOFTWARE

Como ocurre con la mayoría de los avances tecnológicos, el crecimiento explosivo de Internet tiene

un lado oscuro: los hackers. La escalada natural de amenazas ofensivas contra las medidas

defensivas ha demostrado una y otra vez que no existen sistemas prácticos que se puedan construir

que sean invulnerables a los ataques. Las organizaciones informatizadas se dieron cuenta de que

una de las mejores formas de evaluar la amenaza de intrusión sería tener profesionales

independientes de seguridad informática intentando entrar en sus sistemas. Estos "hackers éticos"

emplean las mismas herramientas y técnicas que los intrusos, pero sin dañar el sistema de destino ni

robar información. En su lugar, permiten evaluar la seguridad de los sistemas e informar a los

propietarios sobre las vulnerabilidades encontradas junto con las instrucciones de cómo

remediarlos. Este proceso debe ser planificado con antelación. Todos los aspectos técnicos, de

gestión y estratégicos deben estar sumamente cuidados. Estas etapas deben realizarse en un marco

de control, gestión y supervisión constante. Es allí donde apunta este proyecto, poder incluir de

manera segura y metódica la fase de revisión por hacking ético dentro del proceso de Testing de

software.

Las políticas de seguridad de la información o los controles por sí solos no garantizan la protección

total de la información, ni de los sistemas de información, servicios o redes. Después de los

controles que se implementan, vulnerabilidades residuales probablemente permanezcan haciendo

ineficaz la seguridad de la información y por lo tanto los incidentes son aún más posibles. Esto

puede llegar a tener efectos negativos tanto directos e indirectos sobre las operaciones de negocio

de una organización.

Además, es inevitable que se produzcan nuevos casos de amenazas no identificadas previamente.

Una preparación insuficiente por una organización para hacer frente a este tipo de incidentes hará

cualquier respuesta menos efectiva, y aumentar así el grado de impacto comercial potencial

adverso. [ISO/IEC 27035:2011]

La planificación es importante para cualesquiera todas las pruebas, ya sea desde un simple análisis

de contraseña a una prueba de penetración completa en una aplicación web [Mayorga Jácome et al,

2015; Santos Castañeda, 2016; Onofa Calvopiña et al, 2016; López Vallejo, 2017]. El resguardo de

datos debe garantizarse, de lo contrario la prueba puede volverse en contra si alguien afirma que

nunca se autorizaron las pruebas. Por lo tanto, un alcance bien definido implica la siguiente

información:

Sistemas específicos para probar.

Estimar los riesgos que están involucrados.

Tiempo que llevara la prueba y evaluación del calendario general.

Recoger y explorar el conocimiento de los sistemas que tenemos antes de la prueba.

Entrega de informes específicos incluyendo informes de evaluación de la seguridad y un

informe de nivel superior describiendo las vulnerabilidades generales que deben abordarse,

junto con las medidas correctivas que se deben implementar

Revisiones Sistemáticas

Las revisiones sistemáticas [Argimón, 2004] de artículos científicos siguen un método explícito

para resumir la información sobre determinado tema o problema. Se diferencia de las revisiones

narrativas en que provienen de una pregunta estructurada y de un protocolo previamente realizado.

PRUEBAS DE PENETRACIÓN EN APLICACIONES WEB USANDO HACKEO ÉTICO

Seguridad en Aplicaciones Web Fig. 1. Robo de información A. Bases de Seguridad Autenticación:

se refiere a la pregunta: ¿quién es usted? Es el proceso de identificación única de aplicaciones y

servicios de los clientes. Autorización: se refiere a la pregunta: ¿qué se puede El crecimiento y la

evolución de Internet ha impactado de manera significativa la forma en que nos comunicamos y

realizamos operaciones, lo que genera una gran cantidad de información sensible. Por ejemplo, la

incorporación de números privados en sitios de comercio electrónico, servicios web, bancos y redes

sociales, entre otros; esto causa que la información pueda ser robada o alterada si estos no tienen las

medidas de seguridad necesarias para el manejo de la misma. Los ordenadores en todo el mundo

son susceptibles al ataque de hackers o crackers capaces de comprometer los sistemas informáticos

y robar o eliminar información valiosa. Por esta razón, es esencial saber si estas redes y sistemas

informáticos están protegidos de cualquier tipo de intrusiones. [8] Comúnmente se cree que los

fallos o vulnerabilidades se encuentran en servidores web o en el desarrollo de software de la misma

aplicación; sin embargo, se ha logrado detectar que la mayoría de fallas están dadas por las malas

prácticas de los desarrolladores. Por lo tanto, es importante entender que las aplicaciones web no

sólo deben ser diseñadas y desarrolladas para cumplir con los objetivos específicos para los que se

crean, sino que también deben tener cuidado de cada uno de los datos y la información generada en

ellas.

A. Bases de Seguridad

Autenticación: se refiere a la pregunta: ¿quién es usted? Es el proceso de identificación única

de aplicaciones y servicios de los clientes.

Autorización: se refiere a la pregunta: ¿qué se puede hacer? Es el proceso que rige los recursos

y las operaciones a las que el cliente autenticado tiene acceso.

Revisión de Contabilidad: auditoría efectiva y el registro de claves para evitar la no-

repudiación. La no-repudiación asegura que un usuario no puede negarse a realizar una

operación o el inicio de una transacción.

Aviso: también conocida como la privacidad. Es el proceso de asegurar que los datos se

mantienen como privados y confidenciales y no pueden ser vistos por usuarios no autorizados o

intrusos que controlan el flujo de tráfico a través de una red. El cifrado se utiliza a menudo para

hacer cumplir la confidencialidad.

Integridad: es la garantía de que los datos están protegidos contra posibles modificaciones

accidentales o deliberadas (malicioso).

Disponibilidad: Desde una perspectiva de seguridad, disponibilidad significa que los sistemas

permanecen disponibles para los usuarios legítimos.

B. Ataques Comunes

En la actualidad existen numerosos ataques a aplicaciones web tales como.

URL de tipo semántico.

Cross-Site Scripting.

Cross-Site Request Forgery.

Peticiones HTTP falsificadas

C. Ataques a través de Bases de Datos

La mayoría de las aplicaciones web hoy en día se encuentran transportando, generando y

mostrando una gran cantidad de información proveniente de bases de datos, por lo que

mantener la integridad y fiabilidad de la misma se vuelve un tema importante cuando se habla

de seguridad. El siguiente listado muestra los principales ataques sobre las bases de datos.

Exhibition Access Credentials

SQL Injection

Exposure data

se conoce como caja estructural de vidrio, caja clara y las pruebas de caja abierta.

Pruebas de Penetración Grey Box:

En este tipo de pruebas, un tester generalmente proporciona información parcial o limitada con

los detalles internos de un sistema. Puede ser considerado como un ataque de un hacker externo

que habían tenido acceso ilegítimo a los documentos de infraestructura de red de una

organización

Bibliografía

MACÍAS PICO, B. M. (2021). APLICACIÓN DE HACKING ÉTICO PARA LA DETERMINACIÓN DE

AMENAZAS, RIESGOS Y VULNERABILIDADES EN LA RED WIFI DE LA UNIVERSIDAD

ESTATAL DEL SUR DE MANABÍ (Bachelor's thesis, Jipijapa. UNESUM).

También podría gustarte

- Aptc107 s1 VectoresDocumento8 páginasAptc107 s1 VectoresEnrique AltamiranoAún no hay calificaciones

- Introduccion A La Seguridad InformaticaDocumento25 páginasIntroduccion A La Seguridad InformaticaBernard BjsAún no hay calificaciones

- Protocolos de Seguridad InformaticaDocumento14 páginasProtocolos de Seguridad InformaticaAnonymous sy7ujnP50F83% (6)

- Seguridad informática universitariaDocumento12 páginasSeguridad informática universitariaGabylupi MoninaAún no hay calificaciones

- Analisis Critico SistemasDocumento11 páginasAnalisis Critico Sistemasxime100% (1)

- Ciberseguridad firma abogadosDocumento5 páginasCiberseguridad firma abogadosKathvond StambukAún no hay calificaciones

- SGSI (Information Security Management System, IsMS)Documento11 páginasSGSI (Information Security Management System, IsMS)jose ferney galindo belloAún no hay calificaciones

- material de estudio sistemas operativosDocumento50 páginasmaterial de estudio sistemas operativosdlzuniga1987Aún no hay calificaciones

- Pruebas de PenetraciónDocumento51 páginasPruebas de PenetraciónDaniel AlvarezAún no hay calificaciones

- Cardona Oscar Infografia AnalisisdecasoDocumento10 páginasCardona Oscar Infografia AnalisisdecasoocardonapuertaAún no hay calificaciones

- Actividad No 7 Sistema de Informacion GerencialDocumento7 páginasActividad No 7 Sistema de Informacion Gerencialcarolina castilloAún no hay calificaciones

- Analisis de Vulnerabilidades 1 ClaseDocumento21 páginasAnalisis de Vulnerabilidades 1 ClaseJENNY DUMANCELAAún no hay calificaciones

- Implementación de Redes Privadas Virtuales Utilizando Protocolo IPSecDocumento30 páginasImplementación de Redes Privadas Virtuales Utilizando Protocolo IPSecmiralakiAún no hay calificaciones

- PKI y Software LibreDocumento35 páginasPKI y Software LibreRemberto Gonzales CruzAún no hay calificaciones

- Seguridad en Los Sistemas de InformacionDocumento2 páginasSeguridad en Los Sistemas de InformacionJuan Carlos Dávila TorresAún no hay calificaciones

- Si 2Documento13 páginasSi 2Victor Johanser Sirettt TorresAún no hay calificaciones

- Actividad 2 Auditoria de SistemasDocumento5 páginasActividad 2 Auditoria de SistemasCamilo OrozcoAún no hay calificaciones

- Cuestionario Asignatura de Redes y ConectividadDocumento5 páginasCuestionario Asignatura de Redes y ConectividadAngélica MaríaAún no hay calificaciones

- Respuesta A Actividad 1Documento9 páginasRespuesta A Actividad 1Alejandro Garcia MontielAún no hay calificaciones

- Introducción A La Seguridad InformáticaDocumento9 páginasIntroducción A La Seguridad InformáticaRogelio GuerraAún no hay calificaciones

- Unidad 4- Entornos de InternetDocumento25 páginasUnidad 4- Entornos de InternetastridhdzAún no hay calificaciones

- Implementación de La Metodología Octave para El Diagnóstico Seguridad InformáticaDocumento10 páginasImplementación de La Metodología Octave para El Diagnóstico Seguridad InformáticaLuz Zea ZamalloaAún no hay calificaciones

- Final Telematica2Documento12 páginasFinal Telematica2Jenniffer DiazAún no hay calificaciones

- Seguridad InformáticaDocumento18 páginasSeguridad InformáticaHalo XdAún no hay calificaciones

- Tarea S6 YahelyPaz 620111318Documento7 páginasTarea S6 YahelyPaz 620111318yahely PazAún no hay calificaciones

- Seguridad de DatosDocumento8 páginasSeguridad de DatosjaimetronerAún no hay calificaciones

- Procesos, Metodologias Y Herramientas Enfocadas A La Seguridad InformáticaDocumento6 páginasProcesos, Metodologias Y Herramientas Enfocadas A La Seguridad Informáticacgp bolivarAún no hay calificaciones

- Marco TeoricoDocumento4 páginasMarco TeoricoAndres ArchundiaAún no hay calificaciones

- Aseguramiento de RedesDocumento17 páginasAseguramiento de Redesdia_paAún no hay calificaciones

- Articles-5482 Guia Seguridad Informacion Mypimes PDFDocumento31 páginasArticles-5482 Guia Seguridad Informacion Mypimes PDFmaria otilia canonAún no hay calificaciones

- Ensayo de HardwareDocumento15 páginasEnsayo de Hardwareyuleivis ramirezAún no hay calificaciones

- Taller Eje 4 Definir Las Políticas de Seguridad.Documento10 páginasTaller Eje 4 Definir Las Políticas de Seguridad.kamilo pinedoAún no hay calificaciones

- Guía de Ataques, Vulnerabilidades, Técnicas y Herramientas para Aplicaciones Web-Guide of Attacks, Vulnerabilities, Techniques and Tools For Web ApplicationDocumento17 páginasGuía de Ataques, Vulnerabilidades, Técnicas y Herramientas para Aplicaciones Web-Guide of Attacks, Vulnerabilities, Techniques and Tools For Web ApplicationJhon GutierrezAún no hay calificaciones

- Actividad 2Documento13 páginasActividad 2Andreeita GaiitanAún no hay calificaciones

- Taller de Seguridad InformaticaDocumento8 páginasTaller de Seguridad Informaticaca_martin-1Aún no hay calificaciones

- Actividad 7 Sistemas de Informacion GerencialDocumento7 páginasActividad 7 Sistemas de Informacion GerencialMaríaAún no hay calificaciones

- Unidad2 - Fase 3Documento8 páginasUnidad2 - Fase 3DIVER F renteria mosqueraAún no hay calificaciones

- Resumen Grupo #8Documento6 páginasResumen Grupo #8Noelys MenesesAún no hay calificaciones

- Clase #4 Tipos de Hacker-PentestingDocumento18 páginasClase #4 Tipos de Hacker-PentestingJhohan estiwar palacios menaAún no hay calificaciones

- Servicios y Mecanismos de SeguridadDocumento6 páginasServicios y Mecanismos de SeguridadVíctor Hugo Rodríguez AlbarránAún no hay calificaciones

- Aporte Fase 2Documento12 páginasAporte Fase 2gicochavezAún no hay calificaciones

- Actividad 2 Auditoria de Sistemas1Documento18 páginasActividad 2 Auditoria de Sistemas1Andreeita GaiitanAún no hay calificaciones

- Diseño y realización de la seguridadDocumento4 páginasDiseño y realización de la seguridadYassi LopezAún no hay calificaciones

- Eje 4 Modelos de ProgramacionDocumento13 páginasEje 4 Modelos de ProgramacionLuisa LAún no hay calificaciones

- 4.4 Ingenieria de SeguridadDocumento6 páginas4.4 Ingenieria de SeguridadOmar GaleanaAún no hay calificaciones

- Seguridad InformaticaDocumento8 páginasSeguridad InformaticaRichard NuñezAún no hay calificaciones

- Seguridad física y lógicaDocumento8 páginasSeguridad física y lógicaJef JbeanAún no hay calificaciones

- Registro y Monitoreo InsuficientesDocumento15 páginasRegistro y Monitoreo InsuficientesDenis VasquezAún no hay calificaciones

- Eevidencia AA2-2 Plegable Determinar Las Políticas de Protección Contra Ataques InformáticosDocumento6 páginasEevidencia AA2-2 Plegable Determinar Las Políticas de Protección Contra Ataques Informáticosmartin acuñaAún no hay calificaciones

- Implementación de La Metodología Octave para El Diagnóstico Seguridad InformáticaDocumento10 páginasImplementación de La Metodología Octave para El Diagnóstico Seguridad InformáticaCathy LinaresAún no hay calificaciones

- Lecturas y Recursos de Apoyo Unidad I - Cuál Es El Ciclo de Vida de La CiberseguridadDocumento7 páginasLecturas y Recursos de Apoyo Unidad I - Cuál Es El Ciclo de Vida de La CiberseguridadAlbert WeskerAún no hay calificaciones

- Seguridad SI: Principios, amenazas y controlesDocumento18 páginasSeguridad SI: Principios, amenazas y controlesDarwin Rodriguez TeranAún no hay calificaciones

- MetodosDocumento7 páginasMetodosBattleground .GAún no hay calificaciones

- Seguridad de DatosDocumento7 páginasSeguridad de DatosRafael PartidasAún no hay calificaciones

- Ciberseguridad y Privacidad LogisticaDocumento22 páginasCiberseguridad y Privacidad LogisticametallicaalltimeAún no hay calificaciones

- AA11-3 Socialización de Pruebas de SeguridadDocumento11 páginasAA11-3 Socialización de Pruebas de SeguridadLuis GonzalezAún no hay calificaciones

- Actividad 5 Auditoria de SistemasDocumento9 páginasActividad 5 Auditoria de SistemasEsteban Ospina lunaAún no hay calificaciones

- Curso Hacking EticoDocumento6 páginasCurso Hacking EticoDavid ThomasAún no hay calificaciones

- Seguridad en Bases de Datos y Aplicaciones WebDe EverandSeguridad en Bases de Datos y Aplicaciones WebCalificación: 5 de 5 estrellas5/5 (3)

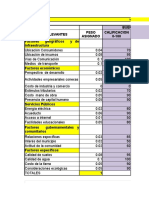

- Formato de NominaDocumento3 páginasFormato de NominaCatalina Palacios CortesAún no hay calificaciones

- Formato de NominaDocumento3 páginasFormato de NominaCatalina Palacios CortesAún no hay calificaciones

- Guia de Trabajo No. 4 - Taller de Elaboracion Del EFEDocumento2 páginasGuia de Trabajo No. 4 - Taller de Elaboracion Del EFECatalina Palacios CortesAún no hay calificaciones

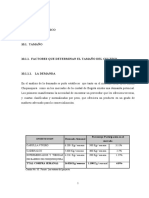

- Macrolocalización para cultivo de café en Buenavista, Coper y ChiquinquiráDocumento8 páginasMacrolocalización para cultivo de café en Buenavista, Coper y ChiquinquiráCatalina Palacios CortesAún no hay calificaciones

- Cómo elaborar una reseña descriptiva de menos deDocumento2 páginasCómo elaborar una reseña descriptiva de menos deDaniela CastiblancoAún no hay calificaciones

- FINANCIERO PROYECTO DE REFRESCOS (Version 1) (Recuperado)Documento28 páginasFINANCIERO PROYECTO DE REFRESCOS (Version 1) (Recuperado)Catalina Palacios CortesAún no hay calificaciones

- Documento Sin TítuloDocumento1 páginaDocumento Sin TítuloCatalina Palacios CortesAún no hay calificaciones

- Características Barrio Paz PerquínDocumento128 páginasCaracterísticas Barrio Paz PerquínCatalina Palacios CortesAún no hay calificaciones

- Contabilidad y Conflictos Ambientales, Un Perspectiva DecolonialDocumento2 páginasContabilidad y Conflictos Ambientales, Un Perspectiva DecolonialCatalina Palacios CortesAún no hay calificaciones

- Factores evaluación proyectos agroindustrialesDocumento18 páginasFactores evaluación proyectos agroindustrialesCatalina Palacios CortesAún no hay calificaciones

- Caso de ContrataciónDocumento3 páginasCaso de ContrataciónCatalina Palacios CortesAún no hay calificaciones

- Liderazgo FemeninoDocumento5 páginasLiderazgo FemeninoCatalina Palacios CortesAún no hay calificaciones

- Notas Al Balance General A 31 de Diciembre de 2018Documento2 páginasNotas Al Balance General A 31 de Diciembre de 2018Catalina Palacios CortesAún no hay calificaciones

- Estudio técnico sobre factores que determinan el tamaño óptimo de un cultivo de tomate de árbol en ChiquinquiráDocumento19 páginasEstudio técnico sobre factores que determinan el tamaño óptimo de un cultivo de tomate de árbol en ChiquinquiráCatalina Palacios CortesAún no hay calificaciones

- Pantallazo Clase 07Documento12 páginasPantallazo Clase 07Catalina Palacios CortesAún no hay calificaciones

- Guía Teorica 2 Ctas Patrimonio 2020-IDocumento3 páginasGuía Teorica 2 Ctas Patrimonio 2020-ICatalina Palacios CortesAún no hay calificaciones

- Sistema de Información de Una EmpresaDocumento24 páginasSistema de Información de Una EmpresaCatalina Palacios CortesAún no hay calificaciones

- Observaciones Puente NacionalDocumento2 páginasObservaciones Puente NacionalCatalina Palacios CortesAún no hay calificaciones

- Diapositivas EmpowermentDocumento6 páginasDiapositivas EmpowermentCatalina Palacios CortesAún no hay calificaciones

- Componentes de Un SiDocumento20 páginasComponentes de Un SiCatalina Palacios CortesAún no hay calificaciones

- Decreto 1860 de Agosto 3 de 1994Documento22 páginasDecreto 1860 de Agosto 3 de 1994Harold Fernando Perea CoronadoAún no hay calificaciones

- Ver Claves Nod32 AquiDocumento7 páginasVer Claves Nod32 AquiHugo Alonzo0% (1)

- Informatica Unidad 02Documento6 páginasInformatica Unidad 02Nove CasafrancaAún no hay calificaciones

- EliminaVirusLaptopDocumento2 páginasEliminaVirusLaptopMaeses AleidaAún no hay calificaciones

- Dirección de transmisión WOM ColombiaDocumento1 páginaDirección de transmisión WOM ColombiaRiderth ChonaAún no hay calificaciones

- E16 Ejercicio Conceptual Antivirus y CortafuegosDocumento3 páginasE16 Ejercicio Conceptual Antivirus y CortafuegospuriAún no hay calificaciones

- CUADRO COMPARATIVO SOBRE LOS TIPOS DE VIRUS - Enrique Barrera Medina 203Documento2 páginasCUADRO COMPARATIVO SOBRE LOS TIPOS DE VIRUS - Enrique Barrera Medina 203ENRIQUE BARRERA MEDINAAún no hay calificaciones

- La Seguridad Del Sistema Operativo....Documento14 páginasLa Seguridad Del Sistema Operativo....Luis Miguel TamareZ PerezAún no hay calificaciones

- 21.2.11 Lab Encrypting and Decrypting Data Using A Hacker Tool Es XLDocumento5 páginas21.2.11 Lab Encrypting and Decrypting Data Using A Hacker Tool Es XLMANUEL WILLIAM VILLA QUISHPEAún no hay calificaciones

- Amenazas de red, ataques y protección de informaciónDocumento3 páginasAmenazas de red, ataques y protección de informaciónLeily Eliane Mamani CaceresAún no hay calificaciones

- Pentesting Introduccion MetasploitDocumento6 páginasPentesting Introduccion MetasploitquefannytiaAún no hay calificaciones

- PerillasDocumento7 páginasPerillasGustavo MartinezAún no hay calificaciones

- Seguridad en Paginas WebDocumento11 páginasSeguridad en Paginas WebJuan Manuel Hernandez CruzAún no hay calificaciones

- Ciberseguridad empresas abogadosDocumento6 páginasCiberseguridad empresas abogadoskarina angulo contrerasAún no hay calificaciones

- Virus y AntivirusDocumento1 páginaVirus y AntivirusCitlalli Gabriela Islas Padilla100% (1)

- Dompdf Out 1Documento2 páginasDompdf Out 1Elianny RojasAún no hay calificaciones

- Amenazas Informáticas 2023Documento17 páginasAmenazas Informáticas 2023Luis Eduardo Ramírez CarvajalAún no hay calificaciones

- Seguridad de Sistemas Cap Astrid Carolina HerreraDocumento5 páginasSeguridad de Sistemas Cap Astrid Carolina HerreraPERSONAL BASE AEREAAún no hay calificaciones

- Hackear Facebook Sin Paga Sin Encuesta: Piratear Cuentas y Contraseñas de FacebookDocumento5 páginasHackear Facebook Sin Paga Sin Encuesta: Piratear Cuentas y Contraseñas de FacebookMelany LucioAún no hay calificaciones

- Tarea 2 Tipos de AmenazasDocumento11 páginasTarea 2 Tipos de AmenazasAngel MorganAún no hay calificaciones

- CyberOps Associate Capitulo 1Documento11 páginasCyberOps Associate Capitulo 1marcelo tanimucaAún no hay calificaciones

- Nuevo Sistema Declaranet Present. Sindicato PDFDocumento54 páginasNuevo Sistema Declaranet Present. Sindicato PDFAlejandra SolisAún no hay calificaciones

- Momento Logico y Metodologico de La MonografiaDocumento2 páginasMomento Logico y Metodologico de La MonografiaDaniel AlejandroAún no hay calificaciones

- 011 Grupo Hacktivista #GuacamayaDocumento2 páginas011 Grupo Hacktivista #GuacamayaGaby AmoresAún no hay calificaciones

- Configuración Zona TAP Palo AltoDocumento31 páginasConfiguración Zona TAP Palo AltoChristian ArceAún no hay calificaciones

- Puntos Extras 1 - Revisión Del IntentoDocumento2 páginasPuntos Extras 1 - Revisión Del IntentooscargonzalezroaAún no hay calificaciones

- Auditoria Seguridad Logica y Fisica..Documento21 páginasAuditoria Seguridad Logica y Fisica..Janet JąňěAún no hay calificaciones

- Test Introducción Al Hacking Ético - Revisión Del IntentoDocumento3 páginasTest Introducción Al Hacking Ético - Revisión Del Intentojabayen539Aún no hay calificaciones

- Presentación de AviraDocumento14 páginasPresentación de Aviraneftali balladaresAún no hay calificaciones

- Sandbox Fingerprinting - Evadiendo Entornos de Analisis PDFDocumento55 páginasSandbox Fingerprinting - Evadiendo Entornos de Analisis PDFdivyanshuy8Aún no hay calificaciones

- Ejercicios VirusDocumento5 páginasEjercicios VirusHugo EAún no hay calificaciones