Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Gestorca,+5 Articulo - cuaderno+Activa+8+CC+V28102016

Cargado por

Byron CrespoDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Gestorca,+5 Articulo - cuaderno+Activa+8+CC+V28102016

Cargado por

Byron CrespoCopyright:

Formatos disponibles

Amariles Camacho, M. (2016).

Modelo de seguridad de información para determinar el perfil de un

candidato o empleado de una organización. Cuaderno Activa, 8, 65-71.

Modelo de seguridad de información para determinar el perfil

de un candidato o empleado de una organización*

Information Security Model to Determine a Candidate or Employee’s Profile

in a Given Company

Mauricio Amariles Camacho**

Tipo de artículo: resultado de investigación Recibido: 6 de mayo de 2016

Aceptado: 31 de mayo de 2016

Resumen

Los ciberdelincuentes están enfocándose en obtener información confidencial personal o de

una organización a través del usuario. Para clasificar el perfil del usuario, se necesita conocer las

vulnerabilidades del ser humano, las cuales el atacante explota, usando estrategias, técnicas

psicológicas y herramientas tecnológicas. El perfil del ser humano, puede ser definido a través del

resultado cuantitativo y cualitativo que genera la prueba psicométrica. La personalidad es un indicador

de los patrones comunes del comportamiento en una situación específica y se reflejan en su actuar

y puede ser usado para evaluar el comportamiento y el accionar de un individuo, con el fin de

diagnosticar si es susceptible a ser víctima de los ciberdelincuentes. La prueba psicométrica puede ser

aplicada a un empleado o candidato dentro de una organización, de esta forma determinar si tiene el

perfil psicológico de la víctima. Se propone un modelo que permita utilizarse como herramienta para

determinar el perfil de un candidato o empleado, que genere al final del proceso, un informe con los

resultados de la evaluación y las recomendaciones para analizar por parte del evaluador.

Palabras clave: Hacking humano; seguridad de la información; vulnerabilidades

Abstract

Hackers focus on obtaining confidential personal or organizational information through users. In order

to classify user profile, it is necessary to know the human vulnerabilities exploited by the attacker, by

using strategies, psychological techniques and technological tools. Psychological profile of human

beings can be defined through quantitative and qualitative outputs generated by the psychometric test.

Personality is an indicator of common patterns of human behavior in a specific situation, and may

be used to assess an individual’s behavior and actions, to diagnose whether he could be a victim of

hackers. Psychometric testing is applied on companies’ employees or candidates, thus determining

if they have the victim’s psychological profile. A model is proposed which could be used as a tool to

determine the profile of a given employee or candidate, and, at the end of the process, generate a report

with the assessment results and recommendations for the evaluator to analyze.

Keywords: Human hacking; Information Security; vulnerabilities

**

Este artículo es resultado del proyecto de Investigación titulado Modelo de seguridad de información para determinar y clasificar

perfiles de usuario en organizaciones

*

M.Sc. Redes y Seguridad de la Información. Docente Investigador. Facultad de Ingenierías. Universidad de San Buenaventura.

Correo electrónico: mauricio.amariles@usbmed.edu.co.

Cuaderno Activa N°8 ISSN: 2027-8101. Enero-Diciembre 2016. pp.1-162

65

Amariles Camacho, M.

Introducción En la primera parte de este artículo se presentan

los antecedentes a nivel mundial sobre las víctimas

Un sistema se considera seguro si cumple con los y las técnicas utilizadas por los ciberdelincuentes;

siguientes pilares fundamentales como son; la seguidamente, se presenta el modelo propuesto con

confidencialidad, la integridad y la disponibilidad sus componentes, características, y funcionalidad;

de la información. Para proteger dicho activo tan por último, las conclusiones.

importante como es la información, la mayoría

de las compañías invierten grandes esfuerzos Antecedentes

enfocándose en asegurar su infraestructura física,

y de software, también se implementan políticas, Para dimensionar la problemática que existe a

herramientas de software y hardware buscando nivel mundial sobre la seguridad de la información

salvaguardar la información. Sin embargo, como y su incidencia en los altos costos que pierden las

en todos los sistemas de información, siempre en organizaciones sobre su activo más importante

algún punto dependerá su gestión, de la vigilancia como es la información, se describe a continuación

y el control de ser humano, lo que conlleva a que algunos antecedentes en el mundo sobre los

exista un agujero en la seguridad (Mitnick, 2011). ataques que se enfocan en la manipulación de los

usuarios y que son una real amenaza a la seguridad

A diferencia de los sistemas informáticos, el de la información y su confidencialidad.

humano puede ser persuadido o engañado usando

técnicas psicológicas e informáticas. Esta consiste Los ataques usados por el cibercrimen, pueden

en manipular a una persona para que realice una ocurrir tanto a nivel físico como psicológico. La

acción que puede ser o no lo más conveniente configuración física de estos ataques se produce

para cumplir con cierto objetivo. Este puede ser cuando una víctima se siente seguro: a menudo

la obtención de información, conseguir algún tipo el lugar de trabajo, el teléfono, la basura, e

de acceso o lograr que se realice una determinada incluso en internet. La psicología se utiliza a

acción (Hadnagy, 2010). menudo para crear un ambiente rígido que ayuda

al ciberdelincuente para engatusar al empleado,

Con la manipulación del usuario, en el contexto con el fin de obtener la información sobre cómo

de la información individual y los sistemas de acceder al sistema (Maan, 2012).

información, se han producido enormes pérdidas

por los ataques perpetrados. Se presenta como una Como amenaza a la seguridad de la información,

amenaza constante a la seguridad, y por la conciencia la ingeniería social es efectiva, debido a que el

de este fenómeno que es actualmente lento; existe ser humano, como ser social, necesita tener una

la carencia de un modelo conceptual que represente relación con el otro, por ejemplo la comunicación

este fenómeno y que afecta a miles de empresas a y la forma como nos comunicamos (vía correo

nivel mundial empresas (Fujikawa, 2011). electrónico, a través de una llamada, face-to-

face, etcétera.) y la confianza que genera nuestro

La víctima, tiene un comportamiento y patrón interlocutor, hace que, de alguna manera,

que se caracteriza por tener vulnerabilidades empecemos a entregar información confidencial, y

psicológicas tales como, exponer fácilmente la como resultado ser víctima (Mouton, 2016).

información confidencial, y ser persuasibles ante

el engaño y la astucia que logra al manipular sus Redes sociales como Facebook, Linkedin y

acciones para alcanzar el objetivo. Interpretar twitter, tienen un gran crecimiento en número de

este tipo de factores de comportamiento según suscriptores en línea. Una de las características

las teorías de los factores de personalidad, usando que tienen las redes sociales son de proveer

de una prueba psicométrica medible, permitiría información de amigos y posibles posibilidades de

determinar el perfil de la víctima. nuevos contactos, según los amigos que se tienen

66 Cuaderno Activa N°8 ISSN: 2027-8101. Enero-diciembre 2016. pp.1-162

Modelo de seguridad de información para determinar el perfil de un candidato o empleado de una

organización.

en común. Claramente las redes sociales son La prueba determina la vulnerabilidad del

criticadas con respecto a la seguridad y privacidad empleado y lo métodos para obtener la información

de los usuarios, mucha información privada es deseada usando herramientas informáticas y el

publicada y compartida con otros, lo que hace desconocimiento de los usuarios sobre la seguridad

cada vez más atractivo este medio para sustraer de la información. Esta información se recolecta en

información confidencial (Irani, 2011). el informe final, que describe los intentos fallidos

y los exitosamente culminados (Dimkov, 2010).

Para enfrentar las posibles amenazas que se

enfocan en los usuarios, se han hecho diferentes La anatomía de un ataque usando la ingeniería

metodologías de pruebas de penetración dentro de social, puede realizarse obteniendo información

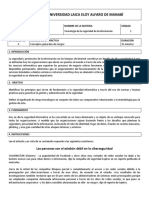

una empresa usando, por ejemplo, herramientas desde varias fuentes, en la Figura 1, se ilustra el

informáticas. Es así como, durante la prueba se paso a paso de un ataque usando esta técnica.

evalúa un grupo de empleados de una Compañía.

Social Engenerring Social Engineering

Taxonomy

Type Operador

Socio-technical Technical Physical Social Software Human

Channel

E-Mail Instant Messenger Telephone, VoIP Social Network Cloud Website Physical

Attack Vectors

Dumpster Diving Advanced Persistent Threat Baiting

Phishing Shoulder Surfing Reverse Social Engineering Waterholing

Figura 1. Anatomía de un Ataque enfocado al usuario

Fuente: (Krombholz, 2013)

Las fuentes y los canales donde se obtiene la Los ciberdelincuentes, atacan en la mayoría de los

información pueden variar según sea el caso. casos, el punto más débil del sistema, cada vez

Los canales pueden ser vía correo electrónico, más personas utilizan e interactúan con un sistema

redes sociales, sitios web, llamadas telefónicas y basado en una computadora. Una gran cantidad de

las fuentes pueden ser informáticas o humanas. investigaciones se ha dedicado a la protección de los

En la mayoría de los casos existe un alto grado activos basados en computadoras, pero mediante

de análisis y comprensión de las vulnerabilidades la explotación de vulnerabilidades humanas, un

que existen dentro de la organización, con el fin atacante puede eludir muchas defensas basadas en

de que el ataque tenga un mayor nivel de éxito herramientas la informática (Bhakta, 2015).

(Krombholz, 2013).

Cuaderno Activa N°8 ISSN: 2027-8101. Enero-diciembre 2016. pp.1-162 67

Amariles Camacho, M.

Uno de los aspectos más destacados de la el 90% mostró que al recibir un correo electrónico

seguridad, que está vinculado a los seres humanos, que fue diseñado para parecer sospechoso, abrió

es la confianza. Se puede asumir que la confianza el correo electrónico, sino que adicionalmente

va a jugar un papel importante en cualquier entorno hizo clic en el enlace proporcionado, juzgando la

de seguridad de la información y puede influir legitimidad del sitio por la apariencia del contenido

en el papel que juega en la seguridad de manera y que tan profesional parecía ser. (Hong, 2012).

significativa (Kearney, 2014).

Modelo propuesto para determinar el perfil

Una de las técnicas que se utiliza contra lo

usuario es el phishing. Un estudio que examina el El modelo que se propone está divido en cuatro

comportamiento de las víctimas de este delito y fases. Cada fase tiene su respectiva función y

por qué caen tan fácilmente en sitios web falsos, componente que lo integra dentro del modelo.

Figura 2. Modelo de clasificación del perfil del candidato o empleado

Fuente: elaboración propia

En la primera fase de la Figura 2, se define cuáles psicométrica, los valores y rasgos fundamentales

son los actores, y se establece cuál es la población de la personalidad del individuo evaluado

a evaluar (empleado o candidato). Para el primer (empleado o candidato). La prueba que se aplica

caso (empleados), se debe evaluar su cargo desde el modelo propuesto, es de tipo psicotécnico

actual, funciones asignadas, responsabilidades y o psicométrico, y se elabora científicamente.

la relación que existe entre los demás empleados. Cabe destacar que la prueba tiene mecanismos de

Los empleados a evaluar pertenecen a diversas control para descubrir el grado de honestidad en

jerarquías, desde la recepcionista, oficial de la respuesta y de atención suficiente que deriva un

seguridad, hasta los directivos que integran la resultado válido

organización. Para el segundo grupo poblacional

(candidato), la organización debe tener en cuenta, el Sobre la fase tres del modelo, la identificación de

perfil que requiere del futuro empleado a ocupar el perfiles, características de la personalidad (Omar,

cargo y si la información con la cual tendrá acceso, 2005), arroja como resultado la identificación de

deberá mantener su integridad, disponibilidad y la los riesgos o vulnerabilidades que caracterizan la

confidencialidad de la misma. personalidad del individuo evaluado, siendo el caso

que se utilizará la manipulación de los usuarios

Una vez aplicada las pruebas psicométricas, en la como herramienta para acceder a la información

segunda fase, se generan resultados cuantitativos confidencial de la organización. La identificación

sobre las variables evaluadas en la prueba de las vulnerabilidades del empleado evaluado,

68 Cuaderno Activa N°8 ISSN: 2027-8101. Enero-diciembre 2016. pp.1-162

Modelo de seguridad de información para determinar el perfil de un candidato o empleado de una

organización.

se compara en un banco de hechos, que permite medidas correctivas y preventivas, con el fin de

al modelo clasificar el perfil del empleado y las salvaguardar la información de la organización

características de personalidad que lo hacen débil y su manipulaciónpor parte de los empleados o

ante el engaño o la manipulación. futuros candidatos.

En la fase cuatro, el seguimiento de la prueba El modelo propuesto está compuesto por seis

queda consignado en un reporte final, que componentes que integran cada fase. En la Tabla

hace especial énfasis en las debilidades y los 1, se describen las características de cada uno de

mecanismos de seguridad encontrados en el perfil ellos, además de las funcionalidades con respeto al

del evaluado. En base al reporte, se toman las modelo propuesto.

Tabla 1. Elementos del Modelo

ELEMENTOS DESCRIPCIÓN

Empleados, o candidato seleccionados para la aplicación de

Identificación del actor la prueba.

Test psicológico que identifica características y rasgos de la

Aplicación de prueba

personalidad de cada candidato o empleado que se somete a

psicométrica.

la prueba.

Resultados de aplicación de Datos generados y obtenidos a partir de la aplicación del

la prueba Test psicológico.

Alimentar el sistema Fuente de datos que se le proporciona al sistema.

Proceso interno del sistema que corresponde a la interacción

Identificación de vulnera- con parámetros psicométricos previamente establecidos con

bilidades el fin de encontrar las vulnerabilidades de cada candidato o

empleado.

Documento con el informe de resultados de la evaluación y

INFORME Generación de informe las vulnerabilidades que presenta el candidato o empleado.

Lista de recomendaciones para la Organización frente a la

gestión de la seguridad de la información.

Fuente: elaboración propia (2016).

Conclusiones y trabajo futuro ataque, dependerán del análisis y el objetivo que el

atacante desea alcanzar.

Un ataque a la seguridad de la información

enfocado a los usuarios, puede en general, explotar Analizar el perfil de los empleados o candidatos a

las vulnerabilidades similares sobre la seguridad puestos de trabajo que tengan acceso a información

de la información en muchas organizaciones. Sin confidencial de la Organización, es una manera

embargo, las fuentes usadas para llevar a cabo un de minimizar los riesgos que puedan presentarse

Cuaderno Activa N°8 ISSN: 2027-8101. Enero-diciembre 2016. pp.1-162 69

Amariles Camacho, M.

sobre la seguridad de la información, ya que no

todas las herramientas tecnológicas que se aplican

hoy en día, logran detectar este tipo de amenazas.

El modelo propuesto logra caracterizar y determinar

las vulnerabilidades del empleado o candidato

evaluado, a partir de los rasgos fundamentales de

la personalidad, al generar datos cuantitativos que

son interpretados por expertos, y determinan su

relevancia con respecto al rol que tiene o tendrá

dentro de la organización, con respecto al acceso

de información confidencial.

Como trabajo futuro, se tiene previsto la aplicación

del modelo en cada una de sus fases, sobre un caso

de estudio. Se propone que sea un grupo de diez

empleados que se encuentren laborando en una

Organización y que puedan ser susceptibles a ser

víctimas de los ciberdelincuentes.

70 Cuaderno Activa N°8 ISSN: 2027-8101. Enero-diciembre 2016. pp.1-162

Modelo de seguridad de información para determinar el perfil de un candidato o empleado de una

organización.

Referencias Mitnick, K. D. (2011). the art of Deception: Con-

trolling the Human Element of Security.

Bhakta, R. &. (2015). Semantic analysis of dia- John Wiley & Sons.

logs to detect social engineering attacks. In

Semantic Computing (ICSC), 2015 IEEE In- Mouton, F. L. (2016). Social engineering attack

ternational Conference on, 424-427. examples, templates and scenarios. Compu-

ters & Security, 186-209.

Dimkov, T. V. (2010). Two methodologies for

physical penetration testing using social en- Omar, A. (2005). Las dimensiones de la Personali-

gineering. In Proceedings of the 26th annual dad como predictores de los comportamien-

computer security applications conference, tos de ciudadanía organiacional. Estudios de

399-408. Psicología, 157-166.

Fujikawa, M. &. (2011). A Study of Prevention for

Social Engineering Attacks using Real/fake

Organization’s Uniforms Application of ra-

dio and Intra-Body Communication tech-

nologies. Sixth international Conference

IEEE, 597-602.

Hadnagy, C. (2010). Social Engineering: The art

of human hacking. John Wikley & Sons.

Hong, J. (2012). The state of phishing attacks.

Communications of the ACM, 74-81.

Irani, D. B. (2011). Reverse social engineering at-

tacks in online social networks. In Detection

of intrusions and malware, and vulnerabili-

ty assessment, 55-74.

Kearney, W. D. (2014). Considering the influence

of human trust in practical social engineer-

ing exercises. In Information Security for

South Africa (ISSA), 1-6.

Krombholz, K. H. (2013). Social engineering at-

tacks on the knowledge worker. In Proceed-

ings of the 6th International Conference on

Security of Information and Networks, (pp.

28-35).

Maan, P. &. (2012). Social Engineering: A Partial

Technical Attack. International Journal of

Computer Science Issues, 9-12.

Cuaderno Activa N°8 ISSN: 2027-8101. Enero-diciembre 2016. pp.1-162 71

“avanzar:

Dos cosas

contribuyen a

ir más de prisa

que los otros

”

o ir por el buen

camino

RENÉ DESCARTES.

Pipreola riefferii /Autor: Diego Alonso Rivera Vergara

También podría gustarte

- Psicología aplicada a la protección de personas y bienes. SEAD0212De EverandPsicología aplicada a la protección de personas y bienes. SEAD0212Aún no hay calificaciones

- Tarea M3-1 UTHDocumento6 páginasTarea M3-1 UTHana villegasAún no hay calificaciones

- Dialnet ModeloDeSeguridadDeLaInformacion 4692844Documento9 páginasDialnet ModeloDeSeguridadDeLaInformacion 4692844Maycol Cahuana DiazAún no hay calificaciones

- Psicología aplicada a la protección de personas y bienes. SEAD0112De EverandPsicología aplicada a la protección de personas y bienes. SEAD0112Aún no hay calificaciones

- Formato Control de Lectura Articulos Proyecto GradoDocumento5 páginasFormato Control de Lectura Articulos Proyecto Gradocfgaitan63Aún no hay calificaciones

- Ensayo Carlos Guerrero-Ingeniería SocialDocumento7 páginasEnsayo Carlos Guerrero-Ingeniería Socialmanuel morenoAún no hay calificaciones

- CIBERSEGURIDADDocumento4 páginasCIBERSEGURIDADAdrian FaqAún no hay calificaciones

- Actividad Nro4 8ADocumento4 páginasActividad Nro4 8AShirley Katherine Mendoza PiguaveAún no hay calificaciones

- Tarea de Auditoria de Solorzano Rendon Erika VivianaDocumento14 páginasTarea de Auditoria de Solorzano Rendon Erika Vivianaesolorzano1970Aún no hay calificaciones

- RODRIGUEZ - LUIS - Propuesta de InvestigacionDocumento17 páginasRODRIGUEZ - LUIS - Propuesta de InvestigacionLuis Fernando Rodriguez RodriguezAún no hay calificaciones

- Actividad 2Documento5 páginasActividad 2drakosl4171Aún no hay calificaciones

- El Arte de La Ingeniería SocialDocumento10 páginasEl Arte de La Ingeniería SocialycescuderoAún no hay calificaciones

- Ciber SeguridadDocumento13 páginasCiber SeguridadAugecorp Inteligencia EmpresarialAún no hay calificaciones

- Ingenieria Social Phishing y BaitingDocumento10 páginasIngenieria Social Phishing y BaitingSiringuero UAPAún no hay calificaciones

- Capitulo 1Documento9 páginasCapitulo 1Brandon Manuel Perez San JuanAún no hay calificaciones

- Protocolo TesisDocumento13 páginasProtocolo TesisLiz AguilarAún no hay calificaciones

- Ingeniería Social Amenaza Latente para La Seguridad InformáticaDocumento6 páginasIngeniería Social Amenaza Latente para La Seguridad Informáticamag techAún no hay calificaciones

- Ingenieria SocialDocumento7 páginasIngenieria SocialKatherin PastuizacaAún no hay calificaciones

- El Arma Infalibre, La Ingenieria SocialDocumento19 páginasEl Arma Infalibre, La Ingenieria SocialJose ArticaAún no hay calificaciones

- Juan Manuel Mendieta Rojas. William Eduardo Acevedo CastellanosDocumento3 páginasJuan Manuel Mendieta Rojas. William Eduardo Acevedo CastellanosWilliam CastellanosAún no hay calificaciones

- Documento Completo - pdf-PDFADocumento5 páginasDocumento Completo - pdf-PDFATomas Ernesto Aguilera CastilloAún no hay calificaciones

- Proyecto Final INV 2Documento35 páginasProyecto Final INV 2Cris RichterAún no hay calificaciones

- Ingenieria SocialDocumento9 páginasIngenieria SocialjamesbellotAún no hay calificaciones

- Plantilla APE4 - Chica - MariaDocumento10 páginasPlantilla APE4 - Chica - MariaTayra IdrovoAún no hay calificaciones

- Proyecto IntegradorDocumento20 páginasProyecto IntegradorjosvincAún no hay calificaciones

- Introducción A La Seguridad InformaticaDocumento14 páginasIntroducción A La Seguridad InformaticaisaacAún no hay calificaciones

- Plan Lector IIDocumento4 páginasPlan Lector IIJuan Miguel PinedaAún no hay calificaciones

- Conceptos de Seguridad - Arias Marcelo - Clase02Documento3 páginasConceptos de Seguridad - Arias Marcelo - Clase02MARCELO JOSUE ARIAS DE LA TORREAún no hay calificaciones

- Prevenir y Mejorar La Seguridad Contra CiberataquesDocumento24 páginasPrevenir y Mejorar La Seguridad Contra CiberataquesSebastian JimenezAún no hay calificaciones

- Revista Ciberseguridad PDFDocumento8 páginasRevista Ciberseguridad PDFIsrael SierraAún no hay calificaciones

- Ciberseguridad PDFDocumento26 páginasCiberseguridad PDFKuashon DiazAún no hay calificaciones

- 1er Entregable - Capitulo 1 (Afectación de La Seguridad Informatica en Las Redes)Documento8 páginas1er Entregable - Capitulo 1 (Afectación de La Seguridad Informatica en Las Redes)LUIS RIVASAún no hay calificaciones

- Modulo IiDocumento23 páginasModulo IidsdAún no hay calificaciones

- PhishingDocumento10 páginasPhishingJavier Gonzalez IzquierdoAún no hay calificaciones

- Cuestionario 1 María López Funcionamiento de La SeguridadDocumento4 páginasCuestionario 1 María López Funcionamiento de La SeguridadMaría Victoria LópezAún no hay calificaciones

- Actividad 7 Seguridad InformàticaDocumento6 páginasActividad 7 Seguridad InformàticaVe O EliAún no hay calificaciones

- Seguridad InformaticaDocumento12 páginasSeguridad InformaticaEsttefania CastañedaAún no hay calificaciones

- Plan de Comunicación de Seguridad de La InformaciónDocumento10 páginasPlan de Comunicación de Seguridad de La InformaciónPaola SánchezAún no hay calificaciones

- Fase 4 - Realizar Proyecto Cumplimiento Guía - Proyecto 2 (APORTE 2)Documento12 páginasFase 4 - Realizar Proyecto Cumplimiento Guía - Proyecto 2 (APORTE 2)Alber Anibal Andrade RangelAún no hay calificaciones

- IMP 2. 60909 - TesisDocumento23 páginasIMP 2. 60909 - TesisKatherine PatiñoAún no hay calificaciones

- Seguridad en Los Entornos DigitalesDocumento4 páginasSeguridad en Los Entornos DigitalesYohan CabreraAún no hay calificaciones

- Tarea de Sociedad y Tecnologia Parte 2Documento11 páginasTarea de Sociedad y Tecnologia Parte 2Josue SalasAún no hay calificaciones

- La Importancia de La Protección de La Información Que Se Maneja en El Ciber Mundo y Los Tipos de Ataques Que Pueden PresentarseDocumento3 páginasLa Importancia de La Protección de La Información Que Se Maneja en El Ciber Mundo y Los Tipos de Ataques Que Pueden PresentarseMónica cruzAún no hay calificaciones

- Guia 2 - Desarrollo de Habilidades Digitales para Experiencias Seguras en LineaDocumento12 páginasGuia 2 - Desarrollo de Habilidades Digitales para Experiencias Seguras en LineaAlexander Betancur SierraAún no hay calificaciones

- Actividad 4 Peligros en La RedDocumento22 páginasActividad 4 Peligros en La Redclaudia lilianaAún no hay calificaciones

- Factor HumanoDocumento2 páginasFactor HumanoDamián CalderónAún no hay calificaciones

- Factores Que Determinan La Vulneración SCIELODocumento30 páginasFactores Que Determinan La Vulneración SCIELOAlejandro MinayaAún no hay calificaciones

- Trabajo de InvestigacionDocumento11 páginasTrabajo de InvestigacionAna Paula Gaitan100% (1)

- Artículo Científico - Ingeniería SocialDocumento6 páginasArtículo Científico - Ingeniería SocialVictor BuesoAún no hay calificaciones

- Ensayo - Ethical HackingDocumento6 páginasEnsayo - Ethical HackingFredy Huerta0% (1)

- Reporte Vulnerabilidades 1117120189Documento7 páginasReporte Vulnerabilidades 1117120189Martin SustaitaAún no hay calificaciones

- Actividad 4 - Texto Reflexivo Hábitos de Ciberseguridad - GarcíaDocumento2 páginasActividad 4 - Texto Reflexivo Hábitos de Ciberseguridad - GarcíaDavid GarcíaAún no hay calificaciones

- Informe - Mauro Antonio Beltrán García 19112123Documento22 páginasInforme - Mauro Antonio Beltrán García 19112123Mau BeltránAún no hay calificaciones

- Ensayo Seguridad CiberneticaDocumento4 páginasEnsayo Seguridad CiberneticaRamon Mejia DavilaAún no hay calificaciones

- s1 Infografia SEGINDocumento6 páginass1 Infografia SEGINjuanmonterojmAún no hay calificaciones

- Final Introduccion I IIDocumento21 páginasFinal Introduccion I IIBrandon Domínguez PoloAún no hay calificaciones

- Trabajo FinalDocumento22 páginasTrabajo FinalJuan Carlos Rodriguez SanchezAún no hay calificaciones

- Reporte Final Seguridad InformaticaDocumento8 páginasReporte Final Seguridad InformaticaArturo López PinedaAún no hay calificaciones

- Reto AprendizajeDocumento5 páginasReto AprendizajeJUICIO DIVINOAún no hay calificaciones

- Ebook Gratuito Seguridad CloudDocumento13 páginasEbook Gratuito Seguridad CloudEliel Mauricio VictoriaAún no hay calificaciones

- Pensamiento Critico Sem 8Documento2 páginasPensamiento Critico Sem 8yeyelocoAún no hay calificaciones

- Terminal Wideye Sabre 1 ESDocumento2 páginasTerminal Wideye Sabre 1 ESJulio Daniel LippmannAún no hay calificaciones

- Rent A Drone ProjectDocumento3 páginasRent A Drone ProjectjuanAún no hay calificaciones

- Programación S8Documento6 páginasProgramación S8Byron StudiosAún no hay calificaciones

- Condiciones para Una Educación A Distancia de CalidadDocumento3 páginasCondiciones para Una Educación A Distancia de CalidadoscarhmAún no hay calificaciones

- La Importancia de La Tecnología en El ArteDocumento9 páginasLa Importancia de La Tecnología en El ArteMaría Fernanda Calzadilla MuñozAún no hay calificaciones

- Tarea 2 IsisDocumento7 páginasTarea 2 IsisMiss Isis AdelinaAún no hay calificaciones

- HashtagDocumento1 páginaHashtagKarol Juliana Salazar MarinAún no hay calificaciones

- IE SW BL05 5TX - EsDocumento4 páginasIE SW BL05 5TX - Esluis navaAún no hay calificaciones

- Seguridad de La Informacion Plan Respuesta A IncidentesDocumento28 páginasSeguridad de La Informacion Plan Respuesta A IncidentesYuleidy Mariel Rojas AmezquitaAún no hay calificaciones

- Formulacion de Proyectos TITULACIONDocumento100 páginasFormulacion de Proyectos TITULACIONJorge CamachoAún no hay calificaciones

- Guía Rápida de ScrumDocumento23 páginasGuía Rápida de ScrumLucy AndradeAún no hay calificaciones

- Proyecto Sim City Desafío VerdeDocumento8 páginasProyecto Sim City Desafío VerdeSusten TinchoAún no hay calificaciones

- Modulo Desarrollo de Aplic Orientada A Obj - Sist IIIDocumento72 páginasModulo Desarrollo de Aplic Orientada A Obj - Sist IIIHans Tucto peñaAún no hay calificaciones

- ESP8266 Como Servidor Web para Manejar Un LED - Tutoriales ArduinoDocumento8 páginasESP8266 Como Servidor Web para Manejar Un LED - Tutoriales ArduinoMarcos Correas100% (1)

- Fuente Keithey 2230-30-1Documento46 páginasFuente Keithey 2230-30-1Ma Antonieta GalindoAún no hay calificaciones

- 20190023ICA09 CorreccionesDocumento13 páginas20190023ICA09 CorreccionesNatalia Acosta MahechaAún no hay calificaciones

- Castrol-Optigear BMDocumento4 páginasCastrol-Optigear BMCristian Alejandro SalvatierraAún no hay calificaciones

- Lista de Precios Actualizada AgostoDocumento17 páginasLista de Precios Actualizada AgostoccrissongAún no hay calificaciones

- 1-2017 Farmacovigilancia Guía de AprendizajeDocumento20 páginas1-2017 Farmacovigilancia Guía de AprendizajeJjesus Alfredo100% (1)

- Manual Tablero de Velocidad Variable Serie 10VDocumento12 páginasManual Tablero de Velocidad Variable Serie 10VJhon Jairo CortesAún no hay calificaciones

- Preparación para La MuerteDocumento87 páginasPreparación para La MuerteFrancisco GuevaraAún no hay calificaciones

- Unidad 2 - Capacitancia, Reporte-21370430.Documento15 páginasUnidad 2 - Capacitancia, Reporte-21370430.KeyAún no hay calificaciones

- Orientaciones para El Uso Pedagogico de Las TICDocumento20 páginasOrientaciones para El Uso Pedagogico de Las TICDOLORESAún no hay calificaciones

- Caracterización de ProcesosDocumento3 páginasCaracterización de ProcesosIdali GutierrezAún no hay calificaciones

- La Tecnodependencia y Sus Problemas (2º Eso)Documento2 páginasLa Tecnodependencia y Sus Problemas (2º Eso)FernandoPuyóAún no hay calificaciones

- Diapositivas de Metrados 111Documento24 páginasDiapositivas de Metrados 111SA JVAún no hay calificaciones

- Manual Red KomodoDocumento266 páginasManual Red Komodomariana posadaAún no hay calificaciones

- Informe 7Documento28 páginasInforme 7Jean Carlos DiazAún no hay calificaciones

- 7 tendencias digitales que cambiarán el mundoDe Everand7 tendencias digitales que cambiarán el mundoCalificación: 4.5 de 5 estrellas4.5/5 (87)

- Inteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroDe EverandInteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroCalificación: 4 de 5 estrellas4/5 (1)

- 44 Apps Inteligentes para Ejercitar su Cerebro: Apps Gratuitas, Juegos, y Herramientas para iPhone, iPad, Google Play, Kindle Fire, Navegadores de Internet, Windows Phone, & Apple WatchDe Everand44 Apps Inteligentes para Ejercitar su Cerebro: Apps Gratuitas, Juegos, y Herramientas para iPhone, iPad, Google Play, Kindle Fire, Navegadores de Internet, Windows Phone, & Apple WatchCalificación: 3.5 de 5 estrellas3.5/5 (2)

- UF0513 - Gestión auxiliar de archivo en soporte convencional o informáticoDe EverandUF0513 - Gestión auxiliar de archivo en soporte convencional o informáticoCalificación: 1 de 5 estrellas1/5 (1)

- La biblia del e-commerce: Los secretos de la venta online. Más de mil ideas para vender por internetDe EverandLa biblia del e-commerce: Los secretos de la venta online. Más de mil ideas para vender por internetCalificación: 5 de 5 estrellas5/5 (7)

- Agile: Una guía para la Gestión de Proyectos Agile con Scrum, Kanban y LeanDe EverandAgile: Una guía para la Gestión de Proyectos Agile con Scrum, Kanban y LeanCalificación: 5 de 5 estrellas5/5 (1)

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDe EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaCalificación: 4.5 de 5 estrellas4.5/5 (117)

- Lean Startup: Cómo trabajar de manera más inteligente y no más duro mientras se innova más rápido y se satisface a los clientesDe EverandLean Startup: Cómo trabajar de manera más inteligente y no más duro mientras se innova más rápido y se satisface a los clientesCalificación: 4 de 5 estrellas4/5 (8)

- Hackers. Aprende a atacar y defenderte. 2ª Adición Actualizada: Fraude informático y hackingDe EverandHackers. Aprende a atacar y defenderte. 2ª Adición Actualizada: Fraude informático y hackingCalificación: 4 de 5 estrellas4/5 (12)

- Design Thinking para principiantes: La innovación como factor para el éxito empresarialDe EverandDesign Thinking para principiantes: La innovación como factor para el éxito empresarialCalificación: 4.5 de 5 estrellas4.5/5 (10)

- EL ANÁLISIS FUNDAMENTAL DEL TRADING DE UNA FORMA SENCILLA. La guía de introducción a las técnicas estratégicas de anticipación de los mercados a través del análisis fundamental.De EverandEL ANÁLISIS FUNDAMENTAL DEL TRADING DE UNA FORMA SENCILLA. La guía de introducción a las técnicas estratégicas de anticipación de los mercados a través del análisis fundamental.Calificación: 4 de 5 estrellas4/5 (16)

- Resumen de El cuadro de mando integral paso a paso de Paul R. NivenDe EverandResumen de El cuadro de mando integral paso a paso de Paul R. NivenCalificación: 5 de 5 estrellas5/5 (2)

- Guía de cálculo y diseño de conductos para ventilación y climatizaciónDe EverandGuía de cálculo y diseño de conductos para ventilación y climatizaciónCalificación: 5 de 5 estrellas5/5 (1)

- Investigación de operaciones: Conceptos fundamentalesDe EverandInvestigación de operaciones: Conceptos fundamentalesCalificación: 4.5 de 5 estrellas4.5/5 (2)

- JavaScript Una Guía de Aprendizaje para el Lenguaje de Programación JavaScriptDe EverandJavaScript Una Guía de Aprendizaje para el Lenguaje de Programación JavaScriptCalificación: 3 de 5 estrellas3/5 (5)

- Kanban: La guía definitiva de la metodología Kanban para el desarrollo de software ágil (Libro en Español/Kanban Spanish Book)De EverandKanban: La guía definitiva de la metodología Kanban para el desarrollo de software ágil (Libro en Español/Kanban Spanish Book)Calificación: 4.5 de 5 estrellas4.5/5 (6)

- Influencia. La psicología de la persuasiónDe EverandInfluencia. La psicología de la persuasiónCalificación: 4.5 de 5 estrellas4.5/5 (14)

- GuíaBurros Microsoft Excel: Todo lo que necesitas saber sobre esta potente hoja de cálculoDe EverandGuíaBurros Microsoft Excel: Todo lo que necesitas saber sobre esta potente hoja de cálculoCalificación: 3.5 de 5 estrellas3.5/5 (6)

- El Mom Test: Cómo Mantener Conversaciones con tus Clientes y Validar tu Idea de Negocio Cuando Todos te MientenDe EverandEl Mom Test: Cómo Mantener Conversaciones con tus Clientes y Validar tu Idea de Negocio Cuando Todos te MientenCalificación: 5 de 5 estrellas5/5 (8)

- Sistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosDe EverandSistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosCalificación: 4 de 5 estrellas4/5 (16)

- Guía metodológica de iniciación al programa SAP2000®De EverandGuía metodológica de iniciación al programa SAP2000®Calificación: 5 de 5 estrellas5/5 (3)

- Guía práctica en gestión de proyectos + plantillas editablesDe EverandGuía práctica en gestión de proyectos + plantillas editablesCalificación: 4 de 5 estrellas4/5 (29)

- ChatGPT Ganar Dinero Desde Casa Nunca fue tan Fácil Las 7 mejores fuentes de ingresos pasivos con Inteligencia Artificial (IA): libros, redes sociales, marketing digital, programación...De EverandChatGPT Ganar Dinero Desde Casa Nunca fue tan Fácil Las 7 mejores fuentes de ingresos pasivos con Inteligencia Artificial (IA): libros, redes sociales, marketing digital, programación...Calificación: 5 de 5 estrellas5/5 (4)