Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Test 4

Cargado por

SISTEMAS SSOPORT0 calificaciones0% encontró este documento útil (0 votos)

16 vistas4 páginasEste documento contiene 10 preguntas sobre conceptos relacionados con la seguridad en redes como analizadores de paquetes, sistemas IDS e IPS, switches a nivel de aplicación, escáneres de vulnerabilidades, sistemas trampa y padded cells. Para cada pregunta, se presentan varias respuestas posibles y la correcta incluye dos afirmaciones relacionadas con el tema.

Descripción original:

Título original

Test4

Derechos de autor

© © All Rights Reserved

Formatos disponibles

DOCX, PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoEste documento contiene 10 preguntas sobre conceptos relacionados con la seguridad en redes como analizadores de paquetes, sistemas IDS e IPS, switches a nivel de aplicación, escáneres de vulnerabilidades, sistemas trampa y padded cells. Para cada pregunta, se presentan varias respuestas posibles y la correcta incluye dos afirmaciones relacionadas con el tema.

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

16 vistas4 páginasTest 4

Cargado por

SISTEMAS SSOPORTEste documento contiene 10 preguntas sobre conceptos relacionados con la seguridad en redes como analizadores de paquetes, sistemas IDS e IPS, switches a nivel de aplicación, escáneres de vulnerabilidades, sistemas trampa y padded cells. Para cada pregunta, se presentan varias respuestas posibles y la correcta incluye dos afirmaciones relacionadas con el tema.

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

Está en la página 1de 4

Test 4 - Seguridad en Redes

Pregunta 1

0.03 / 0.03 pts

Los analizadores de paquetes de red:

Son elementos fundamentales de los sistemas de detección de intrusión.

Pueden recibir comunicaciones dirigidas a otros destinatarios.

Las respuestas A y B son correctas.

Ninguna de las anteriores.

Pregunta 2

0.03 / 0.03 pts

Los IDS y los IPS:

Se parecen en las técnicas que emplean para la recopilación de la información.

Se diferencian en las acciones que pueden llevar a cabo.

Las respuestas A y B son correctas.

Ninguna de las anteriores.

Pregunta 3

0.03 / 0.03 pts

Los sistemas NIDS:

Su interfaz de red debe funcionar en modo promiscuo para capturar todo el

tráfico que circula por la red.

Pueden colocarse en equipos de usuarios para mejorar el rendimiento de la

red.

Las respuestas A y B son correctas.

Ninguna de las anteriores.

Test 4 - Seguridad en Redes

Pregunta 4

0.03 / 0.03 pts

Un switch a nivel de aplicación:

Se emplean para poder manejar grandes volúmenes de información.

Se emplean para poder realizar tareas de balanceo de carga.

Las respuestas A y B son correctas.

Ninguna de las anteriores.

Pregunta 5

0.03 / 0.03 pts

IDS de aplicación:

No pueden operar en base a informaciones del nivel de red.

Solo pueden operar en base a información de aplicación (nivel 7).

Las respuestas A y B son correctas.

Ninguna de las anteriores.

Pregunta 6

0.03 / 0.03 pts

Los conmutadores híbridos:

Suponen un avance en cuanto a su facilidad de configuración.

Permiten la definición de políticas de alto nivel.

Las respuestas A y B son correctas.

Ninguna de las anteriores.

Test 4 - Seguridad en Redes

Pregunta 7

0.03 / 0.03 pts

El escáner de vulnerabilidades:

Permite prevenir la aparición de nuevas vulnerabilidades de seguridad.

Se basa en debilidades y fallos de seguridad que han sido descubiertas

previamente.

Las respuestas A y B son correctas.

Ninguna de las anteriores.

Pregunta 8

0.03 / 0.03 pts

El empleo del escáner de vulnerabilidades es fundamental si:

Permite detectar vulnerabilidades en nuestro propio sistema de información.

Permite detectar vulnerabilidades en los sistemas de información de los

atacantes.

Las respuestas A y B son correctas.

Ninguna de las anteriores.

Pregunta 9

0.03 / 0.03 pts

Los sistemas trampa y los sistemas señuelos:

Deben emplearse para la identificación de amenazas de seguridad no recogidas

en los sistemas de detección de vulnerabilidades.

Test 4 - Seguridad en Redes

Deben utilizarse solo si no se aplican periódicamente herramientas de

detección de vulnerabilidades.

Las respuestas A y B son correctas.

Ninguna de las anteriores.

Pregunta 10

0.03 / 0.03 pts

Un sistema padded cell:

Sirve rechazar ataques de red.

Sirve para proteger las comunicaciones web.

Las respuestas A y B son correctas.

Ninguna de las anteriores.

También podría gustarte

- AutoCAD 2019 de Cero A Heroe (S - Zico Pratama PutraDocumento224 páginasAutoCAD 2019 de Cero A Heroe (S - Zico Pratama PutraLeo Nando94% (35)

- Cerron Leon David v2Documento1 páginaCerron Leon David v205-VZ-HU-ALEXANDER JORGE ROSALES100% (5)

- EXAMENES CIBER SECURITY ESSENTIAL v.1.1 CISCO CCNADocumento85 páginasEXAMENES CIBER SECURITY ESSENTIAL v.1.1 CISCO CCNAYoan VasquezAún no hay calificaciones

- Técnico en Seguridad Informática (Análisis de Riesgos)Documento13 páginasTécnico en Seguridad Informática (Análisis de Riesgos)EdgarAntonio77% (30)

- Hacking Etico y Seguridad en RedDocumento24 páginasHacking Etico y Seguridad en RedFranky Rojo100% (1)

- Auditoría de seguridad informática. IFCT0109De EverandAuditoría de seguridad informática. IFCT0109Calificación: 5 de 5 estrellas5/5 (1)

- Elias Araya Control Semana 2 Redes Seguridad.Documento5 páginasElias Araya Control Semana 2 Redes Seguridad.elias67% (3)

- Cuestionario FinalDocumento7 páginasCuestionario FinalTvBox Personal100% (1)

- Mexmasi 14 T 2 ActDocumento7 páginasMexmasi 14 T 2 ActSISTEMAS SSOPORT100% (1)

- SGSI Actividad Eje 3 PDFDocumento10 páginasSGSI Actividad Eje 3 PDFLeopoldo MargaritoAún no hay calificaciones

- Examen Final Gestion y Seguridad de Redes TI030Documento14 páginasExamen Final Gestion y Seguridad de Redes TI030Weymar Garcia100% (1)

- Musi003 t5 GrupalDocumento6 páginasMusi003 t5 Grupaljonathan piza0% (1)

- Quiz Intento 1Documento28 páginasQuiz Intento 1fabio100% (1)

- 1.4.5 Identificación de Las Vulnerabilidades de Seguridad Mas ImportantesDocumento7 páginas1.4.5 Identificación de Las Vulnerabilidades de Seguridad Mas Importantesalejoney100% (1)

- Instrucciones de La Evaluación Cybersecurity EssentialsDocumento34 páginasInstrucciones de La Evaluación Cybersecurity EssentialsmarojasmAún no hay calificaciones

- Analisis de VulnerabilidadesDocumento20 páginasAnalisis de VulnerabilidadesFreddy Gonzalez100% (1)

- Examen TI030Documento11 páginasExamen TI030Dashely Rodriguez Humerez100% (2)

- Cuestionario Del Capítulo 5 - Internet de Las Cosas 2.0Documento9 páginasCuestionario Del Capítulo 5 - Internet de Las Cosas 2.0Ivan100% (1)

- AUDITORIA INFORMATICA Tarea Cuestiones de Repaso Capitulos 17 y 18Documento5 páginasAUDITORIA INFORMATICA Tarea Cuestiones de Repaso Capitulos 17 y 18Michael WeaverAún no hay calificaciones

- Monografia TopoDocumento33 páginasMonografia TopoZaidLeonLoayzaAún no hay calificaciones

- Evaluación - Final Exam - Evaluación FinalDocumento20 páginasEvaluación - Final Exam - Evaluación FinalTaide Tinajero0% (6)

- Mantenimiento de infraestructuras de redes locales de datos. ELES0209De EverandMantenimiento de infraestructuras de redes locales de datos. ELES0209Aún no hay calificaciones

- Actividad 2. - Mapa Conceptual.Documento6 páginasActividad 2. - Mapa Conceptual.Jonathan GarciaAún no hay calificaciones

- Guia de Configuracion Dslam Ma5600 HuaweiDocumento24 páginasGuia de Configuracion Dslam Ma5600 HuaweiMiky CCis100% (1)

- Test 2Documento4 páginasTest 2SISTEMAS SSOPORT100% (1)

- Dominio 6 Evaluacion de Pruebas de Seguridad Solo PreguntasDocumento11 páginasDominio 6 Evaluacion de Pruebas de Seguridad Solo PreguntasFFernandezAún no hay calificaciones

- Capítulo 2 de Cybersecurity Essentials 1.0Documento15 páginasCapítulo 2 de Cybersecurity Essentials 1.0carlosAún no hay calificaciones

- ExamenDocumento9 páginasExamenBelgii ChisagAún no hay calificaciones

- Prueba 2 SIRDocumento9 páginasPrueba 2 SIRBastian VenegasAún no hay calificaciones

- Actividad Semana 14 Solución de Problemas de Red-2Documento7 páginasActividad Semana 14 Solución de Problemas de Red-2MelancolíaAún no hay calificaciones

- Instrucciones Generales: Estudio Asignatura ConvocatoriaDocumento6 páginasInstrucciones Generales: Estudio Asignatura ConvocatoriaBelgii ChisagAún no hay calificaciones

- Evaluación Del Capítulo 8 - Cybersecurity Essentials - CR - Ricardo - LópezDocumento17 páginasEvaluación Del Capítulo 8 - Cybersecurity Essentials - CR - Ricardo - LópezAndres DuarteAún no hay calificaciones

- VARATO3Documento13 páginasVARATO3You LinxAún no hay calificaciones

- Parcial - Escenario 4 - Segundo Bloque-Teorico - Practico - Internet de Las Cosas - (Grupo b02)Documento12 páginasParcial - Escenario 4 - Segundo Bloque-Teorico - Practico - Internet de Las Cosas - (Grupo b02)José David ForeroAún no hay calificaciones

- ExamenSI Unidad1Documento2 páginasExamenSI Unidad1Laura Pérez SánchezAún no hay calificaciones

- Ev. 01 Csy4132 - CyberopsDocumento10 páginasEv. 01 Csy4132 - CyberopsVitoko_89Aún no hay calificaciones

- Capitulo 5Documento11 páginasCapitulo 5edwinAún no hay calificaciones

- VARATO3Documento13 páginasVARATO3You Linx100% (1)

- 1.4.5: Identificación de Las Vulnerabilidades de Seguridad Más ImportantesDocumento4 páginas1.4.5: Identificación de Las Vulnerabilidades de Seguridad Más ImportantesAnyela Uribe PiambaAún no hay calificaciones

- Antecedente 01Documento6 páginasAntecedente 01MarisolMontañezAún no hay calificaciones

- Fundamentos de IoT: Seguridad de IoT Cap2Documento18 páginasFundamentos de IoT: Seguridad de IoT Cap2Ramiro Rafael Fernandez100% (1)

- TP 1 Administrativo SEEWALD85%-8Documento8 páginasTP 1 Administrativo SEEWALD85%-8Silvina SilvinaAún no hay calificaciones

- Auditoria de Redes de ComputadorasDocumento15 páginasAuditoria de Redes de ComputadorasAlexi Mori Rojas67% (3)

- Tema 9 - Cisco - Resolucion de ProblemasDocumento15 páginasTema 9 - Cisco - Resolucion de ProblemasJaden de Lázaro67% (3)

- Parte 1 - Seguridad en Redes - UTPDocumento26 páginasParte 1 - Seguridad en Redes - UTPMartha Ladino Aricapa100% (1)

- Fase 3 - Componente Practico - Practicas Simuladas - Melanie RiveraDocumento8 páginasFase 3 - Componente Practico - Practicas Simuladas - Melanie Riverariveramelanie720Aún no hay calificaciones

- Capítulo 4Documento7 páginasCapítulo 4wilmer EspinosaAún no hay calificaciones

- Auditoria de RedesDocumento15 páginasAuditoria de RedesYeniffer HernandezAún no hay calificaciones

- Encuesta Kathy AriasDocumento2 páginasEncuesta Kathy AriasKatita AriasAún no hay calificaciones

- Auditoria de Seguridad de RedDocumento4 páginasAuditoria de Seguridad de RedDayana MachadoAún no hay calificaciones

- Iote CiscoDocumento9 páginasIote CiscoJose Luis Machaca CopariAún no hay calificaciones

- Tercer Laboratorio de Criptografia - Herramientas de Auditorias v2.0Documento7 páginasTercer Laboratorio de Criptografia - Herramientas de Auditorias v2.0Luis GonzalezAún no hay calificaciones

- Examen 1 Parte 4Documento4 páginasExamen 1 Parte 4Natalie HernandezAún no hay calificaciones

- Ensayo de Las Clasificaciones de RedesDocumento8 páginasEnsayo de Las Clasificaciones de RedesJorge Luis May SanchezAún no hay calificaciones

- Borrador Unidad 5Documento8 páginasBorrador Unidad 5Angel VallejoAún no hay calificaciones

- Examen Final de SeguridadDocumento13 páginasExamen Final de Seguridadjuan lepedo33% (3)

- Examen 1 Parte 5Documento4 páginasExamen 1 Parte 5Natalie HernandezAún no hay calificaciones

- Explica 11Documento3 páginasExplica 11bunburyCRUZITOAún no hay calificaciones

- Conceptualizacion de Base de DatosDocumento2 páginasConceptualizacion de Base de Datos123wwAún no hay calificaciones

- Taller No. 2 Vulnerabilidades de SeguridadDocumento5 páginasTaller No. 2 Vulnerabilidades de SeguridadMauricio SalazarAún no hay calificaciones

- Latin American Spanish Sample Exam Isfs 201606Documento36 páginasLatin American Spanish Sample Exam Isfs 201606julio utilioAún no hay calificaciones

- Cardona Oscar Analisisdecaso S8Documento24 páginasCardona Oscar Analisisdecaso S8ocardonapuertaAún no hay calificaciones

- Leccion 3. Top de AtaquesDocumento25 páginasLeccion 3. Top de AtaquesangelaAún no hay calificaciones

- Clasificación de imágenes contextuales: Comprensión de los datos visuales para una clasificación eficazDe EverandClasificación de imágenes contextuales: Comprensión de los datos visuales para una clasificación eficazAún no hay calificaciones

- Algoritmo Asimetrico TIDocumento2 páginasAlgoritmo Asimetrico TISISTEMAS SSOPORTAún no hay calificaciones

- Criterios - Generales - de - Certificacion Icrea-Std-131-2019Documento10 páginasCriterios - Generales - de - Certificacion Icrea-Std-131-2019SISTEMAS SSOPORTAún no hay calificaciones

- Test1 Metodos de InvestigacionDocumento4 páginasTest1 Metodos de InvestigacionSISTEMAS SSOPORTAún no hay calificaciones

- Test 5Documento4 páginasTest 5SISTEMAS SSOPORTAún no hay calificaciones

- Una Guía Completa de Flexbox - CSS-Tricks PDFDocumento15 páginasUna Guía Completa de Flexbox - CSS-Tricks PDFFredy Alberto Varon GuzmanAún no hay calificaciones

- Sistema de InformaciónDocumento5 páginasSistema de InformaciónCarla Valentina SALAZAR RENDONAún no hay calificaciones

- Reglamento de Uso de Redes Sociales para DGETI 2022 11ago22Documento3 páginasReglamento de Uso de Redes Sociales para DGETI 2022 11ago22Uli BernalAún no hay calificaciones

- Esquema Trabajo Practico Con Memoria TecnicaDocumento8 páginasEsquema Trabajo Practico Con Memoria Tecnicajosuetingo1Aún no hay calificaciones

- Tema #5-Estudios de Métodos de TrabajoDocumento8 páginasTema #5-Estudios de Métodos de TrabajoSantiago Alejandro Gonzales VieraAún no hay calificaciones

- Taller Excel-Corte 2 PDFDocumento2 páginasTaller Excel-Corte 2 PDFJuan ChiscoAún no hay calificaciones

- VLAN Ventajas de Las Redes VirtualesDocumento1 páginaVLAN Ventajas de Las Redes VirtualesJean Carlos Rodriguez VasquezAún no hay calificaciones

- Tabla de Herramientas DigitalesDocumento1 páginaTabla de Herramientas Digitalesangie condeAún no hay calificaciones

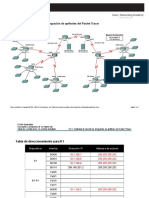

- Laboratorio No 2 (Packet Tracer)Documento9 páginasLaboratorio No 2 (Packet Tracer)Elian VivancoAún no hay calificaciones

- Curso Estimacion de Incertidumbre de Medicion, Conceptos Basicos de Estimaciã"n de Metodos Analiticos.Documento7 páginasCurso Estimacion de Incertidumbre de Medicion, Conceptos Basicos de Estimaciã"n de Metodos Analiticos.FranciscoAún no hay calificaciones

- Catalogo 2022 Retail EsDocumento114 páginasCatalogo 2022 Retail Esama ne cerAún no hay calificaciones

- K - Plan de InformaticaDocumento2 páginasK - Plan de Informaticaluis fernandoAún no hay calificaciones

- Disbd U03 Modelo Er Parte 1Documento30 páginasDisbd U03 Modelo Er Parte 1Kevin SaldañaAún no hay calificaciones

- Comandos HuaweiDocumento140 páginasComandos HuaweiomarmonrroyAún no hay calificaciones

- Folleto Desarrollo de Apps Móviles 1Documento13 páginasFolleto Desarrollo de Apps Móviles 1jaimetorresyAún no hay calificaciones

- Pamela Rojas Marín: Objetivo ProfesionalDocumento3 páginasPamela Rojas Marín: Objetivo ProfesionalPamela RojasAún no hay calificaciones

- Readmed MICROWIN Instrucciones.Documento7 páginasReadmed MICROWIN Instrucciones.Manuel Enrique Gomez CardenasAún no hay calificaciones

- Esquema de Trabajo Final - Herramientas de Marketing RelacionalDocumento3 páginasEsquema de Trabajo Final - Herramientas de Marketing RelacionalKamila Maryory Quenaya ChuraAún no hay calificaciones

- Lab 4 - CircitosDocumento12 páginasLab 4 - CircitosLEONARDO XAVIER PAREDES ASTUDILLOAún no hay calificaciones

- Guía de Participación y Manual de Usuario Plataforma ESRDocumento32 páginasGuía de Participación y Manual de Usuario Plataforma ESRjonasAún no hay calificaciones

- Estándares de Programación y ArtefactosDocumento12 páginasEstándares de Programación y ArtefactosCarlos MiguelAún no hay calificaciones

- Hobby Consolas n376 2022 PDFDocumento98 páginasHobby Consolas n376 2022 PDFCarlos LobatoAún no hay calificaciones

- E2 Ptact 8 5 1 DirectionsDocumento7 páginasE2 Ptact 8 5 1 DirectionsLe Thien AnhAún no hay calificaciones

- Multivac Termoselladoras T 300Documento8 páginasMultivac Termoselladoras T 300Jio Ichigo KenshiroAún no hay calificaciones

- Computacion UteqDocumento2 páginasComputacion UteqOmarVillegasAún no hay calificaciones

- SC TM82AV PanasonicDocumento50 páginasSC TM82AV PanasonicLUISAún no hay calificaciones