Documentos de Académico

Documentos de Profesional

Documentos de Cultura

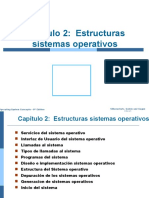

Cuadro Sinóptico de La Lectura Del Capitulo 2

Cargado por

Daniel Eduardo Pèrez VàzquezDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Cuadro Sinóptico de La Lectura Del Capitulo 2

Cargado por

Daniel Eduardo Pèrez VàzquezCopyright:

Formatos disponibles

Universidad autónoma de Chiapas.

Campus: I

NOMBRE DE LA MATERIA: Redes y servicios de comunicación

NOMBRE DE LA TAREA: Cuadro sinóptico del capítulo 1

NOMBRE DEL ALUMNO: Pérez Vázquez Daniel Eduardo

GRUPO Y SEMESTRE:5°J

DOCENTE: Mtro. Vicente Hernández Reyes

LUGAR: Tuxtla Gutiérrez, Chiapas, México

FECHA DE ENTREGA:30 enero 2022

Mapa mental capítulo II

DANIEL EDUARDO PEREZ VAZQUEZ | January 30, 2022

CLI (Interfaz

el usuario interactúa directamente con el

Es la interfaz de usuario que permite al

Shell Línea de sistema en un entorno basado en texto

usuario solicitar las tareas específicas.

Comandos) ingresando comandos en el teclado en un

Pueden ser por interfaces CLI o GUI

símbolo del sistema

Sistemas operativos Establece la comunión entre el hardware y

Kernell software de una computadora y administra el uso

de hardware para cumplir los requisitos del

hardware

Parte física de la

Hardware

computadora

Permite al usuario interactuar con el sistema utilizando un

GUI (Interfaz Gráfica de entorno de iconos gráficos, menús y ventanas. No siempre

Usuario) pueden proporcionar todas las funcionalidades que hay

disponibles en la CLI

Permite utilizar un teclado para ejecutar programas de red basados en la CLI

Propósito del OS .Además de dar la oportunidad de usar un teclado para introducir texto y

(CISCO IOS) comandos basados en texto y deja ver los resultados en un monitor.

Acceso a

Cisco IOS

Este es un puerto de administración físico que proporciona acceso fuera de

Consola banda a un dispositivo de Cisco.La ventaja de usar un puerto de consola es que

el dispositivo es accesible incluso si no hay servicios de red configurados,

como realizar la configuración inicial.

Es un método para establecer de manera remota una conexión CLI

Secure Shell segura a través de una interfaz virtual por medio de una red.Requieren

Métodos de acceso (SSH) servicios de red activos en el dispositivo, incluida una interfaz activa

configurada con una dirección.

Un método inseguro para establecer una sesión CLI de manera remota a través de una interfaz virtual por

Telnet medio de una red.No proporciona una conexión segura y encriptada y solo debe usarse en un entorno de

laboratorio

PuTTY

Estos programas le permiten aumentar la productividad mediante

Programas de ajustes del tamaño de la ventana, modificaciones de los tamaños de Tera Term

emulación de terminal fuente y cambios en los esquemas de colores

SecureCRT

Permite el acceso a solo un número

Modo de limitado de monitoreo básico

EXEC de comandos.A menudo se le conoce

usuario como un modo de ?visualización

Modos de comando solamente

principales

Permite el acceso a todos los comandos y

Modo de funciones.El usuario puede usar cualquier

EXEC comando de monitoreo y ejecutar la

privilegiado configuración y comandos de

administración

se identifica mediante un mensaje que

Modo de

termina (config)# después del nombre

configuración

global

del dispositivo

Modo de configuración Se utiliza para configurar la consola, SSH,

Modo de

y modos de Telnet o el acceso auxiliar

configuración

Navegación subconifiguración

de líneas

IOS

Modo de Se utiliza para configurar un puerto de

configuración switch o una interfaz de red de router

de interfaz

Para entrar y salir del modo de configuración global,

Se utilizan varios comandos para pasar dentro o fuera de los comandos de

Navegación entre los use el comando configure terminal del modo EXEC

petición de entrada. Para pasar del modo EXEC del usuario al modo EXEC

modos IOS privilegiado. Para volver al modo EXEC privilegiado,

con privilegios, ingrese el enable comando. Utilice el disable comando del

ingrese el comando del modo exit de configuración

modo EXEC privilegiado para volver al modo EXEC del usuario.

global

Una nota sobre las NetaCAD le ofrece diferentes herramientas de simulación para ayudarle a desarrollar sus

actividades del habilidades de configuración y solución de problemas. Debido a que se trata de

verificador de sintaxis herramientas de simulación, normalmente no tienen toda la funcionalidad del equipo real.

Una de esas herramientas es el Comprobador de sintaxis

Palabra clave Esto es un parámetro específico

(keyword) definido en el sistema operativo

Estructura de

comandos de IOS

Esto no está predefinido; es un valor o

Argumento variable definida por el usuario

El texto en negrita indica los comandos

negrita y las palabras clave que ingresa

literalmente como se muestra

Los corchetes indican un elemento

cursiva opcional (palabra clave o argumento)

Indican un elemento obligatorio (palabra

La estructura Comprobación corchetes clave o argumento)

de los de la sintaxis del

comandos comando de IOS

Indican un elemento obligatorio (palabra

llaves

clave o argumento)

llaves y las líneas Indican que se requiere dentro de un

verticales entre elemento opcional. Los espacios se utilizan

corchetes para delinear claramente partes del comando

permite encontrar rápidamente - ¿ Qué comandos están disponibles en cada modo de comando?

Ayuda - ¿ Qué comandos comienzan con caracteres específicos o grupo de caracteres?

Configuración básica de contextual respuestas a preguntas como :

- ¿ Qué argumentos y palabras clave están disponibles para comandos

switches y terminales Funciones de ayuda de

particulares?

IOS

Verificador de comprueba que el usuario haya

sintaxis de introducido un comando válido

comandos

Algunas pautas serian:

- Comenzar con una letra.

El nombre predeterminado debe cambiarse a algo más - No contener espacios.

Nombre de los descriptivo. Al elegir nombres atinadamente, resulta más fácil - Finalizar con una letra o dígito.

dispositivos recordar, analizar e identificar los dispositivos de red. - Utilizar únicamente letras, dígitos y guiones.

- Tener menos de 64 caracteres de longitud.

Algunas claves para contraseñas seguras serian :

- Use contraseñas que tengan más de ocho caracteres de

El uso de contraseñas débiles o fácilmente adivinadas sigue siendo la longitud.

Pautas de la contraseña mayor preocupación de seguridad de las organizaciones. Los - Use una combinación de letras mayúsculas y minúsculas,

dispositivos de red, incluso los routers inalámbricos hogareños, números, caracteres especiales o secuencias numéricas.

siempre deben tener contraseñas configuradas para limitar el acceso - Evite el uso de la misma contraseña para todos los dispositivos.

administrativo. - No use palabras comunes porque se adivinan fácilmente.

Configuración Para proteger el acceso al modo EXEC del usuario, se introduce el modo de

básica de los Configuración de configuración de la consola de línea mediante el comando de configuración line console

dispositivos contraseñas 0 global. El cero se utiliza para representar la primera interfaz de consola. Luego,

configure la contraseña de modo EXEC de usuario con el comando password password

Finalmente, habilite el acceso EXEC de usuario con el comando. login

Para encriptar todas las contraseñas de texto sin formato, utilice el comando service

Encriptación de las

contraseñas

password-encryption global config

Aunque solicitar contraseñas es una forma de mantener al personal no autorizado fuera de la red, es

vital proporcionar un método para declarar que solo el personal autorizado debe intentar acceder al

Mensajes de aviso dispositivo. Para hacerlo, agregue un aviso a la salida del dispositivo. Los avisos pueden ser una

parte importante en los procesos legales en el caso de una demanda por el ingreso no autorizado a

un dispositivo.

Este es el archivo de configuración guardado que se

almacena en NVRAM. Contiene todos los comandos

startup-config que usará el dispositivo al iniciar o reiniciar. Flash no

pierde su contenido cuando el dispositivo está

Archivos de apagado

configuración

Esto se almacena en la memoria de acceso aleatorio (RAM). Refleja

la configuración actual. La modificación de una configuración en

running-config ejecución afecta el funcionamiento de un dispositivo Cisco de

inmediato. La memoria RAM es volátil. Pierde todo el contenido

cuando el dispositivo se apaga o se reinicia

Guardar las

configuraciones Modificación de la Si los cambios realizados en la configuración en ejecución no tienen el La desventaja de usar el reload comando para eliminar

configuración en efecto deseado y la configuración en ejecución aún no se ha guardado, una configuración en ejecución no guardada es la

ejecución puede restaurar el dispositivo a su configuración anterior. Elimine los breve cantidad de tiempo que el dispositivo estará

comandos modificados individualmente o vuelva a cargar el dispositivo fuera de línea, causando el tiempo de inactividad de la

con el comando EXEC reload privilegiado para restaurar el startup-config red

Los archivos de configuración pueden guardarse y archivarse

Captura de en un documento de texto. Esta secuencia de pasos asegura la

configuración a un disponibilidad de una copia utilizable del archivo de

archivo de texto configuración para su modificación o reutilización en otra

oportunidad

El uso de direcciones IP es el principal medio La estructura de una dirección IPv4 se denomina

para permitir que los dispositivos se ubiquen notación decimal punteada y se representa con cuatro

Direcciones IP entre sí y para establecer la comunicación números decimales entre 0 y 255. Las direcciones IPv4

completa en Internet. Cada terminal en una red se son números asignados a los dispositivos individuales

debe configurar con direcciones IP conectados a una red

Puertos y

direcciones

Las comunicaciones de red dependen de las interfaces de los Algunas difenrecias entre los distintos tipos de medio :

dispositivos para usuarios finales, las interfaces de los - La distancia a través de la cual los medios pueden transportar

Interfaces y puertos dispositivos de red y los cables (medios) que las conectan. Cada una señal correctamente.

interfaz física tiene especificaciones o estándares que la definen. - El ambiente en el cual se instalará el medio.

Los cables que se conectan a la interfaz deben estar diseñados - La cantidad de datos y la velocidad a la que se deben transmitir.

para cumplir con los estándares físicos de la interfaz - El costo de los medios y de la instalación.

Resalte Protocolo de Internet versión 4 (TCP/IPv4) y haga

Para configurar manualmente una dirección IPv4 en un host de Windows,

Configuración manual clic Properties para abrir la Internet Protocol Version 4

abra Control Panel > Network Sharing Center > Change adapter settings y

de dirección IP para (TCP/IPv4) Properties ventana, que se muestra en la figura.

elija el adaptador. A continuación, haga clic con el botón derecho y

dispositivos finales Configure la información de la dirección IPv4 y la máscara

seleccione Properties para mostrar el Local Area Connection Properties

de subred, y el gateway predeterminado

Para configurar DHCP (Protocolo de configuración dinámica de host) en

Configuración una PC con Windows, solo necesita seleccionar Obtain an IP address

automática de automatically y Obtain DNS server address automatically. Su PC buscará

direcciones IP para un servidor DHCP y se le asignarán los ajustes de dirección necesarios

dispositivos finales para comunicarse en la red

Guardar las Es posible mostrar los ajustes de configuración IP en una PC con

configuraciones Verificar la

Windows usando el ipconfig comando cuando el sistema se lo solicite. El

configuración IP de

resultado muestra la información de dirección IPv4, máscara de subred y

Windows PC

gateway que se recibió del servidor DHCP

Para acceder al switch de manera remota, se deben configurar A continuación, se asigna una dirección IPv4 mediante el comando

una dirección IP y una máscara de subred en la SVI. Para ip address " ip-address subnet-mask" de la configuración de

Verificar la interfaz. Finalmente, habilite la interfaz virtual utilizando el

configurar una SVI en un switch, utilice el comando de interface

configuración IP de comando de no shutdown configuración de la interfaz

Windows PC vlan 1 configuración global. La Vlan 1 no es una interfaz física

real, sino una virtual

También podría gustarte

- Realizar Un Organizador Gráfico, Donde Explique La Importancia de La Adquisición de Hardware y Software en Un Centro de Computo.Documento3 páginasRealizar Un Organizador Gráfico, Donde Explique La Importancia de La Adquisición de Hardware y Software en Un Centro de Computo.DARWIN PATRICIO MOROCHO TENELEMA100% (1)

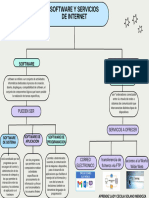

- Mapa Conceptual Software y Servicios de Internet Ga4-220501046-Aa1-Ev01.Documento2 páginasMapa Conceptual Software y Servicios de Internet Ga4-220501046-Aa1-Ev01.Norma Vargas100% (1)

- UF0853 - Explotación de las funcionalidades del sistema microinformáticoDe EverandUF0853 - Explotación de las funcionalidades del sistema microinformáticoAún no hay calificaciones

- Networking Essentials Cuestionario Final2Documento53 páginasNetworking Essentials Cuestionario Final2Valentina Diaz50% (2)

- Actividad 2 Sistemas OperativosDocumento4 páginasActividad 2 Sistemas Operativosjair santiago100% (4)

- Lenguajes de Programación Desde 1950 A 2021 (Investigacion)Documento22 páginasLenguajes de Programación Desde 1950 A 2021 (Investigacion)Daniel Eduardo Pèrez VàzquezAún no hay calificaciones

- Actividad EntregableDocumento4 páginasActividad EntregableCarazj Torres100% (1)

- FireShot Pro Webpage Capture 035 - 'Introduction To Networks - Acceso A Cisco IOS'Documento1 páginaFireShot Pro Webpage Capture 035 - 'Introduction To Networks - Acceso A Cisco IOS'PREZZI PREZZIAún no hay calificaciones

- Modulo 2 Enrutamiento Básico y Configuración Del Dispositivo FinalDocumento54 páginasModulo 2 Enrutamiento Básico y Configuración Del Dispositivo FinalDin CessareAún no hay calificaciones

- CCNAv7 Módulo 2 Configuración Básica de Switches y TerminalesDocumento35 páginasCCNAv7 Módulo 2 Configuración Básica de Switches y TerminalesDaniela GumAún no hay calificaciones

- Ccna1 Cap02 PDFDocumento35 páginasCcna1 Cap02 PDFJuanAún no hay calificaciones

- Capitulo 2.1 PDFDocumento18 páginasCapitulo 2.1 PDFUlap EdardnaAún no hay calificaciones

- Capitulo 2 CiscoDocumento23 páginasCapitulo 2 CiscoDany Cuevas VelazquezAún no hay calificaciones

- Capítulo 2Documento50 páginasCapítulo 2Miguel AngelAún no hay calificaciones

- Capitulo 2Documento14 páginasCapitulo 2Alaia Margell UchaniAún no hay calificaciones

- Unidad 2Documento50 páginasUnidad 2Yenifer CahuanaAún no hay calificaciones

- Sistemas Operativos:: Analyst@Secops ) $ Ls Desktop Downloads Lab - Support.Files Second - Drive (Analyst@Secops ) $Documento24 páginasSistemas Operativos:: Analyst@Secops ) $ Ls Desktop Downloads Lab - Support.Files Second - Drive (Analyst@Secops ) $Jhon RojasAún no hay calificaciones

- Capitulo 2Documento11 páginasCapitulo 2Martin TorresAún no hay calificaciones

- Mapa Conceptual TicDocumento4 páginasMapa Conceptual TicNathalia BlancoAún no hay calificaciones

- Mapa Conceptual TicDocumento1 páginaMapa Conceptual TicNathalia BlancoAún no hay calificaciones

- Capitulo 2 CISCODocumento16 páginasCapitulo 2 CISCOjaiatz10241Aún no hay calificaciones

- Mapa Conceptual Sobre Software y Servicios de InternetDocumento2 páginasMapa Conceptual Sobre Software y Servicios de InternetAida BallenAún no hay calificaciones

- Mapa Conceptual Software y Servicio de InternetDocumento4 páginasMapa Conceptual Software y Servicio de InternetKelly SaavedraAún no hay calificaciones

- Capítulo 2 Configuración de Un Sistema Operativo de RedDocumento20 páginasCapítulo 2 Configuración de Un Sistema Operativo de RedJuan OspinaAún no hay calificaciones

- Mapa Software y Servicos de InternetDocumento1 páginaMapa Software y Servicos de InternetYesi CarabaliAún no hay calificaciones

- Capítulo 2: Estructuras Sistemas Operativos: Silberschatz, Galvin and Gagne ©2013 Operating System Concepts - 9 EditionDocumento55 páginasCapítulo 2: Estructuras Sistemas Operativos: Silberschatz, Galvin and Gagne ©2013 Operating System Concepts - 9 Edition_carolaAún no hay calificaciones

- Mapa Conceptual - Software y Servicios de Internet. Relacionar Correctamente Los Tipos de Software y Servicios de Internet.Documento3 páginasMapa Conceptual - Software y Servicios de Internet. Relacionar Correctamente Los Tipos de Software y Servicios de Internet.Jonathan OrtizAún no hay calificaciones

- Implantación de Sistemas Operativos2Documento1 páginaImplantación de Sistemas Operativos2Victor ZarateAún no hay calificaciones

- Asignación 3ra. Semana de La 2da. UnidadDocumento8 páginasAsignación 3ra. Semana de La 2da. UnidadMaster ByAún no hay calificaciones

- Mapa Conceptual TIC-2Documento3 páginasMapa Conceptual TIC-2angelaburbetanAún no hay calificaciones

- Mapa Conceptual Servicio de RedDocumento2 páginasMapa Conceptual Servicio de RedERICK DANIEL ESCAMILLA GONZALEZAún no hay calificaciones

- ASO04 - Servicios de Acceso y Administración Remota - ContenidosDocumento35 páginasASO04 - Servicios de Acceso y Administración Remota - ContenidossebasAún no hay calificaciones

- Gráfico Mapa Mental Software y Servicios de Internet. GA1-220501046-AA1-EV01Documento1 páginaGráfico Mapa Mental Software y Servicios de Internet. GA1-220501046-AA1-EV01sandra liliana torres oliverosAún no hay calificaciones

- Ga1 220501046 Aa1 Ev01Documento2 páginasGa1 220501046 Aa1 Ev01Alberto LuisAún no hay calificaciones

- Ccna1 Resumen Modulo 2Documento16 páginasCcna1 Resumen Modulo 2Axel Ariel Sanchez OjedaAún no hay calificaciones

- 200-301 CCNA Versión 7.0Documento27 páginas200-301 CCNA Versión 7.0Dani DominguezAún no hay calificaciones

- Sesión 02Documento27 páginasSesión 02Jean Paul Caceres GuerraAún no hay calificaciones

- Mapa Conceptual Doodle A Mano MulticolorDocumento1 páginaMapa Conceptual Doodle A Mano Multicolorjborbon6Aún no hay calificaciones

- Cap 2Documento6 páginasCap 2Edwin Alejandro Valladares ValerioAún no hay calificaciones

- PINEDA - OSCAR.Cuadro Comparativo4Documento2 páginasPINEDA - OSCAR.Cuadro Comparativo4Humberto PinedaAún no hay calificaciones

- CCAN 1 Resumen para Subir Cap2Documento8 páginasCCAN 1 Resumen para Subir Cap2Salomon jamesAún no hay calificaciones

- 2 Configuración Básica de Switches y Terminales PDFDocumento9 páginas2 Configuración Básica de Switches y Terminales PDFJose CastylloAún no hay calificaciones

- Terminologia Informatica - Actividad 1 y 2 - Joan SebastianDocumento5 páginasTerminologia Informatica - Actividad 1 y 2 - Joan SebastianRichar Andres ZaramaAún no hay calificaciones

- Organizador GraficoDocumento6 páginasOrganizador GraficoGerry LimonAún no hay calificaciones

- Evolución de La Interfaz de Usuario - Marcelo MillánDocumento1 páginaEvolución de La Interfaz de Usuario - Marcelo MillánMarcelo MillánAún no hay calificaciones

- SINU-142 Entregable01Documento4 páginasSINU-142 Entregable01Alberto NeriAún no hay calificaciones

- Mapa Conceptual - Software y Serviicos de InternetDocumento1 páginaMapa Conceptual - Software y Serviicos de InternetCecilia SolanoAún no hay calificaciones

- Taller de Networking: Unidad 2 Fundamentos de Enrutamiento y de Conmutación de LANDocumento58 páginasTaller de Networking: Unidad 2 Fundamentos de Enrutamiento y de Conmutación de LANYeraldine VergaraAún no hay calificaciones

- Software y Servicios de InternetDocumento1 páginaSoftware y Servicios de InternetKaren VanegasAún no hay calificaciones

- Software SecureCRTDocumento4 páginasSoftware SecureCRTJose AvilaAún no hay calificaciones

- Sistema Operativo MultitareaDocumento5 páginasSistema Operativo Multitareac4dej0nAún no hay calificaciones

- Capitulo 2Documento23 páginasCapitulo 2heisembergAún no hay calificaciones

- Mapa MentalDocumento1 páginaMapa Mentaljohan viloriaAún no hay calificaciones

- Arquitecturas de SO UTDocumento24 páginasArquitecturas de SO UTAlexander MarquezAún no hay calificaciones

- Ccna 1 Cap2 v7Documento60 páginasCcna 1 Cap2 v7Cesar PerezAún no hay calificaciones

- GFPI-F-135 Guia de AprendizajeDocumento10 páginasGFPI-F-135 Guia de AprendizajeAngie PoloAún no hay calificaciones

- Mapa Conceptual Software y Servicios de InternetDocumento2 páginasMapa Conceptual Software y Servicios de Internetdeicy milena romero tribiñoAún no hay calificaciones

- Mapa Conceptual 220501046-AA1-EV01.Documento1 páginaMapa Conceptual 220501046-AA1-EV01.DiegooFernandoAún no hay calificaciones

- Tarea#2 - Sandra - Flores - 61741423 - Redes PDFDocumento13 páginasTarea#2 - Sandra - Flores - 61741423 - Redes PDFSandra FloresAún no hay calificaciones

- Introduccion Al Packet TracerDocumento21 páginasIntroduccion Al Packet TracerskybluefredomcrowAún no hay calificaciones

- Def LinuxDocumento2 páginasDef Linuxazton araAún no hay calificaciones

- Tema 2 - Configuración Inicial de Conmutadores y Dispositivos FinalesDocumento47 páginasTema 2 - Configuración Inicial de Conmutadores y Dispositivos FinalesrobinAún no hay calificaciones

- Portafolio Evidencias-Unit2Documento25 páginasPortafolio Evidencias-Unit2Daniel Eduardo Pèrez VàzquezAún no hay calificaciones

- Portafolio Evidencias-Unit1Documento29 páginasPortafolio Evidencias-Unit1Daniel Eduardo Pèrez VàzquezAún no hay calificaciones

- Actividad 2 La Deforestación, Erosión y BasuraDocumento22 páginasActividad 2 La Deforestación, Erosión y BasuraDaniel Eduardo Pèrez VàzquezAún no hay calificaciones

- Guion Video Estado Del Arte IaDocumento5 páginasGuion Video Estado Del Arte IaDaniel Eduardo Pèrez VàzquezAún no hay calificaciones

- CUESTIONARIO AGENTES - Revisión Del IntentoDocumento13 páginasCUESTIONARIO AGENTES - Revisión Del IntentoDaniel Eduardo Pèrez VàzquezAún no hay calificaciones

- Portafolio Evidencias-Unit3Documento32 páginasPortafolio Evidencias-Unit3Daniel Eduardo Pèrez VàzquezAún no hay calificaciones

- Evidence Portfolio Unit 5-Lesson ADocumento25 páginasEvidence Portfolio Unit 5-Lesson ADaniel Eduardo Pèrez VàzquezAún no hay calificaciones

- Investigación - Monitores y Tarjetas de VideoDocumento13 páginasInvestigación - Monitores y Tarjetas de VideoDaniel Eduardo Pèrez VàzquezAún no hay calificaciones

- Actividad 1 Investigacion Agua y AireDocumento18 páginasActividad 1 Investigacion Agua y AireDaniel Eduardo Pèrez VàzquezAún no hay calificaciones

- Investigación. Tipos de Gráficas ComputacionalesDocumento11 páginasInvestigación. Tipos de Gráficas ComputacionalesDaniel Eduardo Pèrez VàzquezAún no hay calificaciones

- Mapa Mental de La Lectura Del Capitulo 7Documento2 páginasMapa Mental de La Lectura Del Capitulo 7Daniel Eduardo Pèrez VàzquezAún no hay calificaciones

- Mapa Mental Capítulo 1Documento2 páginasMapa Mental Capítulo 1Daniel Eduardo Pèrez VàzquezAún no hay calificaciones

- Manejadores de BDDocumento11 páginasManejadores de BDDaniel Eduardo Pèrez VàzquezAún no hay calificaciones

- Estructura de Una Base de DatosDocumento8 páginasEstructura de Una Base de DatosDaniel Eduardo Pèrez VàzquezAún no hay calificaciones

- Mapa Mental Estructura y Diseño OrganizacionalDocumento2 páginasMapa Mental Estructura y Diseño OrganizacionalDaniel Eduardo Pèrez VàzquezAún no hay calificaciones

- Ensayo de DireccionDocumento4 páginasEnsayo de DireccionDaniel Eduardo Pèrez VàzquezAún no hay calificaciones

- DaniPérez U2 A3Documento3 páginasDaniPérez U2 A3Daniel Eduardo Pèrez VàzquezAún no hay calificaciones

- 255 - Protocolos de Enrrutamiento y Switching Aplicados A Redes Industriales y de ComunicacionesDocumento7 páginas255 - Protocolos de Enrrutamiento y Switching Aplicados A Redes Industriales y de ComunicacionesJuan Suaste MartìnezAún no hay calificaciones

- Laj00480 PSRPT 2021-06-03 01.42.09VQC-145Documento23 páginasLaj00480 PSRPT 2021-06-03 01.42.09VQC-145Pablo Cesar Poma ArrateaAún no hay calificaciones

- David FernandezDocumento27 páginasDavid FernandezjuliofacebookAún no hay calificaciones

- Estructura IPv4 y IPv6Documento9 páginasEstructura IPv4 y IPv6Teban EspinosaAún no hay calificaciones

- 2150506A - 52 - Tarea 3Documento93 páginas2150506A - 52 - Tarea 3Lucas Felipe Torres RojasAún no hay calificaciones

- Direccionamineto IP v6Documento20 páginasDireccionamineto IP v6lizAún no hay calificaciones

- Act E7-2Documento2 páginasAct E7-2GUILLERMO SALVADOR MUÑOZ TELLOAún no hay calificaciones

- Fase2 Telecomunicaciones Unad - PDFDocumento20 páginasFase2 Telecomunicaciones Unad - PDFluz mery carcamoAún no hay calificaciones

- Clase 6Documento34 páginasClase 6Martin Santa CruzAún no hay calificaciones

- Practica de Laboratorio - Nslookup - WhoisDocumento7 páginasPractica de Laboratorio - Nslookup - WhoisTalito QuintoAún no hay calificaciones

- Presentacion 02-05-2021 RedesDocumento31 páginasPresentacion 02-05-2021 RedesJosé DanielAún no hay calificaciones

- 6.3.3.7 Lab - Designing and Implementing IPv4 Addressing With VLSMDocumento7 páginas6.3.3.7 Lab - Designing and Implementing IPv4 Addressing With VLSMomar alfonso fabra riveraAún no hay calificaciones

- Capa de Red-01Documento52 páginasCapa de Red-01Roberto Carlos QuispeAún no hay calificaciones

- 8.4.1.2 Packet Tracer - Skills Integration Challenge Instructions PDFDocumento3 páginas8.4.1.2 Packet Tracer - Skills Integration Challenge Instructions PDFJorge Eduardo Monita RodriguezAún no hay calificaciones

- 5.2.3.3 Lab - Troubleshooting Basic Single-Area OSPFv2 and OSPFv3 - ILM PDFDocumento33 páginas5.2.3.3 Lab - Troubleshooting Basic Single-Area OSPFv2 and OSPFv3 - ILM PDFSergio TejedorAún no hay calificaciones

- 2 Configuracion OSPFDocumento88 páginas2 Configuracion OSPFMateo ReyesAún no hay calificaciones

- CNT H108N V2 5 Installation Maintenance Guide in Ecuador 180122vspanish 4Documento70 páginasCNT H108N V2 5 Installation Maintenance Guide in Ecuador 180122vspanish 4carlos urbinaAún no hay calificaciones

- Logical Domain LDOMSDocumento21 páginasLogical Domain LDOMSCarlos MolinaAún no hay calificaciones

- AccesowanDocumento25 páginasAccesowanEdmundoAún no hay calificaciones

- 7.1.3.6 Lab - Configuring Advanced EIGRP For IPv4 FeaturesDocumento22 páginas7.1.3.6 Lab - Configuring Advanced EIGRP For IPv4 FeaturesDario ChAún no hay calificaciones

- Examen 7.10Documento16 páginasExamen 7.10Gustavo ChipanaAún no hay calificaciones

- Examen FINALDocumento28 páginasExamen FINALRoberto Rojo Del PradoAún no hay calificaciones

- Resumen Del Capitulo 7Documento8 páginasResumen Del Capitulo 7Hector GuerraAún no hay calificaciones

- 11.6.6 Lab - Calculate IPv4 Subnets RealizadoDocumento4 páginas11.6.6 Lab - Calculate IPv4 Subnets Realizado- OrtizAún no hay calificaciones

- 13.2.6 Packet Tracer - Verify IPv4 and IPv6 AddressingDocumento8 páginas13.2.6 Packet Tracer - Verify IPv4 and IPv6 AddressingjorgeAún no hay calificaciones

- Hoja Trabajo 3 - IP Sin Clase y Subnneting Rev. BDocumento4 páginasHoja Trabajo 3 - IP Sin Clase y Subnneting Rev. BFernando JolónAún no hay calificaciones

- 7.4.1.2 Packet Tracer - Skills Integration Challenge-1Documento2 páginas7.4.1.2 Packet Tracer - Skills Integration Challenge-1Gustavo Duran Vicente100% (1)

- División de Redes IP en SubredesDocumento64 páginasDivisión de Redes IP en Subredescristopher asencios sichaAún no hay calificaciones

- 1.creación de Una Red SimpleDocumento7 páginas1.creación de Una Red SimpleNelson SchleifsteinAún no hay calificaciones