Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Testing Desde Metasploitable Con Kali

Cargado por

ryoma0 calificaciones0% encontró este documento útil (0 votos)

61 vistas9 páginasTítulo original

Testing desde metasploitable con Kali

Derechos de autor

© © All Rights Reserved

Formatos disponibles

DOCX, PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

61 vistas9 páginasTesting Desde Metasploitable Con Kali

Cargado por

ryomaCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

Está en la página 1de 9

Testing desde metasploitable con Kali

Primero ponemos el comando ifconfig para ver la dirección ip asignada

que en este caso seria 192.168.1.23 y luego vamos a Kali Linux a

Firefox y en la barra de direcciones ponemos la IP asignada.

Se nos cargara esta pagina que incluye 5 enlaces a las diferentes

aplicaciones web que incluye metasploitable.

Luego procedemos a ver una herramienta para poder entrar a una

carpeta www que está dentro de var que se entra con el comando

cd /var/www.

El comando ls es para apreciar lo que hay dentro de la localidad y el

comando -la ver la información que posee.

Luego debemos entrar con el siguiente comando cd mutillidae/ para

poder ingresar a esa carpeta y luego hay que poner la opción ls para

poder ver esa información

Luego procedemos a utilizar una herramienta en kalix Linux, este

comando nos va a enseñar las propiedades que ejerce ese comando,

Este comando es man dirb.

Una vez establecido esto usamos la herramienta dirb y copiamos el

siguiente enlace: 192.168.1.23/mutillidae/

Se inician los escaneos a través de la librería de la información.

Luego una vez orientado tenemos este repositorio:

WORDLIST_FILES.

Luego copiamos /usr/share/dirb/wordlists/ donde había terminado

dicho repositorio.

Aquí encuentra extensiones e información que se necesita averiguar

para saber donde se ubica la información más importante.

Según lo que encontramos aquí tenemos varios enlaces que tienen

cierta función:

Procedemos a ver para que sirven, en este caso es

http://192.168.1.23/mutillidae/phpinfo.php

Esta es la pagina del servidor, aquí nos especifica que usa Ubuntu y

presenta la actual configuración establecida y presenta más que todas

las actividades que tiene habilitada.

Luego vamos a otra información

http://192.168.1.23/mutillidae/robots.txt

Aquí tenemos ubicaciones importantes que me presentan, estas

presentan carpetas que no se deberían de tomar en cuenta.

Un ejemplo de ello es passwords es mas que toda la información que

utiliza para entrar a dicha carpeta.

Copiamos passwords y lo pegamos en el mozilla

http://192.168.1.23/mutillidae/passwords/

Una vez establecido lo que ya habíamos encontrado en Disallow ,

tenemos las carpetas donde están ubicados y donde están los acounts

es decir las contraseñas.

Aquí tenemos lo que podría ser el usuario y la contraseña.

Luego nos vamos a lo que es login que sería:

http://192.168.1.23/mutillidae/login

Login es una de las carpetas que se había encontrado, todo esto

trabaja con el javascript de mutillidae y también puede funcionar

porque todo esta trabajando bajo un mismo orden o segmento

solamente que uno esta por javascript y el otro por password.

Luego ingresamos con admin y contraseña adminpass

Acabamos de ingresar al Mutillidae.

Luego otras partes que están ocultas y no quieren que se presenten

es el account.

Luego nos vamos a http://192.168.1.23/mutillidae/config.inc

Aquí tenemos lo que se trabaja con un local host, un root y el

metasploit, tomando en cuenta esto es la manera de extraer una

contraseña para futuros proyectos.

También podría gustarte

- OpenFire OdtDocumento4 páginasOpenFire OdtdamarisbarriosAún no hay calificaciones

- Control de Versiones de Software con GIT - 2º EdiciónDe EverandControl de Versiones de Software con GIT - 2º EdiciónAún no hay calificaciones

- Instalación de ChilliSpotDocumento21 páginasInstalación de ChilliSpotMayumi AlRuAún no hay calificaciones

- Administración de sistemas operativosDe EverandAdministración de sistemas operativosCalificación: 3.5 de 5 estrellas3.5/5 (8)

- Openfire y Sparkweb en Debian SqueezeDocumento7 páginasOpenfire y Sparkweb en Debian SqueezeCamilo ZuluagaAún no hay calificaciones

- Instalacion y Configuracion Open ClassifiedsDocumento13 páginasInstalacion y Configuracion Open ClassifiedsGaston KamlofskyAún no hay calificaciones

- HACKINGDocumento34 páginasHACKINGEdgar VillagomezAún no hay calificaciones

- Diplomado en LinuxDocumento30 páginasDiplomado en LinuxMaria Correa Vega100% (1)

- GuíaBurros: Crear una Web en WordPress: Todo lo que debes saber para crear tu propia Web en WordPressDe EverandGuíaBurros: Crear una Web en WordPress: Todo lo que debes saber para crear tu propia Web en WordPressCalificación: 5 de 5 estrellas5/5 (2)

- Haciendo Root y Mass DefaceDocumento4 páginasHaciendo Root y Mass Defacekervin_dominguezAún no hay calificaciones

- UF1271 - Instalación y configuración del software de servidor webDe EverandUF1271 - Instalación y configuración del software de servidor webAún no hay calificaciones

- Actividad CTF Test BásicoDocumento20 páginasActividad CTF Test BásicoZeus Cancimance50% (2)

- Programación Java - Una Guía para Principiantes para Aprender Java Paso a PasoDe EverandProgramación Java - Una Guía para Principiantes para Aprender Java Paso a PasoCalificación: 3 de 5 estrellas3/5 (7)

- Manual Elgg en LinuxDocumento21 páginasManual Elgg en Linuxjhoncanabi1Aún no hay calificaciones

- Iniciar con Lazarus y Free PascalDe EverandIniciar con Lazarus y Free PascalCalificación: 5 de 5 estrellas5/5 (1)

- Apache+PHP+MySQL+PhpMyAdminDocumento10 páginasApache+PHP+MySQL+PhpMyAdmin8061021Aún no hay calificaciones

- GuíaBurros: Redes Locales: Todo lo que debes saber para montar una red localDe EverandGuíaBurros: Redes Locales: Todo lo que debes saber para montar una red localCalificación: 4 de 5 estrellas4/5 (4)

- 7.4 LfiDocumento8 páginas7.4 LfiMaximiliano Junco FernándezAún no hay calificaciones

- Actividad - 4 Software Libre 2 - 2018Documento11 páginasActividad - 4 Software Libre 2 - 2018eduardo cerronAún no hay calificaciones

- Aprender Docker, un enfoque prácticoDe EverandAprender Docker, un enfoque prácticoCalificación: 5 de 5 estrellas5/5 (3)

- Pentesting Con Kali IDocumento13 páginasPentesting Con Kali IManuel TorilAún no hay calificaciones

- Practica 14Documento12 páginasPractica 14sergi calliAún no hay calificaciones

- Cloud Watching: Un Repaso de los Mejores Programas de Almacenamiento en La NubeDe EverandCloud Watching: Un Repaso de los Mejores Programas de Almacenamiento en La NubeCalificación: 3 de 5 estrellas3/5 (1)

- Practica 7Documento34 páginasPractica 7Alejandra Paredes RiveraAún no hay calificaciones

- Reporte de Arranque HDFS y YarnDocumento18 páginasReporte de Arranque HDFS y YarnAndairan SantesAún no hay calificaciones

- Servidor FTP Centos 7Documento9 páginasServidor FTP Centos 7Miguel VasquezAún no hay calificaciones

- Guía de Seguridad en Aplicaciones Web PHPDocumento6 páginasGuía de Seguridad en Aplicaciones Web PHPCarlos FioritiAún no hay calificaciones

- File InclusionDocumento14 páginasFile InclusionFiluxAún no hay calificaciones

- Montar servidor Apache, PHP y MySQLDocumento13 páginasMontar servidor Apache, PHP y MySQLCassan HecAún no hay calificaciones

- Manual de PHP y MysqlDocumento49 páginasManual de PHP y Mysqlaniis983Aún no hay calificaciones

- Examen UnixDocumento7 páginasExamen Unixraziel.1881Aún no hay calificaciones

- Explotación de vulnerabilidades y obtención de credenciales en Metasploitable2Documento13 páginasExplotación de vulnerabilidades y obtención de credenciales en Metasploitable2angel mendozaAún no hay calificaciones

- Snort IDS configuración WindowsDocumento6 páginasSnort IDS configuración WindowsDoris PalominoAún no hay calificaciones

- Montar Servodor Web Cherokee PHP y Mysql en Ubuntu 10.04Documento8 páginasMontar Servodor Web Cherokee PHP y Mysql en Ubuntu 10.04Manuel Mtz BAún no hay calificaciones

- Cómo Usar El Comando FTP de Linux para Subir y Descargar Archivos en El ShellDocumento6 páginasCómo Usar El Comando FTP de Linux para Subir y Descargar Archivos en El ShellLuis VerenzuelaAún no hay calificaciones

- Trabajofinal - Red Hat - Richard CubillasDocumento12 páginasTrabajofinal - Red Hat - Richard CubillasAlexander CubillasAún no hay calificaciones

- Postfix LDAP GOSA PDFDocumento47 páginasPostfix LDAP GOSA PDFJoel PérezAún no hay calificaciones

- Manual de PHP y MysqlDocumento49 páginasManual de PHP y MysqlJuan Perez LopezAún no hay calificaciones

- SEDNA - CTF: Guía paso a paso para obtener acceso a la máquina mediante una reverse shellDocumento8 páginasSEDNA - CTF: Guía paso a paso para obtener acceso a la máquina mediante una reverse shellpolAún no hay calificaciones

- Cómo Hackear Un FTP Desde El NavegadorDocumento13 páginasCómo Hackear Un FTP Desde El NavegadorCarlos Rodriguez ZapataAún no hay calificaciones

- VSFTPDDocumento19 páginasVSFTPDAlex3GMAún no hay calificaciones

- OsTicket en CentosDocumento27 páginasOsTicket en Centosjhoncanabi1Aún no hay calificaciones

- Postfix & LDAP (Bulma)Documento14 páginasPostfix & LDAP (Bulma)Annette SahoresAún no hay calificaciones

- Manual de Hacking Basico Por Taskkill# PDFDocumento19 páginasManual de Hacking Basico Por Taskkill# PDFAntonio AlmeidaAún no hay calificaciones

- TEMA 6 Despliegue en Entornos WAMP-LAMPPDocumento44 páginasTEMA 6 Despliegue en Entornos WAMP-LAMPPjavierroman1997Aún no hay calificaciones

- Guia Instalacion OpenmeetingsDocumento12 páginasGuia Instalacion OpenmeetingsJesús PalaciosAún no hay calificaciones

- Tutorial de PHP y MySQL Completo PDFDocumento54 páginasTutorial de PHP y MySQL Completo PDFOmmar Ramírez AcostaAún no hay calificaciones

- Primeros Pasos LinuxDocumento24 páginasPrimeros Pasos Linuxibradix rapAún no hay calificaciones

- Tutorial de PHP y MySQL CompletoDocumento54 páginasTutorial de PHP y MySQL CompletoRene Crisostomo GarciaAún no hay calificaciones

- How To Subir y Bajar Archivos Al Servidor FTP Con Un Cliente FTP Por Linea de ComandoDocumento48 páginasHow To Subir y Bajar Archivos Al Servidor FTP Con Un Cliente FTP Por Linea de ComandoRandol E. Medina CuevasAún no hay calificaciones

- Instalación PhpMotion v3Documento8 páginasInstalación PhpMotion v3dino2278Aún no hay calificaciones

- Medina Garcia David SI07 TareaDocumento42 páginasMedina Garcia David SI07 TareaDavid Medina100% (1)

- Instalar XAMPPDocumento3 páginasInstalar XAMPPBrillitte Selene Barrientos JuarezAún no hay calificaciones

- Experiencia en La Instalación de LARAVEL en Un CpanelDocumento3 páginasExperiencia en La Instalación de LARAVEL en Un CpanelclrdunoAún no hay calificaciones

- Avance 2Documento9 páginasAvance 2ryomaAún no hay calificaciones

- Caso de EstudioDocumento2 páginasCaso de EstudioryomaAún no hay calificaciones

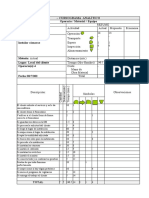

- CURSOGRAMA ANALITICO PLANTILLA GeduvelDocumento3 páginasCURSOGRAMA ANALITICO PLANTILLA GeduvelryomaAún no hay calificaciones

- Computación en NicaraguaDocumento3 páginasComputación en NicaraguaryomaAún no hay calificaciones

- Resumen Imprenta CassiopeiaDocumento1 páginaResumen Imprenta CassiopeiaryomaAún no hay calificaciones

- El Impacto de La Tecnología en El Mundo Del TrabajoDocumento6 páginasEl Impacto de La Tecnología en El Mundo Del TrabajoryomaAún no hay calificaciones

- D MetodologicoDocumento2 páginasD MetodologicoryomaAún no hay calificaciones

- AESDocumento2 páginasAESryomaAún no hay calificaciones

- Cableado EstructuradoDocumento14 páginasCableado EstructuradoryomaAún no hay calificaciones

- DiseñoDocumento5 páginasDiseñoryomaAún no hay calificaciones

- Manual Pfsense: Pedro José García MorenoDocumento63 páginasManual Pfsense: Pedro José García Morenodomador1624Aún no hay calificaciones

- Ejemplo de Diseño MetodológicoDocumento5 páginasEjemplo de Diseño MetodológicoJacoboAún no hay calificaciones

- Como Instalar y Configurar Pfsense Squid Transparent ProxyDocumento19 páginasComo Instalar y Configurar Pfsense Squid Transparent ProxyryomaAún no hay calificaciones

- Registro de OIDsDocumento9 páginasRegistro de OIDsryomaAún no hay calificaciones

- Registro de OIDsDocumento9 páginasRegistro de OIDsryomaAún no hay calificaciones

- Cómo Configurar Reglas de Firewall en PfsenseDocumento13 páginasCómo Configurar Reglas de Firewall en PfsenseryomaAún no hay calificaciones

- Pfsense XDocumento36 páginasPfsense XryomaAún no hay calificaciones

- Historia de la computación en NicaraguaDocumento10 páginasHistoria de la computación en NicaraguaryomaAún no hay calificaciones

- 1 Los Tipos de Protocolo de RedDocumento8 páginas1 Los Tipos de Protocolo de RedryomaAún no hay calificaciones

- Como Instalar y Crackear Contraseñas Con HydraDocumento3 páginasComo Instalar y Crackear Contraseñas Con HydraryomaAún no hay calificaciones

- EncuestaDocumento1 páginaEncuestaryomaAún no hay calificaciones

- Como Instalar y Configurar Pfsense Squid Transparent ProxyDocumento19 páginasComo Instalar y Configurar Pfsense Squid Transparent ProxyryomaAún no hay calificaciones

- 1 Trabajo de Taller de CritografiaDocumento1 página1 Trabajo de Taller de CritografiaryomaAún no hay calificaciones

- Cómo Configurar Reglas de Firewall en PfsenseDocumento13 páginasCómo Configurar Reglas de Firewall en PfsenseryomaAún no hay calificaciones

- Cómo Configurar Reglas de Firewall en PfsenseDocumento13 páginasCómo Configurar Reglas de Firewall en PfsenseryomaAún no hay calificaciones

- FichaDocumento1 páginaFicharyomaAún no hay calificaciones

- 1 Trabajo de Taller de CritografiaDocumento1 página1 Trabajo de Taller de CritografiaryomaAún no hay calificaciones

- CURSOGRAMA ANALÍTICO PLANTILLA - Geduvel ®Documento3 páginasCURSOGRAMA ANALÍTICO PLANTILLA - Geduvel ®Enmanuel Geduvel Rodríguez57% (7)

- Como Instalar y Crackear Contraseñas Con HydraDocumento3 páginasComo Instalar y Crackear Contraseñas Con HydraryomaAún no hay calificaciones

- TemarioDocumento3 páginasTemarioTiaGo LabuAún no hay calificaciones

- Trabajo de GradoDocumento185 páginasTrabajo de GradoMELANIE INDIRA SULLCA PERALTAAún no hay calificaciones

- 3 Metodologias Agiles Pmi Vs Agile para ClaseDocumento31 páginas3 Metodologias Agiles Pmi Vs Agile para ClaseJorge EsquerreAún no hay calificaciones

- Técnico en Business AnalyticsDocumento9 páginasTécnico en Business AnalyticsMegan FuelloAún no hay calificaciones

- Curso Configuracion TDC-3000 Dia 2Documento32 páginasCurso Configuracion TDC-3000 Dia 2CesarFierroMontalbaAún no hay calificaciones

- SIC2 Unidad 04c Global Bike (Navegación)Documento23 páginasSIC2 Unidad 04c Global Bike (Navegación)Carla AlexandraAún no hay calificaciones

- 1.12 Desarrollo de Software Dirigido Por ModelosDocumento14 páginas1.12 Desarrollo de Software Dirigido Por ModelosRocio Morales FloresAún no hay calificaciones

- Lmsgi - Ut02 - Revision de ExamenDocumento8 páginasLmsgi - Ut02 - Revision de ExamenAndoniAún no hay calificaciones

- Cuadro de Control de DocumentosDocumento10 páginasCuadro de Control de DocumentosSandra Montes De OcaAún no hay calificaciones

- Tema 04. Codificación Segura de Aplicaciones IDocumento46 páginasTema 04. Codificación Segura de Aplicaciones IJacobo Nuñez LopezAún no hay calificaciones

- Practica TriggersDocumento11 páginasPractica TriggersKarla Karlitha RodriguezAún no hay calificaciones

- BD Ejer2 22Documento5 páginasBD Ejer2 22alejandra alvarezAún no hay calificaciones

- Cómo Configurar SambaDocumento24 páginasCómo Configurar SambaKelvin MarinAún no hay calificaciones

- Proyecto Herramientas ComputacionalesDocumento2 páginasProyecto Herramientas ComputacionalesHenry JeyssonAún no hay calificaciones

- Manual Cloudfleet ConductoresDocumento8 páginasManual Cloudfleet ConductoresAlexander MuñózAún no hay calificaciones

- Punto Funcion FormulasDocumento4 páginasPunto Funcion FormulasDiego BaesAún no hay calificaciones

- Seguridad SO y SQL ServerDocumento51 páginasSeguridad SO y SQL ServerpilladaAún no hay calificaciones

- 1 - Terminologia BasicaDocumento21 páginas1 - Terminologia BasicaLuciano PérezAún no hay calificaciones

- PRUEBA TECNICA DE HABILIDADES EN EL MANEJO DE LA HERRAMIENTA MICROSOFT OFFICE EXCELDocumento625 páginasPRUEBA TECNICA DE HABILIDADES EN EL MANEJO DE LA HERRAMIENTA MICROSOFT OFFICE EXCELAndrea ZambranoAún no hay calificaciones

- Manual Instalacion SOFIADocumento30 páginasManual Instalacion SOFIAneptuno1998Aún no hay calificaciones

- Capitulo 4 - Uso de Objetos DATASET - C#Documento11 páginasCapitulo 4 - Uso de Objetos DATASET - C#davoateamAún no hay calificaciones

- Generacion de de Certificados Tomcat WindowsDocumento5 páginasGeneracion de de Certificados Tomcat Windowsjhonpiza@hotmailAún no hay calificaciones

- Vsphere Esxi Vcenter Server 672 Storage GuideDocumento421 páginasVsphere Esxi Vcenter Server 672 Storage GuideGorka ValeroAún no hay calificaciones

- Métricas Orientadas A La FunciónDocumento14 páginasMétricas Orientadas A La FunciónʟᴏᴠᴇʟɪᴇᴇAún no hay calificaciones

- Sistema de gestión de heladería Sol y LunaDocumento42 páginasSistema de gestión de heladería Sol y LunaJeremías FigMa0% (2)

- Clase 2. Capa Lógica y VistaDocumento20 páginasClase 2. Capa Lógica y VistaNelson AndresAún no hay calificaciones

- Manual Tecnico Proyecto de Programacion JavaDocumento42 páginasManual Tecnico Proyecto de Programacion JavaRUBEN EDUARDO REGALADO ESTRADA0% (1)

- Manual Basico SambaDocumento18 páginasManual Basico SambaWalter Argüello CortésAún no hay calificaciones

- Workshop - Operaciones Con Linux y Windows en EC2Documento17 páginasWorkshop - Operaciones Con Linux y Windows en EC2Jose VasquezAún no hay calificaciones

- Sistema Informático de Control de Asistencia PDFDocumento20 páginasSistema Informático de Control de Asistencia PDFJímǔ Āndōngní Fǎlālì XíěrwǎAún no hay calificaciones

- 7 tendencias digitales que cambiarán el mundoDe Everand7 tendencias digitales que cambiarán el mundoCalificación: 4.5 de 5 estrellas4.5/5 (87)

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDe EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaCalificación: 4.5 de 5 estrellas4.5/5 (117)

- Influencia. La psicología de la persuasiónDe EverandInfluencia. La psicología de la persuasiónCalificación: 4.5 de 5 estrellas4.5/5 (14)

- Machine Learning y Deep Learning: Usando Python, Scikit y KerasDe EverandMachine Learning y Deep Learning: Usando Python, Scikit y KerasAún no hay calificaciones

- EL PLAN DE NEGOCIOS DE UNA FORMA SENCILLA. La guía práctica que ayuda a poner en marcha nuevos proyectos e ideas empresariales.De EverandEL PLAN DE NEGOCIOS DE UNA FORMA SENCILLA. La guía práctica que ayuda a poner en marcha nuevos proyectos e ideas empresariales.Calificación: 4 de 5 estrellas4/5 (20)

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másDe EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másCalificación: 2.5 de 5 estrellas2.5/5 (3)

- Guía de cálculo y diseño de conductos para ventilación y climatizaciónDe EverandGuía de cálculo y diseño de conductos para ventilación y climatizaciónCalificación: 5 de 5 estrellas5/5 (1)

- Resumen de El cuadro de mando integral paso a paso de Paul R. NivenDe EverandResumen de El cuadro de mando integral paso a paso de Paul R. NivenCalificación: 5 de 5 estrellas5/5 (2)

- Excel 2021 y 365 Paso a Paso: Paso a PasoDe EverandExcel 2021 y 365 Paso a Paso: Paso a PasoCalificación: 5 de 5 estrellas5/5 (12)

- Design Thinking para principiantes: La innovación como factor para el éxito empresarialDe EverandDesign Thinking para principiantes: La innovación como factor para el éxito empresarialCalificación: 4.5 de 5 estrellas4.5/5 (10)

- Metodología básica de instrumentación industrial y electrónicaDe EverandMetodología básica de instrumentación industrial y electrónicaCalificación: 4 de 5 estrellas4/5 (12)

- LAS VELAS JAPONESAS DE UNA FORMA SENCILLA. La guía de introducción a las velas japonesas y a las estrategias de análisis técnico más eficaces.De EverandLAS VELAS JAPONESAS DE UNA FORMA SENCILLA. La guía de introducción a las velas japonesas y a las estrategias de análisis técnico más eficaces.Calificación: 4.5 de 5 estrellas4.5/5 (54)

- Excel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteDe EverandExcel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteCalificación: 1 de 5 estrellas1/5 (1)

- ¿Cómo piensan las máquinas?: Inteligencia artificial para humanosDe Everand¿Cómo piensan las máquinas?: Inteligencia artificial para humanosCalificación: 5 de 5 estrellas5/5 (1)

- UF0349: ATENCIÓN AL CLIENTE EN EL PROCESO COMERCIAL (ADGG0208) (ADGD0308)De EverandUF0349: ATENCIÓN AL CLIENTE EN EL PROCESO COMERCIAL (ADGG0208) (ADGD0308)Calificación: 2 de 5 estrellas2/5 (1)

- ChatGPT Ganar Dinero Desde Casa Nunca fue tan Fácil Las 7 mejores fuentes de ingresos pasivos con Inteligencia Artificial (IA): libros, redes sociales, marketing digital, programación...De EverandChatGPT Ganar Dinero Desde Casa Nunca fue tan Fácil Las 7 mejores fuentes de ingresos pasivos con Inteligencia Artificial (IA): libros, redes sociales, marketing digital, programación...Calificación: 5 de 5 estrellas5/5 (4)

- El dilema humano: Del Homo sapiens al Homo techDe EverandEl dilema humano: Del Homo sapiens al Homo techCalificación: 4 de 5 estrellas4/5 (1)

- Introducción a la Estadística BayesianaDe EverandIntroducción a la Estadística BayesianaCalificación: 5 de 5 estrellas5/5 (2)

- La revolución de Netflix en el cine y la televisión: Pantallas, series y streamingDe EverandLa revolución de Netflix en el cine y la televisión: Pantallas, series y streamingCalificación: 5 de 5 estrellas5/5 (2)

- EL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.De EverandEL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Calificación: 4 de 5 estrellas4/5 (51)

- Investigación de operaciones: Conceptos fundamentalesDe EverandInvestigación de operaciones: Conceptos fundamentalesCalificación: 4.5 de 5 estrellas4.5/5 (2)

- Minería de Datos: Guía de Minería de Datos para Principiantes, que Incluye Aplicaciones para Negocios, Técnicas de Minería de Datos, Conceptos y MásDe EverandMinería de Datos: Guía de Minería de Datos para Principiantes, que Incluye Aplicaciones para Negocios, Técnicas de Minería de Datos, Conceptos y MásCalificación: 4.5 de 5 estrellas4.5/5 (4)

- Arduino. Guía práctica de fundamentos y simulación: RobóticaDe EverandArduino. Guía práctica de fundamentos y simulación: RobóticaCalificación: 4.5 de 5 estrellas4.5/5 (5)

- Todo Sobre Tecnología Blockchain: La Guía Definitiva Para Principiantes Sobre Monederos BlockchainDe EverandTodo Sobre Tecnología Blockchain: La Guía Definitiva Para Principiantes Sobre Monederos BlockchainAún no hay calificaciones