Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Preguntas

Cargado por

Jeff OrtegaTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Preguntas

Cargado por

Jeff OrtegaCopyright:

Formatos disponibles

Indica qué afirmación es cierta respecto a las Race condition o condiciones de carrera.

Surge por la concurrencia de varios procesos o hilos sobre un recurso compartido sin exclusión

mutua

¿Cuáles son los principales problemas de los escaneos de puertos?

Genera mucho ruido y ya hay muchos mecanismos que bloquean estos ataques y alertan de

ellos

¿Cómo se guardaría la dirección de memoria 0x07142390 utilizando Little-endian?

\x90\x23\x14\x07

El buscador Bing proporciona una funcionalidad muy importante a la hora de realizar el

footprinting que Google no dispone. ¿Cuál es?

Búsqueda de servidores DNS por IP.

Qué objetivo tiene la explotación local

Uno de los principales fines de la explotación local es la escalada de privilegios

Indica cuál de las siguientes afirmaciones es correcta.

El Top 10 OWASP es un recopilatorio de las vulnerabilidades de seguridad web más peligrosas

al largo de la historia.

¿Qué realiza el comando “echo 0 > /proc/sys/kernel/randomize_va_space” en un sistema

Linux?

Desactiva el ASLR.

Indica cuál de las siguientes afirmaciones es incorrecta.

Las vulnerabilidades XSS se ejecutan en el servidor web

Indica en qué consisten las vulnerabilidades de protección insuficiente en la capa de

transporte.

Utilizar mecanismos en la fase de negociación que permitan hacer un downgrade de los

algoritmos de cifrado

¿Qué problema causa GDB a la hora de depurar una aplicación con un desbordamiento de

buffer?

Ninguna de las anteriores.

¿Cuál es la principal diferencia entre el footprinting y el fingerprinting?

El footprinting no interacciona con la víctima mientras que el fingerprinting sí.

Indica qué afirmación es correcta respecto a UAC:

Todas las afirmaciones son ciertas

La pila...

Crece hacia posiciones más bajas de memoria

Los escaneos TCP ACK:

No permiten determinar si un puerto está abierto o cerrado, solo si se encuentra no filtrado.

¿En que se basan principalmente las vulnerabilidades de gestión de sesión?

Tanto HTTP como HTTPS no guardan el estado de la sesión.

El punycode es...

una técnica de explotación

Indica qué afirmación es cierta respecto al fuzzing:

Implica proporcionar datos inválidos, inesperados o aleatorios a las entradas de un

determinado programa, servicio y aplicación.

¿Para qué es necesario averiguar el número de columnas de una tabla al hacer una inyección

SQL?

Para el comando UNION ALL SELECT.

¿Cuáles son los principales problemas de los escaneos de puertos?

Genera mucho ruido y ya hay muchos mecanismos que bloquean estos ataques y alertan de

ellos.

¿En qué consiste la técnica de Heap Spraying?

Llenar el heap de NOPs y de Shellcodes.

Indica qué afirmación es correcta respecto a UAC:

Todas las afirmaciones son ciertas

¿Qué problema causa GDB a la hora de depurar una aplicación con un desbordamiento de

buffer?

Ninguna de las anteriores.

¿Cuáles son los principales problemas de los escaneos de puertos?

Genera mucho ruido y ya hay muchos mecanismos que bloquean estos ataques y alertan de

ellos.

¿Qué define la política de Nessus?

Las máquinas objetivas que se van a escanear

Indica que afirmación es cierta sobre las vulnerabilidades CSRF

Hace muy difícil seguir la pista hasta el atacante.

También podría gustarte

- 1asir Idp Examen2de2 Posible Contenido Del ExamenDocumento3 páginas1asir Idp Examen2de2 Posible Contenido Del Examenps3lamejor2Aún no hay calificaciones

- Actividad-1-Servidores WindowsDocumento9 páginasActividad-1-Servidores Windowsmary pinzonAún no hay calificaciones

- Gallegos Herrera Raul Alejandro Act1Documento14 páginasGallegos Herrera Raul Alejandro Act1RAUL ALEJANDRO Gallegos HerreraAún no hay calificaciones

- Test 6Documento7 páginasTest 6jankarlos viedaAún no hay calificaciones

- Auditoria de CPDDocumento2 páginasAuditoria de CPDyrojasmataAún no hay calificaciones

- Estudio Norma ISO27001Documento13 páginasEstudio Norma ISO27001Geova MarquinaAún no hay calificaciones

- Auditoria VP-1Documento6 páginasAuditoria VP-1RosentockAún no hay calificaciones

- Ccn-Cert Id 24-19 Trickbot PDFDocumento36 páginasCcn-Cert Id 24-19 Trickbot PDFCharles AronnaxAún no hay calificaciones

- Tema 3Documento72 páginasTema 3David Parker50% (2)

- Estudio de La Norma ISO 27001Documento10 páginasEstudio de La Norma ISO 27001Daniela -Aún no hay calificaciones

- Preguntas de ExamenDocumento99 páginasPreguntas de Examenkiko zotroAún no hay calificaciones

- Muciber07 Act1Documento4 páginasMuciber07 Act1Mishelle RodríguezAún no hay calificaciones

- Segsoftt 2 TrabDocumento12 páginasSegsoftt 2 TrabCristian JarrinAún no hay calificaciones

- Actividad Metodologías de Modelado de Amenazas - Rafael PuentesDocumento6 páginasActividad Metodologías de Modelado de Amenazas - Rafael PuentesAlejandra PuentesAún no hay calificaciones

- APLICACIONES RIA AJAX Rich Internet AplicationsDocumento1 páginaAPLICACIONES RIA AJAX Rich Internet Aplicationsjonathan pizaAún no hay calificaciones

- Wa Vulnerabilities PDFDocumento6 páginasWa Vulnerabilities PDFCristian JarrinAún no hay calificaciones

- Test Tema 1. El Problema de La Seguridad en El Software - Revisión Del IntentoDocumento5 páginasTest Tema 1. El Problema de La Seguridad en El Software - Revisión Del IntentoJonatan Palacio OsorioAún no hay calificaciones

- Test de Penetracion (Seguridad en LIinea)Documento8 páginasTest de Penetracion (Seguridad en LIinea)Victor Bustamante PinedoAún no hay calificaciones

- InGenieRia SocialDocumento18 páginasInGenieRia SocialCristian Jarrin100% (1)

- Actividad No 1 ORLANDO TOVAR VDocumento8 páginasActividad No 1 ORLANDO TOVAR VOrlando Tovar Valencia100% (1)

- 01062ComputacionenelClienteWeb 10661 BN CDocumento14 páginas01062ComputacionenelClienteWeb 10661 BN Ccarlos andres velasco zuluagaAún no hay calificaciones

- GALLEGOS HERRERA RAUL ALEJANDRO ACT2-signedDocumento11 páginasGALLEGOS HERRERA RAUL ALEJANDRO ACT2-signedRAUL ALEJANDRO Gallegos HerreraAún no hay calificaciones

- Tema 3Documento36 páginasTema 3Freeman Llamozas EscalanteAún no hay calificaciones

- Accesibilidad y Calidad de La WebDocumento7 páginasAccesibilidad y Calidad de La WebjoseAún no hay calificaciones

- Muciber01 Act2Documento3 páginasMuciber01 Act2Mishelle Rodríguez50% (2)

- SSI-8-03 Devolución de ActivosDocumento6 páginasSSI-8-03 Devolución de ActivosAnonymous 3C9hRoc6KAún no hay calificaciones

- CiberseguridadWeb Act1grupalDocumento15 páginasCiberseguridadWeb Act1grupalASTRID VANESSA PADILLA JIMENEZAún no hay calificaciones

- Andres Sanchez Creacion de Extension Vs Code 1Documento8 páginasAndres Sanchez Creacion de Extension Vs Code 1Salomon Sanchez Nieto100% (1)

- Proceso y Fases de La Auditoria de Sistemas de InformacionDocumento14 páginasProceso y Fases de La Auditoria de Sistemas de InformacionChecolinAún no hay calificaciones

- Silabo de Soporte Técnico IDocumento6 páginasSilabo de Soporte Técnico IsugeyAún no hay calificaciones

- Segsoftt 1 TrabDocumento12 páginasSegsoftt 1 TrabEdison RodriguezAún no hay calificaciones

- Mexmasi08 Act1Documento3 páginasMexmasi08 Act1Geiner SalgadoAún no hay calificaciones

- Mexmasi14t3tra PDFDocumento8 páginasMexmasi14t3tra PDFvictor davilaAún no hay calificaciones

- Fortificación de Un Sistema LinuxDocumento18 páginasFortificación de Un Sistema Linuxruben.chavezAún no hay calificaciones

- Desarrollo Seguro de Software y Auditoria de La Ciberseguridad Semana 1 Presentación v2 PDFDocumento23 páginasDesarrollo Seguro de Software y Auditoria de La Ciberseguridad Semana 1 Presentación v2 PDFcenepaAún no hay calificaciones

- Examen - DDocumento5 páginasExamen - Dvictortab93Aún no hay calificaciones

- Test 1Documento2 páginasTest 1Tareas ColegioAún no hay calificaciones

- Unir DI Deteccion de Delitos InfoDocumento13 páginasUnir DI Deteccion de Delitos InfoDarwin Díaz Calderón100% (1)

- Desbordamiento de Buffer IISDocumento9 páginasDesbordamiento de Buffer IISArturo Ciro Palga NoriegaAún no hay calificaciones

- Musi010 Act2Documento5 páginasMusi010 Act2Carlos AyónAún no hay calificaciones

- Actividad 1 GRUPAL 1Documento11 páginasActividad 1 GRUPAL 1Jorge Cedeno100% (1)

- ExamenAplicaciones ADocumento7 páginasExamenAplicaciones Abr00kerxAún no hay calificaciones

- RESUMEN EJECUTIVO Criptologia - Jorge AvilesDocumento2 páginasRESUMEN EJECUTIVO Criptologia - Jorge AvilesJorge AvilesAún no hay calificaciones

- Musi 010 T 2 Trab 1Documento14 páginasMusi 010 T 2 Trab 1Edy MoyolemaAún no hay calificaciones

- Gallegos Herrera Raul Aalejandro Act1 SignedDocumento2 páginasGallegos Herrera Raul Aalejandro Act1 SignedRaùl Gallegos HerreraAún no hay calificaciones

- Investigacion HypervisoresDocumento6 páginasInvestigacion HypervisoresJean Hugues AldopheAún no hay calificaciones

- Mexingsof 05 T 3 TrabDocumento29 páginasMexingsof 05 T 3 TrabGabriel AllexAún no hay calificaciones

- Tema 5Documento30 páginasTema 5jean carlos JimenezAún no hay calificaciones

- Mexmasi03t3trab 2Documento1 páginaMexmasi03t3trab 2Ade Huitron0% (1)

- Analisis de Malware PDFDocumento13 páginasAnalisis de Malware PDFLuis Zepeda HernandezAún no hay calificaciones

- Laboratorio, Creación de Un Metamodelo y de Modelos Conformes Al MetamodeloDocumento16 páginasLaboratorio, Creación de Un Metamodelo y de Modelos Conformes Al MetamodeloAlastair BlackwellAún no hay calificaciones

- Seguridad SWDocumento1 páginaSeguridad SWJose ToledoAún no hay calificaciones

- Musi02 - t3 - Grupal Pan de Gestion CiberseguridadDocumento4 páginasMusi02 - t3 - Grupal Pan de Gestion CiberseguridadAngel Dario Morón FelizAún no hay calificaciones

- Musi04 t1 GrupalDocumento4 páginasMusi04 t1 Grupaltluis gabriel zapata torres100% (1)

- Laboratorio 1: Computación en El Cliente WebDocumento29 páginasLaboratorio 1: Computación en El Cliente WebAlastair BlackwellAún no hay calificaciones

- Eglain Antonio Mena EXPLOTACIÓN DE VULNERABILIDADES SQLIDocumento13 páginasEglain Antonio Mena EXPLOTACIÓN DE VULNERABILIDADES SQLIFrancisco Tulio PalomequeAún no hay calificaciones

- Comando de La Semana 1 TestSSLDocumento5 páginasComando de La Semana 1 TestSSLLuis Alejandro Cáceres FaúndezAún no hay calificaciones

- Pruebas ResueltasDocumento5 páginasPruebas ResueltasCarlos NoteAún no hay calificaciones

- 02 - ThD3 - Pentesting Con Kali 2021.2Documento36 páginas02 - ThD3 - Pentesting Con Kali 2021.2cristian solarte100% (1)

- Análisis Caja NegraDocumento8 páginasAnálisis Caja NegraGustavo Huanquiri QuispeAún no hay calificaciones

- Sanchezmolinaharveyrodrigo Fortificacion Entorno Linux1Documento20 páginasSanchezmolinaharveyrodrigo Fortificacion Entorno Linux1Jeff Ortega100% (1)

- Certificado Médico: MedifazqDocumento1 páginaCertificado Médico: MedifazqJeff OrtegaAún no hay calificaciones

- EAS Isidro JaraDocumento9 páginasEAS Isidro JaraJesus AmorosAún no hay calificaciones

- EAS Isidro JaraDocumento9 páginasEAS Isidro JaraJesus AmorosAún no hay calificaciones

- Temas CRIPTODocumento175 páginasTemas CRIPTOJeff OrtegaAún no hay calificaciones

- Example HILLDocumento5 páginasExample HILLJeff OrtegaAún no hay calificaciones

- Ejercicios HillDocumento5 páginasEjercicios HillJeff OrtegaAún no hay calificaciones

- Normas de Control InternoDocumento79 páginasNormas de Control InternoAnonymous 2sJeNdblAún no hay calificaciones

- Sondaje VesicalDocumento3 páginasSondaje VesicalJeff OrtegaAún no hay calificaciones

- Metodologia SoftwareDocumento2 páginasMetodologia SoftwareJeff OrtegaAún no hay calificaciones

- Requisitos Funcionales y No FuncionalesDocumento4 páginasRequisitos Funcionales y No FuncionalesJeff Ortega100% (1)

- Automatas DeterministasDocumento4 páginasAutomatas DeterministasJeff OrtegaAún no hay calificaciones

- Tecnologia Quinto BásicoDocumento5 páginasTecnologia Quinto BásicoVerónica Castillo MontecinosAún no hay calificaciones

- Medicion de PresionDocumento3 páginasMedicion de Presionnick nickAún no hay calificaciones

- Parte 2 EjerciciosDocumento8 páginasParte 2 EjerciciosZenaida Revilla MenesesAún no hay calificaciones

- Practica N5Documento11 páginasPractica N5Rodrigo AquipuchoAún no hay calificaciones

- Serie FLOMID - Caudalimetro Electromagnetico - Dastec SRLDocumento12 páginasSerie FLOMID - Caudalimetro Electromagnetico - Dastec SRLCesc MezaAún no hay calificaciones

- Diagrama UnifilarDocumento12 páginasDiagrama UnifilarPIERO JESUSAún no hay calificaciones

- Presupuesto de ObraDocumento27 páginasPresupuesto de ObraVictor ManriqueAún no hay calificaciones

- PDF Tgmcatalogue DDDocumento20 páginasPDF Tgmcatalogue DDRafael RuizAún no hay calificaciones

- Viñetas y Lista MultinivelDocumento4 páginasViñetas y Lista MultinivelIrinía Climaco MartínezAún no hay calificaciones

- Tutorial Básico de PvsystDocumento7 páginasTutorial Básico de PvsystCarlos SierraAún no hay calificaciones

- Ordonez Gabriel Vinueza Marco CD Inf P4 GR1-5Documento8 páginasOrdonez Gabriel Vinueza Marco CD Inf P4 GR1-5gabriielordonezAún no hay calificaciones

- CVJuan Jesus Gonzalez BermudezDocumento4 páginasCVJuan Jesus Gonzalez BermudezMarco Antonio Fernandez GarciaAún no hay calificaciones

- Proyecto Virus Informatico234Documento16 páginasProyecto Virus Informatico234Juan Gabriel Martinez JaqueAún no hay calificaciones

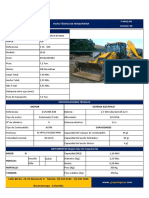

- F-MAQ-04 Ficha Tecnica Maquianaria Retrocargadora de Llanta JCB 3CXDocumento1 páginaF-MAQ-04 Ficha Tecnica Maquianaria Retrocargadora de Llanta JCB 3CXJohn MoralesAún no hay calificaciones

- Aplicacion Distribucion WeibullDocumento10 páginasAplicacion Distribucion Weibullunknown__userAún no hay calificaciones

- Taller 3-DemostracionesDocumento9 páginasTaller 3-DemostracionesDaniel Camilo Malaver MendozaAún no hay calificaciones

- Anexo 1 Lista de Verificación de CSCDocumento2 páginasAnexo 1 Lista de Verificación de CSCEdgar EngineerAún no hay calificaciones

- Accesorios PavcoDocumento6 páginasAccesorios PavcoPercy Juesseter Manrrique SilvaAún no hay calificaciones

- DDLA Art 2015Documento197 páginasDDLA Art 2015Antonella Elizabeth SaezAún no hay calificaciones

- Un Modelo de Arquitectura Cognitiva. Apl PDFDocumento149 páginasUn Modelo de Arquitectura Cognitiva. Apl PDFHarold Andres Urueña VargasAún no hay calificaciones

- Hormigon - Sistemas de EncofradosDocumento28 páginasHormigon - Sistemas de EncofradosMaximiliano Bastidas ToledoAún no hay calificaciones

- Metodologia OnTarget - EsDocumento3 páginasMetodologia OnTarget - EsJOAQUIN ENRIQUE LEALAún no hay calificaciones

- Astm C 109Documento21 páginasAstm C 109Milagros Ituza Revilla100% (2)

- AUDITORIA INTERNA Gerley BonillaDocumento8 páginasAUDITORIA INTERNA Gerley BonillaJulieth BonillaAún no hay calificaciones

- Manual de Operación CTI6000Documento38 páginasManual de Operación CTI6000Hiram Lagunes100% (2)

- Ficha Tecnica Bateria Solar Growatt Mod. Ark 2.5L 2.56KWH 48V de LitioDocumento2 páginasFicha Tecnica Bateria Solar Growatt Mod. Ark 2.5L 2.56KWH 48V de LitioJimmy F HernandezAún no hay calificaciones

- Modelo de Informe Practica #07 - 2022Documento9 páginasModelo de Informe Practica #07 - 2022Miguel Lazo AtocAún no hay calificaciones

- CONVOCATORIA 2020-MECPE 099 Final PDFDocumento2 páginasCONVOCATORIA 2020-MECPE 099 Final PDFIGNACIO MARTINEZ AAún no hay calificaciones

- Instrucciones Motosierra de Poda Cs 450Documento36 páginasInstrucciones Motosierra de Poda Cs 450Christian SkalariAún no hay calificaciones

- Inte Iso 14738 2019Documento35 páginasInte Iso 14738 2019mau8937100% (2)