Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Examen - D

Cargado por

victortab93Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Examen - D

Cargado por

victortab93Copyright:

Formatos disponibles

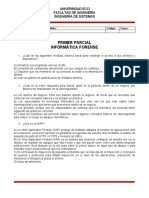

DATOS PERSONALES FIRMA

Nombre: Carlos Arturo DNI: 8647362

Apellidos: Sarmiento Royero

ESTUDIO ASIGNATURA CONVOCATORIA

MÁSTER UNIVERSITARIO EN

INGENIERÍA DE SOFTWARE Y 01065.- GESTIÓN DE LA Ordinaria

SISTEMAS INFORMÁTICOS (PLAN SEGURIDAD Número periodo 3516

2015V2)

CIUDAD DEL

FECHA MODELO

EXAMEN

18-20/03/2022 Modelo - D Bogotá

Etiqueta identificativa

INSTRUCCIONES GENERALES

1. Ten disponible tu documentación oficial para identificarte, en el caso de que se te

solicite.

2. Rellena tus datos personales en todos los espacios fijados para ello y lee

atentamente todas las preguntas antes de empezar.

3. Las preguntas se contestarán en la lengua vehicular de esta asignatura.

4. Si tu examen consta de una parte tipo test, indica las respuestas en la plantilla según

las características de este.

5. Debes contestar en el documento adjunto, respetando en todo momento el

espaciado indicado para cada pregunta. Si este es en formato digital, los márgenes,

el interlineado, fuente y tamaño de letra vienen dados por defecto y no deben

modificarse. En cualquier caso, asegúrate de que la presentación es suficientemente

clara y legible.

6. Entrega toda la documentación relativa al examen, revisando con detenimiento que

los archivos o documentos son los correctos. El envío de archivos erróneos o un

envío incompleto supondrá una calificación de “no presentado”.

7. Durante el examen y en la corrección por parte del docente, se aplicará el

Reglamento de Evaluación Académica de UNIR que regula las consecuencias

derivadas de las posibles irregularidades y prácticas académicas incorrectas con

relación al plagio y uso inadecuado de materiales y recursos.

Código de examen: 189333

Puntuación

Tipo test

10 pregunatas tipo test. Solo una respuesta es valida. Pregunta acertada 0.4 pts.

Puntuación máxima test 4 pts 4.00 puntos

Preguntas de desarollo

2 ejercicios de 3 puntos cada uno. 6.00 puntos

1. En gestión de la seguridad las lineas base establecen:

A. Las directrices generales

B. Las herramientas requeridas

C. Los parámetros que se utilizarán

D. Las guías paso a paso que se deben realizar diariamente

2. El método de autorización basado en roles (RBAC) es utilizado en:

A. Solo en sistemas operativos

B. Solo en bases de datos

C. Solo en redes de comunicaciones

D. Tanto en sistemas operativos como en bases de datos

3. CISSP, es el nombre de:

A. Una certificación profesional en seguridad de la información generalista muy amplia

B. Una certificación asociada a los procesos de autorización y certificación

C. Una norma sobre la gestión de la seguridad y la auditoría

D. Una norma en seguridad de la información generalista muy amplia

4. ¿Cual de las siguientes es un modelo de madurez para la seguridad de la información?

A. ICSM

B. ITIL

C. CAP

D. CMMI

5. El inicio de sesión único (Single Sign On, SSO) es:

Código de examen: 189333

A. Un control de acceso coordinado para varios sistemas software independientes

B. Una autenticación fiable en redes abiertas e inseguras

C. Una técnica para la generación y el intercambio de una clave de cifrado

D. Un protocolo de red que proporciona autenticación centralizada

6. ¿Cual de estas reglas no es cierta a la hora de aplicar una política de seguridad para la

DMZ?

A. El tráfico de la red externa a la DMZ está autorizado

B. El tráfico de la red externa a la red interna está prohibido

C. El tráfico de la red interna a la DMZ está autorizado

D. El tráfico de la red interna a la red externa no está autorizado

7. Aplicar una capa extra de seguridad es el objetivo principal de…

A. Una DMZ

B. Un host bastion

C. Las ACL

D. Ninguna de las anteriores

8. ¿En qué consiste un Business Impact Analysis?

A. En escalar el valor de los activos

B. En implementar un PCN

C. En entrevistar a los responsables del negocio para determinar las pérdidas.

D. Ninguna de las anteriores

9. Un HIDS…

A. Protege un a máquina

B. Protege una red DMZ

C. Protege una base de datos

D. Ninguna de las anteriores

10. Un plan de comunicación de crisis, forma parte de un…

A. Plan de recuperación de desastres

B. Plan de recuperación de negocio

C. Plan de continuidad de operaciones

D. Plan de continuidad de negocio

Código de examen: 189333

PLANTILLA DE RESPUESTAS

Preguntas / Opciones A B C D

1 X

2 X

3 X

4 X

5 X

6 X

7 X

8 X

9 X

10 X

Código de examen: 189333

1. Define y explica el atributo integridad de la seguridad de la información (Responder en 1

caras)

Hace parte de los 3 atributos de la seguridad de información (confidencialidad,

disponibilidad). Se refiere a la capacidad de no alteración de la información por parte de

un usuario no autorizado. Cuando hablamos de usuario nos referimos a personas,

procesos o aplicaciones.

Debemos tener en cuenta que las no alteraciones tampoco deben ser de usuarios

autorizados en el sistema pero sin permisos a esa funcionalidad o proceso en particular.

Los principios de integridad son:

Mínimo privilegio: que tiene como definición que los usuarios deben tener los

mínimos permisos para hacer las operaciones designadas.

Separación de obligaciones: una sola persona no debe tener la responsabilidad de

la información, mínimo 2.

Rotación de obligaciones: Esas obligaciones deben rotarse de los responsables

cada cierto tiempo.

2. Tipos de centro de respaldo (Responder en 1 caras)

Tipo Descripción Tiempo puesta

en marcha

Hot site El equipo de soporte se dirigen Equipos de computo 1 hora

inmediatamente al sitio donde Software base.

ocurre. Programa de aplicaciones

Estructura del edificio

Mobiliarios de oficina

Warm site Normalmente son centros que Equipos de computo 1 día

se utilizan para otra función o Software base.

aplicaciones y que si hay un Estructura del edificio

contigencia funcionan como Mobiliarios de oficina

centro de respaldo.

Cool site Son equipos que deben Equipos eléctricos 1 semana

comprarse nuevamente. Aires acondicionados

Refrigeración

Estructura del edificio

Código de examen: 189333

También podría gustarte

- Actividad 1 GRUPAL 1Documento11 páginasActividad 1 GRUPAL 1Jorge Cedeno100% (1)

- Mexmasi10 Act3Documento8 páginasMexmasi10 Act3Cristian CanoAún no hay calificaciones

- Caso LatamDocumento5 páginasCaso LatamMaríaJesúsDonzé0% (1)

- Análisis de Dispositivos Que Utilizan Identificación Digital, Diseño de Cifrado ClásicoDocumento11 páginasAnálisis de Dispositivos Que Utilizan Identificación Digital, Diseño de Cifrado ClásicoANGELOTTI GPAún no hay calificaciones

- El Proceso y Las Fases de La Auditoría de SistemasDocumento22 páginasEl Proceso y Las Fases de La Auditoría de Sistemasvictor davilaAún no hay calificaciones

- Gestion Riesgo Organizacion Parte1Documento18 páginasGestion Riesgo Organizacion Parte1RAUL ALEJANDRO Gallegos HerreraAún no hay calificaciones

- Examen FORENSE 2023Documento7 páginasExamen FORENSE 2023cenepaAún no hay calificaciones

- Mexingsof 05 T 3 TrabDocumento29 páginasMexingsof 05 T 3 TrabGabriel AllexAún no hay calificaciones

- ExamenDocumento6 páginasExamenpomeroAún no hay calificaciones

- Caso Practico Unidad IiDocumento7 páginasCaso Practico Unidad IiMonica RodriguezAún no hay calificaciones

- Laboratorio 01Documento21 páginasLaboratorio 01Luis Jose Vereau AguileraAún no hay calificaciones

- Recursos AdministrativosDocumento64 páginasRecursos AdministrativosArmando Arroyo100% (1)

- Fortificación de Un Sistema LinuxDocumento18 páginasFortificación de Un Sistema Linuxruben.chavezAún no hay calificaciones

- Examen FORENSE A 2023Documento7 páginasExamen FORENSE A 2023cenepaAún no hay calificaciones

- Unir DI Deteccion de Delitos InfoDocumento13 páginasUnir DI Deteccion de Delitos InfoDarwin Díaz Calderón100% (1)

- Musi010 Act2Documento5 páginasMusi010 Act2Carlos AyónAún no hay calificaciones

- Analisis de Malware PDFDocumento13 páginasAnalisis de Malware PDFLuis Zepeda HernandezAún no hay calificaciones

- ExamenDocumento7 páginasExamenbr00kerxAún no hay calificaciones

- Test de Penetracion (Seguridad en LIinea)Documento8 páginasTest de Penetracion (Seguridad en LIinea)Victor Bustamante PinedoAún no hay calificaciones

- Manual R1200 GS LC PDFDocumento252 páginasManual R1200 GS LC PDFIgnacio BerriosAún no hay calificaciones

- GALLEGOS HERRERA RAUL ALEJANDRO ACT2-signedDocumento11 páginasGALLEGOS HERRERA RAUL ALEJANDRO ACT2-signedRAUL ALEJANDRO Gallegos HerreraAún no hay calificaciones

- Guillen Sanchez Christian Vectores de AtaquesDocumento7 páginasGuillen Sanchez Christian Vectores de Ataquescristopher castroAún no hay calificaciones

- Informe Semanal 08 - Practicas - Pre - Profesionales - II OkDocumento69 páginasInforme Semanal 08 - Practicas - Pre - Profesionales - II OkCLEYSON QUEZADA CASTILLOAún no hay calificaciones

- ExamenDocumento8 páginasExamenpomeroAún no hay calificaciones

- Actividad. Explotación y Posexplotación ConDocumento12 páginasActividad. Explotación y Posexplotación ConDEIVID NARANJO100% (1)

- Auditoría de Código de Una AplicaciónDocumento11 páginasAuditoría de Código de Una AplicaciónJose Gomez100% (1)

- A005 Seguridad Redes Analisis Act2Documento7 páginasA005 Seguridad Redes Analisis Act2julio sanchez gomez0% (2)

- Eva 2 EcommerceDocumento13 páginasEva 2 Ecommercekatherine Diez Moreno75% (4)

- Hidrocarburos AromaticosDocumento1 páginaHidrocarburos AromaticosKaren Manrique67% (3)

- Uso Energias 5 BasicoDocumento33 páginasUso Energias 5 BasicoFelipe Alcaíno100% (1)

- Musi11 Act2Documento3 páginasMusi11 Act2esneider fernando ramirez morales0% (1)

- ExamenDocumento6 páginasExamenpomeroAún no hay calificaciones

- ExamenAplicaciones ADocumento7 páginasExamenAplicaciones Abr00kerxAún no hay calificaciones

- Forense C 2023-03Documento6 páginasForense C 2023-03Andresjk GarciaAún no hay calificaciones

- Examen Forence-D 2020Documento16 páginasExamen Forence-D 2020cenepaAún no hay calificaciones

- Muciber01 Act2Documento3 páginasMuciber01 Act2Mishelle Rodríguez50% (2)

- PDF Ciberdelitos y Regulacion de La Ciberseguridad CompressDocumento7 páginasPDF Ciberdelitos y Regulacion de La Ciberseguridad Compressbr00kerxAún no hay calificaciones

- Deintt 1 Trab Armijos Merino Richard FranciscoDocumento3 páginasDeintt 1 Trab Armijos Merino Richard FranciscoRichard Armijos0% (2)

- Actividad Metodologías de Modelado de Amenazas - Rafael PuentesDocumento6 páginasActividad Metodologías de Modelado de Amenazas - Rafael PuentesAlejandra PuentesAún no hay calificaciones

- Tema 3. Escaneo y EnumeraciónDocumento48 páginasTema 3. Escaneo y Enumeracióncenepa100% (1)

- Test Tema 1. El Problema de La Seguridad en El Software - Revisión Del IntentoDocumento5 páginasTest Tema 1. El Problema de La Seguridad en El Software - Revisión Del IntentoJonatan Palacio OsorioAún no hay calificaciones

- Recopilación de Información Con KALI LINUXDocumento8 páginasRecopilación de Información Con KALI LINUXChristopher ObandoAún no hay calificaciones

- Gallegos Herrera Raul Alejandro Act1Documento14 páginasGallegos Herrera Raul Alejandro Act1RAUL ALEJANDRO Gallegos HerreraAún no hay calificaciones

- Desarrollo Seguro de Software y Auditoria de La Ciberseguridad Semana 1 Presentación v2 PDFDocumento23 páginasDesarrollo Seguro de Software y Auditoria de La Ciberseguridad Semana 1 Presentación v2 PDFcenepaAún no hay calificaciones

- Musi02 - t3 - Grupal Pan de Gestion CiberseguridadDocumento4 páginasMusi02 - t3 - Grupal Pan de Gestion CiberseguridadAngel Dario Morón FelizAún no hay calificaciones

- Test 6Documento7 páginasTest 6jankarlos viedaAún no hay calificaciones

- Mexmasi14t3tra PDFDocumento8 páginasMexmasi14t3tra PDFvictor davilaAún no hay calificaciones

- Segsoftt 2 TrabDocumento12 páginasSegsoftt 2 TrabCristian JarrinAún no hay calificaciones

- CiberseguridadWeb Act1grupalDocumento15 páginasCiberseguridadWeb Act1grupalASTRID VANESSA PADILLA JIMENEZAún no hay calificaciones

- Wa Vulnerabilities PDFDocumento6 páginasWa Vulnerabilities PDFCristian JarrinAún no hay calificaciones

- Tema 3Documento72 páginasTema 3David Parker50% (2)

- Cómo Utilizar Audit WorkbenchDocumento7 páginasCómo Utilizar Audit Workbenchtaras_martinAún no hay calificaciones

- Estudio de La Norma ISO 27001Documento10 páginasEstudio de La Norma ISO 27001Daniela -Aún no hay calificaciones

- Tema CIVIDADES DELITOS INFORMATIOS 2Documento69 páginasTema CIVIDADES DELITOS INFORMATIOS 2constru hogarsenAún no hay calificaciones

- Musi 010 T 2 Trab 1Documento14 páginasMusi 010 T 2 Trab 1Edy MoyolemaAún no hay calificaciones

- Segsoftt 1 TrabDocumento12 páginasSegsoftt 1 TrabEdison RodriguezAún no hay calificaciones

- Auditoria de CPDDocumento2 páginasAuditoria de CPDyrojasmataAún no hay calificaciones

- TrickBot análisisDocumento36 páginasTrickBot análisisCharles AronnaxAún no hay calificaciones

- APLICACIONES RIA AJAX Rich Internet AplicationsDocumento1 páginaAPLICACIONES RIA AJAX Rich Internet Aplicationsjonathan pizaAún no hay calificaciones

- Seguridad redes inalámbricas alumno Iván CortésDocumento1 páginaSeguridad redes inalámbricas alumno Iván CortésAlexander CortésAún no hay calificaciones

- Mexmasi 12 T 1 TraDocumento1 páginaMexmasi 12 T 1 TraYagami Ligth0% (1)

- MORON FELIZ ANGEL DARIO Musi06 t3 ActDocumento1 páginaMORON FELIZ ANGEL DARIO Musi06 t3 ActAngel Dario Morón FelizAún no hay calificaciones

- Eglain Antonio Mena EXPLOTACIÓN DE VULNERABILIDADES SQLIDocumento13 páginasEglain Antonio Mena EXPLOTACIÓN DE VULNERABILIDADES SQLIFrancisco Tulio PalomequeAún no hay calificaciones

- Ingsw11 t3 ActDocumento28 páginasIngsw11 t3 ActDanielaZuluagaAún no hay calificaciones

- Maeg Unir DiDocumento10 páginasMaeg Unir DiBruce NolanAún no hay calificaciones

- Examen CDocumento5 páginasExamen Cvictortab93Aún no hay calificaciones

- Examen BDocumento5 páginasExamen Bvictortab93Aún no hay calificaciones

- Primer Parcial Infor ForenseDocumento3 páginasPrimer Parcial Infor ForenseRicardo RodríguezAún no hay calificaciones

- Sistema de Alimentación de Animales Monogastricos Con Enfasis en AvesDocumento9 páginasSistema de Alimentación de Animales Monogastricos Con Enfasis en AvesAndrea Aparicio NegreteAún no hay calificaciones

- Acta de Entrega de TerrenoDocumento3 páginasActa de Entrega de TerrenoRaul A. Chumbe QuispeAún no hay calificaciones

- Agencia de Viajes Tarea 2 y 3Documento33 páginasAgencia de Viajes Tarea 2 y 3Maria DiazAún no hay calificaciones

- Evidencia GA4-210601027-AA1-EV02 - YULI GUEVARADocumento18 páginasEvidencia GA4-210601027-AA1-EV02 - YULI GUEVARADavid Urrego 97Aún no hay calificaciones

- Siedlungen HofeDocumento105 páginasSiedlungen HofeAgustin Javier100% (2)

- Espec Proteccion Contra Aves 170210Documento8 páginasEspec Proteccion Contra Aves 170210alasAún no hay calificaciones

- Cap III Estrategia Nacional Prevencion de La Violencia y El Delito PDF (Trabajo Grupal)Documento14 páginasCap III Estrategia Nacional Prevencion de La Violencia y El Delito PDF (Trabajo Grupal)Ceci BernalAún no hay calificaciones

- Modo Serv AiwaDocumento5 páginasModo Serv Aiwapepitito22Aún no hay calificaciones

- Practica 2 - 2Documento4 páginasPractica 2 - 2Anabel LQAún no hay calificaciones

- Cartilla de Seguridad, ElectricidadDocumento2 páginasCartilla de Seguridad, ElectricidadNoeliaAún no hay calificaciones

- Lípidos estructurados: claves para mejorar la nutriciónDocumento14 páginasLípidos estructurados: claves para mejorar la nutriciónVictoria Landívar100% (1)

- Zara, una marca pionera de moda rápida y tendencias globalesDocumento3 páginasZara, una marca pionera de moda rápida y tendencias globalesEliana CaraballoAún no hay calificaciones

- Caso FOCAS: Entrevista con Samuel Doria MedinaDocumento5 páginasCaso FOCAS: Entrevista con Samuel Doria MedinaMaribel CondoriAún no hay calificaciones

- Simulador químico Virtual LabDocumento2 páginasSimulador químico Virtual LabLaura PérezAún no hay calificaciones

- Estrategias de marketing viralDocumento2 páginasEstrategias de marketing viralDiana Mendez VargasAún no hay calificaciones

- Caso MTVDocumento5 páginasCaso MTVKatherine0% (1)

- INTRODUCCION A LA CONTADURIA PÚBLICA - Actividad N°3Documento7 páginasINTRODUCCION A LA CONTADURIA PÚBLICA - Actividad N°3Administracion MobarqAún no hay calificaciones

- 072 Productos - Sellantes02Documento9 páginas072 Productos - Sellantes02Francisco José Carnero RodríguezAún no hay calificaciones

- Evaluacion Taller ISO 9001Documento8 páginasEvaluacion Taller ISO 9001Amparo YepesAún no hay calificaciones

- Ley de CarnesDocumento85 páginasLey de CarnesartizalenaAún no hay calificaciones

- Michael Alexander Ortiz LozadaDocumento2 páginasMichael Alexander Ortiz LozadaMichael Alexander Ortiz LozadaAún no hay calificaciones

- FASE IV Sabre EnglishDocumento20 páginasFASE IV Sabre EnglishLuis J. Espinosa100% (1)