Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Seguridad Informatica-Gestion de Incidentes

Cargado por

Arturo HuallpaDescripción original:

Título original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Seguridad Informatica-Gestion de Incidentes

Cargado por

Arturo HuallpaCopyright:

Formatos disponibles

UD.

SEGURIDAD INFORMATICA ARTURO HUALLPA

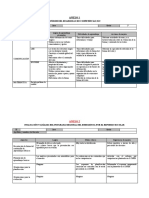

ACTIVIDAD Nº 11

GESTIÓN DE INCIDENTES

EN LA SEGURIDAD DE LA INFORMACIÓN

El objetivo es garantizar que los eventos de seguridad de la

información y las debilidades asociados a los sistemas de

información sean comunicados de forma tal que se apliquen las

acciones correctivas en el tiempo oportuno.

Las organizaciones cuentan con innumerables activos de

información, cada uno expuesto a sufrir incidentes de seguridad.

Resulta necesario contar con una capacidad de gestión de

dichos incidentes que permita comenzar por su detección, llevar

a cabo su tratamiento y colaborar en la prevención de futuros

incidentes similares.

Deberían establecerse las responsabilidades y procedimientos

para manejar los eventos y debilidades en la seguridad de

información de una manera efectiva y una vez que hayan sido comunicados.

Se debería aplicar un proceso de mejora continua en respuesta para monitorear, evaluar y gestionar

en su totalidad los incidentes en la seguridad de información.

Cuando se requieran evidencias, éstas deben ser recogidas para asegurar el cumplimiento de los

requisitos legales.

¿CÓMO RESPONDER ANTE UN INCIDENTE DE SEGURIDAD?

FASE 1: PREPARACIÓN

En esta fase hay que estimar las necesidades para la gestión de incidentes:

Personal que va a realizar la gestión de incidentes.

Documentación de los sistemas y redes que se usan en la empresa: Definir cuál es la

actividad “normal” para permitir detectar actividades sospechosas que sean indicios de

incidentes. Otra cosa sería: registrar los contactos de terceras partes. Por ejemplo, si

tenemos una web que la mantiene un proveedor, en caso de incidencia hay que tener

identificado el responsable en el proveedor.

Centros de respuesta ante incidentes de organismos externos en los que apoyarnos para la

gestión de incidentes: CERT/CSIRT.

También hay que establecer procedimientos de gestión:

Definir una política de gestión de incidentes, así como el procedimiento a seguir en caso de

que ocurran.

Monitorización o catálogo de las incidencias que tengan mayor probabilidad de ocurrir o

mayor impacto previsible en la empresa, de forma que podamos predefinir pautas de

actuación en caso de materializarse.

FASE 2: DETECCIÓN Y ANÁLISIS

Es evidente que no se podrá gestionar un incidente si éste no se ha detectado.

Los signos de un incidente pueden ser de dos tipos:

Signos indicadores: Son aquellos que ponen de manifiesto que un incidente ha ocurrido o

puede estar ocurriendo, por ejemplo:

o Alertas de sensores de un servidor.

o Una alerta del antivirus

o La caída de un servidor o sistema

o Accesos lentos

AMMA SOFTWARE INC 25

UD. SEGURIDAD INFORMATICA ARTURO HUALLPA

Signos precursores: son los que nos pueden indicar que un incidente tiene posibilidades de

ocurrir en el futuro, por ejemplo:

o La detección de un escáner de puertos

o El resultado del análisis de vulnerabilidades

o Las amenazas de ataque por parte de hackers

FASE 3: IDENTIFICACIÓN DEL INCIDENTE

El primer paso consiste en identificar el tipo de incidente ocurrido y si ha ocurrido más de uno,

priorizarlos dependiendo de su gravedad. Una de las clasificaciones más comunes se basa en el

origen del incidente:

Un usuario no autorizado accede al sistema o a información interna

Se impide el correcto funcionamiento de servicios tales como DNS, correo electrónico,

navegación web…

El sistema ha sido comprometido por una infección de virus, troyanos, spyware..

Extraer información personal de una persona o empresa con la finalidad de obtener un

beneficio económico.

FASE 4: NOTIFICACIÓN DEL INCIDENTE

El proceso de notificación de incidentes de seguridad pasa por las siguientes acciones: reportar,

notificar y registrar el incidente e iniciar el seguimiento en un evento de gestión. En función del tipo

de incidente, éste se asignará y escalará a las personas que procedan para asegurar, en la medida

de lo posible, su análisis, resolución y cierre.

FASE 5: CLASIFICACIÓN Y PRIORIZACIÓN DE INCIDENTES

Una vez detectado un incidente, hay que clasificarlo. Se pueden usar para la clasificación los

siguientes atributos:

Tipo de amenaza: código dañino, intrusiones, fraude

Origen de la amenaza: interna o externa

Categoría de seguridad o criticidad de los sistemas afectados

El perfil de los usuarios afectados, su posición en la estructura organizativa de la entidad y,

en consecuencia, sus privilegios de acceso a la información sensible o confidencial.

El número y tipología de los sistemas afectados.

Las características del incidente, tipo de recursos afectados y criticidad de los mismos determinará

el impacto potencial sobre el negocio de la empresa, además del orden de prioridad en el

tratamiento, en caso de detectarse más de un incidente de forma simultánea.

AMMA SOFTWARE INC 26

UD. SEGURIDAD INFORMATICA ARTURO HUALLPA

Los incidentes de seguridad pueden ser constitutivos de delito. Estos son algunos de los incidentes

de seguridad que son más relevantes desde el punto de vista legal por sus consecuencias:

Casos de robo o fugas de información de mi negocio relacionada con mis clientes, proveedores, etc.

Que pueden incluir datos de carácter persona de acuerdo con la LOPD

Casos de suplantación de identidad a través de técnicas de ingeniería social como el phishing para

obtener información sensible o inducir a engaño y conseguir algún beneficio económico.

Uso de herramientas o aplicaciones sin las oportunas licencias (software pirata)

FASE 6: CONTENCIÓN, RESOLUCIÓN Y RECUPERACIÓN

Las estrategias de contención de incidentes varían dependiendo del tipo de incidente, así como del

posible impacto sobre la empresa.

En función de la gravedad de los incidentes, puede que sea necesario aplicar medidas como

deshabilitar servicios, apagar sistemas o desconectarlos de la red, para intentar evitar que el incidente

se extienda por la empresa.

Estas decisiones pueden facilitarse y agilizarse si se han definido previamente estrategias y

procedimientos para contener los distintos tipos de incidentes posibles.

Una vez contenido el incidente, hay que verificar si es necesario eliminar o limpiar componentes

asociados al incidente, además de proceder a la recuperación de todos los sistemas afectados, para

devolverlos a la situación de operación normal de la empresa.

En las actividades de recuperación se realiza la eliminación de los componentes asociados al

incidente y otras actividades que se consideren adecuadas de cada a resolver el incidente o prevenir

que vuelva a ocurrir en el futuro.

Actividades de resolución:

Instalación de parches de seguridad

Cambios en el cortafuegos

Cambios en las listas de acceso

Actividades de recuperación:

Restaurar información desde las copias de seguridad (backups)

Reemplazar componentes afectados con otros limpios de infección

Instalar actualizaciones de software

Cambiar contraseñas

Reforzar la seguridad actualizando reglas de cortafuegos.

FASE 7: ACCIONES POSTERIORES AL CIERRE

El cierre de un incidente de seguridad y el fin de su gestión debe incluir un conjunto de evidencias

que acrediten las acciones que se han llevado a cabo, los procesos que se han realizado y todas las

personas que han estado involucradas o han sido consultadas para su gestión.

Es recomendable disponer de un registro común para todos los incidentes, donde se describan los

datos mencionados anteriormente, incluyendo el origen y la persona que detecta el incidente, así

como los servicios y sistemas infectados, fechas/horas más relevantes, responsables de la gestión y

acciones tomadas.

Periódicamente se deben analizar las actividades a realizar, estudiando posibles mejoras o cambios

ante futuros incidentes.

Además, es recomendable recoger y analizar métricas sobre los tipos y frecuencia de incidentes,

impactos (financieros, obligaciones legales, imagen frente a terceros, operativos), métodos de

resolución, coste de la resolución de incidentes y acciones correctivas o preventivas.

AMMA SOFTWARE INC 27

UD. SEGURIDAD INFORMATICA ARTURO HUALLPA

De esta forma, si es necesario, se pueden detectar mejoras en los procedimientos de gestión,

escalamiento…etc y podemos detectar posibles patrones que te ayuden a identificar dónde está el

foco de riesgo de tu negocio.

CONSEJOS BÁSICOS:

Mantener un registro de incidentes

sufridos en tu negocio

Hacer un seguimiento de las acciones

realizadas y las personas que hayan intervenido

en la gestión del incidente.

Mantener un registro de los documentos

que sirvan como evidencia de las acciones

realizadas para solucionar o cerrar el incidente

de seguridad

Mantener esta información como

inventario de incidentes de seguridad sufridos

por mi negocio para intentar mejorar la gestión

sobre mis activos implementando medidas que

contribuyan a impedir que los incidentes de

seguridad se repitan

Link para ver los videos y visitar las web:

https://www.incibe.es/protege-tu-empresa/blog/incidentes-seguridad-empresa

https://normaiso27001.es/a16-gestion-de-incidentes-de-la-seguridad-de-la-informacion/

https://www.ccn-cert.cni.es/publico/seriesCCN-STIC/series/800-

Esquema_Nacional_de_Seguridad/817-Gestion_incidentes_seguridad/817-

Gestion_incidentes_seguridad-ago12.pdf

https://youtu.be/-TtVDO0qc9M

https://youtu.be/NzcnP7_sU2A

Nota: Después de leer los tres enlaces web descritas anteriormente realiza un post resumen del tema

en mención, luego deberás de enviar tu trabajo al correo hasta el viernes 07-08-20. Este trabajo será

validado con una nota en el registro.

AMMA SOFTWARE INC 28

También podría gustarte

- Buenas Practicas Seguridad InformaticaDocumento32 páginasBuenas Practicas Seguridad InformaticaRaul Fernando GarzonAún no hay calificaciones

- Capitulo 2-Seguridad InformaticaDocumento90 páginasCapitulo 2-Seguridad InformaticaJose CarrascoAún no hay calificaciones

- Guia de Instalación de Nessus en Kali Linux 2021Documento7 páginasGuia de Instalación de Nessus en Kali Linux 2021gochorneaAún no hay calificaciones

- Guía de Seguridad para PymesDocumento18 páginasGuía de Seguridad para Pymescristina filipinaAún no hay calificaciones

- Politicas de Seguridad InformaticaDocumento14 páginasPoliticas de Seguridad InformaticaO-Javier M-ParraAún no hay calificaciones

- Politica de ContraseñasDocumento8 páginasPolitica de ContraseñaspetmAún no hay calificaciones

- C4 A HS Gestion RiesgosDocumento25 páginasC4 A HS Gestion RiesgosAngela Emma Solis RamirezAún no hay calificaciones

- ¿Cómo Prevenir La Fuga de Información A Traves de Reuniones en LíneaDocumento5 páginas¿Cómo Prevenir La Fuga de Información A Traves de Reuniones en LíneaEvelin EspinosaAún no hay calificaciones

- GS01-P09 PROCEDIMIENTO DE BORRADO SEGURO DE INFORMACIÓN - Copia - No - ControladaDocumento10 páginasGS01-P09 PROCEDIMIENTO DE BORRADO SEGURO DE INFORMACIÓN - Copia - No - ControladaNicholas Sanders100% (1)

- Destruccion de EquiposDocumento4 páginasDestruccion de EquiposjcrosaszAún no hay calificaciones

- Resumen de Controles ISO 27002 - CNSDDocumento1 páginaResumen de Controles ISO 27002 - CNSDJoe3109Aún no hay calificaciones

- ISO27001 2013 Anexo A en Tabla ExcelDocumento11 páginasISO27001 2013 Anexo A en Tabla ExcelJimmy SalcedoAún no hay calificaciones

- Reglamento para El Uso de Equipos de CómputoDocumento4 páginasReglamento para El Uso de Equipos de CómputoManuel MonteroAún no hay calificaciones

- Charla Ciberseguridad Presentacion Upper PDFDocumento42 páginasCharla Ciberseguridad Presentacion Upper PDFsereucaAún no hay calificaciones

- Silabo de Soporte Técnico IDocumento6 páginasSilabo de Soporte Técnico IsugeyAún no hay calificaciones

- Política de Uso de Controles CriptográficosDocumento7 páginasPolítica de Uso de Controles CriptográficosCamilo VallejoAún no hay calificaciones

- Caso Estudio LEAD CIBERSECURITY MANAGER 27032Documento16 páginasCaso Estudio LEAD CIBERSECURITY MANAGER 27032Ing. Nelfo Adelver Triana TiqueAún no hay calificaciones

- Antologia Seguridad de La InformacionDocumento43 páginasAntologia Seguridad de La InformacionEragon Gro100% (1)

- Borrado Seguro DBANDocumento6 páginasBorrado Seguro DBANMiguel BriceñoAún no hay calificaciones

- Informe de Gestión - SIG 2022Documento14 páginasInforme de Gestión - SIG 2022Pablo Andres Castellanos FlorezAún no hay calificaciones

- Iso 27001Documento31 páginasIso 27001Richie MejiaAún no hay calificaciones

- NIVELES DE CENTROS DE CÓMPUTO - OdtDocumento4 páginasNIVELES DE CENTROS DE CÓMPUTO - OdtGINGER ANABEL DELGADO ROSADOAún no hay calificaciones

- 1.politica Seguridad de La InformacioDocumento8 páginas1.politica Seguridad de La InformacioSofRem Triana AvilaAún no hay calificaciones

- Auditoria de Sistemas de Informacion Clase IDocumento15 páginasAuditoria de Sistemas de Informacion Clase ICLAUDIA FEMENIAS OLIVARESAún no hay calificaciones

- TEMARIO Seguridad InformaticaDocumento4 páginasTEMARIO Seguridad InformaticaiscpakoAún no hay calificaciones

- 4.2. Crear Una Cuenta de Usuario PDFDocumento7 páginas4.2. Crear Una Cuenta de Usuario PDFneutron1875Aún no hay calificaciones

- CCN-STIC-1406 Procedimiento de Empleo Seguro Fortigate - PDFDocumento71 páginasCCN-STIC-1406 Procedimiento de Empleo Seguro Fortigate - PDFFrancisco CmxAún no hay calificaciones

- Actividad 1 CiberseguridadDocumento18 páginasActividad 1 CiberseguridadRover DmsAún no hay calificaciones

- PsiDocumento50 páginasPsiMarcela MercapidezAún no hay calificaciones

- Instalar Windows en VirtualboxDocumento23 páginasInstalar Windows en VirtualboxThiago RpoAún no hay calificaciones

- Nistspecialpublication800-39 Af EsDocumento88 páginasNistspecialpublication800-39 Af EsVictor PujolsAún no hay calificaciones

- Cuestionario Actividad AA12-1 SGSIDocumento11 páginasCuestionario Actividad AA12-1 SGSIRicardo Alberto Guerrero MaciasAún no hay calificaciones

- Tipos de Respaldo InformaticosDocumento22 páginasTipos de Respaldo InformaticosMARIELOSMARIELOSAún no hay calificaciones

- Curso 8 Mantenimiento Logico de Un Computador PDFDocumento33 páginasCurso 8 Mantenimiento Logico de Un Computador PDFBrayan Alejandro Gomez PardoAún no hay calificaciones

- Manual de Políticas de Seguridad para Un Data CenterDocumento2 páginasManual de Políticas de Seguridad para Un Data CenterDaniel Alarcon100% (1)

- Respuesta Incidentes ChecklistDocumento2 páginasRespuesta Incidentes ChecklistAndrés AracenaAún no hay calificaciones

- Desbordamiento de Buffer IISDocumento9 páginasDesbordamiento de Buffer IISArturo Ciro Palga NoriegaAún no hay calificaciones

- 3 - Informe de Auditoria - V1Documento9 páginas3 - Informe de Auditoria - V1AlexanderAún no hay calificaciones

- Laboratorio Nº6Documento8 páginasLaboratorio Nº6Eduardo RealesAún no hay calificaciones

- Gestión de Incidentes de SeguridadDocumento18 páginasGestión de Incidentes de SeguridadjotacehmAún no hay calificaciones

- U07 CISSP Seguridad en El Desarrollo de SoftwareDocumento31 páginasU07 CISSP Seguridad en El Desarrollo de SoftwareRodrigo Cabrera EspinozaAún no hay calificaciones

- Tabla de Amenzas y Contramedidas para EnviarDocumento5 páginasTabla de Amenzas y Contramedidas para EnviarPsy Chriz MwAún no hay calificaciones

- Informe Tecnico 39 - Organo de Control InstitucionalDocumento8 páginasInforme Tecnico 39 - Organo de Control InstitucionalFreitasDavidAún no hay calificaciones

- ChecklistsDocumento6 páginasChecklistsalejandro vicenteAún no hay calificaciones

- Analisis de Vulnerabilidades Fisicas y de Acceso Logico Al Centro de Computo de La Clinica Human - 0Documento156 páginasAnalisis de Vulnerabilidades Fisicas y de Acceso Logico Al Centro de Computo de La Clinica Human - 0Eduardo Cisneros RodriguezAún no hay calificaciones

- EMarisma - AnálisisRiesgos - Riesgos de Empresa de FORMATECH - 20230130Documento21 páginasEMarisma - AnálisisRiesgos - Riesgos de Empresa de FORMATECH - 20230130kadanizAún no hay calificaciones

- U1 - Gestion de Riesgos InformaticosDocumento61 páginasU1 - Gestion de Riesgos InformaticosAnthonyKevinCoronelMendozaAún no hay calificaciones

- 1 Master Seguridad InformaticaDocumento25 páginas1 Master Seguridad Informaticajohn salgadoAún no hay calificaciones

- 03 Taller 4Documento39 páginas03 Taller 4QueTeDenPolCulooAún no hay calificaciones

- Cláusula - Política de Seguridad de La InformaciónDocumento5 páginasCláusula - Política de Seguridad de La InformaciónWilliam AlfredoAún no hay calificaciones

- 01 Forense Tema 01Documento34 páginas01 Forense Tema 01josevinycAún no hay calificaciones

- Analisis Sgsi Coop MercadosDocumento7 páginasAnalisis Sgsi Coop Mercadosrichyony6643Aún no hay calificaciones

- Seguridad en TIDocumento27 páginasSeguridad en TILuisAlfredo0% (1)

- Papeles de Trabajo Auditoria de SistemasDocumento17 páginasPapeles de Trabajo Auditoria de SistemasEriq SsevsaAún no hay calificaciones

- Mejores Practicas para La Ciberseguridad en Las Empresas VFDocumento19 páginasMejores Practicas para La Ciberseguridad en Las Empresas VFaKa solucionesAún no hay calificaciones

- Informe de Copias de Seguridad EnvDocumento14 páginasInforme de Copias de Seguridad EnvJUANITOGO2Aún no hay calificaciones

- Usuarios y Grupos en WSERVER 2019Documento13 páginasUsuarios y Grupos en WSERVER 2019Laura BermudezAún no hay calificaciones

- Respuesta A IncidentesDocumento7 páginasRespuesta A IncidentesDistribuidora DIZAR SACAún no hay calificaciones

- Simulación de IncidentesDocumento6 páginasSimulación de Incidentesmiguel alegria100% (1)

- GESTIÓN DE LOS INCIDENTES DE SEGURIDAD TrabajoDocumento4 páginasGESTIÓN DE LOS INCIDENTES DE SEGURIDAD TrabajoSugey VegaAún no hay calificaciones

- Cedula 3AS Censo Educativo 2023Documento35 páginasCedula 3AS Censo Educativo 2023Arturo HuallpaAún no hay calificaciones

- Taller Final Año 2022 Luis EstradaDocumento62 páginasTaller Final Año 2022 Luis EstradaArturo HuallpaAún no hay calificaciones

- NORMATIVADocumento8 páginasNORMATIVAArturo HuallpaAún no hay calificaciones

- Anexos Directiva 024-2022-Ugel CanchisDocumento14 páginasAnexos Directiva 024-2022-Ugel CanchisArturo HuallpaAún no hay calificaciones

- Primeros Puestos UGEL CANCHISDocumento24 páginasPrimeros Puestos UGEL CANCHISArturo HuallpaAún no hay calificaciones

- Espe Software Desarrollo Web AvanzadoDocumento5 páginasEspe Software Desarrollo Web AvanzadoArturo HuallpaAún no hay calificaciones

- Seguridad Informatica-Gestión de Continuidad Del NegocioDocumento3 páginasSeguridad Informatica-Gestión de Continuidad Del NegocioArturo HuallpaAún no hay calificaciones

- Desarrollo de Aplicaciones Web (Silabo 2021-2)Documento11 páginasDesarrollo de Aplicaciones Web (Silabo 2021-2)Arturo HuallpaAún no hay calificaciones

- Usg DopplerDocumento10 páginasUsg DopplerDiana GallardoAún no hay calificaciones

- FirewallDocumento5 páginasFirewallAlejandro Mario Alcala GranjaAún no hay calificaciones

- RAMIREZ-ESCUTIA-ISRAEL-202-S5 Mape 03 y Matp 02Documento14 páginasRAMIREZ-ESCUTIA-ISRAEL-202-S5 Mape 03 y Matp 02israel ramirezAún no hay calificaciones

- Guía BP21 Ransomware. Abril 2021Documento37 páginasGuía BP21 Ransomware. Abril 2021GDIAZAún no hay calificaciones

- Plantilla Etiquetas 44 Lenceria FinaDocumento1 páginaPlantilla Etiquetas 44 Lenceria FinaHoracio Javier Torres GuerreroAún no hay calificaciones

- GRUPO DE CIPAS Asignacion de Lecturas Domingo 2 A 5 P.MDocumento3 páginasGRUPO DE CIPAS Asignacion de Lecturas Domingo 2 A 5 P.MCastillo AndresAún no hay calificaciones

- Plazas de Madrid - Planos LocalizacionDocumento12 páginasPlazas de Madrid - Planos LocalizacionMarwan ZoueinAún no hay calificaciones

- Capitulo 8Documento7 páginasCapitulo 8Magnolia MisticaAún no hay calificaciones

- VulneraDocumento3 páginasVulneraCharles LopezAún no hay calificaciones

- Proceso Lector (DE LA CRUZ GONZALEZ LUIGGI)Documento4 páginasProceso Lector (DE LA CRUZ GONZALEZ LUIGGI)LuiggiAún no hay calificaciones

- Ciberseguridad CristianDocumento7 páginasCiberseguridad Cristiangero2121perezAún no hay calificaciones

- Ciberataque 1Documento5 páginasCiberataque 1Maryori DíazAún no hay calificaciones

- Diagrama de Recorrido Miocardio Plano ActualDocumento1 páginaDiagrama de Recorrido Miocardio Plano ActualJUAN ESTEBAN POSADA ARISTIZABALAún no hay calificaciones

- Examen 1 Seguridad InformáticaDocumento10 páginasExamen 1 Seguridad InformáticaJuan Carlos Montilla SanchezAún no hay calificaciones

- Grupo#4 AdwareDocumento9 páginasGrupo#4 AdwareJosé RiveraAún no hay calificaciones

- 6.2.1.11 Lab - Anatomy of MalwareDocumento1 página6.2.1.11 Lab - Anatomy of MalwareMiguel Narrea JuradoAún no hay calificaciones

- Alerta Integrada de Seguridad Digital - Dirin - 20jun2020Documento6 páginasAlerta Integrada de Seguridad Digital - Dirin - 20jun2020COMISARIA CANGALLOAún no hay calificaciones

- Puntos Extras 6 - Revisión Del IntentoSDIDocumento3 páginasPuntos Extras 6 - Revisión Del IntentoSDIoscargonzalezroaAún no hay calificaciones

- Instalar Windows 10 Desde Cero, Instalar W 11, Tipos de VirusDocumento44 páginasInstalar Windows 10 Desde Cero, Instalar W 11, Tipos de VirusperlaAún no hay calificaciones

- Actividad - 3Documento2 páginasActividad - 3Ale JaAún no hay calificaciones

- M01. Hacking Etico SIHDocumento26 páginasM01. Hacking Etico SIHAngel Miguel Fernandez SalazarAún no hay calificaciones

- Campaña Sobre No A La Entrega de ClavesDocumento8 páginasCampaña Sobre No A La Entrega de ClavesJhon Bairon MERCADO ACOSTAAún no hay calificaciones

- Actividad Evaluativa - Eje 2 Sistemas de Gestion de Seguridad Informatica2739Documento5 páginasActividad Evaluativa - Eje 2 Sistemas de Gestion de Seguridad Informatica2739Samuel RicoAún no hay calificaciones

- Mal WareDocumento29 páginasMal WareJOSE CORONEL PEDRAZAAún no hay calificaciones

- Informe Recuperacion de Consola UnifiDocumento6 páginasInforme Recuperacion de Consola UnifiLuis GonzalezAún no hay calificaciones

- Indagación Sobre Sortware de Antivirus - FinalDocumento25 páginasIndagación Sobre Sortware de Antivirus - FinalJesus AgueroAún no hay calificaciones

- Virus y AntivirusDocumento1 páginaVirus y AntivirusCitlalli Gabriela Islas Padilla100% (1)

- Tabla Comparativa Tipos de MalwareDocumento2 páginasTabla Comparativa Tipos de Malwarenaiglyn villegasAún no hay calificaciones

- Uso Eficiente de Los Recursos ComputacionalesDocumento24 páginasUso Eficiente de Los Recursos Computacionalesyesenia quezadaAún no hay calificaciones

- Delitos Informáticos y Terrorismo ComputacionalDocumento11 páginasDelitos Informáticos y Terrorismo ComputacionalYoel Andres SalinaAún no hay calificaciones