Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Simulación de Incidentes

Cargado por

miguel alegriaTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Simulación de Incidentes

Cargado por

miguel alegriaCopyright:

Formatos disponibles

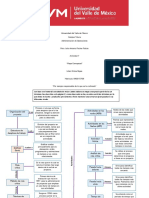

La simulación se realizó analizando cuatro escenarios diferentes que se describen a continuación:

Escenario 1: Proceso de manejo de incidentes en el que se cuenta con un experto en seguridad y

documentación organizada bajo el modelo de gestión ITILv3. Los incidentes de seguridad

informática son resueltos por el personal del CSIRT, Help Desk y soporte de segundo y tercer nivel

de la UTIC.

Escenario 2: Proceso de manejo de incidentes en el que no se cuenta con un experto en

seguridad y documentación organizada bajo el modelo de gestión ITILv3. Los incidentes de

seguridad informática son resueltos por el personal del Help Desk y soporte de segundo y tercer

nivel de la UTIC.

Escenario 3: Proceso de manejo de incidentes en el que no se cuenta con un experto en

seguridad ni documentación organizada bajo el modelo de gestión ITILv3. Los incidentes de

seguridad informática son resueltos por el personal del Help Desk y soporte de segundo y tercer

nivel de la UTIC.

Escenario 4: Proceso de manejo de incidentes en el que se cuenta con dos expertos en seguridad

y documentación organizada bajo el modelo de gestión ITILv3. Los incidentes de seguridad

informática son resueltos por el personal del CSIRT, Help Desk y soporte de segundo y tercer nivel

de la UTIC.

Escenario Incidente de Acceso no autorizado que tiene como consecuencia la

sustracción de cientos de documentos confidenciales. Debido al nivel de

confidencialidad de los datos sustraídos, la fuga es considerada muy grave.

Tal y como se ha comentado antes, las consecuencias de una fuga de datos de una

organización que pertenezca a la administración son muy distintas de aquellas que

pueden afectar a una empresa. Tomando el caso que se ha descrito arriba, las

consecuencias en este caso, son todavía más distintas si cabe, en sentido que se trata de

una organización gubernamental y perteneciente al ámbito de la seguridad nacional.

Las consecuencias en este caso tienen un impacto a otros niveles completamente

distintos, ya que se trataría de una fuga de información que podría afectar a la seguridad

nacional de una nación. Las consecuencias de un incidente de este tipo tendrían que ver

con el daño de imagen y credibilidad de la organización afectada, pero las causas más

importantes serían de tipo externo a la organización, por ejemplo, si se ha sustraído

información relativa a infraestructuras críticas o sistemas de defensa.

Los casos que se han descrito dan una idea muy general de las posibles consecuencias

que puede llegar a tener un incidente de fuga de información, ya sea sobre la propia

organización en la cual se ha producido la fuga, o incluso sobre las personas u otras

organizaciones o ámbitos.

Lo cierto es que determinar las posibles consecuencias y el impacto de un incidente de fuga de

información es una tarea muy compleja, que depende de muchos factores. En el siguiente

apartado vamos a analizar algunos de esos factores, los cuales servirán de base de cara a

establecer las consecuencias y el posible nivel de impacto.

GESTIÓN DE LOS INCIDENTES DE

SEGURIDAD

GESTIÓN DE LOS INCIDENTES DE SEGURIDAD

1. ¿Cómo responder ante un incidente de seguridad?

FASE 1: PREPARACIÓN

En esta fase hay que estimar las necesidades para la gestión de incidentes:

Personal que va a realizar la gestión de incidentes.

Documentación de los sistemas y redes que se usan en la empresa: Definir cuál es la

actividad “normal” para permitir detectar actividades sospechosas que sean indicios de

incidentes. Otra cosa sería: registrar los contactos de terceras partes. Por ejemplo, si

tenemos una web que la mantiene un proveedor, en caso de incidencia hay que tener

identificado el responsable en el proveedor.

Centros de respuesta ante incidentes de organismos externos en los que apoyarnos

para la gestión de incidentes: CERT/CSIRT.

También hay que establecer procedimientos de gestión:

Definir una política de gestión de incidentes, así como el procedimiento a seguir en

caso de que ocurran.

Monitorización o catálogo de las incidencias que tengan mayor probabilidad de ocurrir

o mayor impacto previsible en la empresa, de forma que podamos predefinir pautas de

actuación en caso de materializarse.

FASE 2: DETECCIÓN Y ANÁLISIS

Es evidente que no se podrá gestionar un incidente si éste no se ha detectado.

Los signos de un incidente pueden ser de dos tipos:

Signos indicadores: Son aquellos que ponen de manifiesto que un incidente ha

ocurrido o puede estar ocurriendo, por ejemplo:

o Alertas de sensores de un servidor.

o Una alerta del antivirus

o La caída de un servidor o sistema

o Accesos lentos

Signos precursores: son los que nos pueden indicar que un incidente tiene

posibilidades de ocurrir en el futuro, por ejemplo:

o La detección de un escáner de puertos

o El resultado del análisis de vulnerabilidades

o Las amenazas de ataque por parte de hackers

FASE 3: IDENTIFICACIÓN DEL INCIDENTE

El primer paso consiste en identificar el tipo de incidente ocurrido y si ha ocurrido más de uno,

priorizarlos dependiendo de su gravedad. Una de las clasificaciones más comunes se basa en

el origen del incidente:

Un usuario no autorizado accede al sistema o a información interna

Se impide el correcto funcionamiento de servicios tales como DNS, correo electrónico,

navegación web…

El sistema ha sido comprometido por una infección de virus, troyanos, spyware..

Extraer información personal de una persona o empresa con la finalidad de obtener un

beneficio económico.

FASE 4: NOTIFICACIÓN DEL INCIDENTE

El proceso de notificación de incidentes de seguridad pasa por las siguientes acciones:

reportar, notificar y registrar el incidente e iniciar el seguimiento en un evento de gestión. En

función del tipo de incidente, éste se asignará y escalará a las personas que procedan para

asegurar, en la medida de lo posible, su análisis, resolución y cierre.

https://www.incibe.es/protege-tu-empresa/blog/incidentes-seguridad-empresa

FASE 5: CLASIFICACIÓN Y PRIORIZACIÓN DE INCIDENTES

Una vez detectado un incidente, hay que clasificarlo. Se pueden usar para la clasificación los

siguientes atributos:

Tipo de amenaza: código dañino, intrusiones, fraude

Origen de la amenaza: interna o externa

Categoría de seguridad o criticidad de los sistemas afectados

El perfil de los usuarios afectados, su posición en la estructura organizativa de la

entidad y, en consecuencia, sus privilegios de acceso a la información sensible o

confidencial.

El número y tipología de los sistemas afectados.

Las características del incidente, tipo de recursos afectados y criticidad de los mismos

determinará el impacto potencial sobre el negocio de la empresa, además del orden de

prioridad en el tratamiento, en caso de detectarse más de un incidente de forma simultánea.

Imagen del curso “Ciberseguridad para micropymes y autónomos” de INCIBE

https://www.ccn-cert.cni.es/publico/seriesCCN-STIC/series/800-

Esquema_Nacional_de_Seguridad/817-Gestion_incidentes_seguridad/817-

Gestion_incidentes_seguridad-ago12.pdf

Una vez determinado el tipo de incidente acontecido, es fundamental determinar las

implicaciones jurídicas que puede tener para nuestra empresa. De esta manera se pueden

poner en marcha medidas para mitigar los daños y las responsabilidades legales o judiciales

que el incidente pueda tener en la empresa o en los servicios que ofrece.

Los incidentes de seguridad pueden ser constitutivos de delito. Estos son algunos de los

incidentes de seguridad que son más relevantes desde el punto de vista legal por sus

consecuencias:

Casos de robo o fugas de información de mi negocio relacionada con mis clientes,

proveedores, etc..que pueden incluir datos de carácter persona de acuerdo con la

LOPD

Casos de suplantación de identidad a través de técnicas de ingeniería social como el

phishing para obtener información sensible o inducir a engaño y conseguir algún

beneficio económico.

Uso de herramientas o aplicaciones sin las oportunas licencias (software pirata)

FASE 6: CONTENCIÓN, RESOLUCIÓN Y RECUPERACIÓN

Las estrategias de contención de incidentes varían dependiendo del tipo de incidente, así

como del posible impacto sobre la empresa.

En función de la gravedad de los incidentes, puede que sea necesario aplicar medidas como

deshabilitar servicios, apagar sistemas o desconectarlos de la red, para intentar evitar que el

incidente se extienda por la empresa.

Estas decisiones pueden facilitarse y agilizarse si se han definido previamente estrategias y

procedimientos para contener los distintos tipos de incidentes posibles.

Una vez contenido el incidente, hay que verificar si es necesario eliminar o limpiar

componentes asociados al incidente, además de proceder a la recuperación de todos los

sistemas afectados, para devolverlos a la situación de operación normal de la empresa.

En las actividades de recuperación se realiza la eliminación de los componentes asociados al

incidente y otras actividades que se consideren adecuadas de cada a resolver el incidente o

prevenir que vuelva a ocurrir en el futuro.

Actividades de resolución:

Instalación de parches de seguridad

Cambios en el cortafuegos

Cambios en las listas de acceso

Actividades de recuperación:

Restaurar información desde las copias de seguridad (backups)

Reemplazar componentes afectados con otros limpios de infección

Instalar actualizaciones de software

Cambiar contraseñas

Reforzar la seguridad actualizando reglas de cortafuegos.

FASE 7: ACCIONES POSTERIORES AL CIERRE

El cierre de un incidente de seguridad y el fin de su gestión debe incluir un conjunto de

evidencias que acrediten las acciones que se han llevado a cabo, los procesos que se han

realizado y todas las personas que han estado involucradas o han sido consultadas para su

gestión.

Es recomendable disponer de un registro común para todos los incidentes, donde se

describan los datos mencionados anteriormente, incluyendo el origen y la persona que detecta

el incidente, así como los servicios y sistemas infectados, fechas/horas más relevantes,

responsables de la gestión y acciones tomadas.

Periódicamente se deben analizar las actividades a realizar, estudiando posibles mejoras o

cambios ante futuros incidentes.

Además, es recomendable recoger y analizar métricas sobre los tipos y frecuencia de

incidentes, impactos (financieros, obligaciones legales, imagen frente a terceros, operativos),

métodos de resolución, coste de la resolución de incidentes y acciones correctivas o

preventivas.

De esta forma, si es necesario, se pueden detectar mejoras en los procedimientos de gestión,

escalamiento…etc y podemos detectar posibles patrones que te ayuden a identificar dónde

está el foco de riesgo de tu negocio.

CONSEJOS BÁSICOS:

Mantener un registro de incidentes sufridos en tu negocio

Hacer un seguimiento de las acciones realizadas y las personas que hayan intervenido

en la gestión del incidente.

Mantener un registro de los documentos que sirvan como evidencia de las acciones

realizadas para solucionar o cerrar el incidente de seguridad

Mantener esta información como inventario de incidentes de seguridad sufridos por mi

negocio para intentar mejorar la gestión sobre mis activos implementando medidas

que contribuyan a impedir que los incidentes de seguridad se repitan

También podría gustarte

- Seguridad en equipos informáticos. IFCT0109De EverandSeguridad en equipos informáticos. IFCT0109Aún no hay calificaciones

- Plan de Contingencia Samegua - Grupo 7Documento38 páginasPlan de Contingencia Samegua - Grupo 7TonyPsAún no hay calificaciones

- EnsayoDocumento6 páginasEnsayoRoslay BautistaAún no hay calificaciones

- Amenazados: Seguridad e inseguridad en la webDe EverandAmenazados: Seguridad e inseguridad en la webAún no hay calificaciones

- Requisitos Documentales de PCI DSSDocumento7 páginasRequisitos Documentales de PCI DSSandrea30mvAún no hay calificaciones

- Anexo 1. Plantilla para La Construcción Del Documento AcadémicoDocumento47 páginasAnexo 1. Plantilla para La Construcción Del Documento AcadémicoimiridaAún no hay calificaciones

- Seguridad, análisis de riesgo y control de accesoDe EverandSeguridad, análisis de riesgo y control de accesoAún no hay calificaciones

- PC1 Seguridad de La InformacionDocumento5 páginasPC1 Seguridad de La InformacionArturoAún no hay calificaciones

- PsiDocumento50 páginasPsiMarcela MercapidezAún no hay calificaciones

- Teletrabajo Seguro Check ListDocumento3 páginasTeletrabajo Seguro Check Listwilmer EspinosaAún no hay calificaciones

- BYODDocumento64 páginasBYODyva2203Aún no hay calificaciones

- Matriz de Riesgo Auditoria FisicaDocumento3 páginasMatriz de Riesgo Auditoria FisicaAnonymous o89pTxl1Aún no hay calificaciones

- Primeros 5 Controles CisDocumento4 páginasPrimeros 5 Controles CisChristian ChávezAún no hay calificaciones

- Capitulo 13 Resumen Auditoria Base de DatosDocumento4 páginasCapitulo 13 Resumen Auditoria Base de DatosEstefania PerezAún no hay calificaciones

- Endesa GapDocumento2 páginasEndesa GapElMERAún no hay calificaciones

- Vulnerabilidad CSIRTDocumento11 páginasVulnerabilidad CSIRTPaulette MuñozAún no hay calificaciones

- Guía de Ataques, Vulnerabilidades, Técnicas y Herramientas para Aplicaciones Web-Guide of Attacks, Vulnerabilities, Techniques and Tools For Web ApplicationDocumento17 páginasGuía de Ataques, Vulnerabilidades, Técnicas y Herramientas para Aplicaciones Web-Guide of Attacks, Vulnerabilities, Techniques and Tools For Web ApplicationJhon GutierrezAún no hay calificaciones

- Catálogo de Empresas y Soluciones de Seguridad TICDocumento607 páginasCatálogo de Empresas y Soluciones de Seguridad TICINTECOAún no hay calificaciones

- Vulnerabilidad de Los Sistemas OperativosDocumento22 páginasVulnerabilidad de Los Sistemas OperativosDavid WolfAún no hay calificaciones

- Plan Estrategico de Seguridad de La Informacion - ICA - V 3 2 PDFDocumento53 páginasPlan Estrategico de Seguridad de La Informacion - ICA - V 3 2 PDFjmm.subscriptionAún no hay calificaciones

- Rduitama - TFM - 012013 - Anexo 2. Matriz Analisis GAP v2Documento20 páginasRduitama - TFM - 012013 - Anexo 2. Matriz Analisis GAP v2Oscar OjedaAún no hay calificaciones

- Politica de Uso AceptableDocumento11 páginasPolitica de Uso AceptablepetmAún no hay calificaciones

- CAP.4 Ejercicios RespuestaAnteIncidentesSeguridadDocumento3 páginasCAP.4 Ejercicios RespuestaAnteIncidentesSeguridadFvaldes100% (1)

- Guia de Actividades y Rúbrica de Evaluación - Fase 2 - Identificación de ProcesosDocumento9 páginasGuia de Actividades y Rúbrica de Evaluación - Fase 2 - Identificación de ProcesosJESUS DAVID DUARTE PRADOAún no hay calificaciones

- Microsoft Word NTC ISO IEC27001Documento12 páginasMicrosoft Word NTC ISO IEC27001Maira TelloAún no hay calificaciones

- Cuadro SinopticoDocumento1 páginaCuadro Sinopticofabiancho2014Aún no hay calificaciones

- Copia de Plantilla Ix Enriap 2014uniDocumento94 páginasCopia de Plantilla Ix Enriap 2014uniMoises Rojas AquiseAún no hay calificaciones

- Seguridad de Servidores y Control de DominioDocumento7 páginasSeguridad de Servidores y Control de Dominiomariaunefa100% (1)

- Actividad Grupal Semana 4Documento9 páginasActividad Grupal Semana 4Verónica Cardona AlzateAún no hay calificaciones

- Norma ISO BS7799 - ISO 17799Documento34 páginasNorma ISO BS7799 - ISO 17799EleanaMorenoCornejoAún no hay calificaciones

- Lección 01 - Ciberseguridad v2Documento18 páginasLección 01 - Ciberseguridad v2Ricardo SanchezAún no hay calificaciones

- Problemas de Seguridad en SoftwareDocumento15 páginasProblemas de Seguridad en SoftwarerovitoAún no hay calificaciones

- Workshop ASVS en El Proyecto de SemestreDocumento3 páginasWorkshop ASVS en El Proyecto de Semestreharvey vargasAún no hay calificaciones

- Iso 27001Documento5 páginasIso 27001Gilson SocasiAún no hay calificaciones

- Checklist AuditoriaDocumento2 páginasChecklist AuditoriaMariano MarchiaroAún no hay calificaciones

- Modulo 3 CISO EspañolDocumento2 páginasModulo 3 CISO EspañolJosue GomezAún no hay calificaciones

- Trabajo Norma Iso 27001Documento5 páginasTrabajo Norma Iso 27001Anonymous rTTzDZvAún no hay calificaciones

- Controles de Acceso Lógicos Físicos Explotacion SistemasDocumento31 páginasControles de Acceso Lógicos Físicos Explotacion SistemasManuel EstevezAún no hay calificaciones

- Iso 27001Documento1 páginaIso 27001RAUL ENRIQUE ZAMBRANO MONROYAún no hay calificaciones

- Normas AplicablesDocumento7 páginasNormas AplicablesMaiz AgrioAún no hay calificaciones

- Seguridad Sistemas Distribuidos DistribuidosDocumento67 páginasSeguridad Sistemas Distribuidos DistribuidosPablo Bautista100% (1)

- Revista ACIS No. 155 Abril - Junio 2020Documento107 páginasRevista ACIS No. 155 Abril - Junio 2020Ronny Silva CorreaAún no hay calificaciones

- 4 - Propuesta Plan CiberseguridadDocumento6 páginas4 - Propuesta Plan CiberseguridadRobert InsfranAún no hay calificaciones

- Lineamiento 11 Inventario de Activos de InformacionDocumento28 páginasLineamiento 11 Inventario de Activos de InformacionSophia CamargoAún no hay calificaciones

- DOCUMENTO TECNICO N 101 Funcionamiento de Las Unidades de Auditoria Interna de Gobierno y Coordinacion Con El CAIGGDocumento18 páginasDOCUMENTO TECNICO N 101 Funcionamiento de Las Unidades de Auditoria Interna de Gobierno y Coordinacion Con El CAIGGRodrigo Ortuzar MaturanaAún no hay calificaciones

- Estándar de Verificación de Seguridad en Aplicaciones 3.0.1Documento75 páginasEstándar de Verificación de Seguridad en Aplicaciones 3.0.1Juan Gabriel Perez GuerraAún no hay calificaciones

- Proyecto 2p Grupo AngieDocumento17 páginasProyecto 2p Grupo AngieFrancisco Joel CevallosAún no hay calificaciones

- Autodiagnóstico Iso 27001Documento10 páginasAutodiagnóstico Iso 27001analista.marcelo9131100% (1)

- CISSP - CH 02 - Parte 2 de 2Documento73 páginasCISSP - CH 02 - Parte 2 de 2QuetzalcoatlAún no hay calificaciones

- Curso CiberseguridadDocumento28 páginasCurso CiberseguridadNidia Chavarria RoAún no hay calificaciones

- Seguridad Lógica InvestigaciónDocumento81 páginasSeguridad Lógica InvestigaciónISAIAS CORTESAún no hay calificaciones

- Taller EsteganografiaDocumento7 páginasTaller EsteganografiaJose Javier Sanchez MerchanAún no hay calificaciones

- Las Consecuencias de Una Violación A La SeguridadDocumento12 páginasLas Consecuencias de Una Violación A La SeguridadLeidy Cifuentes MartinezAún no hay calificaciones

- Sabsa IntroDocumento3 páginasSabsa IntroFabricio Prado GAún no hay calificaciones

- U07 CISSP Seguridad en El Desarrollo de SoftwareDocumento31 páginasU07 CISSP Seguridad en El Desarrollo de SoftwareRodrigo Cabrera EspinozaAún no hay calificaciones

- Auditoría Forense Conceptos y Generalidades Presentacion 05-2007Documento62 páginasAuditoría Forense Conceptos y Generalidades Presentacion 05-2007YennyAún no hay calificaciones

- Metodologia SKRAMDocumento9 páginasMetodologia SKRAMCristianOrtizAún no hay calificaciones

- Informe Estado de La Ciberseguridad 2015Documento39 páginasInforme Estado de La Ciberseguridad 2015Manuela Taveras100% (1)

- 09 Gestion de Calidad en La Construccion Unfv 2016Documento65 páginas09 Gestion de Calidad en La Construccion Unfv 2016MAG. ING M. HAMILTON WILSON HUAMANCHUMOAún no hay calificaciones

- Tipos de Soldadura Con SopleteDocumento5 páginasTipos de Soldadura Con SopleteJuan Carlos Yalico PonteAún no hay calificaciones

- Ensayo Apple vs. Microsoft, Historia de TitanesDocumento4 páginasEnsayo Apple vs. Microsoft, Historia de TitanesFrida BurgosAún no hay calificaciones

- Circuitos Limitadores y Dobladores de TensionDocumento11 páginasCircuitos Limitadores y Dobladores de TensionfranklinAún no hay calificaciones

- 8 Calculo de La Chimenea PDFDocumento8 páginas8 Calculo de La Chimenea PDFJocelyn Gonzalez ReyesAún no hay calificaciones

- Dimetil EterDocumento20 páginasDimetil EterDavid Alemán SánchezAún no hay calificaciones

- Proyecto de Higiene y Seguridad IDocumento5 páginasProyecto de Higiene y Seguridad IghalahAún no hay calificaciones

- Examen EpDocumento8 páginasExamen EpHECTOR VIGURIA SILVERAAún no hay calificaciones

- TRD Elab Informe Tec Del Sist Agua FoniprelDocumento3 páginasTRD Elab Informe Tec Del Sist Agua FoniprelCristian Gustavo Gutierrez MedinaAún no hay calificaciones

- Calculos 2013Documento19 páginasCalculos 2013Alejandro Isaac López RamírezAún no hay calificaciones

- M2-Sm2-Taller 7 - 1-Diseño en Hormigon de Zapatas Segun NEC Y ACI-David SánchezDocumento19 páginasM2-Sm2-Taller 7 - 1-Diseño en Hormigon de Zapatas Segun NEC Y ACI-David SánchezdavidAún no hay calificaciones

- Perfil de Tesis Uajms 2016 Metodologia II UltimoDocumento9 páginasPerfil de Tesis Uajms 2016 Metodologia II Ultimojesus marquez arvaezAún no hay calificaciones

- Superaleaciones en Base A NiquelDocumento10 páginasSuperaleaciones en Base A NiquelChpAún no hay calificaciones

- HT-Sika Manto APPDocumento7 páginasHT-Sika Manto APPBenjamin ChavezAún no hay calificaciones

- Logistica y Transporte de Mercancias PDFDocumento1 páginaLogistica y Transporte de Mercancias PDFManuel Chiquito cuatetlAún no hay calificaciones

- El Código ASCII CompletoDocumento4 páginasEl Código ASCII Completojaad61Aún no hay calificaciones

- EXAMEN DE TRANSFERENCIA DE CALOR Ext 150720Documento1 páginaEXAMEN DE TRANSFERENCIA DE CALOR Ext 150720Jose Carlos MorenoAún no hay calificaciones

- 2485 - Nexans Freetox LSHF CT - 2019Documento2 páginas2485 - Nexans Freetox LSHF CT - 2019ChristianRiosHincapieAún no hay calificaciones

- A7 LorDocumento4 páginasA7 LorLiliánn ReyesAún no hay calificaciones

- Carta #001-2022 Asistente de ProyectosDocumento21 páginasCarta #001-2022 Asistente de ProyectosJhosber Cercado EspAún no hay calificaciones

- 2 Codigo HammingDocumento5 páginas2 Codigo HammingIt'z Isaac Gonzalez PeñaAún no hay calificaciones

- Eliminación de Calor de Campo Aplicado A Productos HortofrutícolasDocumento39 páginasEliminación de Calor de Campo Aplicado A Productos HortofrutícolasJavier Guerrero RamosAún no hay calificaciones

- Impedancia CaracterísticaDocumento54 páginasImpedancia CaracterísticaAlexVega100% (1)

- Semana 09 Actividad de Aprendizaje Estatica IDocumento5 páginasSemana 09 Actividad de Aprendizaje Estatica IJohn Paul Fajardo CalleAún no hay calificaciones

- Meteorizacion: Degradacion de Las RocasDocumento27 páginasMeteorizacion: Degradacion de Las RocasZhebaz Salazar100% (1)

- 01 Examen Final Puentes EC323I 2020Documento1 página01 Examen Final Puentes EC323I 2020Ronaldo Villafuerte AlataAún no hay calificaciones

- TRS ZC PDocumento3 páginasTRS ZC PRodolfo AlbinoAún no hay calificaciones

- Laboratorio Flujo Rapidamente VariadoDocumento21 páginasLaboratorio Flujo Rapidamente VariadoSofia CastroAún no hay calificaciones

- Cinematica DirectaDocumento8 páginasCinematica DirectamikelkatenaAún no hay calificaciones

- Parcial 2Documento33 páginasParcial 2matiaspppAún no hay calificaciones

- EL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.De EverandEL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Calificación: 4 de 5 estrellas4/5 (51)

- Sistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosDe EverandSistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosCalificación: 4 de 5 estrellas4/5 (16)

- 7 tendencias digitales que cambiarán el mundoDe Everand7 tendencias digitales que cambiarán el mundoCalificación: 4.5 de 5 estrellas4.5/5 (87)

- Inteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroDe EverandInteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroCalificación: 4 de 5 estrellas4/5 (1)

- Ciencia de datos: La serie de conocimientos esenciales de MIT PressDe EverandCiencia de datos: La serie de conocimientos esenciales de MIT PressCalificación: 5 de 5 estrellas5/5 (1)

- Excel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteDe EverandExcel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteCalificación: 1 de 5 estrellas1/5 (1)

- Guía para la aplicación de ISO 9001 2015De EverandGuía para la aplicación de ISO 9001 2015Calificación: 4 de 5 estrellas4/5 (1)

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másDe EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másCalificación: 2.5 de 5 estrellas2.5/5 (3)

- Conquista de las Redes Sociales: 201 Consejos para Marketeros y Emprendedores DigitalesDe EverandConquista de las Redes Sociales: 201 Consejos para Marketeros y Emprendedores DigitalesCalificación: 4.5 de 5 estrellas4.5/5 (2)

- Guía de aplicacion de la ISO 9001:2015De EverandGuía de aplicacion de la ISO 9001:2015Calificación: 5 de 5 estrellas5/5 (3)

- Manual técnico para la interpretación de análisis de suelos y fertilización de cultivosDe EverandManual técnico para la interpretación de análisis de suelos y fertilización de cultivosCalificación: 4 de 5 estrellas4/5 (1)

- Aprender HTML5, CSS3 y Javascript con 100 ejereciosDe EverandAprender HTML5, CSS3 y Javascript con 100 ejereciosCalificación: 5 de 5 estrellas5/5 (2)

- Scrum Las Estrategias del Juego: Es Póker, No AjedrezDe EverandScrum Las Estrategias del Juego: Es Póker, No AjedrezCalificación: 5 de 5 estrellas5/5 (1)

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDe EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaCalificación: 4.5 de 5 estrellas4.5/5 (117)

- Radiocomunicaciones: Teoría y principiosDe EverandRadiocomunicaciones: Teoría y principiosCalificación: 5 de 5 estrellas5/5 (3)

- Python Paso a paso: PROGRAMACIÓN INFORMÁTICA/DESARROLLO DE SOFTWAREDe EverandPython Paso a paso: PROGRAMACIÓN INFORMÁTICA/DESARROLLO DE SOFTWARECalificación: 4 de 5 estrellas4/5 (13)

- Ciberseguridad: Una Simple Guía para Principiantes sobre Ciberseguridad, Redes Informáticas y Cómo Protegerse del Hacking en Forma de Phishing, Malware, Ransomware e Ingeniería SocialDe EverandCiberseguridad: Una Simple Guía para Principiantes sobre Ciberseguridad, Redes Informáticas y Cómo Protegerse del Hacking en Forma de Phishing, Malware, Ransomware e Ingeniería SocialCalificación: 4.5 de 5 estrellas4.5/5 (11)

- Toma de decisiones en las empresas: Entre el arte y la técnica: Metodologías, modelos y herramientasDe EverandToma de decisiones en las empresas: Entre el arte y la técnica: Metodologías, modelos y herramientasAún no hay calificaciones

- Ingeniería química. Soluciones a los problemas del tomo IDe EverandIngeniería química. Soluciones a los problemas del tomo IAún no hay calificaciones

- Agile: Una guía para la Gestión de Proyectos Agile con Scrum, Kanban y LeanDe EverandAgile: Una guía para la Gestión de Proyectos Agile con Scrum, Kanban y LeanCalificación: 5 de 5 estrellas5/5 (1)

- Ingeniería de Sonido. Conceptos, fundamentos y casos prácticos: CINE, TELEVISIÓN Y RADIODe EverandIngeniería de Sonido. Conceptos, fundamentos y casos prácticos: CINE, TELEVISIÓN Y RADIOCalificación: 4.5 de 5 estrellas4.5/5 (8)

- Aprende a Modelar Aplicaciones con UML - Tercera EdiciónDe EverandAprende a Modelar Aplicaciones con UML - Tercera EdiciónCalificación: 2 de 5 estrellas2/5 (1)

- Inteligencia artificial: Una exploración filosófica sobre el futuro de la mente y la concienciaDe EverandInteligencia artificial: Una exploración filosófica sobre el futuro de la mente y la concienciaAna Isabel Sánchez DíezCalificación: 4 de 5 estrellas4/5 (3)

- Crear una web desde cero. Paso a paso con Joomla!. 2ª Edición Actualizada: Gráficos y diseño webDe EverandCrear una web desde cero. Paso a paso con Joomla!. 2ª Edición Actualizada: Gráficos y diseño webCalificación: 4.5 de 5 estrellas4.5/5 (2)