Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Mapa Ciberseguridad

Cargado por

nafuturo0 calificaciones0% encontró este documento útil (0 votos)

29 vistas1 páginaTítulo original

Mapa ciberseguridad

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

29 vistas1 páginaMapa Ciberseguridad

Cargado por

nafuturoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 1

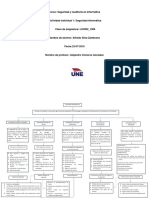

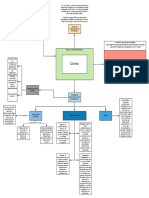

Red inalámbrica cifrada

Protección física de la

red

Red cableada

Recopilar información de uso

Sotware instalado

Ataques de denegación de servicio (DDoS)

Protección contra virus

Ataques de ingeniería social

En la red

Software potencialmente no deseables Ransomware Uso de hardware confiable

Periódicas

Copias de Continuas

Software espía Spyware

respaldo Remoto

Cifrado

Soluciones SIEM

La proliferación de software malicioso Malware

SQL Injection Sanitización

DNS spoofing Técnicas

El acceso secreto y no autorizado a

Cross-site request forgery como

sistemas informáticos Hacking

Se pueden generar

tecnicas

Amenazas Persistentes APTs

Proteger la información de riesgos

Seguridad de la información que puedan afectarla, en sus

diferentes formas y estados.

Proteger una red informática de los

Seguridad de red intrusos, ya sean atacantes dirigidos

o malware oportunista.

Categorias

Riesgos y amenazas

Seguridad de las aplicaciones Mantener el software y los

El conjunto de acciones de carácter dispositivos libres de amenazas.

preventivo que tienen por objeto el

asegurar la infraestructura

computacional a traves de redes Fortalecer la posición estratégica en el ciberespacio

Seguridad operativa Procesos y decisiones para manejar

Proteger la información y proteger los recursos de datos. . Frenar el impacto de los ciberataques en el entorno

digital en los sistemas Minimizar riesgos de naturaleza cibernética

interconectados.

Objetivos Lograr sistemas globales seguros

Se define como

Adaptar las tecnologías existentes

Generar nuevas tecnologías

Busca

Proteger la privacidad

Asegura que solo los individuos autorizados tengan

Personajes Mayores ataques Confidencialidad acceso a los recursos que se intercambian

Importantes informaticos

Ciberseguridad Integridad Garantizar la exactitud y completitud de la información

Titan Rain (2003) Principios

y los métodos de su proceso.

Sony (2011)

Steve Wozniak (cofundador de Apple)

Heartbleed Bug (2012 - 2014) Disponibilidad Control de flujo de datos que permita encontrar la

Jhon Draper (creador del primer Bluebox)

Sony (2014) información en el momento requerido

Kevin Mitnick (uno de los phreakers mas famosos)

Yahoo (2014)

Dan Kaminsky (conocido por descubrir el error de

WannaCry (2017)

envenenamiento de DNS)

Fases

Proporciona la “no renuncia” de la responsabilidad de los actores

Tecnologías No repudio que participan en una transacción en la cual se haga uso de

algún activo de información

1. Prevención

Existen Otros

regulaciones principios Servicio de registro continuo de las acciones en las cuales esté

Trazabilidad

involucrado cualquier activo de información

Prevención de fugas de datos

Control de accesos y gestión Autenticación Realizar la verificación de la identidad y los privilegios sobre los

2.Localización activos de información de los actores que pretenden participar en

Encriptación de la dirección de

una transacción

dispositivos

Monitorización continua

Seguridad de red Internet de las cosas

Gestión de

vulnerabilidades Autenticación

3.Reacción Inteligencia artificial

Blockchain

Sistemas de recuperación

Pasos

Cloud computing y Big Data

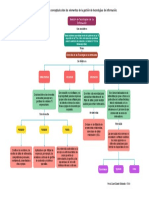

Contramedidas:

Entidades

Escaneo de Encargadas

vulnerabilidades Definición de acciones

para solucionar los

• Ley 527 de 1999 – Validez jurídica y probatoria de la información electrónica;

problemas detectados

• Ley 594 de 2000 – Ley General de Archivos – Criterios de Seguridad;

• Ley 962 de 2005 – Simplificación y Racionalización de Trámite. Atributos de seguridad en la información electrónica de entidades públicas;

Implementación de las Ministerio de las TIC • Ley 1150 de 2007 – Seguridad de la información electrónica en contratación en línea;

soluciones • Ley 1266 de 2008 – Habeas data financiera, y seguridad en datos personales;

Centro de Excelencia de la OTAN • Ley 1273 de 2008 – Delitos Informáticos y protección del bien jurídico tutelado que es la información;

Legislación • Ley 1341 de 2009 – Tecnologías de la Información y aplicación de seguridad;

para la Ciberdefensa

• Ley 1437 de 2011 – Procedimiento Administrativo y aplicación de criterios de seguridad;

• Ley 1480 de 2011 – Protección al consumidor por medios electrónicos. Seguridad en transacciones electrónicas;

la Oficina de las Naciones Unidas • Decreto Ley 019 de 2012 – Racionalización de trámites a través de medios electrónicos. Criterio de seguridad

contra la Droga y el Delito (UNODC) • Ley 1581 de 2012 – Ley estatutaria de Protección de datos personales;

• Ley 1623 de 2013 – Ley de Inteligencia – Criterios de seguridad

• Ley 1712 de 2014 – Transparencia en el acceso a la información pública;

Identificar qué sistemas han sido compromet

Determinar direcciones IP de atacantes • Decreto 2364 de 2012 – Firma electrónica

• Decreto 2609 de 2012 – Expediente electrónico

Confirmación del tipo de ataque • Decreto 2693 de 2012 – Gobierno electrónico

Normativa

• Decreto 1377 de 2013 – Protección de datos personales

• Decreto 1510 de 2013 – Contratación Pública electrónica

Aislar sistemas afectados • Decreto 333 de 2014 – Entidades de certificación digital

También podría gustarte

- Seguridad en aplicaciones Web Java: SEGURIDAD INFORMÁTICADe EverandSeguridad en aplicaciones Web Java: SEGURIDAD INFORMÁTICACalificación: 5 de 5 estrellas5/5 (1)

- Preguntas y Respuestas LogísticaDocumento30 páginasPreguntas y Respuestas Logísticanafuturo100% (2)

- Integración de Componentes Software en Páginas Web (MF0951_2): Ingeniería del SoftwareDe EverandIntegración de Componentes Software en Páginas Web (MF0951_2): Ingeniería del SoftwareAún no hay calificaciones

- BackTrack 5. Hacking de redes inalámbricas: Fraude informático y hackingDe EverandBackTrack 5. Hacking de redes inalámbricas: Fraude informático y hackingCalificación: 5 de 5 estrellas5/5 (2)

- SEGURIDAD INFORMATICA MapConcDocumento1 páginaSEGURIDAD INFORMATICA MapConcGonzalo Tecno9VallesAún no hay calificaciones

- Ga1 220501046 Aa1 Ev01Documento1 páginaGa1 220501046 Aa1 Ev01jhon gutierrezAún no hay calificaciones

- A Partir de Aquí Puede Comenzar A Desarrollar Su ActividadDocumento3 páginasA Partir de Aquí Puede Comenzar A Desarrollar Su ActividadKarina ArguetaAún no hay calificaciones

- AA13 Ev.1 Elaboración Del Plan de Gestion de RiesgosDocumento13 páginasAA13 Ev.1 Elaboración Del Plan de Gestion de Riesgosvictor rodriguezAún no hay calificaciones

- Mapa MentalDocumento1 páginaMapa Mentalcarloskate8488976Aún no hay calificaciones

- Mapa Mental Gerson Rojas 2834427Documento1 páginaMapa Mental Gerson Rojas 2834427Gerson RojasAún no hay calificaciones

- Analisis de Amenzas Vulnerabilidades y RiesgosDocumento6 páginasAnalisis de Amenzas Vulnerabilidades y RiesgosYamid NaveaAún no hay calificaciones

- Seguridad y Privacidad de InternetDocumento1 páginaSeguridad y Privacidad de Internetanthony hubert arnido huaychaoAún no hay calificaciones

- CiberseguridadDocumento1 páginaCiberseguridadNieto Reyes MarlenyAún no hay calificaciones

- 1 IntroduccionDocumento22 páginas1 Introduccionnicolas AtaraAún no hay calificaciones

- Mapa Software YServiciosDocumento1 páginaMapa Software YServiciosveronica.cano1999Aún no hay calificaciones

- Estructura Del Ordenador - DrawioDocumento6 páginasEstructura Del Ordenador - DrawioAnthony StevensonAún no hay calificaciones

- Redes 2Documento25 páginasRedes 2B a oAún no hay calificaciones

- Normas para La Seguridad de La Información y Seguridad InformáticaDocumento11 páginasNormas para La Seguridad de La Información y Seguridad InformáticaMartin Orlando Cabrera BacaAún no hay calificaciones

- Mapa Mental Sobre Los Componentes de La ComputadoraDocumento1 páginaMapa Mental Sobre Los Componentes de La Computadora24. Glenda Elizabeth Orellana OrellanaAún no hay calificaciones

- Determinacion TecnologiasDocumento7 páginasDeterminacion TecnologiasJonathan Alexis Villalobos SilvaAún no hay calificaciones

- SOFTWAREYSERVICIOSDocumento1 páginaSOFTWAREYSERVICIOScamiloAún no hay calificaciones

- SOFTWAREYSERVICIOSDocumento1 páginaSOFTWAREYSERVICIOScamiloAún no hay calificaciones

- Formato Chequeo PCDocumento8 páginasFormato Chequeo PCWILMER HERNANDEZ JIMENEZAún no hay calificaciones

- Cómo Evitar Infectarse Con Archivos JS Adjuntos y Ransomware - Segu-Info - Ciberseguridad Desde 2000Documento4 páginasCómo Evitar Infectarse Con Archivos JS Adjuntos y Ransomware - Segu-Info - Ciberseguridad Desde 2000Hermes SuescunAún no hay calificaciones

- TecnologiaDocumento1 páginaTecnologialeonAún no hay calificaciones

- Mapa de Nubes D EvirusDocumento1 páginaMapa de Nubes D EvirusDilanDany PosadasAún no hay calificaciones

- Tecnologías de Hardware y SoftwareDocumento2 páginasTecnologías de Hardware y SoftwareLaura SofíaAún no hay calificaciones

- Eje 3 Fundamentos de SeguridadDocumento8 páginasEje 3 Fundamentos de SeguridadOscar Leonardo Alonso Guzman MonterreyAún no hay calificaciones

- U3C1 Ciberseguridad - PPTX - CompressedDocumento25 páginasU3C1 Ciberseguridad - PPTX - CompressedGerardo Antonio Vergara RodriguezAún no hay calificaciones

- Apuntes Seguridad InformáticaDocumento55 páginasApuntes Seguridad InformáticadescargaAún no hay calificaciones

- Mapa Conseptual Software y Servicios de InternetDocumento1 páginaMapa Conseptual Software y Servicios de InternetCarito Guzman DuarteAún no hay calificaciones

- Diagrama Causa EfectoDocumento1 páginaDiagrama Causa EfectoThaiis HerreraAún no hay calificaciones

- Mapa Mental-Contextual. InformaticaDocumento4 páginasMapa Mental-Contextual. Informaticavillalobos21robertsonAún no hay calificaciones

- Mapa Mental-Contextual. Informatica-ComprimidoDocumento4 páginasMapa Mental-Contextual. Informatica-Comprimidovillalobos21robertsonAún no hay calificaciones

- Mapa Conceptual Seguridad InformaticaDocumento2 páginasMapa Conceptual Seguridad InformaticaAlfredo50% (2)

- Servicio Nacional de Aprendizaje SenaDocumento3 páginasServicio Nacional de Aprendizaje SenaJesus Styles GuerraAún no hay calificaciones

- Actividad Final EnsambleDocumento8 páginasActividad Final Ensamblewilmer hernandez jimenezAún no hay calificaciones

- Herramientas de Gestión de Seguridad InformáticaDocumento3 páginasHerramientas de Gestión de Seguridad InformáticaLUIS MIGUEL GOMEZ IÑIGUEZAún no hay calificaciones

- La Protección de Los Datos Personales.Documento1 páginaLa Protección de Los Datos Personales.Oba OsAún no hay calificaciones

- PCBD-220 TrabajofinalDocumento11 páginasPCBD-220 Trabajofinalasrael10000Aún no hay calificaciones

- Determinación de Las Tecnologías de Hardware, Software y Servicios Requeridos para El Proyecto en Desarrollo RESUELTODocumento4 páginasDeterminación de Las Tecnologías de Hardware, Software y Servicios Requeridos para El Proyecto en Desarrollo RESUELTOSbsagamer09Aún no hay calificaciones

- Mapa Conceptual Investigacion 5Documento1 páginaMapa Conceptual Investigacion 5ritamichellelopez.1506Aún no hay calificaciones

- Mapa ConceptualDocumento1 páginaMapa Conceptualing javier100% (1)

- Tipos de Seguridad de Red Importancia: ¿Qué Es?Documento1 páginaTipos de Seguridad de Red Importancia: ¿Qué Es?Merary GonzálezAún no hay calificaciones

- Seguridad Informática RimmsaDocumento8 páginasSeguridad Informática Rimmsaazael hernandezAún no hay calificaciones

- Matriz de Riesgos y VulnerabilidadesDocumento2 páginasMatriz de Riesgos y VulnerabilidadesLeopoldo MargaritoAún no hay calificaciones

- Espacios de Trabajo Digitales SegurosDocumento9 páginasEspacios de Trabajo Digitales SegurosjuanAún no hay calificaciones

- Tema 3Documento78 páginasTema 3rgzapataaAún no hay calificaciones

- Tema 3Documento78 páginasTema 3Rincon VictorAún no hay calificaciones

- Tema 3Documento77 páginasTema 3correobasuraAún no hay calificaciones

- Mapa Conceptual - 202334 - 15847Documento1 páginaMapa Conceptual - 202334 - 15847Marcela RuedaAún no hay calificaciones

- Si155v Ef - 2022-IiDocumento2 páginasSi155v Ef - 2022-IiKEVIN SHARIFF MANTILLA MEZAAún no hay calificaciones

- Software y Servicios de Internet El SenaDocumento3 páginasSoftware y Servicios de Internet El SenaJAC SUAZAAún no hay calificaciones

- Software y HardwareDocumento13 páginasSoftware y HardwareTamaraAún no hay calificaciones

- Mapa Conceptual de GTIDocumento1 páginaMapa Conceptual de GTIDaniel Eduardo Pech CanulAún no hay calificaciones

- Mapa Conceptual - GA1-220501046-AA1-EV01Documento1 páginaMapa Conceptual - GA1-220501046-AA1-EV01diego fernando henao cardonaAún no hay calificaciones

- INGsoftw BTA2021 Planestd-1Documento1 páginaINGsoftw BTA2021 Planestd-1Laura SeguraAún no hay calificaciones

- Herramientas y Tecnologias para Salvaguarda de InformacionDocumento15 páginasHerramientas y Tecnologias para Salvaguarda de InformacionIvan BalegnoAún no hay calificaciones

- Datasheet AD Panda Security A4 ESLADocumento2 páginasDatasheet AD Panda Security A4 ESLACarlos Julio Gutierrez RuizAún no hay calificaciones

- Mapa Conceptual SoftwareDocumento1 páginaMapa Conceptual SoftwareMaira Alexandra CastañoAún no hay calificaciones

- Importancia de Tener Una Protección AntivirusDocumento2 páginasImportancia de Tener Una Protección AntivirusFranco EzequielAún no hay calificaciones

- Mapa Conceptual Análisis Jairo Hernandez 20151015216 - Página 2 PDFDocumento1 páginaMapa Conceptual Análisis Jairo Hernandez 20151015216 - Página 2 PDFnafuturoAún no hay calificaciones

- ACESDocumento1 páginaACESnafuturoAún no hay calificaciones

- Caso AcesDocumento22 páginasCaso AcesDiana LisethAún no hay calificaciones

- Formulario 01 Solicitud CalificacionDocumento7 páginasFormulario 01 Solicitud CalificacionMirianAún no hay calificaciones

- 10-2-3 2 Actualizaciones A Los Documentos Del ProyectoDocumento4 páginas10-2-3 2 Actualizaciones A Los Documentos Del ProyectoCynth VillagranAún no hay calificaciones

- KoolasuchusDocumento4 páginasKoolasuchusMANUEL DE JESUS ROMERO SOTOAún no hay calificaciones

- Hoja Respuestas 2019Documento2 páginasHoja Respuestas 2019Lauren HernandezAún no hay calificaciones

- Presentacion Final Ernesto BarredaDocumento38 páginasPresentacion Final Ernesto BarredaPlutarco Chuquihuanga CórdovaAún no hay calificaciones

- 252 - Sistemas FotovoltaicosDocumento7 páginas252 - Sistemas FotovoltaicosHarry RincónAún no hay calificaciones

- Eficiencia Energética en América Latina y El Caribe - Avances y Desafíos Del Último QuinquenioDocumento391 páginasEficiencia Energética en América Latina y El Caribe - Avances y Desafíos Del Último Quinquenioalejandro rodolfo esquivelAún no hay calificaciones

- Presentación1 PYMEDocumento7 páginasPresentación1 PYMETomas Enrique Tovio GuerraAún no hay calificaciones

- Trabajo #1 - Rony CamposDocumento3 páginasTrabajo #1 - Rony CamposRonny CamposAún no hay calificaciones

- B-C Evaluacion de Un Proyecto de InversionDocumento20 páginasB-C Evaluacion de Un Proyecto de InversionFernando GarciaAún no hay calificaciones

- MEDIDORES de AGUA Diver Manual Del Producto 2010-SpDocumento38 páginasMEDIDORES de AGUA Diver Manual Del Producto 2010-SpFrancisco Javier Duran MejiasAún no hay calificaciones

- Curso - PNL Con Enfoque A VentasDocumento2 páginasCurso - PNL Con Enfoque A VentasVicente CastilloAún no hay calificaciones

- Tarea 7 y 8Documento5 páginasTarea 7 y 8Tamara Del pozo perezAún no hay calificaciones

- Angela Mileth Perez Curvelo - 6.MUEBLES DE OFICINA NECESARIOSDocumento13 páginasAngela Mileth Perez Curvelo - 6.MUEBLES DE OFICINA NECESARIOSMileidys CurveloAún no hay calificaciones

- Flaco, Tony y JorgeDocumento3 páginasFlaco, Tony y JorgeTulio Audittore da FirenzeAún no hay calificaciones

- Flexmax6080 Manual Cala SpanishDocumento116 páginasFlexmax6080 Manual Cala SpanishDICOM TECAún no hay calificaciones

- Acta Constitutiva de LaetoursDocumento24 páginasActa Constitutiva de LaetoursStyme ZoeAún no hay calificaciones

- Tarea 4 - SIG Grupo 10Documento32 páginasTarea 4 - SIG Grupo 10liseth sernaAún no hay calificaciones

- Caso 3 2023Documento4 páginasCaso 3 2023Yamileth TorpocoAún no hay calificaciones

- U1 Act3 Tabla Comparativa 1Documento4 páginasU1 Act3 Tabla Comparativa 1Quirino Vidales GonzalezAún no hay calificaciones

- Lazos de Control para Switch de NivelDocumento3 páginasLazos de Control para Switch de NivelHECTOR FABIO CAÑONAún no hay calificaciones

- 10 Ejemplos de Publicidad y Marketing Con Mensaje SubliminalDocumento14 páginas10 Ejemplos de Publicidad y Marketing Con Mensaje SubliminalerarrafAún no hay calificaciones

- Capital de Trabajo 1 PDFDocumento27 páginasCapital de Trabajo 1 PDFYaja ArteagaAún no hay calificaciones

- Amplificador RestadorDocumento12 páginasAmplificador RestadorGabyChicaizaAún no hay calificaciones

- Revistra Tierra Derecha Programa Sporting Viernes 12 de Junio de 2020 PDFDocumento115 páginasRevistra Tierra Derecha Programa Sporting Viernes 12 de Junio de 2020 PDFJuan CarlosAún no hay calificaciones

- Parte 2 - Prueba Sensor de La Posición Del Cigüeñal (1994-1996) Jeep XJDocumento6 páginasParte 2 - Prueba Sensor de La Posición Del Cigüeñal (1994-1996) Jeep XJJavier ZabaletaAún no hay calificaciones

- 7 Informe de Estructuras Modulo SS-HHDocumento19 páginas7 Informe de Estructuras Modulo SS-HHruben arturo palomino pradoAún no hay calificaciones

- Página de Revisión - Western Union ArgentinaDocumento2 páginasPágina de Revisión - Western Union ArgentinaGonzalez Pablo EzequielAún no hay calificaciones

- Sxxxxxxxxxx. C.I. N°: V-12xxxxxxx. DO.G4. Tarea 4: ABRIL 2020Documento12 páginasSxxxxxxxxxx. C.I. N°: V-12xxxxxxx. DO.G4. Tarea 4: ABRIL 2020GustavoSeijas100% (3)

- Cabrera, Cristian, Taller N°2Documento9 páginasCabrera, Cristian, Taller N°2CristianAún no hay calificaciones