Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Riesgo S

Cargado por

Bryan Sullca CcarampaTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Riesgo S

Cargado por

Bryan Sullca CcarampaCopyright:

Formatos disponibles

Titulo:"Error de seguridad de Oracle Access Manager tan grave que permite que

cualquiera acceda a datos protegidos"

Un error que Oracle parch� recientemente rompi� la funcionalidad principal de

Oracle Access Manager (OAM), que solo deber�a dar a los usuarios autorizados acceso

a datos empresariales protegidos.

Sin embargo, los investigadores de la firma de seguridad austr�aca SEC-Consult

encontraron un error en el formato criptogr�fico de OAM que les permiti� crear

tokens de sesi�n para cualquier usuario, que el atacante podr�a usar para hacerse

pasar por cualquier usuario leg�timo y acceder a las aplicaciones web que OAM

deber�a proteger.

"Adem�s, el proceso de creaci�n de cookies de sesi�n nos permite crear una cookie

de sesi�n para un nombre de usuario arbitrario, lo que nos permite suplantar a

cualquier usuario conocido por OAM".

Titulo:Una falla de seguridad cr�tica en el popular software industrial pone a las

plantas de energ�a en riesgo

Una vulnerabilidad grave en un software de control industrial ampliamente utilizado

podr�a haberse utilizado para interrumpir y cerrar plantas de energ�a y otra

infraestructura cr�tica.

Los investigadores de la firma de seguridad Tenable encontraron la falla en el

popular software Schneider Electric, utilizado en las industrias de fabricaci�n y

energ�a, que si se explota podr�a haber permitido a un atacante experto atacar los

sistemas en la red.

Es la �ltima vulnerabilidad que arriesga un ataque al n�cleo de las operaciones de

cualquier planta principal en un momento en que estos sistemas se han convertido en

un objetivo mayor en los �ltimos a�os. El informe sigue a una reciente

advertencia , emitida por el FBI y Homeland Security, de hackers rusos.

El software afectado de Schneider, InduSoft Web Studio e InTouch Machine Edition,

act�a como middleware entre los dispositivos industriales y sus operadores humanos.

Se utiliza para automatizar las diversas partes m�viles de una planta de energ�a o

unidad de fabricaci�n, manteniendo un registro de los sensores de recolecci�n de

datos y los sistemas de control.

Pero Tenable descubri� que un error en ese software central podr�a dejar expuesta

una planta entera.

Un atacante puede, sin necesidad de una contrase�a, enviar un dise�o de paquete de

datos malicioso para forzar un desbordamiento del b�fer de la pila, agotando de

hecho la direcci�n de la memoria, permitiendo al atacante leer y escribir c�digo

arbitrario en un sistema vulnerable.

Eso puede llevar a un "compromiso total" del servidor afectado, dijo Tom Parsons,

jefe de Tenable Research, en un correo electr�nico a ZDNet .

Explic� que el ataque de desbordamiento de b�fer basado en la pila se puede

aprovechar de varias maneras maliciosas. En primer lugar, un atacante puede usar la

vulnerabilidad para desencadenar un evento de denegaci�n de servicio al bloquear el

software, bloqueando a los administradores remotos de sus operaciones centrales. El

error tambi�n se puede utilizar para obtener un punto de apoyo m�s dentro de la

red, as� como otros dispositivos industriales, o incluso enviar instrucciones a

algunos sistemas de control f�sico en la planta o unidad.

Parsons dijo que el m�todo de ataque fue relativamente f�cil, requiriendo solo un

caparaz�n y una conexi�n a internet.

El accidente fatal que mat� a la peatona Elaine Herzberg en Tempe, Arizona, en

marzo se produjo debido a un error de software en la tecnolog�a de auto conducci�n

de Uber, informa Amir Efrati de The Information el lunes . Seg�n dos fuentes

an�nimas que hablaron con Efrati, los sensores de Uber, de hecho, detectaron a

Herzberg cuando cruz� la calle con su bicicleta. Desafortunadamente, el software la

clasific� como un "falso positivo" y decidi� que no era necesario que se detuviera

por ella.

Distinguir entre objetos reales e ilusorios es uno de los desaf�os m�s b�sicos para

el desarrollo de un software de autom�vil aut�nomo. El software necesita detectar

objetos como autom�viles, peatones y rocas grandes en su camino y detenerse o

desviarse para evitarlos. Sin embargo, puede haber otros objetos, como una bolsa de

pl�stico en la carretera o un bote de basura en la acera, que un autom�vil puede

ignorar con seguridad. Las anomal�as del sensor tambi�n pueden provocar que el

software detecte objetos aparentes donde no existen objetos realmente.

Titulo:error de software llevado a la muerte en el accidente de auto-conducci�n de

Uber

Los dise�adores de software enfrentan una compensaci�n b�sica aqu�. Si el software

est� programado para ser demasiado cauteloso, el viaje ser� lento y espasm�dico, ya

que el auto se ralentiza constantemente en busca de objetos que no representen una

amenaza para el autom�vil o que no est�n all� en absoluto. Ajustar el software en

la direcci�n opuesta producir� un desplazamiento suave la mayor parte del tiempo,

pero con el riesgo de que el software ocasionalmente ignore un objeto real. Seg�n

Efrati, eso fue lo que sucedi� en Tempe en marzo, y desafortunadamente el "objeto

real" era un ser humano.

También podría gustarte

- Importante LeerDocumento1 páginaImportante LeerGabriel SalinasAún no hay calificaciones

- El Pastorcito MentirosoDocumento3 páginasEl Pastorcito MentirosoBryan Sullca CcarampaAún no hay calificaciones

- 1Documento1 página1Bryan Sullca CcarampaAún no hay calificaciones

- Ejercicios Propuestos 1Documento1 páginaEjercicios Propuestos 1Bryan Sullca CcarampaAún no hay calificaciones

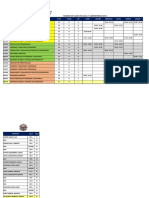

- Sistemas Horarios CeifiisDocumento2 páginasSistemas Horarios CeifiisBryan Sullca CcarampaAún no hay calificaciones

- FdfdfdaaaaaaaaaaaaaDocumento1 páginaFdfdfdaaaaaaaaaaaaaBryan Sullca CcarampaAún no hay calificaciones

- ConvocatoriasDocumento1 páginaConvocatoriasBryan Sullca CcarampaAún no hay calificaciones

- Práctica 1Documento1 páginaPráctica 1Bryan Sullca CcarampaAún no hay calificaciones

- Convo Catori AsDocumento5 páginasConvo Catori AsBryan Sullca CcarampaAún no hay calificaciones

- Planeta TierraDocumento89 páginasPlaneta TierraDiego J. Vigueras GonzálezAún no hay calificaciones

- Ejercicios Propuestos 1Documento1 páginaEjercicios Propuestos 1Bryan Sullca CcarampaAún no hay calificaciones

- Ejercicios Propuestos 2Documento3 páginasEjercicios Propuestos 2Bryan Sullca CcarampaAún no hay calificaciones

- ListaDocumento4 páginasListaJhon PaitanAún no hay calificaciones

- FdfdfdaaaaaaaaaaaaaDocumento1 páginaFdfdfdaaaaaaaaaaaaaBryan Sullca CcarampaAún no hay calificaciones

- Modelo C-L-FDocumento5 páginasModelo C-L-FBryan Sullca CcarampaAún no hay calificaciones

- DSDSDSDDocumento2 páginasDSDSDSDBryan Sullca CcarampaAún no hay calificaciones

- Clase 002Documento3 páginasClase 002Bryan Sullca CcarampaAún no hay calificaciones

- Estructura Basica HTMLDocumento1 páginaEstructura Basica HTMLBryan Sullca CcarampaAún no hay calificaciones

- BuscarDocumento1 páginaBuscarBryan Sullca CcarampaAún no hay calificaciones

- Busquedas IADocumento1 páginaBusquedas IABryan Sullca CcarampaAún no hay calificaciones

- Estructura Basica HTMLDocumento1 páginaEstructura Basica HTMLBryan Sullca CcarampaAún no hay calificaciones

- Busquedas IADocumento1 páginaBusquedas IABryan Sullca CcarampaAún no hay calificaciones

- Clase 2Documento2 páginasClase 2Bryan Sullca CcarampaAún no hay calificaciones

- Manual de Induccion TelefonicaDocumento65 páginasManual de Induccion TelefonicaAlex ChiroqueAún no hay calificaciones

- Metdologia RUPDocumento3 páginasMetdologia RUPBryan Sullca CcarampaAún no hay calificaciones

- TareacxcxcxcxxcDocumento1 páginaTareacxcxcxcxxcBryan Sullca CcarampaAún no hay calificaciones

- FDFDFDFDFDFDFDFDFDFDocumento3 páginasFDFDFDFDFDFDFDFDFDFBryan Sullca CcarampaAún no hay calificaciones

- P FarmaciaDocumento1 páginaP FarmaciaBryan Sullca CcarampaAún no hay calificaciones

- P FarmaciaDocumento1 páginaP FarmaciaBryan Sullca CcarampaAún no hay calificaciones

- Brochure - Gestion de FlotasDocumento5 páginasBrochure - Gestion de FlotasEduardo Estewar Moran PittmanAún no hay calificaciones

- ARTICULOSDocumento12 páginasARTICULOSHenry Omar Espinal VasquezAún no hay calificaciones

- Resumen Ejecutivo Canal 13 AgostoDocumento21 páginasResumen Ejecutivo Canal 13 AgostoNicol AredoAún no hay calificaciones

- Pedcti CesarDocumento669 páginasPedcti CesarSanchez JhonAún no hay calificaciones

- Generación y Depuracion de IdeasDocumento1 páginaGeneración y Depuracion de IdeasFernando ZuñigaAún no hay calificaciones

- Entrega Presupuesto de Elaboracion de Diseño Int°Documento4 páginasEntrega Presupuesto de Elaboracion de Diseño Int°Manuel ReyesAún no hay calificaciones

- Memoria Descriptiva (Caminos I)Documento20 páginasMemoria Descriptiva (Caminos I)Andy Greey Mera VásquezAún no hay calificaciones

- Guía N°9 Mat 8°Documento3 páginasGuía N°9 Mat 8°mariaAún no hay calificaciones

- Reglamento 4-27 Sustancias Quimicas Controladas en VoladurasDocumento46 páginasReglamento 4-27 Sustancias Quimicas Controladas en VoladurasJose Noel Herrera RodriguezAún no hay calificaciones

- Alarma AntisismicaDocumento2 páginasAlarma AntisismicaJOSEPH LOPEZ MENDOZAAún no hay calificaciones

- Ejercicios Resueltos de Programacion LinealDocumento68 páginasEjercicios Resueltos de Programacion LinealArthuro EscuderoAún no hay calificaciones

- Caso QualaDocumento3 páginasCaso QualaEVELIN LISBETH VASQUEZ VITEAún no hay calificaciones

- 1.1.1. Cómo Responder A Las Exigencias Presentes yDocumento7 páginas1.1.1. Cómo Responder A Las Exigencias Presentes yJose Antonio Silva FuentesAún no hay calificaciones

- Funciones Matematicas y Trigonometricas en ExcelDocumento5 páginasFunciones Matematicas y Trigonometricas en ExcelvelostrongAún no hay calificaciones

- Cuestionario 17Documento4 páginasCuestionario 174722 - HANNAH SIOMARA GALVAN CÁRDENASAún no hay calificaciones

- 3.0 Diseño de Ore Pass y Bolsillo de MineralDocumento21 páginas3.0 Diseño de Ore Pass y Bolsillo de MineralLuis Leo Dom50% (2)

- Ciencias Sociales - 6to - Actividades - Sec 2Documento31 páginasCiencias Sociales - 6to - Actividades - Sec 2Luciana CastronuovoAún no hay calificaciones

- Matriz de Consistencia-VariablesDocumento3 páginasMatriz de Consistencia-VariablesClaudia Ñique RuminóAún no hay calificaciones

- Auto Diagnostico AlpinaDocumento20 páginasAuto Diagnostico AlpinaDavid Rojas Alvarez0% (1)

- Políticas CONDITODocumento8 páginasPolíticas CONDITOcarolina conditoAún no hay calificaciones

- Derechos y Obligaciones Contractuales Del SeguroDocumento7 páginasDerechos y Obligaciones Contractuales Del SeguroRomina MarcilloAún no hay calificaciones

- 1 Manual de Introduccion A La Industria Del Servicio 1Documento156 páginas1 Manual de Introduccion A La Industria Del Servicio 1Simone RebolledoAún no hay calificaciones

- MC Donald'sDocumento33 páginasMC Donald'sJohan CarreñoAún no hay calificaciones

- Guia de Aprendizaje Unidad 2 PhotoshopDocumento7 páginasGuia de Aprendizaje Unidad 2 PhotoshopNicolas Gonzalez100% (1)

- PRACTICA 1 Quimica Organica PDFDocumento17 páginasPRACTICA 1 Quimica Organica PDFCristian Iván Rodríguez OrtizAún no hay calificaciones

- Interes CompuestoDocumento8 páginasInteres CompuestoFelipe VergaraAún no hay calificaciones

- Obligación de Informar Enfermedades Infectocontagiosas Casarino y Cia Ltda.Documento6 páginasObligación de Informar Enfermedades Infectocontagiosas Casarino y Cia Ltda.Estefanía Manríquez RoblesAún no hay calificaciones

- Ley 28793-mDocumento3 páginasLey 28793-mEstefani Reyes MamaniAún no hay calificaciones

- Modelo de Demanda de EjecucionDocumento3 páginasModelo de Demanda de EjecucionmarceloAún no hay calificaciones

- Magnitudes Directamente ProporcionalesDocumento5 páginasMagnitudes Directamente ProporcionalesLaddy Martha Rojas RománAún no hay calificaciones