Documentos de Académico

Documentos de Profesional

Documentos de Cultura

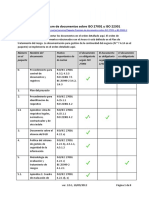

Controles ISO 27002-2005 PDF

Controles ISO 27002-2005 PDF

Cargado por

vladimirsaavedraTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Controles ISO 27002-2005 PDF

Controles ISO 27002-2005 PDF

Cargado por

vladimirsaavedraCopyright:

Formatos disponibles

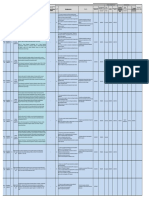

ISO/IEC 27002:2005.

Dominios (11), Objetivos de control (39) y Controles (133) CLIC SOBRE CADA CONTROL PARA MS INFORMACIN

5. POLTICA DE SEGURIDAD. 10.2.2 Supervisin y revisin de los servicios prestados por terceros. 11.7 Ordenadores porttiles y teletrabajo.

5.1 Poltica de seguridad de la informacin. 10.2.3 Gestin del cambio en los servicios prestados por terceros. 11.7.1 Ordenadores porttiles y comunicaciones mviles.

5.1.1 Documento de poltica de seguridad de la informacin. 10.3 Planificacin y aceptacin del sistema. 11.7.2 Teletrabajo.

5.1.2 Revisin de la poltica de seguridad de la informacin. 10.3.1 Gestin de capacidades. 12. ADQUISICIN, DESARROLLO Y MANTENIMIENTO DE SISTEMAS DE

6. ASPECTOS ORGANIZATIVOS DE LA SEGURIDAD DE LA INFORMAC. 10.3.2 Aceptacin del sistema. INFORMACIN.

10.4 Proteccin contra el cdigo malicioso y descargable. 12.1 Requisitos de seguridad de los sistemas de informacin.

6.1 Organizacin interna.

Versin actualizada de esta lista en: http://www.iso27000.es/download/ControlesISO27002-2005.pdf

10.4.1 Controles contra el cdigo malicioso. 12.1.1 Anlisis y especificacin de los requisitos de seguridad.

6.1.1 Compromiso de la Direccin con la seguridad de la informacin.

10.4.2 Controles contra el cdigo descargado en el cliente.

6.1.2 Coordinacin de la seguridad de la informacin. 12.2 Tratamiento correcto de las aplicaciones.

6.1.3 Asignacin de responsabilidades relativas a la seg. de la informac. 10.5 Copias de seguridad. 12.2.1 Validacin de los datos de entrada.

6.1.4 Proceso de autorizacin de recursos para el tratamiento de la 10.5.1 Copias de seguridad de la informacin. 12.2.2 Control del procesamiento interno.

informacin. 10.6 Gestin de la seguridad de las redes. 12.2.3 Integridad de los mensajes.

6.1.5 Acuerdos de confidencialidad. 10.6.1 Controles de red. 12.2.4 Validacin de los datos de salida.

6.1.6 Contacto con las autoridades. 10.6.2 Seguridad de los servicios de red. 12.3 Controles criptogrficos.

6.1.7 Contacto con grupos de especial inters. 10.7 Manipulacin de los soportes. 12.3.1 Poltica de uso de los controles criptogrficos.

6.1.8 Revisin independiente de la seguridad de la informacin. 10.7.1 Gestin de soportes extrables. 12.3.2 Gestin de claves.

6.2 Terceros. 10.7.2 Retirada de soportes. 12.4 Seguridad de los archivos de sistema.

6.2.1 Identificacin de los riesgos derivados del acceso de terceros. 10.7.3 Procedimientos de manipulacin de la informacin. 12.4.1 Control del software en explotacin.

6.2.2 Tratamiento de la seguridad en la relacin con los clientes. 10.7.4 Seguridad de la documentacin del sistema. 12.4.2 Proteccin de los datos de prueba del sistema.

6.2.3 Tratamiento de la seguridad en contratos con terceros. 10.8 Intercambio de informacin. 12.4.3 Control de acceso al cdigo fuente de los programas.

7. GESTIN DE ACTIVOS. 10.8.1 Polticas y procedimientos de intercambio de informacin. 12.5 Seguridad en los procesos de desarrollo y soporte.

10.8.2 Acuerdos de intercambio. 12.5.1 Procedimientos de control de cambios.

7.1 Responsabilidad sobre los activos.

10.8.3 Soportes fsicos en trnsito. 12.5.2 Revisin tcnica de las aplicaciones tras efectuar cambios en el

7.1.1 Inventario de activos.

10.8.4 Mensajera electrnica. sistema operativo.

7.1.2 Propiedad de los activos.

10.8.5 Sistemas de informacin empresariales. 12.5.3 Restricciones a los cambios en los paquetes de software.

7.1.3 Uso aceptable de los activos.

7.2 Clasificacin de la informacin. 10.9 Servicios de comercio electrnico. 12.5.4 Fugas de informacin.

7.2.1 Directrices de clasificacin. 10.9.1 Comercio electrnico. 12.5.5 Externalizacin del desarrollo de software.

10.9.2 Transacciones en lnea. 12.6 Gestin de la vulnerabilidad tcnica.

7.2.2 Etiquetado y manipulado de la informacin.

10.9.3 Informacin pblicamente disponible. 12.6.1 Control de las vulnerabilidades tcnicas.

8. SEGURIDAD LIGADA A LOS RECURSOS HUMANOS.

10.10 Supervisin. 13. GESTIN DE INCIDENTES EN LA SEGURIDAD DE LA INFORMACIN.

8.1 Antes del empleo. 10.10.1 Registros de auditora.

8.1.1 Funciones y responsabilidades. 10.10.2 Supervisin del uso del sistema. 13.1 Notificacin de eventos y puntos dbiles de seguridad de la

8.1.2 Investigacin de antecedentes. 10.10.3 Proteccin de la informacin de los registros. informacin.

8.1.3 Trminos y condiciones de contratacin. 10.10.4 Registros de administracin y operacin. 13.1.1 Notificacin de los eventos de seguridad de la informacin.

8.2 Durante el empleo. 10.10.5 Registro de fallos. 13.1.2 Notificacin de puntos dbiles de seguridad.

8.2.1 Responsabilidades de la Direccin. 10.10.6 Sincronizacin del reloj. 13.2 Gestin de incidentes y mejoras de seguridad de la informacin.

8.2.2 Concienciacin, formacin y capacitacin en seg. de la informac. 11. CONTROL DE ACCESO. 13.2.1 Responsabilidades y procedimientos.

8.2.3 Proceso disciplinario. 13.2.2 Aprendizaje de los incidentes de seguridad de la informacin.

11.1 Requisitos de negocio para el control de acceso. 13.2.3 Recopilacin de evidencias.

8.3 Cese del empleo o cambio de puesto de trabajo. 11.1.1 Poltica de control de acceso.

8.3.1 Responsabilidad del cese o cambio. 14. GESTIN DE LA CONTINUIDAD DEL NEGOCIO.

8.3.2 Devolucin de activos. 11.2 Gestin de acceso de usuario.

11.2.1 Registro de usuario. 14.1 Aspectos de seguridad de la informacin en la gestin de la

8.3.3 Retirada de los derechos de acceso. continuidad del negocio.

11.2.2 Gestin de privilegios.

9. SEGURIDAD FSICA Y DEL ENTORNO. 11.2.3 Gestin de contraseas de usuario. 14.1.1 Inclusin de la seguridad de la informacin en el proceso de

9.1 reas seguras. gestin de la continuidad del negocio.

11.2.4 Revisin de los derechos de acceso de usuario.

9.1.1 Permetro de seguridad fsica. 14.1.2 Continuidad del negocio y evaluacin de riesgos.

11.3 Responsabilidades de usuario. 14.1.3 Desarrollo e implantacin de planes de continuidad que incluyan la

9.1.2 Controles fsicos de entrada. 11.3.1 Uso de contraseas.

9.1.3 Seguridad de oficinas, despachos e instalaciones. seguridad de la informacin.

11.3.2 Equipo de usuario desatendido. 14.1.4 Marco de referencia para la planificacin de la cont. del negocio.

9.1.4 Proteccin contra las amenazas externas y de origen ambiental. 11.3.3 Poltica de puesto de trabajo despejado y pantalla limpia.

9.1.5 Trabajo en reas seguras. 14.1.5 Pruebas, mantenimiento y reevaluacin de planes de continuidad.

11.4 Control de acceso a la red. 15. CUMPLIMIENTO.

9.1.6 reas de acceso pblico y de carga y descarga. 11.4.1 Poltica de uso de los servicios en red.

9.2 Seguridad de los equipos. 11.4.2 Autenticacin de usuario para conexiones externas. 15.1 Cumplimiento de los requisitos legales.

9.2.1 Emplazamiento y proteccin de equipos. 11.4.3 Identificacin de los equipos en las redes. 15.1.1 Identificacin de la legislacin aplicable.

9.2.2 Instalaciones de suministro. 11.4.4 Proteccin de los puertos de diagnstico y configuracin remotos. 15.1.2 Derechos de propiedad intelectual (DPI).

9.2.3 Seguridad del cableado. 11.4.5 Segregacin de las redes. 15.1.3 Proteccin de los documentos de la organizacin.

9.2.4 Mantenimiento de los equipos. 11.4.6 Control de la conexin a la red. 15.1.4 Proteccin de datos y privacidad de la informacin de carcter

9.2.5 Seguridad de los equipos fuera de las instalaciones. personal.

11.4.7 Control de encaminamiento (routing) de red. 15.1.5 Prevencin del uso indebido de recursos de tratamiento de la

9.2.6 Reutilizacin o retirada segura de equipos. 11.5 Control de acceso al sistema operativo.

9.2.7 Retirada de materiales propiedad de la empresa. informacin.

11.5.1 Procedimientos seguros de inicio de sesin. 15.1.6 Regulacin de los controles criptogrficos.

10. GESTIN DE COMUNICACIONES Y OPERACIONES. 11.5.2 Identificacin y autenticacin de usuario. 15.2 Cumplimiento de las polticas y normas de seguridad y

10.1 Responsabilidades y procedimientos de operacin. 11.5.3 Sistema de gestin de contraseas. cumplimiento tcnico.

10.1.1 Documentacin de los procedimientos de operacin. 11.5.4 Uso de los recursos del sistema. 15.2.1 Cumplimiento de las polticas y normas de seguridad.

10.1.2 Gestin de cambios. 11.5.5 Desconexin automtica de sesin. 15.2.2 Comprobacin del cumplimiento tcnico.

10.1.3 Segregacin de tareas. 11.5.6 Limitacin del tiempo de conexin.

15.3 Consideraciones sobre las auditoras de los sistem. de informacin.

10.1.4 Separacin de los recursos de desarrollo, prueba y operacin. 11.6 Control de acceso a las aplicaciones y a la informacin. 15.3.1 Controles de auditora de los sistemas de informacin.

10.2 Gestin de la provisin de servicios por terceros. 11.6.1 Restriccin del acceso a la informacin. 15.3.2 Proteccin de las herramientas de auditora de los sist. de inform.

10.2.1 Provisin de servicios. 11.6.2 Aislamiento de sistemas sensibles.

Documento slo para uso didctico. La norma oficial debe adquirirse en entidades autorizadas para su venta Ver. 4.0, 16-1-2011

También podría gustarte

- Formulario de Solicitud VPNDocumento2 páginasFormulario de Solicitud VPNANA MARIA MOLINA LEYVAAún no hay calificaciones

- Se01a Procedimientos de Seguridad Azure Rev-E-0411Documento62 páginasSe01a Procedimientos de Seguridad Azure Rev-E-0411Luis Quintero100% (1)

- Checklist para Conocer El Plan de Seguridad InformaticaDocumento2 páginasChecklist para Conocer El Plan de Seguridad InformaticajorgeAún no hay calificaciones

- Materias Primas No Plásticas PDFDocumento5 páginasMaterias Primas No Plásticas PDFAnonymous mvcs2YAún no hay calificaciones

- Resumen de Controles ISO 27002 - CNSDDocumento1 páginaResumen de Controles ISO 27002 - CNSDJoe3109Aún no hay calificaciones

- Presentación SGSI en Sistemas CloudDocumento21 páginasPresentación SGSI en Sistemas Cloudchavarria146Aún no hay calificaciones

- Identificación de Elementos de Seguridad Con C2M2Documento15 páginasIdentificación de Elementos de Seguridad Con C2M2Johny AlvarezAún no hay calificaciones

- Cis Guide FinalDocumento54 páginasCis Guide Finalaleco9Aún no hay calificaciones

- Lección 04 - CiberseguridadDocumento23 páginasLección 04 - CiberseguridadRicardo SanchezAún no hay calificaciones

- Plan de Riesgos SGSIDocumento89 páginasPlan de Riesgos SGSIGRETHEL ANAHI ROSALES GABORITAún no hay calificaciones

- Teletrabajo Seguro Check ListDocumento3 páginasTeletrabajo Seguro Check Listwilmer EspinosaAún no hay calificaciones

- IO Controles de Ciberseguridad en Navegadores de Internet Rev SNRC SIC 12012021 - REVDocumento10 páginasIO Controles de Ciberseguridad en Navegadores de Internet Rev SNRC SIC 12012021 - REVMddlp DdlpAún no hay calificaciones

- SGSI-CNSD-D002 - Matriz de Verificación de Madurez de Requisitos y ControlesDocumento2 páginasSGSI-CNSD-D002 - Matriz de Verificación de Madurez de Requisitos y ControlesLuis VereauAún no hay calificaciones

- SGSI-USI-PE-05 Procedimiento de Altas, Bajas y Modificaciones de UsuariosDocumento10 páginasSGSI-USI-PE-05 Procedimiento de Altas, Bajas y Modificaciones de UsuariosJonathan J. Ortiz MuñozAún no hay calificaciones

- Unidad 1 Gestión de IncidentesDocumento65 páginasUnidad 1 Gestión de IncidentesIvan Bellasmil FarroñanAún no hay calificaciones

- Riesgos Dispositivos MóvilesDocumento11 páginasRiesgos Dispositivos MóvilesKarla FloresAún no hay calificaciones

- Lista de Documentos Paquete Premium de Documentos Sobre ISO 27001 y ISO 22301 ESDocumento9 páginasLista de Documentos Paquete Premium de Documentos Sobre ISO 27001 y ISO 22301 ESRodrigo WastenesAún no hay calificaciones

- Owasp Top 10Documento25 páginasOwasp Top 10Pedro de Jesus Lara Luna100% (1)

- Ciberseguridad para DirectivosDocumento4 páginasCiberseguridad para DirectivosAlejandro Giaime0% (1)

- Unidad 1. Introducción Al NIST CSFDocumento48 páginasUnidad 1. Introducción Al NIST CSFPedro ChavarriaAún no hay calificaciones

- Cybersecurity Outlook EbookDocumento15 páginasCybersecurity Outlook EbookErick GarcíaAún no hay calificaciones

- Control 16 - Seguridad Del Software de AplicaciónDocumento12 páginasControl 16 - Seguridad Del Software de AplicaciónMug MagicAún no hay calificaciones

- Metodología Controles Generales de TI 2018Documento47 páginasMetodología Controles Generales de TI 2018Joel Colquepisco EspinozaAún no hay calificaciones

- Man MNF 0863 E1 EsDocumento20 páginasMan MNF 0863 E1 EsAdalberto Miranda Gomez100% (1)

- CLASE2 Fundamentos SGSIDocumento37 páginasCLASE2 Fundamentos SGSISoporte DelionAún no hay calificaciones

- Lección 03 - Ciberseguridad (09!11!20)Documento27 páginasLección 03 - Ciberseguridad (09!11!20)Ricardo SanchezAún no hay calificaciones

- SgsiDocumento10 páginasSgsigracielaguerreroiAún no hay calificaciones

- Propuesta de Respuesta A IncidentesDocumento34 páginasPropuesta de Respuesta A IncidentesDaniel VargasAún no hay calificaciones

- Seguridad y Privacidad de Datos en MarketingDocumento34 páginasSeguridad y Privacidad de Datos en MarketingPilato PoncioAún no hay calificaciones

- Anexo No 4 Manual SGSI Actualizado 2020Documento42 páginasAnexo No 4 Manual SGSI Actualizado 2020ALEJANDRO ACOSTA100% (1)

- Diferencia Entre Iso 27004 y SP 800Documento4 páginasDiferencia Entre Iso 27004 y SP 800FlorencioAún no hay calificaciones

- Anexo 1. Plantilla para La Construcción Del Documento AcadémicoDocumento47 páginasAnexo 1. Plantilla para La Construcción Del Documento AcadémicoimiridaAún no hay calificaciones

- AUDITORÍA InformaticaDocumento50 páginasAUDITORÍA InformaticaRita DiazAún no hay calificaciones

- EVALUACION RIESGO CIBERSEGURIDAD v1Documento8 páginasEVALUACION RIESGO CIBERSEGURIDAD v1Nino vejarAún no hay calificaciones

- GC-PR-004 Procedimiento Clasificacion y Etiquetado de Activos de InformacionDocumento6 páginasGC-PR-004 Procedimiento Clasificacion y Etiquetado de Activos de InformacionmapiripanAún no hay calificaciones

- Guia - Módulo 3 Examen de Gestión de Riesgos de CiberseguridadDocumento34 páginasGuia - Módulo 3 Examen de Gestión de Riesgos de Ciberseguridadyenicastah23Aún no hay calificaciones

- 1 - Marco de Ciberseguridad NISTDocumento22 páginas1 - Marco de Ciberseguridad NISTHarry Damian Ramirez ArrietaAún no hay calificaciones

- Política de Seguridad de La Información en SEMILLANO LTDADocumento3 páginasPolítica de Seguridad de La Información en SEMILLANO LTDAssiieu9586Aún no hay calificaciones

- Reporte CISO 2019Documento20 páginasReporte CISO 2019FabricioAún no hay calificaciones

- Politicas de Seguridad InformaticaDocumento14 páginasPoliticas de Seguridad InformaticaO-Javier M-ParraAún no hay calificaciones

- SGSI MinsaludDocumento16 páginasSGSI MinsaludFerdAún no hay calificaciones

- 1.presentacion ISO 27001Documento27 páginas1.presentacion ISO 27001Jaime HernandezAún no hay calificaciones

- SGSI - Módulo 1 - Fundamentos de La Seguridad de La InformaciónDocumento14 páginasSGSI - Módulo 1 - Fundamentos de La Seguridad de La InformaciónJimmy FernandezAún no hay calificaciones

- Auto Evaluacion SGSIDocumento40 páginasAuto Evaluacion SGSIJeff Lozano GarciaAún no hay calificaciones

- Proyecto 2p Grupo AngieDocumento17 páginasProyecto 2p Grupo AngieFrancisco Joel CevallosAún no hay calificaciones

- 9 Francisco Javier Valencia - PDDocumento18 páginas9 Francisco Javier Valencia - PDRicardo GómezAún no hay calificaciones

- Ciberresiliencia PDFDocumento15 páginasCiberresiliencia PDFCamila Leiva PerezAún no hay calificaciones

- CISM 15e Domain1 Spanish PDFDocumento137 páginasCISM 15e Domain1 Spanish PDFAlexander George Madden PavónAún no hay calificaciones

- Auditoria de Ti en El Instituto Universitario de Estudios de México (Iudem)Documento92 páginasAuditoria de Ti en El Instituto Universitario de Estudios de México (Iudem)Tadeus Edoardo Saragos MorenoAún no hay calificaciones

- Sem 9 CSA Seguridad Cloud-SI 21Documento10 páginasSem 9 CSA Seguridad Cloud-SI 21Fred Albert MoralesAún no hay calificaciones

- Sgsi - Iso 27001 Anexo A 2012-02 (Hoja de Trabajo) DocumentadaDocumento3 páginasSgsi - Iso 27001 Anexo A 2012-02 (Hoja de Trabajo) DocumentadaLuis Carlos CasillasAún no hay calificaciones

- Reglamento de Datos de Tarjeta de CrU00e9dito y DU00e9bito y Las PCI DSS en El PerU00fa 2015 v2 1Documento41 páginasReglamento de Datos de Tarjeta de CrU00e9dito y DU00e9bito y Las PCI DSS en El PerU00fa 2015 v2 1Cecilia Reyes JavierAún no hay calificaciones

- Concienciacion en Ciberseguridad y Buenas PracticasDocumento36 páginasConcienciacion en Ciberseguridad y Buenas PracticasAndrea HerediaAún no hay calificaciones

- Metodología de Evaluación y Tratamiento de RiesgosDocumento12 páginasMetodología de Evaluación y Tratamiento de RiesgosAlexander PossoAún no hay calificaciones

- Taller ISO 27001 FundamentosDocumento39 páginasTaller ISO 27001 FundamentosErikAún no hay calificaciones

- Nivel de Madurez ISO 27001Documento8 páginasNivel de Madurez ISO 27001William HernandezAún no hay calificaciones

- LOS 5 Principales Desafios de Los CISO - ESET - CISO - Handbook - v3Documento16 páginasLOS 5 Principales Desafios de Los CISO - ESET - CISO - Handbook - v3Pedro BaptistaAún no hay calificaciones

- Iso 27002Documento9 páginasIso 27002Kike RileyAún no hay calificaciones

- Riesgos en las grandes empresas antioqueñas: La pespectiva del fundadorDe EverandRiesgos en las grandes empresas antioqueñas: La pespectiva del fundadorAún no hay calificaciones

- Topf - Procesos Inconscientes-UBA XXI (Freud)Documento12 páginasTopf - Procesos Inconscientes-UBA XXI (Freud)Mel Carnero100% (2)

- Alerta Contra El RacismoDocumento2 páginasAlerta Contra El RacismoBrenda Ramos RojasAún no hay calificaciones

- Introduccion Logistica en La ConstrucciónDocumento23 páginasIntroduccion Logistica en La ConstrucciónRICHARD ELVIS SIERRA CORDOVAAún no hay calificaciones

- IdearDocumento5 páginasIdearPablo CuadrosAún no hay calificaciones

- 2 Ejemplos de Matrices Lógicas para TesisDocumento2 páginas2 Ejemplos de Matrices Lógicas para TesisLimpiezaKaizenAún no hay calificaciones

- Actividad de Aprendizaje Semanal 02-3Documento4 páginasActividad de Aprendizaje Semanal 02-3ABNER FABIAN CASTILLO CHARCAPEAún no hay calificaciones

- Guia 1 - OctavoDocumento6 páginasGuia 1 - OctavoPc CronicAún no hay calificaciones

- Los 7 Niveles de Consciencia - Amenhotep TutmosisDocumento5 páginasLos 7 Niveles de Consciencia - Amenhotep Tutmosispablo sanchezAún no hay calificaciones

- PFC Analisis Del Accidente Del Costa ConcordiaDocumento81 páginasPFC Analisis Del Accidente Del Costa ConcordiaCesar SalcedoAún no hay calificaciones

- Las Interacciones Familiares Constituyen Un Elemento Básico en El Desarrollo de Las Personas Que Están Dentro Del Núcleo FamiliarDocumento10 páginasLas Interacciones Familiares Constituyen Un Elemento Básico en El Desarrollo de Las Personas Que Están Dentro Del Núcleo FamiliarDenisse AlejandraAún no hay calificaciones

- Kellys Ficha de LecturaDocumento3 páginasKellys Ficha de Lecturamendozacardozo20Aún no hay calificaciones

- Russell - Sobre La DenotacionDocumento16 páginasRussell - Sobre La DenotacionjuanbardoAún no hay calificaciones

- George Lucas La Guerra de Las Galaxias Una Nueva EsperanzaDocumento265 páginasGeorge Lucas La Guerra de Las Galaxias Una Nueva Esperanzakronprinz_adam0% (1)

- RAC - Gestión Ambiental 2016Documento1 páginaRAC - Gestión Ambiental 2016ederson2012Aún no hay calificaciones

- 5-ENCUESTA A EGRESADOS - RevisadoDocumento2 páginas5-ENCUESTA A EGRESADOS - RevisadoAdalberto Valencia QuispeAún no hay calificaciones

- 05niños Experiencia de Aprendizaje 1Documento100 páginas05niños Experiencia de Aprendizaje 1Yesica Tarazona AngelAún no hay calificaciones

- ¿Hay Un Emprendedor Dentro de Ti?Documento2 páginas¿Hay Un Emprendedor Dentro de Ti?chispa92Aún no hay calificaciones

- Dd040-Técnicas de Resolución de Conflictos y NegociaciónDocumento6 páginasDd040-Técnicas de Resolución de Conflictos y NegociaciónNazaret AbrinesAún no hay calificaciones

- Introducción A La Terapia CognitivaDocumento151 páginasIntroducción A La Terapia CognitivaJorge Rivera100% (1)

- Rotacion de CultivosDocumento6 páginasRotacion de Cultivosluis taboada0% (2)

- Práctico Principios de H. Fayol 2022Documento2 páginasPráctico Principios de H. Fayol 2022Adrián GuerraAún no hay calificaciones

- Sintaxis EspacialDocumento18 páginasSintaxis EspacialJoseVillalobos100% (1)

- Taller Chi y FDocumento3 páginasTaller Chi y FKaren Tatiana Gallego RamirezAún no hay calificaciones

- El Lenguaje Clasico de La ArquitecturaDocumento3 páginasEl Lenguaje Clasico de La ArquitecturaJarlin PimentelAún no hay calificaciones

- Sociología de La Literatura y Método de FerrerasDocumento15 páginasSociología de La Literatura y Método de FerrerasArgenis De Jesus Goris.Aún no hay calificaciones

- PPT CBC V PrivadoDocumento7 páginasPPT CBC V Privadoperfumeria valquiriaAún no hay calificaciones

- Niveles CuentoDocumento4 páginasNiveles CuentovioletaAún no hay calificaciones

- Guia Aprendizaje Estudiante 6to Grado Ciencia s9Documento7 páginasGuia Aprendizaje Estudiante 6to Grado Ciencia s9yoselinpaola529Aún no hay calificaciones

- Ejercicios+economia+de+empresa PDF DesbloqueadoDocumento104 páginasEjercicios+economia+de+empresa PDF DesbloqueadoLeo LunaAún no hay calificaciones