Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Laboratorio 2

Cargado por

Silvia RocioTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Laboratorio 2

Cargado por

Silvia RocioCopyright:

Formatos disponibles

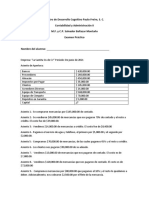

Lab Nro 2: Anlisis de protocolos

Requisitos:

Wireshark 1.12 o superior.

WinPcap 4 o superior.

Windows XP, 7 o superior.

Referencias:

http://www.wireshark.org

Objetivo:

Que el alumno comprenda el funcionamiento de un analizador de protocolos, realice

las capturas recomendadas y proceda a la interpretacin de los paquetes

capturados.

Descripcin:

En este laboratorio realizaremos la introduccin de uno de los Analizadores de

Protocolos ms utilizados en la actualidad. A lo largo de este laboratorio nos

centraremos en la captura de distintos tipos de trfico, de forma tal que el alumno

obtenga una visin general de algunos de los protocolos ms utilizados. Tenga en

cuenta que esta herramienta lo acompaar a lo largo de toda su carrera como

futuro profesional de Seguridad de la informacin.

Instalacin:

Realice la instalacin por defecto del producto haciendo doble clic sobre el archivo

ejecutable (wireshark-win32-1.2.8.exe).

Desarrollo:

1. Inicie la aplicacin haciendo clic en Inicio > Programas > Wireshark >

Wireshark.

2. Antes de continuar, se deber seleccionar el adaptador de red sobre el cual

vamos a realizar la captura. Tenga en cuenta que este paso es sumamente

importante, ya que de elegir un adaptador errneo, usted no podr capturar

el trfico de su inters. Para esto, haga clic en Capture > Interfaces, y

luego haga clic sobre el botn Start correspondiente al adaptador

adecuado.

3. Luego de hacer clic sobre Start, comenzar la captura de paquetes. Poner

especial atencin en la seleccin del adaptador, ya que de realizar en forma

errnea este paso, seguramente no capturemos ningn paquete. En la

siguiente figura se ilustra como debera verse una captura.

Una vez iniciada la captura, por debajo de la barra de herramientas, el analizador

de protocolos se divide en tres secciones. En la primera seccin, nos mostrar el

listado de todos los paquetes capturados. En la segunda, nos informar los detalles

del paquete seleccionado en la seccin superior. Por ltimo, en la tercera seccin,

podremos observar los datos del paquete seleccionado.

Como habr notado a estas alturas, la cantidad de paquetes capturados puede ser

bastante grande, con lo cual sera interesante poder visualizar solamente los

paquetes que nos resulten tiles de acuerdo al tipo de anlisis que estemos

realizando. Para esto, debajo de la barra de herramientas, disponemos de la barra

de filtrado Filter, donde podremos introducir una serie de comandos con el fin de

visualizar solamente los paquetes de nuestro inters.

4. A continuacin se listan algunos ejemplos de filtros, los cuales usted deber

probar. Realice las capturas apropiadas de acuerdo a cada uno de los filtros

citados a continuacin:

IP (Se visualizarn los paquetes IP nicamente)

TCP (Se visualizarn los paquetes TCP nicamente)

UDP (Se visualizarn los paquetes UDP nicamente)

HTTP (Se visualizarn los paquetes HTTP nicamente)

eth.addr == 00:16:D3:99:64:1D (Se visualizarn los paquetes que

contengan la MAC address indicada nicamente)

icmp and ip.addr == 192.168.123.101 and ip.addr == 192.168.123.254

(Se visualizarn los paquetes ICMP que adems provengan de las IPs

indicadas nicamente)

ip.src == 192.168.123.104 and ip.dst == 192.168.123.254 and icmp

(Se visualizarn los paquetes ICMP donde la IP origen sea

192.168.123.104 y la IP destino 192.168.123.254 nicamente)

ip.addr==192.168.123.104 and tcp.flags.syn (Se visualizarn los

paquetes donde alguna de las IPs involucradas es la indicada y adems

posean el flag de syn en 1 nicamente)

udp.port == 68 (Se visualizarn los paquetes udp cuyo puerto sea el 68,

DHCP nicamente)

http and ip.addr==192.168.123.101 (Se visualizarn los paquetes HTTP

que adems contengan a la IP indicada nicamente)

El protocolo telnet realiza el proceso de autenticacin de un usuario en texto claro.

Debido a esto, usted podra realizar la captura de las credenciales de acceso con

esta herramienta.

Practica: Realice capturas de datos a la computadora de un compaero,

utilizando diversos filtros, luego discuta sus resultados en un informe

detallado. Indique las ventajas de utilizar una herramienta como esta

desde el punto de vista de un hacker, cracker y black hat, adems

identifique y describa otras herramientas similares (al menos dos),

indicando sus caractersticas ms importantes. Exprese sus conclusiones

ms importantes respecto a esta prctica.

Adicionalmente relacione los siete consejos de seguridad que se dan en el

siguiente enlace:

http://searchdatacenter.techtarget.com/es/opinion/Siete-consejos-de-

seguridad-para-entornos-

corporativos?li=1002815&asrc=EM_CSP_33893481&utm_medium=EM&ut

m_source=CSP&utm_campaign=20140911_7%20consejos%20para%20la

%20seguridad%20corporativa_ con las conclusiones que ha obtenido de la

practica desarrollada.

También podría gustarte

- Gestion de Servicios de TI V1.1Documento115 páginasGestion de Servicios de TI V1.1Claudio CollaoAún no hay calificaciones

- Normas APA Sexta Edición PDFDocumento21 páginasNormas APA Sexta Edición PDFBuffon BravoAún no hay calificaciones

- Inteligencia de NegociosDocumento71 páginasInteligencia de NegociosSilvia RocioAún no hay calificaciones

- Administracion Del Cliclo de Vida Unc201020Documento8 páginasAdministracion Del Cliclo de Vida Unc201020Silvia RocioAún no hay calificaciones

- Descarga de Software AutodeskDocumento3 páginasDescarga de Software AutodeskSilvia RocioAún no hay calificaciones

- GST ConoDocumento0 páginasGST ConoMarcos Isaias MontielAún no hay calificaciones

- 193 394 1 PBDocumento12 páginas193 394 1 PBSilvia RocioAún no hay calificaciones

- Port AdaDocumento2 páginasPort AdaSilvia RocioAún no hay calificaciones

- Práctica de CircuitosDocumento21 páginasPráctica de CircuitosSilvia RocioAún no hay calificaciones

- Nos Hemos Choleado TantoDocumento1 páginaNos Hemos Choleado TantoSilvia RocioAún no hay calificaciones

- Keiko FujimoroDocumento4 páginasKeiko FujimoroSilvia RocioAún no hay calificaciones

- Keiko FujimoroDocumento4 páginasKeiko FujimoroSilvia RocioAún no hay calificaciones

- Tecnicas de Instalacion de Fibra OpticaDocumento10 páginasTecnicas de Instalacion de Fibra OpticaNoel Kevin HuancachoqueAún no hay calificaciones

- Plan Terapéutico Cognitivo para la DepresiónDocumento71 páginasPlan Terapéutico Cognitivo para la DepresiónLeyci Calderón Solorzano75% (4)

- Bienes NacionalesDocumento14 páginasBienes Nacionaleslilianny GolindanoAún no hay calificaciones

- Informe Desembarque Pesquero en PucallpaDocumento16 páginasInforme Desembarque Pesquero en PucallpaTunombretsamajain Jose LiriodevalleAún no hay calificaciones

- Taller 3 - Cultura DigitalDocumento2 páginasTaller 3 - Cultura DigitalCarlos Andres FigueroaAún no hay calificaciones

- Examen Practico 1Documento2 páginasExamen Practico 1Miguel PreciadoAún no hay calificaciones

- Proyecto Anual 2022 Estrada 5to y 6toDocumento14 páginasProyecto Anual 2022 Estrada 5to y 6toAriel GismanoAún no hay calificaciones

- Mov CircularDocumento10 páginasMov CircularLuis Manuel Martinez NuñezAún no hay calificaciones

- Escuelas AdministrativasDocumento58 páginasEscuelas AdministrativasJonathan MolinaAún no hay calificaciones

- Análisis Comparativo de Cuadros de PreciosDocumento8 páginasAnálisis Comparativo de Cuadros de PreciosGerardo GarcíaAún no hay calificaciones

- Prevención Policial de Caso HipotéticoDocumento2 páginasPrevención Policial de Caso HipotéticopedroAún no hay calificaciones

- 3.1 Plan de MantenimientoDocumento35 páginas3.1 Plan de MantenimientoyeximarAún no hay calificaciones

- Fijas - Examen FinalDocumento102 páginasFijas - Examen FinalJefferson CcapaAún no hay calificaciones

- Manual Usuario Sioges 24 EsDocumento286 páginasManual Usuario Sioges 24 Esaiwa aiwaAún no hay calificaciones

- Historia de Poza RicaDocumento1 páginaHistoria de Poza RicaAtzhiri VenturaAún no hay calificaciones

- Hoja 1 Constitución Política de GuatemalaDocumento5 páginasHoja 1 Constitución Política de GuatemalaJeannette Fuentes DiazAún no hay calificaciones

- Taller Guía de Castellano N°5Documento5 páginasTaller Guía de Castellano N°5Franklin Yesid GuzmanAún no hay calificaciones

- Cómo evaluar la estrategia MEROPDocumento4 páginasCómo evaluar la estrategia MEROPIsaac SalinasAún no hay calificaciones

- El Naudir - Reglamento de Construccion 01-07-16Documento37 páginasEl Naudir - Reglamento de Construccion 01-07-16Yamila OsunaAún no hay calificaciones

- Fichas de Trabajo (Costos)Documento3 páginasFichas de Trabajo (Costos)Chiara Sabrina ScarpatiAún no hay calificaciones

- 4.tiempos en Proceso de RySDocumento7 páginas4.tiempos en Proceso de RySRRHH PLENITUDAún no hay calificaciones

- El Estudio de La Personalidad en El Modelo Cognitivo de Beck Reflexiones CríticasDocumento31 páginasEl Estudio de La Personalidad en El Modelo Cognitivo de Beck Reflexiones CríticasAlejandro DavAún no hay calificaciones

- Tabla InmunoDocumento3 páginasTabla InmunoJording CentenoAún no hay calificaciones

- Historia de La GimnasiaDocumento3 páginasHistoria de La Gimnasiapxndx013013013013013Aún no hay calificaciones

- Coseriu El Llamado Lat N VulgarDocumento83 páginasCoseriu El Llamado Lat N VulgarIgnacio Andrés Pardo VásquezAún no hay calificaciones

- Primera Practica de Filosofia Del DerechoDocumento7 páginasPrimera Practica de Filosofia Del DerechoRecepcion -Aún no hay calificaciones

- Clase 5. TSH Definición, Caracterización y Evaluación. 2018Documento28 páginasClase 5. TSH Definición, Caracterización y Evaluación. 2018Natalie Zapata100% (3)

- Triptico ProyectoDocumento2 páginasTriptico ProyectoPaty PérezAún no hay calificaciones

- COP 25 ResumenDocumento5 páginasCOP 25 ResumenJOSE FERNANDO RAMOS YAMPASIAún no hay calificaciones

- Localización y sintomatología de puntos de acupunturaDocumento24 páginasLocalización y sintomatología de puntos de acupunturaAnonimus690% (1)

- Definición y Medición de La Dureza Del AguaDocumento16 páginasDefinición y Medición de La Dureza Del AguadelmaliendoAún no hay calificaciones