Documentos de Académico

Documentos de Profesional

Documentos de Cultura

2 Clase

Cargado por

carlos76240 calificaciones0% encontró este documento útil (0 votos)

13 vistas40 páginasTítulo original

2 clase.pptx

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PPTX, PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PPTX, PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

13 vistas40 páginas2 Clase

Cargado por

carlos7624Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PPTX, PDF, TXT o lea en línea desde Scribd

Está en la página 1de 40

DOCENTE: ING.

CARLOS ACERO CHARAA

CICLO: IX

UNIVERSIDAD JOSE CARLOS MARIATEGUI

SEGURIDAD INFORMATICA

1

Seguridad Informtica: Introduccin

2

La afirmacin de que ahora todo est controlado por

computadores es cierta:

Cuentas bancarias

Comercio internacional

Plantas de energa elctrica

Ejercito

Satlites

Sistema judicial

Sistema Aereo

Etc.

Importancia de la seguridad informtica

3

La Proteccin de los sistemas y redes de computadoras es, por tanto,

crtica

De hecho la explotacin de las vulnerabilidades es tan efectiva que

pueden desmantelar por completo todas las

infraestructuras.

La estrategia actual es adoptar medidas preventivas para

adelantarse al atacante

Importancia de la seguridad informtica

4

Definicin de seguridad informtica

La seguridad informtica es:

El conjunto de servicios y mecanismos que aseguren la

integridad y privacidad de la informacin que los sistemas

Manejen

El conjunto de servicios, mecanismos y polticas que aseguren

que el modo de operacin de un sistema sea seguro. El que se

especific en la fase de diseo o el que se configur en tiempo

de administracin

El conjunto de protocolos y mecanismos que aseguren que la

comunicacin entre los sistemas est libre de intrusos

5

Objetivos de la seguridad informtica

Confidencialidad

Garantiza que el acceso a la informacin no se produce de

forma no autorizada

Disponibilidad

Garantiza que el sistema y los datos estarn disponibles

para los usuarios

Integridad

Garantiza que la informacin no ha sido modificada sin autorizacin

No repudio

Impide que el emisor niegue haber estado involucrado en una

comunicacin

6

Autenticacin

Autorizacin

Verificador de integridad de la informacin

Cifrado

Copias de seguridad

Software anti-malware

Firewall

IDS

Certificados

Auditora

Mecanismos utilizados para conseguir estos objetivos

7

Clasificacin de la seguridad informtica

8

Ejercicio: integridad de los archivos del sistema

System File Checker (sfc.exe)

9

10

SEGURIDAD Y ALTA DISPONIBILIDAD: INTRODUCCION II

11

Qu es la seguridad informtica?

La seguridad informtica es una especialidad

dedica a el cuidado de la infraestructura

computacional (seguridad fsica) y su informacin

mediante tcnicas, disciplinas, protocolos, etc. Es

tambin la encargada de disear normas,

procedimientos y mtodos para conseguir un

sistema informtico seguro y confiable.

12

Seguridad Pasiva

Esta formada por las medidas que se implantan para, una

vez producido el incidente de seguridad, minimizar su

repercusin y facilitar la recuperacin del sistema, por

ejemplo, teniendo siempre al da copias de seguridad.

13

Seguridad Activa

Comprende el conjunto de defensas o medidas cuyo objetivo es evitar

o reducir los riesgos que amenazan al sistema.

Ejemplos: impedir el acceso a la informacin a usuarios no autorizados

mediante introduccin de nombres de usuario y contraseas;

instalacin de un antivirus, etc.

14

Para que un sistema de informacin se

considere seguro

15

Seguridad Lgica

Los mecanismos y herramientas de seguridad lgica tienen

como objetivo proteger digitalmente la informacin de

manera directa.

Control de Acceso.- Mediante nombre de usuario y

contraseas.

Cifrado de datos (Encriptacin).- Los datos se enmascaran

con una clave especial creada mediante un algoritmo de

encriptacin. El cifrado de datos fortalece la

confidencialidad.

Antivirus.- Detectan o impiden la entrada de virus y otro

software malicioso. Protege la integridad de la informacin.

16

Cortafuegos (firewall).- Se trata de uno o ms dispositivos

de software, de hardware o mixtos que permiten,

deniegan o restringen el acceso al sistema.

Protege la integridad de la informacin.

Firma Digital.- Su finalidad es identificar de forma segura a

la persona o al equipo que se hace responsable del

mensaje o documento. Protege la integridad y la

confidencialidad de la informacin.

Certificados digitales.- Son documentos digitales mediante

los cuales una entidad autorizada garantiza que una

persona o entidad es quien dice ser, avalada por la

verificacin de su clave pblica. Protege la integridad y

confidencialidad de la informacin.

17

Mecanismos de Seguridad

Segn la funcin que desempeen los mecanismos de seguridad

pueden clasificarse en:

18

19

Amenazas Humanas

Hacker

Personas que estn siempre en una continua bsqueda de

informacin, viven

para aprender y todo para ellos es un reto; no existen barreras.

Son curiosos y

pacientes. Quieren aprender y satisfacer.

Cracker

Un cracker, en realidad es un hacker cuyas intenciones van ms all

de la investigacin. Es una persona que tiene fines maliciosos.

20

Phreakers

Personas con un amplio (a veces mayor que los mismo empleados de las

compaas telefnicas) conocimiento en telefona. Antecesor de hacking

ya que es mucho ms antiguo. Comenz en la dcada de los 60's cuando

Mark Bernay descubri como aprovechar un error de seguridad de la

compaa Bell, el cual le permiti realizar llamadas gratuitas.

21

Amenazas Lgicas

Ingeniera social

Es el arte de manipular a las personas, con el fin de obtener

informacin que

revele todo lo necesario para penetrar la seguridad de algn

sistema. Esta

tcnica es una de las ms usadas a la hora de averiguar

nombres de usuario y

contraseas.

Scanning

Mtodo de descubrir canales de comunicacin susceptibles de

ser explotados, lleva en uso mucho tiempo. Se enva una serie

de paquetes para varios protocolos y se deduce que servicios

estn escuchando por las respuestas recibidas o no recibidas.

22

Smurf o broadcast storm

Consiste en recolectar una seria de direcciones Broadcast proxys las

cuales realizaran peticiones PING a la mquina victima.

23

ISO 27000-02

24

25

Abarca temas como:

26

Dentro de cada Seccin

27

Vulnerabilidad

Activos: elementos que pertenecen a la empresa y que se quieren proteger

- Datos - Instalaciones

- Software - Personal

- Hardware - Servicios

Amenazas:

- Interrupcin - Modificacin

- Interceptacin - Fabricacin

Vulnerabilidad: es un fallo en el diseo o configuracin de un software

Una vulnerabilidad genera un expediente de seguridad identificado por su CVE

(Vulnerabilidades y exposiciones comunes) http://secunia.com/advisories/

28

Vulnerabilidades de un sistema informtico

En un sistema informtico lo que queremos proteger son sus activos, es

decir, los recursos que forman parte del sistema y que podemos agrupar

en:

Hardware: elementos fsicos del sistema informtico, tales como

procesadores, electrnica y cableado de red, medios de

almacenamiento (cabinas, discos, cintas, DVDs,...).

Software: elementos lgicos o programas que se ejecutan sobre el

hardware, tanto si es el propio sistema operativo como las

aplicaciones

Datos: comprenden la informacin lgica que procesa el software haciendo uso

del hardware. En general sern informaciones estructuradas en bases de datos o

paquetes de informacin que viajan por la red.

29

Vulnerabilidad: definicin y clasificacin

Definimos Vulnerabilidad como debilidad de cualquier tipo que compromete

la seguridad del sistema informtico.

Las vulnerabilidades de los sistemas informticos las podemos

agrupar en funcin de:

Diseo

Debilidad en el diseo de protocolos utilizados en las redes.

Polticas de seguridad deficientes e inexistentes

Implementacin

Errores de programacin.

Existencia de puertas traseras en los sistemas informticos.

Descuido de los fabricantes

Uso

Mala configuracin de los sistemas informticos.

Desconocimiento y falta de sensibilizacin de los usuarios y de los

responsables de informtica.

Disponibilidad de herramientas que facilitan los ataques.

Limitacin gubernamental de tecnologas de seguridad.

30

Vulnerabilidades conocidas

Vulnerabilidad de desbordamiento de buffer

Si un programa no controla la cantidad de datos que se copian en buffer,

puede llegar un momento en que se sobrepase la capacidad del buffer y los

bytes que sobran se almacenan en zonas de memoria adyacentes.

- Un programa tiene definidos dos elementos de datos continuos en memoria: un

buffer de 8 bytes tipo string, A, y otro de dos bytes tipo entero, B. Al comienzo, A

contiene bytes nulos y B contiene el nmero 3 (cada carcter se representa

mediante un byte).

31

Vulnerabilidad de condicin de carrera (race condition).

Si varios procesos acceden al mismo tiempo a un recurso compartido

puede producirse este tipo de vulnerabilidad. Es el caso tpico de una

variable, que cambia su estado y puede obtener de esta forma un valor no

esperado

Vulnerabilidad de Cross Site Scripting (XSS).

Es una vulnerabilidad de las aplicaciones web, que permite inyectar cdigo

VBSript o JavaScript en pginas web vistas por el usuario. El phishing es una

aplicacin de esta vulnerabilidad. En el phishing la vctima cree que est

accediendo a una URL (la ve en la barra de direcciones), pero en realidad

est accediendo a otro sitio diferente. Si el usuario introduce sus

credenciales en este sitio se las est enviando al atacante.

32

Vulnerabilidad de denegacin del servicio.

La denegacin de servicio hace que un servicio o recurso no est

disponible para los usuarios. Suele provocar la prdida de la

conectividad de la red por el consumo del ancho de banda de la red de

la vctima o sobrecarga de los recursos informticos del sistema de la

vctima.

33

Vulnerabilidad de ventanas engaosas (Window Spoofing).

Las ventanas engaosas son las que dicen que eres el ganador de tal o

cual cosa, lo cual es mentira y lo nico que quieren es que el usuario

de informacin. Hay otro tipo de ventanas que si las sigues obtienen

datos del ordenador para luego realizar un ataque.

34

TIPO DE ATACANTES

Hackers: Expertos informticos con curiosidad por descubrir vulnerabilidades

de los sistemas pero sin ninguna motivacin econmica o daina

Crackers: Parecido al hacker pero sus intenciones si que son poco ticas.

Phreakers: Crackers telefnicos, sabotean las redes de telefona.

Sniffers: Expertos en redes que analizan el trfico para obtener informacin

extrayndola de los paquetes que transmite la red.

Ciberterroristas: Expertos en informtica e intrusiones en la red que trabajan

como espas y saboteadores -No creo que te ataque uno de estos, o eso espero,

pero un poco de cultura general nunca va mal-

Programadores de virus: Expertos en programacin y sistemas que crean

programas dainos y producen efectos no deseados y sabotaje a los sistemas

ajenos.

Carders: Son personas que se dedican al ataque de sistemas que usan tarjeta,

como los cajeros automticos.

35

TIPOS DE ATAQUES INFORMTICOS

CLASIFICACIN SEGN LOS OBJETIVOS

La interrupcin

Consiste en que un recurso del sistema es destruido o se vuelve no disponible. Es

un ataque contra la disponibilidad de los recursos de sistema. Ejemplos de este

tipo de ataque son: la destruccin de un elemento hardware, como un disco

duro, cortar una lnea de comunicacin o deshabilitar el sistema de gestin de

ficheros.

La intercepcin

En este caso, un usuario no autorizado consigue acceder a un recurso incluso

antes del verdadero destinatario. Es un ataque contra la confidencialidad.

Cuando hablamos de usuario entendemos que podra ser una Entidad,

Organizacin, persona fsica, un programa o un ordenador.

36

La modificacin

El intruso, que as llamaremos a la entidad no autorizada, no solo consigue el

acceso a un recurso, sino que es capaz de manipularlo. Este es el caso de un ataque

contra la integridad. Ejemplos de este ataque podran ser: el cambio de valores en

un archivo de datos, alteracin de un programa para modificar su funcionamiento

y corromper el contenido de mensajes que estn siendo transferidos por la red

Fabricacin

Un usuario no autorizado introduce objetos, elementos, parmetros falsificados

en el sistema, originando un ataque contra la autenticidad de los recursos.

Ejemplos de este tipo de ataque son: insertar mensajes espurios en una red, o

aadir registros a un archivo.

37

Los ataques ms relevantes son:

Spoofing-Looping.

Los datos obtenidos de un sistema son

utilizados en otro.

IPSpoofing.

La IP atacante se oculta

detrs de otra para

mandar tramas TCP/IP

mientras su propia

Direccin permanece

invisible en la red.

38

El DNS Spoofing.

El atacante envenena el cach del servidor DNS y este

resuelve los nombres con IPs errneas;

39

El Web Spoofing.

Consiste en Crear sitios web ficticios hacindose pasar por verdaderos,

autnticos u oficiales; El usuario cree acceder al sitio web verdadero y de

confianza.

40

También podría gustarte

- Guia Practica 02 LPDocumento7 páginasGuia Practica 02 LPcarlos7624Aún no hay calificaciones

- CaratulaDocumento1 páginaCaratulacarlos7624Aún no hay calificaciones

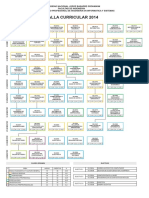

- Malla Curricular A4 PDFDocumento1 páginaMalla Curricular A4 PDFcarlos7624Aún no hay calificaciones

- PlanDeEstudios2014 ESIS SUBAREAS 140314Documento15 páginasPlanDeEstudios2014 ESIS SUBAREAS 140314carlos7624Aún no hay calificaciones

- HhhhuuuDocumento5 páginasHhhhuuucarlos7624Aún no hay calificaciones

- CITACION 02-2017 A OATEDocumento2 páginasCITACION 02-2017 A OATEcarlos7624Aún no hay calificaciones

- Separata 02C LPDocumento26 páginasSeparata 02C LPcarlos7624Aún no hay calificaciones

- Error LogDocumento7 páginasError LogMohdasri MhAún no hay calificaciones

- Plantilla Curriculum Vitae 6Documento1 páginaPlantilla Curriculum Vitae 6BrendaGuzmánGaribayAún no hay calificaciones

- Método KaizenDocumento2 páginasMétodo Kaizencarlos7624Aún no hay calificaciones

- Error LogDocumento7 páginasError LogMohdasri MhAún no hay calificaciones

- LaptopDocumento2 páginasLaptopcarlos7624Aún no hay calificaciones

- 020-14 - Pre - IndecopiDocumento6 páginas020-14 - Pre - IndecopiHardy CrosAún no hay calificaciones

- Img 20170403 0002Documento1 páginaImg 20170403 0002carlos7624Aún no hay calificaciones

- Pone Nci As Agile Day TacnaDocumento1 páginaPone Nci As Agile Day Tacnacarlos7624Aún no hay calificaciones

- LaptopDocumento2 páginasLaptopcarlos7624Aún no hay calificaciones

- LaptopDocumento2 páginasLaptopcarlos7624Aún no hay calificaciones

- Términos de Referencia EjemplosDocumento27 páginasTérminos de Referencia Ejemploscarlos7624Aún no hay calificaciones

- Adadasdad JemploDocumento1 páginaAdadasdad Jemplocarlos7624Aún no hay calificaciones

- GGDocumento177 páginasGGcarlos7624Aún no hay calificaciones

- Switch de Capa 3Documento2 páginasSwitch de Capa 3carlos7624Aún no hay calificaciones

- Nuevas Especificaciones TecnicasDocumento8 páginasNuevas Especificaciones Tecnicascarlos7624Aún no hay calificaciones

- Ahorro de DinersDocumento5 páginasAhorro de Dinerscarlos7624Aún no hay calificaciones

- Triptico ActivComplemDocumento2 páginasTriptico ActivComplemcarlos7624Aún no hay calificaciones

- HhhhuuuDocumento5 páginasHhhhuuucarlos7624Aún no hay calificaciones

- CaratulaDocumento1 páginaCaratulacarlos7624Aún no hay calificaciones

- Semana 7 MultiplexaciónDocumento13 páginasSemana 7 Multiplexacióncarlos7624Aún no hay calificaciones

- Reglamento Modificado CursoDocumento6 páginasReglamento Modificado Cursocarlos7624Aún no hay calificaciones

- Informe Final JornadaDocumento125 páginasInforme Final Jornadacarlos7624Aún no hay calificaciones

- INDICEDocumento1 páginaINDICEcarlos7624Aún no hay calificaciones

- Configuración Del Servidor de Producción para Ejecutar Objetos WebDocumento2 páginasConfiguración Del Servidor de Producción para Ejecutar Objetos Webpablor703257Aún no hay calificaciones

- 10-04-16, Del Derecho de Acción A La Efectiva Tutela de Los Derechos, Giovanni PrioriDocumento16 páginas10-04-16, Del Derecho de Acción A La Efectiva Tutela de Los Derechos, Giovanni PrioriJorge EscobarAún no hay calificaciones

- Monografia de La Importancia de Los Estudios de Suelos en La Construccion de Vias.Documento3 páginasMonografia de La Importancia de Los Estudios de Suelos en La Construccion de Vias.Nialito100% (1)

- De Pascuale-2016-El Oficio Docente HoyDocumento6 páginasDe Pascuale-2016-El Oficio Docente HoyPablo De BattistiAún no hay calificaciones

- Desafío DocenteDocumento6 páginasDesafío DocentePriscilla OviedoAún no hay calificaciones

- Alicia ConstructivismoDocumento1 páginaAlicia ConstructivismoPaul CastellanosAún no hay calificaciones

- Los Obstaculos de La Creatividad - MindMeister Mapa MentalDocumento1 páginaLos Obstaculos de La Creatividad - MindMeister Mapa Mentalfabio antonio valoyes romeroAún no hay calificaciones

- Mapa Conceptual (Transformada de Fourier)Documento1 páginaMapa Conceptual (Transformada de Fourier)Gomer Guevara Tito33% (3)

- Une 15008Documento41 páginasUne 15008Franco MenconiAún no hay calificaciones

- Ejercicios AlgebraDocumento3 páginasEjercicios AlgebraTeresa MiAún no hay calificaciones

- Caso Industry IncDocumento59 páginasCaso Industry IncEnri QueeAún no hay calificaciones

- Aproximación Al Derecho Ambiental Internacional - 0 PDFDocumento38 páginasAproximación Al Derecho Ambiental Internacional - 0 PDFAnonymous SbvnEmuu0% (1)

- Hurtado - Vida Afectiva de La AdolescenciaDocumento71 páginasHurtado - Vida Afectiva de La AdolescenciaelcortijoAún no hay calificaciones

- El Colapso de Heidegger (L. Tamayo)Documento16 páginasEl Colapso de Heidegger (L. Tamayo)Pável LunaAún no hay calificaciones

- Taller #2 - Ma611Documento2 páginasTaller #2 - Ma611Jorge RCAún no hay calificaciones

- MinEdu 7061 2023 20230913101432Documento2 páginasMinEdu 7061 2023 20230913101432720 CabezasAún no hay calificaciones

- Guia N°5 Regla de Multiplicación y División, Orden OperatorioDocumento3 páginasGuia N°5 Regla de Multiplicación y División, Orden OperatorioCatherine Lobos MendezAún no hay calificaciones

- EmprendimientoDocumento25 páginasEmprendimientoavianca2013100% (1)

- Proyecto Mi Universo en MiDocumento3 páginasProyecto Mi Universo en MiKeila LeguizamónAún no hay calificaciones

- 11estallido de Rocas - Prevencion de Accid PDFDocumento15 páginas11estallido de Rocas - Prevencion de Accid PDFRodrigo Elías QuentaAún no hay calificaciones

- EdadesDocumento12 páginasEdadesgarg0l30nAún no hay calificaciones

- Introducción Al Estudio de La InformáticaDocumento27 páginasIntroducción Al Estudio de La InformáticaYoshRodAún no hay calificaciones

- Silabo de Tuberosas y HorticulturaDocumento5 páginasSilabo de Tuberosas y Horticulturaronald100% (3)

- Saneamiento Rural - Conceptos BasicosDocumento10 páginasSaneamiento Rural - Conceptos BasicosCésar CastilloAún no hay calificaciones

- Ley 1381 2010 Protección de Lenguas NativasDocumento9 páginasLey 1381 2010 Protección de Lenguas NativasNeila DiazAún no hay calificaciones

- Fisica 1bgu 3bloqueDocumento17 páginasFisica 1bgu 3bloqueJavier MartínezAún no hay calificaciones

- Solicitud Apertura NivelaciónDocumento5 páginasSolicitud Apertura NivelaciónYacson HerradaAún no hay calificaciones

- Función LinealDocumento24 páginasFunción LinealMario GalloAún no hay calificaciones

- Extractos Coagulantes Naturales de Hylocereus Triangularis, Guazuma Ulmifolia y Moringa Oleífera para El Tratamiento Del Agua Cruda Del Río SinúDocumento6 páginasExtractos Coagulantes Naturales de Hylocereus Triangularis, Guazuma Ulmifolia y Moringa Oleífera para El Tratamiento Del Agua Cruda Del Río SinúSandra100% (1)

- SESION - COM-PLAN LECTOR-Leen TextosDocumento9 páginasSESION - COM-PLAN LECTOR-Leen Textos20390 HDDDLCAún no hay calificaciones

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másDe EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másCalificación: 2.5 de 5 estrellas2.5/5 (3)

- Guía de cálculo y diseño de conductos para ventilación y climatizaciónDe EverandGuía de cálculo y diseño de conductos para ventilación y climatizaciónCalificación: 5 de 5 estrellas5/5 (1)

- Guía para la crianza en un mundo digital: Cómo educar para un uso sano y seguro de la tecnologíaDe EverandGuía para la crianza en un mundo digital: Cómo educar para un uso sano y seguro de la tecnologíaCalificación: 3.5 de 5 estrellas3.5/5 (2)

- 7 tendencias digitales que cambiarán el mundoDe Everand7 tendencias digitales que cambiarán el mundoCalificación: 4.5 de 5 estrellas4.5/5 (87)

- La causa raiz de los accidentes: Historias de accidentes en la industriaDe EverandLa causa raiz de los accidentes: Historias de accidentes en la industriaCalificación: 5 de 5 estrellas5/5 (1)

- EL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.De EverandEL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Calificación: 4 de 5 estrellas4/5 (51)

- Proyectos Arduino con Tinkercad: Diseño y programación de proyectos electrónicos basados en Arduino con TinkercadDe EverandProyectos Arduino con Tinkercad: Diseño y programación de proyectos electrónicos basados en Arduino con TinkercadCalificación: 5 de 5 estrellas5/5 (1)

- Manual técnico para la interpretación de análisis de suelos y fertilización de cultivosDe EverandManual técnico para la interpretación de análisis de suelos y fertilización de cultivosCalificación: 4 de 5 estrellas4/5 (1)

- Inteligencia artificial: Una exploración filosófica sobre el futuro de la mente y la concienciaDe EverandInteligencia artificial: Una exploración filosófica sobre el futuro de la mente y la concienciaAna Isabel Sánchez DíezCalificación: 4 de 5 estrellas4/5 (3)

- Design Thinking para principiantes: La innovación como factor para el éxito empresarialDe EverandDesign Thinking para principiantes: La innovación como factor para el éxito empresarialCalificación: 4.5 de 5 estrellas4.5/5 (10)

- Manual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasDe EverandManual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasCalificación: 4.5 de 5 estrellas4.5/5 (14)

- Excel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteDe EverandExcel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteCalificación: 1 de 5 estrellas1/5 (1)

- Excel 2021 y 365 Paso a Paso: Paso a PasoDe EverandExcel 2021 y 365 Paso a Paso: Paso a PasoCalificación: 5 de 5 estrellas5/5 (12)

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDe EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaCalificación: 4.5 de 5 estrellas4.5/5 (117)

- Sistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosDe EverandSistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosCalificación: 4 de 5 estrellas4/5 (16)

- Conquista de las Redes Sociales: 201 Consejos para Marketeros y Emprendedores DigitalesDe EverandConquista de las Redes Sociales: 201 Consejos para Marketeros y Emprendedores DigitalesCalificación: 4.5 de 5 estrellas4.5/5 (2)

- Ciberseguridad: Una Simple Guía para Principiantes sobre Ciberseguridad, Redes Informáticas y Cómo Protegerse del Hacking en Forma de Phishing, Malware, Ransomware e Ingeniería SocialDe EverandCiberseguridad: Una Simple Guía para Principiantes sobre Ciberseguridad, Redes Informáticas y Cómo Protegerse del Hacking en Forma de Phishing, Malware, Ransomware e Ingeniería SocialCalificación: 4.5 de 5 estrellas4.5/5 (11)

- El mito de la inteligencia artificial: Por qué las máquinas no pueden pensar como nosotros lo hacemosDe EverandEl mito de la inteligencia artificial: Por qué las máquinas no pueden pensar como nosotros lo hacemosCalificación: 5 de 5 estrellas5/5 (2)

- ChatGPT Ganar Dinero Desde Casa Nunca fue tan Fácil Las 7 mejores fuentes de ingresos pasivos con Inteligencia Artificial (IA): libros, redes sociales, marketing digital, programación...De EverandChatGPT Ganar Dinero Desde Casa Nunca fue tan Fácil Las 7 mejores fuentes de ingresos pasivos con Inteligencia Artificial (IA): libros, redes sociales, marketing digital, programación...Calificación: 5 de 5 estrellas5/5 (4)

- Cómo hacer aviones de papel y otros objetos voladoresDe EverandCómo hacer aviones de papel y otros objetos voladoresAún no hay calificaciones

- Industria 4.0: La cuarta revolución industrialDe EverandIndustria 4.0: La cuarta revolución industrialCalificación: 4 de 5 estrellas4/5 (1)

- Ingeniería de Sonido. Conceptos, fundamentos y casos prácticos: CINE, TELEVISIÓN Y RADIODe EverandIngeniería de Sonido. Conceptos, fundamentos y casos prácticos: CINE, TELEVISIÓN Y RADIOCalificación: 4.5 de 5 estrellas4.5/5 (8)

- Inteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroDe EverandInteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroCalificación: 4 de 5 estrellas4/5 (1)

- Inteligencia artificial: Análisis de datos e innovación para principiantesDe EverandInteligencia artificial: Análisis de datos e innovación para principiantesCalificación: 4 de 5 estrellas4/5 (3)

- Realidad virtual y Realidad AumentaDe EverandRealidad virtual y Realidad AumentaCalificación: 4.5 de 5 estrellas4.5/5 (4)