Documentos de Académico

Documentos de Profesional

Documentos de Cultura

IPSEC

Cargado por

Carlos Inca CrucesDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

IPSEC

Cargado por

Carlos Inca CrucesCopyright:

Formatos disponibles

REDES Y TELECOMUNICACIONES

IPSEC 1. INTRODUCCION 1.1 Razn de ser de la solucin tecnolgica

INTERNET PROTOCOL SECURITY Es un conjunto de protocolos cuya funcin es asegurar las comunicaciones sobre el Protocolo de Internet (IP) autenticando y/o cifrando cada paquete IP en un flujo de datos. IPsec tambin incluye protocolos para el establecimiento de claves de cifrado. Propsito de diseo Ipsec fue proyectado para proporcionar seguridad en modo transporte (extremo a extremo) del trfico de paquetes, en el que los ordenadores de los extremos finales realizan el procesado de seguridad, o en modo tnel (puerta a puerta) en el que la seguridad del trfico de paquetes es proporcionada a varias mquinas (incluso a toda la red de rea local) por un nico nodo. Ipsec puede utilizarse para crear VPNs en los dos modos, y este es su uso principal. Hay que tener en cuenta, sin embargo, que las implicaciones de seguridad son bastante diferentes entre los dos modos de operacin. La seguridad de comunicaciones extremo a extremo a escala Internet se ha desarrollado ms lentamente de lo esperado. Parte de la razn a esto es que no ha surgido infraestructura de clave pblica universal o universalmente de confianza (DNSSEC fue originalmente previsto para esto); otra parte es que muchos usuarios no comprenden lo suficientemente bien ni sus necesidades ni las opciones disponibles como para promover su inclusin en los productos de los vendedores. Como el Protocolo de Internet no provee intrnsecamente de ninguna capacidad de seguridad, Ipsec se introdujo para proporcionar servicios de seguridad tales como: 1. Cifrar el trfico (de forma que no pueda ser ledo por nadie ms que las partes a las que est dirigido) 2. Validacin de integridad (asegurar que el trfico no ha sido modificado a lo largo de su trayecto) 3. Autenticar a los extremos (asegurar que el trfico proviene de un extremo de confianza) 4. Anti-repeticin (proteger contra la repeticin de la sesin segura). Entre las ventajas de IPSec destacan que est apoyado en estndares del IETF [2] y que proporciona un nivel de seguridad comn y homogneo para todas las

aplicaciones, adems de ser independiente de la tecnologa fsica empleada. IPSec se integra en la versin actual de IP (IP versin 4) y, lo que es todava ms importante, se incluye por defecto en IPv6. Puesto que la seguridad es un requisito indispensable para el desarrollo de las redes IP, IPSec est recibiendo un apoyo considerable: todos los equipos de comunicaciones lo incorporan, as como las ltimas versiones de los sistemas operativos ms comunes. Al mismo tiempo, ya existen muchas experiencias que demuestran la interoperabilidad entre fabricantes [3], lo cual constituye una garanta para los usuarios. Otra caracterstica destacable de IPSec es su carcter de estndar abierto. Se complementa perfectamente con la tecnologa PKI y, aunque establece ciertos algoritmos comunes, por razones de interoperabilidad, permite integrar algoritmos criptogrficos ms robustos que pueden ser diseados en un futuro. Es importante sealar que cuando citamos la palabra "seguro" no nos referimos nicamente a la confidencialidad de la comunicacin, tambin nos estamos refiriendo a la integridad de los datos, que para muchas compaas y entornos de negocio puede ser un requisito mucho ms crtico que la confidencialidad. Esta integridad es proporcionada por IPSec como servicio aadido al cifrado de datos o como servicio independiente.

1.2 Orgenes

El modelo que se uso en las primeras redes de computadoras fue conocido como ARPANET creada por el departamento de defensa de los Estados Unidos como una red de investigacin, ms adelante se necesit aadir redes de satlite y radios con lo cual se hizo necesario el cambio en la arquitectura de la red; este modelo de referencia se conoci entonces como TCP/IP (Transmission Control Protocol / Internet Protocol), que era de uso exclusivo. En este modelo TCP/IP se encuentra en la capa de interred la cual tiene como misin permitir que los nodos ingresen paquetes en cualquier red y los haga viajar de forma independiente a su destino. Esta capa de interred define un formato de paquete y protocolo oficial llamado IP (Internet Protocol). El modelo y sus protocolos con el tiempo fueron adoptados por varias empresas que utilizaban redes para la comunicacin de sus equipos de computacin por lo que se convirti en un estndar de facto pues la creacin de aplicaciones para redes de computadoras que utilizaban estos protocolos aument a pasos agigantados. El uso de este modelo pero principalmente de su protocolo IP en el mercado vino a convertirse con el tiempo en un verdadero problema ya que no se contempl la implementacin de ningn tipo de mecanismo de proteccin contra la alteracin de informacin, ni contra terceras partes que intenten algn tipo de sabotaje contra dicha informacin que circula a travs de las redes de comunicacin que utilizan este protocolo. Este problema surgi debido a que las empresas necesitaron volver las intranet pblicas (extranet), pues el entorno en el que estas operan (tanto empresas lucrativas como no lucrativas) las ha obligado a compartir su informacin con otras instituciones para brindar un mejor servicio y obtener mejores resultados en sus actividades. Cuando se conoci entonces el problema de la falta de seguridad en la comunicacin entre las redes de computadoras, se crearon productos que hasta hoy en da permiten colocar ciertos mecanismos de seguridad para proteccin de

la informacin que circula por las redes de comunicacin. Esto hasta ahora ha sido de preocupacin tanto para los administradores de redes de computadoras como para las empresas que proporcionan este protocolo, por lo que han iniciado desde hace algunos aos la implementacin de lo que se denomin IPSec, que es seguridad para las redes de computadoras que utilizan el protocolo de internet (IP).

1.3 Instituciones estndares

que

supervisan

han

establecido

Los protocolos de Ipsec se definieron originalmente en las RFCs 1825 y 1829, publicadas en 1995. En 1998 estos documentos fueron sustituidos por las RFCs 2401 y 2412, que no son compatibles con la 1825 y 1829, aunque son conceptualmente idnticas. En diciembre de 2005 se produjo la tercera generacin de documentos, RFCs 4301 y 4309. Son en gran parte un superconjunto de la 2401 y 2412, pero proporcionan un segundo estndar de Internet Key Exchange. Esta tercera generacin de documentos estandariz la abreviatura de Ipsec como IP en maysculas y sec en minsculas. Es raro ver un producto que ofrezca soporte de RFC1825 y 1829. ESP se refiere generalmente a 2406, mientras que ESP bis se refiere a 4303.

1.4 Vigencia, grado de uso y mbito de aplicacin

Frente a toda esta sencillez, el acceso remoto IPSec resulta, en el mejor de los casos, difcil de desplegar cuando existen grandes cantidades de usuarios o si hay mltiples empresas y gateways implicados, algo inevitable en entornos extranet. No obstante, IPSec, cuyo funcionamiento se produce en el Nivel de Red, presenta importantes ventajas cuando de lo que se trata es de realizar conexiones sitio a sitio a este Nivel, permitiendo que la experiencia del usuario sea la misma que si estuviera ubicado en la propia LAN a la que accede. Adems, sus restricciones respecto de los dispositivos cliente soportados, un inconveniente para proporcionar un acceso remoto ms abierto, supone una ventaja en determinados aplicaciones, al elevar en cierto modo la seguridad del acceso. Entre las ventajas de IPSec tambin se encuentra su capacidad de trabajar con todo tipo de aplicaciones y recursos de la empresa, incluidos los heredados, sin necesidad de instalar soluciones adicionales. SSL VPN, por s mismo, slo brinda acceso a aquellos dotados de soporte Web, aunque puede extenderse a cualquier recurso a travs de productos aadidos. Tampoco permite el acceso a estaciones de trabajo, ni soporta trfico de voz ni streaming. Teniendo en cuenta estas limitaciones de SSL, IPSec, debido a su capacidad de distribuir conectividad completa a Nivel de Red, se convierte, segn los expertos, en la mejor alternativa para conectar mltiples redes privadas. Resulta tambin especialmente indicada cuando se trata de programas que requieren una comunicacin automatizada two way (en ambos sentidos). Como se ha dicho, existe ya un cierto consenso en conceder a cada alternativa un hueco en la empresa por derecho propio, dejando en manos de las IPSec VPN las conexiones sitio a sitio y en las de SSL VPN el acceso remoto a travs de Internet.

2. CARACTERIZACION DEL PROTOCOLO 2.1 Su ubicacin y entorno de arquitectura OSI

Los protocolos de IPsec actan en la capa de red, la capa 3 del modelo OSI.

2.2 Modos de operacin y funciones

Modos As pues y dependiendo del nivel sobre el que se acte, podemos establecer dos modos bsicos de operacin de IPsec: modo transporte y modo tnel. Modo transporte En modo transporte, slo la carga til (los datos que se transfieren) del paquete IP es cifrada o autenticada. El enrutamiento permanece intacto, ya que no se modifica ni se cifra la cabecera IP; sin embargo, cuando se utiliza la cabecera de autenticacin (AH), las direcciones IP no pueden ser traducidas, ya que eso invalidara el hash. Las capas de transporte y aplicacin estn siempre aseguradas por un hash, de forma que no pueden ser modificadas de ninguna manera (por ejemplo traduciendo los nmeros de puerto TCP y UDP). El modo transporte se utiliza para comunicaciones ordenador a ordenador. Una forma de encapsular mensajes IPsec para atravesar NAT ha sido definida por RFCs que describen el mecanismo de NAT transversal. Modo tnel En el modo tnel, todo el paquete IP (datos ms cabeceras del mensaje) es cifrado o autenticado. Debe ser entonces encapsulado en un nuevo paquete IP para que funcione el enrutamiento. El modo tnel se utiliza para comunicaciones red a red (tneles seguros entre routers, p.e. para VPNs) o comunicaciones ordenador a red u ordenador a ordenador sobre Internet.

2.3 Mtodos, algoritmos o configuraciones en que basa su funcionamiento

Asociaciones de seguridad. Una asociacin de seguridad (SA) es la forma bsica de IPSec, es el contrato entre dos entidades que desean comunicarse en forma segura. Las SA determinan los protocolos a utilizar, las transformaciones, las llaves y la duracin de validez de dichas llaves. Las SA son almacenadas en una base de datos (SADB), son de un solo sentido, es decir, cada entidad con IPSec tiene una SA para el trfico que entra, y otra SA para el trfico que sale. Adems de ser unidireccionales, tambin son especficas al protocolo, hay SA separadas para AH y para ESP.

IP Authentication Header (AH). AH es el protocolo IPSec utilizado para proveer servicios de integridad de datos, autenticacin del origen de los datos, y antireplay para IP [Naganand, et al. 1999]. Es un estndar definido en el RFC 2402 [RFC2402, 1998]. La principal diferencia entre la autenticacin provista entre ESP y AH tiene que ver con la cobertura, ESP no protege los campos del encabezado IP, a menos que sean encapsulados por ESP (modo tnel). El encabezado de protocolo (IPv4, IPv6 o extensin) que inmediatamente precede al encabezado AH contendr el valor 51 en su campo de protocolo (IPv4), o siguiente cabecera (IPv6) [RFC1700, 1994]. La figura 31 muestra el encabezado AH, todos los campos son obligatorios, tienen funciones similares a las explicadas en ESP, el campo reservado no se utiliza y su valor debe ser cero.

Encabezado AH

IP Encapsulating Security Payload (ESP) ESP es un encabezado de protocolo insertado en el datagrama IP para proveer servicios de confidencialidad, autenticacin del origen de los datos, antireplay e integridad de datos a IP [Naganand, et al. 1999]. Es un estndar definido en el RFC 2406. El encabezado ESP se inserta despus del encabezado IP y antes del encabezado del protocolo de capa superior (modo transporte) o antes del encabezado IP encapsulado (modo tnel) [RFC2406, 1998]. El encabezado de protocolo (IPv4, IPv6 o extensin) que inmediatamente precede al encabezado ESP contendr el valor 50 en su campo de protocolo (IPv4), o siguiente cabecera (IPv6) [RFC1700, 1994]. El formato de los paquetes ESP para una SA dada es fijo durante la duracin de la SA. El encabezado ESP tiene la forma definida en la figura 27, el SPI y nmero de secuencia ya fueron definidos, la carga til de datos son los datos protegidos, el relleno (de hasta 255 bytes) se utiliza en ESP por varias circunstancias: algunos algoritmos criptogrficos requieren que el elemento de entrada sea un mltiplo del tamao de su bloque, si no se especifica confidencialidad en la SA, se utiliza el relleno para justificar los campos Longitud de relleno y Siguiente cabecera del encabezado ESP, para esconder el tamao real de la carga til; el contenido del relleno es dependiente del algoritmo de criptografa, el algoritmo puede definir un valor de relleno que debe ser verificado por el receptor para el proceso de desencriptado. El campo de longitud de relleno define cunto relleno se agreg, el campo de siguiente cabecera indica el tipo de dato contenido en la carga til de acuerdo al conjunto de Nmeros de Protocolo IP definidos por IANA (Internet Assigned Numbers Authority) [RFC1700, 1994]. El campo de datos de

autenticacin contiene el valor de verificacin de integridad calculado sobre el paquete ESP menos los datos de autenticacin. ESP aplicado en modo transporte solo se utiliza en implementaciones del tipo host y provee proteccin a los protocolos de capas superiores, pero no al encabezado IP.

El encabezado ESP

3. ESTADO DEL ARTE

El uso creciente de Internet para actividades que van ms all de la comunicacin personal y el entretenimiento ha generado una creciente demanda de seguridad en la red. El comercio electrnico en sus diferentes modalidades, las transacciones bancarias, la certificacin de componentes descargables de la red1, los servicios de extranet, las redes privadas virtuales y los portales Web en general, son algunas de las aplicaciones de Internet que requieren mayores niveles de seguridad para garantizar su correcto funcionamiento. La seguridad en redes involucra diferentes aspectos tales como: Privacidad: proteccin de la informacin contra accesos no autorizados. Integridad: prevencin de la informacin en contra de modificaciones no autorizadas. No rechazo de servicio: evitar que a un usuario legtimo le sea denegado el acceso a un servicio disponible. No repudio de autoridad: evitar que un usuario niegue ser el autor de la informacin el mismo gener. Disponibilidad de los servicios: evitar que un servicio sea inhabilitado ilegalmente. La naturaleza de cada servicio determina las caractersticas de la seguridad requerida. Por ejemplo, un servicio de correo electrnico no requiere las mismas condiciones de seguridad que un servicio de banca en lnea.

3.1 Eficiencia o performance como solucin

IPsec proporciona servicios de seguridad en la capa IP permitiendo a un sistema seleccionar los protocolos de seguridad, determinar el/los algoritmo/s a utilizar para el/los servicio/s, y implementar cualquier algoritmo criptogrfico requerido para proporcionar los servicios solicitados. IPsec se puede utilizar para proteger una o ms "trayectorias" entre un par de hosts, o entre un par de security gateway, o entre un security gateway y un host. El trmino security gateway se utiliza en este documento para referirse a un sistema intermedio que implementa los protocolos IPsec. Por ejemplo, un router o un firewall implementando IPsec

es un security gateway. Asociaciones de seguridad. Una asociacin de seguridad (SA) es la forma bsica de IPSec, es el contrato entre dos entidades que desean comunicarse en forma segura. Las SA determinan los protocolos a utilizar, las transformaciones, las llaves y la duracin de validez de dichas llaves. Las SA son almacenadas en una base de datos (SADB), son de un solo sentido, es decir, cada entidad con IPSec tiene una SA para el trfico que entra, y otra SA para el trfico que sale. Adems de ser unidireccionales, tambin son especficas al protocolo, hay SA separadas para AH y para ESP. Implementacin de IPSec. La implementacin de IPSec puede hacerse en hosts, gateways/enrutadores, y/o firewalls, resultando conveniente la implementacin en stos ltimos al complementar mutuamente sus funciones. Tpicamente modificando la pila de IP para soportar IPSec de forma nativa, cuando esto no es posible, puede implementarse como interceptor que extrae e inserta paquetes en la pila de IP "Bump in the Stack" (BITS), o bien utilizando un dispositivo de encriptacin externo dedicado "Bump in the Wire" (BITW) como se esquematiza en la figura:

IPSec est diseado para operar en hosts y/o en gateways, en modo tnel para proteger datagramas IP completos (VPN), o en modo de transporte para proteger protocolos de capas superiores. A la fecha existen algunas implementaciones, sin embargo, la mayora limitadas a la aplicacin de VPN nicamente, sobre todo en implementaciones de forma nativa, de hecho es denominado por algunos como el "protocolo VPN". En los ltimos aos han emergido los proyectos para implementar seguridad en sistemas operativos, esquemas BITS, en busca de brindar una plataforma base de seguridad independiente de las aplicaciones preferidas por el usuario.

3.2 Inconvenientes que ocasiona

El grupo de protocolos IPsec y dems algoritmos asociados permiten proporcionar seguridad de alta calidad para el flujo de trfico de Internet. Sin embargo, la seguridad ofrecida por estos protocolos depende en ltima instancia de la calidad de su implementacin. Adems, la seguridad de un sistema informtico o en una red es una funcin de muchos factores. IPsec solo es una parte de un sistema global de seguridad. La seguridad proporcionada por el uso de IPsec depender bastante de diversos aspectos del ambiente operativo en el cual la implementacin de IPsec se ejecuta. Por ejemplo, los defectos en la seguridad del sistema operativo, negligencia en la prctica de manejo de protocolos, etc., todo esto puede degradar la seguridad proporcionada por IPsec. Como se mencion anteriormente, ninguna de estas caractersticas estn dentro del alcance de este libro o de algn estndar de IPsec. Configuraciones de IPSec. Cuando la implementacin de IPSec radica en un host o sistema final, los paquetes pueden ser asegurados de extremo-a-extremo, es decir desde el origen de los datos hasta su destino final. La figura siguiente muestra este esquema, donde cada paquete que sale del host es asegurado y puede inclusive determinarse que todo paquete que no haya sido asegurado por IPSec sea eliminado. El resultado de un esquema de seguridad extremo-a-extremo, IPSec en modo transporte generalmente, donde todo el trfico (Telnet, SMTP, HTTP, etc.) entre ambos extremos puede ser asegurado, o bien, de forma particular a travs de la definicin explcita de SA.

Algo importante de mencionar de la seguridad extremo-a-extremo, es que puede afectar el funcionamiento de otras aplicaciones que requieran inspeccionar los paquetes en trnsito (Firewalls, QoS, etc.), y no puedan hacerlo, ya que vern solo paquetes ESP. Quiz la implementacin ms comn son las VPN que han sido vistas como una excelente alternativa de ahorro, en lugar de contratar lneas dedicadas, utilizar la red pblica con servicios de seguridad. Cuando IPSec se aplica a enrutadores en modo tnel, y dos enrutadores establecen tneles a travs de los cuales envan trfico desde una subred localmente protegida hacia otra subred remotamente protegida se denomina una VPN, la siguiente figura muestra un esquema de este tipo.

Existe otro tipo de implementacin que es una combinacin de la extremoa-extremo donde un host encripta y desencripta trfico que enva y recibe, y la VPN en donde es un enrutador el que hace este trabajo. En la configuracin del tipo Road Warrior, una computadora implementa IPSec y es capaz de asegurar los paquetes que enva y verificar la seguridad de los paquetes que recibe, su extremo IPSec es un enrutador que protege la red con la cual se desea establecer la comunicacin. La siguiente figura ilustra este esquema.

Tambin es posible la implementacin de tneles anidados, un ejemplo podra ser una institucin que tiene un gateway de seguridad para proteger su red de ataques del exterior, pero adems tiene otro gateway de seguridad en su red interna para proteccin de ataques internos. La siguiente figura muestra este esquema, difcil de mantener y establecer, pero quiz til y necesario para ciertas necesidades entre instituciones con instalaciones remotas.

3.3 Consideraciones respecto a uso con IPv6

Por el momento, el nmero de problemas de seguridad y ataques sobre IPv6 es pequeo debido a que no est desplegado an a gran escala. Pero, se espera que la tendencia cambie a medida que los operadores y proveedores de contenidos lo implementen en sus redes y servicios. En el siguiente apartado se describen los principales aspectos relacionados con la seguridad del protocolo que hay que tener en cuenta desde tres puntos de vista: ASPECTOS TCNICOS Dispositivos de seguridad que no analizan el protocolo IPv6 Puede que los dispositivos de seguridad, como cortafuegos o IDS, o las herramientas de gestin de red no sean capaces o no estn configurados para analizar los flujos de datos del protocolo IPv6. Si fuera as, se podran establecer comunicaciones maliciosas desde o hacia equipos de la red que soporten IPv6. Presencia de dispositivos de los que se desconoce que pueden usar IPv6 y de tneles IPv6 Muchos Sistemas Operativos tienen habilitado IPv6 por defecto, como la mayor parte de sistemas Windows modernos, Mac OS X, Linux y Solaris. Adems pueden existir tneles IPv6. Un tnel es una conexin punto a punto, en la que se encapsulan los paquetes IPv6 en paquetes IPv4, de forma que se pueda transmitir IPv6 a travs de una infraestructura IPv4. En el extremo final del tnel, se desencapsula (o extrae) el paquete IPv6 original. Los dispositivos de seguridad perimetral puede que no estn preparados o configurados para analizar estos flujos de datos, que pueden ser utilizados para comunicaciones no permitidas como, por ejemplo, puertas traseras de C&C (Command and Control) de botnets o de P2P. La posibilidad de crear tneles IPv6 se encuentra presente en todos los sistemas operativos, como Windows Vista y Windows 7 que tienen habilitado por defecto la tecnologa Teredo, aunque se deshabilita si detecta que el equipo pertenece a un dominio o tiene soporte IPv6 a travs de su red local.

Dejar de utilizar NAT Una consecuencia indirecta del uso de NAT es que se emplea a modo de cortafuegos para proteger los equipos internos de las conexiones externas. Pero ya que IPv6 elimina su necesidad, se deber modificar la poltica de los cortafuegos para que, segn la poltica de seguridad, filtre o no las comunicaciones directas a los equipos de la red privada. Necesidad de multicast e ICMP Muchos cortafuegos bloquean estos protocolos, aunque ciertas partes pueden ser muy importantes como, por ejemplo, el uso de ICMP para PMTU10. En IPv6 son imprescindibles para su funcionamiento; por lo tanto, se debern modificar las polticas de seguridad para permitir determinadas comunicaciones multicast e ICMP. Cambio en la monitorizacin de la red Debido al gran nmero de direcciones disponibles ser inviable escanear la red por fuerza bruta, por lo que los equipos se inventariarn de otra manera como, por ejemplo, en un servidor DNS. Sin embargo, posiblemente surjan otras formas de escanear una red: existen direcciones multicast concretas para localizar servicios (por ejemplo FF05::2 All routers, FF05::1:3 All DHCP Servers) y direcciones de link-local, que permiten la comunicacin en el segmento de red al que se est conectado. Un atacante puede utilizar estas direcciones para establecer contacto con equipos o servicios. Aunque, en la prctica, este mtodo no ser probable que tenga xito ya que la mayor parte de los sistemas operativos estn configurados para no responder a estas peticiones.

Doble exposicin IPv6 e IPv4 Durante aos convivirn sistemas con doble pila, que soporten ambas versiones del protocolo, y mecanismos de transicin a IPv6, lo que provocar que haya mayores posibilidades de existencia de vulnerabilidades. Por otra parte, un sistema podr ser atacado utilizando IPv4, IPv6 o una combinacin de ambos, por ejemplo, utilizando IPv4 para detectar el equipo e IPv6 como canal oculto de comunicaciones. Actualizacin de protocolos y equipos a IPv6 La gran mayora de protocolos han sido adaptados para que utilicen direcciones IPv4 e IPv6, como por ejemplo BGP11 o DNS. La implantacin de IPv6 supondr la instalacin y/o configuracin de estos protocolos. Existe el problema de que algunas aplicaciones que trabajan con IPv6 no son actualizadas frecuentemente. Tambin existe actualmente una falta de soporte por parte de algunos fabricantes de enrutadores, switches y cortafuegos, aunque se prev un mayor impulso a medida que haya una mayor adopcin del protocolo.

4. CONCLUSIONES

IPSec es un protocolo punto a punto, es decir, establece una comunicacin segura entre dos puntos nicamente, y no es un protocolo end-to-end, es decir, no hay proteccin de sistema a sistema, o de usuario a usuario. IP es el vehculo para los protocolos de capas ms altas y, en consecuencia, es susceptible de enfrentar ataques severos, ya sea a la seguridad de los datos manejados por las aplicaciones y transportados: por los protocolos de las capas ms altas, como TCP, o al comportamiento de la red en s misma. Por esta razn IPSec surge como un estndar extraordinariamente potente y flexible, brindando servicios de seguridad como autenticacin, integridad, control, de acceso y confidencialidad. IPSec es una buena solucin para requerimientos de seguridad en Internet, ya que incorpora encriptacin, autenticacin y manejo de llaves en un solo estndar. IPSec puede ser adaptado para cubrir los diferentes requerimientos de seguridad de grandes y pequeas organizaciones,' ya que est diseado para soportar mltiples esquemas de encriptacin y algo muy importante, permite la interoperabilidad entre distintos proveedores.

También podría gustarte

- Guia Lideres4 CanonDocumento8 páginasGuia Lideres4 CanonToño VargasAún no hay calificaciones

- Canon InvestigacionDocumento7 páginasCanon InvestigacionCarlos Inca CrucesAún no hay calificaciones

- Que Es El Canon MineroDocumento3 páginasQue Es El Canon MineroSonia Darleny Rivera ZeballosAún no hay calificaciones

- Los Cristianos RevolucionDocumento15 páginasLos Cristianos RevolucionCarlos Inca CrucesAún no hay calificaciones

- AnalisisMetodologías de Cálculo HCDocumento35 páginasAnalisisMetodologías de Cálculo HCCarlos Inca CrucesAún no hay calificaciones

- La Soberanía de DiosDocumento47 páginasLa Soberanía de DiosMelisa AzSo100% (1)

- Siste Made Gest I On Integral Deo ADocumento7 páginasSiste Made Gest I On Integral Deo ACarlos Inca CrucesAún no hay calificaciones

- Enfoque BPMDocumento5 páginasEnfoque BPMCarlos Inca CrucesAún no hay calificaciones

- Siste Made Gest I On Integral Deo ADocumento7 páginasSiste Made Gest I On Integral Deo ACarlos Inca CrucesAún no hay calificaciones

- Ciclo de Vida Del Proyecto y OrganizaciónDocumento2 páginasCiclo de Vida Del Proyecto y OrganizaciónCarlos Inca CrucesAún no hay calificaciones

- Ley #28245Documento14 páginasLey #28245Carlos Inca CrucesAún no hay calificaciones

- Reflexiones Desercion Escolar Finlandia Puerto RicoDocumento33 páginasReflexiones Desercion Escolar Finlandia Puerto RicoAlexander PaduaAún no hay calificaciones

- Limitaciones IPSecDocumento3 páginasLimitaciones IPSecCarlos Inca CrucesAún no hay calificaciones

- Como Desbloquear La Netbook Del Programa Conectar IgualdadDocumento13 páginasComo Desbloquear La Netbook Del Programa Conectar Igualdaddexmag50% (8)

- Windows Server y DCDocumento2 páginasWindows Server y DCAngelaVidalAlvizAún no hay calificaciones

- Acta de Constatacion DomiciliariaDocumento3 páginasActa de Constatacion DomiciliariaHugoCcht100% (3)

- 07 Navegaci N Segura T2Documento9 páginas07 Navegaci N Segura T2Michael BetancurAún no hay calificaciones

- 226051696-Geodesia-Trabajo-Oficial HUANUCODocumento29 páginas226051696-Geodesia-Trabajo-Oficial HUANUCOcajadaiAún no hay calificaciones

- Caja Fuerte Serie DEPOSITODocumento1 páginaCaja Fuerte Serie DEPOSITOSonia SimeAún no hay calificaciones

- Ejemplos de Justificacion Py Tesis 2Documento3 páginasEjemplos de Justificacion Py Tesis 2Raul RojasAún no hay calificaciones

- Kick Off Jefes y Supervisores 26-3-18Documento31 páginasKick Off Jefes y Supervisores 26-3-18omarAún no hay calificaciones

- Mexmasi 03 T 2 TrabDocumento13 páginasMexmasi 03 T 2 Trabdarkness5125100% (2)

- Ieee830 Especificacion de Requerimientos de SoftwareDocumento10 páginasIeee830 Especificacion de Requerimientos de SoftwareBartolomeu BartoloAún no hay calificaciones

- Codigos CesarDocumento7 páginasCodigos CesarJHON EDY MAMANI SONCCOAún no hay calificaciones

- CertificadoDocumento1 páginaCertificadoBerenice Perez100% (1)

- 1 Desconexión Del Mundo RealDocumento7 páginas1 Desconexión Del Mundo Realmiguel caucao naguilAún no hay calificaciones

- A3UF1NF3 Modelo RelacionalDocumento18 páginasA3UF1NF3 Modelo RelacionalIbra El WahbiAún no hay calificaciones

- Politica de DatosDocumento11 páginasPolitica de Datosalejandra arango sernaAún no hay calificaciones

- Manual Creacion de Un Usuario en La Impresora Lexmark Mx711Documento9 páginasManual Creacion de Un Usuario en La Impresora Lexmark Mx711Andrés Morales GarcíaAún no hay calificaciones

- Cep 20230223 8846apr1202302232150302344 PDFDocumento1 páginaCep 20230223 8846apr1202302232150302344 PDFAlexis DominguezAún no hay calificaciones

- Reglamento de Higiene y Seguridad Industrial Sena ArregladoDocumento4 páginasReglamento de Higiene y Seguridad Industrial Sena ArregladoluisAún no hay calificaciones

- Lanata Jorge - Muertos de AmorDocumento128 páginasLanata Jorge - Muertos de AmorMax Ochentoso100% (1)

- Falanet - Manual Nueva Grafica PDFDocumento10 páginasFalanet - Manual Nueva Grafica PDFMaximiliano Sebastian Montecinos ValcicAún no hay calificaciones

- Abus Candados Cadenas MOTOSDocumento84 páginasAbus Candados Cadenas MOTOSoskAún no hay calificaciones

- Catalogo de Productos ESETDocumento12 páginasCatalogo de Productos ESETAngela Morales del NogalAún no hay calificaciones

- Vag Com ProgramacionesDocumento14 páginasVag Com ProgramacionesServ Automotriz Garmer100% (1)

- Copia de Cuestionario 2015 RegalDocumento25 páginasCopia de Cuestionario 2015 RegalDe Engel van RiveraAún no hay calificaciones

- UT6.1 Usuarios Discos CopiasDocumento10 páginasUT6.1 Usuarios Discos CopiasIrene Fraga HernandezAún no hay calificaciones

- LIVE-VENDOR - Natura Evaluación Seguridad Terceros - LowDocumento26 páginasLIVE-VENDOR - Natura Evaluación Seguridad Terceros - LowErickjair Bareto TinocoAún no hay calificaciones

- Rogue SoftwareDocumento3 páginasRogue SoftwareCarlos LopezAún no hay calificaciones

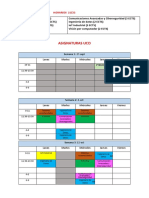

- Asignaturas Uco: HORARIOS 21/22Documento6 páginasAsignaturas Uco: HORARIOS 21/22JoseAntonioMendezHerediaAún no hay calificaciones

- 1.-Trazado y NivelDocumento9 páginas1.-Trazado y NivelAlondra SanchezAún no hay calificaciones

- Acta de NacimientoDocumento1 páginaActa de NacimientoArmando LopezAún no hay calificaciones