0% encontró este documento útil (0 votos)

35 vistas21 páginasEje 3 Encriptar Mi Mensaje LP

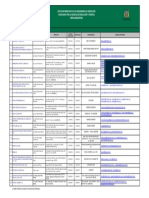

El documento presenta un análisis sobre la encriptación de mensajes, destacando la importancia de proteger la información en línea. Se describen seis herramientas de encriptación, tanto online como offline, y se explican sus funcionalidades y procesos de cifrado y descifrado. Además, se concluye que el uso adecuado de estas herramientas puede resguardar información confidencial y mitigar delitos informáticos.

Cargado por

LIZETH YOLANDA PEREZ HERNANDEZDerechos de autor

© © All Rights Reserved

Nos tomamos en serio los derechos de los contenidos. Si sospechas que se trata de tu contenido, reclámalo aquí.

Formatos disponibles

Descarga como PDF, TXT o lee en línea desde Scribd

0% encontró este documento útil (0 votos)

35 vistas21 páginasEje 3 Encriptar Mi Mensaje LP

El documento presenta un análisis sobre la encriptación de mensajes, destacando la importancia de proteger la información en línea. Se describen seis herramientas de encriptación, tanto online como offline, y se explican sus funcionalidades y procesos de cifrado y descifrado. Además, se concluye que el uso adecuado de estas herramientas puede resguardar información confidencial y mitigar delitos informáticos.

Cargado por

LIZETH YOLANDA PEREZ HERNANDEZDerechos de autor

© © All Rights Reserved

Nos tomamos en serio los derechos de los contenidos. Si sospechas que se trata de tu contenido, reclámalo aquí.

Formatos disponibles

Descarga como PDF, TXT o lee en línea desde Scribd