Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Categorizacion - Incidente Seguridad

Cargado por

ocardonapuerta0 calificaciones0% encontró este documento útil (0 votos)

6 vistas4 páginasTítulo original

3. Categorizacion - Incidente seguridad

Derechos de autor

© © All Rights Reserved

Formatos disponibles

DOCX, PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

6 vistas4 páginasCategorizacion - Incidente Seguridad

Cargado por

ocardonapuertaCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

Está en la página 1de 4

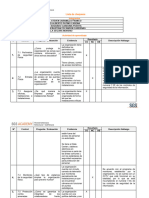

Incidente de seguridad, ciberseguridad y privacidad de la información

Entre quienes integren el grupo, se deben identificar incidentes de seguridad de la

información que hayan conocido o experimentado. Seleccionar uno de ellos y describirlo de

acuerdo al documento anexo.

Grupo

Integrantes

N°

Nombre del incidente

El incidente tuvo lugar en un medio de comunicación local a

través de un ataque de ransomware, comprometiendo los

sistemas de información de la organización, incluyendo archivos

Breve descripción del

históricos y copias de seguridad. Como consecuencia, la

incidente

organización se vio privada del acceso a datos críticos y enfrentó

la amenaza de extorsión por parte de los atacantes.

- Pérdida de datos críticos: El ataque de ransomware

ocasionó la pérdida de datos fundamentales para la

empresa, impactando la disponibilidad de:

* Sistema ERP

* Otros aplicativos

* Servicios web

* Archivo histórico multimedia

- Encriptación de archivos esenciales: Los atacantes

Consecuencias o impacto del

encriptaron archivos esenciales, dificultando el acceso

incidente a información vital.

- Afectación en la operatividad empresarial: La operación

normal de la empresa sufrió graves interrupciones debido a

la falla en los sistemas y servicios.

- Compromiso de la información contable: La información

contable crítica se vio comprometida, lo que puede tener

repercusiones a largo plazo en la gestión financiera de la

empresa.

Documentos

- N/A.

físicos

- Bases de datos ERP

Documentos - Archivos aplicativos locales

digitales - Copias de seguridad

- Archivos históricos

- ERP

Software

- Aplicativos locales

Activos de Hardware - Servidor principal

Información

involucrado Equipo auxiliar - Discos duros externos de copias de seguridad

s

Instalaciones - Datacenter on premise

- ERP

Servicios - Aplicativos complementarios

- Intranet (Histórico multimedia)

- Personal TIC

Personas

- Personal administrativo

Otros

Solución dada Para la solución del incidente, se llevaron a cabo las siguientes

actividades:

Reinstalación del sistema operativo del servidor: Se llevó a

cabo una reinstalación completa del sistema operativo en el

servidor afectado para asegurar un entorno limpio y

seguro.

Depuración de archivos y desinfección de archivos con

antivirus: Se realizó una depuración exhaustiva de archivos

en busca de malware y se desinfectaron los archivos

identificados como amenazas.

Desencriptación de algunas copias de seguridad: Se logró

desencriptar algunas de las copias de seguridad al

descubrir vulnerabilidades en el algoritmo de encriptación

utilizado por los atacantes.

Implementación de un sistema de virtualización: Se

implementó un sistema de virtualización para mejorar la

seguridad y la separación de servicios dentro de la

infraestructura.

Separación de servicios aprovechando el sistema de

virtualización: Se reorganizaron y separaron los servicios

aprovechando la tecnología de virtualización, lo que

contribuyó a reducir el riesgo de propagación de futuros

ataques.

Definición de un protocolo de copias de seguridad más

eficiente: Se estableció un protocolo de copias de

seguridad más eficiente y seguro para garantizar la

disponibilidad y la integridad de los datos en el futuro.

La prevención de este tipo de incidentes, como un ataque de

ransomware, requiere una combinación de medidas de seguridad y

buenas prácticas. Aquí hay algunas formas en las que se podría

haber evitado:

1. Control de configuración de infraestructura: Mantener un

control riguroso sobre la configuración de la infraestructura,

incluyendo servidores y sistemas de red, para asegurarse de que

estén actualizados, correctamente configurados y que cuenten con

las últimas actualizaciones de seguridad.

2. Política de seguridad de la información: Establecer y hacer

cumplir una sólida política de seguridad de la información que

aborde cuestiones como la gestión de contraseñas, la autenticación

de usuarios, la limitación de acceso privilegiado y la

concienciación de los empleados sobre las amenazas de seguridad.

3. Control de accesos: Implementar controles de acceso robustos

para limitar quién tiene acceso a los sistemas y datos críticos. Esto

incluye autenticación multifactorial, políticas de contraseñas

fuertes y revocación rápida de accesos no autorizados.

4. Plan de contingencia: Desarrollar planes de contingencia que

¿Cómo pudo evitarse?

incluyan escenarios de ataques de ransomware. Estos planes deben

incluir procedimientos claros para la detección temprana, la

respuesta rápida y la recuperación de datos en caso de un ataque.

5. Copia de seguridad y recuperación de datos: Realizar copias de

seguridad regulares y almacenarlas de forma segura fuera del

alcance de posibles ataques. Además, probar regularmente la

capacidad de recuperación de datos para asegurarse de que las

copias de seguridad sean efectivas.

6. Educación y concienciación de los empleados: Capacitar a los

empleados en la detección de amenazas de seguridad, como

correos electrónicos de phishing, y fomentar una cultura de

seguridad en toda la organización.

7. Actualización y parcheo: Mantener todos los sistemas y

software actualizados con las últimas correcciones y parches de

seguridad para cerrar posibles vulnerabilidades.

8. Monitoreo y detección de amenazas: Implementar herramientas

de monitoreo y detección de amenazas para identificar y responder

rápidamente a cualquier actividad inusual en la red.

También podría gustarte

- Fundamentos Del Centro de CómputoDocumento9 páginasFundamentos Del Centro de CómputocristinaAún no hay calificaciones

- Proyecto Final Josue Alfaro Mora Ciberseguridad Blue TeamDocumento8 páginasProyecto Final Josue Alfaro Mora Ciberseguridad Blue TeamJaritaAún no hay calificaciones

- NIST SP 1271esDocumento3 páginasNIST SP 1271esAlejandro GiaimeAún no hay calificaciones

- Resumen de Aspectos Generales de La Seguridad en InformáticaDocumento6 páginasResumen de Aspectos Generales de La Seguridad en InformáticaKz 23Aún no hay calificaciones

- Avance I Plan de CiberseguridadDocumento7 páginasAvance I Plan de Ciberseguridadh82xppqj9dAún no hay calificaciones

- Auditoría de Seguridad InformaticaDocumento16 páginasAuditoría de Seguridad Informaticaadriana hernandezAún no hay calificaciones

- Hector RamosDocumento16 páginasHector RamosHéctor RamosAún no hay calificaciones

- Actividad 17-10Documento3 páginasActividad 17-10fbsilva590Aún no hay calificaciones

- Definición de Seguridad Informática y Conceptos ImportantesDocumento45 páginasDefinición de Seguridad Informática y Conceptos ImportantesJoséLuisFarinangoAún no hay calificaciones

- Riesgos y Planes de MitigaciónDocumento5 páginasRiesgos y Planes de MitigaciónAleja QuitianAún no hay calificaciones

- Eje 1Documento22 páginasEje 1Luis Armando Leon RodriguezAún no hay calificaciones

- TEMA Seguridad de La InformaciónDocumento7 páginasTEMA Seguridad de La Informaciónyotersa76Aún no hay calificaciones

- Plan de AuditoriaDocumento8 páginasPlan de AuditoriaHéctor RamosAún no hay calificaciones

- Taller de Seguridad InformáticaDocumento6 páginasTaller de Seguridad InformáticaIvan TappiaAún no hay calificaciones

- Estado Actual de La CiberdefensaDocumento4 páginasEstado Actual de La CiberdefensaMARTINEZ/FELIZ JUANAún no hay calificaciones

- Resumen Capítulo 8Documento17 páginasResumen Capítulo 8Sebastian MurilloAún no hay calificaciones

- Sesion 2 - Introducción A La Seguridad InformáticaDocumento19 páginasSesion 2 - Introducción A La Seguridad InformáticaAlex Armando Torres BermúdezAún no hay calificaciones

- Plantilla - IEEEDocumento3 páginasPlantilla - IEEEEsneyder Sanchez MahechaAún no hay calificaciones

- Ejercicios Tema 1Documento9 páginasEjercicios Tema 1José Luis Romero del Hombrebueno MateoAún no hay calificaciones

- Triptico ticIIIDocumento2 páginasTriptico ticIIIANGEL GARCIAAún no hay calificaciones

- Seguridad en RedesDocumento10 páginasSeguridad en RedesMarco Antonio Romero AndradeAún no hay calificaciones

- CE-1 KimberlyLeandroPereiraDocumento8 páginasCE-1 KimberlyLeandroPereiraKimberly LeandroAún no hay calificaciones

- Introducción A La Seguridad de La InformaciónDocumento65 páginasIntroducción A La Seguridad de La InformaciónPerez JoseAún no hay calificaciones

- Seguridad de La BD EJE 4Documento11 páginasSeguridad de La BD EJE 4Breyner Borja HenriquezAún no hay calificaciones

- Actividades Auditoria Actividad 7Documento8 páginasActividades Auditoria Actividad 7Leidy Johanna MARTINEZ TRIANAAún no hay calificaciones

- Computación InformáticaDocumento21 páginasComputación InformáticaMaría Elena GuzmanAún no hay calificaciones

- AUDITORIA DE SISTEMAS Semana 2 202065 ESTUDIANTESDocumento7 páginasAUDITORIA DE SISTEMAS Semana 2 202065 ESTUDIANTESVanesaa GalindoAún no hay calificaciones

- SB Database SecurityDocumento4 páginasSB Database SecurityCarlos A. GarciaAún no hay calificaciones

- AA13 Ev.1 Elaboración Del Plan de Gestion de RiesgosDocumento13 páginasAA13 Ev.1 Elaboración Del Plan de Gestion de Riesgosvictor rodriguezAún no hay calificaciones

- Ingeneria de Software 2 Carlos AndresDocumento20 páginasIngeneria de Software 2 Carlos Andresalexandra velasquezAún no hay calificaciones

- SEMANA 9 - Parte 2 Implementación de Un Sistema PerimetralDocumento6 páginasSEMANA 9 - Parte 2 Implementación de Un Sistema PerimetralSandra JadiAún no hay calificaciones

- Foro Sistemaas de Gestion de Seguridad InformaticaDocumento13 páginasForo Sistemaas de Gestion de Seguridad InformaticaOscar PachecoAún no hay calificaciones

- Actividad Eje 4 SGSIDocumento13 páginasActividad Eje 4 SGSIOscar PachecoAún no hay calificaciones

- Unidad 2Documento9 páginasUnidad 2gicochavezAún no hay calificaciones

- Andrea Luna Tarea 6Documento5 páginasAndrea Luna Tarea 6Andrea LunaAún no hay calificaciones

- Milton Lopez Tarea6Documento5 páginasMilton Lopez Tarea6karina angulo contrerasAún no hay calificaciones

- Seguridad y Protección en Los Sistemas OperativosDocumento39 páginasSeguridad y Protección en Los Sistemas Operativosvectorgamma2112Aún no hay calificaciones

- Controles Logicos de SeguridadDocumento2 páginasControles Logicos de SeguridadLuis LopezAún no hay calificaciones

- Ataques InformaticosDocumento4 páginasAtaques InformaticosAndres F SanchezAún no hay calificaciones

- Aseguramiento de La InformacionDocumento12 páginasAseguramiento de La InformacionJohanaAún no hay calificaciones

- Seguridad IntegralDocumento4 páginasSeguridad IntegralEFRAIN FERNANDO LUNA MAMANIAún no hay calificaciones

- Protocolo. Desarrollar Procesos de Seguridad InformáticaDocumento2 páginasProtocolo. Desarrollar Procesos de Seguridad InformáticaŘãfã Y's ŘůžAún no hay calificaciones

- Tarea Calificada - Giancarlo Solano PiñasDocumento12 páginasTarea Calificada - Giancarlo Solano PiñasmarcojoshuacastillosolorzanoAún no hay calificaciones

- Af5 AdminsistemasinformaciónDocumento4 páginasAf5 Adminsistemasinformaciónjose danielAún no hay calificaciones

- U1 PrimeraparteDocumento7 páginasU1 PrimerapartePilar Jiménez MoralesAún no hay calificaciones

- Prevención Proactiva 3.0 (EELL)Documento43 páginasPrevención Proactiva 3.0 (EELL)Luis ChavezAún no hay calificaciones

- Actividad 4 Seguridad y RedesDocumento18 páginasActividad 4 Seguridad y RedesWilson Gamarra VelasquezAún no hay calificaciones

- Actividad 5 Análisis de Los Riesgos y Las Amenazas en Los Sistemas InformáticosDocumento7 páginasActividad 5 Análisis de Los Riesgos y Las Amenazas en Los Sistemas InformáticosGRUPO MULTIMETALICAS SASAún no hay calificaciones

- Safetica Prevencion de Fugas de InformacionDocumento6 páginasSafetica Prevencion de Fugas de InformacionRobertAún no hay calificaciones

- S3 - Jose Flores Semana 3Documento6 páginasS3 - Jose Flores Semana 3Maximiliano RiosAún no hay calificaciones

- S2 Gssi D2Documento60 páginasS2 Gssi D2Maria AnyelaAún no hay calificaciones

- Foro 4Documento2 páginasForo 4Yesica RodriguezAún no hay calificaciones

- Cartilla CiberseguridadDocumento5 páginasCartilla CiberseguridadMarlon Jose Parra MenaAún no hay calificaciones

- Seguridad en La Nube Mejores Practicas para Una Transicion Segura Grupo OrussDocumento9 páginasSeguridad en La Nube Mejores Practicas para Una Transicion Segura Grupo OrussGrupo OrussAún no hay calificaciones

- Portafolio Seguridad y AlcanceDocumento2 páginasPortafolio Seguridad y AlcanceDavidAún no hay calificaciones

- Hardening de ServidoresDocumento15 páginasHardening de ServidoresAlejandra MurilloAún no hay calificaciones

- Implementación de Un Sistema de SeguridadDocumento6 páginasImplementación de Un Sistema de SeguridadHelder Palomino chotaAún no hay calificaciones

- Investigacion Sobre Consideraciones de Seguridad Sobre Sistemas de Informacion y El Desarrollo WebDocumento5 páginasInvestigacion Sobre Consideraciones de Seguridad Sobre Sistemas de Informacion y El Desarrollo Webluis manuel perez herreraAún no hay calificaciones

- UF1473 - Salvaguarda y seguridad de los datosDe EverandUF1473 - Salvaguarda y seguridad de los datosAún no hay calificaciones

- MF0490_3 - Gestión de servicios en el sistema informáticoDe EverandMF0490_3 - Gestión de servicios en el sistema informáticoAún no hay calificaciones

- Material Aprendizaje ISO-IEC 27001.2022 MarzoDocumento48 páginasMaterial Aprendizaje ISO-IEC 27001.2022 MarzoocardonapuertaAún no hay calificaciones

- Categorizacion - Incidente SeguridadDocumento2 páginasCategorizacion - Incidente SeguridadocardonapuertaAún no hay calificaciones

- Tipos de Informacion PrivadaDocumento6 páginasTipos de Informacion PrivadaocardonapuertaAún no hay calificaciones

- Norma Iso 27001 2022 - Requisitos SgsiDocumento26 páginasNorma Iso 27001 2022 - Requisitos SgsiocardonapuertaAún no hay calificaciones

- Foro - Semana 2 - CriptografiaDocumento2 páginasForo - Semana 2 - CriptografiaocardonapuertaAún no hay calificaciones

- Cardona Oscar Estudio de Caso Contro&controlesDocumento12 páginasCardona Oscar Estudio de Caso Contro&controlesocardonapuertaAún no hay calificaciones

- MODULO7 - Sensibilizacion ISO27001Documento81 páginasMODULO7 - Sensibilizacion ISO27001ocardonapuertaAún no hay calificaciones

- Cardona - Oscar - Mapamentalanalisisdecaso - Semana 2Documento12 páginasCardona - Oscar - Mapamentalanalisisdecaso - Semana 2ocardonapuertaAún no hay calificaciones

- Lista de Chequeo FORMATODocumento5 páginasLista de Chequeo FORMATOocardonapuertaAún no hay calificaciones

- Cardona Oscar Actividad S3 CriptografiaDocumento12 páginasCardona Oscar Actividad S3 CriptografiaocardonapuertaAún no hay calificaciones

- Seguridad Informatica - Actividad S4Documento7 páginasSeguridad Informatica - Actividad S4ocardonapuertaAún no hay calificaciones

- Oscar - Cardona - Cuadro ComparativoDocumento7 páginasOscar - Cardona - Cuadro ComparativoocardonapuertaAún no hay calificaciones

- Factores Influyentes en La VentaDocumento10 páginasFactores Influyentes en La VentaJheymy Fabian YauriAún no hay calificaciones

- Teoria Iberica Curso LenguaDocumento3 páginasTeoria Iberica Curso LenguaJoel Lurita DicciónAún no hay calificaciones

- Verif EPI Poleas - OptDocumento1 páginaVerif EPI Poleas - OptJavier CuadradoAún no hay calificaciones

- Estructura de Los Codigos Obd Segun NormativaDocumento31 páginasEstructura de Los Codigos Obd Segun NormativaAlex Muniesa GascónAún no hay calificaciones

- Termodinamica (Toberas)Documento13 páginasTermodinamica (Toberas)NAYELY BELLODASAún no hay calificaciones

- Sigam Guamal MagdalenaDocumento22 páginasSigam Guamal Magdalenakey100% (1)

- Diseno de Un Banco de Pruebas para BombaDocumento317 páginasDiseno de Un Banco de Pruebas para BombaDanielDeFrancescoAún no hay calificaciones

- 18 - Técnicas de ModeladoDocumento23 páginas18 - Técnicas de ModeladoHugoAún no hay calificaciones

- Diseño Gas SaramagoDocumento15 páginasDiseño Gas SaramagoJorge BaronAún no hay calificaciones

- Cultura y Administración de Recursos Humanos en América LatinaDocumento18 páginasCultura y Administración de Recursos Humanos en América LatinaJonna LunaAún no hay calificaciones

- Manual de OperacionesDocumento9 páginasManual de OperacionesalejandroAún no hay calificaciones

- Interpretación e Integración Del Derecho Tributario 1Documento1 páginaInterpretación e Integración Del Derecho Tributario 1Mauro BarriosAún no hay calificaciones

- Ecologia I Introduccion Organismos y Poblaciones PG 72 94 PDFDocumento23 páginasEcologia I Introduccion Organismos y Poblaciones PG 72 94 PDFEdgar Meneses MoranAún no hay calificaciones

- Practica 2. Efectivo y Equivalente de EfectivoDocumento3 páginasPractica 2. Efectivo y Equivalente de EfectivoMelanie De LeonAún no hay calificaciones

- Relaciones A La Luz de La AlteridadDocumento7 páginasRelaciones A La Luz de La AlteridadYennifer LlanosAún no hay calificaciones

- Trialectica EspacialDocumento13 páginasTrialectica EspacialMiguel GomezAún no hay calificaciones

- LSOH-90Documento3 páginasLSOH-90Cucho CTAún no hay calificaciones

- Apertura Máxima MandibularDocumento8 páginasApertura Máxima MandibularAndres Diaz TrujilloAún no hay calificaciones

- Taller de Cálculo Diferencial Viernes NocheDocumento2 páginasTaller de Cálculo Diferencial Viernes NocheJosé Barros Troncoso100% (1)

- UNIDAD EDUCATIVA Pedro CarboDocumento8 páginasUNIDAD EDUCATIVA Pedro CarboEddi ToalomboAún no hay calificaciones

- Diplomado en Ecografía GeneralDocumento2 páginasDiplomado en Ecografía GeneralUnidad de Apoyo a la Docencia e Investigación del HSJ-CAún no hay calificaciones

- TrigonometriaDocumento12 páginasTrigonometriaJosep BezerraAún no hay calificaciones

- Teorias Psicoafectivas de FREUDDocumento19 páginasTeorias Psicoafectivas de FREUDLizz MartinezAún no hay calificaciones

- Presentación Capitolio Nacional de ColombiaDocumento10 páginasPresentación Capitolio Nacional de ColombiaSara Elifelet Castellanos MontenegroAún no hay calificaciones

- Kit Kda01 A2021Documento4 páginasKit Kda01 A2021medina.jesus.instaltecnicAún no hay calificaciones

- Instructivo para Llenar Las Fichas de Análisis Jurisprudencial.pDocumento7 páginasInstructivo para Llenar Las Fichas de Análisis Jurisprudencial.pAle CharryAún no hay calificaciones

- Guía ChangemanDocumento24 páginasGuía ChangemanAldo Octavio Rodriguez Vera100% (1)

- Revista REGyO UC v4n82020Documento217 páginasRevista REGyO UC v4n82020Wladimir Chacón-ParedesAún no hay calificaciones

- Tipo de Lavado DE JEANSDocumento10 páginasTipo de Lavado DE JEANSSalvador ManzanaresAún no hay calificaciones

- Elementos Del PaisajeDocumento23 páginasElementos Del PaisajeConstanza Torres MuñozAún no hay calificaciones