Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Analisis de Riesgoooooooo

Cargado por

Virgilio Fernando chavez0 calificaciones0% encontró este documento útil (0 votos)

0 vistas10 páginasTítulo original

Analisis de riesgoooooooo

Derechos de autor

© © All Rights Reserved

Formatos disponibles

XLSX, PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como XLSX, PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

0 vistas10 páginasAnalisis de Riesgoooooooo

Cargado por

Virgilio Fernando chavezCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como XLSX, PDF, TXT o lea en línea desde Scribd

Está en la página 1de 10

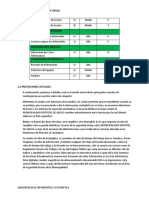

No.

Activo Criticidad

Activos primarios

1 Inventario de equipos Alto

2 Cables de red Alto

3 Documentacion de base de datos Alto

4 Redes inalambricas Medio

5 Equipos de computación (computadoras portátiles) Alto

6 Incumplimiento de normas(empleados) medio

7 Datos de identificacion (empleados) Alto

8 Equipos obsoletos Medio

Análisis de riesgos

Vulnerabilidad

1. El uso de no tener copias de seguridad de los

inventario de los equipos, 2.Historial de

mantenimiento, 3. Equipos defetuosos.

1.Acceso fisico no autorizado. 2. Sniffing (ataques

de cableado). 3. Conexiones no seguras

1.Puede ser accesible para personas no

autorizadas. 2.Datos sensibles y confidenciales.

1.Ataques de intrusos. 2.Protocolos de

intercepcion debiles. 3.Configuraciones de la red

incorrectas. 4.Contraseñas debiles.

1.Perdida o robo. 2.conexiones no seguras. 3.Falta

de actualizaciones. 4.No cambiar las

configuraciones por defecto.

1. Falta de politicas formal sobre la utilización del

equipo, 2. No tiene conocimiento normativo,

3.Falta de capacitacion al personal.

1. Falta de acceso no autorizado. 2.Empleados

deshonestos. 3. Acceso a informacion critica.

1. Dificultades para ejecutar un software 2. Falta

de mantenimiento, 3. Rendimiento mas lento, 4.

Fallas de hardware.

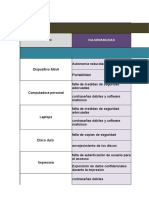

nálisis de riesgos

Amenaza Impacto

1.Los equipos pueden ser robados, 2. Equipos obsoletos. 3.Los equipos

Severo

presentan fallas.

1. Acceso no autorizado dentro de la red. 2.Los cables de red pueden ser

Catastrófico

dañados. 3.Intercepcion de datos.

1. Divulgación de informacion, 2.Puede ser usada por usuarios no autorizados. 3

Catastrófico

Perdida de confiabilidad

1. Intrusión, accesos forzado al sistema, 2. Manipulación de la red.3

Significante

Intercepcion en el trafico de la red.

1. Sabotaje de informacion. 2. Ataques de intrusos. 3. Ataques de denegacion de

Catastrófico

servicios.

1.Errores en el manejo de equipos, 2.Falta de transparencia, 3.Violacion a

Catastrófico

informacion privada

1. Manipulacion de datos, 2. Perdida de informacion critica. 3. Dispositivos

Catastrófico

perdidos o robados.

1. Reduccion de la productividad, 2.Costos de mantenimiento excesivos Severo

Evaluación

Probabilidad Riesgo Estrategia de Riesgos

Camaras de vigilancia, enumerar los equipos entregados a

posible Alto Riesgo

los empleados

Practicas de seguridad fisica, gestion adecuada de cables,

Posible Alto Riesgo

auditorias de seguridad.

Clasificar la informacion, Suoervision de seguridad,

Improbable Medio Riesgo

Proteccion contra malwares.

Manejar contraseñas seguras, utilizar protocolos de

Posible Medio Riesgo

encriptacion mas fuertes.

Implementar medidas de seguridad, Brindar equipos a

Improbable Medio Riesgo

personas responsables.

Capacitaciones a los empleados, evaluacion de

Improbable Medio Riesgo

conocimientos, evaluaciones de seguridad de equipos.

Cumplir las regulaciones de seguridad, Realizar verificacion

Improbable Medio Riesgo de antecedentes antes de contratar empleados, realizar

pruebas de seguridad.

Evaluar los equipos dañados, implementar mejoras a bajo

Posible Medio Riesgo

costo, estableces mantenimientos preventivos.

Evaluación

Controles

Respaldo y control de equipos entregados.

Controles de accesos fisicos

Aplicar un cifrado de documentacion, registrar eventos no

autorizados a la base de datos

Firewalls y cifrado fuerte de contraseñas

Politicas de seguridad, Proeccion contra perdida de

equipos.

Politicas sobre el manejo de equipos

Proporcionar capacitación sobre la importancia de la

seguridad

Politicas para los ciclos de vida de los equipos,

recuperacion de equipos de mayor utilidad.

También podría gustarte

- Matriz de Riesgo Tecnologico La CeibaDocumento18 páginasMatriz de Riesgo Tecnologico La CeibaGarcia Humberto50% (2)

- Matriz RiesgoDocumento18 páginasMatriz RiesgoHaydee AcostaAún no hay calificaciones

- Cuadro de Vulnerabilidades, Amenazas y RiesgosDocumento1 páginaCuadro de Vulnerabilidades, Amenazas y Riesgosluis norbey correa diazAún no hay calificaciones

- Manual Generador DieselDocumento20 páginasManual Generador DieselJUAN CAMILO SILVA GAITANAún no hay calificaciones

- Matriz de RiesgoDocumento18 páginasMatriz de RiesgoMarta PujolAún no hay calificaciones

- Libro Tercera EdadDocumento220 páginasLibro Tercera EdadLizeth MartinezAún no hay calificaciones

- Capacitacion Incidentes de Seguridad de La InformaciónDocumento10 páginasCapacitacion Incidentes de Seguridad de La InformaciónFenryr Sulven100% (1)

- Caso Estudio Seguridad Informatica PDFDocumento7 páginasCaso Estudio Seguridad Informatica PDFViviAún no hay calificaciones

- A12 3 VolqueteDocumento183 páginasA12 3 VolqueteKevin Gómez VizcardoAún no hay calificaciones

- Osmosis ManualDocumento12 páginasOsmosis ManualPepe Falcon100% (2)

- Presentación Capitulo 8Documento52 páginasPresentación Capitulo 8Virgilio Fernando chavez100% (2)

- Auditoria de SistemasDocumento21 páginasAuditoria de SistemasAriela Molina100% (2)

- Presentación Capitulo 9Documento21 páginasPresentación Capitulo 9Virgilio Fernando chavezAún no hay calificaciones

- Geología SuperficialDocumento7 páginasGeología SuperficialkuzapAún no hay calificaciones

- Manual Tecnicas Terapeuticas para Niñez y Adolescencia - Patricia Mackay A.Documento41 páginasManual Tecnicas Terapeuticas para Niñez y Adolescencia - Patricia Mackay A.Patricia Mackay100% (2)

- C1 - Introducción Al Ethical HackingDocumento72 páginasC1 - Introducción Al Ethical HackingJeler Vásquez CobosAún no hay calificaciones

- Implementar SAAC en Aula Dic.16Documento16 páginasImplementar SAAC en Aula Dic.16sepia1Aún no hay calificaciones

- Analisis de RiesgoDocumento1 páginaAnalisis de RiesgoVirgilio Fernando chavezAún no hay calificaciones

- Clase 1Documento14 páginasClase 1ptypc1922Aún no hay calificaciones

- Seguridad InformaticaDocumento7 páginasSeguridad InformaticaAntonio Andres Duffoo MarroquinAún no hay calificaciones

- Actividad Evaluativa Eje 1 Analisis de Riesgo InformaticoDocumento12 páginasActividad Evaluativa Eje 1 Analisis de Riesgo InformaticoSIGIFREDO SEGUNDO THOMAS CAMPO100% (1)

- 3 PDFDocumento32 páginas3 PDFTania Trujillo C.Aún no hay calificaciones

- 12-1 Seguridad de La Informacion Ver2Documento45 páginas12-1 Seguridad de La Informacion Ver2Kelly Suyon VillarAún no hay calificaciones

- MatrizzDocumento18 páginasMatrizzYina Alexandra HerreraAún no hay calificaciones

- Actividad 2 - Javier DiazDocumento5 páginasActividad 2 - Javier DiazJavier DíazAún no hay calificaciones

- Caso Estudio Seguridad InformaticaDocumento7 páginasCaso Estudio Seguridad Informaticaluis gonzalo aguilar rodriguezAún no hay calificaciones

- Matriz Gestión Del Riesgo Sistemas de InformacionDocumento162 páginasMatriz Gestión Del Riesgo Sistemas de InformacionTatiana Patricia Romero RojasAún no hay calificaciones

- Actividad SGSI EJE 4Documento12 páginasActividad SGSI EJE 4Javier Stenches RepulsiveAún no hay calificaciones

- Plan de Contingencia InformaticaDocumento7 páginasPlan de Contingencia Informaticaronny gamer playerAún no hay calificaciones

- Presentacion Seguridad Informatica para Clases Iii UnidadDocumento34 páginasPresentacion Seguridad Informatica para Clases Iii UnidadsuperacionvillasdelrioAún no hay calificaciones

- IntroCyberv2.1 - Chp2 - Ataques, Concepto y TecnicasDocumento26 páginasIntroCyberv2.1 - Chp2 - Ataques, Concepto y TecnicasJuan ForeroAún no hay calificaciones

- Unidad Iv.i - SicDocumento38 páginasUnidad Iv.i - SicEsteban Daniel Verdún VillalbaAún no hay calificaciones

- Matriz Análisis-de-RiesgosDocumento30 páginasMatriz Análisis-de-RiesgosRoberto RodriguezAún no hay calificaciones

- Actividad Evaluativa Eje 2 Ciberseguridad y CiberdefensaDocumento13 páginasActividad Evaluativa Eje 2 Ciberseguridad y CiberdefensaSIGIFREDO SEGUNDO THOMAS CAMPOAún no hay calificaciones

- Mapa de RiesgosDocumento4 páginasMapa de RiesgosEdgar MartinAún no hay calificaciones

- Seguridad en Las RedesDocumento48 páginasSeguridad en Las RedesTrendkill Trendkill TrendkillAún no hay calificaciones

- SenaDocumento20 páginasSenaFernando Giraldo Montoya100% (1)

- Integradora SeguridadDocumento27 páginasIntegradora SeguridadOscar CuelloAún no hay calificaciones

- CCNA4 - 4 Seguridad de La RedDocumento44 páginasCCNA4 - 4 Seguridad de La RedAna Victor Garcia100% (1)

- Matriz - Riesgos (1) LeidyDocumento5 páginasMatriz - Riesgos (1) LeidyLeidy yuliethAún no hay calificaciones

- RCI06Documento23 páginasRCI06Nicolas CardozoAún no hay calificaciones

- Trabajo Final RIESGOS INFORMATICOS - FinalDocumento11 páginasTrabajo Final RIESGOS INFORMATICOS - FinalYvan CarranzaAún no hay calificaciones

- Fundamentos de Seguridad de RedDocumento63 páginasFundamentos de Seguridad de RedEddy EspejoAún no hay calificaciones

- 4470 - Utica Matriz Riesgos InfDocumento36 páginas4470 - Utica Matriz Riesgos InfOscar OjedaAún no hay calificaciones

- Actividad 1 - MODULO 2Documento3 páginasActividad 1 - MODULO 2César CortezAún no hay calificaciones

- Vulnerabilidades, Causas y TiposDocumento12 páginasVulnerabilidades, Causas y TiposMaría Cristina PontesAún no hay calificaciones

- Plan de AuditoriaDocumento8 páginasPlan de AuditoriaHéctor RamosAún no hay calificaciones

- Dsei U1 A2 CamrDocumento8 páginasDsei U1 A2 CamrCarlosAún no hay calificaciones

- Matriz Riesgos2Documento5 páginasMatriz Riesgos2jhoan gutierrez100% (1)

- Ejemplo Vulnerabilidades y Amenazas Iso 27005 PDFDocumento3 páginasEjemplo Vulnerabilidades y Amenazas Iso 27005 PDFlobarioAún no hay calificaciones

- VULNERABILIDADESDocumento2 páginasVULNERABILIDADESJEURY GIOVANNI MÉNDEZ MARTÍNEZAún no hay calificaciones

- Plan de Contingencia Los PortalesDocumento16 páginasPlan de Contingencia Los PortalesferpAún no hay calificaciones

- Antonio en El ExamenDocumento10 páginasAntonio en El ExamenRaúl Galindo LópezAún no hay calificaciones

- U1 S1 La Seguridad InformaticaDocumento26 páginasU1 S1 La Seguridad InformaticarafaelAún no hay calificaciones

- Seguridad en Redes CorporativasDocumento13 páginasSeguridad en Redes CorporativasantperepereAún no hay calificaciones

- Taller Amenazas y Vulnerabilidades - Diego Martinez y Jorge RinconesDocumento11 páginasTaller Amenazas y Vulnerabilidades - Diego Martinez y Jorge RinconesJorge Daniel RinconesAún no hay calificaciones

- RedesDocumento24 páginasRedesMiguel Angel OrrizAún no hay calificaciones

- Seguridad InformaticaDocumento13 páginasSeguridad InformaticaAdrián Mora FrancoAún no hay calificaciones

- Seguridad InformaticaDocumento13 páginasSeguridad InformaticaAdrián Mora FrancoAún no hay calificaciones

- 06 SeguridadDeRedesDocumento22 páginas06 SeguridadDeRedesAlberto RodriguezAún no hay calificaciones

- Matriz Sabsa - Ave Fenix UltimoDocumento18 páginasMatriz Sabsa - Ave Fenix UltimoAlex RojasAún no hay calificaciones

- GT 004 Matriz Riesgo TecnologicaDocumento18 páginasGT 004 Matriz Riesgo Tecnologicapedr078Aún no hay calificaciones

- Capítulo 2 - Práctica de Términos y Conceptos - Introduction To Cybersecurity VacioDocumento3 páginasCapítulo 2 - Práctica de Términos y Conceptos - Introduction To Cybersecurity VacioJavier Lopez VidalAún no hay calificaciones

- Apa EntregableDocumento36 páginasApa EntregablemariaAún no hay calificaciones

- Sistemas Operativos Y Su Aplicación en La CiberseguridadDocumento18 páginasSistemas Operativos Y Su Aplicación en La Ciberseguridadjose francisco sanchez mishqueroAún no hay calificaciones

- Semana 04Documento15 páginasSemana 04SALAZAR VALENZUELA ERICK MELVINAún no hay calificaciones

- FallasDocumento5 páginasFallasgerman daniel sanchez camposAún no hay calificaciones

- Planificación 1er PAC 2024 UNAHVS IADocumento6 páginasPlanificación 1er PAC 2024 UNAHVS IAVirgilio Fernando chavezAún no hay calificaciones

- Cuadro de Precio CompetitivoDocumento2 páginasCuadro de Precio CompetitivoVirgilio Fernando chavezAún no hay calificaciones

- VirgilioChavez FormatoCXC CXPDocumento4 páginasVirgilioChavez FormatoCXC CXPVirgilio Fernando chavezAún no hay calificaciones

- Clase 14 de NovimbreDocumento1 páginaClase 14 de NovimbreVirgilio Fernando chavezAún no hay calificaciones

- Caso Práctico 3 - Evaluación de Desempeño 2022Documento1 páginaCaso Práctico 3 - Evaluación de Desempeño 2022Virgilio Fernando chavez0% (1)

- Caso Práctico 1 - Ética Empresarial IPAC2022Documento2 páginasCaso Práctico 1 - Ética Empresarial IPAC2022Virgilio Fernando chavez100% (3)

- Capa FisicaDocumento36 páginasCapa FisicaVirgilio Fernando chavezAún no hay calificaciones

- De La Mente A La Acción LIBRO COMPLETODocumento129 páginasDe La Mente A La Acción LIBRO COMPLETOVirgilio Fernando chavez100% (1)

- Cap.14-Administracion Del Capital de Trabajo y Activo CorrienteDocumento63 páginasCap.14-Administracion Del Capital de Trabajo y Activo CorrienteVirgilio Fernando chavezAún no hay calificaciones

- Presentación Capitulo 7Documento92 páginasPresentación Capitulo 7Virgilio Fernando chavezAún no hay calificaciones

- Presentación Capitulo 5Documento74 páginasPresentación Capitulo 5Virgilio Fernando chavezAún no hay calificaciones

- Ejercicios ProgresionesDocumento7 páginasEjercicios ProgresionesVirgilio Fernando chavezAún no hay calificaciones

- Presentación Capitulo 6Documento53 páginasPresentación Capitulo 6Virgilio Fernando chavezAún no hay calificaciones

- Clase-3 UNIXDocumento14 páginasClase-3 UNIXVirgilio Fernando chavezAún no hay calificaciones

- Clase 4 Sistemas OperativosDocumento53 páginasClase 4 Sistemas OperativosVirgilio Fernando chavezAún no hay calificaciones

- Pets-hs-004-Pe - Uso Adecuado de CuchilloDocumento3 páginasPets-hs-004-Pe - Uso Adecuado de CuchilloKynder Norabuena FigueroaAún no hay calificaciones

- Proyecto Final Grupo 6Documento11 páginasProyecto Final Grupo 6Jesús Polo AlvarezAún no hay calificaciones

- Clausulas de SQLDocumento5 páginasClausulas de SQLgeorgeAún no hay calificaciones

- Wpinedaalhucema,+tj PS 011 2021+Factores+Asociados+Documento14 páginasWpinedaalhucema,+tj PS 011 2021+Factores+Asociados+Natalia BettancourtAún no hay calificaciones

- Motivación para EDODocumento5 páginasMotivación para EDOCarlos CoverAún no hay calificaciones

- 2017-08-23 - 1 - Rayos X y Difraccion de Rayos X PDFDocumento54 páginas2017-08-23 - 1 - Rayos X y Difraccion de Rayos X PDFPiLiGonzalezAún no hay calificaciones

- Hacer La DiferenciaDocumento80 páginasHacer La DiferenciaAndrea Elena Sánchez MartínezAún no hay calificaciones

- Samsung A12 X 660solesDocumento2 páginasSamsung A12 X 660solesronald mcdugalAún no hay calificaciones

- Tema 11. ElectricidadDocumento10 páginasTema 11. ElectricidadElo LopezAún no hay calificaciones

- Conjunciones, Comarativos y SuperlativosDocumento9 páginasConjunciones, Comarativos y SuperlativosCarolina VallejoAún no hay calificaciones

- Metodología MeRindeDocumento5 páginasMetodología MeRindeOliver Javier Rojas SuniagaAún no hay calificaciones

- La Ocupación Inca Del Valle de Cotahuasi, Arequipa-Perú PDFDocumento21 páginasLa Ocupación Inca Del Valle de Cotahuasi, Arequipa-Perú PDFArkangelex100% (1)

- Proyecto FinalDocumento21 páginasProyecto FinalCarlos Gutiérrez GómezAún no hay calificaciones

- Guia-1 Y 2 Sistema-Locomotor CIENCIAS NATURALES 4°Documento14 páginasGuia-1 Y 2 Sistema-Locomotor CIENCIAS NATURALES 4°lettyAún no hay calificaciones

- Perfil Del Asistente Veterinario EN EQUINOSDocumento21 páginasPerfil Del Asistente Veterinario EN EQUINOSMelina J Fernandez JAún no hay calificaciones

- Mate Matic ADocumento5 páginasMate Matic AAlexcia Arango SaraviaAún no hay calificaciones

- Test de Liderazgo SituacionalDocumento7 páginasTest de Liderazgo SituacionalJean Andrés RodriguezAún no hay calificaciones

- Actividad 5 PercepcionDocumento5 páginasActividad 5 PercepcionVictor MorquechoAún no hay calificaciones

- Motivacion de EfectanciaDocumento13 páginasMotivacion de EfectanciaKarhen ReyhexAún no hay calificaciones

- Primer Molar Inferior. VonsteigerDocumento6 páginasPrimer Molar Inferior. VonsteigerYuliana SilvaAún no hay calificaciones

- PDF Ejercicios Fisica 2 - CompressDocumento4 páginasPDF Ejercicios Fisica 2 - CompressMAX GEOVANNY NOA MAMANIAún no hay calificaciones

- Guía de Actividades y Rúbrica de Evaluación - Tarea 2 Texto EscritoDocumento9 páginasGuía de Actividades y Rúbrica de Evaluación - Tarea 2 Texto EscritoAdry pitaluaAún no hay calificaciones

- Aire Acondicionado SamsungDocumento57 páginasAire Acondicionado Samsungoswaldoec10Aún no hay calificaciones