Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Informática Forense

Informática Forense

Cargado por

ecoralg0 calificaciones0% encontró este documento útil (0 votos)

8 vistas4 páginasTítulo original

Informática forense

Derechos de autor

© © All Rights Reserved

Formatos disponibles

DOCX, PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

8 vistas4 páginasInformática Forense

Informática Forense

Cargado por

ecoralgCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

Está en la página 1de 4

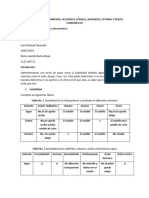

Informática forense

CERT de EE. UU.

Descripción general

Este documento discutirá la necesidad de que la informática forense se practique de manera efectiva

yforma legal, esbozar cuestiones técnicas básicas y señalar referencias para lecturas adicionales.

Élpromueve la idea de que la práctica competente de la informática forense y el conocimiento

deleyes aplicables es esencial para las organizaciones en red de hoy.

Este tema es importante para los gerentes que necesitan entender cómo la informática forense

encaja como un elemento estratégico en la seguridad informática organizacional general. Red

Los administradores y otro personal de seguridad informática deben comprender los problemas

asociados con

informática forense. Aquellos que trabajan en gobierno corporativo, departamentos legales o TI.

debería encontrar útil una descripción general de la informática forense en un contexto

organizacional.

¿Qué es la Informática Forense?

Si gestiona o administra sistemas y redes de información, debe comprender

informática forense. La ciencia forense es el proceso de utilizar el conocimiento científico para

recopilar,

análisis y presentación de pruebas ante los tribunales. (La palabra forense significa “llevar a

La corte." ) La ciencia forense se ocupa principalmente de la recuperación y el análisis de pruebas

latentes.

La evidencia latente puede tomar muchas formas, desde huellas dactilares dejadas en una ventana

hasta ADN

evidencia recuperada de manchas de sangre a los archivos en un disco duro.

Debido a que la informática forense es una disciplina nueva, hay poca estandarización y

coherencia entre los tribunales y la industria. Como resultado, aún no se reconoce como un

"Disciplina científica. Definimos informática forense como la disciplina que combina

elementos de derecho e informática para recopilar y analizar datos de sistemas informáticos,

redes, comunicaciones inalámbricas y dispositivos de almacenamiento de una manera que sea

admisible como

prueba en un tribunal de justicia.

¿Por qué es importante la informática forense?

Agregar la capacidad de practicar análisis forense informático sólido lo ayudará a garantizar el

integridad y capacidad de supervivencia de su infraestructura de red. Puedes ayudar a tu

organización

si se considera la informática forense como un nuevo elemento básico en lo que se conoce como

“defensa en profundidad”1

1 “La defensa en profundidad está diseñada sobre el principio de que múltiples capas de diferentes

tipos de protección contra

diferentes proveedores brindan una protección sustancialmente mejor”

<http://netsecurity.about.com/cs/generalsecurity/a/aa112103.htm>.

Acercamiento a la seguridad informática y de redes. Por ejemplo,

Comprender los aspectos legales y técnicos de la informática forense lo ayudará a capturar

información vital si su red está comprometida y lo ayudará a procesar el caso si

el intruso es atrapado.

¿Qué pasa si ignoras la informática forense o la practicas mal?

Te arriesgas a destruir

evidencia vital o tener evidencia forense declarada inadmisible en un tribunal de justicia. También

tú

o su organización puede entrar en conflicto con las nuevas leyes que exigen el cumplimiento

normativo y

asignar responsabilidad si ciertos tipos de datos no están adecuadamente protegidos. Legislación

reciente

hace posible responsabilizar a las organizaciones en los tribunales civiles o penales si no cumplen

proteger los datos del cliente.2

2 Leyes como la Ley de Portabilidad y Responsabilidad del Seguro Médico (HIPAA), Sarbanes-

Oxley,

California Act 1798, y otros responsabilizan a las empresas por violaciones en la seguridad o

integridad de la computadora

redes

La informática forense también es importante porque puede ahorrarle dinero a su organización.

Muchos

Los gerentes están asignando una mayor parte de sus presupuestos de tecnología de la información

para

seguridad informática y de redes. International Data Corporation (IDC) informó que la

mercado de software de detección de intrusos y evaluación de vulnerabilidades llegará a 1,45

mil millones de dólares en 2006. Cada vez más, las organizaciones están implementando redes

dispositivos de seguridad tales como sistemas de detección de intrusos (IDS), firewalls, proxies y el

como, que todos informan sobre el estado de seguridad de las redes.

Desde un punto de vista técnico, el objetivo principal de la informática forense es identificar,

recopilar,

preservar y analizar datos de una manera que preserve la integridad de la evidencia recopilada

por lo que puede ser utilizado de manera efectiva en un caso legal.

¿Cuáles son algunos aspectos típicos de una investigación forense informática? Primero, aquellos

que

investigar las computadoras tienen que entender el tipo de evidencia potencial que están buscando

para estructurar su búsqueda.3

3 Para obtener una descripción general de los tipos de delitos que involucran una computadora y

cómo ayuda la aplicación de la ley

investigación, consulte “Cómo investiga el FBI los delitos informáticos” en

En la informática forense se recopilan dos tipos básicos de datos. Los datos persistentes son los

datos

que se almacena en un disco duro local (u otro medio) y se conserva cuando el

la computadora está apagada. Los datos volátiles son cualquier dato que se almacena en la memoria

o existe en

tránsito, que se perderá cuando la computadora se quede sin energía o se apague. Datos volátiles

reside en registros, caché y memoria de acceso aleatorio (RAM). Dado que los datos volátiles son

efímero, es fundamental que un investigador conozca formas fiables de capturarlo.

Los administradores del sistema y el personal de seguridad también deben tener un conocimiento

básico de

cómo las tareas administrativas rutinarias de la computadora y la red pueden afectar tanto al forense

proceso (la admisibilidad potencial de las pruebas en el tribunal) y la capacidad subsiguiente para

recuperar datos que pueden ser críticos para la identificación y análisis de un incidente de

seguridad.

Aspectos legales de la informática forense

Cualquiera que supervise la seguridad de la red debe ser consciente de las implicaciones legales de

la investigación forense.

actividad. Los profesionales de la seguridad deben considerar sus decisiones políticas y técnicas.

acciones en el contexto de las leyes existentes. Por ejemplo, debe tener autorización antes

usted supervisa y recopila información relacionada con una intrusión informática. También hay

legales

ramificaciones del uso de herramientas de monitoreo de seguridad.

La informática forense es una disciplina relativamente nueva para los tribunales y muchas de las

existentes

leyes utilizadas para enjuiciar delitos informáticos, precedentes legales y prácticas relacionadas con

la informática forense está en un estado de cambio. Se emiten nuevas sentencias judiciales que

afectan cómo

Se aplica informática forense. La mejor fuente de información en esta área es Estados Unidos.

Sitio web de Delitos Cibernéticos del Departamento de Justicia de los Estados.4

4 El sitio enumera casos judiciales recientes

relacionados con informática forense y delitos informáticos, y tiene guías sobre cómo

introducir pruebas informáticas en los tribunales y qué normas se aplican. El punto importante para

investigadores forenses es que las pruebas deben recopilarse de una manera que sea legalmente

admisible en un caso judicial.

Cada vez más, se aprueban leyes que requieren que las organizaciones protejan la privacidad de

información personal. Cada vez es más necesario demostrar que su organización está cumpliendo

con

Mejores prácticas de seguridad informática. Si hay un incidente que afecta datos críticos, por

ejemplo, la organización que ha agregado una capacidad de informática forense a su arsenal

podrá demostrar que siguió una sólida política de seguridad y potencialmente evitar

juicios o auditorías regulatorias.

Existen tres áreas del derecho relacionadas con la seguridad informática que es importante conocer

acerca de. El primero se encuentra en la Constitución de los Estados Unidos. La Cuarta Enmienda5

5 Se puede encontrar un análisis detallado de los problemas relacionados con la Cuarta Enmienda

en este sitio web:

<http://caselaw.lp.findlaw.com/data/constitution/amendment04/>.

permite la protección contra registros e incautaciones irrazonables, y la Quinta Enmienda

permite la protección contra la autoincriminación. Aunque las enmiendas fueron escritas

antes de que hubiera problemas causados por el mal uso de las computadoras, los principios en ellas

aplicar a cómo se practica la informática forense.

En segundo lugar, cualquier persona interesada en la informática forense debe saber cómo tres

normas estatutarias de EE.

leyes6

6

El texto de estas leyes se puede encontrar en el sitio web del Departamento de Justicia de EE. UU.

<http://www.usdoj.gov/criminal/cybercrime/cclaws.html>.

afectarlos:

• Ley de escuchas telefónicas (18 U.S.C. 2510-22)

• Estatuto de Dispositivos de Trampa y Rastreo y Registros de Llamadas (18 U.S.C. 3121-27)

• Ley de comunicaciones electrónicas y por cable almacenadas (18 U.S.C. 2701-120)

Las violaciones de cualquiera de estos estatutos durante la práctica de la informática forense

podrían

constituir un delito grave federal punible con una multa y/o prisión. Es siempre

aconsejable consultar a su asesor legal si tiene dudas sobre las implicaciones de cualquier

acción informática forense en nombre de su organización.

En tercer lugar, las reglas federales de evidencia de los EE. UU. sobre testimonios de oídas,

autenticación, confiabilidad y

la mejor evidencia debe ser entendida. En los EE.UU. hay dos áreas principales de legal

gobernanza que afecta las acciones de seguridad cibernética relacionadas con la recopilación de

datos de la red:

(1) autoridad para monitorear y recopilar los datos y (2) la admisibilidad de la recopilación

métodos. De las tres áreas anteriores, la Constitución de los EE. UU. y las leyes estatutarias de los

EE. UU.

gobiernan principalmente el proceso de recolección, mientras que las Reglas Federales de Evidencia

tratan principalmente

con admisibilidad.

Si los administradores del sistema poseen las habilidades técnicas y la capacidad para preservar

información relacionada con un presunto incidente de seguridad de una manera sólida desde el

punto de vista forense y

son conscientes de los problemas legales relacionados con la ciencia forense, serán un gran activo

para sus

organización. Si una intrusión conduce a un caso judicial, la organización con computadora

la capacidad forense tendrá una clara ventaja. Para una discusión más detallada de

estos y otros temas relacionados, consulte el documento en el que se basa este artículo, Nolan's

Guía forense de respuesta a incidentes para el personal técnico y otros recursos enumerados

abajo.

Recursos en línea

Centro para la Democracia y la Tecnología. Impacto del proyecto de ley McCain-Kerrey en

Derechos Constitucionales de Privacidad.

http://www.cdt.org/crypto/legis_105/mccain_kerrey/const_impact.html

CERIAS: Recursos Forenses Digitales.

http://www.cerias.purdue.edu/research/forensics/resources.php?output=printable

Sección de Delitos Informáticos y Propiedad Intelectual División Penal, Estados Unidos

Departamento de Justicia. Registro e Incautación de Computadoras y Obtención de

Evidencia en Investigaciones Criminales.

También podría gustarte

- Informe de Quimica Numero 2Documento4 páginasInforme de Quimica Numero 2ecoralgAún no hay calificaciones

- TUTELADocumento2 páginasTUTELAecoralgAún no hay calificaciones

- Informe Pericial de EntomologiaDocumento10 páginasInforme Pericial de EntomologiaecoralgAún no hay calificaciones

- Entrega Informe - Hidrocarburos - Alcoholes Yfenoles - CetonasDocumento6 páginasEntrega Informe - Hidrocarburos - Alcoholes Yfenoles - CetonasecoralgAún no hay calificaciones

- Proyecto Cabaña La CorotaDocumento12 páginasProyecto Cabaña La CorotaecoralgAún no hay calificaciones