Documentos de Académico

Documentos de Profesional

Documentos de Cultura

02 Redes 4

Cargado por

JUDO MUNDTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

02 Redes 4

Cargado por

JUDO MUNDCopyright:

Formatos disponibles

9.

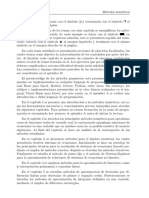

2 Malware y otras amenazas

Existe una gran variedad de virus que pueden hacer que nuestro ordenador sufra algún tipo de ataque,

muchos de estos virus, se basan en vulnerabilidades del software, por lo que siempre es recomendable

tener actualizado el sistema operativo, así como tener una copia de seguridad. A continuación, se

describen los principales softwares maliciosos:

• Programa maligno: Programas informáticos que se introducen en nuestro ordenador de forma

inadvertida, produciendo efectos indeseados. Los más típicos son los virus y los programas espía.

• Virus: Programa maligno que produce efectos nocivos en el equipo y en la información, pudiendo

causar la pérdida de los datos. Los virus y gusanos son programas o fragmentos de código que se

copian a sí mismos y se agregan a otros programas o a otros ordenadores. La mejor solución es

instalar un antivirus.

• Gusanos: Es un tipo de virus. La principal diferencia entre gusano y virus es que el gusano no

necesita la intervención humana para ser propagado, lo hace automáticamente, no necesita

alojarse en el código anfitrión, se propaga de modo autónomo, sin intervención de una persona

que ejecute el archivo infectado. Suelen apropiarse de los servicios de transmisión de datos para

controlarlo. Por lo general los gusanos consumen mucha memoria provocando que los equipos

no funcionen adecuadamente. Uno de los sistemas que utiliza el gusano para propagarse es

enviarse a sí mismo mediante correo electrónico a los contactos que se encuentran en el

ordenador infectado.

• Software espía (Spyware): Este software o programa se oculta en otros programas y su principal

virtud es registrar todas las visitas que hacemos a Internet, guardando datos acerca de dónde nos

conectamos y dónde lo hacemos. Es peligroso porque recopila información personal.

• Caballo de Troya (Troyanos): Son aplicaciones de software que se programan con el fin de borrar

datos, robar contraseñas o controlar el ordenador de forma remota. Se divide en dos módulos

servidor y cliente. Son programas aparentemente inofensivos que tienen una función no deseada.

Son realmente un programa dañino con apariencia de software útil que puede acabar siendo una

gran amenaza contra el sistema informático. Ejemplos de virus que se pueden identificar como

troyanos serian:

a) Puertas traseras (backdoors): Modifican el

sistema para permitir una puerta oculta de

acceso al mismo de modo que el servidor

toma posesión del equipo como si fuese

propio lo que permite tener acceso a todos

los recursos, programas, contraseñas, correo

electrónico, unas veces en modo de vigilancia

y otras para modificar la información y

utilizarla con fines no lícitos.

b) Keyloggers: Almacenan todas las pulsaciones

del teclado que realiza el usuario. Se utilizan

normalmente para robar contraseñas.

c) Spyware: Envía información del sistema el

exterior de forma automática. Es un código

malicioso que, para instalarse en un

Departamento de Tecnología IES El Tablero (Aguañac) 2019 – 2020

19

ordenador, necesita la participación de un virus o troyano, aunque también puede estar oculto

en los archivos de instalación de un programa normal. Su cometido es obtener información de los

usuarios que utilizan ese ordenador. E objetivo más leve y común es aportar los datos a

determinadas empresas de marketing online que, con posterioridad y por diferentes medios,

correo electrónico, pop-ups, enviaran publicidad al usuario sobre los temas que detectaron que

les podían interesar.

Estos programas espía pueden indagar en toda la información existente en el equipo, como listas

de contactos, información recibida, enviada, por ejemplo, el DNI, números de tarjetas de crédito,

cuentas bancarias, domicilios, teléfonos, software que tiene instalado, direcciones ip, servidores

de internet que utiliza, páginas web que visita, tiempo de permanencia en un sitio web, etc. Por

otra parte, el spyware puede servir como sistema de detección de delitos cometidos a través de

internet, es muy representativa la utilización por la Policía española de código malicioso

incorporado a fotos de menores que permite identificar casos de corrupción de menores y

pederastia.

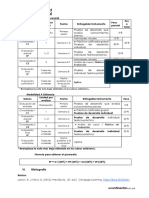

d) Adware: Programas de publicidad que muestran anuncios, generalmente mediante ventanas

emergentes o páginas del navegador. Los equipos se pueden infectar si ejecutan algún programa

no adecuado, con código maligno, generalmente recibido por correo electrónico como adjunto al

mismo o bien descargado de internet. A veces también es posible que sea instalado directamente

en el equipo por una persona con acceso físico al mismo.

e) Bot malicioso: También son conocidos como robot web, Bot es la simplificación de robot, se trata

de un programa que pretende emular el comportamiento humano. Hay bots con fines lúdicos,

que buscan mantener un chat con una persona, ser contrincante en un juego o de rastreo como

los que usan los buscadores Google o Yahoo! que tienen como finalidad detectar el movimiento

que se produce en los sitios webs a los que enlazan y ofrecen las novedades en las búsquedas de

los usuarios.

Los bots maliciosos son realmente troyanos de puerta trasera, con la particularidad de que se

instalan en los equipos vulnerables mediante el sistema de rastreo en internet. Una vez infectado

el equipo envía una señal a su creador y pasa a formar parte de una botnet o red de bots. A los

bots se les denomina zombis, pues cumplen las ordenes de los ciberdelincuentes que los

crearon. Así pueden reenviar spam y virus, robar información confidencial o privada,

enviar ordenes de denegación de servicio en internet o hacer clic automáticamente en

anuncios publicitarios en la página web del ciberdelincuente que pagan por clic

efectuado.

f) Virus de macro: También se denominan macro virus, son un subtipo de virus que es creado en

macros inscritas en documentos, páginas web, presentaciones, … Si el ordenador de la víctima

abre un documento infectado la macro pasa a la biblioteca de macros de la aplicación que ejecuta,

con lo que la macro acabara ejecutándose en los diferentes documentos que se abran con esta

aplicación. Los resultados de ejecución de este virus son muy variados, desde auto enviar un

documento por correo electrónico a una dirección definida en la macro hasta realizar cálculos

matemáticos erróneos.

Departamento de Tecnología IES El Tablero (Aguañac) 2019 – 2020

20

9.3 Software de seguridad informática

9.4 Seguridad en la red

9.5 Nuestros archivos seguros en la nube

10. Ejercicios prácticos

- Práctica 1:

Abre la consola o línea de comandos (Inicio, ejecutar, cmd) y ejecuta la instrucción ipconfig. Interpreta los

resultados.

a) ¿Cuál es la dirección IP de tu equipo?

b) ¿Cuál es la dirección del router o switch?

c) ¿Cuántos equipos podemos conectar a esa red teóricamente?

- Práctica 2:

Abre la consola o línea de comandos (Inicio, ejecutar, cmd) y ejecuta la instrucción: ping 127.0.0.1.

Explica para qué se usa esta IP e interpreta los resultados. Dependiendo de la respuesta,

desarrolla otra prueba donde puedas explicar, la traza de paquetes de una red loca con internet.

Departamento de Tecnología IES El Tablero (Aguañac) 2019 – 2020

21

Departamento de Tecnología IES El Tablero (Aguañac) 2019 – 2020

22

También podría gustarte

- Guia Rápida de Comandos LinuxDocumento5 páginasGuia Rápida de Comandos Linuxfelipe solerAún no hay calificaciones

- Cómo protegernos de los peligros de InternetDe EverandCómo protegernos de los peligros de InternetCalificación: 4 de 5 estrellas4/5 (2)

- Sesión de Aprendizaje Nº1-Razonamiento MatemáticoDocumento3 páginasSesión de Aprendizaje Nº1-Razonamiento MatemáticoJulissa Lisset Perez Ponce80% (5)

- Artistica 2°Documento81 páginasArtistica 2°marthacarvajalAún no hay calificaciones

- For DMD QC RD 001 - Registro de DemoliciónDocumento2 páginasFor DMD QC RD 001 - Registro de DemoliciónJhonatan Huesa100% (1)

- Malware 40Documento5 páginasMalware 40Andres CollanteAún no hay calificaciones

- Informe de Practicas Del Módulo IDocumento41 páginasInforme de Practicas Del Módulo IGaby SC ArteagaAún no hay calificaciones

- Matematicas - Rey Pastor, Julio - Análisis Matemático 1Documento433 páginasMatematicas - Rey Pastor, Julio - Análisis Matemático 1Megatol100% (11)

- 14.1.11 Lab - Anatomy of MalwareDocumento2 páginas14.1.11 Lab - Anatomy of Malwareflauber wilfredo obregon acuñaAún no hay calificaciones

- Sistemas Operativos Eje 3Documento22 páginasSistemas Operativos Eje 3Omar Daniel Duque OrtizAún no hay calificaciones

- Isam 7302Documento294 páginasIsam 7302gercru100% (3)

- Delitos InformáticosDocumento15 páginasDelitos InformáticosOrlando VargasAún no hay calificaciones

- Clasificación de Los Virus InformáticosDocumento4 páginasClasificación de Los Virus InformáticosFernando Rubier Figuereo RoaAún no hay calificaciones

- Tipos de malware: virus, troyanos, gusanos y másDocumento7 páginasTipos de malware: virus, troyanos, gusanos y másGabriel CampoAún no hay calificaciones

- Informatica Medica Semana 4Documento4 páginasInformatica Medica Semana 4JOSE ADOLFO AtahuamanAún no hay calificaciones

- Riesgo y Seguridad en InformáticaDocumento8 páginasRiesgo y Seguridad en InformáticaJavier GutiérrezAún no hay calificaciones

- Software MaliciosoDocumento51 páginasSoftware MaliciosoAlejandra RomoAún no hay calificaciones

- Botnet en Las RedesDocumento12 páginasBotnet en Las RedesElvis MendozaAún no hay calificaciones

- Código MaliciosoDocumento9 páginasCódigo MaliciosoteiloccAún no hay calificaciones

- Amenazas LógicasDocumento8 páginasAmenazas LógicasAndres RivasAún no hay calificaciones

- MALWAREDocumento47 páginasMALWAREAshley Díaz LunaAún no hay calificaciones

- Taller MalwareDocumento5 páginasTaller MalwareAndresFelipeBedoyaGiraldoAún no hay calificaciones

- Tipos de Ataques InformáticosDocumento4 páginasTipos de Ataques InformáticosFrank Del Porte PerezAún no hay calificaciones

- Actividad InformaticaDocumento3 páginasActividad InformaticaMaria Claudia Berrio MejíaAún no hay calificaciones

- Software PresentaciónDocumento18 páginasSoftware PresentaciónHernández Muñoz Karim SantiagoAún no hay calificaciones

- Tipos de MalwareDocumento6 páginasTipos de MalwareJuan Andrés LópezAún no hay calificaciones

- Virus InformaticoDocumento7 páginasVirus Informaticoalisonmorgan07721Aún no hay calificaciones

- Glosario Virus Informaticos - Informatic VirusesDocumento65 páginasGlosario Virus Informaticos - Informatic Virusesjuancho1239346Aún no hay calificaciones

- 1 - Diga Qué Es Un Virus en Computación (Autoguardado)Documento12 páginas1 - Diga Qué Es Un Virus en Computación (Autoguardado)EduardoGarcia0% (1)

- Informe Herramientas TelematicasDocumento4 páginasInforme Herramientas Telematicasquinos1977Aún no hay calificaciones

- AdwareDocumento4 páginasAdwareFelipe ZantozAún no hay calificaciones

- Dinamica 3Documento19 páginasDinamica 3Leonard CaceresAún no hay calificaciones

- Laboratorio 1Documento17 páginasLaboratorio 1Ana Lucia Fuentes GuzmánAún no hay calificaciones

- NTICX Act.1Documento3 páginasNTICX Act.1Erika PerezAún no hay calificaciones

- Trabajo Practico Informatica 3Documento6 páginasTrabajo Practico Informatica 3Midari Ikishima oficiallAún no hay calificaciones

- Virus, spyware y spam: tipos de malware y cómo protegerseDocumento2 páginasVirus, spyware y spam: tipos de malware y cómo protegersePROYECTO60xpAún no hay calificaciones

- Malware, Que Son Programas Con La Tarea Fundamental de Ocasionar Algún Daño en El Equipo deDocumento17 páginasMalware, Que Son Programas Con La Tarea Fundamental de Ocasionar Algún Daño en El Equipo deJosé Miguel Flores Rivera PolloAún no hay calificaciones

- Seguridad Información UMGDocumento13 páginasSeguridad Información UMGenriqueAún no hay calificaciones

- Trabajo Escrito de Temas de InformaticaDocumento7 páginasTrabajo Escrito de Temas de InformaticaFelipe GalvezAún no hay calificaciones

- SeguridadDocumento7 páginasSeguridadDixi PixiAún no hay calificaciones

- Conceptos MalwareDocumento11 páginasConceptos MalwareAngela Gonzales VenturaAún no hay calificaciones

- Material 5 3ero Cens 453Documento4 páginasMaterial 5 3ero Cens 453Anyelén Ferrer UnzuéAún no hay calificaciones

- Tabla Vocabulario SeguridadDocumento5 páginasTabla Vocabulario SeguridadpitogorogoritoAún no hay calificaciones

- Los Malware: Adware, Backdoors, Botnet y másDocumento17 páginasLos Malware: Adware, Backdoors, Botnet y másISABELLA SOFIA GONZALEZ MURILLOAún no hay calificaciones

- Amenazas de InternetDocumento7 páginasAmenazas de InternetAlldhatrance RamiirezAún no hay calificaciones

- Los Virus Informáticos y Los AntivirusDocumento11 páginasLos Virus Informáticos y Los AntivirusAngeloAún no hay calificaciones

- Reporte VirusDocumento7 páginasReporte VirusAbrahamG̶o̶m̶a̶Aún no hay calificaciones

- Formación de Una BotnetDocumento17 páginasFormación de Una BotnetHerFigFigueroaAún no hay calificaciones

- Soft Mal 4aDocumento22 páginasSoft Mal 4asole160Aún no hay calificaciones

- Glosario MalwareDocumento6 páginasGlosario MalwareKarla LunaAún no hay calificaciones

- INFORMATICADocumento9 páginasINFORMATICALOPEZ JIMENEZ JORGE LUISAún no hay calificaciones

- Virus InformaticoDocumento7 páginasVirus InformaticoMirian ZuritaAún no hay calificaciones

- Taller Ejemplos Malvare 160004043Documento5 páginasTaller Ejemplos Malvare 160004043Alejandro RojasAún no hay calificaciones

- Trabajo colaborativo con DriveDocumento9 páginasTrabajo colaborativo con DriveAlejandra TobonAún no hay calificaciones

- Tema 3 Seguridad Informatica EjerciciosDocumento6 páginasTema 3 Seguridad Informatica EjerciciosJaime EugenioAún no hay calificaciones

- Tarea 3 IIIDocumento4 páginasTarea 3 IIIvictor floresAún no hay calificaciones

- Peligros en El InternetDocumento6 páginasPeligros en El InternetKatherine NatashaAún no hay calificaciones

- Trabajo de Investigación de Los Virus InformáticosDocumento8 páginasTrabajo de Investigación de Los Virus InformáticosMartin Fuentes0% (1)

- Cuestionario 8 Grupo 5Documento5 páginasCuestionario 8 Grupo 5Marco Padilla GAún no hay calificaciones

- Gonzalo Erazo Control6Documento5 páginasGonzalo Erazo Control6KKCKAún no hay calificaciones

- Definición problemas seguridad datosDocumento4 páginasDefinición problemas seguridad datosKarina Rojas JimenezAún no hay calificaciones

- Virus informáticos y malwareDocumento4 páginasVirus informáticos y malwaremelany pilozoAún no hay calificaciones

- Info SpywareDocumento10 páginasInfo SpywareOscar Lindo100% (1)

- Defensa 1 PDFDocumento44 páginasDefensa 1 PDFDAISSY RUIZAún no hay calificaciones

- TroyanoDocumento5 páginasTroyanoRoxana GuevaraAún no hay calificaciones

- 10 Amenazas A La Seguridad Informática Que Debes EvitarDocumento7 páginas10 Amenazas A La Seguridad Informática Que Debes EvitarErwin Urquieta HerreraAún no hay calificaciones

- 2017 - Principal - MetodosNumericos Con R 10 16 2Documento1 página2017 - Principal - MetodosNumericos Con R 10 16 2JUDO MUNDAún no hay calificaciones

- 2017 - Principal - MetodosNumericos Con R 10 16 4Documento1 página2017 - Principal - MetodosNumericos Con R 10 16 4JUDO MUNDAún no hay calificaciones

- 2017 - Principal - MetodosNumericos Con R 10 16 3Documento1 página2017 - Principal - MetodosNumericos Con R 10 16 3JUDO MUNDAún no hay calificaciones

- Clima CC Linés - 4 4Documento1 páginaClima CC Linés - 4 4Nestor VeronAún no hay calificaciones

- Las Nuevas Formas de La Guerra, Sus Doctrinas y Su Impacto... Bonavena Pablo y Nievas FlabiánDocumento2 páginasLas Nuevas Formas de La Guerra, Sus Doctrinas y Su Impacto... Bonavena Pablo y Nievas FlabiánJUDO MUNDAún no hay calificaciones

- Clima CC Linés - 2 2Documento1 páginaClima CC Linés - 2 2Nestor VeronAún no hay calificaciones

- Clima CC Linés - 5 5Documento1 páginaClima CC Linés - 5 5Nestor VeronAún no hay calificaciones

- Estadistica Base-210Documento1 páginaEstadistica Base-210JUDO MUNDAún no hay calificaciones

- Universidad Católica de Santa María: Ciencias E Ingenierias Fisicas Y Formales Ingenieria MecatronicaDocumento4 páginasUniversidad Católica de Santa María: Ciencias E Ingenierias Fisicas Y Formales Ingenieria MecatronicaJUDO MUNDAún no hay calificaciones

- Clima CC Linés 6Documento1 páginaClima CC Linés 6JUDO MUNDAún no hay calificaciones

- Clima CC Linés - 3 3Documento1 páginaClima CC Linés - 3 3Nestor VeronAún no hay calificaciones

- 15termodinamica 3Documento1 página15termodinamica 3JUDO MUNDAún no hay calificaciones

- Macro Fuerza SDocumento16 páginasMacro Fuerza SHumberto MartinezAún no hay calificaciones

- Clima CC Linés 7Documento1 páginaClima CC Linés 7JUDO MUNDAún no hay calificaciones

- Planeacion Vida y Carrera-2Documento10 páginasPlaneacion Vida y Carrera-2JUDO MUNDAún no hay calificaciones

- Do Fin Ee Si Asuc01108 2023-7Documento1 páginaDo Fin Ee Si Asuc01108 2023-7JUDO MUNDAún no hay calificaciones

- Cf-445 Estadistica Descriptiva ADocumento9 páginasCf-445 Estadistica Descriptiva AJUDO MUNDAún no hay calificaciones

- WESP2023ExecutiveSummaryS 8Documento1 páginaWESP2023ExecutiveSummaryS 8JUDO MUNDAún no hay calificaciones

- Maestría en Investigación de Operaciones y Sistemas Con Mención en Optimización de Sistemas de Gerencia EmpresarialDocumento3 páginasMaestría en Investigación de Operaciones y Sistemas Con Mención en Optimización de Sistemas de Gerencia EmpresarialJUDO MUNDAún no hay calificaciones

- Do Fin Ee Si Asuc01108 2023-4Documento1 páginaDo Fin Ee Si Asuc01108 2023-4JUDO MUNDAún no hay calificaciones

- Imitacic3b3n de Cristo Tomas de Kempis 2 3Documento2 páginasImitacic3b3n de Cristo Tomas de Kempis 2 3JUDO MUNDAún no hay calificaciones

- Metodos Numericos 15Documento1 páginaMetodos Numericos 15JUDO MUNDAún no hay calificaciones

- Accion4 1Documento10 páginasAccion4 1JUDO MUNDAún no hay calificaciones

- Do Fin Ee Si Asuc01108 2023-6Documento1 páginaDo Fin Ee Si Asuc01108 2023-6JUDO MUNDAún no hay calificaciones

- Imitacic3b3n de Cristo Tomas de Kempis 4Documento1 páginaImitacic3b3n de Cristo Tomas de Kempis 4JUDO MUNDAún no hay calificaciones

- Imitacic3b3n de Cristo Tomas de Kempis 4Documento1 páginaImitacic3b3n de Cristo Tomas de Kempis 4JUDO MUNDAún no hay calificaciones

- Integrales 6Documento1 páginaIntegrales 6JUDO MUNDAún no hay calificaciones

- Oefa 1-2Documento1 páginaOefa 1-2JUDO MUNDAún no hay calificaciones

- Metodos Numericos 10Documento1 páginaMetodos Numericos 10JUDO MUNDAún no hay calificaciones

- Integrales 1Documento1 páginaIntegrales 1JUDO MUNDAún no hay calificaciones

- Materiales Tipo N y Tipo PDocumento3 páginasMateriales Tipo N y Tipo PGerza Gutierrez ZarateAún no hay calificaciones

- Analisis Multitemporal Laguna de Fuquene 1985-2015Documento48 páginasAnalisis Multitemporal Laguna de Fuquene 1985-2015Jorge CastilloAún no hay calificaciones

- TEXTOS Ejercicios Cuaderno Word2007Documento12 páginasTEXTOS Ejercicios Cuaderno Word2007raul_frutos50% (2)

- Tarea 1Documento2 páginasTarea 1Tere Juan ReyesAún no hay calificaciones

- Proyecto HCI PDFDocumento4 páginasProyecto HCI PDFBrandon ccoinAún no hay calificaciones

- Auditoria de Sistemas UapDocumento34 páginasAuditoria de Sistemas UapMaryLuzHMAún no hay calificaciones

- Casos de PruebaDocumento3 páginasCasos de PruebaItalo Reyes RamirezAún no hay calificaciones

- 1380 4302 1 PBDocumento19 páginas1380 4302 1 PBJessica RodriguezAún no hay calificaciones

- Habilitación urbana Villa Rosal JuliacaDocumento8 páginasHabilitación urbana Villa Rosal JuliacaJorge RenattoAún no hay calificaciones

- Tecnologías emergentes que cambiarán el futuroDocumento4 páginasTecnologías emergentes que cambiarán el futuroJosue Encarnacion OliveroAún no hay calificaciones

- Utilerias de AntivirusDocumento7 páginasUtilerias de AntivirusErick VeraAún no hay calificaciones

- Controlar Por Programador LogicoDocumento25 páginasControlar Por Programador LogicoLuis Jorge Flores LlamasAún no hay calificaciones

- Preparación MIR con CTO - Primera vuelta de estudioDocumento4 páginasPreparación MIR con CTO - Primera vuelta de estudioilkaAún no hay calificaciones

- Angulo Carlos - Guía Práctica 4Documento15 páginasAngulo Carlos - Guía Práctica 4Carlos AnguloAún no hay calificaciones

- 01 Cómo Vincular Scanner Con El ABBY Fine ReaderDocumento3 páginas01 Cómo Vincular Scanner Con El ABBY Fine ReaderMarielaRodríguezAún no hay calificaciones

- AWK Paso A PasoDocumento16 páginasAWK Paso A PasoCarlosAún no hay calificaciones

- Actividad 1 RAMODocumento4 páginasActividad 1 RAMOJeferson RomeroAún no hay calificaciones

- Ficha de Investigación - FI-00158Documento2 páginasFicha de Investigación - FI-00158vkhgvkhgvAún no hay calificaciones

- Diagnostico de Seguridad y Salud en Trabajo Quesos GuapurutuDocumento24 páginasDiagnostico de Seguridad y Salud en Trabajo Quesos GuapurutuCarlos Alberto Choque VasquezAún no hay calificaciones

- Guía completa de DHCP y OSPFDocumento12 páginasGuía completa de DHCP y OSPFEdd FernándezAún no hay calificaciones

- TALLER 1 InalambricasDocumento21 páginasTALLER 1 Inalambricascamilovelez730Aún no hay calificaciones

- Diagramas de Procesos y ActividadesDocumento48 páginasDiagramas de Procesos y ActividadesandrewAún no hay calificaciones

- Guia Aprendizaje 5Documento16 páginasGuia Aprendizaje 5earenaseAún no hay calificaciones