Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Práctica 1.4 Malware

Práctica 1.4 Malware

Cargado por

Samantha SierraDescripción original:

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Práctica 1.4 Malware

Práctica 1.4 Malware

Cargado por

Samantha SierraCopyright:

Formatos disponibles

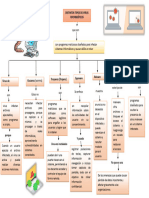

Spam: Mensajes no deseados o correos electrónicos Virus: Programa malicioso que inf ecta archivos o

masivos enviados con f ines publicitarios o maliciosos. programas en un sistema inf ormático.

Amenazas en línea

Bomba lógica: T ipo de malware que se activa en respuesta a

una condición específ ica y causa daños al sistema.

Phishing: T écnica utilizada por ciberdelincuentes para Cómo el…

obtener inf ormación conf idencial haciéndose pasar por

entidades de conf ianza. T royano: Malware que se disf raza de programa legítimo

para engañar al usuario y obtener acceso al sistema.

Ransomware: T ipo de malware que cif ra los archivos de un Delitos informáticos

sistema y exige un rescate para su desbloqueo. Malware

es un término que engloba diferentes tipos de amenaz as informáticas Antivirus: Sof tware diseñado para detectar y eliminar virus,

que pueden comprometer la seguridad de nuestros sistemas. bombas lógicas y troyanos.

Contraataque

Hackeo: Acceso no autorizado a un sistema inf ormático.

Hacker: Persona experta en inf ormática que utiliza sus Firewall: Medida de seguridad que controla el tráf ico de red y

habilidades para acceder a sistemas de manera ilegal o con protege el sistema contra ataques externos.

f ines maliciosos.

Medidas de seguridad

Crypto-Mining: Proceso de utilizar recursos Ciberseguridad

computacionales para minar criptomonedas sin el

consentimiento del propietario del equipo.

Pie de página: Samantha Mariana Sierra Cervantes Salón: 10 Ciberacoso: Acoso o hostigamiento realizado a través de

NL: 47 medios digitales o en línea.

También podría gustarte

- Certificado CISCODocumento3 páginasCertificado CISCORicardo Alexander Escobedo TorresAún no hay calificaciones

- Vulnerabilidad y Abuso de Los SistemasDocumento9 páginasVulnerabilidad y Abuso de Los SistemasDardo DuquelaAún no hay calificaciones

- Análisis de Capítulo 8Documento9 páginasAnálisis de Capítulo 8Angelica Batista100% (2)

- Ataques InformáticosDocumento1 páginaAtaques InformáticosKilleAún no hay calificaciones

- Glosario TicDocumento13 páginasGlosario TicMaria Arely AguirreAún no hay calificaciones

- Malware y Códigos MaliciososDocumento1 páginaMalware y Códigos MaliciososMelannie Romero SalomónAún no hay calificaciones

- GlosarioDocumento4 páginasGlosarioSandra Milena SalazarAún no hay calificaciones

- Ciberdelincuencia Y Agentes de La AmenazaDocumento11 páginasCiberdelincuencia Y Agentes de La AmenazaLa Vita E BellaAún no hay calificaciones

- Trítico - Virus InformáticosDocumento2 páginasTrítico - Virus InformáticosPaola Noh marinAún no hay calificaciones

- Las Políticas de Protección Contra Ataques InformáticosDocumento2 páginasLas Políticas de Protección Contra Ataques Informáticosing javierAún no hay calificaciones

- Andrea - Luna Tarea - 1Documento5 páginasAndrea - Luna Tarea - 1Andrea LunaAún no hay calificaciones

- Ejercicios SAD - HackingDocumento2 páginasEjercicios SAD - HackingMiguel Cuéllar MeloAún no hay calificaciones

- Mal WareDocumento2 páginasMal Waredaniipabon2006Aún no hay calificaciones

- Conceptos Básicos Sobre Seguridad InformáticaDocumento7 páginasConceptos Básicos Sobre Seguridad InformáticaReyner PeñaAún no hay calificaciones

- Estudio de Caso Informatica EmpresarialDocumento16 páginasEstudio de Caso Informatica EmpresarialLisvania Miranda AMARISAún no hay calificaciones

- MalwareDocumento10 páginasMalwareIsaaccOvallesAún no hay calificaciones

- Diccionario CiberseguridadDocumento3 páginasDiccionario CiberseguridadPablo Andres Franco EcheverriAún no hay calificaciones

- Riesgo y Seguridad en Los Computadores, María MontoyaDocumento8 páginasRiesgo y Seguridad en Los Computadores, María Montoyalaura montoyaAún no hay calificaciones

- AdwareDocumento5 páginasAdwareANGIEBRITH VILLERO MUGNOAún no hay calificaciones

- M22 Jdi U1 S5 DLRR2Documento10 páginasM22 Jdi U1 S5 DLRR2Aldo OvalleAún no hay calificaciones

- Amenazas Informáticas Inteligentes PDFDocumento1 páginaAmenazas Informáticas Inteligentes PDFRena Luxor VolfieAún no hay calificaciones

- Seguridad de La RedDocumento27 páginasSeguridad de La RedR2Aún no hay calificaciones

- Ataques InformaticosDocumento6 páginasAtaques InformaticosemoretaperezAún no hay calificaciones

- Capitulo 10 Gestion de AmenazasDocumento15 páginasCapitulo 10 Gestion de AmenazasPablo BerroaAún no hay calificaciones

- Cuadro SinopticoDocumento3 páginasCuadro SinopticoAngel HernandezAún no hay calificaciones

- Malware - Tipos - Ataques - Suzana JealDocumento4 páginasMalware - Tipos - Ataques - Suzana JealSUZANA BETZABETH JEALAún no hay calificaciones

- Modulo IIIDocumento2 páginasModulo IIIJ. Adrian SanchezAún no hay calificaciones

- Amenazas ActualesDocumento26 páginasAmenazas Actualessteevmarinv07Aún no hay calificaciones

- Mal WareDocumento21 páginasMal WareMaira GajardoAún no hay calificaciones

- Seguridad en La ComunicaciónDocumento40 páginasSeguridad en La ComunicaciónAndres ArchilaAún no hay calificaciones

- Ataques Conceptos y Técnicas PDFDocumento26 páginasAtaques Conceptos y Técnicas PDFMonsalve Jaimes Arnold EnriqueAún no hay calificaciones

- Amenazas Informáticas - en Que Consiste Cada UnaDocumento6 páginasAmenazas Informáticas - en Que Consiste Cada UnaKevzaaGamesAún no hay calificaciones

- Software MaliciosoDocumento3 páginasSoftware MaliciosoEl Ingeniero De La CalleAún no hay calificaciones

- Amenazas MercadotecniaDocumento20 páginasAmenazas MercadotecniaCristian LagunesAún no hay calificaciones

- Seguridad InformáticaDocumento2 páginasSeguridad InformáticaJuan Carlos Monzón ArévaloAún no hay calificaciones

- Taller de Seguridad Informática EnviarDocumento6 páginasTaller de Seguridad Informática Enviaryeraldin antelizAún no hay calificaciones

- Introducción A La Seguridad Informática: Conceptos Básicos.Documento10 páginasIntroducción A La Seguridad Informática: Conceptos Básicos.AlyJesusAún no hay calificaciones

- Seguridad Informática MalwareDocumento34 páginasSeguridad Informática MalwareAntoni Tito MuñozAún no hay calificaciones

- Peligros en El InternetDocumento6 páginasPeligros en El InternetKatherine NatashaAún no hay calificaciones

- Word de Virus Informatico Mi ParteDocumento4 páginasWord de Virus Informatico Mi PartepablomarjesAún no hay calificaciones

- Virus y MalwareDocumento2 páginasVirus y MalwareJohana LopezAún no hay calificaciones

- Evidencia Plegable AA3Documento3 páginasEvidencia Plegable AA3carlosAún no hay calificaciones

- Key Cybersecurity Terms-ESDocumento6 páginasKey Cybersecurity Terms-ESFabian GonzalezAún no hay calificaciones

- Apuntes CISCODocumento11 páginasApuntes CISCOSise AlabergaAún no hay calificaciones

- Qué Es La CiberseguridadDocumento7 páginasQué Es La Ciberseguridadpaula andrea herrera avilaAún no hay calificaciones

- Dte U1 A1 SypsDocumento10 páginasDte U1 A1 SypsAlejandra SolisAún no hay calificaciones

- Grafico Mapa Conceptual Doodle Sencillo MulticolorDocumento1 páginaGrafico Mapa Conceptual Doodle Sencillo MulticolorGennesisAún no hay calificaciones

- DocumentosDocumento1 páginaDocumentoseidys.gonzalezAún no hay calificaciones

- TROYANOSDocumento17 páginasTROYANOSadonay pradinettAún no hay calificaciones

- ACTIVIDAD - 3.1-2-EmilyDocumento6 páginasACTIVIDAD - 3.1-2-EmilyRAMIREZ PINO EMILYAún no hay calificaciones

- Seguridad InformativaDocumento2 páginasSeguridad Informativamary mujikaAún no hay calificaciones

- M22 Jdi U1 S5 YomsDocumento6 páginasM22 Jdi U1 S5 Yomsyobana mendezAún no hay calificaciones

- CiberseguridadDocumento7 páginasCiberseguridadAgustin SchienkeAún no hay calificaciones

- Mal WareDocumento3 páginasMal WareNoemi Gladys Rocha MolinaAún no hay calificaciones

- Capitulo 7 de CiberseguridadDocumento8 páginasCapitulo 7 de CiberseguridadCarlos DanielAún no hay calificaciones

- Troyanos y BackdoorsDocumento15 páginasTroyanos y BackdoorsRamon DatoAún no hay calificaciones

- Seguridad Informatica Cesar Romero PDFDocumento11 páginasSeguridad Informatica Cesar Romero PDFcesar romeroAún no hay calificaciones

- Mapa Mental Sistemas de InformacionDocumento1 páginaMapa Mental Sistemas de InformacionPapeleria ColcopiadosAún no hay calificaciones

- S11.s1 - MaterialDocumento25 páginasS11.s1 - MaterialShellvy SandovalAún no hay calificaciones

- Cómo protegernos de los peligros de InternetDe EverandCómo protegernos de los peligros de InternetCalificación: 4 de 5 estrellas4/5 (2)

- 2006 - (Echaiz) Seguridad en Emails - PGP PDFDocumento140 páginas2006 - (Echaiz) Seguridad en Emails - PGP PDFsalalma6634Aún no hay calificaciones

- La Política Criminal en VenezuelaDocumento18 páginasLa Política Criminal en VenezuelaWilmer Adrian OjedaAún no hay calificaciones

- Platzislides Ethical HackingDocumento131 páginasPlatzislides Ethical HackingTTYRMTAún no hay calificaciones

- Jaramillo Antonio Preguntas Kerberos.Documento2 páginasJaramillo Antonio Preguntas Kerberos.Luis Fernando Maita JaramilloAún no hay calificaciones

- Acta NacimientoDocumento1 páginaActa Nacimientojorge barajas100% (1)

- Estrategia de Proximidad SocialDocumento104 páginasEstrategia de Proximidad SocialJosé Gerardo Vergara TolentinoAún no hay calificaciones

- Control y Orden PublicoDocumento8 páginasControl y Orden PublicoGustavo Requena AlorAún no hay calificaciones

- Control y Prevención Del Delito - TareaDocumento3 páginasControl y Prevención Del Delito - TareaPsic. Miguel A. Serrano GerardoAún no hay calificaciones

- Tarea 5 - T1S4 - Gestion en Ciberseguridad - CSalcedoDocumento7 páginasTarea 5 - T1S4 - Gestion en Ciberseguridad - CSalcedocristhian.salcedoAún no hay calificaciones

- Toaz - Info Evidencia Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red Informati PRDocumento1 páginaToaz - Info Evidencia Mapa de Cajas Identificar Los Ataques Mas Comunes A Una Red Informati PRGerson Fabian Guzman GuzmanAún no hay calificaciones

- Monografia Seguridad InformaticaDocumento20 páginasMonografia Seguridad InformaticaLessly SotoAún no hay calificaciones

- 10 Tipos de Incidentes de Seguridad y Cómo ManejarlosDocumento16 páginas10 Tipos de Incidentes de Seguridad y Cómo Manejarlosnatalka.dykyjAún no hay calificaciones

- FASE 3 - Ejecución de La AuditoriaDocumento18 páginasFASE 3 - Ejecución de La AuditoriaAndres Augusto Hernandez MartinezAún no hay calificaciones

- Material Clase I Seguridad Informática y PishingDocumento5 páginasMaterial Clase I Seguridad Informática y PishingFabian LopezAún no hay calificaciones

- Programa Vecino VigilanteDocumento2 páginasPrograma Vecino VigilanteABS CORGA CorgaAún no hay calificaciones

- PERA030221HOCRTLA0Documento2 páginasPERA030221HOCRTLA0José alberto PerezAún no hay calificaciones

- Tema - 4 - Gestion de Incidentes de CiberseguridadDocumento114 páginasTema - 4 - Gestion de Incidentes de CiberseguridadFredy Garcia CeleitaAún no hay calificaciones

- La Prevención de La Delincuencia en PanamáDocumento10 páginasLa Prevención de La Delincuencia en PanamáInstituto ComercialAún no hay calificaciones

- Wigos - Logrand TheOneRewards v1.1Documento15 páginasWigos - Logrand TheOneRewards v1.1Moises AlemanAún no hay calificaciones

- Autoria - Modulo - 2 - Seguridad InformaticaDocumento33 páginasAutoria - Modulo - 2 - Seguridad InformaticaHanne J. Bayeh VillarrealAún no hay calificaciones

- Prevencion Indirecta Ejercida Por Las PenasDocumento16 páginasPrevencion Indirecta Ejercida Por Las PenasJ OE LAún no hay calificaciones

- Final Exam - Evaluación Final - 10ITI2-CE-01-2020Documento26 páginasFinal Exam - Evaluación Final - 10ITI2-CE-01-2020Emeris HernandezAún no hay calificaciones

- Examen Final Cs PDFDocumento6 páginasExamen Final Cs PDFKenyu Esquivel MendozaAún no hay calificaciones

- Delitos Informáticos Frecuentes en El Ecuador Casos de Estudio.Documento12 páginasDelitos Informáticos Frecuentes en El Ecuador Casos de Estudio.JOSE JHONNY SANCHEZ SOLISAún no hay calificaciones

- Temario - Seguridad de RedesDocumento3 páginasTemario - Seguridad de RedesLuis Enrique Rojas FernándezAún no hay calificaciones

- Administracion de Redes - ResumenDocumento11 páginasAdministracion de Redes - ResumenThalia TantaleánAún no hay calificaciones

- Seguridad 22B Grupos 2C2020Documento3 páginasSeguridad 22B Grupos 2C2020T BAún no hay calificaciones

- RSADocumento11 páginasRSAVictor Manuel PAún no hay calificaciones

- Estandares y Protocolos de Certificacion - Carlos Baas C.Documento12 páginasEstandares y Protocolos de Certificacion - Carlos Baas C.Chaarliee Baas CanulAún no hay calificaciones