Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Gonzalez Barrera Jorge Eduardo Mecanismo Actividad1

Cargado por

Jorge GonzalezTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Gonzalez Barrera Jorge Eduardo Mecanismo Actividad1

Cargado por

Jorge GonzalezCopyright:

Formatos disponibles

MECANISMOS DE DEFENSA EN REDES

DOCENTE:

MTRO. SERGIO SENTECAL GUERRERO

ASIGNATURA:

SEGURIDAD EN REDES

ALUMNO:

JORGE EDUARDO GONZÁLEZ BARRERA

Ciudad de México, a 06 de junio de 2022.

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

ANÁLISIS.

El presente documento tiene como finalidad el reforzar los

conocimientos relativos a topologías de defensa de redes, uso de cortafuegos y

arquitectura DMZ, asimismo realizar la actividad de Mecanismo de Defensa en

Redes, la cual se nos solicita lo siguiente:

Un cortafuegos FW con tres interfaces interconecta tres segmentos de

red: la red interna de la empresa, la DMZ y el acceso a Internet. Dentro de la

DMZ se encuentra un servidor WEB (DMZA). Además, tienes acceso a uno de

los equipos de la red local (INTA) y a otro en Internet (EXTA) que te permite

tener una visión de la red desde el exterior y por último se deberá de realizar

el llenado de la tabla solicitada con las reglas de iptables.

PREPARACIÓN TÉCNICA.

Para esta práctica se hará uso de los siguientes componentes:

Hardware:

Procesador: Intel Core i3-1005G1 CPU 1.20 GHz 1.19 GHz.

Memoria RAM: 8.00 GB.

Disco Duro: 1024 GB.

Software:

Sistema Operativo: Windows 10 Home de 64 bits.

Máquina Virtual: VMware Workstation 16 Player.

KVM: NETinVM.

Para descargar la máquina virtual VMware Workstation 16 Player,

abriremos el navegador y nos dirigimos a la página oficial de vmware:

© Universidad Internacional de La Rioja (UNIR)

https://www.vmware.com/mx/products/workstation-player/workstation-

player-evaluation.html, en la cual descargaremos la versión para Windows y

una vez concluida la descarga procederemos a realizar la instalación de esta,

así como la descarga de la imagen de la máquina virtual NETinVM, la cual

Actividad: Mecanismos de Defensa en Redes 1

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

haremos uso de la siguiente liga

https://informatica.uv.es/~carlos/docencia/netinvm/ y elegiremos la opción

del 15 de julio de 2020, una vez concluida la descarga, obtendremos un archivo

de tipo .ZIP, el cual lo descomprimiremos para poder hacer uso de un archivo

.ISO el cual será carga en VMware y nos aparecerá de la siguiente manera y

para iniciarla daremos doble clic y podremos observar la virtualización de

Debian GNU/Linux.

© Universidad Internacional de La Rioja (UNIR)

Actividad: Mecanismos de Defensa en Redes 2

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

PROBLEMAS PRESENTADOS.

Dentro de los puntos que hemos tocado hasta el momento, no se tuvo

ningún problema para poder realizar las descargas de los programas o poder

iniciar la máquina virtual VMware con la imagen de NETinVM, sin embargo,

el VMware, te solicita una licencia o hacer uso de la aplicación en un periodo

de prueba, por lo que se obtuvo dicha licencia por los medios correspondientes.

Por otro punto y ya adentrándonos en la actividad, al realizar la

investigación de esta, observe que hay mucha escasez de información referente

a la virtualización del NETinVM, por lo que hizo más complicada poder

realizarla, así como el familiarizarnos con el entorno de Debian y la consola

junto con los comandos, implico un tiempo de aprendizaje.

DESARROLLO.

Suena el teléfono y te despiertas sobresaltado. No son horas para recibir

una llamada todavía, pero, aun así, el teléfono está sonando. Te acercas a mirar

y ves una extensión empresarial. No sabes quién es, pero por la hora parece

importante. Respondes…

La empresa Example ha sufrido una brecha de seguridad en su red. Por

lo que te cuentan el ataque ya está bajo control, pero quieren evitar que les

vuelva a ocurrir en el futuro. Para ello quieren contar con los servicios de un

experto en seguridad en redes que les ayude a configurar su red de forma

segura. Saben que tú sabes del tema, has estudiado el Máster en Seguridad

Informática de la UNIR, y quieren contratarte. No lo dudas y aceptas el reto.

Te pegas una ducha rápida y pones rumbo a sus oficinas.

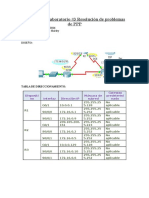

Un cortafuegos FW con tres interfaces interconecta tres segmentos de

red: la red interna de la empresa, la DMZ y el acceso a Internet. Dentro de la

DMZ se encuentra un servidor WEB (DMZA). Además, tienes acceso a uno de

© Universidad Internacional de La Rioja (UNIR)

los equipos de la red local (INTA) y a otro en Internet (EXTA) que te permite

tener una visión de la red desde el exterior.

A continuación, se enlista las configuraciones a realizar; asimismo antes

de dar inicio se explicarán los comandos y parámetros a utilizar:

Actividad: Mecanismos de Defensa en Redes 3

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

Iptables: nos ayuda a administrar el filtrado de paquetes, usado en el

protocolo IPv4 y NAT, este comando tiene como objetivo configurar, mantener

e inspeccionar las tablas de reglas de filtrado de paquetes IP; Iptables cuenta

con tres niveles: tablas, cadenas y reglas.

Tablas.

Cuenta con cuatro tablas filter, nat, mangle y raw.

Filter: es la tabla por defecto de iptables, se enfoca en el filtrado de los paquetes

y su tarea principal es detener, permitir o redireccionarlos. Esta tabla cuenta

con tres cadenas integradas.

Cadenas de la tabla filter.

INPUT: paquetes destinados a procesos locales.

FORWARD: paquetes para los cuales se determina una ruta.

OUTPUT: paquetes cuyo origen son de procesos locales.

Reglas.

Las reglas son definidas en las tablas y cadenas y son: ACCEPT, DROP,

QUEUE y RETURN:

ACCEPT: acepta el paquete.

DROP: Descarta el paquete.

Los paquetes de iptables son relacionados con las conexiones mediante

cuatro estados: NEW (nos indica que el paquete es el primero que vemos),

ESTABLISHED (existe tráfico en ambas direcciones y por ende admitirá

continuamente los paquetes de este flujo), RELATED (se considera conexión

relacionada cuando está ligada a otra conexión establecida) e INVALID (el

paquete no puede ser identificado o no tiene ningún estado).

© Universidad Internacional de La Rioja (UNIR)

A continuación, se mencionarán los parámetros de los comandos que

usaremos:

-t, --table: esta opción especifica la tabla de coincidencia de paquetes en la que

va a trabajar el comando.

Actividad: Mecanismos de Defensa en Redes 4

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

-v, --verbose: nos ayudara a mostrar más a detalle como el número de paquetes

y bytes que cada cadena ha visto, el número de paquetes y bytes que cada regla

encontró y que interfaces se aplican a una regla en particular.

-L, --list: muestra todas las reglas de la cadena.

-F, --flush: sirve para vaciar o eliminar todas las reglas de la cadena

seleccionada.

-A, --append: agrega reglas en la cadena seleccionada.

-D, --delete: elimina una o más reglas dentro de la cadena seleccionada.

-s, --source: especificación del origen, la cual puede ser un nombre de red,

nombre del host o una dirección IP simple o con mascara.

-d, --destination: se especifica el destino, la cual puede ser un nombre de red,

nombre del host o una dirección IP simple o con mascara.

-i, --in-interface: nombre de la interfaz a través de la cual se recibe el paquete,

se refiere a la interfaz de entrada, tal como eth0 o ppp0.

-p, --protocol: para uso de módulos de coincidencia de paquetes extendidos

implícitamente, configura el protocolo IP para la regla, los cuales pueden ser

icmp, udp, tcp o all (todas).

-m, --match: para uso de módulos de coincidencia de paquetes extendidos

coincidente, para realizar determinadas acciones.

-n, --numeric: muestra las direcciones IP y los números de puertos en formato

numérico en lugar de utilizar el nombre del servidor y la red.

-I, --insert-chain: inserta una regla en una cadena en un punto especificado

por un valor entero definido por el usuario.

-P, --policy-change-target: configura la política para la cadena seleccionada, de

tal forma que, cuando los paquetes atraviesen la cadena completa sin cumplir

ninguna regla, serán enviados a un objetivo en particular, como puedan ser

ACCEPT o DROP.

© Universidad Internacional de La Rioja (UNIR)

-j, --jump target: salta a un objetivo en particular cuando el paquete coincide

con alguna regla antes definida.

Modulo state: habilita la coincidencia de estado.

Actividad: Mecanismos de Defensa en Redes 5

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

--state: coincide el paquete con los estados de conexión (NEW,

ESTABLISHED, RELATED o INVALID).

--dport, --destination-port: configura y especifica el puerto de destino para el

paquete.

-nslookup: es una herramienta para probar y solucionar problemas de

servidores DNS o consultar registros de recursos DNS.

-curl: está diseñado para verificar la conectividad a las URL y como una gran

herramienta para transferir datos.

-multiport: permite el tráfico múltiple desde el origen y destino de SSH, HTTP

y HTTPS

--line-numbers: sirve para enumerar las reglas de una cadena.

nc, netcat: se utiliza para escaneo de puerto, redirección de puertos, escuchas

de puertos, abrir conexiones remotas, etc.

Una vez que se conocen los comandos y parámetros a ocupar y que se

estudió la topología solicitada por la empresa, comenzamos con las siguientes

configuraciones:

1. Decides conectarte al cortafuegos como root y listar las reglas de la tabla

filter en modo verbose.

Línea de comando a utilizar: iptables -t filter -L -v

© Universidad Internacional de La Rioja (UNIR)

Actividad: Mecanismos de Defensa en Redes 6

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

2. El listado te muestra que se permiten demasiadas conexiones. Decides que

lo mejor es empezar desde cero y borrar todas las reglas de la tabla filter.

Línea de comando a utilizar: iptables -t filter --flush

3. Además, no todas las cadenas de la tabla filter tienen una política

restrictiva. Estableces una política restrictiva en la cadena que falta.

Línea de comando a utilizar: iptables -t filter -P OUTPUT DROP

© Universidad Internacional de La Rioja (UNIR)

Actividad: Mecanismos de Defensa en Redes 7

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

4. Una vez que has establecido una base segura, llega el momento de permitir

las conexiones necesarias para Example. Lo primero es permitir el tráfico

de las conexiones ya establecidas en todas las cadenas de la tabla filter

Líneas de comando a utilizar: iptables -t filter -A INPUT -m state --state

ESTABLISHED -j ACCEPT

iptables -t filter -A OUTPUT -m state --state ESTABLISHED -j

ACCEPT

iptables -t filter -A FORWARD -m state --state ESTABLISHED -j

ACCEPT

5. A continuación, lo primero que necesitas es que la red local tenga

capacidad de resolución de nombres. Desgraciadamente Example no

cuenta con DNS propio, así que seleccionas uno que crees seguro en

Internet. Permites las nuevas conexiones salientes desde la red local al

servidor DNS (UDP) público de Google (IP: 8.8.8.8) que se encuentra en

© Universidad Internacional de La Rioja (UNIR)

Internet.

Línea de comando a utilizar: iptables -A FORWARD -s 10.5.2.0/24 -d

8.8.8.8 -i eth2 -p udp -m udp --dport 53 -m state --state NEW -j

ACCEPT

Actividad: Mecanismos de Defensa en Redes 8

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

Comprobamos la conexión con el comando nslookup

© Universidad Internacional de La Rioja (UNIR)

Actividad: Mecanismos de Defensa en Redes 9

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

6. Los usuarios de la red local necesitan acceder al servidor WEB de Example.

Creas una regla que permita las nuevas conexiones HTTP desde la red local

al servidor WEB en la DMZ.

Línea de comando a utilizar: iptables -A FORWARD -s 10.5.2.0/24 -d

10.5.1.10 -i eth2 -p tcp -m tcp --dport 80 -m state --state NEW -j

ACCEPT

Comprobamos la conexión con el comando curl.

© Universidad Internacional de La Rioja (UNIR)

Actividad: Mecanismos de Defensa en Redes 10

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

7. También necesitan acceso a servidores WEB en Internet. Creas una regla

que permita las nuevas conexiones desde la red local a servidores WEB en

Internet.

Línea de comando a utilizar: iptables -A FORWARD -s 10.5.2.0/24 -d

0.0.0.0/0 -i eth2 -p tcp -m tcp -m multiport --dport 80,443 -m state

--state NEW -j ACCEPT

Por descuido genero esta regla dos veces, las cuales podemos observar en la

cadena FORWARD, reglas 4 y 5, eliminamos con iptables -D FORWARD 5.

© Universidad Internacional de La Rioja (UNIR)

Actividad: Mecanismos de Defensa en Redes 11

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

Comprobamos la conexión haciendo uso de netcat.

8. Example desea, además, que su servidor WEB sea accesible desde Internet.

Creas una regla que permita las nuevas conexiones HTTP desde Internet

al servidor WEB en la DMZ

Línea de comando a utilizar: iptables -A FORWARD -s 10.5.0.10 -d

10.5.1.10 -i eth0 -p tcp -m tcp --dport 80 -m state --state NEW -j

ACCEPT

© Universidad Internacional de La Rioja (UNIR)

Actividad: Mecanismos de Defensa en Redes 12

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

Comprobamos conexión con uso de curl y netcat.

9. Example te pide que se pueda administrar el cortafuegos de forma remota

desde la red local. Creas una regla que permita las nuevas conexiones SSH

desde la red local al cortafuegos.

Línea de comando a utilizar: iptables -A INPUT -i eth2 -m state --state

NEW, ESTABLISHED -m tcp -p tcp --dport 22 -s 10.5.2.0/24 -d

10.5.2.254 -j ACCEPT

© Universidad Internacional de La Rioja (UNIR)

Actividad: Mecanismos de Defensa en Redes 13

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

Comprobamos la conexión SSH desde la red interna al firewall.

10. Por último, Example quiere que el cortafuegos pueda descargarse

actualizaciones de seguridad de internet. Permites las nuevas conexiones

HTTP desde el cortafuegos al servidor de actualizaciones de Debian en

España (IP: 82.194.78.250) que se encuentra en Internet.

Línea de comando a utilizar: iptables -A OUTPUT -p tcp -d

82.194.78.250 --dport 80 -j ACCEPT

© Universidad Internacional de La Rioja (UNIR)

Actividad: Mecanismos de Defensa en Redes 14

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

Comprobamos que nuestro firewall alcance la IP con el uso de curl.

RESULTADOS.

Por último, veremos las iptables usadas en la siguiente tabla.

Acción Regla

1. Listar las reglas de la tabla iptables -t filter -L -v

filter en modo detallado

2. Borrar todas las reglas de la iptables -t filter –flush

tabla filter

3. Establecer una política iptables -t filter -P OUTPUT DROP

restrictiva en la cadena que falta

4. Permitir el tráfico de iptables -t filter -A INPUT -m state --

conexiones ya establecidas en state ESTABLISHED -j ACCEPT

todas las cadenas de la tabla iptables -t filter -A OUTPUT -m state --

filter state ESTABLISHED -j ACCEPT

© Universidad Internacional de La Rioja (UNIR)

iptables -t filter -A FORWARD -m state

--state ESTABLISHED -j ACCEPT

5. Permitir las nuevas iptables -A FORWARD -s 10.5.2.0/24 -d

conexiones salientes desde la 8.8.8.8 -i eth2 -p udp -m udp --dport 53

red local al servidor DNS (UDP) -m state --state NEW -j ACCEPT

Actividad: Mecanismos de Defensa en Redes 15

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

público de Google (IP: 8.8.8.8)

que se encuentra en Internet

6. Permitir las nuevas iptables -A FORWARD -s 10.5.2.0/24 -d

conexiones HTTP desde la red 10.5.1.10 -i eth2 -p tcp -m tcp --dport 80

local al servidor WEB en la DMZ -m state --state NEW -j ACCEPT

7. Permitir las nuevas iptables -A FORWARD -s 10.5.2.0/24 -d

conexiones desde la red local a 0.0.0.0/0 -i eth2 -p tcp -m tcp -m

servidores WEB en Internet multiport --dport 80,443 -m state --

state NEW -j ACCEPT

8. Permitir las nuevas iptables -A FORWARD -s 10.5.0.10 -d

conexiones HTTP desde 10.5.1.10 -i eth0 -p tcp -m tcp --dport 80

Internet al servidor Web en la -m state --state NEW -j ACCEPT

DMZ

9. Permitir las nuevas iptables -A INPUT -i eth2 -m state --

conexiones SSH desde la red state NEW, ESTABLISHED -m tcp -p

local al cortafuegos tcp --dport 22 -s 10.5.2.0/24 -d

10.5.2.254 -j ACCEPT

10. Permitir las nuevas iptables -A OUTPUT -p tcp -d

conexiones HTTP desde el 82.194.78.250 --dport 80 -j ACCEPT

cortafuegos al servidor de

actualizaciones de Debian en

España (IP: 82.194.78.250) que

se encuentra en Internet

CONCLUSIONES.

Al inicio de la actividad y al leer todo lo que requería, no comprendí

muchos de los puntos solicitados, por lo que al realizar la investigación me di

© Universidad Internacional de La Rioja (UNIR)

cuenta que no se tiene mucha documentación del NETinVM, lo que ocasionó

que al principio tuviera un poco de frustración hacia con la practica; otra

situación que generó dificultad, fue el retomar el uso del Sistema Operativo

Linux, principalmente porque se trabaja mayormente con sistemas Windows,

Actividad: Mecanismos de Defensa en Redes 16

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

por lo que admito que volver a trabajar en este entorno fue complicado; por

último, el uso de la terminal y comandos implicó la investigación de la

funcionalidad de estos, para así poder tener una mayor idea de lo que se estaba

realizando.

En conclusión y desde mi punto de vista, la practica fue muy interesante,

tocando configuraciones que en lo laboral podrían ser utilizadas de manera

común y al final podrían ser de ayuda el día de mañana dentro de mi

organización, pero a la vez fue muy compleja debido a mis conocimientos

básicos para la configuración de una red interna o externa o desmilitarizada o

de cortafuegos, mediante el uso de la terminal Linux, los cuales no son

mecanismos que utilice a menudo; sin embargo una vez que me documenté del

tema y logré entender la funcionalidad de los comandos y sus sintaxis, estos

empezaron a tomar más sentido en cada configuración realizada.

Gracias a esta práctica logré entender un poco más sobre la seguridad

que existe en las topologías de redes y la importancia de tener cortafuegos

dentro de nuestras redes, al igual la obtención de conocimientos en el

NETinVM, la terminal Linux y el uso de comandos.

REFERENCIAS.

• Quinn Kiser. (2021). Redes Informáticas Una Guía Compacta para el

Principiante que Desea Entender los Sistemas de Comunicaciones, la

Seguridad de las Redes, Conexiones de Internet, Ciberseguridad y

Piratería. España: Primasta.

• Edgar V. Jiménez A. (2014). Cortafuegos y Seguridad en el Internet

(Tesis para obtener el Título de Ingeniero en Comunicaciones y

© Universidad Internacional de La Rioja (UNIR)

Electrónica). Instituto Politécnico Nacional

https://tesis.ipn.mx/bitstream/handle/123456789/15606/I.C.E.%20

44-14.pdf?sequence=1&isAllowed=y. Recuperado el 15 de mayo de

2022.

Actividad: Mecanismos de Defensa en Redes 17

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

• (2022). Anexo: Puertos de Red. Wikipedia. Recuperado el 20 de mayo

de 2022. https://es.wikipedia.org/wiki/Anexo:Puertos_de_red.

• Antonio Perpínan. (2014). Administración de Redes GNU/LINUX

Guía de Estudio hacia una Capacitación Segura. 17 de mayo de 2022,

de Fundación Código Libre Dominicana Sitio web:

https://libros.metabiblioteca.org/bitstream/001/155/8/ADMINISTR

ACI%C3%93N%20DE%20REDES%20GNU.pdf

• Javys Pacheco M. & Kelly Martínez M. (2009). Diseño e

implementación de un Servidor Firewall en Linux (Monografía para

Obtener el Título de Ingeniero en Sistemas). Universidad Tecnológica

de Bolivar Cartagena de Indias.

https://biblioteca.utb.edu.co/notas/tesis/0051545.pdf. Recuperado el

17 de mayo de 2022.

• Mónica C. Libertatori. (2018). Redes de Datos y sus Protocolos.

Argentina: Universidad Nacional de Mar del Plata.

• Oskar Andreasson. (2003). Tutorial de IPtables 1.1.19es.

https://www.frozentux.net/iptables-

tutorial/spanish/chunkyhtml/index.html. Recuperado el 28 de mayo

de 2022.

• Iptables(8) – Linux Man Page. https://linux.die.net/man/8/iptables.

Recuperado el 27 de mayo de 2022.

• (2014). Iptables, Herramienta para controlar el Tráfico de un

Servidor. Acens Technologies. https://www.acens.com/wp-

content/images/2014/07/wp-acens-iptables.pdf. Recuperado el 21 de

mayo de 2022.

• (2005). Red Hat Enterprises Linux 4, Manual de Referencia. Red Hat

© Universidad Internacional de La Rioja (UNIR)

Inc. https://web.mit.edu/rhel-doc/4/RH-DOCS/rhel-rg-es-

4/index.html. Recuperado el 21 de mayo de 2022.

• J. Carlos. (2020). Cómo Configurar el Entorno de Red en Debian desde

una Terminal. Zeppelinux. https://www.zeppelinux.es/como-

Actividad: Mecanismos de Defensa en Redes 18

Asignatura Datos del alumno Fecha

Apellidos: González Barrera

Seguridad de Redes 06 junio 2022

Nombre: Jorge Eduardo

configurar-el-entorno-de-red-en-debian-desde-una-terminal/.

Recuperado el 21 de mayo de 2022.

• Protocolo de Red – TCP, UDP, TCP/IP, IP, HTTP y sus Diferencias.

Programador Clic.

https://programmerclick.com/article/34871886359/. Recuperado el

22 de mayo de 2022.

• Yenisleidy Fernández R. & Karen García P. (diciembre, 2011).

Virtualización. Revista Digital de las Tecnologías de la Información y

las Comunicaciones TELEM@TICA, 10 No. 3, 13. Recuperado el 22 de

mayo de 2022.

• Seguridad informática - Introducción a NETinVM, 04 de septiembre

de 2020. Docutils.

https://informatica.uv.es/~carlos/docencia/netinvm/es/netinvm-

intro/netinvm-intro.html. Recuperado el 22 de mayo de 2022.

© Universidad Internacional de La Rioja (UNIR)

Actividad: Mecanismos de Defensa en Redes 19

También podría gustarte

- Actividad 1 - ReglasDocumento12 páginasActividad 1 - ReglasSantiYaguargosAún no hay calificaciones

- Deteccion Intrusos Equipo 51Documento14 páginasDeteccion Intrusos Equipo 51Jorge GonzalezAún no hay calificaciones

- A005 Seguridad Redes Analisis Act1Documento12 páginasA005 Seguridad Redes Analisis Act1Paula Company - PersonalAún no hay calificaciones

- A005 Seguridad Redes Analisis Act1Documento16 páginasA005 Seguridad Redes Analisis Act1ROBOTICA TECNOLOGIASAún no hay calificaciones

- A005 Seguridad Redes Analisis Act1Documento12 páginasA005 Seguridad Redes Analisis Act1Diego GordonAún no hay calificaciones

- Equipo 30 Mecanismos de Defensa en RedesDocumento13 páginasEquipo 30 Mecanismos de Defensa en RedesnovichskyAún no hay calificaciones

- Mecanismosde Defensa en RedesDocumento17 páginasMecanismosde Defensa en RedesLuis García Gómez100% (1)

- Mexmasi07 t3 ActDocumento16 páginasMexmasi07 t3 Actluis teranAún no hay calificaciones

- Mexmasi 09 T 2 Trab 1Documento11 páginasMexmasi 09 T 2 Trab 1Luis Demetrio Martinez RuizAún no hay calificaciones

- Actividad de Desarrollo 2 Universidad Internacional de La Rioja CompressDocumento7 páginasActividad de Desarrollo 2 Universidad Internacional de La Rioja CompressIvan LaraAún no hay calificaciones

- Sanchezmolinaharveyrodrigo Fortificacion Entorno Linux1Documento20 páginasSanchezmolinaharveyrodrigo Fortificacion Entorno Linux1Jeff Ortega100% (1)

- Practica VirtualizacionDocumento15 páginasPractica VirtualizacionManuel ZelayaAún no hay calificaciones

- Modsecurity ManualDocumento17 páginasModsecurity Manualdarkness5125Aún no hay calificaciones

- Nombre: Yessenia Lucero Aguilar Chavarría Matrícula: 2716376 Nombre Del Curso: Nombre Del Profesor: Módulo: 2 Evidencia: 2Documento6 páginasNombre: Yessenia Lucero Aguilar Chavarría Matrícula: 2716376 Nombre Del Curso: Nombre Del Profesor: Módulo: 2 Evidencia: 2Adquirencia QAAún no hay calificaciones

- Actividad 1Documento12 páginasActividad 1ComunidadUnaxfreeAún no hay calificaciones

- Actividad Cristian Andres Leon Aldean.Documento10 páginasActividad Cristian Andres Leon Aldean.Cristian Andrés León AldeánAún no hay calificaciones

- Manual Wifi URJCDocumento26 páginasManual Wifi URJCHECTOR ORTEGAAún no hay calificaciones

- Trabajo InformaciónDocumento5 páginasTrabajo InformaciónM Leti RGAún no hay calificaciones

- Mexmasi07 t3 ActDocumento14 páginasMexmasi07 t3 ActEmz FonzAún no hay calificaciones

- Informe Proxy Sever EpisDocumento22 páginasInforme Proxy Sever EpisBraddy LFAún no hay calificaciones

- SanchezMolinaHarveyRodrigo Fortificacion Entorno Linux1Documento26 páginasSanchezMolinaHarveyRodrigo Fortificacion Entorno Linux1CESAR AUGUSTO CARVAJAL BONILLA86% (14)

- Actividad 3 PDFDocumento6 páginasActividad 3 PDFMiquel Calonge50% (2)

- Fase 2 - Aplicación de Metodologías para La Recolección de InformaciónDocumento23 páginasFase 2 - Aplicación de Metodologías para La Recolección de InformaciónMailon PérezAún no hay calificaciones

- INFORMATICA FORENSE - Yudy PDFDocumento50 páginasINFORMATICA FORENSE - Yudy PDFYuderly Alvarez CamposAún no hay calificaciones

- Paso6 Luis Tabares 201494 37TEMA3 GrupalDocumento24 páginasPaso6 Luis Tabares 201494 37TEMA3 GrupalLato 568 Lato 568Aún no hay calificaciones

- JoseGomez Fase4Documento12 páginasJoseGomez Fase4Julian Andres Suarez CadenaAún no hay calificaciones

- Informe Hacking1Documento6 páginasInforme Hacking1Yahaida Solis BaldeonAún no hay calificaciones

- Miguel SanchezG14 P8Documento31 páginasMiguel SanchezG14 P8Tom GamesAún no hay calificaciones

- Seguridad de Redes IDocumento231 páginasSeguridad de Redes ISofia Rios ChuraAún no hay calificaciones

- Laboratorio 1 - V 1 0 4Documento10 páginasLaboratorio 1 - V 1 0 4CsarssjAún no hay calificaciones

- Mexmasi07 t3 ActDocumento11 páginasMexmasi07 t3 ActKevinAún no hay calificaciones

- Actividad Indivual Seguridad Redes Actividad 1Documento12 páginasActividad Indivual Seguridad Redes Actividad 1Alejandro HernandezAún no hay calificaciones

- Instalación de OSSIMDocumento26 páginasInstalación de OSSIMLeibel MHAún no hay calificaciones

- Manual EndianDocumento30 páginasManual EndianGabriel ReaAún no hay calificaciones

- Informe Free BSDDocumento17 páginasInforme Free BSDSonia LemacheAún no hay calificaciones

- Actividad 2Documento10 páginasActividad 2Javier L Díaz GAún no hay calificaciones

- Configure Wi-Fi Eduroam (Windows 7)Documento8 páginasConfigure Wi-Fi Eduroam (Windows 7)Johan PerezAún no hay calificaciones

- Informe-Administracion de RedesDocumento40 páginasInforme-Administracion de RedesalexisAún no hay calificaciones

- Actividad 1 - Mecanismos de Defensa en RedesDocumento7 páginasActividad 1 - Mecanismos de Defensa en RedesPaulo Andres Velazquez MedinaAún no hay calificaciones

- Creación de Una Extencion en Visual Studio Code1Documento22 páginasCreación de Una Extencion en Visual Studio Code1LuciaAún no hay calificaciones

- Manual Conexion VPN PaloAlto - Negocio RegionesDocumento9 páginasManual Conexion VPN PaloAlto - Negocio RegionesLalocura PaucarAún no hay calificaciones

- Manual Conexion VPN PaloAlto - Negocio RegionesDocumento9 páginasManual Conexion VPN PaloAlto - Negocio RegionesLalocura PaucarAún no hay calificaciones

- Instalacion de Firewall PerimetralDocumento22 páginasInstalacion de Firewall PerimetralJoser Raul Fernandez NaalAún no hay calificaciones

- Actividad 1 GRUPAL 1Documento11 páginasActividad 1 GRUPAL 1Jorge Cedeno100% (1)

- Modsecurity AtaquesDocumento21 páginasModsecurity Ataquesdarkness5125Aún no hay calificaciones

- Examen Final (Final Exam)Documento6 páginasExamen Final (Final Exam)Elisa Bedoya AAún no hay calificaciones

- Guia - Redes - Hibrida - TodoDocumento18 páginasGuia - Redes - Hibrida - TodoJoelGonzalesAún no hay calificaciones

- Informe Conexion GNS3Documento16 páginasInforme Conexion GNS3Jhon Alejandro JAREAún no hay calificaciones

- TEMA2 - ACT1 Investigacion CyEDRDocumento9 páginasTEMA2 - ACT1 Investigacion CyEDRBRAYAN EDILBERTO CHIN JIMENEZAún no hay calificaciones

- Informe Tecnico Camara 3Documento3 páginasInforme Tecnico Camara 3Dany Jose Perdomo GilAún no hay calificaciones

- Trabajo Telnet - SSHDocumento26 páginasTrabajo Telnet - SSHBoris SuquilandaAún no hay calificaciones

- Evidencia 2Documento6 páginasEvidencia 2Jose MironAún no hay calificaciones

- Desarrollo de Un Entorno Mpls Basado en Gns3 Agenda Del TrabajoDocumento80 páginasDesarrollo de Un Entorno Mpls Basado en Gns3 Agenda Del TrabajoJuan Fernando Córdova ArevaloAún no hay calificaciones

- Fase 2-Harold GarciaDocumento16 páginasFase 2-Harold GarciaDaniel CatañoAún no hay calificaciones

- Reporte de La Actividad de Red InalambricaDocumento15 páginasReporte de La Actividad de Red InalambricaAlex Santiago Angel ZambranoAún no hay calificaciones

- Proc10 06 ConfiguracionesdeSeguridadBaseenEquiposdeRedDocumento2 páginasProc10 06 ConfiguracionesdeSeguridadBaseenEquiposdeRedMichael ChavezAún no hay calificaciones

- Práctica de La Unidad - VALOR 2 PUNTOSDocumento2 páginasPráctica de La Unidad - VALOR 2 PUNTOSOmar Alexis Sanchez PerezAún no hay calificaciones

- Instructivo Instalación de Global Protect y Configuración de VPN GEBDocumento14 páginasInstructivo Instalación de Global Protect y Configuración de VPN GEBmadisonAún no hay calificaciones

- Desarrollo de Un Entorno Mpls Basado en Gns3 Agenda Del TrabajoDocumento81 páginasDesarrollo de Un Entorno Mpls Basado en Gns3 Agenda Del TrabajoJuan Fernando Córdova ArevaloAún no hay calificaciones

- PSK, Tkip, CCMPDocumento8 páginasPSK, Tkip, CCMPMendel SimAún no hay calificaciones

- Comandos Básicos para Configurar Switch HuaweiDocumento5 páginasComandos Básicos para Configurar Switch HuaweiJoséAún no hay calificaciones

- Instalacion ProxyDocumento45 páginasInstalacion ProxyRicardo ValverdeAún no hay calificaciones

- 4.3.8 Packet Tracer - Configure Layer 3 Switching and Inter Vlan Routing - Es XLDocumento6 páginas4.3.8 Packet Tracer - Configure Layer 3 Switching and Inter Vlan Routing - Es XLItayetzi OrdoñezAún no hay calificaciones

- Capitulo 8 Kelvin ItlaDocumento3 páginasCapitulo 8 Kelvin ItlaJonathan04 AlmonteAún no hay calificaciones

- TW Práctica de Laboratorio #3 Resolución de Problemas de PPP FLORES SHIRLEYDocumento6 páginasTW Práctica de Laboratorio #3 Resolución de Problemas de PPP FLORES SHIRLEYpattysuarezAún no hay calificaciones

- S6 Contenido Funrs1304Documento19 páginasS6 Contenido Funrs1304José Ignacio Gallego CornejoAún no hay calificaciones

- Practica 4 - Protocolo NTP, Traducción de Direcciones y Red VirtualDocumento24 páginasPractica 4 - Protocolo NTP, Traducción de Direcciones y Red VirtualCarlos MoralesAún no hay calificaciones

- RC Capitulo 4 - Diseño de Redes LanDocumento83 páginasRC Capitulo 4 - Diseño de Redes LanJudith B.Aún no hay calificaciones

- CCNA 1 - RespuestasDocumento195 páginasCCNA 1 - RespuestasMilton Terrazas Herrada100% (1)

- INTRODUCCIONDocumento4 páginasINTRODUCCIONUNIVERSIDAD CARTAGENAAún no hay calificaciones

- Servidor Mail Con Ubuntu Server y WebMinDocumento28 páginasServidor Mail Con Ubuntu Server y WebMinJhosser PedrazaAún no hay calificaciones

- Actividad #2 Sena Clasificación de Las RedesDocumento3 páginasActividad #2 Sena Clasificación de Las RedesJORGE NIEBLESAún no hay calificaciones

- 03 - Topologias de Red - SCEDocumento28 páginas03 - Topologias de Red - SCEKaty LizAún no hay calificaciones

- Infraestructura WAN Privada: Los Proveedores de Servicios Pueden Ofrecer LíneasDocumento25 páginasInfraestructura WAN Privada: Los Proveedores de Servicios Pueden Ofrecer LíneasDj frogyAún no hay calificaciones

- 1 - Introducción A Las Redes de ComputadorasDocumento11 páginas1 - Introducción A Las Redes de ComputadorasBraulio DavidAún no hay calificaciones

- Teoria de Redes Parte 1Documento440 páginasTeoria de Redes Parte 1..:: L-MpRa2R ::..100% (2)

- Solución Unidad Didáctica Redes InformáticasDocumento4 páginasSolución Unidad Didáctica Redes InformáticasdinaAún no hay calificaciones

- Manual de Practicas OriginalDocumento44 páginasManual de Practicas OriginalJosue Gomez MoralesAún no hay calificaciones

- Lab Semana 2 Configuracion de VLAN VTP y DTPDocumento7 páginasLab Semana 2 Configuracion de VLAN VTP y DTPcristyan aaron andino suazoAún no hay calificaciones

- Fundamentos de Enrutamiento Ny SubredesDocumento39 páginasFundamentos de Enrutamiento Ny SubredesAlex Jr SullnAún no hay calificaciones

- COMANDOS Cisco SwitchDocumento3 páginasCOMANDOS Cisco SwitchMonse Yoga ValenAún no hay calificaciones

- TacasDocumento4 páginasTacaskcah2711Aún no hay calificaciones

- 2.3.1.5 Packet Tracer - Configure Layer 3 Switching and inter-VLAN Routing - ILM PDFDocumento4 páginas2.3.1.5 Packet Tracer - Configure Layer 3 Switching and inter-VLAN Routing - ILM PDFVÍCTOR JAVIER MADERA PAEZAún no hay calificaciones

- Exploration 3 PTAct 1 3 1Documento4 páginasExploration 3 PTAct 1 3 1socmaperAún no hay calificaciones

- Cómo Conectar Un Router A Otro para Ampliar Una RedDocumento22 páginasCómo Conectar Un Router A Otro para Ampliar Una RedAnMaRoSAún no hay calificaciones

- Mapa Conceptual y Diapositivas - Rest API, HTTP (Métodos) ..Documento2 páginasMapa Conceptual y Diapositivas - Rest API, HTTP (Métodos) ..Michelle MeraAún no hay calificaciones

- Tema Asterisk - 2019Documento5 páginasTema Asterisk - 2019MarcoAurelioAún no hay calificaciones

- Examen Cisco Ccna2Documento14 páginasExamen Cisco Ccna2FERREIRA CASTRO JHON FREDY33% (3)

- Redes de Computadora, Introducción.Documento14 páginasRedes de Computadora, Introducción.Juan Martell Navarrete BerrueteAún no hay calificaciones