Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Uuuuuuuuuuu

Cargado por

jorgeTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Uuuuuuuuuuu

Cargado por

jorgeCopyright:

Formatos disponibles

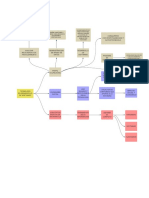

OPERACIONES VARIABLES

SOFTWARE DE RECONOCIMIENTO FACIAL PARA LA SEGURIDAD EN EL PROGRAMA DE ESTUDIO DE COMPUTACION E INFORMATICA DEL I.E.S.T.P” ELEZAR GUZMAN

BARRON”

VARIABLE DEFINICION CONCEPTUAL DEFINICION OPERACIONAL TECNICAS E

INSTRUCCIONES

DIMENSIONES INDICADORES

El objetivo de un sistema de reconocimiento facial radica en encontrar y *Preprocesado de las imágenes: -Consiste en compensar todo lo que puede provocar que dos

comparar características faciales iguales de una imagen, en una base de imágenes de la misma cara sean diferentes

V.1 datos de imágenes conocidas, mediante un análisis de las características -Esto incluye nominalizar el tamaño y el contraste de la imagen.

INDEPENDIENTE faciales. De seguridad ha experimentado un gran impulso, tal es el caso de -Se intentan compensar los cambios de iluminación, la rotación y

los sistemas de reconocimiento por huella dactilar, voz, iris y facial. Entre otras características de la imagen que pueden perjudicar los

estos, destaca por perfilarse como el más prometedor el reconocimiento resultados del sistema.

facial. La identificación de características faciales ha recibido un fuerte TECNICA

impulso gracias al avance en la tecnología de vídeo multimedia ENCUESTA

-En esta fase se extraen una serie de valores característicos de

propiciándose así un aumento de cámaras en los lugares de trabajo, hogar *Extracción de características: cada imagen

y dispositivos móviles con un reducido coste. El reconocimiento facial se -pueden ser los coeficientes de algún desarrollo, la salida de un

puede aplicar en el control de accesos a edificios públicos y privados, filtro.

cajeros automáticos, laboratorios de investigación, como clave -Independientemente de su origen estos valores deben intentar

RECONOCIMIENTO FACIAL secreta de acceso para el uso de ordenadores personales o terminales caracterizar con la mayor exactitud cada cara y, al mismo tiempo,

móviles de última generación, así como para servir de tarjeta de visita de deben tener capacidad de discriminación. INSTURMENTO

una persona. El presente trabajo de investigación contempla el diseño RUBRICA

e implementación del sistema de reconocimiento para permitir el acceso a

un lugar determinado, para lograr esto se utilizará el algoritmo de -la imagen de prueba (la que se quiere reconocer) con los de las

eigenfaces para poder extraer los vectores característicos de un rostro y *Comparación de características:

imágenes de entrenamiento y se calcula una medida de semejanza.

utilizarlos como entradas para una red neuronal multicapa, y a través de -La imagen de entrenamiento que más semejante sea a la de test se

un sistema embebido Arduino establecer la comunicación entre la salida considerará que es de la misma persona

de la red neuronal programada en matlab y un actuador final que tiene la

función de permitir el acceso a un determinado lugar.

Jhon Choque Alave (diciembre 1994,13)

La protección de la infraestructura computacional y todo lo vinculado con *Seguridad de hardware -organización de seguridad de la información.

V.2 la misma, y especialmente la información contenida en una computadora -cubrimiento del SGSI en activos de información.

DEPENDIENTE o circulante a través de las redes de computadoras. Para ello existen una -tratamientos de eventos relacionados en marco de seguridad y

serie de estándares, protocolos, métodos, reglas, herramientas, y leyes privacidad de la información

concebidas para minimizar los posibles riesgos a la infraestructura y/o a TECNICO

la propia información. La ciberseguridad comprende software (bases de *Seguridad de software OBSERVACION

-cumplimiento de políticas de seguridad de la información en la

datos, metadatos, archivos), hardware, redes de computadoras, y todo lo entidad

que la organización entienda y valore como un riesgo si la información -identificación de lineamientos de seguridad de la entidad

PARA LA SEGURIDAD

confidencial involucrada pudiera llegar a manos de otras personas, por -verificación del control de acceso

ejemplo, convirtiéndose así en información privilegiada.

INSTRUMENTO

-aseguramiento en la adquisición y mantenimiento de software LISTA DE COTEJO

*Seguridad de red - implementación de los procesos de registro y auditoría

-detección de anomalías en la prestación de los servicios de la entidad

También podría gustarte

- PUT Seguridad 1ro 1trimDocumento3 páginasPUT Seguridad 1ro 1trimrenepatricio1Aún no hay calificaciones

- MINI RESUMEN UD 2Documento7 páginasMINI RESUMEN UD 2Agus VisuaraAún no hay calificaciones

- Mapa ConceptualDocumento1 páginaMapa ConceptualJHONATAN DIAZAún no hay calificaciones

- Sistema inmótico facialDocumento23 páginasSistema inmótico facialCristian Andrés PañiAún no hay calificaciones

- Modelos PosterDocumento4 páginasModelos PosterCamila MayaAún no hay calificaciones

- Act3 Sdapp Egg 3PDocumento11 páginasAct3 Sdapp Egg 3Pedgar gonzalez100% (2)

- Put Seguridad 1roDocumento10 páginasPut Seguridad 1rorenepatricio1Aún no hay calificaciones

- PUT Cableado Estructurado 2DODocumento18 páginasPUT Cableado Estructurado 2DOrenepatricio1Aún no hay calificaciones

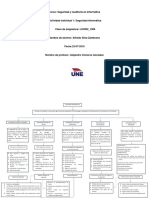

- Evidencia-Mapa Conceptual Sobre Los Tipos de Auditoria InformáticaDocumento2 páginasEvidencia-Mapa Conceptual Sobre Los Tipos de Auditoria InformáticaManuel Enrique Guerra Tarrifa100% (1)

- Cuadro ComparativoDocumento3 páginasCuadro ComparativoJoel HuertaAún no hay calificaciones

- Seguridad InformaticaDocumento6 páginasSeguridad InformaticaPaul AlexanderAún no hay calificaciones

- Mapa Conceptual Seguridad InformaticaDocumento2 páginasMapa Conceptual Seguridad InformaticaAlfredo50% (2)

- Mapa ConceptualDocumento1 páginaMapa Conceptualing javier100% (1)

- Mapa Conceptual La Auditoría Informática.Documento1 páginaMapa Conceptual La Auditoría Informática.luis guillermo bernal diazAún no hay calificaciones

- Post Tarea Final JesusEduardoSanchezDocumento5 páginasPost Tarea Final JesusEduardoSanchezjesanchez20Aún no hay calificaciones

- Fichas Enmanuel TorresDocumento13 páginasFichas Enmanuel Torresenmanuel torresAún no hay calificaciones

- Ficha 1Documento4 páginasFicha 1enmanuel torresAún no hay calificaciones

- Herramientas para La Informática Forense y Su AplicabilidadDocumento2 páginasHerramientas para La Informática Forense y Su AplicabilidadEduardo Repizo GarciaAún no hay calificaciones

- DataSheet-Tenable SCDocumento2 páginasDataSheet-Tenable SCRolando MarceLogonsalesAún no hay calificaciones

- Seguridad Informática en Ingeniería en InformáticaDocumento10 páginasSeguridad Informática en Ingeniería en InformáticaDavid AguilarAún no hay calificaciones

- Cuadro ComparativoDocumento6 páginasCuadro ComparativoJuan Diego Ramos CabralAún no hay calificaciones

- 3 Ing Informatica Ciencia de DatosDocumento2 páginas3 Ing Informatica Ciencia de DatosRene PinillaAún no hay calificaciones

- Actividad 7 Auditoria de SistemasDocumento11 páginasActividad 7 Auditoria de SistemasGerman AcostaAún no hay calificaciones

- Fase 3 - Planeación y Ejecución AuditoríaDocumento18 páginasFase 3 - Planeación y Ejecución AuditoríaSanchez BernabeAún no hay calificaciones

- GFPI-F-019 Formato Guia de Aprendizaje VLSM CLASE CDocumento15 páginasGFPI-F-019 Formato Guia de Aprendizaje VLSM CLASE CManuel ChaparroAún no hay calificaciones

- 1 +CPD+y+controlesDocumento38 páginas1 +CPD+y+controlesangie charryAún no hay calificaciones

- Trabajo GrupalDocumento29 páginasTrabajo GrupalKevin JosheptAún no hay calificaciones

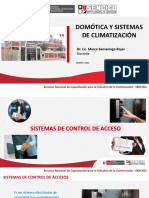

- Sistemas de control de acceso y domóticaDocumento32 páginasSistemas de control de acceso y domóticaKatherine perezAún no hay calificaciones

- P-SI-09 Desarrollo de Análisis de Vulnerabilidades RevisadoDocumento7 páginasP-SI-09 Desarrollo de Análisis de Vulnerabilidades Revisadoedgf504Aún no hay calificaciones

- Auditoría informática de sistemas y aplicacionesDocumento1 páginaAuditoría informática de sistemas y aplicacionesLUIS GUILLERMO AGUDELO QUINTEROAún no hay calificaciones

- Manual seguridad empresa SENADocumento6 páginasManual seguridad empresa SENAJuan David Chavarro OrtizAún no hay calificaciones

- Metodologias de Pentesting para Hacking EticoDocumento12 páginasMetodologias de Pentesting para Hacking Eticosoc apoyoAún no hay calificaciones

- CV Eachinchay 112023Documento34 páginasCV Eachinchay 112023ebelAún no hay calificaciones

- M-O Ciberseguridad MXDocumento10 páginasM-O Ciberseguridad MXneri3ahumadaAún no hay calificaciones

- Mapa Mental de Software y Servicios RinconDocumento1 páginaMapa Mental de Software y Servicios RinconStefany SaenzAún no hay calificaciones

- CA136ER20Documento11 páginasCA136ER20juanchito121Aún no hay calificaciones

- Actividad 01 - U4 - 15020116Documento2 páginasActividad 01 - U4 - 15020116Juan Carlos50% (2)

- Importancia de la formación en el sector productivoDocumento4 páginasImportancia de la formación en el sector productivoNATALIA VALENTINA PINTO SANCHEZAún no hay calificaciones

- 05 SOYR 2BCH t2 UEADocumento6 páginas05 SOYR 2BCH t2 UEALenin RecaldeAún no hay calificaciones

- Diseño de modelo de seguridad multicapa en GAD Municipal de OtavaloDocumento17 páginasDiseño de modelo de seguridad multicapa en GAD Municipal de OtavaloDiego AmorettiAún no hay calificaciones

- Instalación y mantenimiento de dispositivos y conectividad en redes de datosDocumento22 páginasInstalación y mantenimiento de dispositivos y conectividad en redes de datosM CH.0% (1)

- Plan de Clase MantenimientoDocumento16 páginasPlan de Clase MantenimientojarriolaAún no hay calificaciones

- I. Información General: Pusedovargas@iestpic - Edu.peDocumento4 páginasI. Información General: Pusedovargas@iestpic - Edu.peJenderson Ryand Cruz RodriguezAún no hay calificaciones

- FactoriaDocumento17 páginasFactoriacesar.econocomAún no hay calificaciones

- CV Jose Eduardo LopezDocumento3 páginasCV Jose Eduardo LopezEduardo LopezAún no hay calificaciones

- Malla InformaticaDocumento40 páginasMalla InformaticaNicolas QuinteroAún no hay calificaciones

- 2 Ing Informatica AutomatizacionDocumento2 páginas2 Ing Informatica AutomatizacionRene PinillaAún no hay calificaciones

- Canvas ModDocumento1 páginaCanvas ModKelly shemelly Valderrama cercadoAún no hay calificaciones

- Mapa ConceptualDocumento2 páginasMapa ConceptualAndres PerdomoAún no hay calificaciones

- MAPA CONCEPTUAL 2 BellA PDFDocumento1 páginaMAPA CONCEPTUAL 2 BellA PDFBella L. GaitánAún no hay calificaciones

- Riesgos TI y conceptos de seguridad informáticaDocumento34 páginasRiesgos TI y conceptos de seguridad informáticaMinimarket EdithAún no hay calificaciones

- Fase 3 - Propuesta de Esquemas de Detección, Gestión e Identificación de AtaquesDocumento14 páginasFase 3 - Propuesta de Esquemas de Detección, Gestión e Identificación de AtaquesYEFER THOMAS100% (1)

- 8 Nqozw 2Documento3 páginas8 Nqozw 2Marcos Alberto Yankan FasabiAún no hay calificaciones

- LC TelematicaDocumento4 páginasLC TelematicaLeyla PolankoAún no hay calificaciones

- Planificacion 20 de Junio Al 15 de Julio 3ro Informatica RedesDocumento4 páginasPlanificacion 20 de Junio Al 15 de Julio 3ro Informatica RedesJeannet Alexandra Molina JimenezAún no hay calificaciones

- FortianalyzerDocumento8 páginasFortianalyzerRomario Garcia SantanaAún no hay calificaciones

- IEEE Johanna Polania Martinez Pretarea V1Documento9 páginasIEEE Johanna Polania Martinez Pretarea V1Johanna Polania MartinezAún no hay calificaciones

- Mapa Conceptual Auditoria InformaticaDocumento1 páginaMapa Conceptual Auditoria Informaticasandra liliana naizaAún no hay calificaciones

- T Espe 040357 DDocumento26 páginasT Espe 040357 DJessAún no hay calificaciones

- Funciones esenciales del personal de barraDocumento1 páginaFunciones esenciales del personal de barrajorgeAún no hay calificaciones

- Prescripción papeleta tránsitoDocumento2 páginasPrescripción papeleta tránsitojorgeAún no hay calificaciones

- Plan pastoral 2023Documento5 páginasPlan pastoral 2023jorgeAún no hay calificaciones

- Prueba ColorDocumento2 páginasPrueba ColorjorgeAún no hay calificaciones

- TTTTTTTTDocumento34 páginasTTTTTTTTjorgeAún no hay calificaciones

- CeldasDocumento6 páginasCeldasjorgeAún no hay calificaciones

- Fiestas y celebraciones de las comunidades peruanasDocumento9 páginasFiestas y celebraciones de las comunidades peruanasjorge0% (1)

- 1° Practica Yuny Huerta RodriguezDocumento5 páginas1° Practica Yuny Huerta RodriguezjorgeAún no hay calificaciones

- Formas Word Practica 3Documento1 páginaFormas Word Practica 3jorgeAún no hay calificaciones

- Guia-11 ACCESS PDFDocumento14 páginasGuia-11 ACCESS PDFVicente Jr PadillaAún no hay calificaciones

- Seminario N°01 - LiteraturaDocumento2 páginasSeminario N°01 - LiteraturajorgeAún no hay calificaciones

- Adid Adid-404 Malla T007 PDFDocumento3 páginasAdid Adid-404 Malla T007 PDFjorgeAún no hay calificaciones

- 6th Central Pay Commission Salary CalculatorDocumento15 páginas6th Central Pay Commission Salary Calculatorrakhonde100% (436)

- Fiestas y celebraciones de las comunidades peruanasDocumento9 páginasFiestas y celebraciones de las comunidades peruanasjorge0% (1)

- Objetivo de Accces PDFDocumento1 páginaObjetivo de Accces PDFjorgeAún no hay calificaciones

- Access - CepsDocumento5 páginasAccess - CepsjorgeAún no hay calificaciones

- Ejercicios de Access EsaeDocumento17 páginasEjercicios de Access EsaeJosé Campos100% (1)

- Ejercicio Practico 8 RepasoDocumento1 páginaEjercicio Practico 8 RepasojorgeAún no hay calificaciones

- Catálogo escolar editorial Macro 2020Documento24 páginasCatálogo escolar editorial Macro 2020jorgeAún no hay calificaciones

- 6th Central Pay Commission Salary CalculatorDocumento15 páginas6th Central Pay Commission Salary Calculatorrakhonde100% (436)

- Ejercicio Acces CompletoDocumento7 páginasEjercicio Acces CompletoPaco MartínezAún no hay calificaciones

- Ejercicio Practico 5Documento1 páginaEjercicio Practico 5jorgeAún no hay calificaciones

- Practica-1 AccesDocumento3 páginasPractica-1 AccesjorgeAún no hay calificaciones

- TABLASDocumento3 páginasTABLASjorgeAún no hay calificaciones

- Ejpractico01word PDFDocumento1 páginaEjpractico01word PDFFermin U. Sollasi FerroAún no hay calificaciones

- Ejercicios Word ToDocumento44 páginasEjercicios Word Toapi-3699399100% (12)

- MU Modulo AdministradorDocumento50 páginasMU Modulo AdministradorGregoryRodriguezAún no hay calificaciones

- Ejercicio Practico 1Documento1 páginaEjercicio Practico 1jorgeAún no hay calificaciones

- 6th Central Pay Commission Salary CalculatorDocumento15 páginas6th Central Pay Commission Salary Calculatorrakhonde100% (436)

- Diseño de Una Aplicacion para Identificacion FacialDocumento64 páginasDiseño de Una Aplicacion para Identificacion FacialVictor Raul Urrutia MarcosAún no hay calificaciones

- Artículo de Temas y Comparaciones para El Reconocimiento Facial en Troomes PDFDocumento67 páginasArtículo de Temas y Comparaciones para El Reconocimiento Facial en Troomes PDFAlejandro Araujo Araujo IncaAún no hay calificaciones

- Evaluacion Final 08165404Documento11 páginasEvaluacion Final 08165404MIGUEL ANGEL VASQUEZ JUSTERAún no hay calificaciones

- Inteligencia ArtificialDocumento15 páginasInteligencia ArtificialjosepAún no hay calificaciones

- Manual de Instrucciones de Construccin Del Producto de Cmara Dahua de Red (Solucin Total Estructural) V1.0Documento25 páginasManual de Instrucciones de Construccin Del Producto de Cmara Dahua de Red (Solucin Total Estructural) V1.0Edgar HernándezAún no hay calificaciones

- Identif AcDocumento4 páginasIdentif AcJUNIORAún no hay calificaciones

- Guia Del Estudiante EF OnlineDocumento9 páginasGuia Del Estudiante EF OnlineJoaquín TodhinAún no hay calificaciones

- Aceptación e Identificación de Clientes No Presenciales y Las Técnicas Biométricas - AizcorbeDocumento21 páginasAceptación e Identificación de Clientes No Presenciales y Las Técnicas Biométricas - AizcorbeDaniel Raúl FernándezAún no hay calificaciones

- 09 DomingoDocumento19 páginas09 DomingoklinsmannAún no hay calificaciones

- Modelos y Tendencias Tecnológicas Aplicadas en Los Cuerpos de Policia en America Latina y Otros PaisesDocumento39 páginasModelos y Tendencias Tecnológicas Aplicadas en Los Cuerpos de Policia en America Latina y Otros PaisesDaniel Enrique Romero Borjas100% (1)

- Solución IA Seguridad Granja Soluciones SocialesDocumento5 páginasSolución IA Seguridad Granja Soluciones SocialesMiguel BarreraAún no hay calificaciones

- Cartilla Acción de Formación 4Documento123 páginasCartilla Acción de Formación 4HASBLEIDY BARBOSAAún no hay calificaciones

- Recomendaciones Fotos ASIPONADocumento4 páginasRecomendaciones Fotos ASIPONACARLOS LEVI LUNA RODRIGUEZAún no hay calificaciones

- Seguridad ChinaDocumento5 páginasSeguridad ChinaURBWORKSAún no hay calificaciones

- Blade A7s A7020 Telcel Manual de UsuarioDocumento121 páginasBlade A7s A7020 Telcel Manual de UsuarioDenisse Santa Maria CartyAún no hay calificaciones

- Daslyn Mejia Administracion 1 Tarea Individual, Parcial 2 UTH 2019Documento9 páginasDaslyn Mejia Administracion 1 Tarea Individual, Parcial 2 UTH 2019Memology 101Aún no hay calificaciones

- Sistema de Reconocimiento FacialDocumento7 páginasSistema de Reconocimiento FacialHernanLaquiMamaniAún no hay calificaciones

- Samsung A14Documento162 páginasSamsung A14Saulo Samuel SimónAún no hay calificaciones

- Aviso de Privacidad Sobre Desbloqueo BiométricoDocumento2 páginasAviso de Privacidad Sobre Desbloqueo Biométricoemii.uwu22Aún no hay calificaciones

- Informe 2Documento14 páginasInforme 2Carlos GuarinAún no hay calificaciones

- Actividad 2-UNIR 2023Documento19 páginasActividad 2-UNIR 2023WILLIAN PAún no hay calificaciones

- Proyecto Tesis de Grado Kevin BoyaDocumento137 páginasProyecto Tesis de Grado Kevin BoyaMarcel ToroAún no hay calificaciones

- Reconocimiento Facial: Función de Haars CascadeDocumento10 páginasReconocimiento Facial: Función de Haars CascadeRosa Noelia CaroAún no hay calificaciones

- Descargar Datasheet FaceStation2 PDFDocumento2 páginasDescargar Datasheet FaceStation2 PDFAntonio MedinaAún no hay calificaciones

- Herramientas de Vigilancia Digital Identificadas en CentroaméricaDocumento23 páginasHerramientas de Vigilancia Digital Identificadas en CentroaméricaKatherin Cruz CerratoAún no hay calificaciones

- Grupo 3 - Control de Lectura 2Documento10 páginasGrupo 3 - Control de Lectura 2Piero Chichizola SanchezAún no hay calificaciones

- Evolución de la identificación humanaDocumento245 páginasEvolución de la identificación humanaEmanuel BarretoAún no hay calificaciones

- Metodología de Desarrollo 2.0Documento23 páginasMetodología de Desarrollo 2.0MARCO ANTONIO ECHE GAMEROAún no hay calificaciones

- SpeedFace V5L (TI) User Manual V1.0 EspañolDocumento90 páginasSpeedFace V5L (TI) User Manual V1.0 EspañolFalcon NogueraAún no hay calificaciones

- Monografia FinalDocumento24 páginasMonografia FinalRoberto Alpas LobatonAún no hay calificaciones