Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Internet: Protocolos TCP/IP y direcciones IP

Cargado por

JOSE LUISTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Internet: Protocolos TCP/IP y direcciones IP

Cargado por

JOSE LUISCopyright:

Formatos disponibles

Unidad 23: Internet: dirección IP. Nombres de dominio. El protocolo TCP/IP.

Servicios de Internet. La web. Los navegadores. Buscadores y metabuscadores.

Comunicación a través de internet. Telefonía IP. Videoconferencia. La

Administración Electrónica. Firma electrónica y certificados digitales. El DNI

electrónico.

ÍNDICE

1 Internet …………………………………………………………………………………… 3

1.1 El protocolo TCP/IP ……………………………………………………………….……4

1.2 Dirección IP …………………………………………………………………………….….6

1.3 Nombres de dominio ……………………………………………………………….…8

1.4 Servicios de Internet …… ……………………………………………………..….9

1.5 La web ………………………………………………………………………………….…..11

1.6 Los navegadores …………………………………………………………………….. 11

1.7 Buscadores y metabuscadores ……………………………………………....12

1.8 Comunicación a través de internet. Telefonía IP.

Videoconferencia ………………………………………………………………………13

2 La Administración Electrónica ……………………………………….….16

2.1 Firma electrónica y certificados digitales …………………………….…18

2.2 El DNI electrónico …………………………………………………………………...20

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 2

1. Internet

Internet nace a finales de los años 60 como un proyecto militar para permitir la

interconexión de distintos ordenadores entre sí más allá de un equipo con sus

componentes (como sucedía con los ordenados principales de los departamentos

militares, que utilizaban el protocolo SNA para interconectarse con las

impresoras, las cintas donde se grababa la información o los terminales para la

introducción de datos).

El paradigma sobre el que se inició Internet, conocido como ARPAnet, estaba

basado en que un ordenador podía ofrecer sus servicios (es decir, actuar como

servidor) que eran consumidos por otros equipos (denominado clientes). A este

paradigma se le denomina paradigma cliente-servidor.

Además y, dado que debía poder funcionar en condiciones adversas fruto de un

conflicto bélico, era responsabilidad de cada uno de los intervinientes asegurarse

que el sistema funcionaba en dichas condiciones adversas, puesto que la red

podía no ser fiable en cuanto a su calidad.

En aquella misma época, se empezó a elaborar, en primer lugar por la empresa

ATT y luego por la Universidad de Berkeley, un sistema operativo denominado

UNIX, que permitía ser ejecutado sobre distintos tipos de ordenadores, al estar

en un lenguaje portable denominado C. Una gran visión fue incorporar los

protocolos de comunicación de la red DARPA (o ARPA Net) en dicho sistema

operativo

Esto permitió popularizar los ordenadores más allá de las grandes instituciones,

llegando a los departamentos universitarios. Dado el alto número de

instituciones académicas norteamericanas que formaban parte de Internet en

aquella época, el Gobierno USA decidió transferir la gestión de Internet a una

agencia académica (la NSF, National Science Foundation, Fundación Nacional

para las Ciencias).

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 3

Simultáneamente, un cierto número de empresas empezaron a ofrecer sus

servicios en Internet, fundamentalmente empresas del sector de la informática

y las comunicaciones.

En España, las principales universidades procedieron a constituir un equipo

(RedIRIS) que estableció la primera interconexión de redes y de estas con

Internet en la segunda mitad de los años 80, mientras que el acceso comercial

se producía a través de un único prestador de servicios. En 1995, el Instituto

Nacional de Estadística y el Boletín Oficial del Estado fueron los dos primeros

organismos de la Administración General del Estado en conectarse a RedIRIS y,

por tanto, a Internet.

Precisamente, en dicha época, Microsoft implementó el protocolo TCP/IP

(Protocolo de Control de Transmisión / Protocolo de Internet) en su sistema

operativo XP, produciéndose el comienzo del acceso del gran público a Internet.

En definitiva, lo que comenzó siendo una conexión entre iguales de un centenar

de ordenadores ha dado lugar a la mayor interconexión de ordenadores,

teléfonos móviles y redes de ordenadores a nivel mundial.

1.1 El protocolo TCP/IP

Cuando se desarrolló Internet, el conjunto de ordenadores era de muy distintos

fabricantes. Por ello, fue preciso desarrollar un modelo que describiese todos los

protocolos por los que se iban a interconectar entre sí.

Estos protocolos son bastante complejos, por lo que se decidió establecer un

modelo basado en capas, en el que cada capa recibe los datos que han sido

preparados por la capa superior y se entregan, tras ser procesados, a la capa

siguiente.

A diferencia de otros modelos de redes, como el modelo OSI, que tiene 7 capas,

el modelo TCP/IP es muy pragmático y establece 4 capas (aunque la primera de

ellas está subdividida en dos, lo podría dar lugar a entender que tiene 5 capas)

Las capas de más física (abajo, en el siguiente gráfico) a más abstracta (arriba)

son:

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 4

Capa 1, de acceso al medio, que comprende dos subcapas:

o La subcapa física que se encarga de las labores de más bajo nivel

referidas al cableado (o a la antena, en las comunicaciones

inalámbricas).

o La subcapa de enlace, que adapta la información proveniente de

capas superiores al interfaz por el que vaya a ser enviada. De esta

manera, solo esta capa es la que sabe si está utilizando una red

WiFi o Bluetooth para conectarse con Internet.

Capa 2 o Capa de Internet.

Esta capa es la que se encarga de identificar a cada una de las máquinas

ante el resto de las maquinas conectadas a Internet, mediante una

dirección única.

Capa 3 o capa de transporte.

Esta capa se encarga de la emisión o recepción de la información entre

dos máquinas identificadas mediante las direcciones IP asignadas en la

capa 2.

Como la información a transmitir puede ser muy voluminosa, esta capa la

divide en paquetes que se envían por dos medios de transporte:

o TCP, en el que el emisor espera recibir confirmación de la correcta

recepción por parte del receptor antes de seguir mandando más

paquetes.

o UDP, en el que el emisor envía los paquetes y el receptor

reconstruye la información con los paquetes que hayan llegado.

Capa 4 o capa de aplicación:

En esta capa, cada ordenador (o móvil o televisión inteligente,…) ejecuta

el programa de comunicaciones asociado al tipo de comunicación (correo,

WhatsApp, transferencia de ficheros, navegación Web,…). Existen dos

tipos de aplicaciones:

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 5

o Servidor: Es una aplicación ejecutándose en un ordenador que

proporciona sus servicios al resto de ordenadores. Por ejemplo,

Youtube es un conjunto de servidores que transfieren videos al

resto de equipos que se lo solicitan.

o Cliente: Es una aplicación que se ejecuta en los ordenadores de los

usuarios y que consumen los servicios ofrecidos por los servidores.

En el ejemplo anterior, pueden ser tanto un navegador como la

aplicación específica para móviles.

Ilustración 1 Pila de protocolos TCP/IP

1.2 Dirección IP

Antes de hablar del direccionamiento IP, vamos a hablar de otro tipo de

direccionamiento.

Como ya hemos comentado, existe una subcapa, la de enlace, que forma parte

de la capa de Acceso al medio, que se encarga de ocultar al resto los aspectos

físicos de la transmisión.

En esta capa, cada uno de los interfaces tiene un identificador único, denominado

dirección MAC, de las siglas en ingles de control de acceso al medio (Media

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 6

Access Control) y que, en principio, es inmutable. Está formada por 48 bits, que

se agrupan en seis bloques de dos caracteres hexadecimales, por ejemplo

F4:60:E2:C5:D5:51, en el que los tres primeros se asigna por una organización

(IANA) al fabricante y los tres siguientes son establecidos por el propio

fabricante.

¿Por qué se utilizan dos tipos de direccionamiento? Imaginemos que tenemos

una tableta con WiFi. El fabricante, a priori, no sabe con qué operador vamos a

tener WiFi. Sería francamente engorroso que tuviésemos que ir a un servicio

técnico para que pudiera cambiarnos de dirección y pudiésemos continuar

navegando si voy a un hotel. De esta manera, la tableta se entenderá con el

punto de la red WiFi y este le proporcionará la dirección IP única.

La dirección IP es un conjunto de 32 bits que identifican de manera única un

ordenador en una red TCP/IP, en su versión IPv4. Esto podría dar lugar a más

de 4 mil millones de direcciones y, por tanto, de equipos. Sin embargo, ciertas

decisiones de diseño y el gran crecimiento han dejado prácticamente exhausta

la numeración IPv4 por lo que se ha establecido una nueva numeración,

denominada IPv6, que mediante 128 bits, permite cerca de 340 sextillones

(millones de millones de millones de millones de millones de millones) de

direcciones IPv6

Las direcciones IPv4 se presentan, para ser legibles por humanos, presentando

los bits agrupados en 4 bytes, como 172.16.0.19.

Aún no está plenamente extendido el direccionamiento IPv6, por lo que se sigue

utilizando el direccionamiento IPv4 con alguna “trampa”:

Se reservaron direcciones IP cuando estas no debían ser visibles en el

exterior de una organización. Estos rangos son 10.0.0.0/8, 172.16.0.0/16

y 192.168.0.0/24.Los sufijos /8, /16 y /24 indican el número de bits que

tienen en común dos redes distintas. En las Administraciones Públicas

españolas se usan grupos de direcciones de la red 10.0.0.0/8 asignadas

por la Secretaría General de Administración Digital

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 7

En el caso de las Administraciones Públicas españolas, el direccionamiento

es de la red 10.0.0.0/8 y se asigna por la Secretaría General de

Administración Digital.

Si una organización debía conectarse con otra y se podía producir una

“colisión” entre dos direcciones IP o era necesario que una dirección IP

fuera visible fuera de la organización, se estableció un mecanismo

denominado NAT (Network Address Translation”, Traducción de

Direcciones de Red).

Además, algunas máquinas no necesitan una dirección todo el tiempo, sino solo

cuando se conectan. Por ello, existen dos tipos de direccionamiento:

Estático, en el que la dirección IP se asigna de manera permanente.

Dinámico, en el que la dirección IP se asigna por un tiempo limitado (que

puede ir de varias horas a varios días) y que, si el ordenador está

encendido en los momentos previos a que expire, son renovados por

idéntico tiempo.

No obstante, cada vez será más fuerte la necesidad de migrar a IPv6

1.3 Nombres de dominio

El ser humano tiene una cierta limitación a la hora de recordar números. Ello

hace bastante impracticable el acceder a los servicios de un ordenador mediante

la dirección IP de ese ordenador, siendo mucho más fácil memorizar nombres.

Inicialmente, la conversión entre nombres y direcciones IP se realizaba de

manera manual en un fichero, denominado “hosts”, que cada uno de los equipos

conectados a Internet se debían descargar periódicamente.

Para evitar esto, se diseñó el Sistema de Nombres de Dominio, DNS por sus

siglas en inglés, Domain Name System.

Para ello, se decidió que los nombres de las maquinas incluyeran el nombre de

la organización a la que pertenecía la red y, en su caso, el código del país, todo

ello separado por puntos.

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 8

No existe una limitación al número de elementos separados por puntos, pero se

ha de tener en cuenta que el nombre completo, incluyendo los puntos, debe

tener como máximo 64 caracteres.

Se denomina dominio a los últimos dos, o en ocasiones, tres grupos de

elementos. Así, en www.google.com, el dominio es google.com.

Se denomina dominio de primer nivel al último elemento (el más a la derecha

del nombre). Son de dos tipos:

Geográficos, con el código ISO del país que gestiona el dominio: .es para

España, .fr para Francia, .de para Alemania, etc...

No geográficos, en los que una entidad gestiona el dominio. Aquí hay dos

grupos, el histórico (.com, para empresas; .edu, para universidades; .gov,

para el gobierno USA; .mil, para el ejército USA) y los nuevos dominios

(.mobi, para páginas específicamente diseñadas para móviles, etc…)

El sistema DNS realiza dos tipos de conversión:

Directa: Obtiene la dirección IP de un equipo a partir de su nombre

completo.

Inversa: Obtiene el nombre completo a partir de su dirección IP.

En el sistema DNS, cada entidad responsable de un dominio lleva la gestión de

los dominios o equipos que están por debajo de ese dominio. Por ejemplo, Red.es

–que es la entidad responsable de los dominios .es -, se encarga de proporcionar

información de donde están los servidores DNS de los dominios ine.es, rtve.es,

aeat.es, etc.,..

1.4 Servicios de Internet

Como hemos comentado antes, Internet se forma porque existen ordenadores

que están proporcionando unos servicios (es decir, actúan como servidores) que

son consumidos por los equipos clientes.

Estos servicios han ido evolucionando a lo largo del tiempo, pero podemos

clasificarlos en los varios tipos:

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 9

Protocolos de mensajería. En estos protocolos, el usuario redacta un

mensaje en el programa cliente y lo envía, bien directamente al otro

cliente en base a la información de direccionamiento del servidor, bien lo

envía a un servidor (o conjunto de servidores) para que este termine

entregándolo al cliente final.

o Mensajería instantánea:

Chat (IRC), WhatsApp,…

o Mensajería asíncrona

Correo electrónico

Intercambio de ficheros. En este caso, el programa cliente permite

transferir ficheros desde un equipo a (o desde) un servidor.

o Existen varios tipos de protocolos pero el más habitual es FTP

Acceso remoto a un servidor. En este caso, desde un programa cliente se

accede a controlar otro ordenador (que actúa como servidor). En

ocasiones, se utiliza un servidor intermedio que contiene herramientas

necesarias para el control.

o Además de los protocolos tradicionales como SSH, Escritorio

Remoto (RDP) o VNC, han aparecido nuevos protocolos como

TeamViewer, que, pese a ser muy efectivos, pueden dar lugar a

compromisos de confidencialidad.

Publicación de información (y, en su caso, interacción)

o El más conocido es el World Wide Web –en realidad, el protocolo se

llama HTTP) y la versión segura (HTTPS)

Otros servicios

o Base de Datos, directorios LDAP, etc…

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 10

1.5 La web

En el comienzo de los años 90, Tim Berners-Lee, uno de los científicos del

Laboratorio del CERN (Centro Europeo de Investigación Nuclear) se vio en la

necesidad de poder, por un lado, publicar los artículos científicos de manera que

fuera cómoda su recuperación y posterior lectura y, por otro lado, poder referirse

al documento desde otros documentos.

Para ello, diseñó los siguientes protocolos:

URL, que permite referenciar un texto en base al nombre de la máquina y

un camino “virtual” hasta el documento

HTML, que permite presentar el texto con algunas opciones de resaltado

de la información (como subrayados o negrita) y describir, dentro del

documento, los enlaces a otros documentos.

HTTP, que es el protocolo por el que el servidor que aloja los documentos

se comunica con los programas cliente, denominados navegadores.

1.6 Los navegadores

Como ya hemos explicado, Tim Berners-Lee diseño un “ecosistema” completo

que permitiese la consulta rápida de información en línea.

Para ello, elaboró también un programa cliente o navegador, denominado

WorldWideWeb, que pronto re-denominó Nexus para evitar confusiones entre el

concepto y el propio software.

Este primer programa tenía funcionalidades que actualmente parecen limitadas

pero ya poseía un interfaz gráfico así como un editor de páginas HTML embebido.

En términos generales, un navegador consiste en un programa software que, a

partir de una URL inicial, recupera la página HTML que reside (o que es generada

dinámicamente) tras esa URL, interpreta dicha página identificando los recursos

a descargar (imágenes, audio, video,..) y realiza todas las peticiones al servidor

para que le entregue dichos recursos, componiendo la imagen final que presenta

al usuario.

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 11

A lo largo del tiempo, entre 1991, fecha de aparición de la World Wide Web y, la

actualidad, ha habido un gran número de navegadores, muchos de ellos basados

en software libre (es decir, de fuentes abiertas), aunque no todos ellos

implementan los estándares en la misma medida, habiéndose separado alguno

de ellos notablemente de los estándares como Internet Explorer (de Microsoft).

En la URL https://caniuse.com/ puede verse, para una funcionalidad en concreto,

el grado de cumplimiento por parte de los distintos navegadores, siendo Chrome

el que mejor cumple los estándares y Edge/Internet Explorer 11 el que peor de

los cuatro “grandes”.

1.7 Buscadores y meta-buscadores.

En un momento inicial, el número de servidores Web existentes era muy

reducido, lo que hacía relativamente fácil conocer las URL. En muchos casos,

figuraba en los documentos en papel de las investigaciones o en los resúmenes

de las mismas.

Sin embargo, en muy poco tiempo, el número de servidores creció

exponencialmente. Así, en junio de 1991 había solo uno (el del CERN), y fue

creciendo un orden de magnitud cada año, alcanzando los más de 25.000 en

1995 (fecha de puesta en marcha del servidor www.ine.es).

Se hizo preciso contar con una herramienta que permitiera localizar las páginas

deseadas, para lo cual surgieron los buscadores.

El funcionamiento de los buscadores es el siguiente:

Un programa, conocido como spider –araña- o crawler –tractor-, recorren

todas las páginas registradas.

Estos, inicialmente, eran de dos tipos:

Mediante clasificación temática realizada o supervisada por personas. En

este grupo cabría encuadrar a buscadores como Yahoo (que fue uno de

los pioneros y uno de los más usados en los años 90). Los temas para la

clasificación se extraían de las etiquetas que figuran en la propia página

HTML y se incorporaban al directorio o directorios correspondientes. En

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 12

este caso, si se buscaba “Estadística” aparecería la parte del directorio de

páginas en las que se mencionase la palabra “estadística” en la

clasificación temática. Yahoo, como tal buscador basado en directorio,

desapareció en 2003. La razón del abandono fue que, desde 1996, la

World Wide Web fue creciendo un orden de magnitud cada tres años

aproximadamente, llegando a 1.630 millones de sitios web en 2018,

haciendo impracticable la supervisión humana.

Mediante la búsqueda en el contenido de las páginas después de haber

eliminado las palabras “huecas” (se entiende por palabras huecas o vacías

los artículos, preposiciones, pronombres, etc.,.. que, en general, aportan

muy poca información). Uno de los primeros en utilizar este tipo de

modelo fue el buscador Altavista, que finamente fue adquirido por Yahoo

y fusionado con la información de Yahoo, abandonando la búsqueda

basada en directorios.

Finalmente, en 1996, Serguéi Brin y Larry Page crearon un buscador que,

además de permitir búsquedas en todo el texto del documento –como Altavista-

utilizaba el número de enlaces existentes desde otras páginas hacia la analizada

como un indicador de “autoridad”. Así, si la página del INE (www.ine.es) se cita

en multitud de páginas, saldrá mejor posicionada en el buscador que si apenas

tiene enlaces.

Por último, existen ocasiones en las que se precisa poder buscar en varios

buscadores de manera simultánea. Para ello, los meta-buscadores permiten, con

un único interfaz, buscar una palabra o conjunto de ellas en distintos buscadores,

así como seleccionar en que buscadores realizar la meta-búsqueda.

1.8 Comunicación a través de internet. Telefonía IP.

Videoconferencia.

Como ya se ha comentado, una buena parte de los servicios existentes en

Internet son servicios que facilitan la comunicación inter-personal. Algunos son

unidireccionales, mientras que la mayor parte de ellos permiten la interacción de

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 13

dos o más personas. Podemos identificar los siguientes medios de comunicación

en Internet:

Redes sociales: Permiten expresar una idea, difundir un video, etc… y a

través de las opciones de “Me gusta”, “Compartir”, etc… propagar dicha

información al resto de la comunidad, que a su vez, pueden participar de

la misma manera. Podemos incluir en este grupo Facebook, Twitter,

Instagram,…

Mensajería instantánea: Permite enviar un mensaje instantáneo de un

usuario a otro sin esperas. Podemos incluir aquí los distintos Messenger

(Yahoo, Facebook, Microsoft) o el más de moda Snapchat.

Correo electrónico: Permite el envío de mensajes de texto y ficheros

asociados entre dos o más persones (emisor y destinatarios). A diferencia

de la mensajería instantánea que es síncrona (el emisor lanza el mensaje

y es recibido de forma prácticamente instantánea por los destinatarios),

el correo electrónico es asíncrono(es decir, el emisor envía el mensaje y

este llega al destinatario, pero no necesariamente en una franja temporal

concreta, puesto que los servidores de correo pueden almacenar varios

mensajes y enviarlos por lotes en el tiempo). Los más conocidos son Gmail

y Outlook.com

Foros: Los foros son un instrumento de discusión y participación sobre

temas especializados, generalmente gestionados por un moderador, en el

que un usuario puede crear nuevos hilos de discusión y participación o

responder en hilos ya creados Así, podemos encontrarnos un foro sobre

las necesidades de un barrio de una ciudad, etc…

Blogs: Un blog es una página Web asociada a una fecha que pretende

emular los registros de bitácora de los marinos o los diarios de memorias,

en los que se van anotando hechos reseñables, que, en general, pueden

ser comentados por sus autores. Los más conocidos son Blogspot,

actualmente propiedad de Google y Wordpress

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 14

Videoconferencias. Una videoconferencia se puede definir como una

comunicación (como mínimo bidireccional) simultánea de audio y vídeo

entre dos o más personas.

Podemos diferenciar varios tipos:

o Videoconferencias Web o “Webconference”. Se basan en la

utilización de un programa concreto (Adobe Connect, Microsoft

Skype, Google Hangout, Spontania, Cisco Webex…) -que debe ser

el mismo por ambas partes- y en el que se debe contar con una

“sala” –dedicada / privada o no- en la que lo distintos participantes

pueden escuchar y ver al resto de participantes y, en ocasiones,

compartir ficheros. Como ventajas, estas conferencias web tienen

el bajo coste de las mismas, mientras que existe un gran problema

de interoperabilidad entre aplicativos ya que no son compatibles

entre sí.

o Videoteléfonos. Cada vez menos frecuentes, podemos encontrar

teléfonos fijos que cuentan con pantalla y micrófono que permiten

el establecimiento de video-llamadas entre dos personas. También

podemos encontrar operadores móviles que permitan video-

llamadas dentro de su red.

o Sistemas de videoconferencia. Basada en estándares (H.323 / SIP),

permite el establecimiento de videoconferencias (bien mediante

líneas RDSI o mediante protocolos TCP/IP) presentando la imagen

y sonido en pantallas de tipo medio -30 pulgadas o más-, con

calidades de vídeo y sonido superiores a las dos anteriores.

o Videoconferencia inmersiva: Aquella en la que por las grandes

dimensiones de las pantallas y la calidad tanto de la imagen como

del sonido, el usuario deja de percibir la videoconferencia y tiene la

sensación de estar físicamente reunido.

Actualmente, la mayor parte de las videoconferencias corresponden a las

conferencias Web o a las videoconferencias basadas en sistemas dedicados,

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 15

habiéndose empezado a tender a la interoperabilidad de los clientes de

conferencias web.

2. La Administración Electrónica

Ya en 1992, la entonces Ley de Régimen Jurídico y Procedimiento Administrativo

Común –LRJPAC- establecía la posibilidad de establecer tratamientos

automatizados que agilizasen la tramitación de expedientes administrativos con

características homogéneas.

Posteriormente, el Real Decreto 263/1996, de 16 de febrero, por el que se regula

la utilización de técnicas electrónicas, informáticas y telemáticas por la

Administración General del Estado, estableció las características de dichos

instrumentos.

Finalmente, la Ley 11/2007, de acceso electrónico de los ciudadanos a los

Servicios Públicos, estableció el marco específico de la tramitación electrónica de

procedimientos administrativos y de servicios.

Se basaba en los siguientes principios:

Derecho a obtener informaciones, realizar consultas y alegaciones,

formular solicitudes, manifestar consentimiento, entablar pretensiones,

efectuar pagos, realizar transacciones y oponerse a las resoluciones y

actos administrativos de manera telemática.

Derecho a no aportar los datos y documentos que obren en poder de las

Administraciones Públicas.

Derecho a conocer por medios electrónicos el estado de tramitación de los

procedimientos en los que sean interesados, salvo en los supuestos en

que la normativa de aplicación establezca restricciones.

Derecho a obtener copias electrónicas de los documentos electrónicos que

formen parte de procedimientos en los que tengan la condición de

interesado.

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 16

Derecho a la conservación en formato electrónico por las Administraciones

Públicas de los documentos electrónicos que formen parte de un

expediente.

Derecho a obtener los medios de identificación electrónica necesarios,

pudiendo las personas físicas utilizar en todo caso los sistemas de firma

electrónica del Documento Nacional de Identidad para cualquier trámite

electrónico con cualquier Administración Pública.

Derecho a la utilización de otros sistemas de firma electrónica admitidos

en el ámbito de las Administraciones Públicas.

Los incluidos en el artículo 35 de la Ley de Procedimiento Administrativo

vigente entonces.

o Identificar a las autoridades y al personal al servicio de las

Administraciones Públicas bajo cuya responsabilidad se tramiten los

procedimientos.

o Utilizar las lenguas oficiales en el territorio de su Comunidad

Autónoma.

o El acceso a los registros y archivos de las Administraciones Públicas

en los términos previstos en la Constitución y en ésta u otras Leyes.

Si bien fue un paso adelante de gran importancia, se planteaba como una

situación “de mínimos”. En ella, solo se exigía que aquello que el usuario veía

(el “front-office”, que se podría traducir como los “servicios de ventanilla”) fuese

tramitado en formato electrónico.

El siguiente paso vino de la mano de las leyes 39/2015, de 1 de octubre, del

Procedimiento Administrativo Común de las Administraciones Públicas y

40/2015, de 1 de octubre, de Régimen Jurídico del Sector Público, en las que la

tramitación electrónica ya no formaba algo paralelo a integrar dentro del

procedimiento administrativo sino que se da el paso siguiente en el que todo el

tratamiento –administrativo o no- debe ser realizado de manera electrónica.

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 17

2.1 Firma electrónica y certificados digitales

Una de las fases fundamentales del procedimiento administrativo estriba en la

plena identificación del ciudadano dentro del procedimiento, así como la

conformidad del ciudadano con el contenido de los documentos.

Para ello, se traspuso la Directiva 1999/93/CE mediante la Ley 59/2003 que

define, en su artículo 3.1, la firma electrónica como “el conjunto de datos en

forma electrónica, consignados junto a otros o asociados con ellos, que pueden

ser utilizados como medio de identificación del firmante.”

Además, dicha ley distingue dos tipos de firmas:

Firma electrónica avanzada

o Art. 3.2) “La firma electrónica avanzada es la firma electrónica que

permite identificar al firmante y detectar cualquier cambio ulterior

de los datos firmados, que está vinculada al firmante de manera

única y a los datos a que se refiere y que ha sido creada por medios

que el firmante puede mantener bajo su exclusivo control.”

Firma electrónica reconocida

o Art. 3.3) “Se considera firma electrónica reconocida la firma

electrónica avanzada basada en un certificado reconocido y

generada mediante un dispositivo seguro de creación de firma.”

Según la ley, la firma electrónica reconocida es la única que puede ser

considerada equivalente a la firma manuscrita:

Así, por ejemplo, cuando autorizo una transferencia en el Banco con un PIN o un

código recibido en un SMS, estoy realizando una firma electrónica.

Sin embargo, si firmo la declaración de la Renta con un certificado existente en

mi navegador es una firma electrónica avanzada.

Por último, si firmo la declaración de la Renta con un certificado existente en el

DNI es una firma electrónica reconocida. Solo esta última tiene valor igual al de

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 18

la firma manuscrita, según la Ley, sin perjuicio del valor que reconozcan las

partes a la firma electrónica o a la firma electrónica avanzada.

¿Pero, que es un certificado?

De acuerdo con la Ley 59/2003, de firma electrónica, desde un punto de vista

legal, “Un certificado electrónico es un documento firmado electrónicamente por

un prestador de servicios de certificación que vincula unos datos de verificación

de firma a un firmante y confirma su identidad”

Desde un punto de vista técnico es un conjunto de un par de ficheros (o, en

ocasiones, en un fichero contenedor) que contienen las dos parejas de claves

generadas en un proceso de generación de claves asimétricas (claves pública y

privada). El fichero que contiene la clave pública, firmada electrónicamente por

el Prestador de Servicios de Certificación es lo que se denomina “Certificado

electrónico”

¿Qué formatos de firma existen?

Una firma electrónica es un fichero que contiene información sobre el documento

original, el firmante, la fecha de la firma, algoritmos utilizados y posible

caducidad de la firma y, en ocasiones, el propio documento firmado

Podemos encontrarnos con que el fichero de firma contenga el propio documento

sin firmar (firma embebida) o que se encuentre en un fichero separado, con

referencias en el fichero de firma. En general, se prefiere el documento con firma

embebida, puesto que facilita la gestión.

¿Cómo puedo firmar documentos?

La Administración General del Estado ha elaborado dos instrumentos que

permiten la firma de documentos. Por un lado, los denominados “Portafirmas”

en los que se encuentran, rememorando una bandeja de correo electrónico, los

“mensajes” conteniendo los archivos a firmar.

De otro lado, las aplicaciones de escritorio de firma (como Autofirma), que

permiten seleccionar tanto el fichero a firmar como el certificado a firmar

¿Cómo puedo validar certificados o documentos firmados por otros?

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 19

Para realizar estas tareas y dada la libertad de establecimiento de Prestadores

de Servicios de Confianza Cualificados (nueva definición europea de los

Prestadores de Servicios de Certificados), la Administración General del Estado

ha elaborado dos instrumentos: @firma y VALIDe

@firma es una plataforma que valida un certificado emitido por cualquiera de los

prestadores de servicios de certificación admitidos por el Ministerio de Economía

y Empresa. Al ser este un servicio orientado a las administraciones, se ha

diseñado un segundo servicio, VALIDe, en el que se puede, por un ciudadano,

validar tanto un certificado como un documento firmado en cualquiera de los

formatos admitidos.

2.2 El DNI electrónico

El Documento Nacional de Identidad (DNI), emitido por la Dirección General de

la Policía del Ministerio del Interior, es el documento que acredita, desde hace

más de 70 años, la identidad, los datos personales que en él aparecen y la

nacionalidad española de su titular.

Con motivo de la Ley 59/2003, de firma electrónica, surge la necesidad de

acreditar, con total garantías, la identidad de una persona y firmar documentos

electrónicos con un dispositivo seguro de creación de firma.

Por ello, en 2006 se creó el Documento Nacional de Identidad electrónico (DNIe)

sobre una base de plástico que lleva grabados los datos de la persona en el

mismo e incorpora un pequeño circuito integrado (chip), capaz de generar un

par de claves (pública y privada) y guardar de forma segura el certificado.

Este Documento se ha visto lastrado por la necesidad de contar con lector

específico, de uso no muy generalizado.

Para superar esta restricción, en enero de 2015 se estableció el DNI electrónico

3.0, en el que se incorporó una tecnología dual que, además del chip ya

existente, permitía la conexión del DNIe mediante la tecnología NFC existente

en los dispositivos móviles de última generación, lo que elimina la necesidad de

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 20

un lector de tarjetas, drivers, etc. facilitando la conexión online y la autenticación

del ciudadano.

Módulo 5: Tecnologías de la información y de las comunicaciones. Tercera parte 21

También podría gustarte

- Fundamentos de Redes InformáticasDe EverandFundamentos de Redes InformáticasCalificación: 4.5 de 5 estrellas4.5/5 (9)

- Fundamentos de Redes Informáticas - 2ª EdiciónDe EverandFundamentos de Redes Informáticas - 2ª EdiciónCalificación: 3 de 5 estrellas3/5 (2)

- Providencia AdministrativaDocumento6 páginasProvidencia AdministrativaAbel y Cain100% (3)

- Redes Telemáticas e Internet Autor Escuela para Adultos Arco Iris VillenaDocumento25 páginasRedes Telemáticas e Internet Autor Escuela para Adultos Arco Iris VillenaJose Luis JorqueraAún no hay calificaciones

- EVA 07 Telecomunicaciones e InternetDocumento27 páginasEVA 07 Telecomunicaciones e InternetMarisol ZamudioAún no hay calificaciones

- Configurar red local con IPDocumento7 páginasConfigurar red local con IPNelson RodriguezAún no hay calificaciones

- Intranet y ExtranetDocumento3 páginasIntranet y Extranetxavier nolascoAún no hay calificaciones

- Preguntas de RedesDocumento24 páginasPreguntas de RedesBREYDI HENRY BLANCAS DE LA ROSAAún no hay calificaciones

- Informe Sobre Evolución Histórica de Internet y Web, Intranet, Extranet y Cómo Funciona El InternetDocumento7 páginasInforme Sobre Evolución Histórica de Internet y Web, Intranet, Extranet y Cómo Funciona El Internetjean carlos abreuAún no hay calificaciones

- Unidad de Trabajo 3Documento22 páginasUnidad de Trabajo 3kdekrisAún no hay calificaciones

- BREVE RESEÑA SOBRE LAs RedesDocumento8 páginasBREVE RESEÑA SOBRE LAs RedesYak Jairo ArrietaAún no hay calificaciones

- Arquitectura Cliente - Servidor - proyECTODocumento12 páginasArquitectura Cliente - Servidor - proyECTOMonserrat LanderosAún no hay calificaciones

- Protocolo TCP/IP. Direccionamiento IPDocumento33 páginasProtocolo TCP/IP. Direccionamiento IPluceodet100% (1)

- TCP IpDocumento12 páginasTCP IpveracespedesAún no hay calificaciones

- RC Unidad2 TCP IPDocumento7 páginasRC Unidad2 TCP IPEmma CollinAún no hay calificaciones

- Tema 1 - Administración de Los Accesos y Las Conexiones A RedesDocumento7 páginasTema 1 - Administración de Los Accesos y Las Conexiones A RedessandraAún no hay calificaciones

- Tema 6 - Comunicaciones Con Arduino - Aprendiendo ArduinoDocumento12 páginasTema 6 - Comunicaciones Con Arduino - Aprendiendo ArduinoEdwin AguilarAún no hay calificaciones

- GRUPO 2 Ensayo Sobre El Protocolo TCP IPDocumento14 páginasGRUPO 2 Ensayo Sobre El Protocolo TCP IPreginaAún no hay calificaciones

- Redes InformaticasDocumento6 páginasRedes InformaticasKIKE BAún no hay calificaciones

- Tarea6 JohanPerezDocumento15 páginasTarea6 JohanPerezEvelin AndradeAún no hay calificaciones

- Tema 25 - Redes e InternetDocumento7 páginasTema 25 - Redes e InternetJOSÉ JUAN RUIZ100% (2)

- Análisis crítico ISO27002 sobre seguridad informáticaDocumento9 páginasAnálisis crítico ISO27002 sobre seguridad informáticacarlosAún no hay calificaciones

- TCP IpDocumento7 páginasTCP IpFerraz goAún no hay calificaciones

- Modelo OSI/ Modelo TCP/IP /servicio DNSDocumento7 páginasModelo OSI/ Modelo TCP/IP /servicio DNSAntonio FullerAún no hay calificaciones

- Cbtis 163Documento10 páginasCbtis 163Darvelio ArchilaAún no hay calificaciones

- Introducción A InternetDocumento4 páginasIntroducción A InternetAna Teresa Xool ManzonAún no hay calificaciones

- Ensayo Protocolo y Puertos de RedDocumento9 páginasEnsayo Protocolo y Puertos de RedAshley delgadilloAún no hay calificaciones

- Conceptos Del InternetDocumento74 páginasConceptos Del InternetjeanckarloAún no hay calificaciones

- Trabajo Grupal-Administracion de Redes y Telecomunicaciones AlfredDocumento27 páginasTrabajo Grupal-Administracion de Redes y Telecomunicaciones AlfredAndrea MyersAún no hay calificaciones

- RL01 TareaDocumento4 páginasRL01 TareaTryhexXAún no hay calificaciones

- Evolución de las redes desde ARPANET hasta InternetDocumento7 páginasEvolución de las redes desde ARPANET hasta InternetSilver Maigua HurrestigueAún no hay calificaciones

- Qué Es La DomóticaDocumento10 páginasQué Es La DomóticaIsa YepesAún no hay calificaciones

- Trabajo Práctico #1 - Redes y ComunicacionesDocumento4 páginasTrabajo Práctico #1 - Redes y ComunicacionesSabrina LucreciaAún no hay calificaciones

- Texto GuiaDocumento100 páginasTexto GuiaDaniel RuizAún no hay calificaciones

- Como Funciona InternetDocumento3 páginasComo Funciona InternetsrdiegoAún no hay calificaciones

- Trabajo Protocolo TCP-IPDocumento11 páginasTrabajo Protocolo TCP-IPJesus Gregorio ForeroAún no hay calificaciones

- Configuración Básica de Redes TCPDocumento11 páginasConfiguración Básica de Redes TCPROY HCAún no hay calificaciones

- Protocolos TCPDocumento11 páginasProtocolos TCPKaren Vanegas RomeroAún no hay calificaciones

- TCP Ip SenatiDocumento15 páginasTCP Ip SenatimisteriolkAún no hay calificaciones

- Tecnologia de RedesDocumento8 páginasTecnologia de RedesHector BolivarAún no hay calificaciones

- Modelo TPC-IPDocumento8 páginasModelo TPC-IPRichard HansenAún no hay calificaciones

- Normalizacion en Las RedesDocumento5 páginasNormalizacion en Las RedesEduardo Amaya0% (1)

- Arquitectura de InternetDocumento51 páginasArquitectura de InternetSayda VillanuevaAún no hay calificaciones

- Protocolo TCP IPDocumento8 páginasProtocolo TCP IPebert100% (4)

- Ensayo Sobre TPC IPDocumento5 páginasEnsayo Sobre TPC IPNelson RodriguezAún no hay calificaciones

- Pagina WebDocumento18 páginasPagina WebMijaress EnriqueAún no hay calificaciones

- Unidad II Comunicacion A Traves de La RedDocumento28 páginasUnidad II Comunicacion A Traves de La RedDouglas Jesus Justiniano TorricoAún no hay calificaciones

- Configuración Básica de Redes TCPDocumento9 páginasConfiguración Básica de Redes TCPROY HCAún no hay calificaciones

- Modulo 2-Herramientas Basicas de Internet PDFDocumento15 páginasModulo 2-Herramientas Basicas de Internet PDFIBRAHIMAún no hay calificaciones

- Lo RADocumento22 páginasLo RALuis Alberto Abarca MoralesAún no hay calificaciones

- Protocolo Tcp/ip en Labview / Jean MonserrateDocumento15 páginasProtocolo Tcp/ip en Labview / Jean MonserrateJean MonserrateAún no hay calificaciones

- Redes DecomputadoraDocumento78 páginasRedes DecomputadoraMARTHA SOFIA CALLATASIG TOAPANTAAún no hay calificaciones

- Modelos de Networking y Capas OsiDocumento81 páginasModelos de Networking y Capas OsiLenalee LeeAún no hay calificaciones

- Investigacion Redes de Las ComputadorasDocumento5 páginasInvestigacion Redes de Las ComputadorasManuel MondragonAún no hay calificaciones

- Modelo OSIDocumento18 páginasModelo OSILuis CAún no hay calificaciones

- Investigación Sobre Los Modelos OSI y TCPDocumento17 páginasInvestigación Sobre Los Modelos OSI y TCPFdSlash ZaidAún no hay calificaciones

- Unidad 5redesDocumento29 páginasUnidad 5redesJuan T.Aún no hay calificaciones

- Ventajas del modelo TCP/IP y sus capasDocumento8 páginasVentajas del modelo TCP/IP y sus capasfabianAún no hay calificaciones

- UF1869 - Análisis del mercado de productos de comunicacionesDe EverandUF1869 - Análisis del mercado de productos de comunicacionesAún no hay calificaciones

- Equipos de interconexión y servicios de red. IFCT0410De EverandEquipos de interconexión y servicios de red. IFCT0410Aún no hay calificaciones

- Análisis del mercado de productos de comunicaciones. IFCT0410De EverandAnálisis del mercado de productos de comunicaciones. IFCT0410Aún no hay calificaciones

- Sinopsis Artículo 70 - Constitución EspañolaDocumento6 páginasSinopsis Artículo 70 - Constitución EspañolaJOSE LUISAún no hay calificaciones

- Tema 2 La Agencia Estatal de La Administracion TributariaDocumento28 páginasTema 2 La Agencia Estatal de La Administracion TributariaJOSE LUISAún no hay calificaciones

- Tema 1Documento80 páginasTema 1Sonia Román GilAún no hay calificaciones

- Cuestionario ATC Modelo A MinDocumento16 páginasCuestionario ATC Modelo A MinJOSE LUIS100% (1)

- OFICIAL TEMA 12 Temario Oposiciones Correos 2023Documento141 páginasOFICIAL TEMA 12 Temario Oposiciones Correos 2023JOSE LUIS100% (1)

- Temario-Oposiciones-Correos-2023 304Documento1 páginaTemario-Oposiciones-Correos-2023 304JOSE LUISAún no hay calificaciones

- Temario-Oposiciones-Correos-2023 306Documento1 páginaTemario-Oposiciones-Correos-2023 306JOSE LUISAún no hay calificaciones

- Temario-Oposiciones-Correos-2023 302Documento1 páginaTemario-Oposiciones-Correos-2023 302JOSE LUISAún no hay calificaciones

- Temario-Oposiciones-Correos-2023 303Documento1 páginaTemario-Oposiciones-Correos-2023 303JOSE LUISAún no hay calificaciones

- 3 Su Garantía y SuspensiónDocumento4 páginas3 Su Garantía y SuspensiónJOSE LUISAún no hay calificaciones

- 8 El Poder JudicialDocumento13 páginas8 El Poder JudicialJOSE LUISAún no hay calificaciones

- Temario-Oposiciones-Correos-2023 305Documento1 páginaTemario-Oposiciones-Correos-2023 305JOSE LUISAún no hay calificaciones

- Tema 4 Corregido La Organización Territorial Del EstadoDocumento31 páginasTema 4 Corregido La Organización Territorial Del EstadoJOSE LUISAún no hay calificaciones

- 10 La Reforma ConstitucionalDocumento4 páginas10 La Reforma ConstitucionalJOSE LUISAún no hay calificaciones

- 5 El Defensor Del PuebloDocumento3 páginas5 El Defensor Del PuebloJOSE LUISAún no hay calificaciones

- 4 La CoronaDocumento11 páginas4 La CoronaJOSE LUISAún no hay calificaciones

- 3 Módulo Probababilidad y MuestreoDocumento53 páginas3 Módulo Probababilidad y MuestreoJOSE LUISAún no hay calificaciones

- 5 Módulo TIC Parte 1Documento19 páginas5 Módulo TIC Parte 1JOSE LUISAún no hay calificaciones

- CE 1978: Derechos, Trib. Const., ReformaDocumento58 páginasCE 1978: Derechos, Trib. Const., ReformaJOSE LUISAún no hay calificaciones

- 4 Módulo Proceso de Produccion Estadistica Parte 2Documento75 páginas4 Módulo Proceso de Produccion Estadistica Parte 2JOSE LUISAún no hay calificaciones

- 5 Módulo TIC Parte 2Documento36 páginas5 Módulo TIC Parte 2JOSE LUISAún no hay calificaciones

- Componentes de Una Red - IPDocumento27 páginasComponentes de Una Red - IPetirlara100% (2)

- Direcciones IP, subredes y protocolos de enrutamientoDocumento29 páginasDirecciones IP, subredes y protocolos de enrutamientoaida viloriaAún no hay calificaciones

- Ejercicios de OSPF PDFDocumento10 páginasEjercicios de OSPF PDFMairim LeonAún no hay calificaciones

- Videoporteros Ip FermaxDocumento22 páginasVideoporteros Ip FermaxPaco VerbenaAún no hay calificaciones

- Desarrollo Páginas Web Evidencia P1 PRDocumento11 páginasDesarrollo Páginas Web Evidencia P1 PREdith MVAún no hay calificaciones

- ClaseDocumento10 páginasClasecristian catalan oportoAún no hay calificaciones

- 12.9.1 Packet Tracer - Implement A Subnetted IPv6 Addressing SchemeDocumento3 páginas12.9.1 Packet Tracer - Implement A Subnetted IPv6 Addressing SchemeUnadista880Aún no hay calificaciones

- Troncales y Rutas en ElastixDocumento4 páginasTroncales y Rutas en ElastixFabián CBAún no hay calificaciones

- Monografia Riesgo en Los Sitios WebDocumento69 páginasMonografia Riesgo en Los Sitios WebCONTABILIDAD 09Aún no hay calificaciones

- 6.4.3.3 Packet Tracer - Connect A Router To A LANDocumento5 páginas6.4.3.3 Packet Tracer - Connect A Router To A LANJavierk83Aún no hay calificaciones

- Documento de Arquitectura de Solución v.1.0Documento16 páginasDocumento de Arquitectura de Solución v.1.0Andres Guillermo CastiblancoAún no hay calificaciones

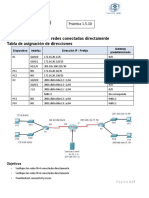

- Formato para Resolver 1.5.10 Redes Conectadas DirectamenteDocumento7 páginasFormato para Resolver 1.5.10 Redes Conectadas DirectamentePeluso RamirezAún no hay calificaciones

- 00 TemarioDocumento7 páginas00 TemarioJose MariaAún no hay calificaciones

- Multiradio 3g CommissioningDocumento86 páginasMultiradio 3g CommissioningJannecita TlvAún no hay calificaciones

- Como Calcular Subredes FácilmenteDocumento3 páginasComo Calcular Subredes FácilmenteGuillermo Pablo Quezada PujadasAún no hay calificaciones

- UD5.2. Enrutamiento EstáticoDocumento17 páginasUD5.2. Enrutamiento EstáticoAmisa AjAún no hay calificaciones

- 10.1.1.4 Packet Tracer - Map A Network Using CDP - ILMDocumento5 páginas10.1.1.4 Packet Tracer - Map A Network Using CDP - ILMAlejandroAún no hay calificaciones

- Heydi Saltos Grupo#11 Diapositivas Del Cuestionario de Redes de DatosDocumento33 páginasHeydi Saltos Grupo#11 Diapositivas Del Cuestionario de Redes de DatosJordan SaltosAún no hay calificaciones

- Paso1 Grupo-6 JuanDocumento8 páginasPaso1 Grupo-6 JuanRodrigo VargasAún no hay calificaciones

- Seguridad en AmericaDocumento86 páginasSeguridad en AmericaO. Ch. Gabriel J.Aún no hay calificaciones

- Guia 6 de RedesDocumento31 páginasGuia 6 de RedesEdgar92535Aún no hay calificaciones

- Primer Examen B Instalacion Yconfiguracion de RedesDocumento4 páginasPrimer Examen B Instalacion Yconfiguracion de RedesChuqui Luna Elena YosselinAún no hay calificaciones

- 2.2.2.5 Lab - Configuring IPv4 Static and Default Routes - ILMDocumento33 páginas2.2.2.5 Lab - Configuring IPv4 Static and Default Routes - ILMAndres Mora100% (1)

- Cuestionario Actividad 1 Redes y Medios de TransmisiónDocumento6 páginasCuestionario Actividad 1 Redes y Medios de TransmisiónManuel TorresAún no hay calificaciones

- Laboratorio 5 EIGRP-OSPF con redistribución y NAT dinámicoDocumento5 páginasLaboratorio 5 EIGRP-OSPF con redistribución y NAT dinámicoAlex ParedesAún no hay calificaciones

- Grupo 18 - Tarea 4Documento175 páginasGrupo 18 - Tarea 4ALCHISEAún no hay calificaciones

- Sistema de RadiocomunicacionDocumento90 páginasSistema de RadiocomunicacionUriel Aarón Cadena Torres100% (1)

- Modelo de Referencia Osi y TCP - IpDocumento9 páginasModelo de Referencia Osi y TCP - IpMilton Oswaldo Barrera NoyAún no hay calificaciones

- 9.1.4.9 Lab - Subnetting Network Topologies - ILMDocumento9 páginas9.1.4.9 Lab - Subnetting Network Topologies - ILMgivangustavoAún no hay calificaciones