Documentos de Académico

Documentos de Profesional

Documentos de Cultura

SERVICIOS

Cargado por

VITELIO XAVIER BELTRAN ESPINOZADerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

SERVICIOS

Cargado por

VITELIO XAVIER BELTRAN ESPINOZACopyright:

Formatos disponibles

TEMA:

SERVICIOS ORIENTADOS A CONEXION

CARRERA:

ING. EN TICS ONLINE

5TO SEMESTRE

MATERIA:

REDES DE COMPUTADORAS

ESTUDIANTE:

VITELIO XAVIER BELTRÁN ESPINOZA

DOCENTE:

ING. FREDDY BRAVO

1. Mencione dos ejemplos de aplicaciones de computadora para las cuales

es adecuado un servicio orientado a conexión.

Un protocolo orientado a la conexión es un modo de comunicación de redes

donde se debe establecer una conexión antes de transferir datos. Se identifica

el flujo de tráfico con un identificador de conexión en lugar de utilizar

explícitamente las direcciones de la fuente y el destino. Típicamente, el

identificador de conexión es un escalar (por ejemplo en Frame Relay son

10 bits y en Asynchronous Transfer Mode 24 bits). Esto hace a

los conmutadores de red substancialmente más rápidos (las tablas de

encaminamiento son más sencillas, y es más fácil construir el hardware de los

conmutadores). El impacto es tan grande, que protocolos típicamente no

orientados a la conexión, tal como el tráfico de IP, utilizan prefijos orientados a

la conexión (por ejemplo IPv6 incorpora el campo "etiqueta de flujo").

Se dice que un servicio de comunicación entre dos entidades es orientado a

conexión cuando antes de iniciar la comunicación se verifican determinados

datos (disponibilidad, alcance, etc.) entre estas entidades y se negocian unas

credenciales para hacer esta conexión más segura y eficiente. Este tipo de

conexiones suponen mayor carga de trabajo a una red (y tal vez retardo) pero

aportan la eficiencia y fiabilidad necesaria a las comunicaciones que la requieran.

Algunos protocolos orientados a la conexión son Transmission Control

Protocol, Frame Relay y Asynchronous Transfer Mode.

Ejemplos:

ATM

Hasta ahora hemos visto protocolos y servicios que sirven pricipalmente la

transmisión de datos. Una necesidad que está surgiendo desde hace algunos

años es la de poder transmitir imágenes, audio, video y datos por un mismo

canal físico.

Debido a lo anterior, nació el proyecto de Broadbad Integrated Services Digital

Network (B-ISDN) que pretende ofrecer la transmisión de datos, voz, señales

de televisión, música estéreo, etc. sobre la red pública telefónica. La tecnología

que soporta este proyecto es ATM (Asynchronous Transfer Mode).

ATM trabaja con el concepto de celda. Para transmitir cualquier tipo de

información utiliza paquetes de tamaño fijo de 53 bytes, de los cuales 5 son de

control y 48 de información (payload). El servicio es orientado a la conexión y

su velocidad de transmisión es de 155 Mbps (velocidad para televisión de alta

definición) hasta 622 Mbps.

El modelo de referencia B-ISDN ATM consta de tres capas principales. La capa

física define y se encarga de los niveles de voltaje del nivel físico y de

determinar el comienzo y fin de una cadena de bits en el tiempo. La capa física

no se restringe a un tipo específico de medio de transmisión físico, por lo cual

existe la subcapa física dependiente del medio físico, la cual se encarga de dar

acceso a la red física. La subcapa de convergencia de transmisión se encarga de

manejar celdas lo cual sería el trabajo de crear frames en el nivel de ligado ISO.

La segunda capa, la capa de ATM, se encarga de solucionar la congestión de

tráfico, de darle significado a los encabezados de las celdas y la creación y

liberación de circuitos. La capa más interesante es la de adaptación, ya que esta

capa funciona diferente de acuerdo al tipo de información que las celdas

contienen. La capa de Adaptación está dividida en dos. La capa inferior se

encarga de re-ensamblar celdas para crear paquetes de tamaño mayor según lo

requiera la aplicación que se encuentra en capa superiores. La capa superior se

encarga de decidir qué tipo de servicio requiere nuestra aplicación (video, voz,

datos, etc.)

Algo novedoso de ATM es que se dice que es un modelo tridimensional, ya que

cada capa antes vista tiene dos planos de soporte. El primer plano, conocido

como de usuario, consiste de funciones de transporte de datos, control de flujo

y corección de errores. El otro plano, conocido como control, se encarga del

establecimeinto de conexiones y coordinación entre capas y subcapas del

modelo.

Para finalizar estos repasos de servicios, podemos consultar una tabla

comparativa basada principalmente en:

Frame Relay

El servicio de Frame Relay nació con los cambios tecnológicos, ya que ahora

las computadoras y el servicio telefónico son más baratos. Frame Relay se basa

en la existencia de líneas telefónicas privadas, digitales y con pocos errores. El

cliente renta una línea privada entre dos nodos y puede enviar información a

una velocidad estándard de 1.5 Mbps (contra una velocidad estándard de X.25

de 64Kbps). También es posible la transmisión con circuitos virtuales

conmutados y enviar marcos de 1600 bytes a diferentes destinos, para lo cual

se usan paquetes que llevan la dirección destino (consumiendo 10 bits). El uso

de circuitos virtuales conmutados es más barato en general que una línea

privada.

Frame Relay es una competencia para X.25, sus ventajas son:

• Opera a una velocidad estándard mayor (1.5 Mpbs contra 64Kbps)

• El protocolo es más moderno y acorde a la tecnología actual

• Tiene menos sobrecarga porque no realiza chequeo de errores

• Tiene menos sobrecarga porque no tiene control de flujo

Sus desventaja contra X.25 son:

• Le deja a la aplicación el realizar el control de errores

• No es tan robusto como X.25

• No tiene control de flujo

• Tiene un modo muy simple de indicar errores (un bit de error)

2. Proporcione tres ejemplos de parámetros de protocolo que podrían

negociarse al establecer una conexión.

Las conexiones TCP se componen de tres etapas:

1. Establecimiento de conexión (3-way handshake)

2. Transferencia de datos

3. Fin de la conexión.

Establecimiento de conexión (3-way handshake)

La secuencia específica para establecer una conexión con el protocolo TCP es

la siguiente:

1. En el primer paso, el cliente que desea establecer la conexión envía al

servidor un paquete SYN o segmento SYN (del inglés synchronize =

“sincronizar”) con un número de secuencia individual y aleatorio. Este

número garantiza la transmisión completa en el orden correcto (sin

duplicados).

2. Si el servidor ha recibido el segmento, confirma el establecimiento de la

conexión mediante el envío de un paquete SYN-ACK (del

inglés acknowledgement = “confirmación”) incluido el número de

secuencia del cliente después de sumarle 1. De forma adicional, transmite

un número de secuencia propio al cliente.

3. Para finalizar, el cliente confirma la recepción del segmento SYN-ACK

mediante el envío de un paquete ACK propio, que en este caso cuenta

con el número de secuencia del servidor después de sumarle 1. En este

punto también puede transmitir ya los primeros datos al servidor.

Transferencia de datos

Durante la etapa de transferencia de datos, una serie de mecanismos claves

determinan la fiabilidad y robustez del protocolo. Entre ellos están incluidos el

uso del número de secuencia para ordenar los segmentos TCP recibidos y

detectar paquetes duplicados, checksums para detectar errores, asentimientos

y temporizadores para detectar pérdidas o retrasos y ventanas deslizantes para

el control de flujo de datos.

3. Suponiendo que todos los enrutadores y hosts están trabajando de

manera adecuada y que el software de ambos está libre de errores, ¿hay

alguna posibilidad, por pequeña que sea, de que un paquete se entregue

en el destino equivocado?

Partimos de la base de que si los enrutadores funcionan correctamente significa

que el paquete llega a la red adecuada. Una vez que el paquete ha llegado a la

red no hay posibilidad de que el paquete llegue a un host incorrecto (salvo un

caso que explicaré más adelante). En una red ethernet un paquete se pone en

la red y el ordenador al que va dirigido lo recoge porque todos los ordenadores

están escuchando la red y se quedan con los paquetes que tienen como destino

su dirección MAC (bueno, en una red conmutada, con switches, es un pelín

diferente, aunque es muy parecido)

Si todo está normal no hay posibilidad de equivocación. La única posibilidad de

que un paquete que se ha puesto en la red no llegue a la máquina correcta es

que haya otro ordenador en la red que esté suplantando la dirección MAC de la

máquina a la que supuestamente va el paquete. Es decir, si cuando el último

router pregunta a la dirección MAC de una maquina con IP x.x.x.x el que contesta

el otra máquina y.y.y.y con su propia MAC el paquete llegará a y.y.y.y en vez de

a x.x.x.x.

4. Suponga que en lugar de usar 16 bits para la parte de red de una

dirección clase B, se hubieran usado 20 bits. ¿Cuántas redes clase B

habría?

A = 255.0.0.0 /8

B = 255.255.0.0 /16

C = 255.255.255.0 /24

Para la parte B si usamos 20 bits 11111111.11111111.11110000.00000000

Entonces la cantidad de 0 que nos sobran a la derecha es 12 ; 212−2 = 4094

Tenemos 4094 direcciones asignables

5. Convierta la dirección IP cuya representación hexadecimal es C22F1582

a notación decimal con puntos.

11000010.00101111.00010101.10000010

194.47.21.130

Tenemos en el primer octecto que empieza con 11, entonces es pertenece a la

clase C.

6. Una red en Internet tiene una máscara de subred de 255.255.240.0. ¿Cuál es

la cantidad máxima de hosts que puede manejar?

11111111.1111111. 11110000.00000000

12 es la cantidad de 0

212−2=4094

La cantidad de estaciones, no se toma la primera ni la ultima por eso se le resta

2

También podría gustarte

- Modelos de Capas en InternetDocumento9 páginasModelos de Capas en InternetDanielAún no hay calificaciones

- Unidad1 RedesDocumento29 páginasUnidad1 RedesAnahi MAún no hay calificaciones

- Capa de Transporte y Entrega de PaquetesDocumento4 páginasCapa de Transporte y Entrega de PaquetesLuis Payano ValdezAún no hay calificaciones

- Arquitectura de ProtocolosDocumento10 páginasArquitectura de ProtocolosGabriela Hernández SerranoAún no hay calificaciones

- Resumen Capítulo 1 Comunicaciones y RedesDocumento39 páginasResumen Capítulo 1 Comunicaciones y RedesBLuis Ortega69% (13)

- Modelo OSI y DHCPDocumento6 páginasModelo OSI y DHCPcyberwillygmAún no hay calificaciones

- Capa de Enlace InformeDocumento9 páginasCapa de Enlace InformeoijufytfytfAún no hay calificaciones

- Preguntas de PPP WanDocumento8 páginasPreguntas de PPP WanjamlydmAún no hay calificaciones

- La Capa de TransporteDocumento8 páginasLa Capa de TransportePedro GarciaAún no hay calificaciones

- 2.1. Capa de Enlace de Datos Acceso Al Medio PDFDocumento3 páginas2.1. Capa de Enlace de Datos Acceso Al Medio PDFLullaby YanAún no hay calificaciones

- Redes IP Protocolos Tipos de Servidores y ServiciosDocumento107 páginasRedes IP Protocolos Tipos de Servidores y ServiciosenigmadossierAún no hay calificaciones

- Apuntes Del Curso Cap. 5 6 7 y 8Documento28 páginasApuntes Del Curso Cap. 5 6 7 y 8ArguetaOoskarAún no hay calificaciones

- Ensayo Protocolo TCP Y UDPDocumento4 páginasEnsayo Protocolo TCP Y UDPgustavo100% (1)

- Protocolos - GenesisDocumento6 páginasProtocolos - GenesisGénesis GabriellaAún no hay calificaciones

- Avance Guía 11Documento25 páginasAvance Guía 11Ulises Huamani HuarachaAún no hay calificaciones

- Arquitectura de servidores y modelo cliente-servidorDocumento6 páginasArquitectura de servidores y modelo cliente-servidorakali rojaAún no hay calificaciones

- Capa de enlace de datos y capa físicaDocumento8 páginasCapa de enlace de datos y capa físicaStephanie ManceraAún no hay calificaciones

- TCP IpDocumento7 páginasTCP Ipjesus salcedoAún no hay calificaciones

- Configuración de redes cableadasDocumento46 páginasConfiguración de redes cableadasjavis00% (1)

- Capas de Aplicación y Transporte de TCPDocumento8 páginasCapas de Aplicación y Transporte de TCPRibe Sergio Aragon XicotencatlAún no hay calificaciones

- Apunte Networking 1Documento18 páginasApunte Networking 1J-Andre Salazar VieiraAún no hay calificaciones

- Protocolos de transporte orientados a conexiónDocumento67 páginasProtocolos de transporte orientados a conexiónBrandoon ㊊㊐㊋㊌Aún no hay calificaciones

- 3-ACTIVIDAD DE APRENDIZAJE 2-INVESTIGACIÓN - Capa de TransporteDocumento7 páginas3-ACTIVIDAD DE APRENDIZAJE 2-INVESTIGACIÓN - Capa de TransporteValeryn RodriguezAún no hay calificaciones

- Frame RelayDocumento8 páginasFrame RelayJuan CarlosAún no hay calificaciones

- Capa de TransporteDocumento21 páginasCapa de TransporteDiego CogolloAún no hay calificaciones

- Protocolo TCP IPDocumento24 páginasProtocolo TCP IPAlonso MN100% (1)

- Tema V Control de EnlacesDocumento3 páginasTema V Control de EnlacesYael RDAún no hay calificaciones

- TEMA VIII Nuevas Tecnologías Inalámbricas TCP IPDocumento12 páginasTEMA VIII Nuevas Tecnologías Inalámbricas TCP IPgeneskar perezAún no hay calificaciones

- Ancho de BandaDocumento9 páginasAncho de BandaAngel SeguraAún no hay calificaciones

- Capa de Enlace de Datos - Funciones y SubcapasDocumento74 páginasCapa de Enlace de Datos - Funciones y SubcapasPaul Jose Leaños ValdezAún no hay calificaciones

- Expo RedesDocumento12 páginasExpo RedesMiharuMichaelisAún no hay calificaciones

- Modelo de OSI y Modelo TCP-IPDocumento8 páginasModelo de OSI y Modelo TCP-IPLuis Felipe Sanchez RodriguezAún no hay calificaciones

- Modelo OSI 7 capasDocumento40 páginasModelo OSI 7 capasWilfredo Rafael FloresAún no hay calificaciones

- Modelos OSI y TCP - Capas y funcionesDocumento3 páginasModelos OSI y TCP - Capas y funcionesVictoriano Dominguez HenriquezAún no hay calificaciones

- Frame Relay PDFDocumento8 páginasFrame Relay PDFbrayan camposAún no hay calificaciones

- Capa de Enlaces de DatosDocumento5 páginasCapa de Enlaces de Datoscorteztabo1004Aún no hay calificaciones

- Protocolo TCPDocumento29 páginasProtocolo TCPRuAún no hay calificaciones

- Capa 3 Modelo OsiDocumento12 páginasCapa 3 Modelo OsiCAMUSAún no hay calificaciones

- LinuxDocumento15 páginasLinuxPablo David MoyaAún no hay calificaciones

- Modulo 2 Protocolos de Redes WanDocumento13 páginasModulo 2 Protocolos de Redes WanSanti VicensAún no hay calificaciones

- ProtocoloDocumento13 páginasProtocolomjpp88100% (1)

- Capa de Enlace de DatosDocumento7 páginasCapa de Enlace de DatosValeryn RodriguezAún no hay calificaciones

- UNIDAD 3 TeleprocesosDocumento5 páginasUNIDAD 3 TeleprocesosYunetzy LemusAún no hay calificaciones

- Capitulo 7 Capa de TransporteDocumento35 páginasCapitulo 7 Capa de TransporteJuan José Arias OrtegaAún no hay calificaciones

- Clase 10Documento14 páginasClase 10Marquiel GonzalezAún no hay calificaciones

- Protocolos TCPDocumento11 páginasProtocolos TCPKaren Vanegas RomeroAún no hay calificaciones

- Modelo OSI 7 capasDocumento8 páginasModelo OSI 7 capasjosé_g_108Aún no hay calificaciones

- Clase 06Documento10 páginasClase 06Centro De Estudiantes UnschAún no hay calificaciones

- Tarea SistemasDocumento8 páginasTarea SistemasMÓNICA ESCOBAR ARAYAAún no hay calificaciones

- Servicios Orientados A La ConexionDocumento5 páginasServicios Orientados A La ConexionDiegoGuzmanAún no hay calificaciones

- RESUMEN CAPITULO 3 Libro de KuroseDocumento4 páginasRESUMEN CAPITULO 3 Libro de KuroseElaymi RuizAún no hay calificaciones

- Tecnología de RedDocumento4 páginasTecnología de Redanon-378489100% (4)

- Monografia Trafico TCPDocumento14 páginasMonografia Trafico TCPeduardoxvcoAún no hay calificaciones

- Unidad II y III Protocolos de Comunicacion y Servicios de InterconexionDocumento16 páginasUnidad II y III Protocolos de Comunicacion y Servicios de InterconexionPaola Bernal100% (1)

- Ejemplos en Redes para Primer ExamenDocumento119 páginasEjemplos en Redes para Primer ExamenFernando GalindoAún no hay calificaciones

- Modelo Comunicacion DatosDocumento5 páginasModelo Comunicacion DatosNoely SBAún no hay calificaciones

- 2 Punto Stream y DgramDocumento2 páginas2 Punto Stream y DgramMaria Sofia PerezAún no hay calificaciones

- Prácticas de redes de datos e industrialesDe EverandPrácticas de redes de datos e industrialesCalificación: 4 de 5 estrellas4/5 (5)

- UF1875 - Gestión de recursos, servicios y de la red de comunicacionesDe EverandUF1875 - Gestión de recursos, servicios y de la red de comunicacionesAún no hay calificaciones

- Fundamentos de Redes InformáticasDe EverandFundamentos de Redes InformáticasCalificación: 4.5 de 5 estrellas4.5/5 (9)

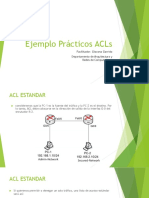

- Ejemplos Prácticos de ACLsDocumento18 páginasEjemplos Prácticos de ACLsjavierAún no hay calificaciones

- Redes IDocumento4 páginasRedes IAlejandro Ramírez RamosAún no hay calificaciones

- Tema 6 - Comunicaciones Con Arduino - Aprendiendo ArduinoDocumento12 páginasTema 6 - Comunicaciones Con Arduino - Aprendiendo ArduinoEdwin AguilarAún no hay calificaciones

- Capa de Enlace de DatosDocumento9 páginasCapa de Enlace de DatosAngie PazmiñoAún no hay calificaciones

- Atlas360 FT v1 10Documento14 páginasAtlas360 FT v1 10Nestor ZarachoAún no hay calificaciones

- Puertos TCPDocumento6 páginasPuertos TCPcamistar7Aún no hay calificaciones

- Capitulo - 6-Enrutamiento Inter VLANDocumento12 páginasCapitulo - 6-Enrutamiento Inter VLANmoisesbarujaAún no hay calificaciones

- Divisor de 4 Bits en VHDLDocumento5 páginasDivisor de 4 Bits en VHDLJorge Almaguer100% (1)

- CCNA V6 R&S: Conceptos de Routing y SwitchingDocumento17 páginasCCNA V6 R&S: Conceptos de Routing y SwitchingMiguel ReynaAún no hay calificaciones

- aRRAZOLA - GIRON - UBALDO - 0801199113630 - TAREA1 REDESDocumento1 páginaaRRAZOLA - GIRON - UBALDO - 0801199113630 - TAREA1 REDESUbaldo ArrazolaAún no hay calificaciones

- Caso Estudio SiscomDocumento4 páginasCaso Estudio SiscomJudith Escobar ValenzuelaAún no hay calificaciones

- Ayuda 1 Uso de Sniffer PDFDocumento13 páginasAyuda 1 Uso de Sniffer PDFCristian Nicolás VegaAún no hay calificaciones

- Manual - Redes - Routers y Switches Cisco-Cables de RedDocumento11 páginasManual - Redes - Routers y Switches Cisco-Cables de RedleomualAún no hay calificaciones

- 2.5.1.2 Packet Tracer - Skills Integration ChallengeDocumento4 páginas2.5.1.2 Packet Tracer - Skills Integration ChallengeMarisol MaldonadoAún no hay calificaciones

- Definición de Las Capas-Gabriela MatosDocumento4 páginasDefinición de Las Capas-Gabriela MatosVictoriano Dominguez HenriquezAún no hay calificaciones

- Protocolo Arp y DNSDocumento3 páginasProtocolo Arp y DNSJuan Manuel MateusAún no hay calificaciones

- Escenario ElectronicaDocumento4 páginasEscenario ElectronicaDesconAún no hay calificaciones

- Practica 8 SI 2021v2Documento18 páginasPractica 8 SI 2021v2FABRIZIO JOSUE MENDOZA SALDIVARAún no hay calificaciones

- T2 - DNSDocumento40 páginasT2 - DNSRodrigo LopezAún no hay calificaciones

- 10.8.2-Lab - Configure-Cdp - LLDP - And-Ntp - es-XLDocumento12 páginas10.8.2-Lab - Configure-Cdp - LLDP - And-Ntp - es-XLJohn Aneurys Alcantara SantosAún no hay calificaciones

- SRWE - Module - 5 EspañolDocumento46 páginasSRWE - Module - 5 EspañolcapoAún no hay calificaciones

- Practica 4224Documento7 páginasPractica 4224Jose Miguel TorresAún no hay calificaciones

- Patricio Chavez Tarea6Documento5 páginasPatricio Chavez Tarea6patricio1390Aún no hay calificaciones

- La Comunicacion Humana en El Mundo Contemporaneo 9701066421 PDFDocumento1 páginaLa Comunicacion Humana en El Mundo Contemporaneo 9701066421 PDFDanae RiveraAún no hay calificaciones

- Nucom PDFDocumento12 páginasNucom PDFAdolfo HernándezAún no hay calificaciones

- Laboratorio VLAN - RDP - Firewall Rules Agos 2021Documento4 páginasLaboratorio VLAN - RDP - Firewall Rules Agos 2021HECTOR ALEJANDRO CARDENAS REYESAún no hay calificaciones

- Examen 3 Ccna 3 95%Documento8 páginasExamen 3 Ccna 3 95%Maur ZacAún no hay calificaciones

- Curso Certificación Leviton CCSDocumento3 páginasCurso Certificación Leviton CCSMarlenyDavilaAún no hay calificaciones

- 6.4.3.4 Packet Tracer - Configuring Basic EIGRP With IPv6 Routing Instructions - ILMDocumento3 páginas6.4.3.4 Packet Tracer - Configuring Basic EIGRP With IPv6 Routing Instructions - ILMErid RocaAún no hay calificaciones

- Tarea ISE Design Compuerta OR XilinxDocumento6 páginasTarea ISE Design Compuerta OR XilinxDiego LÓPEZAún no hay calificaciones