Documentos de Académico

Documentos de Profesional

Documentos de Cultura

5.2.1 Software de Utileria VIRUS

Cargado por

David SánchezDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

5.2.1 Software de Utileria VIRUS

Cargado por

David SánchezCopyright:

Formatos disponibles

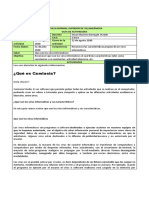

Programa o código malicioso escrito para

modificar el funcionamiento del equipo y para

propagarse como una gripe de un computador a

¿QUE ES? otro. Están insertados o adjuntados en

documentos, imágenes, o programas que admiten

macros a fin de ejecutar su código. Infectan sin el

conocimiento del usuario y son potencialmente

dañinos, causando efectos inesperados o dañando

y destruyendo datos

Los más peligrosos, hay pocas maneras de eliminarlos. Se hacen pasar por programas de

contenido trivial, y una vez dentro del ordenador infectan el sistema.

Caballo de Troya, (troyano) Al iniciar el sistema operativo del ordenador, al instante también el virus, lo vuelve lento, y

Gusanos, utiliza medios masivos como el correo electrónico

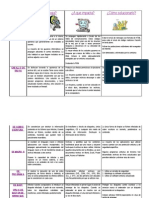

CLASIFICACIÓN

Acompañante Descripción Crea archivo COM, con nombre y lugar igual al .EXE a infectar. Ejecuta el archivo COM y el

Archivo control pasa al EXE.

Bombas de tiempo. Se activa una vez ejecutado, infecta archivos tipo .EXE, .DRV, .DLL, .BIN, .OVL, .SYS y BAT.

Oculto en memoria del sistema, archivos ejecutables. Se ejecuta en momento ya determinado o

programado.

No se instala, ni permanece oculto en la memoria del sistema

Más frustrante, elimina contenido de archivo que infecte

Virus de acción directa Más peligroso, infectan la BIOS, y difícil de eliminar, se propagan por medios

VIRUS Virus de sobreescritura extraíbles. La mejora en arquitectura de BIOS le hace frente al virus

TIPOS DE VIRUS INFORMATICOS Virus de sector de arranque Se transmiten con facilidad, infecta sector de arranque, y se reproducirá si

Algunas

INFORMATICO Macro Virus características

sigue en el

Virus polimórfico Más difícil de detectar y eliminar. Este cambia su patrón binario al reproducirse.

Virus residente Se instala en el ordenador, y trabajan aun con la fuente de infección erradicada

Virus de relleno espacial Inteligente que busca espacios de vacío en los archivos que lo tengan en lugar

de adherirse a el

Mediante archivos adjuntos en mansajes de texto y correo electrónico

Descargas de archivos en internet

Vínculos de estafas en redes sociales

Virus móviles que infectan celulares en descargas sospechosas

¿CÓMO SE PROPAGA?

Archivos de video

Imágenes

Permanecen inactivos hasta que una circunstancia en el

ordenador provoque la ejecución de su código, y ya ejecutado

empieza la infección, realizando acciones devastadoras y

molestas. Si el equipo se infecta, también lo puede la red. Roban

¿COMO ATACAN?

contraseñas, registro de pulsaciones del teclado, dañan archivos,

envía spam a contactos, o a mayor caso toman control del

equipo.

También podría gustarte

- Tipo de VirusDocumento3 páginasTipo de VirusCeres Hidalgo FalconeAún no hay calificaciones

- Virus RepositorioDocumento10 páginasVirus Repositorioleonel garciaAún no hay calificaciones

- Virus y Antivirus PDFDocumento8 páginasVirus y Antivirus PDFFelipe Rey100% (1)

- Que Es Un Virus Informaticos GuiaDocumento2 páginasQue Es Un Virus Informaticos GuiaLuis AriasAún no hay calificaciones

- VirusDocumento1 páginaVirusadanAún no hay calificaciones

- #7 Lopez MarisolDocumento6 páginas#7 Lopez MarisolMARISOL LOPEZ RIVERAAún no hay calificaciones

- Definición y Clasificación de Virus Informáticos - SECUENCIA DIDACTICA EN LINEADocumento2 páginasDefinición y Clasificación de Virus Informáticos - SECUENCIA DIDACTICA EN LINEARaithismer MarinAún no hay calificaciones

- Clase6 Informatica Mecanica de FluidosDocumento32 páginasClase6 Informatica Mecanica de FluidosWiwiDataAún no hay calificaciones

- Actividad 4 Virus InformáticosDocumento4 páginasActividad 4 Virus InformáticosNiyiret RINCON GUTIERREZAún no hay calificaciones

- Mapa Mental Virus InformaticosDocumento1 páginaMapa Mental Virus Informaticosdairibeth100% (2)

- Power Point Virus y AntivirusDocumento20 páginasPower Point Virus y Antiviruscamila cortesAún no hay calificaciones

- Amenazas Virus AfineDocumento41 páginasAmenazas Virus Afinemarlon salvaAún no hay calificaciones

- Computacion Ma - T 04 - Seguridad InformáticaDocumento10 páginasComputacion Ma - T 04 - Seguridad InformáticaYenny RoxanaAún no hay calificaciones

- Trabajo EscolarDocumento16 páginasTrabajo EscolarXandra SandovalAún no hay calificaciones

- KSG1 U3 A1 GaauDocumento9 páginasKSG1 U3 A1 GaauYo no fuíAún no hay calificaciones

- Tabla Virus, Anti-VirusDocumento2 páginasTabla Virus, Anti-VirusCristian David Quintero CurveloAún no hay calificaciones

- Virus ResumenDocumento4 páginasVirus ResumenFranco GaytanAún no hay calificaciones

- Virus y AntivirusDocumento24 páginasVirus y AntivirusRuben PavonAún no hay calificaciones

- Unidad II Leccion 6 - InternetDocumento7 páginasUnidad II Leccion 6 - Internetkaren caalAún no hay calificaciones

- Virus y Antivirus, Destrezas, NoeliaDocumento4 páginasVirus y Antivirus, Destrezas, NoeliaNoelia FernándezAún no hay calificaciones

- PresentaciónDocumento19 páginasPresentaciónLUISAún no hay calificaciones

- Taller Informatica Decimo (18 Al 22 de Mayo de 2020)Documento6 páginasTaller Informatica Decimo (18 Al 22 de Mayo de 2020)خءیسداما خںAún no hay calificaciones

- Virus y Antivirus PDFDocumento24 páginasVirus y Antivirus PDFSkarly CvAún no hay calificaciones

- VirusDocumento2 páginasVirusesmeralda riveraAún no hay calificaciones

- Cuadro Sinoptico VirusDocumento4 páginasCuadro Sinoptico VirusJairo Alberto Sanchez RodriguezAún no hay calificaciones

- Matriz de Virus SECCIÓN 303Documento9 páginasMatriz de Virus SECCIÓN 303jorgeivanramirezsandovalAún no hay calificaciones

- #6 Lopez MarisolDocumento3 páginas#6 Lopez MarisolMARISOL LOPEZ RIVERAAún no hay calificaciones

- Clasificación de Los Virus InformáticosDocumento4 páginasClasificación de Los Virus InformáticosNATALIA ANDREA LAGOS PALACIO0% (1)

- MarquezdeLeon Virus RepositorioDocumento12 páginasMarquezdeLeon Virus RepositorioGerardo Perdomo TellezAún no hay calificaciones

- Que Son Los Virus Informaticos Luisana Rodriguez 24594459Documento2 páginasQue Son Los Virus Informaticos Luisana Rodriguez 24594459LuisanaAún no hay calificaciones

- Virus y AntivirusDocumento6 páginasVirus y AntivirusROSA CLEVEDOAún no hay calificaciones

- 2do Parcial Aviles Damian Ortega Andrea Zequeira Agostina.Documento9 páginas2do Parcial Aviles Damian Ortega Andrea Zequeira Agostina.avilesdamian9Aún no hay calificaciones

- Virus InformaticosDocumento14 páginasVirus InformaticosKaledDavidMolinaAún no hay calificaciones

- Los AntivirusDocumento4 páginasLos AntivirusKARLA LIZBETH MORALES CEVALLOSAún no hay calificaciones

- Actividad 3 de Fundamentos de Investigacion JoanDocumento7 páginasActividad 3 de Fundamentos de Investigacion Joanluisa mayeny fernandez florez100% (2)

- #8 Lopez MarisolDocumento9 páginas#8 Lopez MarisolMARISOL LOPEZ RIVERAAún no hay calificaciones

- Clasificación de Los Virus Informáticos Sa4Documento3 páginasClasificación de Los Virus Informáticos Sa4oscar martinezAún no hay calificaciones

- Los Virus y Antivirus InformaticosDocumento5 páginasLos Virus y Antivirus InformaticosJulio Cesar Fuentes Puma100% (1)

- Cuadro Comparativo VirusDocumento2 páginasCuadro Comparativo Virussarita torresAún no hay calificaciones

- Qué Es Un Virus InformáticoDocumento18 páginasQué Es Un Virus InformáticoJoel Rodrigo AriAún no hay calificaciones

- Anti VirusDocumento8 páginasAnti VirusJepcilon WJAún no hay calificaciones

- Clasificación de Los Virus InformáticosDocumento4 páginasClasificación de Los Virus InformáticoselvinortizAún no hay calificaciones

- 4.-Gusanos, Troyanos y Otros ElementosDocumento3 páginas4.-Gusanos, Troyanos y Otros ElementosMiriam AlonsoAún no hay calificaciones

- Clasificación de Los Virus InformáticosDocumento4 páginasClasificación de Los Virus InformáticosDiego Armando OrozcoAún no hay calificaciones

- Virus InformaticosDocumento15 páginasVirus InformaticosMartínez Arias Jesús ArturoAún no hay calificaciones

- An Lisis de Cap Tulo 8Documento14 páginasAn Lisis de Cap Tulo 8Hector Lozano MarinAún no hay calificaciones

- TIPOS DE VIRUS Emanuel Villarreal y Joshua Jimeno Trabajo de InformaticaDocumento4 páginasTIPOS DE VIRUS Emanuel Villarreal y Joshua Jimeno Trabajo de InformaticaGustavo VillarrealAún no hay calificaciones

- Unidad 3 - CiberseguridadDocumento7 páginasUnidad 3 - CiberseguridadJorge Adrián MarecosAún no hay calificaciones

- Cuadro Comparativo de Los Virus Que Atacan El InternetDocumento12 páginasCuadro Comparativo de Los Virus Que Atacan El InternetNini Johana AcevedoAún no hay calificaciones

- CUADRO COMPARATIVO SOBRE LOS TIPOS DE VIRUS - Enrique Barrera Medina 203Documento2 páginasCUADRO COMPARATIVO SOBRE LOS TIPOS DE VIRUS - Enrique Barrera Medina 203ENRIQUE BARRERA MEDINAAún no hay calificaciones

- Informatica Criminologica Abb - P2Documento87 páginasInformatica Criminologica Abb - P2Abigail ObregónAún no hay calificaciones

- Universidad de San Carlos de GuatemalaDocumento14 páginasUniversidad de San Carlos de Guatemalaconcepcion romeroAún no hay calificaciones

- Mapa de Cajas Ataques Informaticos PDFDocumento1 páginaMapa de Cajas Ataques Informaticos PDFDaniel Eloy Reyes BallestasAún no hay calificaciones

- Como Se Clasifican Los Virus InformaticosDocumento20 páginasComo Se Clasifican Los Virus InformaticosGabriela Zamorio0% (1)

- Definición de Virus InformáticosDocumento7 páginasDefinición de Virus Informáticosyanet paz paz100% (1)

- Mapa Conceptual de VirusDocumento1 páginaMapa Conceptual de VirusMarco AntonioAún no hay calificaciones

- Cartilla Informatica II Undecimo Grupo 2Documento32 páginasCartilla Informatica II Undecimo Grupo 2Jackeline MaravillaAún no hay calificaciones

- Virus y AntivirusDocumento1 páginaVirus y AntivirusCitlalli Gabriela Islas Padilla100% (1)

- Cómo protegernos de los peligros de InternetDe EverandCómo protegernos de los peligros de InternetCalificación: 4 de 5 estrellas4/5 (2)

- Mapa Conceptual InformaticaDocumento3 páginasMapa Conceptual InformaticaFernanda JimenezAún no hay calificaciones

- Mapa Mental Virus InformaticosDocumento1 páginaMapa Mental Virus Informaticosdairibeth100% (2)

- Evidencia Mapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaDocumento5 páginasEvidencia Mapa de Cajas. Identificar Los Ataques Más Comunes A Una Red InformáticaJHON EDWARD VALENCIA ORTIZAún no hay calificaciones

- Trabajo Final Audi SistemasDocumento9 páginasTrabajo Final Audi SistemasGuzmán GiancarloAún no hay calificaciones

- Ingenieria SocialDocumento5 páginasIngenieria SocialNoe Quinteros CampoverdeAún no hay calificaciones

- Tema 1 Seguridad InformaticaDocumento3 páginasTema 1 Seguridad InformaticaAbraham Robles VinalAún no hay calificaciones

- Guía N°8 Once-InformáticaDocumento3 páginasGuía N°8 Once-InformáticaOsMa BarrOvAún no hay calificaciones

- Práctica Unidad VDocumento4 páginasPráctica Unidad VMañon Colon BryanAún no hay calificaciones

- Cómo Quitar El Virus Manualmente BrontokDocumento3 páginasCómo Quitar El Virus Manualmente BrontokAlfredo Rafael Rodriguez PanfilAún no hay calificaciones

- Manual Teórico de Informática BásicaDocumento10 páginasManual Teórico de Informática Básicapaul790905Aún no hay calificaciones

- Instrucciones de Descarga y Activación Wisc - V 2021Documento6 páginasInstrucciones de Descarga y Activación Wisc - V 2021Gerardo Riffo AllendeAún no hay calificaciones

- Ensayo de AntivirusDocumento5 páginasEnsayo de Antiviruselizabeth cansecoAún no hay calificaciones

- Actividad 1Documento6 páginasActividad 1Beatriz Arcadio BravoAún no hay calificaciones

- Virus InformáticosDocumento30 páginasVirus InformáticosValentina LaraAún no hay calificaciones

- Análisis de Capítulo 8Documento9 páginasAnálisis de Capítulo 8Angelica Batista100% (2)

- Daños Que Causan La Relentizacion Del Disco Duro y La Memoria RamDocumento5 páginasDaños Que Causan La Relentizacion Del Disco Duro y La Memoria Rammarden caridiAún no hay calificaciones

- Debemos Correr La Coma Decimal 23 Espacios Hacia La DerechaDocumento5 páginasDebemos Correr La Coma Decimal 23 Espacios Hacia La DerechaManfredy Cortez Mantilla100% (1)

- Cómo Eliminar El Virus Que Convierte Las Carpetas en Accesos Directos Con El Comando 'Attrib' - CCMDocumento3 páginasCómo Eliminar El Virus Que Convierte Las Carpetas en Accesos Directos Con El Comando 'Attrib' - CCMLyU DanceAún no hay calificaciones

- Practica Final Word 1Documento8 páginasPractica Final Word 1raul c.gAún no hay calificaciones

- Computacion Ma - T 04 - Seguridad InformáticaDocumento10 páginasComputacion Ma - T 04 - Seguridad InformáticaYenny RoxanaAún no hay calificaciones

- Panda SoftwareDocumento2 páginasPanda SoftwareAndrea CandelaAún no hay calificaciones

- Cuáles Las Principales Amenazas de InternetDocumento4 páginasCuáles Las Principales Amenazas de InternetKelly Cortina CuelloAún no hay calificaciones

- Puntos ExtraDocumento6 páginasPuntos ExtraoscargonzalezroaAún no hay calificaciones

- Uso de AntivirusDocumento16 páginasUso de AntivirusHECTOR CEDILLO GARCIAAún no hay calificaciones

- Ensayo de Virus InformaticoDocumento2 páginasEnsayo de Virus InformaticoDoris GamboaAún no hay calificaciones

- Guia de Informatica Grado 6° #3Documento2 páginasGuia de Informatica Grado 6° #3CARLOS ANDRESAún no hay calificaciones

- GFPI-F-019 Guía 02 - Verificar EstadoDocumento21 páginasGFPI-F-019 Guía 02 - Verificar EstadoFalex QuinteroAún no hay calificaciones

- Resumen Sobre La Seguridad InformaticaDocumento9 páginasResumen Sobre La Seguridad Informaticayorkin santana meranAún no hay calificaciones

- Como Actualizar SIN INTERNET NOD32 (Paso X Paso)Documento1 páginaComo Actualizar SIN INTERNET NOD32 (Paso X Paso)Sandra Vera70% (23)

- Spec TPCDocumento63 páginasSpec TPCRonald Francisco Alvarado RomanAún no hay calificaciones