Documentos de Académico

Documentos de Profesional

Documentos de Cultura

M2L3 Introducción A La Seg Informática

Cargado por

Lucho Pascual0 calificaciones0% encontró este documento útil (0 votos)

3 vistas5 páginasIntroducción a la seg informática

Título original

M2L3 Introducción a la seg informática

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoIntroducción a la seg informática

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

3 vistas5 páginasM2L3 Introducción A La Seg Informática

Cargado por

Lucho PascualIntroducción a la seg informática

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF o lea en línea desde Scribd

Está en la página 1de 5

IntroducciénBloque 1Referencias

Metodologia apropiada para la

valuacion del riesgo

Introduccion

Cuando consideramos la implementacién de un sistema de gestion de seguridad

informatica o SGSI, esto no solo implica la identificacién, andlisis y amenazas de riesgos

que puede sufrir una organizacién, sino, ademés, hay que tener en cuenta la metodologia

para la implementacién del mencionado sistema. Ello es asi porque la metodologia a

aplicar tiene estricta relacién con los riesgos a considerar y, a su vez, todo lo relativo con

la normativa legal vigente

Pero, también, esta condicionada por la estructura organizacional, ya que el tipo de

servicio, el tamafio de la estructura, los procesos internos y el personal que se desempefia

en ella (entre otros elementos) marcan el campo en el que debe imponerse el SGSI y, en

cada caso, seleccionan la metodologia apropiada

En esta lectura, mencionaremos algunas metodologias exigidas por la norma ISO 27001

(Octave, Magerit, Mehari, NIST SP 800:30, Coras, Cramm y Ebios), como también la

aplicacién, en el marco de la actividad de analisis de riesgos, de la norma ISO 31000 que

propicia los estandares adecuados para la gestién de riesgos.

1. Distintas metodologias

Cuando hablamos de metodologias, nos referimos a la manera en que, dentro del SGSI,

escanearemos para detectar distintas vulnerabilidades e intentos de intrusién.

Las mas utilizadas son las que se enlistan a continuacién.

1. OCTAVE (operationally critical threat, asset, and vulnerability evaluation): es, tal

vez, la mas utilizada y establece distintos criterios en los cuales desarrollar los métodos a

utilizar por las organizaciones. Su espiritu radica en prevenir a las organizaciones sobre

que un SGSI no comprende solo la aplicacién técnica, sino, por el contrario, un ctimulo de

actividades entre las cuales se hallan los requerimientos técnicos.

OCTAVE propone la evaluacién de los riesgos de la seguridad de la informacién y, al

mismo tiempo, un plan para mitigarlos. En definitiva, es un método operativo orientado a

obtener resultados concretos, que brinda inicialmente un plan a corto plazo y uno a largo

plazo para mitigar los riesgos relevados, con el fin de, luego, proponer una metodologia

detallada para la operatoria habitual de la organizacion.

2. Magerit: es una metodologia que tiene dos objetivos principales. Por un lado, estudiar

los riesgos que soporta el sistema de seguridad y, por el otro, el entorno asociado a este

Esta metodologia define a la seguridad como

Capacidad de las redes o de los sistemas de informacién para resistir, con un

determinado nivel de confianza, los accidentes 0 acciones ilicitas 0

malintencionadas que comprometen la disponibilidad, autenticidad, integridad y

confidencialidad de los datos almacenados 0 transmitidos y de los servicios

que dichas redes y sistemas ofrecen o hacen accesibles. (Salellas, s..,

Ly/JOKt),

Su operatoria se realiza desde tres aspectos: en primer lugar, hace una descripcién de los

pasos a seguir para realizar un andlisis de estado de riesgos y gestionar su mitigacién; en

segundo plano, describe las tareas basicas para posibilitar lo anterior y, en tercer lugar,

exhibe, con base en la experiencia realizada, los tiempos para analizar y gestionar los

riesgos de manera efectiva.

3. Mehari: metodologia propuesta y desarrollada por el Club Francés de la Seguridad de

la Informacién (CLUSIF), en el afio 1996, para proporcionar una herramienta util a los

responsables de la seguridad informatica de las empresas.

Consiste en un riguroso anélisis de los factores de riesgo, que asocia con la situacién de

la empresa y sugiere los métodos a aplicar en la politica de seguridad de la empresa para,

inclusive, la simulacién de estos.

4, NIST SP 800-30: desarrollada por el National Institute of Standards and Technology.

Consiste en una metodologia que abarca una serie de recomendaciones y tareas para la

adecuada gestién de riesgos de la seguridad de la informacién, cosa en la que involucra a

toda la organizacién para el cumplimiento de tales objetivos.

Esta desagregada en nueve pasos:

a) caracterizacién del sistema;

b) identificacién de la amenaz

¢) identificacién de las vulnerabilidades;

d) control del andlisis;

e) determinacién del riesgo;

f) andlisis del impacto;

9) determinacién del riesgo; y

h) recomendaciones del control

5. CORAS (construct a platform for risk analysis of security critical systems): esta

metodologia fue desarrollada por un grupo de investigadores noruegos, en el afio 2001, y

enfocada especialmente a sectores con sistemas en que la seguridad es critica,

Permite la deteccién de fallas, inconsistencias y vulnerabilidades, mediante una

exploracién en siete etapas, a saber:

a) presentacién;

b) analisis de alto nivel;

c) aprobacién;

d) identificacién de los riesgos;

e) estimacién de los riesgos;

f) evaluacién de los riesgos; y

g) tratamiento de los riesgos.

Como elementos negativos de su aplicacién, esta metodologia no realiza andlisis de

riesgos cuantitativo y no tiene contemplados elementos, como procesos y dependencias.

Pero, entre sus principales ventajas, destaca la provisién de un repositorio de paquetes de

experiencias reutilizables y un reporte de las vulnerabilidades encontradas. Ademés, es

Util para el desarrollo y mantenimiento de nuevos sistemas

6. CRAMM (CCTA risk analysis and management method): consiste en una

metodologia de andlisis de riesgo desarrollada en Inglaterra y bastante utiizada en Europa

(la OTAN, por ejemplo, hace uso de ella), en la que, como primera etapa, establece

objetivos de seguridad. En segundo lugar, se realiza el andlisis de riesgos y, finalmente, en

una tercera etapa, la identificacién y eleccién de salvaguardas.

Una de sus principales ventajas es que puede aplicarse a todo tipo de sistema o redes de

informacién y en cada una de las etapas del ciclo de informacién. Ademas, posee

alrededor de 4000 contramedidas ante amenazas y vulnerabilidades. Sin embargo, no

contempla elementos como procesos y recursos.

7. EBIOS: es una metodologia desarrollada en Francia que comprende un conjunto de

guias y herramientas enfocadas a quienes gestionan riesgos de TI

Su desarrolla comprende cinco fases:

a) estudio del contexto;

b) estudio de eventos peligrosos;

¢) estudio de escenarios de amenazas;

d) estudio de los riesgos; y

¢) estudio de medidas de seguridad.

En definitiva, Ebios ayuda a las distintas organizaciones en el conocimiento de sus propias

actividades de seguridad y de manera compatible con las normas internacionales.

Conclusiones

Como se comprenderd, es de vital importancia el establecimiento de una metodologia de

andlisis de riesgos como parte integrante de un sistema de gestién de seguridad

informatica, ya que permite conocer las debilidades y fortalezas de este y que,

potencialmente, impactarén en la organizacién. Especialmente, si la metodologia nos

permite, ademas de determinar y evaluar las amenazas y hacer frente a ellas, conociendo

de antemano la probabilidad de ocurrencia.

Animese a un examen introspectivo y conteste estas preguntas

1. gPor qué razén es importante contemplar una metodologia cuando disefiamos el

scsi?

2. Segiin su opinién, gcudles serian una ventaja en una metodologia?

3. Segiin su opinién, gcudles serian una desventaja en una metodologia?

4. En general y segin su criterio, zcon qué tres etapas basicas deberia contar una

metodologia de valuacién del riesgo?

Referencias

Salellas, L. (s.f.). Glosario de términos técnicos de auditoria en seguridad

informatica. Recuperado de

https://www.gestiondelriesgo.com/artic/discip|/4135.htm

También podría gustarte

- Módulo 1 - Lectura 1 API1 - Enunciado de La Actividad Paradigmas de ProgramaciónDocumento19 páginasMódulo 1 - Lectura 1 API1 - Enunciado de La Actividad Paradigmas de ProgramaciónLucho PascualAún no hay calificaciones

- Módulo 1 - Lectura 4 API1 - Enunciado de La Actividad Paradigmas de ProgramaciónDocumento21 páginasMódulo 1 - Lectura 4 API1 - Enunciado de La Actividad Paradigmas de ProgramaciónLucho PascualAún no hay calificaciones

- Módulo 1 - Lectura 2 API1 - Enunciado de La Actividad Paradigmas de ProgramaciónDocumento16 páginasMódulo 1 - Lectura 2 API1 - Enunciado de La Actividad Paradigmas de ProgramaciónLucho PascualAún no hay calificaciones

- Módulo 1 - Lectura 3 API1 - Enunciado de La Actividad Paradigmas de ProgramaciónDocumento14 páginasMódulo 1 - Lectura 3 API1 - Enunciado de La Actividad Paradigmas de ProgramaciónLucho PascualAún no hay calificaciones

- TP1 - Enunciado de La ActividadDocumento2 páginasTP1 - Enunciado de La ActividadLucho PascualAún no hay calificaciones

- M2L4Introducción A La Seg InformáticaDocumento12 páginasM2L4Introducción A La Seg InformáticaLucho PascualAún no hay calificaciones

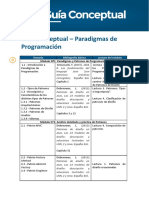

- Guia Conceptual API1 - Enunciado de La Actividad Paradigmas de ProgramaciónDocumento3 páginasGuia Conceptual API1 - Enunciado de La Actividad Paradigmas de ProgramaciónLucho PascualAún no hay calificaciones

- M1L4 Introducción A La Seg. InformáticaDocumento8 páginasM1L4 Introducción A La Seg. InformáticaLucho PascualAún no hay calificaciones

- Gestión de La Seguridad InformáticaDocumento5 páginasGestión de La Seguridad InformáticaLucho PascualAún no hay calificaciones

- M1L1 Seguridad InformáticaDocumento7 páginasM1L1 Seguridad InformáticaLucho PascualAún no hay calificaciones