Documentos de Académico

Documentos de Profesional

Documentos de Cultura

UT4 Puesta en Servicio de Redes Telematicas

Cargado por

Jordi BSTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

UT4 Puesta en Servicio de Redes Telematicas

Cargado por

Jordi BSCopyright:

Formatos disponibles

Redes Telemáticas

UT4 Puesta en servicio de redes telemáticas

ÍNDICE:

4.1 Instalaciones eléctricas asociadas.................................................................................................................................. 2

4.1.1 Circuitos eléctricos.................................................................................................................................................. 3

4.1.2 Elementos de protección......................................................................................................................................... 4

4.1.3 Sistemas de alimentación ininterrumpida...............................................................................................................5

4.1.4 Power over Ethernet (PoE)..................................................................................................................................... 7

4.2 Elementos de interconexión............................................................................................................................................ 7

4.2.1 Técnicas de verificación de conectividad................................................................................................................9

4.3 Arquitectura y modelos de redes jerárquicas................................................................................................................10

4.3.1 Diseño de un red jerárquica ................................................................................................................................. 12

4.4 Red convergente........................................................................................................................................................... 14

4.4.1 Ventajas de la red convergente............................................................................................................................16

4.5 Certificación de redes................................................................................................................................................... 17

4.5.1 Equipos y procedimientos..................................................................................................................................... 18

4.5.2 Parámetros y documentación............................................................................................................................... 18

4.6 Integración de equipos informáticos y periféricos.........................................................................................................22

4.6.1 Equipos de impresión............................................................................................................................................ 22

4.6.2 Sistemas de almacenamiento en red....................................................................................................................24

4.7 Procedimientos de instalación y configuración de equipos en entornos de redes WLAN y WAN................................25

4.7.1 Configuración de elementos de conexión a red ...................................................................................................26

4.7.2 Resolución de conflictos....................................................................................................................................... 28

4.8 Técnicas de comprobación de conexión con redes exteriores.....................................................................................30

4.9 Puesta en servicio de redes telemáticas......................................................................................................................32

4.9.1 Elaboración de la documentación de puesta en servicio .....................................................................................32

4.9.2 Plan de implantación............................................................................................................................................. 34

4.10 Simbología normalizada en las instalaciones de redes de datos...............................................................................35

REFERENCIAS................................................................................................................................................................. 36

2º CFGS Sistemas de Telecomunicaciones e informaticos 1

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

La infraestructura de comunicaciones constituye la vía por la que circula la información, por lo que se hace

imprescindible que sea capaz de garantizar un flujo continuo y sin errores de los datos. La normalización de

los sistemas de cableado y la implantación de normas estrictas de instalación y conexionado son piezas clave

en la puesta en servicio de redes telemáticas, garantizando que el sistema cumpla los requisitos propuestos.

4.1 INSTALACIONES ELÉCTRICAS ASOCIADAS

Un sistema de cableado es la organización de los cables dentro de un edificio que satisface las necesidades

de electricidad, telefonía, datos, etc. Hasta hace unos años, para cablear un edificio se usaban distintos

sistemas independientes unos de otros. Esto llevaba a situaciones como el tener una red para telefonía, otra

distinta para megafonía, otra de conexión entre sistemas informáticos, etc. Con esta situación se dificulta

mucho el mantenimiento y las posibles ampliaciones del sistema.

El sistema de cableado estructurado emplea un único tendido para todos los servicios que se quieran

prestar, centralizarlo facilita su administración y mantenimiento. Este sistema permite identificar y cambiar en

todo momento de forma fácil los diversos equipos que se conectan al mismo, dotando a la instalación de

modularidad y flexibilidad, con independencia de proveedor y protocolo (infraestructura genérica).

La siguiente figura muestra el cableado estructurado de un edificio, donde se distinguen un cableado vertical

(building backbone cabling subsystem) que conecta las plantas del edificio, un cableado horizontal

(horizontal cabling subsystem) que une los equipos de una misma planta y un área de trabajo en donde se

encuentra cada equipo. Cuando la red abarca varios edificios, al cableado que los une se denomina cableado

de campus (campus backbone cabling subsystem).

Todas las conexiones llegan a los armarios de comunicaciones. De esta forma

se aíslan del exterior y, por tanto, de su manipulación accidental por personal no

cualificado. Además, facilita el mantenimiento, al tener todo en un mismo lugar.

La electrónica de red de los armarios de comunicaciones y los equipos

conectados al área de trabajo necesitan suministro eléctrico para funcionar. Esta

instalación eléctrica asociada se realiza paralelamente a la red eléctrica del

edificio con los circuitos pertinentes en cuadros eléctricos independientes.

2º CFGS Sistemas de Telecomunicaciones e informáticos 2

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

4.1.1 Circuitos eléctricos

Es muy importante que la instalación eléctrica esté muy bien hecha y dividida en varios circuitos eléctricos.

De no ser así, se corren riesgos importantes, incluso de electrocución. Los problemas eléctricos suelen

generar problemas intermitentes muy difíciles de diagnosticar y provocan deterioros importantes en los

dispositivos de red. Todos los dispositivos de red deben estar conectados a enchufes con toma de tierra. Las

carcasas de estos dispositivos, los armarios, las canaletas metálicas, etc., también deben ser conectadas a

tierra.

Toda la instalación debe estar a su vez conectada a la tierra del edificio, en el que habrá que cuidar que el

número de picas que posee es suficiente para lograr una tierra aceptable.

Los armarios de comunicaciones se ubican en el cuarto de comunicaciones. Este cuarto debe disponer de

una puerta con cerradura y de apertura hacia fuera y existirá una bajante vertical, en la parte posterior de los

armarios, para la entrada de cables y para el acceso a las canalizaciones principales del cableado horizontal y

del cableado vertical. Además de la luminaria necesaria para proporcionar una luminosidad de al menos 300

lux, debe haber una ventilación natural directa o forzada, con el objetivo de mantener unas condiciones

ambientales de temperatura entre 18 ºC y 30 ºC y humedad relativa entre 30 % y 55 %. Si el cuarto de

comunicaciones dispone de ventanas deberán estar protegidas con rejas para impedir el acceso de intrusos y

deberán disponer de persianas o mecanismos similares para evitar la incidencia directa de la luz solar sobre

los equipos. La ubicación de los armarios garantizará una separación mínima de 3 m respecto de las

principales fuentes de señales parásitas (transformadores, ascensores, etc.).

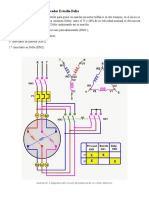

La figura siguiente muestra el esquema unifilar del cuarto de comunicaciones para una red de datos, que

dispone de los siguientes elementos:

Un interruptor general automático (IGA) de 20 A conectado a la red general monofásica de 230 V.

Un interruptor diferencial de 25 A y 30 mA de sensibilidad por cada armario de comunicaciones.

Dos tomas de corriente libres protegidas mediante un interruptor magnetotérrnico o PIA (Pequeño

interruptor automático) de 16 A para enchufar herramientas y aparatos eléctricos.

Una toma de tierra independiente para su conexión a los armarios de comunicaciones. Los armarios

contarán con un kit de puesta a tierra que se conectará al SPAT dedicado todas sus partes metálicas y

las de los elementos que contenga.

2º CFGS Sistemas de Telecomunicaciones e informáticos 3

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

Dentro del armario de comunicaciones se instalarán regletas de tomas de corriente de tipo Schuko de 16 A

con toma de tierra. Todas las regletas contarán con protección magnetotérmica integrada, o bien serán

cableadas hasta los bornes del magnetotérmico instalado en el armario. Las regletas se instalarán en

horizontal en el perfil posterior del armario de comunicaciones, mirando hacia la parte frontal como se

representa en la figura siguiente. Se colocará un pasahilos o canaleta para gestionar los cables de

alimentación de los equipos conectados a la regleta. El número de tomas de tipo Schuko será:

Un mínimo de 8 en los armarios de distribución de planta (DP) que puedan contener algún tipo de

electrónica de red.

Un mínimo de 8 en los armarios de distribución de edificio (DE) que puedan contener algún tipo de

electrónica de red.

4.1.2 Elementos de protección

La electrónica de red está diseñada para trabajar tanto en el hogar, la oficina e incluso en naves industriales.

Para alimentarla se emplea corriente alterna que está disponible en todos estos lugares. Sin embargo, la

calidad de esta corriente puede variar entre estos lugares e incluso dentro del mismo sitio. Por lo que en

algunas ocasiones el suministro de corriente puede ser tan malo que impida a los dispositivos de red funcionar

correctamente y se hace necesario el uso de elementos de protección.

Hay tres tipos de perturbaciones que se pueden dar en la red eléctrica:

Picos de tensión: son producidos cuando se conectan y desconectan otros elementos eléctricos de

gran potencia como calentadores, hornos, etc. Al conectarse y al desconectarse este tipo de

elementos se produce un incremento o decremento de la corriente a través de los cables, que se

manifiesta en forma de pequeños picos. Algunas veces, los filtros de la fuente de alimentación no

pueden eliminar estos picos, pudiendo causar deterioros en la memoria y la caída de los dispositivos.

Ruidos y distorsiones: en teoría, el suministro de corriente alterna debería ser una onda sinusoidal

pura. Sin embargo, en la realidad no es así. Como hay muchos elementos conectados a la vez en la

misma línea eléctrica, la forma de la onda es muy diferente, debido a que cada elemento introduce

ruidos. Aunque los ruidos y las distorsiones, por sí solos no afectan al funcionamiento de los equipos,

estos son más evidentes en las zonas donde hay picos de tensión.

Fluctuaciones en la corriente: las fuentes de alimentación de la electrónica de red están diseñadas

para funcionar a cierto voltaje nominal de entrada (230 V en Europa y 110 V en Estados Unidos y

Canadá). El equipo debe estar adecuado para el voltaje usado en cada país y adaptado a las normas

de seguridad eléctrica. Las fuentes de alimentación toleran ciertas variaciones del nivel de voltaje y

alteraciones en el fluido eléctrico. Pero si son muchas, provocan percances como el rearranque de los

equipos.

2º CFGS Sistemas de Telecomunicaciones e informáticos 4

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

Las perturbaciones eléctricas se detectan mediante un equipo especial. Sin embargo, estudiando la

localización geográfica de la instalación y un poco de historia previa sobre inexplicables malos

funcionamientos, habría una base para decidir si es necesario proveerse de protección.

Para solucionar los problemas de picos de tensión, ruidos y distorsiones se puede utilizar un enchufe protector

especial de onda que ofrece una protección limitada contra los picos de tensión. Este enchufe protector de

ondas es a veces poco efectivo, por lo que si hay gran cantidad de picos se recurre a rectificadores de

corriente. Los rectificadores de corriente están compuestos por varios circuitos que filtran la corriente y

eliminan tanto los picos como las distorsiones.

Tanto los enchufes protectores especiales de ondas como

los rectificadores de corriente se conectan al enchufe

Schuko, teniendo a su vez varias salidas a las que se

conectan todos los elementos del armario de

comunicaciones.

Para la protección ante fluctuaciones e interrupciones de corriente se utilizan los Sistemas de alimentación

ininterrumpida (SAI). Estos dispositivos se conectan de idéntica forma que los anteriores.

4.1.3 Sistemas de alimentación ininterrumpida

Como protección ante fluctuaciones e interrupciones de corriente se utilizan los Sistemas de alimentación

ininterrumpida (SAI o UPS, Uninterruptible Power Supply). Normalmente, los SAI corrigen todas las

deficiencias de la corriente eléctrica; es decir, actúan de estabilizadores, garantizan el fluido frente a cortes de

corriente, proporcionan el flujo eléctrico adecuado, etc.

Estos dispositivos se conectan entre la entrada de

alimentación del armario de comunicaciones y las regletas de

tomas de corriente. Los SAI tienen en su interior unas

baterías que se cargan con corriente continua con el voltaje

de la línea, cuando la corriente de la red es adecuada.

También incluyen un circuito electrónico, denominado

inversor, que transforma la tensión continua almacenada en

las baterías en corriente alterna.

Su funcionamiento es muy simple: cuando la corriente alterna es normal pasa por él y algún filtro incluido en

estos dispositivos. Cuando el SAI detecta una rápida caída de voltaje, un relé lo desconecta de la red y lo

conecta al inversor que genera un voltaje de corriente alterna. Según el modelo y tamaño del SAI, el armario

de comunicaciones puede estar funcionando desde unos minutos hasta unas horas.

2º CFGS Sistemas de Telecomunicaciones e informáticos 5

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

Básicamente hay dos tipos de SAI:

SAI de modo directo: la corriente eléctrica alimenta al SAI y este suministra energía constantemente

al armario. Estos dispositivos realizan también la función de estabilización de corriente.

SAI de modo reserva: la corriente se suministra al armario directamente. El SAI solo actúa en caso

de corte de corriente.

Los servidores pueden comunicarse con un SAI a través de alguno de sus puertos de comunicaciones, de

modo que el SAI informa al servidor de las incidencias que observa en la corriente eléctrica. En la figura

siguiente se pueden observar algunos de los parámetros que se pueden configurar en un equipo informático

para el gobierno del SAI. Windows, por ejemplo, incorpora una lista preconfigurada de SAI de los principales

fabricantes, con objeto de facilitar lo más posible la utilización de estos dispositivos.

2º CFGS Sistemas de Telecomunicaciones e informáticos 6

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

4.1.4 Power over Ethernet (PoE)

La Alimentación a través de Ethernet o PoE (Power over Ethernet) es una tecnología que permite que la

alimentación eléctrica se suministre a un dispositivo de red (switch, punto de acceso, router, teléfono o cámara

IP y en general cualquier dispositivo que no tenga un consumo eléctrico muy elevado) usando el cableado de

Ethernet existente. Elimina la necesidad de utilizar tomas de corriente en las ubicaciones del dispositivo

alimentado. Permite una aplicación más sencilla de los sistemas de alimentación ininterrumpida y proporciona

mayor flexibilidad a la hora de instalar los dispositivos, porque se puede instalar en cualquier lugar donde haya

un cable Ethernet.

La primera versión de esta tecnología se publicó en el estándar IEEE 802.3af en 2003 y, en el año 2009. se

publicó una revisión y una ampliación en el estándar IEEE 802.3at. PoE está diseñado de manera que no haga

disminuir el rendimiento de comunicación de los datos en la red o reducir el alcance de la red. La corriente

suministrada a través de la infraestructura LAN se activa de forma automática cuando se identifica un terminal

compatible y se bloquea ante dispositivos preexistentes que no sean compatibles. Esta característica permite a

los usuarios mezclar en la red con total libertad y seguridad dispositivos preexistentes con dispositivos

compatibles con PoE.

4.2 ELEMENTOS DE INTERCONEXIÓN

Cuando se diseña una red de datos se desea sacar el máximo rendimiento de sus capacidades. Para

conseguir esto, la red debe estar preparada para efectuar conexiones a través de otras redes, sin importar qué

características posean. El objetivo de la interconexión de redes (lnternetworking) es dar un servicio de

comunicación de datos que involucre diversas redes con diferentes tecnologías de forma transparente para el

usuario. Este concepto hace que las cuestiones técnicas particulares de cada red puedan ser ignoradas al

diseñar las aplicaciones que utilizarán los usuarios de los servicios. Los elementos de interconexión permiten

la unión física y/o lógica de redes distintas. Cuanto mayor sean las similitudes de las redes a interconectar,

menor será la complejidad del elemento de interconexión. Algunas de las ventajas que plantea la interconexión

de redes de datos son:

Compartir recursos.

Coordinar tareas de diversos grupos de trabajo.

Reducir costes, al utilizar recursos de otras redes.

Aumentar la cobertura geográfica.

Los elementos de interconexión para redes cableadas son los siguientes:

Repetidores o multirepetidores: son dispositivos de interconexión que permiten aumentar la

distancia alcanzada por la red cumpliendo las normativas. Estos dispositivos simplemente regeneran

las señales recibidas, no realizando ninguna acción adicional. Cuando es un multirepetidor puede

haber muchas colisiones. entonces se usa el concentrador o hub.

Concentradores (hubs): realizan la misma función que un multirepetidor, pero avisa a los demás

dispositivos de la red cuando el medio está ocupado, para que no se produzcan tantas colisiones. Sin

embargo, lo que le llega por cualquier entrada, lo replica por todas las demás. Actúan en la capa física

(nivel 1), generando una topología en estrella.

2º CFGS Sistemas de Telecomunicaciones e informáticos 7

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

Puentes (bridges): permiten interconectar redes con diferente acceso al medio (Token Ring, CSMA,

etc.). Para desarrollar esta tarea es necesario que accedan a la capa de enlace de datos (nivel 2) del

modelo OSI. Por otro lado, también se utilizan para segmentar (dividir) la red de área local utilizando

las direcciones físicas. A diferencia del concentrador, el puente no genera tráfico en un segmento en el

que no esté conectado el destinatario. Al conectar un puente, la red queda dividida en segmentos más

pequeños. Si un equipo se conecta a otro dentro del mismo segmento, la información no sale del

segmento. Sin embargo, si un equipo quiere comunicarse con otro conectado a otro segmento, el

puente retransmitirá la información solo al segmento donde se encuentra el equipo destino. Al aislar

segmentos se aísla el tráfico y esto proporciona seguridad, se evita el espiar en segmentos

restringidos.

Conmutadores (switches): son como los concentradores pero permiten simultanear varias

comunicaciones. Estos dispositivos son puentes que tienen la posibilidad de dividir la red en muchos

segmentos (6 o más) y que retransmiten a mayor velocidad. Además, permiten que varios segmentos

operen con velocidades diferentes. Para realizar su cometido es necesario que analicen el contenido

de la información; por tanto, implica el almacenamiento de tramas. Los conmutadores son más lentos

que los concentradores porque tienen que tratar la información.

Encaminadores (routers): estos dispositivos permiten segmentar la red y elegir la ruta óptima que

deben seguir los mensajes desde un equipo a otro. Para ello, es necesario que accedan a la capa de

red (nivel 3) del modelo OSI. Al igual que los puentes y conmutadores, los encaminadores dividen la

red en segmentos, denominados subredes. Las subredes conectadas a un encaminador pueden tener

el mismo o diferente protocolo de nivel 3.

2º CFGS Sistemas de Telecomunicaciones e informáticos 8

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

Pasarelas (gateways): convierten un protocolo o formato a otro. Sirven para conectar redes que usen

protocolos diferentes. Por tanto, la información no se transmite directamente, sino que se traduce para

garantizar una continuidad entre los dos protocolos. Son altamente complejos y actúan en el nivel 4 y

superiores del modelo OSI.

La siguiente tabla resume la relación con los niveles OSI que tiene cada uno de los elementos de

interconexión de redes. En las redes actuales los elementos de interconexión más extendidos son los routers y

los switches.

Elemento Nivel relacionado

Repetidos Concentrador (hub) Nivel 1

Conmutador (switch)

Nivel 2

Puente (bridge)

Encaminador (router) Nivel 3

Pasarela (gateway) Nivel 4 al 7

4.2.1 Técnicas de verificación de conectividad

El comando ping, a pesar de su sencillez, es muy útil para la verificación de conectividad de redes durante su

configuración y para la detección de fallos en la misma. Ping es un comando básico de redes, donde el usuario

verifica que existe una dirección IP en particular y que puede aceptar peticiones. Se utiliza como diagnóstico

para asegurar que un dispositivo de la red se encuentra operativo.

Ping funciona mediante el envío de un ICMP (Internet Control Message Protocol), petición de eco a una

interfaz específica de la red y espera una respuesta. También informa del tiempo utilizado por los paquetes en

ir y regresar, así como la cantidad de nodos por los que pasa.

Por ejemplo, la figura siguiente muestra el diagrama de la red privada Clase C de una organización con IP

192.168.1.0 y que se conecta a Internet a través de una pasarela o puerta de enlace con IP 192.168.1.1. La

verificación se puede realizar desde cualquier sistema informático conectado a la red, en este caso desde el

ordenador de sobremesa con IP 192.168.1.200.

2º CFGS Sistemas de Telecomunicaciones e informáticos 9

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

Los puntos a verificar en la red son:

Verificación del protocolo TCP/IP: se realiza con la ejecución de ping localhost (o ping 127.0.0.1).

Esto permite verificar si el protocolo TCP/IP está correctamente instalado y en funcionamiento. Es

enviado y respondido internamente por el propio equipo.

Verificación del adaptador de red: se realiza haciendo ping al propio equipo (en este caso ping

192.168.1.200). El comando es enviado a través de la red y recibido por el propio equipo, el cual envía

la respuesta a la red y la recoge de ella. Esto permite verificar si la tarjeta de red está funcionando

adecuadamente.

Verificación de la red local: se realiza haciendo ping a un equipo próximo conectado a la red (en este

caso ping 192.168.1.201). Esto permite verificar el cableado del equipo hacia la red. Si se ejecuta ping

192.168.1.1 (IP de la puerta de enlace) se puede verificar si el cableado general de la red funciona

correctamente. Realizando ping a un equipo de la red conectado en otro segmento (por ejemplo, ping

192.168.1.203) se verifica la conectividad de los dos routers.

Verificación de la conexión a Internet: realizando ping a otro equipo conectado a Internet se verifica

si la conexión es correcta. Por ejemplo, ejecutando ping 173.194.45.223 (lP de Google) se puede

verificar que la conexión a Internet funciona.

Verificación de los servidores DNS: se puede comprobar ejecutando ping google.es o cualquier otra

dirección de Internet (URL) conocida. Esto verifica si están correctamente configuradas las IP de los

servidores DNS, puesto que el servidor debe responder con la IP de la dirección de Internet.

4.3 ARQUITECTURA Y MODELOS DE REDES JERÁRQUICAS

Las redes jerárquicas se basan en dividir la red en capas independientes y cada una con una función

específica. El diseño de una red telemática que satisfaga las necesidades de una pequeña o mediana

empresa tiene mayor rendimiento si se utiliza un modelo de diseño jerárquico. En comparación con otros

diseños de redes, una red jerárquica se administra y expande con más facilidad y los problemas se resuelven

con mayor rapidez. Cada capa independiente de la red jerárquica cumple funciones específicas dentro de la

red general. La separación de las diferentes funciones hace que el diseño de la red se vuelva modular y esto

facilita la escalabilidad y el rendimiento. El modelo de diseño jerárquico típico se separa en tres capas: acceso,

distribución y núcleo.

Capa de acceso: hace de interfaz con dispositivos finales, como sistemas informáticos y teléfonos IP,

para proveer acceso al resto de la red. Esta capa de acceso puede incluir routers, switches, bridges,

hubs y puntos de acceso inalámbricos. Su función principal es aportar un medio de conexión de los

dispositivos a la red y controlar qué dispositivos pueden comunicarse en la red.

Capa de distribución: controla el flujo de tráfico de la red con el uso de políticas y traza los dominios

de broadcast, al realizar el enrutamiento entre las VLAN definidas en la capa de acceso. Las VLAN

permiten segmentar el tráfico sobre un switch en subredes separadas. Por ejemplo, en la figura

anterior separa el tráfico según se trate de profesores, alumnos o laboratorio. Normalmente, los

switches de la capa de distribución son dispositivos que presentan disponibilidad y redundancia altas

para asegurar la fiabilidad.

Capa núcleo: es el backbone de alta velocidad de la Internetwork. Esta capa es esencial para la

interconectividad entre los dispositivos de la capa de distribución, por tanto, es importante que el

núcleo sea sumamente disponible y redundante. El área del núcleo también puede conectarse a los

recursos de otras redes externas como Internet. El núcleo agrega el tráfico de todos los dispositivos de

la capa de distribución, por tanto debe poder reenviar grandes cantidades de datos rápidamente.

2º CFGS Sistemas de Telecomunicaciones e informáticos 10

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

Aunque el diseño jerárquico de tres capas es el más habitual, en redes pequeñas, no es inusual que se

implemente un modelo de núcleo colapsado. En el modelo de núcleo colapsado se combinan la capa de

distribución y la capa núcleo en una sola capa.

Son muchos los beneficios que proporcionan un diseño de red jerárquica. A continuación se listan algunos de

ellos:

Escalabilidad: la modularidad del diseño de red jerárquica permite agregar con facilidad nuevos

elementos a la red.

Redundancia: a medida que crece la red, la disponibilidad a través de implementaciones redundantes

aumenta.

Rendimiento: desde los dispositivos finales hasta el núcleo, pasando por la capa de distribución, se

gana rendimiento ya que cada uno se encarga de su función específica. Una red jerárquica con un

diseño apropiado puede lograr casi la velocidad de cable entre todos los dispositivos.

Seguridad: la posibilidad de administrar cada switch de forma independiente, permite tener niveles de

seguridad diferentes. Es posible configurar los switches de la capa de acceso con varias opciones de

seguridad del puerto que proveen control sobre qué dispositivos se permite conectar a la red.

Facilidad de administración: al realizar cada capa funciones específicas, si necesita cambiar la

funcionalidad de un switch de la capa de acceso, se podría repetir ese cambio en todos los switches

de la capa de acceso en la red porque presumiblemente cumplen las mismas funciones en su capa. La

implementación de switches nuevos también se simplifica porque se pueden copiar las

configuraciones del switch entre los dispositivos con muy pocas modificaciones.

Capacidad de mantenimiento: en caso de fallos en el sistema es más fácil encontrarlos y

solucionarlos, ya que la composición jerarquizada permite saber exactamente dónde se encuentra el

fallo y aislarlo.

2º CFGS Sistemas de Telecomunicaciones e informáticos 11

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

4.3.1 Diseño de un red jerárquica

Aunque una red presente un diseño jerárquico, no significa que la red esté bien diseñada. En este apartado se

darán una pautas que ayuden a diferenciar entre redes jerárquicas con un buen diseño y las que presentan un

diseño deficiente.

Diámetro de la red

Al diseñar una topología de red jerárquica, lo primero que debe considerarse es el diámetro de la red. Con

frecuencia, el diámetro es una medida de distancia pero en este caso se utiliza el término para medir el

número de dispositivos. El diámetro de la red es el número de dispositivos que un paquete debe cruzar antes

de alcanzar su destino. Mantener bajo el diámetro de la red asegura una latencia baja y predecible entre los

dispositivos.

En la figura siguiente se muestra la comunicación del Sistema Informático 1 con el Sistema Informático 3. En

este caso la comunicación atraviesa 6 switches, por lo que el diámetro de la red es 6. Cada switch en la ruta

introduce cierto grado de latencia. La latencia del dispositivo de red es el tiempo que transcurre mientras un

dispositivo procesa un paquete o una trama. Cada switch debe determinar la dirección MAC de destino de la

trama, verificar la tabla de la dirección MAC y enviar la trama al puerto apropiado. Aunque el proceso completo

se produce en una fracción de segundo, el tiempo se acrecienta cuando la trama debe cruzar varios switches.

En el modelo jerárquico de tres capas, la segmentación de la capa de distribución prácticamente elimina el

diámetro de la red. En una red jerárquica, el diámetro de la red siempre va a ser un número predecible de

saltos entre el dispositivo origen y el dispositivo destino.

Conectividad agregada de la red

Cada capa en el modelo de redes jerárquicas es una candidata posible para el agregado de ancho de banda.

El agregado de ancho de banda es el resultado de considerar los requisitos de ancho de banda específicos de

cada parte de la jerarquía. Después de que se conocen los requisitos de ancho de banda de la red, se pueden

agregar enlaces entre switches específicos, lo que recibe el nombre de agregado de enlaces.

2º CFGS Sistemas de Telecomunicaciones e informáticos 12

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

El agregado de enlaces consiste en combinar múltiples enlaces de puerto de varios switches, con el fin de

lograr un rendimiento mayor entre ellos. Cisco cuenta con una tecnología de agregado de enlaces específica

llamada EtherChannel, que permite la consolidación de múltiples enlaces de Ethernet.

Por ejemplo, los Sistemas Informáticos 1 y 3 de la figura siguiente se utilizan para realizar simulaciones y, por

tanto, requieren de gran ancho de banda. Para este caso, el administrador de red ha decidido que los switches

S1 y S5 de la capa de acceso requieren un aumento del ancho de banda. Estos switches de la capa de acceso

respetan la jerarquía y se conectan con los switches de distribución D1 y D3. A su vez, estos switches de

distribución se conectan con los switches C1 y C2 de la capa núcleo. Obsérvese cómo los enlaces específicos

en puertos específicos se agregan en cada switch. De esta manera, se consigue un aumento del ancho de

banda para una parte específica de la red. En la figura se indican los enlaces agregados por medio de dos

líneas de puntos con un óvalo que las relaciona. En otros diagramas de la red, los enlaces agregados están

representados por una línea de puntos única con un óvalo.

Redundancia

La redundancia es una cualidad imprescindible para una red altamente disponible. Se puede proveer

redundancia de varias formas. Por ejemplo, se pueden duplicar las conexiones de red entre los dispositivos o

se pueden duplicar los propios dispositivos.

La implementación de los enlaces redundantes puede ser costosa. porque cada switch de una capa de la red

jerarquía tiene una conexión con cada switch de la capa siguiente. El coste de implementar la redundancia en

la capa de acceso es elevado dado el número de conexiones, además de las características limitadas en los

dispositivos finales. Por ello, solo es aconsejable crear redundancia en las capas de distribución y núcleo de la

red.

En la figura siguiente, los enlaces redundantes se observan en la capa de distribución y en la capa núcleo. En

la capa de distribución existen dos switches, el mínimo requerido para admitir redundancia en esta capa. Los

switches de la capa de acceso S1, S3, S4 y S6 se encuentran interconectados con los switches de la capa de

distribución. Esto protege a la red si falla uno de los switches de distribución. En caso de fallo, el switch de la

capa de acceso ajusta su ruta de transmisión y reenvía el tráfico a través del otro switch de distribución.

2º CFGS Sistemas de Telecomunicaciones e informáticos 13

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

4.4 RED CONVERGENTE

La comunicación digital de datos, voz y vídeo es esencial para las pequeñas y medianas empresas.

Tradicionalmente, estos servicios se suministran a través de redes distintas e independientes. Sin embargo,

las organizaciones actuales tienen la necesidad de ejecutar servicios de voz y vídeo en sus redes de datos

(VolP) y esto afecta a la red jerárquica. En consecuencia, una LAN con un diseño apropiado es un requisito

fundamental, por ello, el técnico debe ser capaz de seleccionar los dispositivos apropiados para cumplir las

especificaciones.

La convergencia es el proceso de combinación de las comunicaciones con voz y vídeo sobre una red de datos.

Las redes convergentes existen desde hace tiempo, pero solo eran factibles en grandes organizaciones,

debido a los requisitos de infraestructura de la red y a la compleja administración. Los costes de red asociados

con la convergencia eran elevados, porque se necesitaban switches caros para tener mayor ancho de banda.

Las redes convergentes, también, necesitaban una administración extensiva en relación con la calidad del

servicio (QoS), porque era necesario que el tráfico de datos con voz y vídeo se clasificara y priorizara en la

red.

Una red convergente usa la misma frecuencia para datos, voz y vídeo

2º CFGS Sistemas de Telecomunicaciones e informáticos 14

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

Los profesionales con experiencia en redes convergentes eran pocos y, además, el equipo antiguo

obstaculizaba el proceso. Sin embargo, en la actualidad, la mayoría de las empresas telefónicas han migrado

a switches digitales. Pero existen muchas oficinas que aún utilizan teléfonos analógicos, por lo que todavía

tienen armarios de cableado de teléfonos analógico. Debido a que aún no se han reemplazado los teléfonos

analógicos, también se debe admitir tanto el sistema telefónico PBX antiguo como los modernos teléfonos lP.

Poco a poco se irá reemplazando esta clase de equipamiento por switches modernos de teléfonos IP. La figura

siguiente representa la conexión de la telefonía tradicional a la red IP a través de un router o gateway. El router

o gateway convierte las señales de las interfaces de telefonía tradicional a VolP. Un teléfono IP es un terminal

que tiene soporte VolP nativo y se puede conectar directamente a una red IP.

Conexión de la telefonía tradicional a la red IP

Para que el teléfono tradicional se pueda conectar a la red IP se digitaliza la voz en señales PCM (Pulse Code

Modulation) por medio del codificador/decodificador de voz. Las muestras PCM son pasadas al algoritmo de

compresión, el cual comprime la voz y la fracciona en paquetes que pueden ser transmitidos a través de la red.

En el otro extremo se realizan exactamente las mismas funciones en un orden inverso. Dependiendo de la

forma en la que la red esté configurada, el router o el gateway pueden realizar la labor de codificación,

decodificación y/o compresión. Por ejemplo, si el sistema usado es un sistema analógico de voz, entonces el

router o el gateway realizan todas las funciones mencionadas anteriormente como muestra la figura siguiente.

Sistema analógico de voz

En cambio, como muestra la figura siguiente, si el dispositivo utilizado es un PBX digital, entonces es este el

que realiza la función de codificación y decodificación, y el router solo se dedica a procesar y a encapsular las

muestras PCM de los paquetes de voz que le ha enviado el PBX.

2º CFGS Sistemas de Telecomunicaciones e informáticos 15

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

Sistema digital de voz

Para transportar voz sobre una red IP se necesitan estándares y protocolos. Actualmente, los suministradores

de equipos de red y sus clientes pueden escoger entre cuatro protocolos diferentes:

H.323.

Protocolo de control Gateway Media (MGCP).

Protocolo de iniciación de sesión (SIP).

Control Gateway Media / H.248 (MEGACO).

El servidor de la figura de la “Conexión de la telefonía tradicional a la red IP” provee el manejo y las funciones

administrativas para soportar el enrutamiento de llamadas a través de la red. En un sistema basado en H.323,

el servidor es conocido como un Gatekeeper. En un sistema SIP, el servidor es un servidor SIP. En un sistema

basado en MGCP o MEGACO, el servidor es un Call Agent (agente de llamadas). Por último, la red lP provee

conectividad entre todos los dispositivos. La red IP puede ser una red IP privada, una intranet o Internet.

4.4.1 Ventajas de la red convergente

La convergencia de redes de voz, vídeo y datos se ha vuelto muy popular debido a los avances tecnológicos.

En la actualidad, resulta más fácil implementar y administrar la convergencia, además, su adquisición es más

barata. La figura siguiente muestra dos dispositivos de alta tecnología para redes convergentes: un switch

Catalyst Express 500/520 y un teléfono IP Cisco 6921.

El cambio a una red convergente puede ser una decisión difícil si la empresa ya realizó una inversión en redes

de voz, vídeo y datos separadas. El abandono de una inversión que aún funciona resulta difícil, pero la

convergencia de voz, vídeo y datos en una infraestructura de red única presenta varias ventajas.

Un beneficio de una red convergente es la existencia de solo una red para administrar. Si una empresa cuenta

con una red separada de voz y datos, necesita a un grupo de personas que administre la red de voz y otro

grupo que administre la red de datos. Con una red convergente, se necesita a un grupo que administre tanto la

red de voz como la de datos. Además. existen costes adicionales que resultan del uso de tres conjuntos de

cableado de redes. El uso de una red única significa que el técnico solo debe administrar una infraestructura

conectada por cables.

2º CFGS Sistemas de Telecomunicaciones e informáticos 16

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

Otro beneficio es el menor coste de implementación y administración. Es menos costoso implementar una

infraestructura de red única que tres infraestructuras de redes distintas.

Las redes convergentes ofrecen opciones que no existían antes. Ahora se pueden unir las comunicaciones de

voz y vídeo directamente en el sistema informático de un usuario. No es necesario contar con un aparato

telefónico o un equipo para videoconferencias. Se puede lograr la misma función con el uso de un software

especial integrado en el sistema informático. Cuando se utiliza el software, en lugar de un teléfono físico, una

empresa puede realizar la conversión a redes convergentes con rapidez porque no hay gastos en la

adquisición de teléfonos IP y de los switches necesarios para conectar los teléfonos.

4.5 CERTIFICACIÓN DE REDES

Después de la instalación de una red es necesaria su verificación y en muchas ocasiones su certificación, por

los siguientes motivos:

Los estándares lo requieren.

Los clientes lo demandan.

Ocurren errores en la instalación.

Demostración de que la instalación es operativa.

La certificación es el elemento creado por la Administración de un país o países para comprobar que un

producto, proceso o servicio cumple una determinada norma. Esta comprobación la realiza una entidad

independiente de las partes interesadas.

En España, las certificaciones las emiten una serie de organismos de certificación que previamente han

demostrado su capacidad para hacerlo ante la Administración del Estado. El organismo más conocido que

puede emitir certificaciones es AENOR, aunque existen muchos otros. En el caso de las redes telemáticas,

para asegurar la calidad de la instalación, se debe llevar a cabo la certificación del cableado de acuerdo con

los procedimientos descritos en la norma E-50346 y la medida de los parámetros especificados en la norma

EN-50173.

La certificación se realiza con un aparato de medida homologado y calibrado, debiéndose presentar el modelo

de equipo y su fecha de última calibración. Un certificador de cableado de redes de datos realiza una serie de

testeos con el objetivo de verificar si se adapta o no la infraestructura de red a una determinada categoría o

estándar. La norma ANSI/TIA/EIA-568B, a través de una serie de documentos, describe las características

mecánicas y eléctricas del cableado, clasificándolos en categorías.

La unidad de medida empleada en acústica y telecomunicaciones para expresar la relación entre dos

potencias, acústicas o eléctricas, se denomina decibelio (dB). El decibelio es una unidad adimensional y

relativa (no absoluta), que es utilizada para facilitar el cálculo y poder realizar gráficas en escalas reducidas. El

dB relaciona la potencia de entrada (PE) y la potencia de salida (PS), a través de la fórmula:

PS

N [dB]=10 log

PE

El decibelio (dB) mide la ganancia o la atenuación según sea el signo, positivo o negativo respectivamente.

Por ejemplo, cuando el margen medido en decibelios entre dos señales cae en tres unidades (-3dB), la pérdida

de potencia de la señal es del 50 %.

2º CFGS Sistemas de Telecomunicaciones e informáticos 17

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

4.5.1 Equipos y procedimientos

La certificación de una red consiste en realizar un test según estándares y con

equipos homologados para dichas tareas. Debe testearse el enlace permanente,

esto es, el cableado horizontal y el cableado vertical, sin tenerse en cuenta los

latiguillos. Se certifica el cableado que es permanente porque forma parte de la

infraestructura del edificio. Los equipos de red, así como los latiguillos, son

cambiados muchas veces durante la vida de la infraestructura. Con este test se

proporciona la garantía de que el canal de transmisión (enlace permanente más

cables de parcheo) cumplen los requerimientos de red. El equipo de certificación

de redes se conecta en el panel de parcheo y en la roseta.

Procedimiento de testeo del enlace permanente

Se testea el canal de comunicaciones porque indica el funcionamiento real del cableado que será usado en las

aplicaciones de red. En este testeo se incluye el funcionamiento de los cables de parcheo, que a menudo son

la parte más débil del enlace.

4.5.2 Parámetros y documentación

Los equipos de certificación de redes analizan una serie de parámetros para certificar la red. Los parámetros

analizados por estos equipos en redes con cable multifilar son:

Mapa de cableado: verifica la continuidad eléctrica de cada par y que no existan pares invertidos,

cruzados o divididos.

Resistencia de cada par y se compara con el valor patrón del fabricante. Verifica la incompatibilidad

entre cables, conexiones defectuosas, cortocircuitos, etc.

Longitud de cada par (debe estar dentro de los límites indicados por la norma). El cálculo se basa en

el tiempo de propagación de la señal por el cable. Para evitar efectos de inducción mutua, cada par

tiene una longitud diferente (el trenzado es diferente en cada par). Según la norma, el enlace

permanente más largo no puede exceder de 90 m y el canal más largo no puede exceder de 100 m.

Tiempo de propagación (Delay Skew): mide la diferencia de tiempo en nanosegundos entre la

velocidad de transmisión del par más rápido y el par más lento.

2º CFGS Sistemas de Telecomunicaciones e informáticos 18

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

Diferencia de propagación en un cable

Retardo: la velocidad nominal de propagación (NVP) es la velocidad de una señal por el cable relativa

a la velocidad de la luz. En el vacío, las señales viajan a la velocidad de la luz. Por el contrario, en un

cable, las señales viajan a una velocidad menor a la de la luz. La velocidad de una señal en un cable

es por lo general entre el 60 % y 80 % de la velocidad de la luz. Si la NVP de un cable es demasiado

lenta o el cable es demasiado largo, las señales se demoran y el sistema no puede detectar las

colisiones con suficiente antelación para prevenir graves problemas en la red.

Pérdida de inserción (lnsertion Loss): es la medida de la cantidad de energía que se pierde cuando

las señales circulan por el cable (atenuación). Es producida por la resistencia del cable y las fugas a

través del material aislante. Se expresa decibelios (dB). Los valores más bajos de atenuación se

corresponden a un mejor rendimiento del cable. La pérdida de inserción aumenta de forma lineal a

medida que aumenta la longitud del enlace. Como representa la figura siguiente, se mide inyectando

una señal de amplitud conocida en un extremo y midiendo la amplitud recibida en el otro extremo.

Cálculo de la pérdida de inserción

Pérdida de retorno (Return Loss): es la diferencia entre la potencia de la señal transmitida y las

reflexiones causadas por variaciones en impedancia del cable. Un valor alto significa que las

impedancias son casi iguales, lo que da como resultado pocas reflexiones. Los cables con valores

altos de pérdida de retorno son más eficientes para transmitir señales LAN porque se pierde muy poco

la señal en reflexiones.

Las reflexiones empeoran el cableado

2º CFGS Sistemas de Telecomunicaciones e informáticos 19

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

Diafonía extremo cercano o NEXT (Near End Crosstalk): mide la diafonía existente entre un par

transmisor y un par adyacente dentro del mismo cable. La medida se realiza en ambos extremos, para

todas las combinaciones posibles, arrojando 12 resultados. Se produce diafonía o crosstalk cuando

parte de las señales presentes en un extremo del cable, llamado perturbador, aparece en el otro,

considerado perturbado. El equipo de certificación mide la interferencia aplicando una señal de prueba

a un par de cables y midiendo la amplitud de las señales de interferencia que se reciben en el otro par

de cables. El valor de la interferencia se calcula como la diferencia de amplitud entre la señal de

prueba y la señal de interferencia al medirse desde el mismo extremo del cable. Se expresa en

decibelios. Los valores más altos de NEXT corresponden a menos interferencia y un mejor

rendimiento del cable. Los problemas suelen deberse a cables defectuosos, demasiados conectores,

destrenzado en las terminaciones, pares divididos, conectores de baja calidad, etc.

Efecto de diafonía al par adyacente

Diafonía acumulativa o PS NEXT (Power Sum NEXT): mide el efecto acumulativo de NEXT de todos

los pares de hilos del cable. PS NEXT se computa para cada par de hilos en base a los efectos de

NEXT de los otros tres pares.

Por último, los parámetros ACR-N (Attenuatation/Crosstalk Ratio Near), PS ACR-N (Power Sum

Attenuation/Crosstalk Ratio Near), ACR-F (Attenuation/Crosstalk Ratio Far end) y PS ACR-F (Power Sum

Attenuation/Crosstalk Ratio Far end) son valores calculados a partir de los valores medidos por el equipo.

En base a los resultados obtenidos con el equipo de certificación, el enlace permanente se clasifica en una de

las siguientes categorías:

Ancho de

Categoría Uso

banda

Cat 1 <1 Mbps Telefonía y datos a corta distancia.

Cat 2 4 Mbps Redes antiguas.

Cat 3 10 Mbps Redes de los años noventa.

Cat 4 16 Mbps Redes en anillo.

Cat 5 100 Mbps Redes Ethernet.

Cat 5E 100 Mbps Anterior, pero adecuado a redes Gigabit Ethernet.

Cat 6 1 Gbps Redes Gigabit Ethernet.

Cat 7 10 Gbps Redes 10-Gigabit Ethernet.

2º CFGS Sistemas de Telecomunicaciones e informáticos 20

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

La figura de la derecha muestra un ejemplo de un test

de un equipo certificador. Como se puede ver en la

figura se produce un error en el parámetro NEXT,

porque existe una diferencia de 0,2 dB. La norma para

UTP Cat 5E marca que el NEXT debe superar o

igualar el valor de 30,1 dB. En este caso, se podría

asegurar que la pequeña diferencia del parámetro

NEXT se debe al destrenzado de los hilos, lo que

provoca diafonía entre ellos.

Un resultado marcado con un asterisco significa que las mediciones están dentro del rango de incertidumbre

de medida del equipo. Estos resultados se consideran marginales. Un resultado PASA* se considera de

aprobación y un resultado FALLO* se considera de fallo.

El informe de certificación, normalmente, se puede

entregar en formato electrónico. Cada enlace

certificado estará etiquetado con el número de toma

(n.º de armario - caja - dígito o letra de la toma). La

certificación de la infraestructura estará

condicionada por tanto al cumplimiento de la

categoría correspondiente por parte de todos los

enlaces.

La figura de la derecha muestra un ejemplo de un

informe de certificación.

Para finalizar, se deberán realizar todas las

pruebas, comprobaciones y depuraciones

necesarias de funcionamiento de la infraestructura

de cableado en su totalidad, antes de la puesta en

servicio a nivel de usuario.

2º CFGS Sistemas de Telecomunicaciones e informáticos 21

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

4.6 INTEGRACIÓN DE EQUIPOS INFORMÁTICOS Y PERIFÉRICOS

Aparte de los dispositivos estudiados en las redes, a estas se pueden conectar otros tipos de dispositivos

como impresoras, unidades de almacenamiento, etc. En su nivel más elemental, una red consiste en dos

equipos informáticos conectados mediante un cable para que puedan compartir datos. Todo el trabajo en red

(Networking), no importa cuán sofisticado, procede de esta idea simple. Aunque la idea de dos equipos

informáticos conectados por cable puede no parecer extraordinaria, en retrospectiva, fue un gran hito en las

telecomunicaciones.

El Networking surge de la necesidad de compartir datos. Los ordenadores personales son buenas

herramientas de trabajo, pero no permiten compartir rápidamente los datos generados. Sin una red, los

documentos tienen que ser impresos para que otros los editen o los usen. En el mejor de los casos, se

entregan ficheros en discos a otros para que los copien. Si otros usuarios hacen cambios en un documento no

hay manera de mezclarlos. Esto fue, y todavía es, llamado trabajo en un entorno aislado (stand alone). Si un

usuario aislado conectase su ordenador a otros ordenadores podría compartir los datos y periféricos. Al grupo

de equipos informáticos y otros aparatos conectados entre sí se le llama red (Nerwork), y al concepto de

equipos informáticos conectados compartiendo recursos se le llama Networking.

Las organizaciones e instituciones implementan redes, principalmente, para compartir recursos y facilitar la

comunicación. Los recursos incluyen datos, aplicaciones y periféricos. Un periférico es un dispositivo como un

disco externo, una impresora, un ratón, etc. La comunicación incluye enviar mensajes electrónicos o e-mails.

4.6.1 Equipos de impresión

Antes de la llegada de las redes, los usuarios necesitaban su propia e individual impresora, plotter y otros

periféricos. Sin una red, la única forma de compartir una impresora era que los usuarios hicieran turno en el

equipo informático conectado a la impresora. Ahora, las redes hacen posible que muchos usuarios puedan

compartir ambos, datos y periféricos, simultáneamente. Si muchos usuarios utilizan una impresora, se pueden

emplear impresoras conectadas directamente en la red.

Las impresoras son caras y necesitan del suministro eléctrico, además, los usuarios suelen utilizar una

impresora de forma intermitente. Si se comparte una impresora entre varios usuarios, se consigue realizar un

ahorro en cuanto a costes y consumo de energía. Cuando los usuarios de una red quieren imprimir datos en

una impresora de red compartida, envían sus datos a un servidor de impresión. Entonces el servidor envía los

datos a la impresora compartida como ilustra la figura siguiente.

Un gestor de impresión (spooler) es el software que intercepta un trabajo de impresión que envía la

aplicación de un usuario (por ejemplo, un procesador de textos) a la impresora, y lo envía a una cola de

2º CFGS Sistemas de Telecomunicaciones e informáticos 22

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

impresión. Una cola de impresión es un buffer en el que se almacena el trabajo de impresión hasta que la

impresora se encuentre disponible y preparada para imprimirlo.

La impresión en red consta de estos cuatro pasos:

1. Una aplicación da formato a los datos del documento en una forma que pueda ser utilizada por la

impresora y se los envía.

2. El equipo envía los datos a la red, por donde viaja hasta el servidor de impresión.

3. El software de gestión de impresión del servidor de impresión coloca los datos en una cola de

impresión.

4. La cola de impresión guarda los datos hasta que la impresora está preparada para imprimirlos.

Las colas de impresión suelen utilizar RAM para el almacenamiento, debido a que pueden mover los datos

más rápido que un disco duro. Sin embargo, si se han enviado varios trabajos a la impresora, la cola se llena,

y estos documentos se envían al disco duro del servidor de impresión para que esperen su turno en la cola.

Al igual que las impresoras, en una red se pueden compartir los faxes. El servidor de fax compartido hace para

la comunicación por fax lo que una impresora compartida hace para la impresión; hace que el fax esté

disponible para todos los usuarios de la red, de forma que no tengan que dejar sus puestos de trabajo para

enviar un fax. La posibilidad de enviar un fax desde la red puede ahorrar tiempo y evitar frustraciones. porque

los usuarios no tienen que tratar con los problemas de las máquinas de fax.

Un buen servicio de fax permite al administrador del fax controlar los faxes que llegan para distribuirlos a los

destinatarios y descartar los que sean de publicidad. Algunas utilidades de fax para redes permiten a los

usuarios vincular su dirección de correo electrónico a un número de fax. Esto envía los faxes directamente al

destinatario.

Los faxes llegan a la máquina de fax sin información electrónica sobre la dirección; por tanto, es necesario

saber cómo se distribuyen. Existen varias formas de distribución de faxes. La siguiente lista describe algunas

de las opciones disponibles:

Los faxes se pueden distribuir manualmente, es decir, llevados a mano a su destinatario.

Un software de Reconocimiento de caracteres (OCR) convierte la carátula del fax en texto y busca el

nombre del destinatario del fax.

Un software de Reconocimiento inteligente de caracteres (ICR) convierte la carátula del fax en texto y

busca el nombre del destinatario del fax. El ICR es más lento que el OCR, pero más seguro.

El subdireccionamiento T.30 es una versión modificada del protocolo de fax T.30 que permite al que

envía un fax utilizar un número de extensión que se utiliza para encaminar el fax.

La Tecnología de sistemas incluidos en Novell (NEST) es similar al subdireccionamiento T.30. El que

envía el fax añade una extensión del número de teléfono al marcar el número del fax. La extensión se

utiliza para encaminar el fax.

La distribución con código de barras permite al que envía el fax colocar un código de barras en la

carátula del fax para identificar al destinatario del fax.

La distribución de Identificación de la estación de transmisión (TSI) utiliza el número de fax del emisor

para encaminar el fax. El inconveniente es que todos los faxes de un número de fax concreto siempre

se envían a la misma persona.

La distribución mediante varias líneas de fax y módem. Todos los faxes que se reciben por una línea

de fax determinada se distribuyen a un usuario o grupo concreto.

2º CFGS Sistemas de Telecomunicaciones e informáticos 23

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

4.6.2 Sistemas de almacenamiento en red

Antes de que existieran las redes, los usuarios que querían compartir información estaban limitados a guardar

la información en un disquete y llevar físicamente el disco de un equipo a otro. Las redes reducen la necesidad

de comunicación en papel y facilitan el intercambio de cualquier tipo de dato disponible para cada usuario que

lo necesite.

Los sistemas de almacenamiento en red son un tipo de almacenamiento compartido. Los dispositivos de

almacenamiento conectados en red almacenan y comparten datos entre varios equipos informáticos. Se puede

acceder a esos datos desde la misma ubicación en la que se encuentra la red o de manera segura a través de

Internet. Los sistemas de almacenamiento compartido en red más importantes son:

• NAS (Network Attached Storage): contiene un solo dispositivo de almacenamiento que está

directamente conectado a una red local y que ofrece datos compartidos a todos los clientes de la red.

Un dispositivo NAS es sencillo de instalar y de administrar, y proporciona una solución de bajo coste.

• SAN (Storage Area Network): es una red de alta velocidad diseñada especialmente para el

almacenamiento de datos y que está conectada a uno o más servidores a través de fibra óptica. Los

usuarios pueden acceder a cualquiera de los dispositivos de almacenamiento de la red a través de los

servidores y de capacidad casi ilimitada. Es mucho más costosa que una NAS, ya que es una

arquitectura completa que utiliza una tecnología que a día de hoy es muy cara.

2º CFGS Sistemas de Telecomunicaciones e informáticos 24

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

• Almacenamiento en la nube (Cloud Storage): con la llegada de Internet se creó la posibilidad de

colgar y almacenar en la Red de redes todo tipo de datos. Entonces, algunas empresas empezaron a

ofrecer servicios de almacenamiento directamente en Internet. Funciona de una manera sencilla: si se

tiene una cuenta en alguna plataforma de almacenamiento en la nube, se accede a ella a través de

Internet, pasando por algún tipo de verificación de identidad (normalmente consiste en un nombre de

usuario y una contraseña). Una vez dentro, se tiene a disposición todos los archivos que previamente

se hayan guardado. La gran ventaja de este sistema es la posibilidad de acceder a esos archivos

desde cualquier dispositivo que se conecte a Internet, entrando a través de la cuenta. Sin embargo,

este sistema puede vulnerar la privacidad de los usuarios o limitar su capacidad de acción. El dejar

todos los datos privados en manos de servidores de terceros es una idea que a mucha gente no le

agrada.

4.7 PROCEDIMIENTOS DE INSTALACIÓN Y CONFIGURACIÓN DE EQUIPOS EN ENTORNOS

DE REDES WLAN Y WAN

Las redes de área local necesitan un canal de transmisión para hacer llegar la información de un punto a otro.

Este canal de transmisión puede ser un medio guiado (redes cableadas) o no guiado (redes inalámbricas).

Las redes WLAN (Wireless Local Area Network) son un sistema de comunicación de datos inalámbrico flexible

y muy utilizado como alternativa a la LAN cableada o como una extensión de esta. Se emplea una tecnología

de radiofrecuencia que permite mayor movilidad a los usuarios al minimizarse las conexiones cableadas. Las

redes WLAN se usan en muchos campos, como almacenes y organizaciones, en los que se transmite la

información en tiempo real a un terminal central. También son muy populares en los hogares para compartir un

acceso a Internet entre varios sistemas informáticos.

La figura siguiente ilustra una configuración típica de WLAN, donde los puntos de acceso o AP (Access

Points) se conectan a una red cableada en un sitio fijo mediante un cableado normalizado. El punto de acceso

recibe la información, la almacena y la transmite entre la WLAN y la LAN cableada o WAN. Cada punto de

acceso puede soportar un pequeño grupo de usuarios llamados clientes y funciona en un rango de entre

treinta y varios cientos de metros. El usuario final accede a la red WLAN a través de adaptadores de red

específicos.

Extensión de una red con WLAN

2º CFGS Sistemas de Telecomunicaciones e informáticos 25

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

Punto de acceso de la empresa CISCO

El IEEE 802.11 es el estándar más extendido para la creación de redes de área local inalámbricas, también

conocido corno Wi-Fi (Wireless-Fidelity). El estándar IEEE 802.11 tiene varias versiones: las versiones b, g y n

funcionan en la banda de 2.4 GHz y las versiones a, n y ac en la banda de 5 GHz.

4.7.1 Configuración de elementos de conexión a red

Para un correcto funcionamiento de la red, todos los elementos que la forman deben estar configurados en

función de la topología que se desee instalar. El primer paso es configurar el adaptador de red inalámbrico y

después los puntos de acceso. Por último, si los hay, se configuran el resto de los elementos, como

repetidores, bridges, etc.

Adaptadores de red inalámbricos

Los adaptadores de red, también llamados NIC (Network lnterface Card), se instalan en los sistemas

informáticos que quieran conectarse a la red inalámbrica. A diferencia de los adaptadores de red de las redes

cableadas, estos no disponen de un conector donde enchufar una clavija, sino de una pequeña antena.

La conexión física del adaptador puede realizarse mediante una tarjeta en una de las ranuras de expansión de

la placa base o mediante un dispositivo USB. Es importante escoger un adaptador compatible con el estándar

del resto de los dispositivos de la red. Una vez instalado, el sistema informático reconoce el nuevo dispositivo y

el sistema operativo busca e instala los controladores adecuados.

Finalizada la instalación del adaptador de red se pueden ver las

redes inalámbricas disponibles pinchando sobre el icono de redes

inalámbricas de la barra de tareas. En primer lugar, el sistema

busca las redes inalámbricas que hay a su alcance y después

muestra todas aquellas a las que se podría conectar. En el listado

de redes disponibles se puede ver información sobre la cobertura

de la red, si la red es segura o no y si el equipo está o no

conectado a alguna de ellas. Cuando se desea conectar a una red

es suficiente con hacer doble clic sobre la red en cuestión. Al

hacerlo, el equipo solicita acceso a la red y si la red está protegida

mediante contraseña se pide introducirla. En el caso de la figura

de la derecha se ha seleccionado una red segura cuyo SSID es

mariagg. Como se puede observar el nivel de cobertura de la red

se representa con un gráfico de barras verdes, cuantas más

barras verdes, más cobertura tiene la red.

2º CFGS Sistemas de Telecomunicaciones e informáticos 26

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

Para desconectarse de una red se procede de la misma manera, haciendo doble clic sobre la red en cuestión.

Al hacerlo, el sistema solicita confirmar la desconexión antes de llevarla a cabo.

Al conectar un equipo a una red inalámbrica, la añade a una lista de redes preferidas (representado,

normalmente, con el icono de un pentágono amarillo). Las redes preferidas pueden configurarse para que el

equipo se conecte a ellas de forma automática cuando estén a su alcance o de forma manual.

Puntos de acceso

La configuración de los puntos de acceso y los routers inalámbricos (Access Point Router) se suele realizar

conectándolos a un sistema informático. Dependiendo del modelo y fabricante, esta conexión puede realizarse

por el puerto Serie, cable Ethernet, etc.

Una vez conectado el dispositivo al sistema informático de la forma descrita por el fabricante en su manual, se

abre una interfaz de comandos que permite configurar (corno mínimo) los siguientes parámetros:

• Nombre del punto de acceso (SSID): cadena de caracteres ASCII que lo identifica.

• Contraseña de acceso: por motivos de seguridad, lo habitual es que el administrador de red asigne

una contraseña a estos dispositivos. De ese modo, cada vez que se quiera acceder a la interfaz de

comandos del dispositivo se solicitará una contraseña. Al instalar por primera vez el dispositivo,

cuando no está configurado, esta contraseña no se solicita o se pide una genérica que especifica el

fabricante en su manual.

• Tipo de estándar y canal: selecciona la versión de la norma 802.11 en la que va a funcionar, así

como el canal. Se deben elegir los más apropiados para evitar posibles problemas de interferencias.

• Direcciones IP, máscaras de red y habilitación de las interfaces que se van a utilizar en función de

la topología elegida.

• Protocolo de enrutamiento, incluyendo todas las redes conectadas directamente al dispositivo.

• Tipo de seguridad y clave de acceso a la red: selecciona el tipo de cifrado y el tipo de autenticación

que se va a usar en la transmisión de datos. También se especifica la clave que se solicitará para

acceder a la red.

A modo de ejemplo, la siguiente figura muestra una pantalla típica de configuración de un punto de acceso del

fabricante SMC®. En este caso concreto, el dispositivo se configura a través de un navegador web escribiendo

su IP. El entorno de configuración es más o menos amigable dependiendo del modelo y fabricante.

2º CFGS Sistemas de Telecomunicaciones e informáticos 27

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

4.7.2 Resolución de conflictos

Para asegurar la cobertura de la WLAN se determina la mejor posición de los puntos de acceso y se establece

la frecuencia de funcionamiento. Los puntos de acceso se sitúan lo más centrado que se pueda en el área total

de cobertura y en una posición elevada. La antena que viene en la configuración inicial del punto de acceso no

suele ser de alta ganancia. Si no se consigue la cobertura deseada, se puede sustituir la antena por otra de

mayor ganancia. Cuando un único punto de acceso no da cobertura suficiente, será necesario el uso de

repetidores, teniéndose en cuenta el número de usuarios. Al aumentar el número de usuarios se reduce el

ancho de banda del canal elegido. En el caso de que la velocidad obtenida no sea la apropiada, será

conveniente añadir más puntos de acceso que trabajen en canales distintos.

La gran ventaja de las redes inalámbricas es que los nodos se pueden comunicar sin estar unidos por un

cable. Sin embargo, ofrecen una peor calidad de servicio que las redes cableadas. La velocidad es menor y la

tasa de error debida a las interferencias es mayor. Cuando hay varias redes inalámbricas coexistiendo dentro

de la misma zona se deben utilizar canales diferentes para que la interferencia sea nula. Las WLAN pueden

operar en varios canales que se solapan, cuya frecuencia varía dependiendo del estándar.

Por ejemplo, en los estándares 802.11b y 802.11g de redes inalámbricas, la banda de frecuencia empleada es

de 2,4 a 2,4835 GHz (83,5 MHz de ancho). Esta banda de frecuencia se ha dividido en 14 canales distintos,

con una diferencia de 5 MHz entre cada uno como muestra la figura siguiente. En Estados Unidos y Canadá

solo se pueden usar los 11 primeros, mientras que en Europa se pueden usar los canales del 1 al 13.

El problema surge cuando para una correcta transmisión de hasta 54 Mbps en el caso de 802.11g, al ser

modulado, necesita de una banda de 22 MHz. Entonces, como cada canal está separado por 5 MHz se produce

solapamiento con los canales cercanos. Por ello, se recomienda utilizar canales aislados, es decir, que estén lo

suficientemente separados para dejar el margen de 22 MHz. Normalmente, se utilizan los canales 1, 6 y 11, que

están a 25 MHz de distancia, pero en Europa también se pueden utilizar los canales 2, 7 y 12 o 3, 8 y 13. Aunque

lo más conveniente es separar un poco más los canales usados, dejando una diferencia entre ellos de 30 MHz.

Así, en Europa, los canales óptimos a usar en puntos de acceso cercanos son el 1, 7 y 13.

En resumen, cuando dos o más puntos de acceso que usan los

mismos canales o canales cercanos y tienen áreas de

transmisión que se superponen, las distorsiones de la señal

pueden afectar a las transmisiones. Para evitar estas

interferencias, se recomienda distribuir los canales óptimos por

los puntos de acceso de forma tal que dos puntos de acceso que

usen el mismo canal nunca estén cerca, como se muestra en la

figura de la derecha.

2º CFGS Sistemas de Telecomunicaciones e informáticos 28

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

Por otro lado, el estándar 802.11a, normalmente utilizado en ambiente industrial, utiliza las bandas de

frecuencia de 5,15 a 5,35 GHz y de 5,725 a 5,825 GHz. En este caso, hay 8 canales diferentes de 20 MHz de

ancho cada uno, y la banda es lo suficientemente ancha como para evitar que los canales interfieran unos con

otros.

Algunos puntos de acceso tienen la opción de

configurar el canal a usar de forma automática.

Básicamente, lo que hace es comprobar qué

canales están libres y usar uno de ellos para

transmitir, ahorrando al instalador de la red el

trabajo. Sin embargo, puede que en

determinados ambientes (o si no existe la opción

de automático) sea necesario revisar los canales

y elegir uno a mano. Para facilitar esta tarea

existen muchos programas, uno de ellos, y

gratuito, es el inSSIDer. Con este programa se

analizan todas las conexiones inalámbricas que

existen alrededor y muestra esta información y

alguna más.

Dependiendo de la complejidad de la red podría ser necesario utilizar algunas herramientas de software que

ayuden a previsualizar sobre los planos el funcionamiento de los puntos de acceso.

De este modo se estima la cobertura y los niveles de señal, las fuentes de atenuación de la señal (espejos,

ventanas, paredes o muebles metálicos) y las posibles interferencias (teléfonos inalámbricos, hornos

microondas, WLAN vecinas, etc.). También se deberá tener en cuenta si es necesario instalar más de un

punto de acceso inalámbrico en función de la densidad de usuarios o la necesidad de un ancho de banda

mayor. En ocasiones, es necesario instalar más puntos de acceso con menor área de cobertura para

satisfacer estas demandas y evitar a su vez la interferencia mutua.

Una vez hecho el diseño y el despliegue de infraestructura WLAN es imprescindible realizar un análisis de

cobertura con el fin de asegurar el nivel de señal en cada punto y eliminar la interferencia entre los distintos

puntos de acceso y canales.

2º CFGS Sistemas de Telecomunicaciones e informáticos 29

Redes Telemáticas – UT4 Puesta en servicio de redes telemáticas

4.8 TÉCNICAS DE COMPROBACIÓN DE CONEXIÓN CON REDES EXTERIORES

Finalizada la instalación de una red telemática, tanto cableada como inalámbrica, se procede a la

comprobación de conexión con redes exteriores. Existen varias técnicas y herramientas software para realizar

esta comprobación. Una forma de hacerlo es desde la línea de comandos y ejecutar alguno de los siguientes

comandos:

ping localhost

ping [IP de otro equipo]

tracert [dirección IP]

ipconfig/all

El comando ping comprueba el estado de la conexión del host local con uno o varios equipos remotos de una

red TCP/lP, mientras que el comando tracert permite seguir el recorrido de los paquetes. Esta herramienta en

los sistemas operativos UNIX, MacOS y GNU/Linux se llama traceroute. Por último, el comando ipconfig

proporciona todos los datos de configuración actuales de la red. En UNIX esta herramienta se llama ifconfig.

La supervisión de la red es una técnica para vigilar el tráfico que circula por una red telemática. El tráfico se

puede controlar por direcciones IP y comprobar el acceso exterior de la red y la cantidad de información

transferida. Es útil para comprobar el nivel de uso de la red y verificar el estado de congestión, pudiéndose

obtener estadísticas de uso y de transferencia de ficheros. Existen muchos programas que verifican la red,

CommView y NetXray son algunos de ellos.

La monitorización de la red es otra técnica de comprobación que analiza una red en busca de componentes

lentos o fallidos. El resultado de ese análisis se notifica al administrador de red para verificar que funciona

correctamente y con un buen rendimiento. Esto incluye información sobre:

• Qué se está haciendo en la red.

• Quién lo está haciendo.

• Si se han producido fallos en la red y por qué se han producido.

Todo lo que sucede en una red se puede monitorizar. Sin embargo, no todo es interesante y no todo es igual

de importante. Por tanto, los puntos que se suelen monitorizar son los siguientes:

• Uso de los servicios de la red.

• Contabilidad del tráfico por la red.

• Errores y fallos ocurridos.

• Estado de los procesos que se ejecutan en la red.

• Cambios de software y hardware.