Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Ldap 1

Cargado por

tito19700 calificaciones0% encontró este documento útil (0 votos)

9 vistas9 páginasLDAP

Título original

LDAP_1

Derechos de autor

© © All Rights Reserved

Formatos disponibles

DOC, PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoLDAP

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOC, PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

9 vistas9 páginasLdap 1

Cargado por

tito1970LDAP

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOC, PDF, TXT o lea en línea desde Scribd

Está en la página 1de 9

Autenticación Centralizada Con Tecnología Ldap

Andrés Holguín Coral, Universidad de Los Andes

e-mail:andres.holguin@uniandes.edu.co

RESUMEN como el uso de claves, Biométricos1 ,

smart cards, certificados digitales. La

En el mundo actual, pero en especial ventaja es que la identidad del usuario

las organizaciones actuales, los en la red no necesariamente tiene que

usuarios deben dar pruebas de quiénes ser igual al nombre de la persona. Una

son para así verificar si pueden acceder misma persona puede tener muchas

a cierto tipo de información de la identidades virtuales y vise versa. [1]

compañía. Hay archivos, datos,

documentos, gráficos y otros "secretos

empresariales" que sólo ciertos Existen tres tipos de autenticación[3]:

empleados privilegiados pueden

conocer. El problema radica en que, en a. Autenticación por

la mayoría de los casos, los usuarios conocimiento específico: El nombre de

deben usar tantos mecanismos de mi mamá, la clave del cajero, una

autenticación como sistemas de palabra clave, etc.

información tiene la compañía, lo cual

es bueno para mantener fuera a los b. Autenticación por posesión:

invasores pero bastante incómodo y Una tarjeta inteligente.

laborioso para los autorizados.

c. Autenticación por identidad:

El propósito de este artículo es sugerir La huella digital, la retina, la voz, u

una posible solución a este otras características físicas.

inconveniente, con la cual se pretende

minimizar la cantidad de claves que se

deben utilizar sin minimizar la 1.4. EL RETO

seguridad que se le brinda a los

sistemas de información. En la actualidad cada sistema

operativo tiene su propia forma de

1. MARCO TEORICO autenticar. Lo mismo ocurre con las

aplicaciones y sistemas de información

que tienen las organizaciones. Esto

1.3. QUE ES AUTENTICACION hace que el usuario final se vea

obligado a usar varias formas

Autenticación se refiere al proceso por diferentes de autenticación, con

medio del cual un usuario de una red nombres de usuarios y claves o llaves

adquiere el derecho a usar una distintas, lo cual hace difícil, confuso e

identidad dentro de la dicha red. Hay 1

BIOMETRICO: Identificación personal a

maneras de autenticar un usuario, través de las características personales

biológicas únicas del individuo.

inseguro el acceso a estos sistemas, archivo de texto plano o en una base

debido a que en muchos casos las de datos relacional entre otros métodos

personas tienden a usar claves fáciles o de almacenamiento de información.

lo que es peor, anotar las claves y

dejarlas encima del computador, en la

billetera o en otro lugar donde no sólo 1.6. QUE ES LDAP

lo puede encontrar el dueño, sino

cualquiera. Lightweight Directory Access

Protocol -LDAP-, es un protocolo

El reto es lograr que el usuario tenga cliente servidor hecho para acceder a

una única clave, la cual le sirva para un servicio de directorio en el modelo

ingresar a todos los servicios logrando TCP/IP. Esta basado en el protocolo

una mayor seguridad en los sistemas y X.500 un protocolo estándar para los

aplicaciones; para lograr esto es servicios de directorio en el modelo

necesario acudir a una arquitectura de OSI.

autenticación centralizada.

Un directorio LDAP es similar a una

base de datos, pero tiende a contener

1.5. QUE ES AUTENTICACION información más descriptiva. La

CENTRALIZADA información en un directorio es

consultada muchas más veces de lo

Existen dos modelos de autenticación que es modificada; como

uno descentralizado y otro consecuencia, los directorios no tienen

centralizado. En el modelo esquemas de "roll-back" que las bases

descentralizado, cada servicio de la red de datos usan por el alto-volumen de

maneja sus claves de forma actualizaciones. Las actualizaciones

independiente, por ejemplo los del directorio son típicamente simples

usuarios de Oracle, los usuarios de un cambia todo o nada.

firewall, los administradores de un

sitio Web; cada uno de estas Los directorios pueden ser afinados

aplicaciones maneja por separado sus para dar una contestación rápida a las

claves y las mimas no son búsquedas de grandes volúmenes de

compartidas. datos. Ellos pueden tener la habilidad

de replicar la información en varios

En la autenticación centralizada los sitios para aumentar la disponibilidad

usuarios y sus claves se ubican en un y la confiabilidad, mientras se

repositorio central, las diferentes mantiene un tiempo mínimo en la

aplicaciones se configuran para contestación.[4][9]

identificar este lugar y hacer la

autenticación contra el repositorio.

Para nuestro caso las claves estarán

ubicadas dentro de un servidor de 1.7. COMO TRABAJA LDAP

directorio LDAP, pero en general

podrían estar almacenadas en un

El servicio de directorio LDAP se basa todas las semanas, los catálogos de las

en una arquitectura cliente servidor, tiendas varias veces la año, entre otros

uno o más servidores de LDAP ejemplos; pero se observa que todos

contienen los datos que forman el ellos cambian la información día a día

árbol de directorio. Como se observa con lo cual los datos se vuelven

en la figura 1, un cliente se conecta obsoletos.

con un servidor LDAP y le hace una

pregunta, el servidor responde con la En contraste observamos que los

información o con un apuntador directorios en línea tienen la capacidad

indicando donde el cliente puede de estar mucho mas actualizados,

conseguir más información usualmente es una capacidad que no

(típicamente, otro servidor de LDAP). siempre se usa, algunas veces los

No importa la forma en que un cliente administradores utilizan

se conecte a un servidor LDAP, procedimientos automáticos para

siempre la información se ve de la mantener al día los datos.

misma forma. Éste es un rasgo

importante de un servicio de directorio Usando esta capacidad de mantenerse

global como LDAP.[4] actualizados podemos ver como un

servicio de autenticación puede ser

usado, para autorizar el acceso a las

aplicaciones de una compañía, ya que

si tiene la información de los

empleados al día podrá saber cuando

un empleado se retiro y por lo tanto no

dejarlo acceder a la aplicación, todo

esto simplemente manteniéndolo

sincronizado con la aplicación de la

Figura1. Esquema de consulta oficina de Recursos Humanos.

1.8. CARACTERISTICAS DE 1.8.2. Flexibles

LOS DIRECTORIOS LDAP

Otra importante característica de los

A continuación se enumeraran algunas directorios es la gran flexibilidad que

de las características principales de los permiten, esta flexibilidad se ve en dos

directorios LDAP.[4] aspectos, primero pueden almacenar

varios tipos de información y segundo

1.8.1. Dinámicos la forma en que puede ser almacenada

y buscada la información.

Los directorios con los que estamos

familiarizados son relativamente Los directorios "on-line" pueden

estáticos, esto se debe a que no almacenar diferentes tipos de

cambian muy frecuentemente, por información ya que a diferencia de los

ejemplo el directorio telefónico cambia estáticos pueden ser fácilmente

una vez al año, la guía de televisión

extendidos generalmente sin recurrir 1.9. IMPLEMENTACIONES DE

en costos adiciones, por ejemplo la SERVICIOS DE DIRECTORIOS

reimpresión; el costo de añadir LDAP

información es, simplemente el del

tiempo en que demore en introducirse Existen varias implementaciones de

los datos al sistema y del directorios LDAP algunas

almacenamiento de los mismos. implementaciones se ajustan más al

estándar mientras otras buscando más

Los directorios "on-line" son flexibles flexibilidad se alejan un poco del este,

pues se puede buscar la misma pero siempre buscando el mejor

información de diferentes maneras, por desempeño para las funcionalidades

ejemplo en el directorio telefónico solo que se implementaran sobre los

se puede buscar la información por directorios.

nombres mientras que en los

directorios electrónicos se puede hacer Algunas de las implementaciones más

también por dirección, numero conocidas son: Novell Directory

telefónico e inclusive por partes del Service, Openldap, Iplanet Directory

mismo nombre. Service y Microsoft Active Directory.

1.8.3. Son Seguros 1.10. SERVICIOS DE

AUTENTICACION

Los directorios tradicionales no

ofrecen ninguna seguridad, ya que una

Los servicios de autenticación son

vez son adquiridos se puede acceder a

herramientas que me permite verificar

toda la información que esta contenida

la identidad de un usuario o servicio,

en ellos, mientras en un directorio "on-

esto lo hacen intercambiando de

line" el administrador puede decidir

manera segura la información entre un

hasta que punto un usuario puede

cliente y un servidor, el cual a su vez

consultar cierta información.

se convierte en un cliente del servidor

1.8.4. Son Personalizados LDAP donde están almacenadas las

claves tal como se muestra en la figura 2.

Otra diferencia entre los directorios

tradiciones y los "on-line" es en que

en los segundos puedo colocar o no

información relevante y no relevante

para la organización y el aspecto o Figura 2 Proceso de autenticación

diseño con el cual se desea mostrar la

información.

Existen muchos servicios de

autenticación entre los más conocidos Esta situación hace que el manejo de

y utilizados encontramos Kerberos y las claves en los diferentes servicios

Radius. sea demasiado complicado para el

usuario y muchos servicios no son

La diferencia entre los dos radica en usados debido a que no se sabe que

que Kerberos esta orientado hacia la contraseña usar. El hecho de tener

autenticación tanto de la estación de muchas claves hace que los usuarios

trabajo como del usuario usando un tengan que usar claves muy fáciles o

Intermediario llamado Key usar la misma clave durante mucho

Distribution Center el cual es el tiempo lo cual permite que el usuario

encargado de validar las cubicaciones pueda ser suplantado en el uso de las

entre el origen y el destino, mientras aplicaciones.

que radius lo que busca es validar un

usuario el cual generalmente se Además la DTI cuenta con sistemas de

encuentra remotamente directamente información para cada una de las

con el servidor. dependencias administrativas de la

universidad estos son: registro,

Para obtener más información sobre financiera, recursos humanos y

los servicios de autenticación se biblioteca. Estos sistemas son

pueden leer las siguientes referencias: independientes unos de otros lo cual

[12] y [14] hace que la información no sea

consistente en todos los sistemas.

2. CASO UNIVERSIDAD DE 2.4. ANTECEDENTES

LOS ANDES

La DTI contaba con un directorio PH

que sirve como sistema de

2.3. PROBLEMÁTICA enrutamiento para el correo electrónico

La Universidad de los Andes cuenta y como fuente de información para el

con más de 20000 cuentas de correo sistema de administración de cuentas

entre estudiantes, profesares y cuentas de correo en la Universidad. La

institucionales. En la actualidad el información contenida en este sistema

usuario debe tener una clave para cada es la siguiente:

servicio que ofrece la dirección de

tecnologías de información (DTI) Address -> Dirección: Es la dirección

como lo son: Banner, srrhh (sistema del lugar donde vive en Bogota

recursos humanos para los empleados),

correo electrónico, sistema de Email -> Dirección de correo

información de cursos (sicua) electrónico

matriculas, Beneflex, reservas de salas

en la facultad de ingeniería, portal de Name -> Nombre de la persona

ingenierías y biblioteca (Catalogo de

consulta) entre otros.

Type -> Perfil de la persona dentro de No soporta ningún esquema de

la universidad (estudiante, profesor o autenticación seguro.

empleado)

Para reemplazar el directorio PH se ha

Id -> Cedula venido implementado un directorio

LDAP de Iplanet de la siguiente

Alias -> Nombre de la cuenta de manera:

correo

En el segundo semestre del 2001 se

Password -> Clave implementó un directorio que soporta

el enrutamiento de correo y la

Department -> Departamento o autenticación de las aplicaciones de

facultad al que pertenece la persona Becas y Convocatorias, Eventos

Uniandes, Clasificados, CTP,

Currículo -> Carrera que estudia Beneflex. Este sistema contiene

básicamente la información del PH

Código -> Numero del estudiante más algunos atributos requeridos por

LDAP.

Vigencia -> Fecha en que la cuenta se

debe borrar En el tercer trimestre del 2001 se

termino la implementación del

Este directorio es obsoleto y fue directorio LDAP con todas las

reaplazado por las siguientes razones: entradas requeridas para el

[2] funcionamiento como repositorio de

claves.

No se puede integrar con

sistemas de bases de datos En el primer trimestre del 2001 se

referenciales y debe ser reemplazado realizaron las pruebas de integración

por un sistema que si pueda integrarse entre Iplanet Directory Service y

con este tipo de bases de datos. Microsoft Active Directory.

El directorio PH no es lo

suficientemente rápido para permitir la 2.5. SOLUCIÓN

actualización en línea con otras

aplicaciones y esto causaría cuellos de Buscado solucionar este problema y

botella. usando la tecnología LDAP de Iplanet

con al que cuenta la Universidad se

El desarrollador del software propone implantar el sistema de

no lo soporta desde hace más de 5 autenticación centralizado que se

años. propone en este documento, de la

siguiente forma:

No existen aplicaciones para Se desarrollara un modulo que se

montar sobre este directorio. llama LAD (LDAP autenticación

deamon) que busca autenticar las

autenticación centralizada se puede

apreciar en la figura 3.

Figura 3. Esquema de autenticación

Centralizado

2.6. LIMITACIONES DE ESTA

SOLUCIÓN

La principal limitante de esta

implementación es el mantener

sincronizadas las cuentas y las claves

aplicaciones antiguas que usan de los usuarios.

AUTHD el cual es un protocolo para

la autenticación de aplicaciones basado Para solucionar este problema se

en pop3 que se usaba para la propone un procedimiento especial el

autenticación de sicua, el cual tiene cual soluciona el problema particular

como desventaja el comprometer las de la universidad de los andes pero

claves de los usuarios ya que estas puede ser insuficiente para otras

viajan de manera transparente en la organizaciones.

red; con el modulo LAD se busca

llevar al esquema de autenticación El procedimiento es el siguiente:

centralizada a las aplicaciones

desarrolladas con anterioridad y que Para la creación de cuentas en el

no soportan el protocolo de Active Directory, se usan scripts

comunicación de LDAP.[8] hechos en un servidor UNIX de

Se configuraran los servidores Solaris manera centralizada, estos scripts

para que usen las librerías de crean las cuentas tanto en el sistema

autenticación sobre LDAP y de esta operativo como en el LDAP y en el

manera lograr que los servicios de Active Directory. Lo unico que hay

IMAP, POP3, FTP y el manejo de los que tener en cuenta es que los campos

usuarios dentro de los servidores se en el directorio Iplanet y en el Active

realice sobre el directorio y no sobre la Directory se llaman diferente.

maquina.[5]

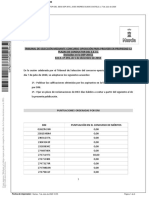

La relación de los nombres de algunos

Se sincronizaran los directorios de algunos de los campos así:

Iplanet y de Microsoft para de esta

manera y usando un único punto de IPLANET ACTIVE DIRECTORY

autenticación los usuarios puedan usar dn dn

las herramientas de Microsoft. uid samaccountname

email userprincipalname

La forma como se vería la

displayname displayname Verificar el nombre de todos

givenname givenname los campos que se requieran para

mantener sincronizada la información

Estos son los campos básicos para la entre los dos directorios.

creación de una cuenta habría que

validar como se verían afectados otros Crear un estándar para el

campos como por ejemplo números de desarrollo de aplicaciones que

teléfono y direcciones. requieran autenticar contra directorios

LDAP.

Para la asignación de las claves lo que

se debe hacer es una aplicación en el Crear las políticas de

Web que cambie la clave tanto en el administración de la solución, la cual

servidor de Active Directory, como en debe contener planes de contingencia,

el Directory Server; Y para garantizar ante la eventualidad de una falla en la

la sincronización no se les debe solución.

permitir a los usuarios cambiar las

claves en su estación de trabajo. Hacer un diseño de la red

Microsoft para poder usar la solución

La otra limitante de esta de autenticación centralizada como

implementación es que solo funciona plataforma para desplegar las

si toda la información se maneja de herramientas de trabajo en grupo.

manera centralizada ya que seria muy

compleja la administración de usuarios REFERENCIAS

si múltiples directorios de Iplanet y de

Microsoft. [1] http://www.cni.org/projects/

authentication/authentication-wp.html

2.7. FUTUROS DESARROLLOS

[2] Notes from the Directory Services

Quedarían pendientes los siguientes Summit at Big Ten Conference Center

desarrollos: September 28, 1999,

http://www.citi.umich.edu/u/kwc/CIC-

Creación de la aplicación que RPG/CIC-

hace los cambios de claves, ya que esta DirectoryServicesSummitSep1999.htm

debe manejar todas las excepciones

que se puedan presentar al momento

de hacer los cambios como por [3] http://www.sans.org/infosecFAQ/

ejemplo que uno de los directorios esta authentic/layered.htm

abajo o no puede responder.

[4] Understanding and Deploying

Modificar los scrips hechos en LDAP Directory services, Timothy A.

perl para la creación de cuentas Howes, Macmillan – 1999

simultáneas en el Active Directory y

en Directory Service. [5] Implementing LDAP in the

Solaris™ Operating Environment,

Tom Bialaski - Enterprise

Engineering, Sun BluePrints™ OnLine

- October 2000

[6] Internetworking whit TCP/IP

Volume III Douglas E. Comer David

L. Estevens, Prentice Hall – 1993

[7] Programer’s Guide Nestcape

LDAP SDK for C, Noviembre 20 de

2000

[8] TCP/IP Ilustrated Volume 2, W.

Richard Stevens, Addison-Westley –

1994

[9] RFC 2251 -- Lightweight Directory

Access Protocol (v3)

[10] RFC 2254 -- The String

Representation of LDAP Search Filters

[11] RFC 2829 -- Authentication

Methods for LDAP

[12] http://www.sans.org/

infosecFAQ/win2000/kerberos2.htm

[13] http://www.sans.org/

infosecFAQ/dir/LDAP.htm

[14] http://www.sans.org/

infosecFAQ/authentic/radius2.htm

También podría gustarte

- Certificado secundaria adultosDocumento1 páginaCertificado secundaria adultosLeticia Romero saldañaAún no hay calificaciones

- Stevens Samuel Ruiz RosadoDocumento210 páginasStevens Samuel Ruiz RosadoNorman Gonzales RojasAún no hay calificaciones

- Prid 319 AlumnotrabajofinalDocumento14 páginasPrid 319 AlumnotrabajofinalLuis Fernando RamosAún no hay calificaciones

- CIS Microsoft Windows Server 2019 RTM (Versión 1809) BenchmarkDocumento803 páginasCIS Microsoft Windows Server 2019 RTM (Versión 1809) BenchmarkFaundoAún no hay calificaciones

- TFG-B 1228Documento194 páginasTFG-B 1228narcisacamacho101Aún no hay calificaciones

- 092 Constancia de Numeración Predial 2022Documento34 páginas092 Constancia de Numeración Predial 2022herberth00001Aún no hay calificaciones

- Objetos SeptiembreDocumento32 páginasObjetos SeptiembreSebastian MartinezAún no hay calificaciones

- Manual KonicaDocumento640 páginasManual KonicaALTOMAYO GUACAMAYO100% (1)

- Manual X7Documento9 páginasManual X7javierpmejiaAún no hay calificaciones

- Universidad Nacional Experimental de Guayana Secretaría Coordinación de Admisión Y Control de EstudiosDocumento5 páginasUniversidad Nacional Experimental de Guayana Secretaría Coordinación de Admisión Y Control de EstudiosmiuniverherreraAún no hay calificaciones

- PC-POL-0104 Política Validación Identidad Canal PRESENCIAL PDFDocumento5 páginasPC-POL-0104 Política Validación Identidad Canal PRESENCIAL PDFjuliana sierraAún no hay calificaciones

- Ficha de Inscripción para El Concurso de La OnemDocumento7 páginasFicha de Inscripción para El Concurso de La OnemroxahaydeeAún no hay calificaciones

- NOVEDADES EN EL SIAF PARA EL 2022 (Autoguardado)Documento43 páginasNOVEDADES EN EL SIAF PARA EL 2022 (Autoguardado)Jorge Luis Villanueva JuradoAún no hay calificaciones

- Inicio Capacitaciones GoogleDocumento5 páginasInicio Capacitaciones GooglerobefiAún no hay calificaciones

- Acta de CompromisoDocumento3 páginasActa de CompromisoyulyAún no hay calificaciones

- Autorización Adulto MayorDocumento46 páginasAutorización Adulto MayorBlanca Buitron EnriquezAún no hay calificaciones

- Samba + KerberosDocumento7 páginasSamba + KerberosJulio Potosi GuampeAún no hay calificaciones

- Permiso para La CarcelDocumento1 páginaPermiso para La Carcelinternet chinchinaAún no hay calificaciones

- Mintic ClaroDocumento26 páginasMintic ClaroMichaell Steven Arboleda GonzalesAún no hay calificaciones

- Historias de Usuario - SoftwareDocumento13 páginasHistorias de Usuario - SoftwareSolo NesTor QuispeAún no hay calificaciones

- Medicina. Rpa 2020Documento444 páginasMedicina. Rpa 2020Gema Vera rubioAún no hay calificaciones

- Comandos MongoDBDocumento7 páginasComandos MongoDBalexis torresAún no hay calificaciones

- Formato 1 - Meat 4Documento4 páginasFormato 1 - Meat 4Niker Yhon Justiniano InfantesAún no hay calificaciones

- Manual de Usuario BNA DigitalDocumento143 páginasManual de Usuario BNA DigitalCarrocerías Hugo GraasAún no hay calificaciones

- Anuncio de AYUNTAMIENTO DE MURCIA (PERSONAL) 20200707 - 0437Documento6 páginasAnuncio de AYUNTAMIENTO DE MURCIA (PERSONAL) 20200707 - 0437joseAún no hay calificaciones

- Autorizaciones para trámites de inmueblesDocumento8 páginasAutorizaciones para trámites de inmueblesCarlos Eduardo GonzalezAún no hay calificaciones

- Boletas Cegne San SebastianDocumento50 páginasBoletas Cegne San SebastianLuis Angel Huarachi GonzalesAún no hay calificaciones

- Juegos Deportivos Escolares 2019 - Ficha de inscripción de futbolDocumento17 páginasJuegos Deportivos Escolares 2019 - Ficha de inscripción de futbolFiorela Villanueva HerreraAún no hay calificaciones

- Carta Poder JQRG A Oswaldo Cuadros AvalosDocumento3 páginasCarta Poder JQRG A Oswaldo Cuadros Avalosjose ramosAún no hay calificaciones

- Jovenes en Accion - Aprendices para Pagos en El Mes de Diciembre 2015Documento33 páginasJovenes en Accion - Aprendices para Pagos en El Mes de Diciembre 2015bienestar_cbaAún no hay calificaciones