Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Tarea2 Eder

Cargado por

Coor. Infraestructura - Daniel Suarez0 calificaciones0% encontró este documento útil (0 votos)

35 vistas7 páginasDerechos de autor

© © All Rights Reserved

Formatos disponibles

DOCX, PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

35 vistas7 páginasTarea2 Eder

Cargado por

Coor. Infraestructura - Daniel SuarezCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

Está en la página 1de 7

Tarea 2 - Categorizar Protocolos de Seguridad en Redes TCP/IP

EDER DANIEL FERREIRA BARRERA

CODIGO:1.098.691.373

GRUPO:203055-16

TUTOR

ALVARO JOSE CERVELION

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD

SEGURIDAD EN REDES DE TELECOMUNICACIONES

2021

OBJETIVO GENERAL

Identificar protocolos de seguridad que evitan ataques en una red de

telecomunicaciones, por medio de herramientas de diagnóstico de

vulnerabilidades.

Independiente

1. Explicar la arquitectura Ipsec, incluya sus componentes principales,

funciones y algoritmos de encriptación utilizados.

IPsec es una familia de protocolos, cuya arquitectura ha sido propuesta

como estándar por el Grupo de Trabajo de Ingeniería de Internet (IETF por

sus siglas en inglés), una organización dedicada al desarrollo técnico de

Internet. IPsec está a disposición de los usuarios desde la última versión del

Protocolo de Internet (IPv6) y fue desarrollado posteriormente para IPv4,

dividiéndose principalmente en los tres siguientes grupos:

Protocolos de transferencia: Authentication Header (AH), Encapsulating

Security Payload (ESP)

Gestión de claves: Internet Security Association and Key Management

Protocol (ISAKMP), Internet Key Exchange (IKE)

Bases de datos: Security Association Database (SAD), Security Policy

Database (SPD)

2. Describir las ventajas de la arquitectura IPSec sobre los protocolos no

seguros.

A la hora de implementar conexiones VPN, las cuales representan el mayor

sector donde encuentra aplicación este conjunto de protocolos, IPsec tiene

una ventaja decisiva en comparación con alternativas como SSL: por

defecto, al nivel de red, IPsec puede ser implementado sin depender de ninguna

aplicación. Una vez establecida la conexión, pueden tener lugar todo tipo de

formas de tráfico de datos, correo electrónico, transferencia de archivos o

telefonía IP, sin necesidad de instalar herramientas adicionales de

aplicación. Esto convierte a IPsec en la solución más rentable para

conexiones VPN. Sin embargo, el uso de IPsec por acceso remoto requiere

un software especial que debe ser instalado, configurado y mantenido en

cada cliente. Además, esta independencia de las aplicaciones puede

convertirse rápidamente en un problema cuando estas no son bloqueadas

automáticamente por un cortafuegos central, poniendo no solo a una, sino a

todas las aplicaciones en peligro.

Sin lugar a dudas, los mayores beneficios de IPsec son la fiabilidad y el

rendimiento: en caso de que se presenten problemas, un sistema clúster

puede ser rescatado fácilmente por otro puerto mientras se continúa con la

transferencia de paquetes de datos a miles de usuarios. Finalmente, gracias

al gran número de garantías en seguridad que ofrece, IPsec es la solución ideal

para la transferencia de datos confidenciales y para el tráfico interno de

empresas que no permitan el acceso de usuarios anónimos

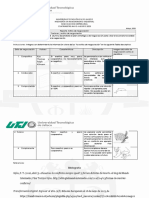

3. Elaborar una tabla con las características y diferencias entre los protocolos

de seguridad creados para redes inalámbricas WLAN

PROTOCOLO CARACTERISTICAS DIFERENCIAS

Proporciona un cifrado a WEP sigue siendo una

Privacidad Equivalente nivel 2, basado en el solución altamente

al Cableado (WEP) algoritmo de vulnerable

cifrado RC4 que utiliza

claves de 64 bits (40 bits

más 24 bits del vector de

iniciación IV) o de 128 bits

(104 bits más 24 bits del

IV). Los mensajes de

difusión de las redes

inalámbricas se transmiten

por ondas de radio, lo que

los hace más susceptibles,

frente a las redes

cableadas, de ser

captados con relativa

facilidad. Presentado en

1999, el sistema WEP fue

pensado para proporcionar

una confidencialidad

comparable a la de una

red tradicional cableada

La mayoría de las Bastante vulnerable a la

Acceso protegido Wi-Fi aplicaciones WPA intrusión

(WPA) modernas usan una clave

previamente compartida

(PSK), más a menudo

conocida como WPA

Personal, y el Protocolo de

Integridad de Clave

Temporal o TKIP (/ tiːkɪp /)

para encriptación. WPA

Enterprise utiliza un

servidor de autenticación

para la generación de

claves y certificados.

WPA2 que utiliza el Forzar el acceso en una

Wi-Fi Protected Access algoritmo de cifrado AES red asegurada WPA /

versión 2 (WPA2) (Advanced Encryption WPA2 a través de este

Standard).7 Con este agujero tomará

algoritmo será posible alrededor de 2 a 14 horas

cumplir con los

requerimientos de

seguridad del gobierno de

USA - FIPS140-2. "WPA2

está idealmente pensado

para empresas tanto del

sector privado cómo del

público. Los productos que

son certificados para

WPA2 le dan a los

gerentes de TI la

seguridad de que la

tecnología cumple con

estándares de

interoperatividad

Colaborativa

1. Cada estudiante debe implementar una red WAN mediante la

herramienta Cisco Packet Tracer y habilitar un túnel VPN a través de IPSec,

utilizando los dispositivos de red que considere necesarios. En el foro debe

compartir el archivo .pkt

También podría gustarte

- Acto Jurídico MóduloDocumento141 páginasActo Jurídico MóduloNorita Deudor RojasAún no hay calificaciones

- 11.9.3 Packet Tracer - VLSM Design and Implementation PracticeDocumento7 páginas11.9.3 Packet Tracer - VLSM Design and Implementation PracticeCoor. Infraestructura - Daniel SuarezAún no hay calificaciones

- Tarea2 Eder FerreiraDocumento9 páginasTarea2 Eder FerreiraCoor. Infraestructura - Daniel SuarezAún no hay calificaciones

- Eder Ferreira 208052 13 Tarea3Documento5 páginasEder Ferreira 208052 13 Tarea3Coor. Infraestructura - Daniel SuarezAún no hay calificaciones

- 4.7.1 Packet Tracer - Connect The Physical LayerDocumento16 páginas4.7.1 Packet Tracer - Connect The Physical LayerCoor. Infraestructura - Daniel SuarezAún no hay calificaciones

- 2.7.6 Packet Tracer - Implement Basic ConnectivityDocumento21 páginas2.7.6 Packet Tracer - Implement Basic ConnectivityCoor. Infraestructura - Daniel SuarezAún no hay calificaciones

- 2.5.5 Packet Tracer - Configure Initial Switch SettingsDocumento19 páginas2.5.5 Packet Tracer - Configure Initial Switch SettingsCoor. Infraestructura - Daniel SuarezAún no hay calificaciones

- 10.1.4 Packet Tracer - Configure Initial Router SettingsDocumento13 páginas10.1.4 Packet Tracer - Configure Initial Router SettingsCoor. Infraestructura - Daniel SuarezAún no hay calificaciones

- Caso #2 Grupo 24 Derecho Del Transporte 2020 PDFDocumento11 páginasCaso #2 Grupo 24 Derecho Del Transporte 2020 PDFFederico GarciaAún no hay calificaciones

- Actas, Informes y Requerimientos de La Inspeccion de TrabajoDocumento632 páginasActas, Informes y Requerimientos de La Inspeccion de TrabajoMARILU_MIOAún no hay calificaciones

- César José García Lucas, Secretario General de La Suprema Corte de Justicia, CertificaDocumento22 páginasCésar José García Lucas, Secretario General de La Suprema Corte de Justicia, CertificaamauryreyesAún no hay calificaciones

- Derecho Mercantil y Derecho SubjetivoDocumento4 páginasDerecho Mercantil y Derecho SubjetivoDiana SantamarinaAún no hay calificaciones

- Moacir GadottiDocumento3 páginasMoacir Gadotti88Aún no hay calificaciones

- Plan Operativo Anual: Departamento de Consejería DDEDocumento10 páginasPlan Operativo Anual: Departamento de Consejería DDEEscuela Francisco MorazanAún no hay calificaciones

- LIBROS 2 PRIMARIA 18-19 CorregidoDocumento2 páginasLIBROS 2 PRIMARIA 18-19 CorregidoJOAQUIN LAX LOPEZAún no hay calificaciones

- Reunion Varones 27-11Documento19 páginasReunion Varones 27-11PatricioAún no hay calificaciones

- ManualOrganizativoCunoc PDFDocumento537 páginasManualOrganizativoCunoc PDFBelencita ArguetaAún no hay calificaciones

- Proceso de Implementación de La Gerencia EstratégicaDocumento19 páginasProceso de Implementación de La Gerencia EstratégicaAlejandro LanzAún no hay calificaciones

- Taller 4-Valor Ganado VFDocumento4 páginasTaller 4-Valor Ganado VFPablo AntonAún no hay calificaciones

- Bullying 2022Documento55 páginasBullying 2022Estefani Cervantes CarmonaAún no hay calificaciones

- Ciencias Segundo Basico Actividad-Las-estaciones-del-añoDocumento4 páginasCiencias Segundo Basico Actividad-Las-estaciones-del-añoDARWIN ALEGRIAAún no hay calificaciones

- InfluenciaDocumento3 páginasInfluenciaEnzo Leonardo Saravia MezaAún no hay calificaciones

- Renovaci N 3807214000064Documento6 páginasRenovaci N 3807214000064Sandra Carolina Garcia RodríguezAún no hay calificaciones

- Actividad 6 Presentacion Sobre Eticay Convivencia Desde La Postura de Fernando SavaterDocumento9 páginasActividad 6 Presentacion Sobre Eticay Convivencia Desde La Postura de Fernando SavaterAngel AndreyAún no hay calificaciones

- Actividad 1. Economía Ambiental SustentableDocumento7 páginasActividad 1. Economía Ambiental Sustentableadrian palomino100% (1)

- 03 Estilos de Negociación (Contestado)Documento3 páginas03 Estilos de Negociación (Contestado)JOEL OMAR LOPEZ AVALOSAún no hay calificaciones

- Medidas Cautelares en Panama Oct 2019Documento11 páginasMedidas Cautelares en Panama Oct 2019gonzalo Martinez100% (1)

- 11 2011 Fraccionamiento IndebidoDocumento11 páginas11 2011 Fraccionamiento IndebidoJuan Pablo Quispe ApazaAún no hay calificaciones

- Arquitectura RománicaDocumento9 páginasArquitectura RománicaCristofer RequeAún no hay calificaciones

- La Escuela Nacional de Administración Pública: Ruben Salomon Martos SangayDocumento2 páginasLa Escuela Nacional de Administración Pública: Ruben Salomon Martos SangayEsthefany GarciaAún no hay calificaciones

- Guía Idioma Maya, II Bloque. Tercero BásicoDocumento2 páginasGuía Idioma Maya, II Bloque. Tercero BásicoDa de GaAún no hay calificaciones

- Padlet M8fnoc9w5tp4ptcdDocumento2 páginasPadlet M8fnoc9w5tp4ptcdCarol Estefani MARIN SUAREZAún no hay calificaciones

- Resumen Grupo SistemasDocumento15 páginasResumen Grupo SistemasErick SanchezAún no hay calificaciones

- Códice de Las Vejaciones PDFDocumento27 páginasCódice de Las Vejaciones PDFJosé Manuel Meneses RamírezAún no hay calificaciones

- Universidad Nacional Arturo JauretcheDocumento3 páginasUniversidad Nacional Arturo Jauretchebraian turenneAún no hay calificaciones

- Matriz Flor de La IueDocumento10 páginasMatriz Flor de La IueABEL JOSE MIER GRANDAAún no hay calificaciones

- Seminario 11 - AnamorfosisDocumento6 páginasSeminario 11 - AnamorfosismanuelitaAAún no hay calificaciones