Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Guía Cuatro Algoritmo Productor Información Undecimo B

Guía Cuatro Algoritmo Productor Información Undecimo B

Cargado por

Ximena CepedaTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Guía Cuatro Algoritmo Productor Información Undecimo B

Guía Cuatro Algoritmo Productor Información Undecimo B

Cargado por

Ximena CepedaCopyright:

Formatos disponibles

INSTITUCIÓN EDUCATIVA COLEGIO DE SUGAMUXI

TÉCNICO EN SISTEMAS

JORGE HERNANDO MONGUI NARANJO

s ALGORITMO PRODUCTOR CONSUMIDOR DE INFORMACIÓN

Nombre: Sara Ximena Cordero Cepeda

Fecha: 14/04/2021

Grado: Undécimo B

Docente: Jorge Hernando Mongui Naranjo

Tiempo de desarrollo del taller: 8 Horas (Una semana)

INTRODUCCIÓN

Cuando se piensa establecer una estrategia de seguridad, la pregunta que se realiza, en primera instancia,

es: ¿en qué baso mi estrategia? La respuesta a esta pregunta es bien simple. El algoritmo

Productor/Consumidor.

En este algoritmo, hay dos grandes entidades: una que es la encargada de producir la información; la otra

entidad es el consumidor de esta información y otra, llamada precisamente “otros”.

Entre el productor y el consumidor, se define una relación que tiene como objetivo una transferencia de

“algo” entre ambos, sin otra cosa que intervenga en el proceso. Si esto se logra llevar a cabo y se mantiene a

lo largo del tiempo, se estará en presencia de un sistema seguro.

En la realidad, existen entidades y/o eventos que provocan alteraciones a este modelo. El estudio de la

seguridad, en pocas palabras, se basa en la determinación, análisis y soluciones de las alteraciones a este

modelo.

En una observación y planteo del modelo, determinamos que sólo existen cuatro tipos de alteraciones en la

relación producción-consumidor (ver el gráfico del algoritmo)

Antes de pasar a explicar estos casos, habrá que definir el concepto de “recurso”.

“Siempre en pos de un sagrado ideal”

INSTITUCIÓN EDUCATIVA COLEGIO DE SUGAMUXI

TÉCNICO EN SISTEMAS

JORGE HERNANDO MONGUI NARANJO

Recurso, está definido en el diccionario Espasa Calpe como “bienes, medios de subsistencia”.

Esta es una definición muy general. De todas maneras, resulta conveniente para nuestra tarea. Podemos

mencionar como recurso a cualquier cosa, ya sean bienes específicos o que permitan la subsistencia de la

organización como tal.

Debido a ello, es que podemos diferenciar claramente tres tipos de recursos:

• Físicos.

• Lógicos.

• Servicios.

Los recursos físicos son, por ejemplo, las impresoras, los servidores de archivos, los routers, etc.

Los recursos lógicos son, por ejemplo, las bases de datos de las cuales sacamos la información que permite

trabajar en la organización.

Los servicios son, por ejemplo, el servicio de correo electrónico, de página WEB, etc.

Todas las acciones correctivas que se lleven a cabo con el fin de respetar el modelo estarán orientadas a

atacar uno de los cuatro casos. Explicaremos y daremos ejemplos de cada uno de ellos.

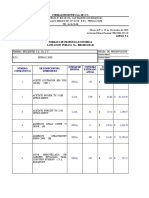

El caso número uno es el de Interrupción. Este caso afecta la disponibilidad del recurso (tener en cuenta la

definición de recurso: físico, lógico y servicio).

Por ejemplo:

Recur Nombr Causa Efecto

so e

afecta

do

Servi Corre Alguien dio de baja No poder

cio o el servidor (por enviar

electróni algún método) mail

co

Físico Impreso Falta de alimentación No

ra eléctrica. imprime

El segundo caso es el de Intercepción, en el cual se pone en riesgo la privacidad de

los datos.

Recur Nombre Causa Efecto

so

afecta

do

Lógico Datos Se ha puesto un Conseguir datos

sobre dispositivo que privados sobre

cuentas en permite monitorear montos de cuentas

“Siempre en pos de un sagrado ideal”

INSTITUCIÓN EDUCATIVA COLEGIO DE SUGAMUXI

TÉCNICO EN SISTEMAS

JORGE HERNANDO MONGUI NARANJO

el banco los paquetes en la corrientes

red y sacar

información de

1. Descripción de actividades.

1.1. Actividad inicial.

1. Conceptualice con sus palabras (interrupción, interceptación, modificación, producción,

disponibilidad, privacidad e integridad)

INTERRUPCIÓN: alude al acto y la consecuencia de interrumpir, a su vez, hace

referencia a detener o impedir la continuidad de un proceso, una acción, un

asunto, etc.

INTERCEPTACIÓN: cualquiera que sea su origen o tecnología, es un mecanismo de

seguridad pública que busca optimizar la labor de investigación de los delitos que

adelantan las autoridades y organismos competentes, en el marco de la

Constitución y la ley.

MODIFICACIÓN: es una acción que utilizamos con frecuencia los seres humanos y

que consiste en transformar, reformar, cambiar, alterar determinadas condiciones

o características de las cosas, pero sin por ello atentar contra el alma, la esencia

que distingue a esa cosa.

PRODUCCIÓN: es cualquier actividad que aprovecha los recursos y las materias

primas para poder elaborar o fabricar bienes y servicios, que serán utilizados para

satisfacer una necesidad.

DISPONIBILIDAD: Que esté disponible quiere decir a su vez que uno puede disponer

de ello ya que es accesible, está al alcance de la mano o simplemente porque es

posible hacerlo.

PRIVACIDAD E INTEGRIDAD: Un individuo tiene derecho a tener privacidad en su

vida, es decir que la persona puede realizar acciones, que no necesariamente,

tenga que compartir con los demás. En general, una persona íntegra es alguien en

quien se puede confiar.

2. Actividades de contextualización e identificación de conocimientos

Libro manual de seguridad el cual ya fue enviado al grupo de wsp y dispuesto en la página web del

colegio.

Observar los ejemplos y escuchar los audios enviados por el grupo de wsp.

3. Actividades de apropiación del conocimiento.

Actividad conocer.

“Siempre en pos de un sagrado ideal”

INSTITUCIÓN EDUCATIVA COLEGIO DE SUGAMUXI

TÉCNICO EN SISTEMAS

JORGE HERNANDO MONGUI NARANJO

Consultar información para el desarrollo de la guía

Identificar los ataques según las metas de seguridad en el algoritmo del productor – consumidor de

información

Actividad hacer.

Manejar las herramientas que ofrece internet para gestión de información.

Actividad ser.

Desarrollar actividades haciendo uso de recursos de forma correcta

Optimizar los recursos requeridos en el desarrollo de las actividades

Respetar las normas y principios que rigen el uso de la información en internet

Generar procesos autónomos y de trabajo colaborativo

4. Actividades de formación del conocimiento

Observa el siguiente video para fortalecer el proceso de conocimiento.

https://www.youtube.com/watch?v=HrUFk0JmGGg

https://www.youtube.com/watch?v=HkYP4ganlZk

5. Actividades de desarrollo

1. Realiza un ejemplo de cada elemento del algoritmo productor consumidor de información con

relación a la vida cotidiana

Ejemplos de algoritmos en nuestra vida cotidiana: Vivimos permanente

conectados: buscamos información en Google, nos divertimos con Facebook, nos

informamos de la actualidad en Twitter, compramos en Amazon… Y así un largo

etcétera de plataformas en las que pasamos nuestro tiempo.

Preferencias de Google: El gigante de las búsquedas ha evolucionado muchísimo

sus algoritmos. Desde los famosos Panda y Pingüino, dos actualizaciones para

penalizar aquellas webs que intentaban manipular los resultados de búsqueda;

hasta el famoso Colibrí, una mejora a su algoritmo centrada en intentar dar mejor

respuesta a las intenciones de búsqueda.

Información personal: En este apartado tienes una opción “Configuración de

búsqueda”, donde puedes configurar los resultados de búsqueda, eligiendo si

quieres 10 resultados por página, 20 o incluso 50 ó 100.

Configuración de Anuncios: En este apartado seguro que te sorprendes viendo la

información que tiene Google sobre tus preferencias publicitarias.

Revisión de Privacidad y Mi actividad: Los resultados que te muestra Google

tienen en cuenta tu historial de navegación (preferencias) y tu ubicación. Y aquí

“Siempre en pos de un sagrado ideal”

INSTITUCIÓN EDUCATIVA COLEGIO DE SUGAMUXI

TÉCNICO EN SISTEMAS

JORGE HERNANDO MONGUI NARANJO

puedes gestionarlo. Puedes decidir si quieres que guarde este historial, o incluso

entrar al detalle de qué visitas quieres que guarde, y cuáles no.

Preferencias de Facebook (contenido y anuncios): Mucho se ha hablado ya de

cómo funciona el Edge Rank, el algoritmo que determina qué contenido se

muestra en tu feed de contenidos.

Si pulsas sobre las opciones de una publicación podrás ocultar las publicaciones de

ese perfil, dejar de seguirlo, o incluso ocultarlo temporalmente. Pero si vas a las

preferencias de tu cuenta, puedes hacer lo mismo de manera genérica.

Navegar de forma privada: Existe una alternativa si quieres que los algoritmos no

tengan en cuenta tu historial de búsqueda. Existe un navegador que no recoge

esta información: duck duck go. Y, por otro lado, Google Chrome nos ofrece

navegar en modo incógnito. Donde tampoco recogerá cookies de ningún tipo para

recoger esas preferencias.

2. Realiza un ejemplo de cada elemento del algoritmo productor consumidor de información con

relación a ataques técnicos.

Mutex-acceder al buffer y sus variables

Vació-cuenta el número de elementos

El proceso productor no puede introducir datos si el buffer esta lleno

“Siempre en pos de un sagrado ideal”

También podría gustarte

- Test 6Documento7 páginasTest 6jankarlos viedaAún no hay calificaciones

- Organizar Solicitudes de ServicioDocumento6 páginasOrganizar Solicitudes de ServiciosharydAún no hay calificaciones

- TOMACORRIENTESDocumento19 páginasTOMACORRIENTESAlexandra Crhistine Cubeñas AlcantaraAún no hay calificaciones

- Propuesta EconomicaDocumento123 páginasPropuesta EconomicaHector GordilloAún no hay calificaciones

- Ficha Español DS-PWA48-E-WBDocumento4 páginasFicha Español DS-PWA48-E-WBC&J CORPORATIONAún no hay calificaciones

- Universidad San Carlos de GuatemalaDocumento4 páginasUniversidad San Carlos de GuatemalaEdison GodínezAún no hay calificaciones

- Baseline HiWatch User Manual of Network Video Recorder V3.4.92 20180806 SPANISHDocumento214 páginasBaseline HiWatch User Manual of Network Video Recorder V3.4.92 20180806 SPANISHtapayiy119Aún no hay calificaciones

- Caracteristicas de Equipos Fiscales Impresoras Fiscales CaracteristicasDocumento1 páginaCaracteristicas de Equipos Fiscales Impresoras Fiscales CaracteristicasJosué MogollónAún no hay calificaciones

- 7.3.1.5 Video Demonstration - Install SODIMMDocumento3 páginas7.3.1.5 Video Demonstration - Install SODIMMJaime Alexander Sainz HernándezAún no hay calificaciones

- Contabilidad de Costo FinalDocumento3 páginasContabilidad de Costo FinalAMALOAAún no hay calificaciones

- ISI502 Apunte Semana1 2022Documento26 páginasISI502 Apunte Semana1 2022Joseph ZabAún no hay calificaciones

- Practica Calificada EstadisticaDocumento9 páginasPractica Calificada EstadisticaAndrea Hermoza GuevaraAún no hay calificaciones

- Manual 100 MX DijeronDocumento18 páginasManual 100 MX DijeronLeticia PérezAún no hay calificaciones

- Formato de Control VehicularDocumento7 páginasFormato de Control VehicularGianella Eyzaguirre LeonAún no hay calificaciones

- Crud ConsolaDocumento9 páginasCrud ConsolaJefry MateusAún no hay calificaciones

- Manual de Usuario Caja Rentable POSDocumento96 páginasManual de Usuario Caja Rentable POSMavin Colombia SASAún no hay calificaciones

- Guía de Ejercicios de Apoyo Módulo 2 HTML y CSSDocumento4 páginasGuía de Ejercicios de Apoyo Módulo 2 HTML y CSSdiegoAún no hay calificaciones

- Vázquez - Rocha - María - M01S1AI1 WordDocumento2 páginasVázquez - Rocha - María - M01S1AI1 WordMANUEL FRANCISCO VÁZQUEZ ROCHAAún no hay calificaciones

- Censista de BarridoDocumento9 páginasCensista de BarridoAnonymous 4rd8I79Aún no hay calificaciones

- TDR UchuccarccoDocumento15 páginasTDR UchuccarccoPame Bellido SalasAún no hay calificaciones

- Plan de Mantenimiento Equipos de CómputoDocumento7 páginasPlan de Mantenimiento Equipos de CómputoSeguridad TIAún no hay calificaciones

- Roberto CarlosDocumento2 páginasRoberto Carlosyale21977Aún no hay calificaciones

- Actividad Empresarial - MANUAL DE REINSTALACION DE MEDIDOR DE AGUADocumento1 páginaActividad Empresarial - MANUAL DE REINSTALACION DE MEDIDOR DE AGUAEver NatividadAún no hay calificaciones

- Resultados de La Pregunta: Observa El Siguiente Código y Responde, ¿Qué Instrucción Genera Un Error en Pantalla?Documento6 páginasResultados de La Pregunta: Observa El Siguiente Código y Responde, ¿Qué Instrucción Genera Un Error en Pantalla?Jesus CasasAún no hay calificaciones

- Change ManagementDocumento24 páginasChange ManagementAnita GutierrezAún no hay calificaciones

- Consentimiento InformadoDocumento2 páginasConsentimiento InformadoGiancarlos Olea GómezAún no hay calificaciones

- Geometría AnalíticaDocumento17 páginasGeometría AnalíticaBETHAún no hay calificaciones

- MetadatosDocumento22 páginasMetadatosRoberto GarciaAún no hay calificaciones

- S4 Metodo SimplexDocumento13 páginasS4 Metodo SimplexMARCOS ULISES SANCHEZAún no hay calificaciones

- Inclusión y DiscapacidadDocumento48 páginasInclusión y Discapacidadperla.candia3348Aún no hay calificaciones