Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Exajun10 Sol

Exajun10 Sol

Cargado por

layautiaTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Exajun10 Sol

Exajun10 Sol

Cargado por

layautiaCopyright:

Formatos disponibles

EXAMEN DE REDES. SEGUNDO PARCIAL. JUNIO 2010.

TEORÍA

SOLUCIÓN

Pregunta 1. TEST

1.1 C

1.2 C

1.3 C

1.4 D

1.5 D

1.6 C

1.7 D

1.8 A

1.9 B

1.10 B

1.11 C

1.12 C

1.13 B

1.14 B

1.15 C

1.16 A

1.17 B

1.18 B

1.19 D

1.20 D

1.21 A

1.22 B

1.23 B

1.24 C

1.25 A

1.26 B

1.27 D

1.28 D

Redes Problemas final 1

Pregunta 2.1.

Pregunta 2.2:

Algunos problemas (no todos):

Falta de seguridad servidores SMTP (y ESMTP). No se garantiza que el que ha enviado cualquiera

de los e-mails sea quien dice ser. Esto es aplicable tanto a las peticiones como a las respuestas.

Incluso en el caso de que todos los envíos de e-mail sean correctos (tanto quien envía como quien

recibe) la información ha podido ser captada y registrada por alguien externo. Falta de privacidad

Hacienda?

El contenido ha podido también ser modificado. Número de cuenta. Cantidad. Persona en la que se

está interesado, …

Posible solución:

Instalación de software de seguridad en el correo electrónico. PGP podría ser pero usando

certificados digitales. No redes de confianza. PEM o S/MIME podría ser. En cualquier caso

conlleva la necesidad de tener certificados digitales en ambos extremos.

Publicación de claves públicas o distribución de certificados digitales o indicación del lugar

donde conseguir los certificados digitales o adjuntar los certificados en los correos

Encriptado de todos los correos. Sobre todo los que contengan información sensible (cifras,

personas, motivos). Para ello se usan claves públicas del destinatario.

Firma de todos los correos para no repudio y autenticación

Redes Problemas final 2

EXAMEN DE REDES. SEGUNDO PARCIAL. JUNIO 2010. LABORATORIO

SOLUCIÓN

Pregunta L1

L.1-1 A

L.1-2 A

L.1-3 C

L.1-4 C

L.1-5 B

L.1-6 C

L.1-7 C

L.1-8 C

L.1-9 A

L.1-10 D

Pregunta L 2.

La primera regla permite el paso a todos los paquetes TCP entrantes que correspondan a una conexión

previamente establecida, es decir todos excepto el paquete con SYN=1 y ACK=0. La consecuencia

práctic ad e esta regla es que se permite todo el tráfico TCP creado por conexiones iniciadas desde la la

red Ethernet hacia afuera, pero no se permiten conexiones entrantes.

La segunda regla permite el tráfico TCP entrnate siempre y cuando el puerto de destino en la Ethernet sea

superior a 1023; por consiguiente se permiten las conexiones entrantes cuando el servicio al que se intenta

acceder no está en un puerto resevrado o ‘buen conocido’.

La tercera regla rechaza el resto de tráfico.

La consecuencia práctica es que solo se permitirá tráfico TCP originado por coenxiones iniciadas desde la

Ethernet, o bien conexiones iniciadas desde fuera cuando el servicio al que se accede en la Ethernet no se

encuentre en un puerto bien conocido.

Redes Problemas final 3

EXAMEN DE REDES. SEGUNDO PARCIAL. JUNIO 2010. PROBLEMAS

SOLUCIÓN

Problema 1.

Según el enunciado X emitirá los segmentos de dos en dos (ventana de congestión 2 MSS). Debido al

mecanismo del ACK retrasado es de esperar que Y envíe un ACK por cada dos segmentos recibidos. Los

ACK alterados debido a los problemas físicos se perderán porque el CRC de la trama recibida por el

router A no será válida. Por tanto dichos paquetes se perderán en un ratio de 1 a 3, provocando a nivel

TCP el reenvío de los segmentos de datos no reconocidos.

El flujo de segmentos será pues como sigue:

Enviado por X Recibido de Y Tiempo en X

SEG1 0 ms

SEG2

ACK2 100 ms

SEG3 100 ms

SEG4

ACK4 200 ms

SEG5 200 ms

SEG6

ACK6 (perdido) --

SEG5 400 ms

SEG6

ACK6 500 ms

SEG7 500 ms

SEG8

ACK8 600 ms

SEG9 600 ms

SEG10

ACK10 (perdido) --

SEG9 800 ms

SEG10

ACK10 900 ms

SEG11 900 ms

SEG12

ACK12 1000 ms

SEG13 1000 ms

SEG14

ACK14 (perdido) --

SEG13 1200 ms

SEG14

ACK14 1300 ms

SEG15 1300 ms

SEG16

ACK16 1400 ms

SEG17 1400 ms

SEG18

ACK18 (perdido) --

SEG17 1600 ms

SEG18

ACK18 1700 ms

SEG19 1700 ms

SEG20

ACK20 1800 ms

Redes Problemas final 4

En cuanto al tiempo necesario, cada ACK correctamente recibido supone 100 ms y cada ACK perdido un

tiempo de 200 ms. Puesto que tenemos 10 ACK recibidos correctamente y 4 ACK perdidos el tiempo

total será de 10*100 + 4*200 = 1800 ms.

Como ya hemos dicho lo normal es suponer que Y utilice el mecanismo del ACK retrasado, razón por la

cual enviará un ACK por cada dos segmentos recibidos. Sin embargo si suponemos que en vez de eso Y

envía un ACK por cada segmento de datos recibido obtendremos la siguiente secuencia de envíos:

Enviado por X Recibido de Y Tiempo en X

SEG1 0 ms

SEG2 0 ms

ACK1 100 ms

ACK2 100 ms

SEG3 100 ms

SEG4 100 ms

ACK3 (perdido) --------

ACK4 200 ms

SEG5 200 ms

SEG6 200 ms

ACK5 300 ms

ACK6 (perdido) --------

SEG6 400 ms

SEG7 400 ms

ACK6 500 ms

ACK7 500 ms

SEG8 500 ms

SEG9 500 ms

ACK8 (perdido) --------

ACK9 600 ms

SEG10 600 ms

SEG11 600 ms

ACK10 700 ms

ACK11 (perdido) --------

SEG11 800 ms

SEG12 800 ms

ACK11 900 ms

ACK12 900 ms

SEG13 900 ms

SEG14 900 ms

ACK13 (perdido) --------

ACK14 1000 ms

SEG15 1000 ms

SEG16 1000 ms

ACK15 1100 ms

ACK16 (perdido) --------

SEG16 1200 ms

SEG17 1200 ms

ACK16 1300 ms

ACK17 1300 ms

SEG18 1300 ms

SEG19 1300 ms

ACK18 (perdido) --------

ACK19 1400 ms

SEG20 1400 ms

ACK20 1500 ms

En este caso si el ACK perdido es el primero de la pareja no tiene ninguna consecuencia, pues

inmediatamente después llega el ACK siguiente que confirma ambos envíos.

Redes Problemas final 5

EXAMEN DE REDES. SEGUNDO PARCIAL. JUNIO 2010. PROBLEMAS

SOLUCIÓN.

Problema 2.

0111 0000 0111 0010 0110 1111 0110 0010 1000 0010

011100 000111 001001 101111 011000 101000 001000 000000

28 7 9 47 24 40 8 Relleno

c H J v Y o I =

a) cHJvYoI=

b) prob=82 (ya que el caracter é en hexadecimal es 82)

Redes Problemas final 6

EXAMEN DE REDES. FINAL. JUNIO 2010. TEORÍA

SOLUCIÓN

1.1 A

1.2 C

1.3 D

1.4 D

1.5 B

1.6 B

1.7 A

1.8 C

1.9 D

1.10 B

1.11 D

1.12 C

1.13 D

1.14 B

1.15 B

1.16 C

1.17 C

1.18 C

1.19 D

1.20 D

1.21 C

1.22 B

1.23 C

1.24 B

1.25 A

1.26 B

1.27 D

1.28 A

1.29 C

1.30 B

1.31 D

1.32 D

Redes Problemas final 7

EXAMEN DE REDES. FINAL. JUNIO 2010 TEORÍA

SOLUCIÓN

Pregunta 2.1.

La comunicación de ese host puede discurrir con total normalidad, ya que los destinatarios de la trama no

hacen uso para nada del campo dirección de origen. Es necesario, eso sí, que el protocolo ARP refleje la

dirección MAC correcta de la interfaz, ya que esta es la que se utiliza para añadir o actualizar la entrada

de ese host en la ARP cache de otros y si no es correcta la comunicación no es posible.

Las direcciones MAC de origen de las tramas se utilizan para añadir entradas en las tablas de direcciones

de los conmutadores, que sirven para filtrar las tramas en la red y enviarlas únicamente al destinatario.

Nuestro host, al poner una dirección de origen falsa conseguirá que su dirección real (la que figura en los

mensajes ARP) no aparezca en dichas tablas, de forma que el tráfico dirigido a ese host sea difundido por

inundación por toda la red. Por lo que respecta al tráfico dirigido a ese host la red se comporta como si

estuviera formada por hubs o ‘buffered repeaters’. La difusión por inundación genera evidentemente

mayor carga en la red, pudiendo llegar a suponer un problema si el tráfico hacia ese host es importante (o

si muchos hosts actúan de la misma manera). Además de eso la inundación plantea un problema desde el

punto de vista de seguridad, ya que el tráfico dirigido a ese host puede ser capturado por cualquier otro

desde cualquier punto de la red.

_____________________________________________________________________________________

Pregunta 2.2

Algunos problemas (no todos):

Falta de seguridad servidores SMTP (y ESMTP). No se garantiza que el que ha enviado cualquiera

de los e-mails sea quien dice ser. Esto es aplicable tanto a las peticiones como a las respuestas.

Incluso en el caso de que todos los envíos de e-mail sean correctos (tanto quien envía como quien

recibe) la información ha podido ser captada y registrada por alguien externo. Falta de privacidad

Hacienda?

El contenido ha podido también ser modificado. Número de cuenta. Cantidad. Persona en la que se

está interesado, …

Posible solución:

Instalación de software de seguridad en el correo electrónico. PGP podría ser pero usando

certificados digitales. No redes de confianza. PEM o S/MIME podría ser. En cualquier caso

conlleva la necesidad de tener certificados digitales en ambos extremos.

Publicación de claves públicas o distribución de certificados digitales o indicación del lugar

donde conseguir los certificados digitales o adjuntar los certificados en los correos

Encriptado de todos los correos. Sobre todo los que contengan información sensible (cifras,

personas, motivos). Para ello se usan claves públicas del destinatario.

Firma de todos los correos para no repudio y autenticación

Redes Problemas final 8

EXAMEN DE REDES. FINAL. JUNIO 2010. LABORATORIO

SOLUCIÓN

L.1-1 B

L.1-2 D

L.1-3 C

L.1-4 C

L.1-5 B

L.1-6 A

L.1-7 A

L.1-8 C

L.1-9 C

L.1-10 B

L.1-11 C

L.1-12 C

L.1-13 C

L.1-14 A

L.1-15 D

Pregunta L 2.1.

Se trata en todos los casos de rutas obtenidas por el protocolo de routing OSPF

El primer número (110) es la distancia administrativa, que es 110 en el caso de OSPF. Sirve para

establecer una prioridad o precedencia entre los diferentes mecanismos o protocolos de routing a la hora

de elegir las rutas a utilizar para encaminar un paquete.

El segundo número (782 ó 1562) es la métrica, que en el caso de OSPF se denomina costo y que se

calcula como la suma de un coponente para cada enlace por el que pasa la ruta; el componente de cada

enlace es inversaemnte proporcional al ancho de banda de las interfaces que se atraviesan en sentido

saliente.

Pregunta L 2.2.

La primera regla permite el paso a todos los paquetes TCP entrantes que correspondan a una conexión

previamente establecida, es decir todos excepto el paquete con SYN=1 y ACK=0. La consecuencia

práctic ad e esta regla es que se permite todo el tráfico TCP creado por conexiones iniciadas desde la la

red Ethernet hacia afuera, pero no se permiten conexiones entrantes.

La segunda regla permite el tráfico TCP entrnate siempre y cuando el puerto de destino en la Ethernet sea

superior a 1023; por consiguiente se permiten las conexiones entrantes cuando el servicio al que se intenta

acceder no está en un puerto resevrado o ‘buen conocido’.

La tercera regla rechaza el resto de tráfico.

La consecuencia práctica es que solo se permitirá tráfico TCP originado por coenxiones iniciadas desde la

Ethernet, o bien conexiones iniciadas desde fuera cuando el servicio al que se accede en la Ethernet no se

encuentre en un puerto bien conocido.

Redes Problemas final 9

EXAMEN DE REDES. FINAL. JUNIO 2010. PROBLEMAS

SOLUCIÓN

Problema 1.

Según el enunciado X emitirá los segmentos de dos en dos (ventana de congestión 2 MSS). Debido al

mecanismo del ACK retrasado es de esperar que Y envíe un ACK por cada dos segmentos recibidos. Los

ACK alterados debido a los problemas físicos se perderán porque el CRC de la trama recibida por el

router A no será válida. Por tanto dichos paquetes se perderán en un ratio de 1 a 5, provocando a nivel

TCP el reenvío de los segmentos de datos no reconocidos.

El flujo de segmentos será pues como sigue:

Enviado por X Recibido de Y Tiempo en X

SEG1 0 ms

SEG2

ACK2 100 ms

SEG3 100 ms

SEG4

ACK4 200 ms

SEG5 200 ms

SEG6

ACK6 300 ms

SEG7 300 ms

SEG8

ACK8 400 ms

SEG9 400 ms

SEG10

ACK10 (perdido) --

SEG9 600 ms

SEG10

ACK10 700 ms

SEG11 700 ms

SEG12

ACK12 800 ms

SEG13 800 ms

SEG14

ACK14 900 ms

SEG15 900 ms

SEG16

ACK16 1000 ms

SEG17 1000 ms

SEG18

ACK18 (perdido) --

SEG17 1200 ms

SEG18

ACK18 1300 ms

SEG19 1300 ms

SEG20

ACK20 1400 ms

En cuanto al tiempo necesario, cada ACK correctamente recibido supone 100 ms y cada ACK perdido un

tiempo de 200 ms. Puesto que tenemos 10 ACK recibidos correctamente y 2 ACK perdidos el tiempo

total será de 10*100 + 2*200 = 1400 ms.

Como ya hemos dicho lo normal es suponer que Y utilice el mecanismo del ACK retrasado, razón por la

cual enviará un ACK por cada dos segmentos recibidos. Sin embargo si suponemos que en vez de eso Y

Redes Problemas final 10

envía un ACK por cada segmento de datos recibido obtendremos la siguiente secuencia de envíos:

Enviado por X Recibido de Y Tiempo en X

SEG1 0 ms

SEG2 0 ms

ACK1 100 ms

ACK2 100 ms

SEG3 100 ms

SEG4 100 ms

ACK3 200 ms

ACK4 200 ms

SEG5 200 ms

SEG6 200 ms

ACK5 (perdido) --------

ACK6 300 ms

SEG7 300 ms

SEG8 300 ms

ACK7 400 ms

ACK8 400 ms

SEG9 400 ms

SEG10 400 ms

ACK9 500 ms

ACK10 (perdido) --------

SEG10 600 ms

SEG11 600 ms

ACK10 700 ms

ACK11 700 ms

SEG12 700 ms

SEG13 700 ms

ACK12 800 ms

ACK13 800 ms

SEG14 800 ms

SEG15 800 ms

ACK14 (perdido)

ACK15 900 ms

SEG16 900 ms

SEG17 900 ms

ACK16 1000 ms

ACK17 1000 ms

SEG18 1000 ms

SEG19 1000 ms

ACK18 1100 ms

ACK19 (perdido) --------

SEG19 1200 ms

SEG20 1200 ms

ACK19 1300 ms

ACK20 1300 ms

En este caso si el ACK perdido es el primero de la pareja no tiene ninguna consecuencia, pues

inmediatamente después llega el ACK siguiente que confirma ambos envíos.

Redes Problemas final 11

EXAMEN DE REDES. FINAL. JUNIO 2010. PROBLEMAS

SOLUCIÓN

Problema 2.

0111 0000 0111 0010 0110 1111 0110 0010 1000 0010

011100 000111 001001 101111 011000 101000 001000 000000

28 7 9 47 24 40 8 Relleno

c H J v Y o I =

c) cHJvYoI=

d) prob=82 (ya que el caracter é en hexadecimal es 82)

Redes Problemas final 12

EXAMEN DE REDES. FINAL. JUNIO 2010. PROBLEMAS

SOLUCIÓN

Problema 3.

Puesto que nos dicen que utilicemos rangos privados vamos a tomar direcciones del rango 10.0.0.0/8 por

ser el más cómodo.

Por el tamaño de las redes podemos ver que hacen falta desde redes /26 para el grupo A (50 ordenadores)

hasta /23 para el grupo C (500 ordenadores). Como se nos pide que las rutas manejen redes agregables

antes de asignar redes a cada grupo debemos analizar cuáles deben ser agregables y como.

Por la configuración de VLANs del conmutador N vemos que el grupo E se conecta al router X y el grupo

D al router Y. Por su parte el grupo A se conecta también a X y el grupo C a Y. Puesto que los grupos A y

E deberán enrutarse ambos en Y por la interfaz E0 deberán ser agregables. Análogamente ocurre con los

grupos C y D, que deberán enrutarse en X por la interfaz E0.

En el caso de los grupos A-E queremos agregar una /25 (E) y una /26 (A), por lo que la mínima red de

agregación posible será una /24, de la cual sacaremos la de E y a continuación la de A, quedando una /26

libre para usos futuros (posible ampliación de A o adición de una nueva red).

En el caso de los grupos C-D se trata de agregar una /23 (C) y una /24 (D) por lo que tenemos que utilizar

una /22 de la cual nos quedará libre una /24 para usos futuros.

Por último elegiremos el rango global, es decir del que sacaremos todas las redes, la /22 de C-D, la /24 de

A-E y la /24 de B. Este rango global deberá ser /21.

Para asignar los rangos conviene seguir la estrategia de grande a pequeño, por lo que empezamos

asignando la red C-D y dentro de esta la C y luego la D; después asignaremos la A-E-B, dentro de esta

primero la A-E y luego la B, y dentro de la A-E primero la E y luego la A

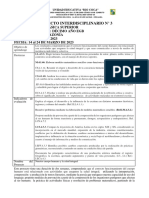

Toda la discusión anterior sobre la agregación de redes la resumimos gráficamente en la siguiente tabla,

donde se han sombreado los rangos libres y además aparece la asignación efectuada para cada una:

Redes Problemas final 13

/21 /22 /23 /24 /25 /26

(10.0.0.0)

C

(10.0.0.0) (10.0.1.0)

C-D

(10.0.0.0) D

(10.0.2.0)

(10.0.2.0)

Libre

(10.0.3.0)

GLOBAL

A-B-C-D-E E

(10.0.0.0) A-E (10.0.4.0)

(10.0.4.0) A (10.0.4.128)

A-E-B (10.0.4.128)

Libre (10.0.4.192)

(10.0.4.0)

B

(10.0.5.0)

(10.0.4.0)

(10.0.6.0)

Libre

(10.0.6.0)

(10.0.7.0)

Una vez hecho todo el trabajo preparatorio hay que realizar la asignación de redes a los grupos de hosts;

lo único que queda por decidir es quién será el router por defecto, tarea para la que reservaremos en todos

los casos la primera dirección útil del rango:

Grupo de hosts Red Router por defecto

A 10.0.4.128/26 10.0.4.129

B 10.0.5.0/24 10.0.5.1

C 10.0.0.0/23 10.0.0.1

D 10.0.2.0/24 10.0.2.1

E 10.0.4.0/25 10.0.4.1

Una vez asignadas las redes y los routers por defecto tenemos todo lo necesario para configurar las

interfaces de los routers. Lo único que queda por decidir es, en el caso de los hosts del grupo B, cual de

los dos routers actuará como router por defecto. Puesto que el router X conecta con los grupos A-E que

son 150 ordenadores y el router Y conecta con los grupos C-D que suman 700 ordenadores, elegiremos

este último. De este modo los ordenadores B para comunicar con los A-E tendrán que dar un pequeño

rodeo por el router Y, pero esta situación será preferible a la contraria ya que presumiblemente habrá más

tráfico con los grupos C-D que con los A-E. La situación es pues como sigue:

Redes Problemas final 14

Router Interfaz Dirección/máscara

X E0 10.0.5.2/24

E1 10.0.4.1/25

E2 10.0.4.129/26

Y E0 10.0.5.1/24

E1 10.0.2.1/24

E2 10.0.0.1/23

A la interfaz E0 de X le hemos asignado la segunda dirección del rango ya que la primera se la hemos

dado a E0 de Y por los motivos expuestos más arriba.

Nos queda por último configurar las rutas necesarias en X e Y, que son las que les permitirán llegar a las

redes que no tengan directamente conectadas. Esas son:

En X rutas para llegar a C y D

En Y rutas para llegar a A y E

Gracias a la forma como hemos asignado las redes ahora podemos cumplir este requisito con una única

ruta en cada router, concretamente:

Router Ruta

X A 10.0.0.0/22 por 10.0.5.1

Y A 10.0.4.0/24 por 10.0.5.2

Redes Problemas final 15

También podría gustarte

- Solicitud de Arrendamiento 2014Documento2 páginasSolicitud de Arrendamiento 2014Lucia MendizábalAún no hay calificaciones

- Curso IEC 61850Documento34 páginasCurso IEC 61850Victor Hugo Monarrez Machado100% (2)

- Caso Practico 5 Martin AlvarezDocumento9 páginasCaso Practico 5 Martin AlvarezMartin Alvarez PantaAún no hay calificaciones

- 1 Reflexión de Logros Alcanzados de Los Aprendizajes de Los EstudiantesDocumento8 páginas1 Reflexión de Logros Alcanzados de Los Aprendizajes de Los EstudiantesErika SanchezAún no hay calificaciones

- Mikrotik RouterOS Preguntas FrecuentesDocumento10 páginasMikrotik RouterOS Preguntas FrecuentesjanethAún no hay calificaciones

- Modelo Cuarto de CArtaDocumento1 páginaModelo Cuarto de CArtayisido7810Aún no hay calificaciones

- Paso A Paso Solicitud Configuración VPN PDFDocumento8 páginasPaso A Paso Solicitud Configuración VPN PDFIsmaelAún no hay calificaciones

- Perfil Competencial SIEEDocumento66 páginasPerfil Competencial SIEEBerta Monteagudo NavarroAún no hay calificaciones

- 424 03 01 Modulo3 B2BDocumento61 páginas424 03 01 Modulo3 B2BVictoria PinoAún no hay calificaciones

- Prisecaru 2016 Challenges of The Fourth Industrial Revolution - En.esDocumento6 páginasPrisecaru 2016 Challenges of The Fourth Industrial Revolution - En.esjamestrujilloAún no hay calificaciones

- PROYECTO Inrrrrr PDFDocumento13 páginasPROYECTO Inrrrrr PDFXiot QuimybiolAún no hay calificaciones

- EV02 - Formulación Del Proyecto de Software - GA1-220501092-AA3-EV02Documento11 páginasEV02 - Formulación Del Proyecto de Software - GA1-220501092-AA3-EV02Rosemberg Trujillo100% (1)

- 12va Semana - Capacitación para Las VentasDocumento26 páginas12va Semana - Capacitación para Las VentasLiz KarinaAún no hay calificaciones

- Silabos Tics I 2017 - IiDocumento7 páginasSilabos Tics I 2017 - IiWarren Rojas GarciaAún no hay calificaciones

- Las Causas Del Plagio Académico Entre El Alumnado Universitario Según El Profesorado1Documento12 páginasLas Causas Del Plagio Académico Entre El Alumnado Universitario Según El Profesorado1josesandovaljAún no hay calificaciones

- Almacenamiento DigitalDocumento2 páginasAlmacenamiento DigitalFiorellaChAún no hay calificaciones

- 1.3.1.3 Packet Tracer - Skills Integration ChallengeDocumento4 páginas1.3.1.3 Packet Tracer - Skills Integration ChallengeLuis BarrientosAún no hay calificaciones

- Introducción A La Comunicación de DatosDocumento86 páginasIntroducción A La Comunicación de DatosParralito MartinAún no hay calificaciones

- Análisis de Los Supermercados Virtuales Que Operan en EspañaDocumento15 páginasAnálisis de Los Supermercados Virtuales Que Operan en EspañaGonza Sisneros InfanteAún no hay calificaciones

- Apuntes InformáticaDocumento11 páginasApuntes InformáticaPaula Sánchez SuárezAún no hay calificaciones

- Definición DeenseñanzaDocumento3 páginasDefinición DeenseñanzaEri Osberto MoralesAún no hay calificaciones

- Diseño de Sitios WebDocumento9 páginasDiseño de Sitios Webjennifer paola arciniegas arciniegasAún no hay calificaciones

- C1.1 Globalizacion y La Deslocalizacion Empresarial. Factores ImpulsoresDocumento14 páginasC1.1 Globalizacion y La Deslocalizacion Empresarial. Factores ImpulsoresEdward Lliuyacc LeonAún no hay calificaciones

- Herramientas TicsDocumento47 páginasHerramientas TicsAdonai Preschool MontessoriAún no hay calificaciones

- Ecount ErpDocumento15 páginasEcount ErpJordi Vañó EnriqueAún no hay calificaciones

- CAP3 Fundamentos de Redes de Area Amplia - WANDocumento57 páginasCAP3 Fundamentos de Redes de Area Amplia - WANBlas Arias ZambraAún no hay calificaciones

- Ldquocoacutemo Ser El Patan Que Las Mujeres Amanrdquo PDFDocumento94 páginasLdquocoacutemo Ser El Patan Que Las Mujeres Amanrdquo PDFSan Romero CamposAún no hay calificaciones

- Informe Final. Garcia Leon, Yanela IsavelDocumento80 páginasInforme Final. Garcia Leon, Yanela IsavelalbertoAún no hay calificaciones

- Guia 0 de Trabajo IntroduccionDocumento45 páginasGuia 0 de Trabajo IntroduccionLeydy Katherinne Garcia PabonAún no hay calificaciones

- Lista de Encierros Por El Campo en Guadalajara 2017Documento3 páginasLista de Encierros Por El Campo en Guadalajara 2017Eduardo RuizAún no hay calificaciones