Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Actividad 5

Cargado por

Melanie Guiselle CALLE QUINTERO0 calificaciones0% encontró este documento útil (0 votos)

18 vistas15 páginasTítulo original

ACTIVIDAD 5

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

18 vistas15 páginasActividad 5

Cargado por

Melanie Guiselle CALLE QUINTEROCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 15

• ¿CUÁLES SON LOS PRINCIPALES RIESGOS INFORMÁTICOS

A LOS QUE ESTÁ EXPUESTA UNA COMPAÑÍA?

•Ataques y explotación dirigidos. Esto sucede cuando fuentes externas encuentran puntos vulnerables

en la seguridad y roban información de la empresa a través de ataques o malware (programas maliciosos).

•Robo interno de archivos y base de datos. Es el robo de información que los empleados de la empresa

diferentes niveles pueden hacer a través de USBs, impresoras, correos electrónicos gratuitos o

corporativos,

CDs o DVDs, y redes inalámbricas.

•Navegación imprudente por parte de los empleados. Esta amenaza es muy común y se da sobre todo

cuando el empleado abre correos electrónicos o navega por sitios no seguros.

•Phishing. Es la suplantación de identidad de la empresa o de los empleados que trabajan en ella a

través de emails o perfiles de redes sociales entre otros.

•Uso de teléfonos inteligentes, tabletas y otros dispositivos. Mucha de la información está

amenazada cada vez que alguno de los trabajadores pierde o le es robado su celular, tableta o incluso

una USB en la que tenían información, que puede incluir contactos de clientes, bases de datos e incluso

claves de acceso para plataformas o información protegida.

•Uso imprudente de WiFi. El uso de redes públicas para recibir o mandar información relacionada con

la empresa, ya sea a través de aplicaciones o correos electrónicos, pone en riesgo esa información,

ya que es bastante probable que en estas redes hayan rastreadores que roban incluso claves de acceso,

sin dejar rastro en los dispositivos.

•Siniestros y desastres naturales. La información también puede ser pérdida por daños a los equipos

que la almacenan durante incendios, inundaciones o terremotos.

•Servicios cloud o en la nube. Estos servicios no están libres de amenazas, entre las más comunes

están la fuga o pérdida de datos, fallas en los controles de acceso y vulnerabilidad de los sistemas

• ¿CUÁL ES EL BENEFICIO QUE BUSCA UN HACKER AL

SECUESTRAR UNA SESIÓN O UN SERVIDOR?

• EL 51% DE LOS ENCUESTADOS AFIRMABA QUE SU PRINCIPAL MOTIVACIÓN A LA HORA DE EMPRENDER CIBERATAQUES ERA “LA

BÚSQUEDA DE EMOCIONES”, MIENTRAS QUE SÓLO UN 18% SEÑALABA LOS BENEFICIOS ECONÓMICOS COMO RAZÓN. SEGÚN EL

ESTUDIO, ESTO VIENE A INDICAR QUE “LOS MODERNOS HACKERS SON CURIOSOS, ESTÁN ABURRIDOS O QUIEREN PONER A

PRUEBA SUS HABILIDADES”.

• HACKEO COMO RETO: EL DESAFÍO INTELECTUAL APARECE COMO ÚNICA MOTIVACIÓN DEL ATAQUE

A ORDENADORES, SERVIDORES O REDES. LA GRATIFICACIÓN PUEDE SER MERAMENTE PERSONAL, O

BIEN UNA DEMOSTRACIÓN HACIA OTROS HACKERS. HUELGA DECIR QUE ESTE ENFOQUE NO AFECTA

EN NINGÚN SENTIDO A LA PELIGROSIDAD DE LOS ATAQUES QUE MOTIVA.

• HACKEO COMO ROBO: COMO YA HEMOS MENCIONADO, MUCHOS CIBERATAQUES (REALMENTE, LA

MAYORÍA DE LOS RELEVANTES) SON EL MEDIO PARA EL ROBO DE INFORMACIÓN O DINERO.

• HACKEO COMO VANDALISMO: A VECES SIN MÁS MOTIVACIÓN QUE EL ÁNIMO DE CREAR CAOS

(HACIENDO CAER LOS SISTEMAS INFORMÁTICOS DE DETERMINADOS TERRITORIOS Y/U

ORGANIZACIONES), AUNQUE OTRAS VECES ESTA CLASE DE ATAQUES VIENE MOTIVADA A SU VEZ POR

FINES POLÍTICOS (“HACKTIVISMO“), COMO EN EL CASO DE LOS GRUPOS QUE OPERABAN BAJO EL

PARAGUAS DE ANONYMOUS.

• ¿EL RIESGO DE ATAQUE DE UN HACKER PUEDE

CONSIDERARSE UN TIPO DE RIESGO INTERNO O EXTERNO?

• 1. ATAQUES CIBERNÉTICOS EXTERNOS:

LOS ATAQUES CIBERNÉTICOS EXTERNOS, SON LOS QUE SE EJECUTAN POR HACKERS DE

FORMA REMOTA, SIN TENER CONOCIMIENTO ALGUNO DEL FUNCIONAMIENTO DE LA RED

QUE ESTÁN ATACANDO, Y EN LA CUAL DEBE EJECUTAR UNA SERIE DE PROTOCOLOS

CON LA FINALIDAD DE VULNERARLA. GENERALMENTE ESTOS ATAQUES TOMARÁN

DÍAS O SEMANAS, DEPENDIENDO DEL TIPO DE SEGURIDAD CON LA QUE CUENTE

LA RED Y LO “BUENO” QUE SEA EL CIBER-CRIMINAL, POR ASÍ DECIRLO.

• ATAQUES CIBERNÉTICOS INTERNOS INTENCIONADOS:

POR OTRO LADO, LOS ATAQUES CIBERNÉTICOS INTERNOS CONSTITUYEN UNA MAYOR

PREOCUPACIÓN, AL EXISTIR NO SOLO UN ABUSO DE CONFIANZA, SINO AL SER UNA AMENAZA

CONSTANTE EN EL ÁMBITO DE LA SEGURIDAD INFORMÁTICA, YA QUE NO SE SABE CON CERTEZA

CUÁNDO SUCEDERÁ.

SI BIEN UN HACKER NO TIENE CONTRASEÑAS, ACCESOS, NI CONOCIMIENTO DE NINGÚN TIPO

ACERCA DE LA RED A LA QUE VA A ACCEDER, VARIOS DE LOS EMPLEADOS DE LA EMPRESA SI LO

TIENEN.

LO ANTERIOR SUGIERE, QUE EN TEORÍA, ALGUIEN CON MOTIVOS PUEDE ATACAR LA RED DE LA

EMPRESA DONDE TRABAJA DE FORMA TAN SENCILLA COMO LO ES, INGRESANDO UN

USUARIO, UNA CONTRASEÑA Y EJECUTANDO DETERMINADOS PROTOCOLOS PARA HACER EL

DAÑO QUE DESEE.

• ¿CUÁL ES EL PAPEL DEL AUDITOR FRENTE AL

RIESGO DE UN CIBERATAQUE?

LA ENTIDAD AFIRMA QUE SE DEBE ADAPTAR EL MODELO DE LAS TRES LÍNEAS DE DEFENSA AL RIESGO CIBERNÉTICO, CON EL OBJETIVO DE ESTABLECER LOS

CONTROLES NECESARIOS PARA MITIGAR LOS RIESGOS DERIVADOS DE LA CIBERSEGURIDAD.

LA PRIMERA LÍNEA DE DEFENSA ES LA ENCARGADA DE GESTIONAR LOS RIESGOS EN EL DÍA A DÍA Y LA RESPONSABLE DE REALIZAR

PROCEDIMIENTOS DE CONTROL INTERNO.

TAMBIÉN DEBE PONER EN FUNCIONAMIENTO TODAS LAS MEDIDAS NECESARIAS PARA QUE EMPLEADOS Y USUARIOS SEAN CONSCIENTES DE QUE SON LA

PUERTA DE ENTRADA DEL RIESGO CIBERNÉTICO.

•Ayudar a los órganos de gobierno en el diseño e implementación de la política de ciberseguridad.

•Asegurar que la entidad tiene la capacidad de identificar y mitigar el riesgo cibernético.

•Verificar los mecanismos diseñados para identificar incidentes internos y externos.

•Ayudar a concientizar a todas las áreas de la entidad, desde la alta dirección,

sobre los riesgos cibernéticos para alcanzar los objetivos de la estrategia de ciberseguridad de la compañía.

•Integrar la ciberseguridad en el plan de auditoría de la entidad.

•Desarrollar el perfil de riesgo de ciberseguridad de la entidad, teniendo en cuenta las amenazas emergentes.

•Evaluar el programa de ciberseguridad con la ayuda de marcos internacionales como el NIST.

• ¿QUÉ POLÍTICAS DE SEGURIDAD EN REDES Y EN SERVIDORES

CONOCE O CONSIDERA QUE PUEDEN SER APLICADAS PARA

MITIGAR EL RIESGO DE LOS CIBERATAQUES?

LA PRESENCIA ONLINE DE LAS EMPRESAS ES YA UNA NECESIDAD INCUESTIONABLE EN TODOS LOS SECTORES. DEL MISMO

MODO QUE HA CRECIDO LA PRESENCIA EN INTERNET DE LAS EMPRESAS LO HA HECHO LA AMENAZA DE SUFRIR UN

CIBERATAQUE. PARA ESTAR PROTEGIDO ES IMPRESCINDIBLE CONOCER LOS RIESGOS Y ADOPTAR AL MENOS UNA SERIE

DE MEDIDAS BÁSICAS. AQUÍ TE CONTAMOS LAS MÁS IMPORTANTES

EMPRESA DEBERÍA SER LA MEDICIÓN DEL RIESGO CIBERNÉTICO AL QUE SE EXPONE. NO NOS REFERIMOS SOLO A LOS

ATAQUES MÁS CONOCIDOS, EN BUSCA DE DATOS, CLAVES O ARCHIVOS, SINO QUE HAY OTROS MUCHOS RIESGOS QUE

PUEDEN AFECTAR A LA PROPIA INFRAESTRUCTURA TÉCNICA DE LA ORGANIZACIÓN.

PROBABLEMENTE LAS EMPRESAS FIJAN SU PRINCIPAL ATENCIÓN A LOS RIESGOS CIBERNÉTICOS QUE PROCEDEN DEL

EXTERIOR DE LA COMPAÑÍA COMO LOS INDICADOS ANTERIORMENTE.

SIN EMBARGO, ADEMÁS DE CALIBRAR TODOS LOS POSIBLES ATAQUES EXTERNOS HACIA LOS SISTEMAS INFORMÁTICOS Y

LA INFORMACIÓN DE LA EMPRESA EN LA RED, TAMBIÉN ES IMPORTANTE CONOCER QUÉ ACCIONES INTERNAS PUEDEN

EXPONER A LA ORGANIZACIÓN AL RIESGO DE POSIBLES ATAQUES.

•ESTABLECER MECANISMOS QUE MANTENGAN A SALVO CADA ELEMENTO DE LA EMPRESA QUE ESTÁ EN LA

RED: en base a los riesgos y el nivel de incidencia que tendrían en la empresa, podremos definir

mucho mejor estos mecanismos pero algunos básicos que se pueden mencionar:

•Mantener actualizado tanto hardware como software

•Disponer de un sistema de copias de seguridad distribuidas

•Contratar servicios de alta disponibilidad

•Formación y educación continua en seguridad de todo el personal

•Marcar una periodicidad para los procesos de seguridad: una revisión y actualización

• periódica también es capital para que el riesgo se mantenga en el nivel más bajo posible con el paso del tiempo.

•ESTABLECER UN INVENTARIO DE TODOS Y CADA UNO DE LOS RIESGOS CIBERNÉTICOS EXISTENTES

•MARCAR UNA PERIODICIDAD PARA LOS PROCESOS DE SEGURIDAD

• ¿UN ANTIVIRUS ES UNA ESTRATEGIA LO

SUFICIENTEMENTE SEGURA PARA SER LA ÚNICA APLICABLE

EN UNA ORGANIZACIÓN?

• 1. SE PRODUCEN NUEVOS VIRUS CADA DÍA

EL SOFTWARE ANTI-VIRUS ACTUAL ES EFICAZ CUANDO SE TRATA DE VIRUS CONOCIDOS, PERO

NO SE PUEDE CONFIAR CUANDO SE TRATA DE VIRUS RECIÉN LIBERADOS.

• 2. LA MAYORÍA DE LOS ATAQUES NI SIQUIERA INVOLUCRAN A SU COMPUTADORA

LAS REDES SOCIALES SON EL NUEVO CAMPO QUE LOS HACKERS ESTÁN UTILIZANDO INFECTAR

A SU COMPUTADORA. POR LO TANTO, INCLUSO SI EL ANTIVIRUS ENCONTRARA LA MANERA DE

DETECTAR TODOS LOS NUEVOS VIRUS LANZADOS, TODAVÍA HAY OTRA BRECHA.

• 3. NO SE REQUIERE ACCIÓN DEL USUARIO

HACE UNOS AÑOS, USTED PODRÍA EVITAR CON SEGURIDAD A LOS HACKERS,

EVITANDO ENLACES SOSPECHOSOS Y SITIOS WEB MALICIOSOS. ESTOS ATAQUES SE

INICIAN EN SU PERFIL SOCIAL POR MEDIO DE ENLACES DE SPAM QUE ENVÍAN A LOS

INCAUTOS A SITIOS WEB MALIGNOS, PODÍA ANALIZAR LOS ARCHIVOS DESCARGADOS

ANTES DE ABRIRLO SÓLO PARA ESTAR SEGUROS.

• 4. LOS ATAQUES DIRIGIDOS PUEDEN PASAR FÁCILMENTE DE LA LISTA

NEGRA

LA SEGURIDAD ANTIVIRUS TRADICIONAL UTILIZA LISTAS NEGRAS PARA IDENTIFICAR

ARCHIVOS DAÑADOS Y DETENERLOS. SIN EMBARGO, LAS AMENAZAS AVANZADAS

PUEDEN LLEGAR A PERMANECER SIN SER DETECTADAS EN EL SISTEMA DURANTE

MUCHO TIEMPO, LO QUE LES PERMITE LOGRAR SU OBJETIVO. LOGRAN ROBAR

CONTRASEÑAS E INCLUSO ACCEDER A OTROS SISTEMAS.

• ¿PUEDE UN FIREWALL MITIGAR LOS RIESGOS

DE ATAQUES INFORMÁTICOS? •

PARA REDUCIR EL RIESGO DE ATAQUES INFORMÁTICOS EN

LAS EMPRESAS SE DEBE TENER EN CUENTA ASPECTOS

COMO TENER UNA RED SEGURA POR VPN Y CONTROLAR

LAS APLICACIONES MEDIANTE UN SOFTWARE

ESPECIALIZADO. EL SOFTWARE Y EL HARDWARE DEBEN

ESTAR PROTEGIDOS CON ANTIVIRUS, ANTIRANSOMWARE,

ANTIMALWARE, ANTISPAM, FIREWALL Y SANDBOX.

ADEMÁS, ES IMPORTANTE QUE EL EQUIPO APLIQUE UNA

CULTURA DE SEGURIDAD INFORMÁTICA Y PROTECCIÓN DE

DATOS. MEDIA COMMERCE TIENE SOLUCIONES DE

CIBERSEGURIDAD QUE LAS EMPRESAS NECESITAN YA QUE

ES UNA COMPAÑÍA EXPERTA EN SEGURIDAD INFORMÁTICA

DE ÚLTIMA TECNOLOGÍA

• SOFTWARE Y HARDWARE PROTEGIDO: EN TU LISTA DEBES AGREGAR PROGRAMAS QUE BLOQUEAN LAS MODALIDADES MÁS

COMUNES Y AVANZADAS DE CIBERATAQUES, TALES COMO:

• ANTIVIRUS: DETECTAN Y LIMPIAN EQUIPOS DE VIRUS COMO SPYWARE, GUSANOS, TROYANOS, MALWARE Y OTROS ALOJADOS EN

COMPUTADORES. ASÍ PREVIENEN QUE SE INFECTE EL SISTEMA Y RASTREAN CÓDIGOS VINCULADOS A VIRUS DETECTADOS.

• ANTIRANSOMWARE: PREVIENE EL ATAQUE POR RANSOMWARE, EL CUAL ES UN TIPO DE MALWARE. LOS CIBERDELINCUENTES LO

USAN PARA SOBORNAR EXIGIENDO ALGÚN PAGO PARA RESTABLECER EL SISTEMA Y LA INFORMACIÓN DE LA EMPRESA QUE ESTÉ

ALOJADA EN EL SISTEMA O EQUIPO.

• ANTIMALWARE: PROGRAMA PARA ELIMINAR SOFTWARE MALICIOSO O MALWARE DE DIFERENTES TIPOS, PRESENTES EN EL

COMPUTADOR, TRAS UN ANÁLISIS DETALLADO EN EL SISTEMA.

• ANTISPAM: ENCARGADOS DE DETECTAR Y ELIMINAR CORREOS BASURA EN LOS CORREOS USADOS EN LA RED EMPRESARIAL, DE

ALTA PELIGROSIDAD PARA LA CONFIDENCIALIDAD DE LA EMPRESA.

• FIREWALL: SISTEMA PARA DENEGAR ACCESOS NO AUTORIZADOS EN LA RED EMPRESARIAL Y FILTRARLOS DE LOS USUARIOS

LEGÍTIMOS.

• SANDBOX: MECANISMO INFORMÁTICO QUE PERMITE EJECUTAR PROGRAMAS DE CÓDIGO FUENTE NUEVO O PROVENIENTE DE UN

TERCERO DE POCA CONFIABILIDAD. LO QUE HACE ES DESIGNAR UN ESPACIO DE DISCO LIMITADO PARA LA EJECUCIÓN, DE MANERA

QUE LAS AMENAZAS PARA LA CIBERSEGURIDAD NO TENGAN IMPACTO.

También podría gustarte

- Taller de FranquiciaDocumento3 páginasTaller de FranquiciaMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Actividad 3 Inventario de Hardware y Software de Un OrdenadorDocumento12 páginasActividad 3 Inventario de Hardware y Software de Un OrdenadorAna Marlen PULIDO GOMEZAún no hay calificaciones

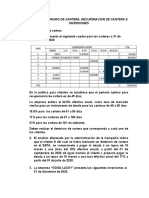

- Taller Deterioro de CarteraDocumento2 páginasTaller Deterioro de CarteraMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Actividad ElectivaDocumento3 páginasActividad ElectivaMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Actividad 5Documento15 páginasActividad 5Melanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Parte I Sobre El Diseño y La AplicacionDocumento9 páginasParte I Sobre El Diseño y La AplicacionMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Taller Pasivos LaboralesDocumento8 páginasTaller Pasivos LaboralesMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Toaz - Info Taller 3 Pasivos Laborales 21 Marzo Edwin Castaeda PRDocumento8 páginasToaz - Info Taller 3 Pasivos Laborales 21 Marzo Edwin Castaeda PRMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Activdad 3 No EvaluativaDocumento4 páginasActivdad 3 No EvaluativaMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- CronicaDocumento4 páginasCronicaMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Examen FranquiciaDocumento7 páginasExamen FranquiciaMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Examen CarteraDocumento9 páginasExamen CarteraMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Actividad 7 Auditoria de Sistemas 1Documento9 páginasActividad 7 Auditoria de Sistemas 1Melanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Activdad 3 No EvaluativaDocumento4 páginasActivdad 3 No EvaluativaMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Ejercicio Prestamo EmpleadosDocumento3 páginasEjercicio Prestamo EmpleadosMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Actividad 12Documento5 páginasActividad 12Melanie Guiselle CALLE QUINTEROAún no hay calificaciones

- EnsayoDocumento6 páginasEnsayoMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Trabajo de Activos Intangibles Sección 18Documento6 páginasTrabajo de Activos Intangibles Sección 18Melanie CalleAún no hay calificaciones

- Innovacion 5Documento6 páginasInnovacion 5Melanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Taller Pasivos UniminutoDocumento2 páginasTaller Pasivos UniminutoMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Taller - Activos Fijos - Seccion 17 NIIF PYMES - Activos FijosDocumento4 páginasTaller - Activos Fijos - Seccion 17 NIIF PYMES - Activos FijosMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Contabilidad Financiera VDocumento2 páginasContabilidad Financiera VMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Taller 1 Costos Estandar RESUELTODocumento4 páginasTaller 1 Costos Estandar RESUELTOMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Innovacion 5Documento6 páginasInnovacion 5Melanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Ejercicio Prestamo EmpleadosDocumento3 páginasEjercicio Prestamo EmpleadosMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Ensayo Auditoria 1Documento2 páginasEnsayo Auditoria 1Melanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Actividad 1 AuditoriaDocumento2 páginasActividad 1 AuditoriaMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Estructura OrganizacionalDocumento13 páginasEstructura OrganizacionalMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Tributaria IDocumento7 páginasTributaria IMelanie Guiselle CALLE QUINTEROAún no hay calificaciones

- Guía de 7 pasos para aprender melódica enDocumento15 páginasGuía de 7 pasos para aprender melódica enSustentando LA Vida100% (1)

- Oposición Archiveros Cortes GeneralesDocumento3 páginasOposición Archiveros Cortes GeneralesluisonAún no hay calificaciones

- Proyecto en El Aula de Ciencias NaturalesDocumento2 páginasProyecto en El Aula de Ciencias NaturalesNadia Rocha100% (6)

- C Automatas ProgramablesDocumento23 páginasC Automatas ProgramablesEduardo Marcelo RecobaAún no hay calificaciones

- HIPOGLUCEMIADocumento5 páginasHIPOGLUCEMIAilmedici100% (2)

- ComicDocumento36 páginasComicRushian Sarai AmbrosioAún no hay calificaciones

- Funciones de várias variables: Límite de funciones multivariablesDocumento9 páginasFunciones de várias variables: Límite de funciones multivariablesJoan Enrique Velarde AparicioAún no hay calificaciones

- Esclavizando CelularesDocumento39 páginasEsclavizando CelularesRomel Ccarhuas CarrascoAún no hay calificaciones

- La Evolución y La Sobrepoblación HumanaDocumento1 páginaLa Evolución y La Sobrepoblación HumanaInes LazoAún no hay calificaciones

- Código de Falla 2449 Control Del Actuador Del VGT - Fuera de CalibraciónDocumento15 páginasCódigo de Falla 2449 Control Del Actuador Del VGT - Fuera de CalibraciónCarlos Hernandez100% (3)

- Resumen 5. Recompensa de La SantidadDocumento1 páginaResumen 5. Recompensa de La SantidadJesusbastos MAún no hay calificaciones

- Historia Sobre El Árbol de NavidadDocumento3 páginasHistoria Sobre El Árbol de NavidadJulio César Fernández MenéndezAún no hay calificaciones

- Proyecto Warmi OkDocumento9 páginasProyecto Warmi OkLisseth Marisol Navarro salcedoAún no hay calificaciones

- Requerimiento #010 - Alquiler Equipos TopograficosDocumento11 páginasRequerimiento #010 - Alquiler Equipos TopograficosROCK FILL INGENIERIA & CONSTRUCCIONAún no hay calificaciones

- La gran transformación de PolanyiDocumento14 páginasLa gran transformación de PolanyiChiara100% (1)

- Veterinaria Atoxoplasmosis OMarinDocumento2 páginasVeterinaria Atoxoplasmosis OMarinlobo20110% (1)

- Concreto Armado-Unidad I-Filosofia Del Diseño Sismico y Criterios Estruc y Diseño PDFDocumento21 páginasConcreto Armado-Unidad I-Filosofia Del Diseño Sismico y Criterios Estruc y Diseño PDFDanny JeffersonAún no hay calificaciones

- GOOGLEDocumento37 páginasGOOGLEGiovanni Agustin JacintoAún no hay calificaciones

- Manual Servicio PerforadoraDocumento431 páginasManual Servicio Perforadorapdiazgodoy100% (1)

- Trabajo Colaborativo UNADDocumento5 páginasTrabajo Colaborativo UNADJürgen MarinAún no hay calificaciones

- Riesgos naturalesDocumento6 páginasRiesgos naturalesJoel Anthony Crisologo EspejoAún no hay calificaciones

- GUIA 11 DETERMINACION DE PARAMETROS EDAFICOS ESTUDIADOS EN UNA CALICATA - RemovedDocumento15 páginasGUIA 11 DETERMINACION DE PARAMETROS EDAFICOS ESTUDIADOS EN UNA CALICATA - RemovedjngavilanesAún no hay calificaciones

- Notas para Una Simbología de La RosaDocumento30 páginasNotas para Una Simbología de La Rosaluchinov100% (1)

- 3 PDFDocumento4 páginas3 PDFJoseph Díaz0% (1)

- AutocompasiónDocumento13 páginasAutocompasiónGabriela LópezAún no hay calificaciones

- Control de La Información Documentada v.0Documento7 páginasControl de La Información Documentada v.0joseAún no hay calificaciones

- ENSAYO Corrida Toros APADocumento5 páginasENSAYO Corrida Toros APAValeria FernandezAún no hay calificaciones

- Estadistica 1Documento14 páginasEstadistica 1Tommy MendezAún no hay calificaciones

- Informe de Conductividad Eléctrica Del Suelo - Paye Zeballos, FresiaDocumento20 páginasInforme de Conductividad Eléctrica Del Suelo - Paye Zeballos, Fresiamelany50% (2)

- Clase de Arañas (Luciano Peralta)Documento45 páginasClase de Arañas (Luciano Peralta)Jimmy Gerard Juarez PaucarAún no hay calificaciones

- ChatGPT Ganar Dinero Desde Casa Nunca fue tan Fácil Las 7 mejores fuentes de ingresos pasivos con Inteligencia Artificial (IA): libros, redes sociales, marketing digital, programación...De EverandChatGPT Ganar Dinero Desde Casa Nunca fue tan Fácil Las 7 mejores fuentes de ingresos pasivos con Inteligencia Artificial (IA): libros, redes sociales, marketing digital, programación...Calificación: 5 de 5 estrellas5/5 (4)

- 7 tendencias digitales que cambiarán el mundoDe Everand7 tendencias digitales que cambiarán el mundoCalificación: 4.5 de 5 estrellas4.5/5 (87)

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDe EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaCalificación: 4.5 de 5 estrellas4.5/5 (116)

- Influencia. La psicología de la persuasiónDe EverandInfluencia. La psicología de la persuasiónCalificación: 4.5 de 5 estrellas4.5/5 (14)

- Resumen de El cuadro de mando integral paso a paso de Paul R. NivenDe EverandResumen de El cuadro de mando integral paso a paso de Paul R. NivenCalificación: 5 de 5 estrellas5/5 (2)

- Auditoría de seguridad informática: Curso prácticoDe EverandAuditoría de seguridad informática: Curso prácticoCalificación: 5 de 5 estrellas5/5 (1)

- Investigación de operaciones: Conceptos fundamentalesDe EverandInvestigación de operaciones: Conceptos fundamentalesCalificación: 4.5 de 5 estrellas4.5/5 (2)

- ¿Cómo piensan las máquinas?: Inteligencia artificial para humanosDe Everand¿Cómo piensan las máquinas?: Inteligencia artificial para humanosCalificación: 5 de 5 estrellas5/5 (1)

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másDe EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másCalificación: 2.5 de 5 estrellas2.5/5 (3)

- Excel 2021 y 365 Paso a Paso: Paso a PasoDe EverandExcel 2021 y 365 Paso a Paso: Paso a PasoCalificación: 5 de 5 estrellas5/5 (12)

- Estructuras de Datos Básicas: Programación orientada a objetos con JavaDe EverandEstructuras de Datos Básicas: Programación orientada a objetos con JavaCalificación: 5 de 5 estrellas5/5 (1)

- Aprender Illustrator 2020 con 100 ejercicios prácticosDe EverandAprender Illustrator 2020 con 100 ejercicios prácticosAún no hay calificaciones

- EL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.De EverandEL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Calificación: 4 de 5 estrellas4/5 (51)

- El trading online de una forma sencilla: Cómo convertirse en un inversionista online y descubrir las bases para lograr un trading de éxitoDe EverandEl trading online de una forma sencilla: Cómo convertirse en un inversionista online y descubrir las bases para lograr un trading de éxitoCalificación: 4 de 5 estrellas4/5 (30)

- LAS VELAS JAPONESAS DE UNA FORMA SENCILLA. La guía de introducción a las velas japonesas y a las estrategias de análisis técnico más eficaces.De EverandLAS VELAS JAPONESAS DE UNA FORMA SENCILLA. La guía de introducción a las velas japonesas y a las estrategias de análisis técnico más eficaces.Calificación: 4.5 de 5 estrellas4.5/5 (54)

- La biblia del e-commerce: Los secretos de la venta online. Más de mil ideas para vender por internetDe EverandLa biblia del e-commerce: Los secretos de la venta online. Más de mil ideas para vender por internetCalificación: 5 de 5 estrellas5/5 (7)

- Inteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroDe EverandInteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroCalificación: 4 de 5 estrellas4/5 (1)

- Reparar (casi) cualquier cosa: Cómo ajustar los objetos de uso cotidiano con la electrónica y la impresora 3DDe EverandReparar (casi) cualquier cosa: Cómo ajustar los objetos de uso cotidiano con la electrónica y la impresora 3DCalificación: 5 de 5 estrellas5/5 (6)

- Configuración y usos de un mapa de procesosDe EverandConfiguración y usos de un mapa de procesosCalificación: 4.5 de 5 estrellas4.5/5 (18)

- Organizaciones Exponenciales: Por qué existen nuevas organizaciones diez veces más escalables y rentables que la tuya (y qué puedes hacer al respecto)De EverandOrganizaciones Exponenciales: Por qué existen nuevas organizaciones diez veces más escalables y rentables que la tuya (y qué puedes hacer al respecto)Calificación: 4.5 de 5 estrellas4.5/5 (11)

- AngularJS: Conviértete en el profesional que las compañías de software necesitan.De EverandAngularJS: Conviértete en el profesional que las compañías de software necesitan.Calificación: 3.5 de 5 estrellas3.5/5 (3)

- Manual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasDe EverandManual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasCalificación: 4.5 de 5 estrellas4.5/5 (14)