Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Anniel Peña Glosario C2

Cargado por

joseblan470 calificaciones0% encontró este documento útil (0 votos)

8 vistas4 páginasTítulo original

Anniel-Peña-Glosario-C2

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

8 vistas4 páginasAnniel Peña Glosario C2

Cargado por

joseblan47Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 4

REPÚBLICA BOLIVARIANA DE VENEZUELA

MINISTERIO DEL PODER POPULAR PARA LA

EDUCACIÓN UNIVERSITARIA

CIENCIA Y TECNOLOGÍA

INSTITUTO UNIVERSITARIO POLITÉCNICO

“SANTIAGO MARIÑO”

EXTENSIÓN MATURÍN

GLOSARIO DE TÉRMINOS

Profesora: Bachiller:

Ing. Mary Caribdis Parisca Anniel Peña Pérez

C.I. 27.964.064

Escuela: 47

Maturín, Noviembre Del 2020

O Organización de archivos

Objetivos de la protección La organización del archivo se refiere a la

organización de los datos de un archivo en

1. Inicialmente protección del SO frente a usuarios

registros, bloques y estructuras de acceso; esto

poco confiables

incluye la forma en que los registros y los bloques se

2. Protección: control para que cada componente

colocan en el medio de almacenamiento y se

activo de un proceso solo pueda acceder a los

interconectan.

recursos especificados, y solo en forma

congruente con la política establecida. P

3. La mejora de la protección implica también una

Problemas de seguridad

mejora de la seguridad.

4. Las políticas de uso se establecen: Por el 1. Uso indebido o malicioso de programas: caballo

hardware, Por el administrador / SO, Por el de troya, puerta de atrás, canales encubiertos.

usuario propietario del recurso. 2. Usuarios inexpertos o descuidados.

5. Principio de separación entre mecanismo y 3. Usuarios no autorizados.

política: El mecanismo con que elementos 4. Virus.

(hardware y/o software) se realiza la protección y 5. Gusanos: Programas destructivos que se

la política que es el conjunto de decisiones que autopropagan y con fines maliciosos.

se toman para especificar como se usan esos 6. Rompedores de sistemas de protección

elementos de protección. 7. Analizadores de contraseñas .

6. La política puede variar: Dependiendo de la 8. Bombardeos

aplicación. 9. Ataques por denegación deservicio.

7. La protección no solo es cuestión del

Políticas de seguridad

administrador, sino también del usuario.

8. El sistema de protección debe: Distinguir entre Política Militar: De las más populares, por lo que casi

usos autorizados y no-autorizados, Especificar el nunca se aplica en la actualidad, consiste en la

tipo de control de acceso impuesto, Proveer clasificación de todos los objetos con requisitos de

medios para el aseguramiento de la protección. seguridad en uno de los cinco niveles siguientes:

desclasificado, restringido, confidencial, secreto y

alto secreto, califica también a los usuarios según el almacenamiento secundario, fundamentalmente con

nivel al que pueden acceder. el almacenamiento de disco. La mayoría de las

Políticas Comerciales: Basándose en la política computadoras organizan los archivos en jerarquías

militar, pero generalmente debilitando las llamadas carpetas, directorios o catálogos.

restricciones de seguridad, usan los principios de

compartimentación de los usuarios y de clasificación

de la información.

Modelos de Seguridad: Es un mecanismo que

permite hacer explícita una política de seguridad,

existen modelos multinivel.

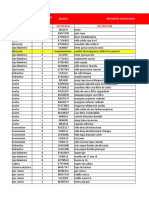

Figura 1: Sistemas de archivos

S

Sistemas de clave privada y de clave pública

Spooling

Las dos claves pertenecen a la misma persona a

El spooling hace referencia al proceso de

la que se ha enviado el mensaje. Una clave es

transferir datos poniéndolos en un área temporal de

pública y se puede entregar a cualquier persona. La

trabajo, donde otro programa puede acceder para su

otra clave es privada y el propietario debe guardarla

procesamiento en otro momento. Esta área de

de modo que nadie tenga acceso a ella.

trabajo temporal suele estar en un archivo o en un

dispositivo de almacenamiento. Servicios de seguridad y protección.

Sistemas de archivos Servicios Genéricos: Todos los sistemas operativos

crean la información de protección cuando se crea

Un sistema de archivos son los métodos y

un objeto,

estructuras de datos que un sistema operativo utiliza

para seguir la pista de los archivos de un disco o Servicios POSIX: Define servicios que se ajustan a

partición; es decir, es la manera en la que se los servicios genéricos ya descritos. No existen

organizan los archivos en el disco. servicios específicos para crear, destruir o abrir

descriptores de protección.

Sistemas de archivos lógicos

Servicios de Win32: Para implantar el modelo de

El sistema de archivos está relacionado

seguridad, Windows NT usa un descriptor de

especialmente con la administración del espacio de

seguridad y listas de control de acceso (ACL), que a Conclusiones

su vez incluyen dos tipos de entradas de control de

1. La administración de información, protección y

acceso (ACE).

seguridad en los dispositivos nos ayudan a

U introducir a la computadora los datos para que

esta nos ayude a la resolución de problemas y por

Unidades de control

consiguiente obtener el resultado de dichas

La unidad de control es un componente de la operaciones, es decir; estos dispositivos nos

unidad central de procesamiento (CPU) de una ayudan a comunicarnos con la computadora, para

computadora que dirige el funcionamiento del que esta a su vez nos ayude a resolver los

procesador. Le dice a la unidad de memoria, problemas que tengamos y realice las

aritmética y lógica de la computadora y a los operaciones que nosotros no podamos realizar

dispositivos de entrada y salida cómo responder a manualmente.

las instrucciones. 2. Es importante realizarle un regular mantenimiento

a los distintos dispositivos de entrada y salida,

V

también es muy importante no exponerlos a

Validación temperaturas que puedan interferir con su

desempeño y la rapidez con la que estos puedan

La validación de un método es el proceso para

desarrollar una tarea específica, ya que el

confirmar que el procedimiento analítico utilizado

computador es una máquina que funciona a una

para una prueba en concreto es adecuado para su

velocidad superior a la que emplean otros

uso previsto. Identificar cada usuario que está

aparatos.

trabajando en el sistema (usando los recursos).

3. La seguridad y la protección siempre busca la

Verificación de control de acceso gestión de riesgos, esto quiere decir que se tenga

siempre una forma de evitarlo o prevenirlo y que

El control de acceso implica quién tiene acceso a

se pueda realizar ciertas acciones para evitar

sistemas informáticos específicos y recursos en un

esas situaciones de la mejor forma.

momento dado. El control de acceso consiste en la

verificación de si una entidad (una persona)

solicitando acceso a un recurso tiene los derechos

necesarios para hacerlo.

También podría gustarte

- Nota de EntregaDocumento1 páginaNota de Entregajoseblan47Aún no hay calificaciones

- ProgramacionDocumento2 páginasProgramacionjoseblan47Aún no hay calificaciones

- Mariana PatiñoDocumento4 páginasMariana Patiñojoseblan47Aún no hay calificaciones

- Informe de Proyecto GRACIELA GONZALEZDocumento17 páginasInforme de Proyecto GRACIELA GONZALEZjoseblan47Aún no hay calificaciones

- Gestion de Calidad Del SoftwareDocumento4 páginasGestion de Calidad Del Softwarejoseblan47Aún no hay calificaciones

- Correcciones Cap I Graciela GonzalezDocumento13 páginasCorrecciones Cap I Graciela Gonzalezjoseblan47Aún no hay calificaciones

- Informe de Proyecto GRACIELA GONZALEZDocumento24 páginasInforme de Proyecto GRACIELA GONZALEZjoseblan47Aún no hay calificaciones

- Memoria Don TapscottDocumento7 páginasMemoria Don Tapscottjoseblan47100% (1)

- Tesis Antonio MarcanoDocumento151 páginasTesis Antonio Marcanojoseblan47Aún no hay calificaciones

- Oracion para FuneralesDocumento4 páginasOracion para Funeralesjoseblan47Aún no hay calificaciones

- Bienvenidos A Sistemas de InformacionDocumento33 páginasBienvenidos A Sistemas de Informacionjoseblan47Aún no hay calificaciones

- Sorteo Report PDFDocumento14 páginasSorteo Report PDFJm LeonAún no hay calificaciones

- Inducción y Reinducción Ecoturismo El GuadualDocumento16 páginasInducción y Reinducción Ecoturismo El GuadualDiana Castro OrtizAún no hay calificaciones

- Manual de Garantia y Mantenimiento New Life 125Documento72 páginasManual de Garantia y Mantenimiento New Life 125Andres EspinAún no hay calificaciones

- Taller 2 Sistema de Dirección Mecánico CRSMDocumento2 páginasTaller 2 Sistema de Dirección Mecánico CRSMCris SanAún no hay calificaciones

- Vdocuments - MX Manual Caldera Saunier Duval ThematekDocumento18 páginasVdocuments - MX Manual Caldera Saunier Duval ThematekitziarprietoAún no hay calificaciones

- Manteleta Negocios-Nacional-2Documento2 páginasManteleta Negocios-Nacional-2FaNny hernandezAún no hay calificaciones

- Política de PPYEDocumento2 páginasPolítica de PPYEAna RinconAún no hay calificaciones

- SB01 0085109910Documento2 páginasSB01 0085109910Mary Sernaque CurayAún no hay calificaciones

- Software AireDocumento2 páginasSoftware AireMilan RostoAún no hay calificaciones

- Catalogo Inst Domic AguaDocumento20 páginasCatalogo Inst Domic AguaVladimir Huamanvilca HuamaniAún no hay calificaciones

- Grupo 9 - Redacción Administrativa 2023 - AutoguardadoDocumento95 páginasGrupo 9 - Redacción Administrativa 2023 - AutoguardadoWill TincoAún no hay calificaciones

- 18 Escotes - PDF Versión 1Documento17 páginas18 Escotes - PDF Versión 1Jas VelasAún no hay calificaciones

- Repuestos Solicitados para Rearacion Interzafra 2022 Horometro Actual 12661Documento6 páginasRepuestos Solicitados para Rearacion Interzafra 2022 Horometro Actual 12661diego rojasAún no hay calificaciones

- Examen Semana 3 Desarrollo SustentableDocumento3 páginasExamen Semana 3 Desarrollo SustentableJosué Marshall100% (6)

- Normativa Planificación y Desarrollo Trabajo Fin de Grado (2020)Documento14 páginasNormativa Planificación y Desarrollo Trabajo Fin de Grado (2020)Arturo Gonzalez de LeonAún no hay calificaciones

- 5.2.1 OutsoursingDocumento27 páginas5.2.1 OutsoursingDan CruzAún no hay calificaciones

- Tarea 8 - Mapa Conceptual Sobre Escalas de MediciónDocumento3 páginasTarea 8 - Mapa Conceptual Sobre Escalas de MediciónKARLA ZULEMA SANTIAGO LOPEZAún no hay calificaciones

- 1 Manual Fundet - Materiales ElectricosDocumento66 páginas1 Manual Fundet - Materiales ElectricosRené MansillaAún no hay calificaciones

- Null PDFDocumento2 páginasNull PDFkatianaAún no hay calificaciones

- Catalogo 2015 Aslak IGRDocumento552 páginasCatalogo 2015 Aslak IGRhexapodo2Aún no hay calificaciones

- Explosionado MHF-550 y MHF-550MRDocumento6 páginasExplosionado MHF-550 y MHF-550MRMartin BelmontesAún no hay calificaciones

- Permiso - de - Trabajo (2) Alturas y SoldaduraDocumento3 páginasPermiso - de - Trabajo (2) Alturas y SoldaduraAlfonso PrietoAún no hay calificaciones

- Plan EstrategicoDocumento7 páginasPlan EstrategicoJoseline Avilés ReyesAún no hay calificaciones

- Dependencias Centro Surcolombiano SenaDocumento4 páginasDependencias Centro Surcolombiano SenaBRITNEY ALEXANDRA ROSAS CHALPARTARAún no hay calificaciones

- A#4 DcajDocumento4 páginasA#4 DcajDiana AlorAún no hay calificaciones

- Contactos Mujeres 20 Euros Moratalaz en MadridDocumento3 páginasContactos Mujeres 20 Euros Moratalaz en MadridConocer mujeres en MadridAún no hay calificaciones

- A2 LA EstadisticaDocumento1 páginaA2 LA EstadisticaRobinson Andres Mancilla EstupiñanAún no hay calificaciones

- Detalle de Barandas - Puente 3Documento1 páginaDetalle de Barandas - Puente 3Fredy TineoAún no hay calificaciones

- Metodologia Mantenimiento TransformadoresDocumento11 páginasMetodologia Mantenimiento TransformadoresIsa AlcantaraAún no hay calificaciones

- Sistemas de Control e InstrumentaciónDocumento13 páginasSistemas de Control e InstrumentaciónRamón A. Barreto T.Aún no hay calificaciones

- UF0513 - Gestión auxiliar de archivo en soporte convencional o informáticoDe EverandUF0513 - Gestión auxiliar de archivo en soporte convencional o informáticoCalificación: 1 de 5 estrellas1/5 (1)

- Cultura y clima: fundamentos para el cambio en la organizaciónDe EverandCultura y clima: fundamentos para el cambio en la organizaciónAún no hay calificaciones

- Influencia. La psicología de la persuasiónDe EverandInfluencia. La psicología de la persuasiónCalificación: 4.5 de 5 estrellas4.5/5 (14)

- 7 tendencias digitales que cambiarán el mundoDe Everand7 tendencias digitales que cambiarán el mundoCalificación: 4.5 de 5 estrellas4.5/5 (87)

- Inteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroDe EverandInteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroCalificación: 4 de 5 estrellas4/5 (1)

- Electrónica básica: INGENIERÍA ELECTRÓNICA Y DE LAS COMUNICACIONESDe EverandElectrónica básica: INGENIERÍA ELECTRÓNICA Y DE LAS COMUNICACIONESCalificación: 5 de 5 estrellas5/5 (16)

- Ciencia de datos: La serie de conocimientos esenciales de MIT PressDe EverandCiencia de datos: La serie de conocimientos esenciales de MIT PressCalificación: 5 de 5 estrellas5/5 (1)

- Sistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosDe EverandSistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosCalificación: 4 de 5 estrellas4/5 (16)

- Guía de aplicacion de la ISO 9001:2015De EverandGuía de aplicacion de la ISO 9001:2015Calificación: 5 de 5 estrellas5/5 (3)

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDe EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaCalificación: 4.5 de 5 estrellas4.5/5 (117)

- Guía para la aplicación de ISO 9001 2015De EverandGuía para la aplicación de ISO 9001 2015Calificación: 4 de 5 estrellas4/5 (1)

- GuíaBurros: El controller de empresa: Cómo realizar el control total de tu empresaDe EverandGuíaBurros: El controller de empresa: Cómo realizar el control total de tu empresaAún no hay calificaciones

- Inteligencia artificial: Una exploración filosófica sobre el futuro de la mente y la concienciaDe EverandInteligencia artificial: Una exploración filosófica sobre el futuro de la mente y la concienciaAna Isabel Sánchez DíezCalificación: 4 de 5 estrellas4/5 (3)

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másDe EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másCalificación: 2.5 de 5 estrellas2.5/5 (3)