Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Consideraciones Sobre DNS: - Primario (Principal o Maestro)

Cargado por

erTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Consideraciones Sobre DNS: - Primario (Principal o Maestro)

Cargado por

erCopyright:

Formatos disponibles

CONSIDERACIONES SOBRE DNS

DNS es un sistema de base de datos distribuida que traduce los nombres de host a direcciones IP, y direcciones IP a nombres de host, lo que es esencial para todos los servicios que se basen en nombre de host, pero DNS también es el

mecanismo estándar de Internet para indicar que un host no puede recibir correo directamente, pero otra máquina lo recibe y lo transmite en su lugar, esa información se comunica con un registro MX al DNS.

En esencia DNS funciona de la siguiente forma: cuando un cliente necesita conocer la dirección IP de una URL, se la pide a su servidor DNS local. El servidor DNS local examina su propio caché para ver si conoce la respuesta, si no, le

pregunta a otros servidores DNS para obtenerla. Cuando el servidor DNS local obtiene la respuesta, la recupera y responde al cliente. Estas preguntas y respuestas son transparentes al cliente y para ello se utiliza el puerto UDP 53

en el lado servidor (el cliente siempre > 1023), si falla, se realiza por segunda vez con TCP. En este caso hay una excepción: una solicitud o respuesta de servidor a servidor con UDP, tanto el puerto fuente como el destino son el 53,

pero con TCP el servidor que solicita utilizará un puerto por encima del 1023. DNS es una base de datos estructurada en forma de árbol, con servidores para varios subárboles esparcidos por toda Internet con dos listas definidas,

dado el nombre recibir la dirección IP y viceversa. Hay varios tipos de registros definidos en él:

Cada dominio o subdominio tiene una o más zonas de autoridad que publican la

información acerca del dominio y los nombres de servicios de cualquier dominio incluido.

Cada zona puede delegarse a otro DNS que se convierte en autoritativo para dicha zona.

Al inicio de esa jerarquía se encuentra los servidores raíz, que responden cuando se busca

resolver un dominio de primer nivel (.com, .es, .net, .edu, .gov, etc.) y delegan la autoridad

a los servidores DNS autorizados para dominios de segundo nivel.

Una consulta de un cliente (resolver) a un servidor DNS puede ser recursiva si el servidor al que consultamos consulta a su vez otro servidor o iterativa si responde a partir de los datos que tiene almacenados localmente (métodos

de búsqueda). Cada servidor de nombres tiene autoridad para cero (no autoritativo) o una o más zonas. Hay tres tipos de servidor de nombres:

Un servidor de nombres primario carga de disco la información de una zona, y tiene autoridad sobre ella. Es el único que puede modificar la base

-Primario (principal o maestro) de datos, los demás hacen consultas.

Un servidor de nombres secundario tiene autoridad sobre una zona, pero obtiene la información de esa zona de un servidor primario utilizando un proceso llamado

transferencia de zona. Para permanecer sincronizado, los servidores de nombres secundarios consultan a los primarios regularmente (típicamente cada dos o tres horas)

-Secundario (o esclavo) y reejecutan la transferencia de zona si el primario ha sido actualizado. Un servidor de nombres puede operar como primario o secundario para múltiples dominios,

o como primario para unos y secundario para otros. Un servidor primario o secundario realiza todas las funciones de un servidor caché.

Un servidor de nombres que no tiene autoridad para ninguna zona se denomina servidor caché. Obtiene todos sus datos de servidores primarios o secundarios.

-Caché Requiere al menos un registro NS para apuntar a un servidor del que pueda obtener la información inicialmente.

Para un funcionamiento seguro de los DNS se deben considerar al menos:

a) Envío de traducciones falsas, si un hacker carga el caché del servidor con dicha

información para realizar phishing. Las versiones recientes de DNS para UNIX (BIND

4.9 y posteriores) revisan si hay respuestas falsas. Asimismo siempre se realiza una doble

búsqueda inversa, ver si el nombre de máquina coincide con la dirección IP y viceversa

para evitar posibles engaños. Normalmente no habrá transferencia de zona de un DNS

secundario al principal (hacerlo autoritativo en su zona).

b) El DNS interno (normalmente el primario o principal) tiene información

complementaria (Ej. registros HINFO) o distinta a lo que se enseña en la red perímetro

para evitar revelar información a un posible atacante.

c) Normalmente el DNS secundario se ejecuta bajo el proxy (host bastión) y solo se

muestra al exterior la información de zona esencial para encontrar los servicios a los que se da acceso.

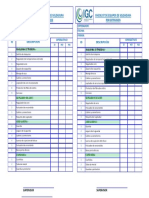

d) Se debe usar además filtrado de paquetes que permitan: LO QUE PONE EN ELA TABLA

También podría gustarte

- GuíaBurros: Redes Locales: Todo lo que debes saber para montar una red localDe EverandGuíaBurros: Redes Locales: Todo lo que debes saber para montar una red localCalificación: 4 de 5 estrellas4/5 (4)

- Asterisk PBX: Aprenda a crear y diseñar soluciones de telefonía IP desde ceroDe EverandAsterisk PBX: Aprenda a crear y diseñar soluciones de telefonía IP desde ceroCalificación: 5 de 5 estrellas5/5 (1)

- Servicio DNSDocumento27 páginasServicio DNSCuenta FalsaAún no hay calificaciones

- Fundamentos DNSDocumento4 páginasFundamentos DNScamilo valencia alvaresAún no hay calificaciones

- Clase 14 Servidor DNS - PPT DoDocumento21 páginasClase 14 Servidor DNS - PPT DoBarlen Calderon CuriAún no hay calificaciones

- Configuración BINDDocumento36 páginasConfiguración BINDRodolfo CasásAún no hay calificaciones

- Informe DNSDocumento10 páginasInforme DNSKevin Mendoza CallisayaAún no hay calificaciones

- Preguntas DNSDocumento4 páginasPreguntas DNSalexisvicosanroman05Aún no hay calificaciones

- Dns BindDocumento17 páginasDns BindSilvio OrtaAún no hay calificaciones

- Redes Servidor DNSDocumento10 páginasRedes Servidor DNSmauricioAún no hay calificaciones

- 2CFGM SMR ModuloSR Tema DNSDocumento22 páginas2CFGM SMR ModuloSR Tema DNSIsmael Barranco RendónAún no hay calificaciones

- DNS TeoríaDocumento11 páginasDNS TeoríadorachanAún no hay calificaciones

- Tema 1 - DNSDocumento5 páginasTema 1 - DNSpedroaldizAún no hay calificaciones

- Dns Parte IDocumento15 páginasDns Parte IEnver Añanca GamboaAún no hay calificaciones

- Tema 2 - Servidor DNSDocumento10 páginasTema 2 - Servidor DNSLuis SánchezAún no hay calificaciones

- DNS, DHCP, Active DirectoryDocumento79 páginasDNS, DHCP, Active DirectoryNolberto Zabala QuirozAún no hay calificaciones

- DNS ServerDocumento26 páginasDNS ServerkamoniacAún no hay calificaciones

- DNSDocumento13 páginasDNSAndres Mauricio Guevara RiverosAún no hay calificaciones

- Unidad 2 - Servicio de Nombre de Dominio DNSDocumento24 páginasUnidad 2 - Servicio de Nombre de Dominio DNSMeche Arohuanca AAún no hay calificaciones

- Python Tema1 Parte4 v5Documento7 páginasPython Tema1 Parte4 v5CamilaAún no hay calificaciones

- Curso DNS LinuxDocumento9 páginasCurso DNS LinuxengelalexAún no hay calificaciones

- DNS (Domain Name System)Documento13 páginasDNS (Domain Name System)Radaisys Hernández ValerioAún no hay calificaciones

- Servicio DNS 1Documento51 páginasServicio DNS 1José Miguel Rodríguez MuñozAún no hay calificaciones

- Cuestionario DNSDocumento5 páginasCuestionario DNSluisprez30Aún no hay calificaciones

- El Sistema de Nombres de Dominio - Bind 9.2.1Documento35 páginasEl Sistema de Nombres de Dominio - Bind 9.2.1Paloma SantamariaAún no hay calificaciones

- Monografia Dominios de Una Red Informatica PDFDocumento8 páginasMonografia Dominios de Una Red Informatica PDFJimmyFigueroaAún no hay calificaciones

- Resumen de DNS de SRIDocumento4 páginasResumen de DNS de SRIFrancisco Berzosa LinaresAún no hay calificaciones

- Sistema de Nombres de DominioDocumento16 páginasSistema de Nombres de DominioMotoPoint Envigado100% (1)

- Ser PRM 2Documento10 páginasSer PRM 2mjmacias01Aún no hay calificaciones

- Sistema de Nombres de DominioDocumento12 páginasSistema de Nombres de DominiosdsdsdsdAún no hay calificaciones

- Servidor DNSDocumento4 páginasServidor DNSjazminmonterosAún no hay calificaciones

- Servidor DNSDocumento3 páginasServidor DNSJazmin MonterosAún no hay calificaciones

- Respuestas Examen 1-10Documento3 páginasRespuestas Examen 1-10Prostata DisfuncionalAún no hay calificaciones

- P02 DNSDocumento4 páginasP02 DNSOskarGallardoAún no hay calificaciones

- Instalación Configuración DnsDocumento12 páginasInstalación Configuración DnsRonald CarguaAún no hay calificaciones

- Servidores DNS, DHCPDocumento3 páginasServidores DNS, DHCPHector Omar De VelascoAún no hay calificaciones

- Monografia Dominios de Una Red InformaticaDocumento8 páginasMonografia Dominios de Una Red InformaticaAlex BlancoAún no hay calificaciones

- Dns SERVerDocumento8 páginasDns SERVerOSCAR IVAN AGUDELO GILAún no hay calificaciones

- Conceptos Basicos de DNSDocumento3 páginasConceptos Basicos de DNSrichyony6643Aún no hay calificaciones

- TELEINFORMATICADocumento37 páginasTELEINFORMATICAmilagrosss03Aún no hay calificaciones

- Servidor DNSDocumento11 páginasServidor DNSEduardo López MartinezAún no hay calificaciones

- Sistema de Nombres de DominioDocumento12 páginasSistema de Nombres de DominioharvisserchAún no hay calificaciones

- d3 Admin DNSDocumento54 páginasd3 Admin DNSPedro VargasAún no hay calificaciones

- DNS ExplicadoDocumento30 páginasDNS ExplicadoEnzoBenjaminAlvarezPizarroAún no hay calificaciones

- ¿Qué Son Las DNS?Documento26 páginas¿Qué Son Las DNS?Alexandra LoayzaAún no hay calificaciones

- Configuración DNS FedoraDocumento10 páginasConfiguración DNS FedoraBrian Fernando Franco GuioAún no hay calificaciones

- DNSDocumento12 páginasDNSHusmerckAún no hay calificaciones

- PL4 ETN RmachacacDocumento13 páginasPL4 ETN RmachacacIvan MachacaAún no hay calificaciones

- ASIR SRI UT01-DNS 05-Transferencia de Zona-DNS Dinámico-mDNSDocumento16 páginasASIR SRI UT01-DNS 05-Transferencia de Zona-DNS Dinámico-mDNSPaula AceitunoAún no hay calificaciones

- Laboratorio 2 - Instalación y Configuración de Servidopr DNS en Linux UbuntuDocumento19 páginasLaboratorio 2 - Instalación y Configuración de Servidopr DNS en Linux UbuntuEric Anselmo Guerreros HuamanAún no hay calificaciones

- Exposicion DNSDocumento5 páginasExposicion DNSKelyn Dahiana Grajales ArroyaveAún no hay calificaciones

- Laboratorio Practico Google Dorks, WhoisDocumento39 páginasLaboratorio Practico Google Dorks, WhoisSegura DsAún no hay calificaciones

- Sistema de Nombres (DNS)Documento7 páginasSistema de Nombres (DNS)Marceloconm -Aún no hay calificaciones

- Servicios de DNSDocumento36 páginasServicios de DNScamilo maldonadoAún no hay calificaciones

- UD3.A1 Intro DNSDocumento3 páginasUD3.A1 Intro DNSОлічка ПаучекAún no hay calificaciones

- DNSDocumento12 páginasDNSJose Luis Hernadez ChucAún no hay calificaciones

- DNSDocumento17 páginasDNSFredi Rene Romero RiveraAún no hay calificaciones

- DNS "Domain Name System"Documento8 páginasDNS "Domain Name System"Claudia MartinezAún no hay calificaciones

- Servicio de RedDocumento7 páginasServicio de Red22021857Aún no hay calificaciones

- GNS3 ResueltoDocumento34 páginasGNS3 ResueltoLaura Martinez Nuñez100% (1)

- Consideraciones Sobre FTPDocumento1 páginaConsideraciones Sobre FTPerAún no hay calificaciones

- Comunicaciones (Dimensionamiento)Documento4 páginasComunicaciones (Dimensionamiento)erAún no hay calificaciones

- Coordinacion Economia Comunicacion1Documento21 páginasCoordinacion Economia Comunicacion1Diego SolanoAún no hay calificaciones

- Normalizacion 2007Documento25 páginasNormalizacion 2007noip19Aún no hay calificaciones

- Cuenta Administrador Vs Cuenta LimitadaDocumento16 páginasCuenta Administrador Vs Cuenta LimitadaINTECOAún no hay calificaciones

- Ganuncibay TFG0618 MemoriaDocumento64 páginasGanuncibay TFG0618 MemoriaCarlos AynaguanoAún no hay calificaciones

- Cuenta Administrador Vs Cuenta LimitadaDocumento16 páginasCuenta Administrador Vs Cuenta LimitadaINTECOAún no hay calificaciones

- Dispositivos de Interconexión PARA LA CLASE v2 - Seguir Por STP, ROUTING,...Documento35 páginasDispositivos de Interconexión PARA LA CLASE v2 - Seguir Por STP, ROUTING,...erAún no hay calificaciones

- Ejercicios PER RumbosDocumento2 páginasEjercicios PER RumbosvelarryAún no hay calificaciones

- OK Respuesta de Examen 2016.11Documento1 páginaOK Respuesta de Examen 2016.11erAún no hay calificaciones

- Guia Sanitaria A BordoDocumento29 páginasGuia Sanitaria A BordocbsomohanoAún no hay calificaciones

- Guia+sanitaria+a+bordo+VERSION+REDUCIDADocumento176 páginasGuia+sanitaria+a+bordo+VERSION+REDUCIDAXavi RedondoAún no hay calificaciones

- H5000 - Simbolos, Abreviaturas y Terminos Usados en Las Cartas NauticasDocumento113 páginasH5000 - Simbolos, Abreviaturas y Terminos Usados en Las Cartas NauticasLu Cinco Afe0% (2)

- Sistema Balizamiento Maritimo de Iala-2010 Version en EspanolDocumento28 páginasSistema Balizamiento Maritimo de Iala-2010 Version en EspanolCesar Augusto Castellar Ortega100% (1)

- Bilinguismo en La InfanciaDocumento218 páginasBilinguismo en La InfanciaMaria Angelica Santiago Giraldo100% (1)

- 2018 4 Convocatoria REDUCIDODocumento10 páginas2018 4 Convocatoria REDUCIDOerAún no hay calificaciones

- Test XML 1Documento5 páginasTest XML 1erAún no hay calificaciones

- Mise en Place Caixabank Elbullifoundation eDocumento204 páginasMise en Place Caixabank Elbullifoundation eMiquel Koltés86% (7)

- 060 SubrayadoDocumento48 páginas060 SubrayadoerAún no hay calificaciones

- Proyecto de Bilinguismo 2019Documento11 páginasProyecto de Bilinguismo 2019CARLOS ADRES FRANCO100% (1)

- 2019 1 Convocatoria Modelo - BDocumento15 páginas2019 1 Convocatoria Modelo - BerAún no hay calificaciones

- 2018 4 Convocatoria Modelo - BDocumento14 páginas2018 4 Convocatoria Modelo - BerAún no hay calificaciones

- 2019 1 Convocatoria REDUCIDODocumento10 páginas2019 1 Convocatoria REDUCIDOerAún no hay calificaciones

- 2019 2 Convocatoria Modelo - BDocumento13 páginas2019 2 Convocatoria Modelo - BerAún no hay calificaciones

- 2019 3 Convocatoria Modelo - BDocumento15 páginas2019 3 Convocatoria Modelo - BerAún no hay calificaciones

- 2019 1 Convocatoria Modelo - ADocumento15 páginas2019 1 Convocatoria Modelo - AerAún no hay calificaciones

- 2019 2 Convocatoria Modelo - ADocumento13 páginas2019 2 Convocatoria Modelo - AerAún no hay calificaciones

- 2019 3 Convocatoria Modelo - ADocumento15 páginas2019 3 Convocatoria Modelo - AerAún no hay calificaciones

- 2019 2 Convocatoria REDUCIDODocumento9 páginas2019 2 Convocatoria REDUCIDOerAún no hay calificaciones

- David RiveraQDocumento12 páginasDavid RiveraQLesly LopezAún no hay calificaciones

- Ingeniería de Software ApuntesDocumento3 páginasIngeniería de Software ApuntessirziraelAún no hay calificaciones

- Copia de Copia de Facturacion Materiales Desde Nov 2019Documento1319 páginasCopia de Copia de Facturacion Materiales Desde Nov 2019jesus navaAún no hay calificaciones

- Fase de IdentificacionDocumento5 páginasFase de IdentificacionWilly NeiDAún no hay calificaciones

- TDQ X Guia Rápida RouterDocumento12 páginasTDQ X Guia Rápida RouterManuel ContrerasAún no hay calificaciones

- Manejo de Software Fluidsim.Documento26 páginasManejo de Software Fluidsim.Chris Alfaro SalinasAún no hay calificaciones

- 10 1 1 94 381 en EsDocumento14 páginas10 1 1 94 381 en Esjhonatan yubiAún no hay calificaciones

- Doc011 1245470152 109049329Documento3 páginasDoc011 1245470152 109049329ANTONIO RIVERA ARAMBURUAún no hay calificaciones

- DelimitacionDocumento72 páginasDelimitacionFabely DominguezAún no hay calificaciones

- Metodologia Acta de Constitución Del ProyectoDocumento2 páginasMetodologia Acta de Constitución Del ProyectoJuan Quispe100% (1)

- 2022.09 Híper Froiz BAJA RESDocumento12 páginas2022.09 Híper Froiz BAJA RESMariaAún no hay calificaciones

- Sst-For-012 Inspección Preoperacional Extensiones Electricas V-001Documento2 páginasSst-For-012 Inspección Preoperacional Extensiones Electricas V-001eloyAún no hay calificaciones

- Trabajo Grupal ERGONOMIADocumento46 páginasTrabajo Grupal ERGONOMIAAdrian GarciaAún no hay calificaciones

- Guia 2 Diagrama de ParetoDocumento10 páginasGuia 2 Diagrama de ParetoadrianaAún no hay calificaciones

- Obtener Ecuaciones Sucesiones NuméricasDocumento7 páginasObtener Ecuaciones Sucesiones NuméricasBraulio Isuiza ContrerasAún no hay calificaciones

- Configuracion de Plugins ToolDocumento8 páginasConfiguracion de Plugins ToolGaby CidAún no hay calificaciones

- Lori EspDocumento14 páginasLori EspPablo MorenoAún no hay calificaciones

- Examen PHP RepuestasDocumento2 páginasExamen PHP Repuestasgustavo_cigAún no hay calificaciones

- Informe FINAL Gestion Informacion Personas en El Estado PDFDocumento96 páginasInforme FINAL Gestion Informacion Personas en El Estado PDFEduardo Mundt100% (1)

- Guia 1 Estadistica I RepasoDocumento4 páginasGuia 1 Estadistica I RepasoRosa PerdomoAún no hay calificaciones

- Acta de Entrega de Alimentación EscolarDocumento3 páginasActa de Entrega de Alimentación EscolarWillans ChambaAún no hay calificaciones

- Checklist de ExtrusionDocumento1 páginaChecklist de ExtrusionRodrigo GutierrezAún no hay calificaciones

- Manual TelevisaDocumento47 páginasManual TelevisaJocelin Ramírez RoseteAún no hay calificaciones

- G10 Ird101 - Nat - (2021)Documento9 páginasG10 Ird101 - Nat - (2021)Edgard HernandezAún no hay calificaciones

- Sistemas Inteligentes - 2020-I PDFDocumento5 páginasSistemas Inteligentes - 2020-I PDFSaul Edu GonzalesAún no hay calificaciones

- Analisis FodaDocumento2 páginasAnalisis Fodapaula valencaAún no hay calificaciones

- Tarea M01S2AI3Documento9 páginasTarea M01S2AI3Michelle MendezAún no hay calificaciones

- Caso de NegocioDocumento12 páginasCaso de NegocioJesusDanielAún no hay calificaciones

- Codigos de Blanco 2Documento46 páginasCodigos de Blanco 2Marcelo Cruz50% (4)

- Protocolo de Mantenimiento AutoclaveDocumento11 páginasProtocolo de Mantenimiento AutoclaveEsteban Kosanović RodríguezAún no hay calificaciones