0% encontró este documento útil (0 votos)

138 vistas5 páginasDelitos Informáticos y Prevención

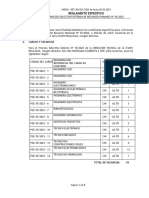

El documento habla sobre los delitos informáticos. Explica que son crímenes cometidos a través del uso de la tecnología y que muchos no son reportados. También describe un caso específico de fraude cometido por un empleado de una organización y las medidas que la organización tomó después para prevenir futuros delitos. Finalmente, menciona varias técnicas comunes de delitos informáticos como phishing y smishing, y da consejos para prevenir ser víctima.

Cargado por

Ricardo AriasDerechos de autor

© © All Rights Reserved

Nos tomamos en serio los derechos de los contenidos. Si sospechas que se trata de tu contenido, reclámalo aquí.

Formatos disponibles

Descarga como DOC, PDF, TXT o lee en línea desde Scribd

0% encontró este documento útil (0 votos)

138 vistas5 páginasDelitos Informáticos y Prevención

El documento habla sobre los delitos informáticos. Explica que son crímenes cometidos a través del uso de la tecnología y que muchos no son reportados. También describe un caso específico de fraude cometido por un empleado de una organización y las medidas que la organización tomó después para prevenir futuros delitos. Finalmente, menciona varias técnicas comunes de delitos informáticos como phishing y smishing, y da consejos para prevenir ser víctima.

Cargado por

Ricardo AriasDerechos de autor

© © All Rights Reserved

Nos tomamos en serio los derechos de los contenidos. Si sospechas que se trata de tu contenido, reclámalo aquí.

Formatos disponibles

Descarga como DOC, PDF, TXT o lee en línea desde Scribd