Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Temas - Gestion y Seguridad de Auditoria Informatica - 0

Cargado por

Rudy SánchezDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Temas - Gestion y Seguridad de Auditoria Informatica - 0

Cargado por

Rudy SánchezCopyright:

Formatos disponibles

Gestión y Seguridad de Auditoria Informática – GESAI

Tema 1: Introducción a la Auditoria e Auditoria Informática.

Concepto de auditoria e Informática.

Clases o Tipos de auditorías.

Conceptos de auditoria en informática.

Auditoria Informática

Auditoria de Bases de Datos.

Auditoria de Aplicaciones.

Auditoría del Desarrollo.

Auditoria Ofimática.

Auditoria de Redes.

Auditoría de Aplicaciones.

Auditoría del Mantenimiento.

Auditoría de la Calidad.

Auditoría de la Seguridad, Etc..

Responsabilidades de los Auditores y Regulaciones.

Código Deontológico de la Función de Auditoria.

Criterios a seguir para la composición del equipo auditor

Fases de la Auditoria.

Elaboración del Plan de Auditoria.

Tipos de muestreo a aplicar durante el proceso de auditoría.

Explicación de los requerimientos que deben cumplir los hallazgos de auditoría.

Aplicación de criterios comunes para categorizar los hallazgos como observaciones o no conformidades

Guía para la Elaboración del Informe de Auditoria.

Principios generales de protección de datos de carácter personal

Leyes y Normas Nacionales.

Leyes y Normas Internaciones (SOX, NAGAS, ETC).

Control Interno (Clasificación y Objetivos)

Herramientas de aplicación (COSO, COCO,MICIL, COBIT, SAC)

Gerenciamiento y Planificación.

Estrategias en la Planificación, Análisis de Riesgo, Evaluación preliminar,

Plan de auditoria, Recursos, Mejores prácticas,

Gestión proyecto de auditoria (CSA- Control Self-Assessment)

Tema-2: Obtención de Evidencias

Tipologías

Pruebas Técnicas y Sustantivas.

Muestreo.

Técnicas de Auditoria asistida por computadora (CATTS-Computer Assisted Audit Techniques)

Análisis, Clasificación, Etc.

Gestión y Seguimiento del Informe de Auditoria.

Formato, Detalle del Informe,

Partes Interesadas o Destinatarios,

Acciones para aplicar la auditoria.

Sistemas de Información / Tecnología de la Información (SI / TI)

Responsabilidades, Estructura Organizacional

Aseguramiento de la Calidad, Outsourcing

Aspectos Éticos, Jurídicos y Privacidad.

Herramientas de Soporte Frameworks

COBIT

COSO

ISO 27002

ITIL

Herramientas para la Auditoria Informática

Del Operating System tipo Ping y Traceroute.

Frameworks Auditoria de Tráfico de RED (tipo Nmap, Netcat, NBTScan).

Caso de Estudio - PNAF (Passive Network Audit Framework).

*Instalación en máquina virtual en distribución Linux.

Análisis de Vulnerabilidades tipo Nessus.

Análisis de protocolos tipo WireShark, dSniff, Cain / Abe.

Analizadores de páginas Web (Acunetix, Dirb, Parosproxy).

Tema-3: Aspectos y Políticas de Seguridad

Seguridad Informática en redes

Niveles de Seguridad, Intrusos.

Políticas de Seguridad

Tipos de seguridad.

Seguridad Física.

Seguridad lógica.

Seguridad lógica y confidencialidad.

Seguridad en el personal.

Seguridad en entornos móviles.

Seguros.

Procedimiento de respaldo en caso de desastre (Plan de contingencia).

Auditoria de Seguridad Informática.

Normas de Seguridad

ISO-27001 / 27002.

Serie SP 800 (Sus estándares – 800-61, 50, 116, 46, etc)

Serie NIST SP 800 (Documentos de Políticas de Seguridad Informática-EEUU)

Software ISO 27001

Metodología Magerit (UE)

Informática Forense (Introducción a los Centros de respuesta de incidentes de Seguridad (CERT y CSIRT).

Sistemas de Defensa

Amenazas Lógicas – Tipos de ataques,

Detención de Intrusos, Dmz, Firewalls,

Ids, Ips, Criptografía,

Políticas de Seguridad.

Técnicas de Hacking

Introducción y Concepto.

Protocolos y Puertos.

Tipos de Ataques y Técnicas de Hacking.

Herramientas o Software de hacking.

Comandos en distintos S.O.

Tema-4 Evaluación de los Sistemas e Interpretación de la Información.

Introducción a la evaluación de sistemas.

Entrevista a usuarios.

Evaluación del análisis.

Evaluación del Diseño lógico del sistema.

Controles.

De los datos fuente y manejo de cifras de control.

De operación.

De Salida.

De asignación de Trabajo.

De medios de almacenamiento masivos.

De mantenimiento.

Evaluación del Desarrollo del sistema.

Control de proyectos.

Control de diseño de sistemas de Información.

Organización en el Centro de cómputos.

Instructivo o Manual de operación.

Forma de implantación.

Evaluación de la configuración del sistema de cómputos.

Derechos de autor.

Elaboración de las Recomendaciones.

Elaboración Acuerdo con el auditado.

Presentación del informe Final de la Auditoria.

Bibliografía Base.

La Auditoria no es una actividad meramente mecánica que implique la aplicación de procedimientos cuyos resultados una

vez llevados a cabo sean infalibles.

La auditoría requiere el ejercicio de un juicio profesional, solidó y maduro para juzgar los procedimientos que deben

seguirse y estimar los resultados obtenidos.

Se han escogido los siguientes textos, que son libros fáciles de estudiar y de entender.

Piattini, Mario G. Echenique García , José Antonio, Cristina Merino Bada,Ricardo Canazares.

Auditoria Informática, Un enfoque Auditoria en Informática , Mc Graw

práctico, Hill, México,

Alfomega, S. A, México. 2da. Edición o Superior.

También podría gustarte

- Auditoría de seguridad informática. IFCT0109De EverandAuditoría de seguridad informática. IFCT0109Calificación: 5 de 5 estrellas5/5 (1)

- Auditoria InformáticaDocumento9 páginasAuditoria InformáticaJuan Daniel Hernandez AvalosAún no hay calificaciones

- Conf 10Documento11 páginasConf 10Esteban Ramos MartínezAún no hay calificaciones

- Fase4 Nasser ChalabeDocumento7 páginasFase4 Nasser Chalabenasser chalabeAún no hay calificaciones

- Auditoria UnidoDocumento216 páginasAuditoria Unidoinformatica facilAún no hay calificaciones

- Auditoría de Seguridad de Sistemas de InformaciónDocumento4 páginasAuditoría de Seguridad de Sistemas de InformaciónGerman Eduardo Florez SantosAún no hay calificaciones

- Auditoría de Sistemas Unidad 1Documento14 páginasAuditoría de Sistemas Unidad 1Claudio Dario FernandezAún no hay calificaciones

- SILABO AUDITORIA sISTEMASDocumento4 páginasSILABO AUDITORIA sISTEMASJuan Pablo- LilianaAún no hay calificaciones

- II 1003Documento8 páginasII 1003Janina Cris ToledoAún no hay calificaciones

- Actividad 1 Auditoria de SistemasDocumento1 páginaActividad 1 Auditoria de SistemasMaira AchuriAún no hay calificaciones

- Actividad 2.2 Controles-Internos, Diego A. FelizDocumento8 páginasActividad 2.2 Controles-Internos, Diego A. FelizDiego Antonio FélizAún no hay calificaciones

- Auditoría CREACION DE ESQUEMADocumento7 páginasAuditoría CREACION DE ESQUEMAEsteban AraujoAún no hay calificaciones

- AUDITANDO SISTEMASDocumento6 páginasAUDITANDO SISTEMASdufan0194Aún no hay calificaciones

- Tema 4Documento25 páginasTema 4Daniel Nieto VázquezAún no hay calificaciones

- Ejemplo Auditoria Seguridad InformaticaDocumento16 páginasEjemplo Auditoria Seguridad InformaticaJosue Carrasco IngaAún no hay calificaciones

- Tercera Parte PresentaciónDocumento46 páginasTercera Parte PresentaciónnelsonsalgadoAún no hay calificaciones

- Fase 1 Aporte Individual WIlliam JerezDocumento6 páginasFase 1 Aporte Individual WIlliam JerezFabian CaballeroAún no hay calificaciones

- Auditoria de La Seguridad InformaticaDocumento4 páginasAuditoria de La Seguridad InformaticaGuillo GonzalezAún no hay calificaciones

- Aud Seg 2014 AficheDocumento9 páginasAud Seg 2014 AficheRoger Alexander Chiroque RamirezAún no hay calificaciones

- Auditoría de sistemas: técnicas, habilidades y camposDocumento4 páginasAuditoría de sistemas: técnicas, habilidades y camposAlbano AlegreAún no hay calificaciones

- Auditoria-Monografia 2 - Quisbert CesarDocumento8 páginasAuditoria-Monografia 2 - Quisbert CesarCesar QuisbertAún no hay calificaciones

- Auditoria-Redes-ACI-Grupo6 ImprDocumento28 páginasAuditoria-Redes-ACI-Grupo6 ImprFrank Carlos Ramiez DiazAún no hay calificaciones

- Práctica 1 Auditoría 1 Zuly CortezDocumento4 páginasPráctica 1 Auditoría 1 Zuly CortezBeatriz MarcosAún no hay calificaciones

- INF-5230 Auditoria de Sistemas InformacionDocumento12 páginasINF-5230 Auditoria de Sistemas InformacionDiorys MichaelAún no hay calificaciones

- Auditoria de Sistemas de InformacionDocumento21 páginasAuditoria de Sistemas de InformacionKenSantosAún no hay calificaciones

- Generalidades 1Documento9 páginasGeneralidades 1FRANCY ROCIO HERNANDEZ MORENOAún no hay calificaciones

- Auditoría BD SeguridadDocumento7 páginasAuditoría BD SeguridadGerson Eduel Trujillo CespedesAún no hay calificaciones

- Etapa2 - Edgar Guzman Entrega 1Documento19 páginasEtapa2 - Edgar Guzman Entrega 1imiridaAún no hay calificaciones

- Fundamentos de Auditoría InformáticaDocumento22 páginasFundamentos de Auditoría Informáticapagina escuelaAún no hay calificaciones

- Kain U1 A1 MapaDocumento10 páginasKain U1 A1 MapaOswaldo Gutierrez50% (2)

- Diapositiva Auditoria de Sistemas, DefinicionDocumento21 páginasDiapositiva Auditoria de Sistemas, DefinicionDenilson Torre GonzalesAún no hay calificaciones

- Auditoría de Seguridad de Sistemas de InformaciónDocumento4 páginasAuditoría de Seguridad de Sistemas de InformaciónMiguel RojasAún no hay calificaciones

- Test de Seguridad para Evaluar y Mejorar El Nivel Riesgos de Seguridad - SeguridadDocumento4 páginasTest de Seguridad para Evaluar y Mejorar El Nivel Riesgos de Seguridad - SeguridadbobbynormasAún no hay calificaciones

- Auditorias en SistemasDocumento19 páginasAuditorias en SistemasLaura Patricia Paternina AlvarezAún no hay calificaciones

- Clase 1 Fundamentos de AuditoriaDocumento25 páginasClase 1 Fundamentos de AuditoriaGLORIA BORRAYOAún no hay calificaciones

- Ensayo 4 de Auditoria Informatica 1Documento2 páginasEnsayo 4 de Auditoria Informatica 1Luis CuroAún no hay calificaciones

- Fases auditoría SIDocumento8 páginasFases auditoría SIFranklin GraterolAún no hay calificaciones

- Diagnóstico de los SIDocumento91 páginasDiagnóstico de los SILuis Eduardo MercadoAún no hay calificaciones

- Auditoría Sistemas 88hDocumento13 páginasAuditoría Sistemas 88hAdemar Araya FuentesAún no hay calificaciones

- Fase 1 Inicial Dimas BustosDocumento7 páginasFase 1 Inicial Dimas BustosDIMAS EDUARDO BUSTOS SOSAAún no hay calificaciones

- Kain U2 A4 GusgDocumento6 páginasKain U2 A4 GusgOswaldo GutierrezAún no hay calificaciones

- Auditoria InformaticaDocumento21 páginasAuditoria InformaticaJeniffer Atoccsa ParionaAún no hay calificaciones

- Sesion 7Documento16 páginasSesion 7Agustin Adrian Vega GarayAún no hay calificaciones

- Auditoria InformaticaDocumento3 páginasAuditoria InformaticaEvelyn FloresAún no hay calificaciones

- Semana 3 - Sistema de Control y Seguridad de La InformaciónDocumento78 páginasSemana 3 - Sistema de Control y Seguridad de La Informacióndaniela.cercadoAún no hay calificaciones

- AuditoriaDocumento16 páginasAuditoriaAldair PortilloAún no hay calificaciones

- Ejemplo Auditoría Seguridad InformáticaDocumento16 páginasEjemplo Auditoría Seguridad InformáticaalibrizeAún no hay calificaciones

- Auditoría Técnica de Seguridad en Internet y Dispositivos MóvilesDocumento26 páginasAuditoría Técnica de Seguridad en Internet y Dispositivos MóvilesXavier Gracia CervantesAún no hay calificaciones

- Prguntas de Examen 1 y 2d 2Documento9 páginasPrguntas de Examen 1 y 2d 2Daisuke KawasakiAún no hay calificaciones

- Auditoría InformáticaDocumento29 páginasAuditoría InformáticaJECAZAGUAún no hay calificaciones

- BII11. Auditoría Informática. Objetivos, Alcance y Metodología. Técnicas y Herramientas. Normas y Estándares. - GSITICDocumento27 páginasBII11. Auditoría Informática. Objetivos, Alcance y Metodología. Técnicas y Herramientas. Normas y Estándares. - GSITICJuleidyHoranTorresAún no hay calificaciones

- Taller de Ethical Hacking 2023 - V1Documento75 páginasTaller de Ethical Hacking 2023 - V1Matias Espinoza gonzalez100% (1)

- PREGUNTASDocumento3 páginasPREGUNTASYESSICA VALENCIAAún no hay calificaciones

- Ensayo de ActualizaDocumento7 páginasEnsayo de Actualizaaraceli ramirezAún no hay calificaciones

- Investigacion 2 AuditoriaDocumento8 páginasInvestigacion 2 AuditoriaElvis Zenteno M.Aún no hay calificaciones

- Metodologias Analasis VulnerabilidadesDocumento12 páginasMetodologias Analasis VulnerabilidadesByron MoralesAún no hay calificaciones

- Diplomado Seguridad InformaticaDocumento3 páginasDiplomado Seguridad InformaticaCarlos VegaAún no hay calificaciones

- Taller 2Documento4 páginasTaller 2cristhianAún no hay calificaciones

- Auditoría Informática 2019Documento7 páginasAuditoría Informática 2019Danny BdpAún no hay calificaciones

- Técnicas de Verificación Control 4Documento6 páginasTécnicas de Verificación Control 4AlexanderAún no hay calificaciones

- Introduccion A La Auditoria de Sistemas MODULO 2Documento28 páginasIntroduccion A La Auditoria de Sistemas MODULO 2Rudy SánchezAún no hay calificaciones

- Informe Final - AUDITORIA - ESQ - 4 PDFDocumento3 páginasInforme Final - AUDITORIA - ESQ - 4 PDFRudy SánchezAún no hay calificaciones

- Auditoria Documento MOD2Documento12 páginasAuditoria Documento MOD2Rudy SánchezAún no hay calificaciones

- Ley Orgánica de Las Fuerzas Armadas de La República Dominicana (Ley 139-13)Documento79 páginasLey Orgánica de Las Fuerzas Armadas de La República Dominicana (Ley 139-13)Andrea Franjul Sanchez100% (1)

- Auditoria Documento MOD2Documento12 páginasAuditoria Documento MOD2Rudy SánchezAún no hay calificaciones

- Evaluación Formativa 1Documento12 páginasEvaluación Formativa 1RV RaquelAún no hay calificaciones

- Cómo Ser Un Buen Ciberciudadano - Alex SantosDocumento13 páginasCómo Ser Un Buen Ciberciudadano - Alex SantosGatita HemoxaAún no hay calificaciones

- Sony Rm-E100v ManualDocumento1 páginaSony Rm-E100v ManualCarlos RguezAún no hay calificaciones

- Comenzi IOSDocumento4 páginasComenzi IOSalinmadalinAún no hay calificaciones

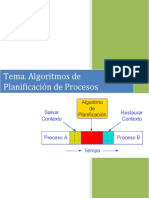

- Tema - Planificación de ProcesosDocumento7 páginasTema - Planificación de ProcesosTelmo EstradaAún no hay calificaciones

- Determinar y Configurar Parametros Hardware LinuxDocumento36 páginasDeterminar y Configurar Parametros Hardware LinuxSergio AndresAún no hay calificaciones

- Catalog Notebook PDFDocumento24 páginasCatalog Notebook PDFoscar el carevergaAún no hay calificaciones

- Estudio y Simulacion de Cobertura VoLTE Mediante Diseño de Link Budget para Red 4G LTE de Entel en SantiagoDocumento146 páginasEstudio y Simulacion de Cobertura VoLTE Mediante Diseño de Link Budget para Red 4G LTE de Entel en SantiagoCarlos OrtizAún no hay calificaciones

- Factores que afectan la velocidad de mi conexión a internetDocumento6 páginasFactores que afectan la velocidad de mi conexión a internetmiguel villafaAún no hay calificaciones

- Formatos de AudioDocumento20 páginasFormatos de AudioManuela Hurtado RestrepoAún no hay calificaciones

- Soporte TI ayuda usuariosDocumento1 páginaSoporte TI ayuda usuariosEdmundo LopezAún no hay calificaciones

- Manual de Usuario - Instalacion Dispositivos y Registro EcuapassDocumento7 páginasManual de Usuario - Instalacion Dispositivos y Registro Ecuapassamsr777Aún no hay calificaciones

- ModeloNegociosSoporteHardwareSoftwareDocumento1 páginaModeloNegociosSoporteHardwareSoftwareMarco Antonio SuazoAún no hay calificaciones

- Bloque 1. Evaluación PDFDocumento3 páginasBloque 1. Evaluación PDFDaraAún no hay calificaciones

- Informe Topografía Ciudadela Universitaria V.IDocumento13 páginasInforme Topografía Ciudadela Universitaria V.IJhimmy Calvache FajardoAún no hay calificaciones

- Metrados y Presupuestos para Viviendas.Documento3 páginasMetrados y Presupuestos para Viviendas.joseAún no hay calificaciones

- Manual LIVAS (Presupuestos) PDFDocumento18 páginasManual LIVAS (Presupuestos) PDFJhon EmirAún no hay calificaciones

- PRACTICA #2 JUAN - DAVID - MAJI Unad Ing de SistemasDocumento10 páginasPRACTICA #2 JUAN - DAVID - MAJI Unad Ing de SistemasdavidmajiAún no hay calificaciones

- Ficha Técnica de Equipos de ComputoDocumento3 páginasFicha Técnica de Equipos de Computojose david galvez0% (1)

- Guía de Configuración de Monitoreo Remoto QS558 PDFDocumento28 páginasGuía de Configuración de Monitoreo Remoto QS558 PDFelmererasoAún no hay calificaciones

- Aaa 5to (Curso) - Señales - y - Sistemas - Lab N 2 - II-2020Documento12 páginasAaa 5to (Curso) - Señales - y - Sistemas - Lab N 2 - II-2020alex PJAún no hay calificaciones

- Contadores digitales: asíncronos vs síncronosDocumento5 páginasContadores digitales: asíncronos vs síncronosAguila AguilaAún no hay calificaciones

- Resumen E-CommerceDocumento8 páginasResumen E-CommercePeriRiosAún no hay calificaciones

- ESTÁNDARES DE CABLEADO ESTRUCTURADO-trabajoDocumento6 páginasESTÁNDARES DE CABLEADO ESTRUCTURADO-trabajoTony Hernandez DzulAún no hay calificaciones

- Ejercicios ViñetasDocumento3 páginasEjercicios ViñetasErnesto Davila AlaniaAún no hay calificaciones

- Leonardo Fabián Vidal MolinaDocumento2 páginasLeonardo Fabián Vidal MolinaLeonardo Fabian Vidal MolinaAún no hay calificaciones

- Proyectos Fin de Carrera Ofertados 2011-2012Documento11 páginasProyectos Fin de Carrera Ofertados 2011-2012Rodrigo Espinoza CorsAún no hay calificaciones

- Puesta en Marcha de Un Café InternetDocumento3 páginasPuesta en Marcha de Un Café InternetKarla NavarroAún no hay calificaciones

- Planificacion Del 5 y 6 Electronica 2016 Icir ComputacionDocumento8 páginasPlanificacion Del 5 y 6 Electronica 2016 Icir ComputacionChristian MirandaAún no hay calificaciones

- Cuestionario Forense Herramientas Nasimba VanessaDocumento3 páginasCuestionario Forense Herramientas Nasimba VanessaVanessa NasimbaAún no hay calificaciones

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDe EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaCalificación: 4.5 de 5 estrellas4.5/5 (117)

- 7 tendencias digitales que cambiarán el mundoDe Everand7 tendencias digitales que cambiarán el mundoCalificación: 4.5 de 5 estrellas4.5/5 (87)

- Excel 2021 y 365 Paso a Paso: Paso a PasoDe EverandExcel 2021 y 365 Paso a Paso: Paso a PasoCalificación: 5 de 5 estrellas5/5 (12)

- Lógica de programación: Solucionario en pseudocódigo – Ejercicios resueltosDe EverandLógica de programación: Solucionario en pseudocódigo – Ejercicios resueltosCalificación: 3.5 de 5 estrellas3.5/5 (7)

- Proyectos Arduino con Tinkercad: Diseño y programación de proyectos electrónicos basados en Arduino con TinkercadDe EverandProyectos Arduino con Tinkercad: Diseño y programación de proyectos electrónicos basados en Arduino con TinkercadCalificación: 5 de 5 estrellas5/5 (1)

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másDe EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másCalificación: 2.5 de 5 estrellas2.5/5 (3)

- Manual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasDe EverandManual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasCalificación: 4.5 de 5 estrellas4.5/5 (14)

- Excel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteDe EverandExcel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteCalificación: 1 de 5 estrellas1/5 (1)

- Machine Learning y Deep Learning: Usando Python, Scikit y KerasDe EverandMachine Learning y Deep Learning: Usando Python, Scikit y KerasAún no hay calificaciones

- Cómo hacer aviones de papel y otros objetos voladoresDe EverandCómo hacer aviones de papel y otros objetos voladoresAún no hay calificaciones

- ¿Cómo piensan las máquinas?: Inteligencia artificial para humanosDe Everand¿Cómo piensan las máquinas?: Inteligencia artificial para humanosCalificación: 5 de 5 estrellas5/5 (1)

- Guía de cálculo y diseño de conductos para ventilación y climatizaciónDe EverandGuía de cálculo y diseño de conductos para ventilación y climatizaciónCalificación: 5 de 5 estrellas5/5 (1)

- La causa raiz de los accidentes: Historias de accidentes en la industriaDe EverandLa causa raiz de los accidentes: Historias de accidentes en la industriaCalificación: 5 de 5 estrellas5/5 (1)

- Ciberseguridad: Una Simple Guía para Principiantes sobre Ciberseguridad, Redes Informáticas y Cómo Protegerse del Hacking en Forma de Phishing, Malware, Ransomware e Ingeniería SocialDe EverandCiberseguridad: Una Simple Guía para Principiantes sobre Ciberseguridad, Redes Informáticas y Cómo Protegerse del Hacking en Forma de Phishing, Malware, Ransomware e Ingeniería SocialCalificación: 4.5 de 5 estrellas4.5/5 (11)

- Perforación con tubería de revestimiento en la construcción del hoyo superficial en campos petrolerosDe EverandPerforación con tubería de revestimiento en la construcción del hoyo superficial en campos petrolerosCalificación: 5 de 5 estrellas5/5 (3)

- EL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.De EverandEL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Calificación: 4 de 5 estrellas4/5 (51)

- El mito de la inteligencia artificial: Por qué las máquinas no pueden pensar como nosotros lo hacemosDe EverandEl mito de la inteligencia artificial: Por qué las máquinas no pueden pensar como nosotros lo hacemosCalificación: 5 de 5 estrellas5/5 (2)

- Curso básico de Python: La guía para principiantes para una introducción en la programación con PythonDe EverandCurso básico de Python: La guía para principiantes para una introducción en la programación con PythonAún no hay calificaciones

- Fundamentos de Programación: Diagramas de flujo, Diagramas N-S, Pseudocódigo y JavaDe EverandFundamentos de Programación: Diagramas de flujo, Diagramas N-S, Pseudocódigo y JavaAún no hay calificaciones

- Manual técnico para la interpretación de análisis de suelos y fertilización de cultivosDe EverandManual técnico para la interpretación de análisis de suelos y fertilización de cultivosCalificación: 4 de 5 estrellas4/5 (1)

- Metodología básica de instrumentación industrial y electrónicaDe EverandMetodología básica de instrumentación industrial y electrónicaCalificación: 4 de 5 estrellas4/5 (12)

- Design Thinking para principiantes: La innovación como factor para el éxito empresarialDe EverandDesign Thinking para principiantes: La innovación como factor para el éxito empresarialCalificación: 4.5 de 5 estrellas4.5/5 (10)