Documentos de Académico

Documentos de Profesional

Documentos de Cultura

PG6 Ciberseguridad Jeimy Cano

Cargado por

Adonis Gerardo Subiabre BarrenecheaTítulo original

Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

PG6 Ciberseguridad Jeimy Cano

Cargado por

Adonis Gerardo Subiabre BarrenecheaCopyright:

Formatos disponibles

JCM-17 All rights reserved

•

•

•

•

•

•

JCM-17 All rights reserved

Introducción

JCM-17 All rights reserved

Groysberg, B. y Cheng, Y. (2016) The Political Issues Board Directors Care Most About. Harvard Business Review. Febrero. Recuperado de:

https://hbr.org/2016/02/the-political-issues-board-directors-care-most-about

JCM-17 All rights reserved

Grandes

Computación Redes Computación Computación Internet de

datos y

cognitiva sociales móvil en la nube las cosas

analítica

Datos personales y corporativos

JCM-17 All rights reserved

Tomado de:

https://cchs.gwu.edu/sites/cchs.gwu.edu/files/Respondi

ng%20to%20Cybercrime%20at%20Scale%20FINAL.pdf

JCM-17 All rights reserved

Fundamentos conceptuales:

ciberseguridad empresarial

JCM-17 All rights reserved

Fundamentos conceptuales: ciberseguridad empresarial

IV

Seguridad de la

Ciber seguridad Información

Seguridad de la

Ciber seguridad

Información

Seguridad de la Ciber seguridad

información

I II

Ciber seguridad Seguridad de la

Información

III

JCM-17 All rights reserved

Fundamentos conceptuales: ciberseguridad empresarial

Mundo Mundo Mundo

Tomado de: ALXELROD, W.C (2013) Engineering Safe and Secure Software

Exterior Exterior Exterior

Ataques Ataques

Sistema Sistema Sistema

Systems. Artech House

Security Safety Security+Safety

JCM-17 All rights reserved

Fundamentos conceptuales: ciberseguridad empresarial

Tomado de: ALXELROD, W.C (2013) Engineering Safe and Secure Software

Mundo Mundo Mundo

Exterior Exterior Exterior Ciberseguridad empresarial

Ataques Ataques

Es una capacidad empresarial definida

para defender y anticipar las amenazas

Sistema Sistema Sistema digitales propias del ecosistema donde la

organización actúa, con el fin de

Systems. Artech House

desarrollar y fortalecer la resiliencia de las

operaciones y la reputación de la empresa.

Security Safety Security+Safety

JCM-17 All rights reserved

JCM-17 All rights reserved

Vulnerabilidades en redes de computadores

JCM-17 All rights reserved

Tomado de: http://www.sentineldr.com/post/estrategias-basicas-de-seguridad-

informatica-defensa-en-profundidad

JCM-17 All rights reserved

Defensa en profundidad

Seguridad Seguridad Seguridad

Punto final Redes Datos

Seguridad Gestión Seguridad

Comunicaciones Vulnerabilidades Software

Gestión Gestión Seguridad

Controles de TI Identidad Móviles

Proteger y asegurar

Prácticas

JCM-17 All rights reserved

JCM-17 All rights reserved

Valor de los ciberataques

Absorción ágil de las discontinui-

Activos valiosos en línea dades tecnológicas

Redes digitales abiertas e Ecosistemas digitales Ciberataques

interconectadas

Cambio de percepción:

Atacantes sofisticados Incertidumbre e inestabilidad

Ideas adaptadas de: Kaplan, J., Bailey, T., O’Halloran, D., Marcus, A. y Rezek, C. (2015) Beyond cybersecurity. Protecting your digital business. Hoboken, New Jersey. USA: Wiley.

JCM-17 All rights reserved

INFOSEC: De saberes especializados a capacidades colectivas

Saberes Capacidades

especializados colectivas

VISIÓN COGNITIVA

Alta

Simulaciones y 1 Juegos de guerra

escenarios

2 2 Ejercicios de

Generación de valor

3 1 ingeniería social

3 Inteligencia de

amenazas

5 VISIÓN ANALÍTICA 4 Análisis de riesgos

Identificación de brechas de INFOSEC

5 Auditorías de

4 INFOSEC

6 VISIÓN DE ACTIVOS

Identificación de 6 Análisis de

Baja

puntos de control vulnerabilidades

Táctico Prácticas de INFOSEC Estratégico

JCM-17 All rights reserved

Cibersegurdad empresarial: Capacidades claves

1. PERCIBIR O SENSAR

Buscar oportunidades y/o

amenazas nuevas o

emergentes. 4. VISUALIZAR

Identificar patrones y tendencias en

DISCONTINUIDAD

medio de la incertidumbre TECNOLÓGICA

estructural vigente. 6. SIMULAR

Experimentar y ACTIVOS

2. CAPTAR

validar patrones y ATACANTES DIGITALES

Aprovechar y capturar las escenarios para CLAVES

oportunidades después de tomar posiciones

que sean reconocidas. estratégicamente ECOSISTEMA

5. ANTICIPAR claves en el entorno. DIGITAL

Concretar escenarios posibles y

probables.

3. RECONFIGURAR

Transformar, cambiar y

modificar los procesos

existentes.

Capacidad:

Un patrón de aprendizaje y desaprendizaje de construcción colectiva a través del cual una organización y sus colaboradores generan, modifican y actualizan sistémica y sistemáticamente sus

reflexiones ejecutivas y rutinas operativas para alcanzar una mayor efectividad en sus procesos y un mejor posicionamiento estratégico. Adaptado de: Su, H. y Linderman, K. (2016) An Empirical

Investigation in Sustaining High-Quality Performance. Decision Sciences. 47, 5. October.

JCM-17 All rights reserved

De las prácticas a las capacidades

JCM-17 All rights reserved

Valor potencial

Alta Defender Anticipar

Los activos de información claves Las amenazas y riesgos emergentes

Capacidades

Baja

Proteger Asegurar

Programa de seguridad de la información Información en los procesos críticos del negocio Prácticas

Baja Alta Importancia

estratégica

Capacidad:

Un patrón de aprendizaje y desaprendizaje de construcción colectiva a través del cual una organización y sus colaboradores generan, modifican y actualizan sistémica y sistemáticamente sus

reflexiones ejecutivas y rutinas operativas para alcanzar una mayor efectividad en sus procesos y un mejor posicionamiento estratégico. Adaptado de: Su, H. y Linderman, K. (2016) An Empirical

Investigation in Sustaining High-Quality Performance. Decision Sciences. 47, 5. October.

JCM-17 All rights reserved

the-immune-system-how-to-boost-your-security-hygiene/

Security Hygiene. Recuperado de: https://securityintelligence.com/news/unleashing-

Adaptado de: Falco, C. (2016) Unleashing the Immune System: How to Boost Your

Dominios de seguridad Ecosistema de seguridad

Analítica

de

seguridad

Punto

Seguridad Seguridad Seguridad Redes

final

Punto final Redes Datos

Seguridad Gestión Seguridad Seguridad

Móviles Fraude

cognitiva

Comunicaciones Vulnerabilidades Software

Datos

Gestión Gestión Seguridad Identidad

y apps

Controles de TI Identidad Móviles

Nube

Proteger y asegurar Defender y anticipar

Prácticas Capacidades

JCM-17 All rights reserved

Conclusiones

JCM-17 All rights reserved

Conclusiones

Se mueven hacia las personas

Ciberseguridad Perímetros y sus relaciones digitales

empresarial

De proteger y asegurar a

Procesos defender y anticipar

De la protección de la

Tecnología información a la seguridad

cognitiva

Del control de acceso al

Ecosistema digital control de uso: Productos y

servicios digitalmente

modificados

JCM-17 All rights reserved

Para seguir reflexionando …

Referencia académica:

Cano, J. (2016) Manual de un CISO. Reflexiones no

convencionales sobre la gerencia de la seguridad

de la información en un mundo VICA (Volátil,

Incierto, Complejo y Ambiguo). Bogotá, Colombia:

Ediciones de la U.

Enlace en la página de la Editorial: (Ebook)

https://edicionesdelau.com/producto/manual-de-un-ciso-2/

JCM-17 All rights reserved

Blog:

http://insecurityit.blogspot.com.co

@itinsecure

JCM-17 All rights reserved

También podría gustarte

- Enciclopedia de la Seguridad Informática. 2ª Edición: SEGURIDAD INFORMÁTICADe EverandEnciclopedia de la Seguridad Informática. 2ª Edición: SEGURIDAD INFORMÁTICACalificación: 3.5 de 5 estrellas3.5/5 (6)

- Seguridad en Bases de Datos y Aplicaciones WebDe EverandSeguridad en Bases de Datos y Aplicaciones WebCalificación: 5 de 5 estrellas5/5 (3)

- Ciberseguridad para directivos: Riesgos, control y eficiencia de las tecnologías de la InformaciónDe EverandCiberseguridad para directivos: Riesgos, control y eficiencia de las tecnologías de la InformaciónAún no hay calificaciones

- Ciber SeguridadDocumento47 páginasCiber SeguridadAna BorobioAún no hay calificaciones

- Mapeo de ProcesosDocumento60 páginasMapeo de ProcesosJesusGSASG100% (2)

- Libro de CyberseguridadDocumento24 páginasLibro de Cyberseguridadrancio23Aún no hay calificaciones

- Libro Completo Ciber Costa Rica PDFDocumento433 páginasLibro Completo Ciber Costa Rica PDFDaniella Sofia CarpentieriAún no hay calificaciones

- Injertacion de CacaoDocumento18 páginasInjertacion de CacaorosaAún no hay calificaciones

- Seguridad en Bases de Datos y Aplicaciones Web - 2º EdiciónDe EverandSeguridad en Bases de Datos y Aplicaciones Web - 2º EdiciónAún no hay calificaciones

- RegistropublicosdeorganizacionesvigentesDocumento286 páginasRegistropublicosdeorganizacionesvigentesAdonis Gerardo Subiabre BarrenecheaAún no hay calificaciones

- Presentacion CyberSeguridad 2021-1Documento55 páginasPresentacion CyberSeguridad 2021-1Andres Felipe Pardo Villegas100% (1)

- Manual Ciberseguridad EsDocumento85 páginasManual Ciberseguridad EslauraAún no hay calificaciones

- CiberSeguridad CarlosRamirezDocumento17 páginasCiberSeguridad CarlosRamirezCARLOS JESUS RAMIREZ FLORESAún no hay calificaciones

- Diseño de Placas Base y Anclajes Perfiles CajonDocumento11 páginasDiseño de Placas Base y Anclajes Perfiles CajonAlexander Gomez Cassab33% (3)

- Ciberseguridad Siemens Workshop1Documento163 páginasCiberseguridad Siemens Workshop1Javier Rubio ClaramonteAún no hay calificaciones

- Cybersecurity - Fundamentos de Ciberseguridad - CSX ISACA - Tema 1Documento4 páginasCybersecurity - Fundamentos de Ciberseguridad - CSX ISACA - Tema 1Siltech Hard & SoftAún no hay calificaciones

- Seguridad y CiberseguridadDocumento36 páginasSeguridad y Ciberseguridadperla arias100% (1)

- Caso PracticoDocumento14 páginasCaso PracticoDANIEL HASUA GONZALEZ VASQUEZAún no hay calificaciones

- Infografía Sobre Sostenibilidad 6 Pasos para Un Estilo de Vida SostenibleDocumento2 páginasInfografía Sobre Sostenibilidad 6 Pasos para Un Estilo de Vida SostenibleSofia Antolin RodriguezAún no hay calificaciones

- Administracion de Seguridad TecnologicaDocumento5 páginasAdministracion de Seguridad TecnologicaJosue Escobar MolinaAún no hay calificaciones

- Tema 1 - Conceptos Básicos de CiberseguridadDocumento10 páginasTema 1 - Conceptos Básicos de Ciberseguridadcamilo palacioAún no hay calificaciones

- Seguridad Informatica Mapa Mental y ConceptualDocumento2 páginasSeguridad Informatica Mapa Mental y Conceptualcristhianmadrid1415Aún no hay calificaciones

- Unidad - 2tic Ii Moodle JDocumento17 páginasUnidad - 2tic Ii Moodle JTomas AndersonAún no hay calificaciones

- SC 604 KN Investigación 2 Grupo 2Documento5 páginasSC 604 KN Investigación 2 Grupo 2Ran VanPAún no hay calificaciones

- Actividad 1 - Fundamentos de Seguridad InformaticaDocumento4 páginasActividad 1 - Fundamentos de Seguridad InformaticaCere MaestreAún no hay calificaciones

- Tipos de Seguridad InformaticaDocumento1 páginaTipos de Seguridad InformaticaAlessandra RegaladoAún no hay calificaciones

- Tipos de Seguridad InformaticaDocumento1 páginaTipos de Seguridad InformaticaAlessandra RegaladoAún no hay calificaciones

- 5 PDFDocumento25 páginas5 PDFTania Trujillo C.Aún no hay calificaciones

- Seguridad I Unidad 1Documento16 páginasSeguridad I Unidad 1Rod Poblete DiazAún no hay calificaciones

- Mapa Mental Seguridad InformaticaDocumento2 páginasMapa Mental Seguridad InformaticaCRISTOPHER YAEL LOPEZ LOPEZ 1CAún no hay calificaciones

- Actividad 02Documento1 páginaActividad 02Agustin xdAún no hay calificaciones

- Aspectos Estratégicos de La Seguridad de La InformaciónDocumento38 páginasAspectos Estratégicos de La Seguridad de La InformaciónAlfredo HuachoAún no hay calificaciones

- 517 UD Muestra TIC II Seg InformaticaDocumento11 páginas517 UD Muestra TIC II Seg InformaticaLauraVAún no hay calificaciones

- MEXICHEM Castanon CiberseguridadDocumento17 páginasMEXICHEM Castanon CiberseguridadArenys CruzAún no hay calificaciones

- Seguridad de La Información Vs Seguridad InformáticaDocumento11 páginasSeguridad de La Información Vs Seguridad Informáticaehpp2003Aún no hay calificaciones

- SINU-153 Actividad Entregable 01Documento3 páginasSINU-153 Actividad Entregable 01Darwin AlarRAún no hay calificaciones

- T1-Ciberseguridad en Las OrganizacionesDocumento36 páginasT1-Ciberseguridad en Las OrganizacionesJoss ZambranoAún no hay calificaciones

- Ebook Informe CiberseguridadDocumento22 páginasEbook Informe CiberseguridadAntonio Andres Duffoo MarroquinAún no hay calificaciones

- Brochure Corporativo 2018 v1 PDFDocumento12 páginasBrochure Corporativo 2018 v1 PDFcable del ipodAún no hay calificaciones

- CiberseguridadDocumento1 páginaCiberseguridadGenesis CalvoAún no hay calificaciones

- Conceptos Básicos de Seguridad MISDocumento41 páginasConceptos Básicos de Seguridad MISRich FonAún no hay calificaciones

- CISSP - 01 - Information Security and Risk Management v3 PDFDocumento49 páginasCISSP - 01 - Information Security and Risk Management v3 PDFsarasasasa100% (2)

- Actividad 02Documento1 páginaActividad 02Agustin xdAún no hay calificaciones

- Seguridad Informática Dentro de Las EmpresasDocumento19 páginasSeguridad Informática Dentro de Las EmpresasMariaAún no hay calificaciones

- Plegable. Determinar Las Políticas de Protección Contra Ataques InformáticosDocumento5 páginasPlegable. Determinar Las Políticas de Protección Contra Ataques Informáticosjairo alonso bernal hernandezAún no hay calificaciones

- Sesion 2 - Introducción A La Seguridad InformáticaDocumento19 páginasSesion 2 - Introducción A La Seguridad InformáticaAlex Armando Torres BermúdezAún no hay calificaciones

- Sesión - 5 - Herramientas - Informáticas - TIC - v2.2023 Parte 2Documento63 páginasSesión - 5 - Herramientas - Informáticas - TIC - v2.2023 Parte 2norbuaAún no hay calificaciones

- Test Tema 1. Conceptos Sobre Seguridad Informática TextDocumento4 páginasTest Tema 1. Conceptos Sobre Seguridad Informática TextJULIO CESARAún no hay calificaciones

- Seguridad Informatica 2019Documento55 páginasSeguridad Informatica 2019Antony Lezameta100% (1)

- Gestion Integral Riesgos TI IBMDocumento23 páginasGestion Integral Riesgos TI IBMElizabeth Villalobos HernandezAún no hay calificaciones

- Dario Flores Tarea6Documento5 páginasDario Flores Tarea6Reparotupc CabreroAún no hay calificaciones

- Guia1 Redes2eliDocumento1 páginaGuia1 Redes2eliElizabeth MoncadaAún no hay calificaciones

- Seguridad Informática (Ciberseguridad)Documento21 páginasSeguridad Informática (Ciberseguridad)Hugo TaverasAún no hay calificaciones

- Tema 2Documento24 páginasTema 2linaAún no hay calificaciones

- Silabo Modular Seguridad Informática 2015-IDocumento5 páginasSilabo Modular Seguridad Informática 2015-IJulio cesar FuentesAún no hay calificaciones

- Slides Guia Seguridad InformaticaDocumento62 páginasSlides Guia Seguridad InformaticaJorge Alexander Luque CepedaAún no hay calificaciones

- Microcurriculo GsiDocumento7 páginasMicrocurriculo Gsiandres martinezAún no hay calificaciones

- Seguridad ITDocumento48 páginasSeguridad ITEsteban MuñozAún no hay calificaciones

- Taller de Seguridad InformáticaDocumento6 páginasTaller de Seguridad InformáticaIvan TappiaAún no hay calificaciones

- Tecnicas Ataque Computacion ForenseDocumento140 páginasTecnicas Ataque Computacion Forensercalderon08Aún no hay calificaciones

- Módulo 3.5 - SOC ModernoDocumento42 páginasMódulo 3.5 - SOC Modernoopalm__Aún no hay calificaciones

- TripticoDocumento2 páginasTripticoJesús noel Bernal valdezAún no hay calificaciones

- Definición de Seguridad Informática y Conceptos ImportantesDocumento45 páginasDefinición de Seguridad Informática y Conceptos ImportantesJoséLuisFarinangoAún no hay calificaciones

- Ciberseguridad en Sistemas de InstrumentacionDocumento3 páginasCiberseguridad en Sistemas de InstrumentacionDavid Medina0% (1)

- Cuaderno de Trabajo N°1 2019Documento27 páginasCuaderno de Trabajo N°1 2019Adonis Gerardo Subiabre BarrenecheaAún no hay calificaciones

- Guia Decalogo Ciberseguridad MetadDocumento29 páginasGuia Decalogo Ciberseguridad MetadJorge CasaliAún no hay calificaciones

- C I Ber SeguridadDocumento34 páginasC I Ber SeguridadIslenaGarciaAún no hay calificaciones

- MansegDocumento63 páginasMansegAdonis Gerardo Subiabre BarrenecheaAún no hay calificaciones

- Teams QSDocumento5 páginasTeams QSbetancourt805Aún no hay calificaciones

- GQM - Goal Question MetricDocumento18 páginasGQM - Goal Question MetricLuigi Mendoza JiibajaAún no hay calificaciones

- Win AmpDocumento42 páginasWin AmpFdo F TorresAún no hay calificaciones

- DB 2 Taz 80Documento48 páginasDB 2 Taz 80Adonis Gerardo Subiabre BarrenecheaAún no hay calificaciones

- Material para Desarrollar en Clase de Manual Basico SPSSDocumento70 páginasMaterial para Desarrollar en Clase de Manual Basico SPSSTeresa Garcete100% (1)

- Ares ProteusDocumento10 páginasAres ProteusAlberto Millán Jr.Aún no hay calificaciones

- Facebook Business ManagerDocumento14 páginasFacebook Business ManagerAdonis Gerardo Subiabre BarrenecheaAún no hay calificaciones

- TeamViewer13 Manual Remote Control EsDocumento147 páginasTeamViewer13 Manual Remote Control EsOrlando ArochaAún no hay calificaciones

- Manual Team Viewer 7Documento79 páginasManual Team Viewer 7LFernando2169Aún no hay calificaciones

- Manual Activo Fijo 3 NivelesDocumento217 páginasManual Activo Fijo 3 NivelesAdonis Gerardo Subiabre BarrenecheaAún no hay calificaciones

- Manual AnyDeskDocumento5 páginasManual AnyDeskAdonis Gerardo Subiabre BarrenecheaAún no hay calificaciones

- LocalizationDocumento2 páginasLocalizationfaustogt93Aún no hay calificaciones

- La2 Es PDFDocumento36 páginasLa2 Es PDFAdonis Gerardo Subiabre BarrenecheaAún no hay calificaciones

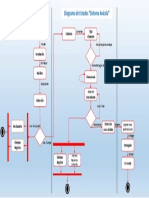

- Diagrama de Estados "Sistema Avícola": Registrar Criadero Tipo AlimentoDocumento1 páginaDiagrama de Estados "Sistema Avícola": Registrar Criadero Tipo AlimentoAdonis Subiabre BarrenecheaAún no hay calificaciones

- Diagrama de Estados "Sistema Avícola": Registrar Criadero Tipo AlimentoDocumento1 páginaDiagrama de Estados "Sistema Avícola": Registrar Criadero Tipo AlimentoAdonis Subiabre BarrenecheaAún no hay calificaciones

- Servicio Directo de AlimentosDocumento8 páginasServicio Directo de AlimentosdiegoAún no hay calificaciones

- EdtDocumento8 páginasEdtAdonis Gerardo Subiabre BarrenecheaAún no hay calificaciones

- Activos Fijos MunicipalesDocumento23 páginasActivos Fijos MunicipalesMOISES DAVID MENDOZAAún no hay calificaciones

- Dialnet ComparacionDeModelosDeCalidadFactoresYMetricas 5123569 PDFDocumento36 páginasDialnet ComparacionDeModelosDeCalidadFactoresYMetricas 5123569 PDFluis velezAún no hay calificaciones

- PERFILDocumento1 páginaPERFILAdonis Subiabre BarrenecheaAún no hay calificaciones

- Vive Un Inicio Ganador en YanbalDocumento1 páginaVive Un Inicio Ganador en YanbalAmparo HuancaAún no hay calificaciones

- CerusitaDocumento28 páginasCerusitaCarlos LlonaAún no hay calificaciones

- Gplo U1 A1 EpndDocumento3 páginasGplo U1 A1 EpndAnonymous vvwDvd4FkCAún no hay calificaciones

- Guia 3, OliveDocumento8 páginasGuia 3, OlivePam Padilla CruzadoAún no hay calificaciones

- Examen de Recursos Humanos FinalDocumento13 páginasExamen de Recursos Humanos FinalLeda Mora Bogantes0% (1)

- Raices ImaginariasDocumento2 páginasRaices ImaginariasLuis LiraAún no hay calificaciones

- Sistema Nervioso CentralDocumento7 páginasSistema Nervioso CentralMondongo gokuAún no hay calificaciones

- Reglamento Transporte de CargaDocumento3 páginasReglamento Transporte de CargaC.L.OAún no hay calificaciones

- Formato de Valorizacion en Obra AtrasadaDocumento29 páginasFormato de Valorizacion en Obra AtrasadaDiego Diaz MontoyaAún no hay calificaciones

- Catálogo Serie Mark Pa 55 y Spa 55 Válvulas Accionadas Por Solenoide Directo Piloto de Aire Es MX 5303172Documento10 páginasCatálogo Serie Mark Pa 55 y Spa 55 Válvulas Accionadas Por Solenoide Directo Piloto de Aire Es MX 5303172Leonardo BenitezAún no hay calificaciones

- Proyecto FinalDocumento19 páginasProyecto Finalyesica lorena parrarojasAún no hay calificaciones

- Timpanis MoDocumento52 páginasTimpanis MoCris MartinezAún no hay calificaciones

- PROGRAMACION - ANUAL - 4to SecundariaDocumento5 páginasPROGRAMACION - ANUAL - 4to SecundariaJoséLuisHidalgoZambranoAún no hay calificaciones

- Pigars - FerreñafeDocumento42 páginasPigars - Ferreñafejeancarlosguevara100% (3)

- Actividad 7 Cuadro ComparativoDocumento7 páginasActividad 7 Cuadro Comparativoyurlenny alvaradoAún no hay calificaciones

- Calculo Hidraulico de SifonDocumento10 páginasCalculo Hidraulico de SifonAlberto Briones QuirozAún no hay calificaciones

- Caso Clínico Ii - Anatomía Funcional: Tania Hernández Agudelo Lency Camila Núñez Leyton Juliana Gil DuqueDocumento18 páginasCaso Clínico Ii - Anatomía Funcional: Tania Hernández Agudelo Lency Camila Núñez Leyton Juliana Gil DuqueTania HernandezAún no hay calificaciones

- Rectificador Onda Completa de PrecisiónDocumento7 páginasRectificador Onda Completa de PrecisiónMaribel Del Pilar Duarte romeroAún no hay calificaciones

- Formato RadicadoDocumento9 páginasFormato RadicadoEdimer CañonAún no hay calificaciones

- Actividad 1 - Mecánica de SuelosDocumento6 páginasActividad 1 - Mecánica de SuelosAndy Fernando Medina ValenciaAún no hay calificaciones

- Problemas Derivadas IDocumento2 páginasProblemas Derivadas IRaul Enrique Carrasco ConchaAún no hay calificaciones

- Acción de La Sustancia Transmisora en La Neurona PostsinápticaDocumento2 páginasAcción de La Sustancia Transmisora en La Neurona PostsinápticaJohnny Mauricio0% (1)

- Examen - Actividad de Puntos Evaluables - Escenario 2 Segundo IntentoDocumento6 páginasExamen - Actividad de Puntos Evaluables - Escenario 2 Segundo Intentojennifer sierraAún no hay calificaciones

- Comportamiento Organizacional: Dra. Carlú Arias de Pérez Mérida 2015Documento28 páginasComportamiento Organizacional: Dra. Carlú Arias de Pérez Mérida 2015Tania DueñasAún no hay calificaciones

- Cuestionario de QuimicaDocumento20 páginasCuestionario de QuimicaNeil Edwin Alarcón RoseroAún no hay calificaciones

- Biosensores y BiomarcadoresDocumento63 páginasBiosensores y BiomarcadoresMiguel AlfaroAún no hay calificaciones

- Conductismo y CognitivismoDocumento17 páginasConductismo y CognitivismodagobertoAún no hay calificaciones