Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Controles y Aplicación para Una Empresa

Cargado por

Jaime Niño Galeano0 calificaciones0% encontró este documento útil (0 votos)

6 vistas3 páginasControles y seguridad Informática

Título original

Controles y aplicación para una empresa

Derechos de autor

© © All Rights Reserved

Formatos disponibles

DOC, PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoControles y seguridad Informática

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOC, PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

6 vistas3 páginasControles y Aplicación para Una Empresa

Cargado por

Jaime Niño GaleanoControles y seguridad Informática

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOC, PDF, TXT o lea en línea desde Scribd

Está en la página 1de 3

NOMBRE: Jaime José Niño Galeano

Actividad No 3

Nombre de la Actividad: Controles de Aplicación en mi Empresa

Respuesta a las preguntas planteadas:

¿Por qué es necesario que el ingreso de datos en un sistema sea correcto,

completo y exacto?

Definitivamente lo que se hace inicialmente bien, producirá resultados de salida

adecuados a los requerimientos solicitados. Por tanto, se hace necesario dedicar

el tiempo que sea necesario, o por lo menos usar el presupuestado en la

recolección de la información y el cuidado una vez se pase a la etapa de input. Es

por eso que la información debe ser clara y con buena letra.

¿Por qué es importante verificar consistencia e integridad de los datos

procesados?

El sistema, o el desarrollo realizado con base en unas necesidades, debe producir

lo que el cliente o el usuario solicitó, razón por la cual es pertinente estar

revisando que el sistema o el desarrollo esté produciendo lo esperado. Es una de

las formas de ir midiendo calidad. Cabe anotar de la observación continua y

durante el proceso es una de las maneras de hacer mejora continua a fin de

adelantarse a los posibles errores de salida o en su defecto para ir perfeccionando

aún más el sistema.

Investigación: Controles de aplicación en mi empresa

En una empresa al realizar auditoría a un sistema de información, se hace

necesario dividir este sistema en subsistemas que permitan realizar un mayor

análisis a cada uno de estos por lo tanto se realizan Controles de entrada,

controles de salida, controles de teleprocesamiento. Tome como referencia la

empresa donde labora u otra de su elección, allí revise como se realiza el

procesamiento de los datos (como se ingresan los datos al sistema), qué controles

se llevan a cabo para esta captura de datos. Posteriormente indague como se

realiza el procesamiento y salida de estos datos según el sistema que esté

analizando, verificando que controles de procesamiento y salida se llevan a cabo.

Por último, verifique como se realizan los controles de teleprocesamiento en

cuanto a: como es la seguridad en los terminales, en el hardware y software, y los

usuarios que operan las terminales.

Una vez realizada la investigación, desarrolle un documento que contenga la

investigación realizada y la respuesta a las preguntas propuestas, proceda a

elaborar el texto en un documento de Word (procesador de texto), puede anexar

imágenes (fotos) relacionadas con la investigación realiza.

Guarde el documento final y envíelo dentro del plazo señalado por su instructor, a

través de la opción del menú del curso Actividades, en la ruta: Carpeta Actividad

de aprendizaje 3: Identificar los controles de aplicación a tener en cuenta en una

empresa Subcarpeta Evidencias Actividad de Aprendizaje 3 Enlace: investigación:

Controles de aplicación en mi empresa

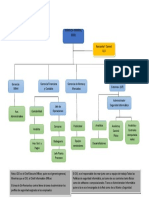

Traigo como ejemplo una de las áreas que supervisé cuando era empleado de una

entidad financiera. Ejemplo: Procesamiento de las operaciones del día a día de

una mesa de dinero (Front End) y su área de soporte operativo (Back office).

Situación:

El trader que se encuentra en la mesa de dinero, hace una negociación de compra

de títulos valores, bajo unos parámetros ya preestablecidos por la administración,

como son la tasa de mercado, los límites de compra, Esta información que

inicialmente es hecha via teléfono, pero con grabación interna sobre la

negociación con el cliente. Una vez realizada la negociación, el trader ingresa al

sistema los datos correspondientes, como son el número de título, el valor

nominal, el valor a pagar, la fecha de compra, el vencimiento del título valor y la

forma de pago. El sistema ”Software de renta fija”, está en línea con el Back

office, razón por la cual la papeleta con la cual se evidencia la compra sale

impresa en el área de operaciones “Back office”, para que en esta área alisten el

cheque por el valor de compra y sea entregado al cliente una vez este traiga el

título valor pero previa verificación de que la información ingresada al sistema

concuerde con los datos físicos del título. Si cumple con todo, el cheque será

entregado.

Controles de Entrada: Diseño de documentos fuentes, aquí ya se ha diseñado

un documento fuente que es el que finalmente sale impreso en el Backoffice, para

que la operación sea procesada en lo que respecta al alistamiento. Por tanto, la

selección del medio es el papel con unas especificaciones preestablecidas, en

cuanto a su ancho, largo, tipo de letra etc.

Igualmente contamos con una selección de la estructura en cuanto al tipo de letra

a fin de que la información sea clara, legible y se pueda entender con facilidad.

Controles de Entrada: Diseño Pantalla Entrada de Datos. Cuando el Trader

termina la negociación y procede a ingresar los datos para que se produzca el

documento que sale en el banckoffice, el sistema, software de renta fija le provee

una pantalla previamente parametrizada, de tal forma que el hace ahí la captura

de datos, es decir el sistema le pedirá la información necesaria para procesarla.

Aquí resaltamos la importancia del ingreso de los datos como bien se plasma en la

pregunta anterior.

Uno de los controles que se utilizan tangencialmente al uso del software de renta

fija, es la grabación de la negociación que se hace, bajo autorización de cliente, de

tal forma que, si en un momento dado hay un desacuerdo, las dos partes

negociadoras puedan remitirse a este medio físico para corroborar la información

verbal negociada.

Controles de Procesamiento y Salida de Datos: Aquí resumo todo en los

controles de salida de la siguiente forma.

El documento que sale impreso en el área de Back office, es el primer control que

evidencia que se hizo una negociación.

El contenido del documento es evaluado, analizado por el back office y si este

cumple con los requerimientos, se toma la decisión de hacer el procesamiento y el

alistamiento del modo de pago.

Por tratarse de una compra de un titulo valor, una vez llega, el área de back office

revisa el título físico con el documento que salió impreso como muestra de la

negociación realizada. Si está todo bien, procede a recibir el titulo valor y entrega

el cheque, o el abono en cuenta según la información o la instrucción dada en

dicho documento.

Controles de Teleprocesamiento:

- Seguridad en terminales: Dentro de los controles, las terminales en la cual

se captura la información, donde se procesa, donde se imprimen las

negociaciones, están en áreas prohibidas de solo acceso a personal

permitido.

- Hardware y Software: El software destinado para el procesamiento de la

información, se ha comprado o se ha desarrollado dentro de la empresa,

bajo una decisión gerencial, con sus licenciamientos pertinentes. De igual

manera el hardware usado tiene unas especificaciones necesarias para el

procesamiento, tales como RAM; Almacenamiento etc.

- Identificación de Usuarios y Terminales: Desde la gerencia de TI, ya

existe un inventario de equipos de computo con sus respectivas

asignaciones a usuarios y a áreas específicas, según necesidad del

negocio. Y los usuarios tienen una serie de passwords con perfiles ya

preestablecidos y controlados por Q.A

También podría gustarte

- Práctica Windows 2019 ServerDocumento48 páginasPráctica Windows 2019 ServerAzahara Centella RisquesAún no hay calificaciones

- Memoria de Cálculo de IluminaciónDocumento14 páginasMemoria de Cálculo de IluminaciónMIGUEL GARCIA MARTINEZAún no hay calificaciones

- Actividad No 4 Delitos Informaticos y Terrorismo ComputacionalDocumento8 páginasActividad No 4 Delitos Informaticos y Terrorismo ComputacionalJaime Niño GaleanoAún no hay calificaciones

- Actividad No 4 Delitos Informaticos y Terrorismo ComputacionalDocumento8 páginasActividad No 4 Delitos Informaticos y Terrorismo ComputacionalJaime Niño GaleanoAún no hay calificaciones

- Evaluación SeguridadDocumento5 páginasEvaluación SeguridadJaime Niño GaleanoAún no hay calificaciones

- Función StaffDocumento2 páginasFunción StaffJaime Niño GaleanoAún no hay calificaciones

- Actividadades de Apropiacion Del Conocimiento-Jaime NiñoDocumento2 páginasActividadades de Apropiacion Del Conocimiento-Jaime NiñoJaime Niño GaleanoAún no hay calificaciones

- Diseno Controles AplicacionDocumento6 páginasDiseno Controles Aplicacionjaime.j84Aún no hay calificaciones

- Organigrama Empresarial y Controles de SeguridadDocumento1 páginaOrganigrama Empresarial y Controles de SeguridadJaime Niño GaleanoAún no hay calificaciones

- Actividad para Entregar Base de Datos y GeneralidadesDocumento8 páginasActividad para Entregar Base de Datos y GeneralidadesJaime Niño GaleanoAún no hay calificaciones

- Evidencias 3Documento5 páginasEvidencias 3Jaime Niño GaleanoAún no hay calificaciones

- La Integración de DatosDocumento16 páginasLa Integración de DatosJaime Niño GaleanoAún no hay calificaciones

- Actividad para Entregar Base de Datos y GeneralidadesDocumento8 páginasActividad para Entregar Base de Datos y GeneralidadesJaime Niño GaleanoAún no hay calificaciones

- Organigrama Empresarial y Controles de SeguridadDocumento1 páginaOrganigrama Empresarial y Controles de SeguridadJaime Niño GaleanoAún no hay calificaciones

- Evidencias 3Documento5 páginasEvidencias 3Jaime Niño GaleanoAún no hay calificaciones

- Función StaffDocumento2 páginasFunción StaffJaime Niño GaleanoAún no hay calificaciones

- Seguridad Base de DatosDocumento6 páginasSeguridad Base de DatosJaime Niño GaleanoAún no hay calificaciones

- Evidencias 3Documento5 páginasEvidencias 3Jaime Niño GaleanoAún no hay calificaciones

- Evaluacion Costos Indirectos IDocumento3 páginasEvaluacion Costos Indirectos IJaime Niño GaleanoAún no hay calificaciones

- Tipos de CardinalidadDocumento5 páginasTipos de CardinalidadJaime Niño GaleanoAún no hay calificaciones

- Actividad No4 Proyecto Final CRSDocumento8 páginasActividad No4 Proyecto Final CRSJaime Niño GaleanoAún no hay calificaciones

- Preguntas InterpretativasDocumento4 páginasPreguntas InterpretativasJaime Niño GaleanoAún no hay calificaciones

- Caso 4 Diseño de Bases de Datos RelacionalesDocumento8 páginasCaso 4 Diseño de Bases de Datos RelacionalesJaime Niño GaleanoAún no hay calificaciones

- GESTION POR COMPETENCIAS ErnstYoungDocumento3 páginasGESTION POR COMPETENCIAS ErnstYoungMariana CarenaAún no hay calificaciones

- 11MSA Spanish Cat 81-85ooooooooooooooooooooooooooooooooooDocumento5 páginas11MSA Spanish Cat 81-85ooooooooooooooooooooooooooooooooooAle FierroAún no hay calificaciones

- Codigo Tributario de NicaraguaDocumento87 páginasCodigo Tributario de NicaraguaOscar TellezAún no hay calificaciones

- 4 Clases AbstractasDocumento10 páginas4 Clases AbstractasManuelAún no hay calificaciones

- Clasificacion Del Derecho Publico y PrivadoDocumento2 páginasClasificacion Del Derecho Publico y PrivadoFelipe ChávezAún no hay calificaciones

- Temario Maestría MADICDocumento4 páginasTemario Maestría MADICMugremanAún no hay calificaciones

- InglesDocumento142 páginasInglesMary H AlvaradoAún no hay calificaciones

- Discusión Sobre La Evaluación FormativaDocumento1 páginaDiscusión Sobre La Evaluación FormativaAlex Comun GallegosAún no hay calificaciones

- Proceso Constructivo de Pav. Permeables-IMCYCDocumento36 páginasProceso Constructivo de Pav. Permeables-IMCYCNoel Alejandro RodriguezAún no hay calificaciones

- Guia de Aprendizaje4Documento5 páginasGuia de Aprendizaje497_maryAún no hay calificaciones

- Res. 0557-2022 Prorroga Tit. 2022-159475 TacnaDocumento2 páginasRes. 0557-2022 Prorroga Tit. 2022-159475 TacnaJadailton Zambrano ArbietoAún no hay calificaciones

- Sistemas de Loteo ManualDocumento12 páginasSistemas de Loteo ManualJohann BeltranAún no hay calificaciones

- Unidad 2 Ordenacion Documental Ingrid Johanna GaitanDocumento13 páginasUnidad 2 Ordenacion Documental Ingrid Johanna Gaitaningrid johanna GaitanAún no hay calificaciones

- Tarea 4 Propuesta de Intervención PsicopedagógicaDocumento11 páginasTarea 4 Propuesta de Intervención PsicopedagógicaClaudia Castillo VelascoAún no hay calificaciones

- Estiba y Trincaje de Mercancias en Contenedor 2edDocumento325 páginasEstiba y Trincaje de Mercancias en Contenedor 2edAlex SantillonAún no hay calificaciones

- Resistividad, Resistencias, Potenciómetros, Varistores.Documento23 páginasResistividad, Resistencias, Potenciómetros, Varistores.juancaovandoAún no hay calificaciones

- Práctica Cálculo IIDocumento5 páginasPráctica Cálculo IIErika GalvezAún no hay calificaciones

- Curso Basico EcgDocumento16 páginasCurso Basico EcgAileenAún no hay calificaciones

- Que Es El SobrecalentamientoDocumento6 páginasQue Es El SobrecalentamientoEduardo Silva MonteroAún no hay calificaciones

- Normativa III Copa Sevillana de Carreras Por MontañaDocumento7 páginasNormativa III Copa Sevillana de Carreras Por MontañaMiguel AcevedoAún no hay calificaciones

- Que Es La HipertensiónDocumento5 páginasQue Es La Hipertensiónflor balbuenaAún no hay calificaciones

- Taller 17 y 18 Grado NovenoDocumento3 páginasTaller 17 y 18 Grado NovenoHaswledy Gonzalez CasallasAún no hay calificaciones

- Evolucion de Las LamparasDocumento12 páginasEvolucion de Las LamparasIsidoro HernandezAún no hay calificaciones

- Registro de Comercio de El SalvadorDocumento6 páginasRegistro de Comercio de El SalvadorportilloAún no hay calificaciones

- Caso de Éxito de BimboDocumento5 páginasCaso de Éxito de BimboÁNGELA TOREA ROMEROAún no hay calificaciones

- Alfred MarshallDocumento6 páginasAlfred MarshallJOSE MIGUELAún no hay calificaciones

- Normas y Procedimientos Cruces EspecialesDocumento62 páginasNormas y Procedimientos Cruces EspecialesalejandromoninaAún no hay calificaciones

- ONEM - Orientaciones para El Desarrollo de La Etapa UGEL CuscoDocumento2 páginasONEM - Orientaciones para El Desarrollo de La Etapa UGEL CuscoROMULO LIGASAún no hay calificaciones