Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Artículo de Reflexión

Cargado por

Felipe MinuDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Artículo de Reflexión

Cargado por

Felipe MinuCopyright:

Formatos disponibles

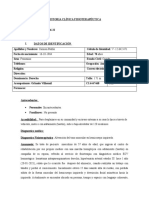

Artículo de reflexión

Presentado por:

Hernán Felipe Minu Zuleta

ID 712671

NRC 9895

Corporación Universitaria Minuto de Dios

Contaduría 2do Semestre

Neiva

2019

Artículo de reflexión

Presentado por:

Hernán Felipe Minu Zuleta

ID 712671

NRC 9895

Presentado a:

Carlos Eduardo Dussan Cáceres

Corporación Universitaria Minuto de Dios

Contaduría 2do Semestre

Neiva

2019

Riesgos Informáticos

Es cualquier sistema que nos indica que este mismo no está libre de peligros o amenazas que

pueda afectar el buen funcionamiento de este mismo, a raíz de los peligros existen tipos de

riesgos informáticos en un total existen 6 tipos de riesgos, el primero es:

Riesgos de integridad: Este es encargado de las autorizaciones desde un inicio de cómo

puede hacer cambios en nuestro sistema cuando se agrega alguna aplicación desde sus

permisos, estos están presentes en múltiples lugares. Estos riesgos se manifiestan en en los

siguientes componentes de un sistema como lo son: procesamiento, procesamiento de errores,

administración de cambios y información.

Riesgos de relación: Esta se refiere cuando se tiene un uso oportuno de una aplicación, esta

se relaciona directamente a la información de toma de decisiones en un momento oportuno, con

datos correctos y hacer todo en un tiempo preciso.

Riesgos de acceso: Estos se basan en el inapropiado acceso al sistema, en sus datos e

información, estos riesgos pueden ocurrir en los siguientes niveles de la estructura de la

seguridad de la información: en la administración de información, entorno de procesamiento,

redes y nivel físico.

Riesgo de utilidad: Esta se basa en tres diferentes niveles de riesgo las cuales son:

Técnicas de recuperación

Restauración usadas para minimizar la ruptura de los sistemas

Backups y planes de contingencia controlan desastres en el proceso de la información

Riesgos de infraestructura: Esta se puede decir que no existe una estructura de información

tecnológica efectiva como los son hardware, software, redes, personas y procesos para lograr

soportar las necesidades futuras y presentes de un negocio.

Riesgos malos: Dentro de los cuales están la exposición de datos, privados, robos de

contraseñas, spam, phishing, malware y redes zombis.

A través de esta investigación llegamos a deducir todo lo que puede pasar en nuestros

sistemas si no la utilizamos de la mejor manera, si no conocemos como pueden llegar estos a

nuestros equipos podremos llegar a ser victimas de todos riesgos nombrados anteriormente,

debemos tener en cuenta absolutamente todo tratar de conocer nuestros sistemas, estar siempre

precavidos antes algún riesgo, tratar siempre de leer antes de instalar o permitir que algún

programa o aplicación ingrese a nuestro sistema y puede causar daños, debemos saber manejar

de una forma correcta la parte del internet y no dejar recibir nada extraño y muchos menos dar

permisos por que podremos llegar a hacer victimas de hackers.

También podría gustarte

- Procedimiento Construccion Rampas de Acceso para Patios de TanquesDocumento5 páginasProcedimiento Construccion Rampas de Acceso para Patios de Tanquespedro ylarretaAún no hay calificaciones

- Carnada ElectroDocumento13 páginasCarnada ElectroPatty CondoriAún no hay calificaciones

- Historia Clinica NeurologicaDocumento8 páginasHistoria Clinica NeurologicaAbiezer HerreraAún no hay calificaciones

- Plantilla Elaboracion PIF REVISORIA FISCALDocumento6 páginasPlantilla Elaboracion PIF REVISORIA FISCALrosa torresAún no hay calificaciones

- Espiritualidad Del AdvientoDocumento4 páginasEspiritualidad Del AdvientolavozdesanmartinAún no hay calificaciones

- Procedimiento Iperc (Identificacion de Peligros Evaluacion y Control de Riesgos)Documento9 páginasProcedimiento Iperc (Identificacion de Peligros Evaluacion y Control de Riesgos)millerAún no hay calificaciones

- Examen de Investigacion de Operaciones 13Documento5 páginasExamen de Investigacion de Operaciones 13Wilson Gomez BoteroAún no hay calificaciones

- Biomecanica y Accesibilidad en Personas Con Discapacidad FisicaDocumento4 páginasBiomecanica y Accesibilidad en Personas Con Discapacidad FisicaJOSE LUIS QUISPE FLORESAún no hay calificaciones

- CorneaDocumento20 páginasCorneaFiorella BenitezAún no hay calificaciones

- Consulta Sobre EticaDocumento13 páginasConsulta Sobre EticaKaren CabreraAún no hay calificaciones

- Los Puntos Yuan y Los Puntos LuoDocumento9 páginasLos Puntos Yuan y Los Puntos LuorosaAún no hay calificaciones

- Sinonimos de La Palabra SexoDocumento10 páginasSinonimos de La Palabra SexoLaloMirAún no hay calificaciones

- Paso 5 - Resolución de Ejercicios - Grupo 12Documento14 páginasPaso 5 - Resolución de Ejercicios - Grupo 12Angie DayannaAún no hay calificaciones

- Sociologia DiscriminacionDocumento8 páginasSociologia DiscriminacionDonovan PadillaAún no hay calificaciones

- Actividad 2 - Introducción A La Investigación.Documento8 páginasActividad 2 - Introducción A La Investigación.Yasmin ApoloAún no hay calificaciones

- Pga Presencial 4º Primaria Curso 21-22 DefDocumento158 páginasPga Presencial 4º Primaria Curso 21-22 DefCEIP RAMON LAZAAún no hay calificaciones

- Un Idiota ACORDESDocumento1 páginaUn Idiota ACORDESMäkotö Päul KunAún no hay calificaciones

- Verónica Capasso, Clarisa Fernández y Ana Bugnone - Los Caminos de Los Productos Artísticos: Circulación y RecepciónDocumento29 páginasVerónica Capasso, Clarisa Fernández y Ana Bugnone - Los Caminos de Los Productos Artísticos: Circulación y RecepciónpichondepumaAún no hay calificaciones

- Estrategias de Intervención para Alumnos Con Trastorno Por Deficit de Atención Con HiperactividadDocumento6 páginasEstrategias de Intervención para Alumnos Con Trastorno Por Deficit de Atención Con Hiperactividadanel vega100% (1)

- Carey John para Que Sirven Las Artes PDFDocumento247 páginasCarey John para Que Sirven Las Artes PDFStrange Joe100% (1)

- Actividad 2Documento9 páginasActividad 2Luisa SernaAún no hay calificaciones

- El Libro de Los Rostros (Fragmento)Documento2 páginasEl Libro de Los Rostros (Fragmento)Ricardo CanoAún no hay calificaciones

- Ariana 1Documento2 páginasAriana 1nataly sofia mercado silveraAún no hay calificaciones

- Ensayo Desarrollo SostenibleDocumento7 páginasEnsayo Desarrollo SostenibleSofia BetancourtAún no hay calificaciones

- Reglamento Que Regula El Uso de Cámaras de Videovigilancia en Bienes de Dominio PúblicoDocumento7 páginasReglamento Que Regula El Uso de Cámaras de Videovigilancia en Bienes de Dominio PúblicoInglis PavonAún no hay calificaciones

- A.T. Base PresuntaDocumento76 páginasA.T. Base PresuntaAnonymous L9m2M8EjAún no hay calificaciones

- Crean Un Motor para Coches Eléctricos Más PotenteDocumento10 páginasCrean Un Motor para Coches Eléctricos Más PotenteG20LBT OpAún no hay calificaciones

- A1.Conceptos GeneralesDocumento4 páginasA1.Conceptos GeneralesCania MartinezAún no hay calificaciones

- Características Del Niño y Sus Relaciones Con La Familia.Documento3 páginasCaracterísticas Del Niño y Sus Relaciones Con La Familia.Jeilina DiazAún no hay calificaciones

- Cultura y clima: fundamentos para el cambio en la organizaciónDe EverandCultura y clima: fundamentos para el cambio en la organizaciónAún no hay calificaciones

- Inteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroDe EverandInteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroCalificación: 4 de 5 estrellas4/5 (1)

- Ciencia de datos: La serie de conocimientos esenciales de MIT PressDe EverandCiencia de datos: La serie de conocimientos esenciales de MIT PressCalificación: 5 de 5 estrellas5/5 (1)

- 7 tendencias digitales que cambiarán el mundoDe Everand7 tendencias digitales que cambiarán el mundoCalificación: 4.5 de 5 estrellas4.5/5 (87)

- Guía para la aplicación de ISO 9001 2015De EverandGuía para la aplicación de ISO 9001 2015Calificación: 4 de 5 estrellas4/5 (1)

- Excel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteDe EverandExcel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteCalificación: 1 de 5 estrellas1/5 (1)

- Sistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosDe EverandSistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosCalificación: 4 de 5 estrellas4/5 (16)

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDe EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaCalificación: 4.5 de 5 estrellas4.5/5 (117)