Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Clase 04 2018-I - Diseño de Politicas PDF

Clase 04 2018-I - Diseño de Politicas PDF

Cargado por

Willy J. Fernández0 calificaciones0% encontró este documento útil (0 votos)

17 vistas15 páginasTítulo original

CLASE 04 2018-I - DISEÑO DE POLITICAS .pdf

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

17 vistas15 páginasClase 04 2018-I - Diseño de Politicas PDF

Clase 04 2018-I - Diseño de Politicas PDF

Cargado por

Willy J. FernándezCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 15

DISEÑO DE POLITICAS DE SEGURIDAD DE

LA INFORMACION

Mg. Ing. Robert E. Puican Gutiérrez

¿Porque se necesita Políticas de Seguridad de

la Información?

Protege la información y a los usuarios.

Conjunto de reglas que determina los

lineamientos de conducta y responsabilidades

de los usuarios, administradores de los

sistemas, gestión, seguridad del personal.

Autoriza al personal de seguridad para

monitorear, probar e investigar.

Es de carácter obligatorio y por lo tanto

sancionable.

Permite el despliegue e implementación de

controles de seguridad.

Mg. Ing. Robert E. Puican Gutiérrez

Política de Seguridad de la Información

Es una declaración general que determina como la

información es protegida, administrada y distribuida.

La política de seguridad es un documento que expresa

exactamente cual es el nivel de seguridad que deben

tener los sistemas para cumplir con los mecanismos y

controles de seguridad.

Especifican las condiciones, derechos y obligaciones

sobre el uso de los activos de la información.

Mg. Ing. Robert E. Puican Gutiérrez

Importancia de las Políticas de Seguridad

Demuestran el apoyo de la alta dirección.

Aseguran las aplicaciones de las medidas de

seguridad en la organización.

Guían el proceso de selección e

implementación de los controles de seguridad.

Evita responsabilidades legales.

Logra efectividad de la Seguridad de la

Información.

Mg. Ing. Robert E. Puican Gutiérrez

Características de las Políticas de

Seguridad

Estos documentos deben ser claros, exactos, precisos y concisos.

Debe tener una estructura bien definida

Debe tener fecha de aprobación y difusión, número de versión y un

control de cambios.

Debe ser vigente y actualizado permanentemente.

No debe interferir con los procesos del negocio.

Debe establecer las condiciones aceptables y no aceptables

Accesible al personal según el alcance del documento

Aprobado por la alta dirección

Documento oficial y de cumplimiento obligatorio, esta sujeto a

sanciones

RRHH y el área legal deben contemplar en los estatutos de la

empresa y la ley.

Mg. Ing. Robert E. Puican Gutiérrez

Las políticas establecen la estrategia

Mg. Ing. Robert E. Puican Gutiérrez

Soporte de las Políticas de Seguridad

Estándares.- Especifica las buenas prácticas en la

organización. Se aplican y prueban internacionalmente.

Guías.- Son acciones recomendadas y guías

operacionales para los usuarios personal de TI cuando

un estándar específico no se aplica. Considerando que

los estándares son actividades mandatorias, las guías

en general son acercamientos que provee la flexibilidad

necesaria ante circunstancias imprevistas.

Procedimientos.- Son acciones detalladas paso a paso

para alcanzar determinadas tareas. Estos pasos puede

aplicar a los usuarios, personal de TI, miembros de

seguridad.

Mg. Ing. Robert E. Puican Gutiérrez

¿Quiénes desarrollan las políticas de

Seguridad de la Información?

Equipo de desarrollo de políticas.

Equipo de seguridad de la información.

Personal Técnico.

Área Legal

RRHH

Usuarios

Método de Desarrollo de la Política

Se debe considerar lo siguiente:

1.- Definir el propósito de la política

2.- Escribir un borrador de la Política:

Determinar el nivel correcto entre realizar una política viable o

intransigente/rígida.

Considerar que puede existir excepciones en algunas declaraciones de

las políticas y se debe evaluar sin dejar expuesta la seguridad.

Que sea clara y use términos concretos, sin términos abstractos.

Evitar usar declaraciones muy negativas como “nunca”

Usar un lenguaje fácilmente entendible.

Usar la palabra “debe”por “debería”

Si se necesita hacer referencias adicionales usar anexos

La longitud del documento no debe ser muy extenso, va depender de la

organización y su tamaño.

Mg. Ing. Robert E. Puican Gutiérrez

Método de Desarrollo de la Política

3.- Revisión del documento

4.- Aprobación

5.- Estrategia de difusión

6.- Publicación

7.- Desarrollo de estrategia de comunicación activa

8.- Asegurar que las políticas están consideradas en la

estrategia

de concienciación/sensibilización

9.- Revisión y Actualización

Mg. Ing. Robert E. Puican Gutiérrez

Secciones de la Política

Cada política debe incluir lo siguiente:

1. Introducción

2. Objetivo

Proporciona las principales metas de la política , explica las razones y

ayuda a los usuarios como debe ser usada.

3.- Alcance

Es el alcance de la aplicación de la política y las personas que están

involucradas.

4.- Roles y Responsabilidades

Esta es una declaración de la política a través de la cual, se designa las

responsabilidades de la personas que van a aplicar la política.

5.- Fecha y versión

6.- Definición / Glosario

7.- Declaración de la política

Mg. Ing. Robert E. Puican Gutiérrez

Estructura de los documentos

¿Un solo documento o varios documentos?

Se puede utilizar ISO 27001 e ISO 27002 como base

para definir las políticas de seguridad.

Deben ser documentos controlados.

Estructura de los documentos

Ejercicio de Política

Política de Acceso remoto de Usuarios

¿Por qué se requiere al acceso remoto?

¿Cuántos y de qué tipo de usuarios requieren acceso remoto?

¿Que tipo de acceso remoto debe usar la empresa?

¿Qué tipo de información y recursos deben tener los usuarios remotos?

¿Qué mecanismos de protección se debe tener para asegurar el acceso de

los usuarios remotos autorizados?

¿Qué mecanismos de protección se debe tener para asegurar que no

ingresen los usuarios no autorizados?

¿Qué tipo y quien autoriza el acceso?

¿Quiénes son los responsables de hacer cumplir todas estas políticas?

¿Qué mecanismos existen para monitorear los accesos?

Ejercicio de Política

Desarrolle una política considerando la siguiente estructura:

1. Introducción

2. Objetivo

3.- Alcance

4.- Roles y Responsabilidades

5.- Fecha y versión

6.- Responsables de la política

7.- Definición / Glosario

8.- Declaración de la política

Considere los siguientes ejemplos:

Política de antivirus

Política de uso del correo electrónico

Política de contraseñas

Política de clasificación de la información

Política de control de acceso físico

También podría gustarte

- PLC IV Nivel - IX CicloDocumento14 páginasPLC IV Nivel - IX CicloLUIS ARMANDO SANDOVAL PELTROCHEAún no hay calificaciones

- Interpretacion Analisis Lubricantes Uruman 2014Documento45 páginasInterpretacion Analisis Lubricantes Uruman 2014GastónBütikofer100% (1)

- Dashboard Recursos HumanosDocumento30 páginasDashboard Recursos HumanosJuanMarioPeñaHerrera100% (2)

- Competencias Del EmprendedorDocumento13 páginasCompetencias Del EmprendedorCarolina HernandezAún no hay calificaciones

- Inventario de Rasgos Temperamentales de ThurstoneDocumento15 páginasInventario de Rasgos Temperamentales de ThurstoneAddrianna Allvarez D TelloAún no hay calificaciones

- La Memoria SumergidaDocumento40 páginasLa Memoria SumergidaStbn Salinas CarrascoAún no hay calificaciones

- Examen Parcial LPDocumento2 páginasExamen Parcial LPYordan Vásquez ChapoñánAún no hay calificaciones

- DT830BDocumento4 páginasDT830BYordan Vásquez Chapoñán0% (2)

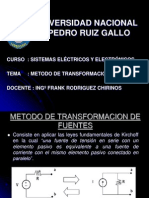

- Metodo de Transformacion de FuentesDocumento13 páginasMetodo de Transformacion de FuentesYordan Vásquez Chapoñán100% (1)

- DepartamentalizaciónDocumento3 páginasDepartamentalizaciónYordan Vásquez ChapoñánAún no hay calificaciones

- Manual Vicios de DicciónDocumento12 páginasManual Vicios de DicciónMushu Morgan CashAún no hay calificaciones

- TRIPTICODocumento2 páginasTRIPTICOAmnel HRAún no hay calificaciones

- Competencia Humanistica en Enfermeria María Miralles AngueraDocumento41 páginasCompetencia Humanistica en Enfermeria María Miralles AngueraRoberto Rafael100% (1)

- Medidores de Presión Mecanicos de Medicion DirectaDocumento4 páginasMedidores de Presión Mecanicos de Medicion DirectaElba SandovalAún no hay calificaciones

- Experiencia de Aprendizaje # 2 - III CicloDocumento14 páginasExperiencia de Aprendizaje # 2 - III CicloAntonia Moreno de CáceresAún no hay calificaciones

- Genios de La Ingeniería Eléctrica PDFDocumento123 páginasGenios de La Ingeniería Eléctrica PDFJobs29Aún no hay calificaciones

- RN 406 2016Documento11 páginasRN 406 2016La Ley100% (1)

- Sesión 2 C.organizacionalDocumento3 páginasSesión 2 C.organizacionalLisa ElfAún no hay calificaciones

- Informe Ensayos No Destruc. 1Documento14 páginasInforme Ensayos No Destruc. 1André Soria AmanchaAún no hay calificaciones

- Bitacora Orientacion 8°Documento7 páginasBitacora Orientacion 8°neva118100% (1)

- Seminario Pérdida de CargaDocumento7 páginasSeminario Pérdida de CargaDiego MendozaAún no hay calificaciones

- Fisica Pre U Inv21 04 Estatica de Los CuerposDocumento4 páginasFisica Pre U Inv21 04 Estatica de Los CuerposBelenAún no hay calificaciones

- Probabilidad: IntroducciónDocumento28 páginasProbabilidad: IntroducciónKevin CarvajalAún no hay calificaciones

- Construccion de Un Cluster MOSIX Pruebas Con Simulacion de Halos.Documento34 páginasConstruccion de Un Cluster MOSIX Pruebas Con Simulacion de Halos.want90xAún no hay calificaciones

- Resumen de Literatura HondureñaDocumento5 páginasResumen de Literatura HondureñaMT DubonAún no hay calificaciones

- Formatos Carta de PorteDocumento19 páginasFormatos Carta de PorteleonardoAún no hay calificaciones

- UNIDAD I - 3ro Sec. 2023Documento6 páginasUNIDAD I - 3ro Sec. 2023marina ibañez churaAún no hay calificaciones

- Core ToolsDocumento67 páginasCore ToolsArturo Zarazúa50% (2)

- DPCC - 3roDocumento4 páginasDPCC - 3roCristobal MachacaAún no hay calificaciones

- Diagrama de Caja-BigotesDocumento22 páginasDiagrama de Caja-Bigotesemil yesid velez lopezAún no hay calificaciones

- Extraordinario LógicaDocumento3 páginasExtraordinario LógicaArturo Mendoza GutiérrezAún no hay calificaciones

- Contaminaciónde MezclasDocumento15 páginasContaminaciónde MezclasMabel HerreraAún no hay calificaciones

- SILABO DE SEMINARIO TALLER DE COMUNICACI N ORAL Y ESCRITA 2018-I EnviadoDocumento8 páginasSILABO DE SEMINARIO TALLER DE COMUNICACI N ORAL Y ESCRITA 2018-I Enviadocarhourt erAún no hay calificaciones

- Guantes de Proteccion PDFDocumento21 páginasGuantes de Proteccion PDFelc97Aún no hay calificaciones