Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Políticas de Uso de Cuentas de Usuario

Cargado por

Itzel Ponce Silva0 calificaciones0% encontró este documento útil (0 votos)

6K vistas15 páginasEl documento describe los requisitos y procesos para la adquisición de software y servicios de internet en una organización. Se debe considerar el precio, calidad, experiencia, desarrollo tecnológico y estándares al planear la adquisición de software. También se requiere licenciamiento del software y existen políticas que delimitan su uso, como acceso restringido a páginas no permitidas y límites en el tamaño de archivos enviados. Finalmente, el documento incluye preguntas sobre estas normas y controles de recursos informátic

Descripción original:

Derechos de autor

© © All Rights Reserved

Formatos disponibles

DOCX, PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoEl documento describe los requisitos y procesos para la adquisición de software y servicios de internet en una organización. Se debe considerar el precio, calidad, experiencia, desarrollo tecnológico y estándares al planear la adquisición de software. También se requiere licenciamiento del software y existen políticas que delimitan su uso, como acceso restringido a páginas no permitidas y límites en el tamaño de archivos enviados. Finalmente, el documento incluye preguntas sobre estas normas y controles de recursos informátic

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

6K vistas15 páginasPolíticas de Uso de Cuentas de Usuario

Cargado por

Itzel Ponce SilvaEl documento describe los requisitos y procesos para la adquisición de software y servicios de internet en una organización. Se debe considerar el precio, calidad, experiencia, desarrollo tecnológico y estándares al planear la adquisición de software. También se requiere licenciamiento del software y existen políticas que delimitan su uso, como acceso restringido a páginas no permitidas y límites en el tamaño de archivos enviados. Finalmente, el documento incluye preguntas sobre estas normas y controles de recursos informátic

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como DOCX, PDF, TXT o lea en línea desde Scribd

Está en la página 1de 15

Colegio de Educacin Profesional Tcnica del Estado de Veracruz

Plantel Tuxpan Lic. Jess Reyes Heroles165

Docente:

Yolanda Patricia Daz Sosa

Modulo:

Aplicacin de la normatividad informtica

Resultado de aprendizaje 1.2:

Relaciona la normatividad y controles aplicables al software y sistemas de

informacin, de acuerdo con la normatividad establecida en una organizacin.

Actividad 7:

Descripcin de la normatividad y polticas relacionadas con el software y servicios de

internet

Nombre de los Alumnos:

Yuliana Cecilia Damin Reyes

Dulce Sugey Hernndez Cruz

Carlos Alberto Hernndez Gonzlez

Itzel Ponce Silva

Diana Laura Ramrez Xochihua

Lucia Ramrez Xochihua

604-INFORMATICA

CUESTIONARIO

1. Qu establecer tomar en cuenta la administracin informtica al planear la adquisicin de

un software?

2. Qu se requiere para un proyecto de contratacin de desarrollo o construccin de

software?

3. Menciona algunos de los beneficios del licenciamiento del software:

4. En que consiste la contratacin de una licencia de software

5. A que se orientan principalmente los trminos y condiciones del licenciamiento de software

que delimitan del uso del mismo:

6. Se encuentra denegado el acceso a pginas Web no-permitidas?

7. Existe un tamao mximo permitido para envo/recibo de archivos?

8. El usuario es responsable de la utilizacin que le d a los servicios de Correo electrnico y

de Internet?

9. El personal tiene completamente prohibido instalar copias ilegales de cualquier programa?

10. Manejan Cuentas de Usuario? Cules?

11. Requieren criterios en la construccin de contraseas seguras? Cules?

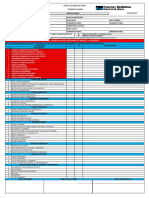

TABLAS DE COTEJO

LISTA DE COTEGO INFORME SOBRE LAS POLITICAS Y CONTROLES EN LOS RECURSOS

INFORMATICOS

Normas Bajo Medio Alto

Planea la adquisicin de un software

Licenciamiento del software

Acceso restringido a pginas Web no-permitidas

Polticas de acceso a internet

Hay procedimientos para respaldos de informacin

Manejan Mecanismos de seguridad

El Reglamento establece los niveles de seguridad de forma acumulativa; as, en caso de tratamiento

de ficheros de nivel medio, debern implantarse todas y cada una de las medidas de seguridad

descritas para el nivel bsico y las del medio. Igualmente suceder con los ficheros de nivel alto, que

debern implantar las medidas descritas para el nivel bsico, el medio y el alto. En resumen:

Nivel Bsico: Para todos los ficheros de datos de carcter personal.

Nivel Medio: Sern adoptadas para:

a) Ficheros que contengan datos relativos a la comisin de infracciones administrativas o penales.

b) Ficheros que contengan datos sobre Hacienda Pblica.

c) Ficheros que contengan datos sobre Servicios Financieros.

d) Ficheros que contengan datos sobre solvencia patrimonial y crdito.

e) Ficheros que contengan un conjunto de datos suficientes que permitan elaborar un perfil del

afectado (se les aplican las medidas descritas en los art.17 a 20).

Nivel Alto: Aquellos que contengan datos de ideologa, religin, creencias, origen racial, salud, vida

sexual.

MEDIDAS DE SEGURIDAD BSICO MEDIO ALTO

Documento de Seguridad

Identificacin y Autenticacin:

1.- Existencia de una lista actualizada de usuarios autorizados que

tengan acceso autorizado al sistema de informacin (art.11.1 y

12.3).

2.- Procedimientos de identificacin y autenticacin informticos:

a) Contraseas: procedimiento de creacin, asignacin,

conservacin y cambio peridico (art.11.2 y 11.3).

b) Identificacin de usuario, de manera inequvoca y personalizada

(art.18.1).

c) Limitacin de acceso incorrecto reiterado (art.18.2).

Control de Acceso:

1.- Los usuarios tendrn nicamente acceso a los datos/recursos

de acuerdo a su puesto laboral y tareas definidas en el documento

(art.12.1).

2.- Debern implantarse mecanismos que eviten el acceso no

autorizado a otros recursos: establecimiento de perfiles de usuario

(art.12.2).

3.- Control de acceso fsico a servidores y CPD (art.19).

4.- De cada acceso se guardarn: identificacin usuario, fecha y

hora, fichero accedido, tipo de acceso y su autorizacin o

denegacin, guardando la informacin que permita identificar

registro accedido (art.24.2).

5.- Los mecanismos de acceso estarn bajo el control directo del

Responsable de Seguridad, sin que pueda permitirse la

desactivacin (art.24.3).

6.- Registro y conservacin de accesos lgicos al fichero por un

plazo no inferior a 2 aos (art.24.4).

7.- Para accesos a travs de redes de telecomunicaciones,

debern tener las mismas medidas que para accesos en modo

local (art.5).

Funciones y obligaciones del personal:

MEDIDAS DE SEGURIDAD BSICO MEDIO ALTO

1.- Definicin en el Documento de Seguridad de las funciones y

obligaciones de grupos de usuarios y/o perfiles (art.9.1).

2.- Conocimiento por parte del personal de las normas y medidas

de seguridad que les son aplicables (art.9.2).

3.- Identificacin y funciones del/los Responsables de Seguridad

(art.15 y 16).

4.- Trabajo fuera de ubicacin principal debe ser expresamente

autorizado (art.6).

5.- Listado de personal con acceso a Servidores y/o CPD (art.19).

6.- Listado de personal con privilegios administrativos informticos

sobre aplicaciones y ficheros (art.12.4).

Estructura de los Ficheros y del Sistema Informtico:

1.- Descripcin y estructura informtica del Fichero (campos ID)

2.- Descripcin y estructura del Sistema Informtico (enumeracin

de equipos, redes, programas, etc...)

Gestin de Soportes:

1.- Identificacin, inventariado y almacenamiento (art.13.1).

2.- Autorizacin necesaria para salida de soportes (art.13.2).

3.- Cifrado de soportes en caso de operaciones externas de

mantenimiento (art.20.4).

4.- Medidas y procedimientos para la destruccin de soportes

(art.20.3).

5.- Registro de Entrada de Soportes (art.20.1).

6.- Registro de Salida de Soportes (art.20.2).

7.- Distribucin de soportes con mecanismos de cifrado de datos

(art.26).

Ficheros Temporales:

Aplicacin de mismo nivel de seguridad que fichero origen (art.7).

Registro de Incidencias:

1.- Contenido mnimo: tipo de incidencia, momento en que se

produce, efectos producidos, persona que comunica, medidas

MEDIDAS DE SEGURIDAD BSICO MEDIO ALTO

adoptadas (art.10).

2.- Contenido adicional: Procedimiento de restauracin de datos,

datos restaurados y datos grabados manualmente (art.21.1)

Procedimientos de Copias de Respaldo y Recuperacin datos:

1.- Debern garantizar la restauracin de los datos al momento

anterior a producirse la prdida (art.14.2).

2.- Realizacin de copias de backup al menos con una frecuencia

semanal (art.14.3).

3.- Necesaria autorizacin para la ejecucin de procedimientos de

restauracin de datos (art.21.2).

4.- Almacenamiento externo de copias y procedimientos de

restauracin de datos (art.25).

Pruebas con datos reales:

Aplicacin de mismas medidas segn nivel de seguridad de los

datos (art.22).

Actualizacin y Auditoria:

1.- Revisin y actualizacin del Documento de Seguridad en

funcin de cambios relevantes en la Organizacin (art.8.3).

2.- Auditoria cada 2 aos. Conservacin de Informe a disposicin

AEPD (art.17).

3.- Revisin peridica de la informacin de control de los accesos

informticos a ficheros y aplicaciones (art.24.5).

Medidas especficas para datos en soporte papel:

1.- Control de acceso a la documentacin.

2.- Medidas de conservacin y almacenamiento.

3.- Procedimientos y mecanismos de destruccin que impidan

posterior recuperacin de la informacin que contienen.

INFORME

INTRODUCCIN

La adquisicin de software es un proceso en el cual el usuario tiene que seguir un proceso para

poder obtener los mejores software que le convengan adquirir, Toda adquisicin de tecnologa

informtica se efecta a travs del Comit, que est conformado por el personal de la Administracin

de Informtica y Gerente Administrativo de la unidad solicitante de bienes o servicios informticos.

La Administracin de Informtica, al planear las operaciones relativas a la adquisicin de Bienes

informticos, establecer prioridades y en su seleccin deber tomar en cuenta: estudio tcnico,

precio, calidad, experiencia, desarrollo tecnolgico, estndares y capacidad, entendindose por:

Precio.- Costo inicial, costo de mantenimiento y consumibles por el perodo estimado de uso de los

equipos;

Calidad.- Parmetro cualitativo que especifica las caractersticas tcnicas de los recursos

informticos.

Experiencia.- Presencia en el mercado nacional e internacional, estructura de servicio, la

confiabilidad de los bienes y certificados de calidad con los que se cuente;

Desarrollo Tecnolgico.- Se deber analizar su grado de obsolescencia, su nivel tecnolgico con

respecto a la oferta existente y su permanencia en el mercado;

Estndares.- Toda adquisicin se basa en los estndares, es decir la arquitectura de grupo

empresarial establecida por el Comit. Esta arquitectura tiene una permanencia mnima de dos a

cinco aos.

Capacidades.- Se deber analizar si satisface la demanda actual con un margen de holgura y

capacidad de crecimiento para soportar la carga de trabajo del rea.

En el tema de instalacin de programas de cmputo nos habla ampliamente de las reglas normas, y

requisitos que debe adquirir dicho usuario para poder obtener un programa de cmputo. En el tema

de acceso a internet, correo electrnico y mensajera veremos cmo es que el usuario es

completamente consiente del uso que le da a dichos programas y al uso de internet, de igual forma

siguiendo dichos requisitos.

DESARROLLO

En trminos generales se puede definir que el Software es un conjunto de programas para llevar a

cabo un objetivo especfico y a su vez un programa es un conjunto de instrucciones que realizan una

tarea para cumplir dicho objetivo.

Conjunto de programas o listas de instrucciones codificadas los cuales le permiten a la computadora

realizar una o varias funciones.

Una vez que se conocen los requerimientos de los sistemas que se va a desarrollar, se debe hacer

una comparacin entre todos los paquetes que cumplen con las condiciones que se requieren y as

elegir el ms apto.

Preguntas se deben hacer en cuanto a requerimientos de Software:

Qu transacciones y qu tipos de datos vamos a manejar?

Qu reportes o salidas debe producir el sistema?

Qu archivos y bases de datos se manejan en el sistema?

Cul es el volumen de datos a almacenar?

Cul es el volumen de operaciones?

Qu hardware y caractersticas de comunicaciones se requiere?

Cunto cuesta?

Despus de responder las preguntas anteriores hay que realizar lo siguiente:

1. Determinar las necesidades actuales y futuras de la empresa.

2. Formar un comit experto (para asesora acerca del software).

3. 3. Determinar los requerimientos del sistema a comprar.

4. 4. Solicitud de Propuesta. (Request For Proposals)

5. 5. Buscar Proveedores que se apegue a nuestros requerimientos.

6. 6. Evaluacin de alternativas propuestas del Proveedor.

7. 7. Tomar decisin en base a la propuesta.

8. 8. Formato de Compra y Negociacin del Contrato.

9. 9. Trmite de adquisicin del software

10. Verificar que el software llegue completo

11. Sacar una copia del sistema (respaldo)

12. Se registra la fecha, proveedor y tipo de software

13. Se le entrega al usuario una copia

14. Instalacin

15. Capacitacin al Usuario

Para la adquisicin de Software base y utilitarios, el Comit dar a conocer peridicamente las

tendencias con tecnologa de punta vigente.

Como en la lista de productos autorizados:

1.- Plataformas de Sistemas Operativos:

MS-DOS, MS- Windows 95 Espaol, Windows NT, Novell Netware, Unix (Automotriz).

2.- Bases de Datos: Foxpro, Informix

3.- Manejadores de bases de datos: Foxpro para DOS, VisualFox, Access.

4.- Lenguajes de programacin: Los lenguajes de programacin que se utilicen deben ser

compatibles con las plataformas enlistadas.

SQL Windows

Visual Basic

VisualFox

CenturaWeb

Notes Designer

5.- Hojas de clculo: Excel

6.- Procesadores de palabras: Word

7.- Diseo Grfico: Page Maker, Corel Draw

8.- Programas antivirus.prot, Command Antivirus, Norton Antivirus

9. - Correo electrnico Notes Mail

11.- Browser de Internet Netscape

La seguridad informtica ha tomado gran auge, debido a las cambiantes condiciones y nuevas

plataformas tecnolgicas disponibles. La posibilidad de interconectarse a travs de redes, ha abierto

nuevos horizontes a las empresas para mejorar su productividad y poder explorar ms all de las

fronteras nacionales, lo cual lgicamente ha trado consigo, la aparicin de nuevas amenazas para

los sistemas de informacin. Estos riesgos que se enfrentan han llevado a que se desarrolle un

documento de directrices que orientan en el uso adecuado de estas destrezas tecnolgicas y

recomendaciones para obtener el mayor provecho de estas ventajas, y evitar el uso indebido de las

mismas.

1. Todos los usuarios con acceso a un sistema de informacin o a una red informtica,

dispondrn de una nica autorizacin de acceso compuesta de identificador de usuario y

contrasea.

2. Ningn usuario recibir un identificador de acceso a la Red de Comunicaciones, Recursos

Informticos o Aplicaciones hasta que no acepte formalmente la Poltica de Seguridad

vigente.

3. Los usuarios tendrn acceso autorizado nicamente a aquellos datos y recursos que

precisen para el desarrollo de sus funciones, conforme a los criterios establecidos por el

responsable de la informacin.

INSTALACIN DE PROGRAMAS DE CMPUTO

La instalacin de los programas la realizarn exclusivamente los enlaces informticos titulares o

suplentes, quienes contarn con la supervisin y asesora del personal tcnico asignado por la

institucin.

La instalacin de programas se har conforme con lo que establece la oficina de sistemas de

informacin, instrucciones del manufacturero de ambos. De surgir discrepancias relacionadas con la

instalacin, las cuales no fueron acordadas por escrito, la oficina de sistemas de informacin

determinara finalmente la accin a seguir previo a realizarse la instalacin, sin que se afecten los

servicios y labores de la oficina.

Todos los productos de Software que se utilicen a partir de la fecha en que entre en vigor el

presente ordenamiento, debern contar con su licencia de uso respectiva; por lo que se

promover la regularizacin o eliminacin de los productos ya instalados que no cuenten

con el debido licenciamiento.

Todos los productos de Software que se adquieran debern contar con su licencia de uso,

documentacin y garanta respectivos.

ACCESO A INTERNET

La autorizacin de acceso a Internet se concede exclusivamente para actividades de

trabajo. Todos los colaboradores de la institucin tienen las mismas responsabilidades en

cuanto al uso de Internet.

El acceso a Internet se restringe exclusivamente a travs de la Red establecida para ello, es

decir, por medio del sistema de seguridad con cortafuegos incorporado en la misma.

No est permitido acceder a Internet llamando directamente a un proveedor de servicio de

acceso y usando un navegador, o con otras herramientas de Internet conectndose con un

mdem.

Internet es una herramienta de trabajo. Todas las actividades en Internet deben estar en

relacin con tareas y actividades del trabajo desempeado.

Slo puede haber transferencia de datos de o a Internet en conexin con actividades propias

del trabajo desempeado.

En caso de tener que producirse una transmisin de datos importante, confidencial o

relevante, slo se podrn transmitir en forma encriptada.

Polticas Para el Uso de Internet

Las facilidades de Internet no deben ser utilizados deliberadamente para violar de forma alguna las

leyes y regulaciones de cualquier nacin, departamento, provincia o estado, ciudad o jurisdiccin

local. Se debe cumplir con las leyes del pas y tambin con las internacionales. Por lo tanto, vale la

pena recordar que se debe respetar la legislacin sobre derechos de autor, en especial sobre uso de

software.

Los usuarios con acceso a Internet no pueden cargar o enviar software con licencia de la institucin

o datos de propiedad del Centro sin una autorizacin explcita del administrador responsable de

dicho software o datos

ACCESO CORREO ELECTRNICO

Toda salida de informacin por correo electrnico slo podr ser realizada por personal autorizado y

ser necesaria la autorizacin formal del responsable del rea del que proviene. Adems, en la

salida de datos especialmente protegidos, se debern cifrar los mismos o utilizar cualquier otro

mecanismo que garantice que la informacin no sea inteligible ni manipulada durante su transporte.

CORREO INTERNO: Los usuarios pueden enviar y recibir correo interno es un servicio bsico y

est a disposicin para los usuarios en la Red de Trabajo

CORREO EXTERNO: Es el correo que sale de la institucin a travs de Internet. Con el fin de

comunicarse con usuarios en otras instituciones, los usuarios afiliados al servicio pueden enviar y

recibir correo externo a travs de Internet.

Polticas Para el Uso del Correo Electrnico

El uso principal del correo electrnico es la comunicacin entre usuarios a travs de la transmisin

de informacin y datos de manera fcil, rpida y segura.

Los mensajes de correos electrnicos enviados y recibidos quedan almacenados en el

servidor de correo y por lo tanto hacen parte del archivo histrico de la institucin.

Ninguna persona est autorizada para acceder informacin de otro usuario. Solamente por

motivos jurdicos o disciplinarios se abrirn los archivos a las instancias correspondientes,

previo permiso de una autoridad competente.

Cada usuario es responsable de la utilizacin que le d a los servicios de Correo electrnico

y de Internet, los cuales deben utilizarse con mesura y tica profesional.

Cada cuenta de correo tiene una proteccin suficiente para evitar su uso no autorizado, los

usuarios no deben suministrar o escribir en un sitio visible su clave de entrada (Password).

El uso de la misma es total responsabilidad del usuario.

Cuando se enva un correo electrnico es muy importante escribir el tema en la lnea Subject con el

fin de facilitarle al receptor la identificacin y organizacin de los mensajes.

El correo electrnico permite el envo de mensajes con un grado de prioridad (baja, normal, alta). Es

importante que slo se utilice la alta prioridad (urgente) para mensajes de extrema importancia, y no

para toda clase de mensajes. Un mensaje con carcter de urgente que no merezca esta

clasificacin, produce tensin innecesaria en el receptor.

Se sugiere utilizar archivos adjuntos cuando se envan documento a otros usuarios y se recomienda

utilizar archivos en formato .PDF.

POLTICAS DE USO DE CUENTAS DE USUARIO DEL SISTEMA

Propsito

Dar a conocer las polticas generales para el uso de las cuentas (usuario - contrasea) de acceso a los

Sistemas Web Institucionales.

Alcance

El alcance de estas polticas incluye a todo usuario de sistema Web que tenga un rol, cuyas actividades sean

de administracin del sistema, de gestin o cualquier otro acceso que s est permitido.

Poltica General

1. El uso de la cuenta de usuario es responsabilidad de la persona a la que est asignada. La cuenta es

para uso personal e intransferible.

2. La cuenta de usuario se proteger mediante una contrasea. La contrasea asociada a la cuenta de

usuario, deber seguir los Criterios para la Construccin de Contraseas Seguras descrito ms abajo.

3. Las cuentas de usuario (usuario y contrasea) son sensibles a maysculas y minsculas, es decir que

estas deben ser tecleadas como estn.

4. No compartir la cuenta de usuario con otras personas: compaeros de trabajo, amigos, familiares, etc.

5. Si otra persona demanda hacer uso de la cuenta de usuario hacer referencia a estas polticas. De ser

necesaria la divulgacin de la cuenta de usuario y su contrasea asociada, deber solicitarlo por

escrito y dirigido al Administrador del Sistema.

6. Si se detecta o sospecha que las actividades de una cuenta de usuario puede comprometer la

integridad y seguridad de la informacin, el acceso a dicha cuenta ser suspendido temporalmente y

ser reactivada slo despus de haber tomado las medidas necesarias a consideracin del

Administrador del Sistema.

7. Tipos de Cuentas de Usuario

Para efectos de las presentes polticas, se definen dos tipos de cuentas de usuario:

1. Cuenta de Usuario de Sistema de Informacin: todas aquellas cuentas que sean utilizadas por los

usuarios para acceder a los diferentes sistemas de informacin. Estas cuentas permiten el acceso para

consulta, modificacin, actualizacin o eliminacin de informacin, y se encuentran reguladas por los roles de

usuario del Sistema.

2. Cuenta de Administracin de Sistema de Informacin: corresponde a la cuenta de usuario que permite al

administrador del Sistema realizar tareas especficas de usuario a nivel directivo, como por ejemplo:

agregar/modificar/eliminar cuentas de usuario del sistema.

8. Todas las contraseas para acceso al Sistema Web con carcter administrativo debern ser

cambiadas al menos cada 6 meses.

9. Todas las contraseas para acceso al Sistema Web de nivel usuario debern ser cambiadas al menos

cada 12 meses.

10. Todas las contraseas debern ser tratadas con carcter confidencial.

11. Las contraseas de ninguna manera podrn ser transmitidas mediante servicios de mensajera

electrnica instantnea ni va telefnica.

12. Si es necesario el uso de mensajes de correo electrnico para la divulgacin de contraseas, estas

debern transmitirse de forma cifrada.

13. Se evitar mencionar y en la medida de lo posible, teclear contraseas en frente de otros.

14. Se evitar el revelar contraseas en cuestionarios, reportes o formas.

15. Se evitar el utilizar la misma contrasea para acceso a los sistemas operativos y/o a las bases de

datos u otras aplicaciones.

16. Se evitar el activar o hacer uso de la utilidad de? Recordar Contrasea? o ?Recordar Password? de

las aplicaciones.

17. No se almacenarn las contraseas en libretas, agendas, post-it, hojas sueltas, etc. Si se requiere el

respaldo de las contraseas en medio impreso, el documento generado deber ser nico y bajo

resguardo.

18. No se almacenarn las contraseas sin encriptacin, en sistemas electrnicos personales (asistentes

electrnicos personales, memorias USB, telfonos celulares, agendas electrnicas, etc.).

19. Si alguna contrasea es detectada y catalogada como no segura, deber darse aviso al(los) usuario(s)

para efectuar un cambio inmediato en dicha contrasea.

Criterios en la construccin de contraseas seguras

Una contrasea segura deber cumplir con las siguientes caractersticas:

La longitud debe ser al menos de 8 caracteres.

Contener caracteres tanto en maysculas como en minsculas.

Puede tener dgitos y caracteres especiales como _, -, /, *, $, , , =, +, etc.

No debe ser una palabra por s sola, en ningn lenguaje, dialecto, jerga, etc.

No debe ser un palndromo (ejemplo: agasaga)

No debe ser basada en informacin personal, nombres de familia, etc.

Procurar construir contraseas que sean fciles de recordar o deducir.

Algunos ejemplos de contraseas NO seguras por si solas:

Nombres de familiares, mascotas, amigos, compaeros de trabajo, personajes, etc.

Cualquier palabra de cualquier diccionario, trminos, sitios, compaas, hardware, software, etc.

Cumpleaos, aniversarios, informacin personal, telfonos, cdigos postales, etc.

Patrones como 1234?, aaabbb, qwerty, zyxwvuts, etc.

Composiciones simples como: MINOMBRE1, 2minombre, etc.

RESPALDOS DE INFORMACION

Respaldar la informacin significa copiar el contenido lgico de nuestro sistema informtico a un

medio que cumpla con una serie de exigencias:

1. Ser confiable: Minimizar las probabilidades de error. Muchos medios magnticos como las cintas

de respaldo, los disquetes, o discos duros tienen probabilidades de error o son particularmente

sensibles a campos magnticos, elementos todos que atentan contra la informacin que hemos

respaldado all. Otras veces la falta de confiabilidad se genera al rehusar los medios magnticos.

Las cintas en particular tienen una vida til concreta. Es comn que se subestime este factor y se

reutilicen ms all de su vida til, con resultados nefastos, particularmente porque vamos

a descubrir su falta de confiabilidad en el peor momento: cuando necesitamos RECUPERAR la

informacin.

2. Estar fuera de lnea, en un lugar seguro: Tan pronto se realiza el respaldo de informacin, el

soporte que almacena este respaldo debe ser desconectado de la computadora y almacenado en un

lugar seguro tanto desde el punto de vista de sus requerimientos tcnicos como

humedad, temperatura, campos magnticos, como de su seguridad fsica y lgica. No es de

gran utilidad respaldar la informacin y dejar el respaldo conectado a la computadora donde

potencialmente puede haber un ataque de cualquier ndole que lo afecte.

3. La forma de recuperacin sea rpida y eficiente: Es necesario probar la confiabilidad del

sistema de respaldo no slo para respaldar sino que tambin para recuperar. Hay sistemas de

respaldo que aparentemente no tienen ninguna falla al generar el respaldo de la informacin pero

que fallan completamente al recuperar estos datos al sistema informtico. Esto depende de la

efectividad y calidad del sistema que realiza el respaldo y la recuperacin.

Esto nos lleva a que un sistema de respaldo y recuperacin de informacin tiene que ser probado y

eficiente.

Clasificacin de respaldos

Copias de Informacin (Backups).

Estos respaldos son slo duplicados de archivos que se guardan en "Tape Drives" de alta

capacidad. Los archivos que son respaldados pueden variar desde archivos del sistema

operativo, bases de datos , hasta archivos de un usuario comn. Existen varios tipos de Software

que automatizan la ejecucin de estos respaldos, pero el funcionamiento bsico de

estos paquetes depende del denominado archive bit. Este archive bit indica un punto de respaldo y

puede existir por archivo o al nivel de "Bloque de Informacin" (tpicamente 4096 bytes), esto

depender tanto del software que sea utilizado para los respaldos as como el archivo que sea

respaldado. Este mismo archive bit es activado en los archivos (o bloques) cada vez que estos sean

modificados y es mediante este bit que se llevan a cabo los tres tipos de respaldos comnmente

utilizados:

Respaldo Completo ("Full"): Guarda todos los archivos que sean especificados al tiempo de

ejecutarse el respaldo. El archive bit es eliminado de todos los archivos (o bloques), indicando que

todos los archivos ya han sido respaldados.

Respaldo de Incremento ("Incremental"): Cuando se lleva a cabo un Respaldo de Incremento,

slo aquellos archivos que tengan el archive bit sern respaldados; estos archivos (o bloques) son

los que han sido modificados despus de un Respaldo Completo. Adems cada Respaldo de

Incremento que se lleve a cabo tambin eliminar el archive bit de estos archivos (o bloques)

respaldados.

Respaldo Diferencial ("Differential"): Este respaldo es muy similar al "Respaldo de Incremento",

la diferencia estriba en que el archive bit

Secuencia de Respaldo GFS (Grandfather-Father-Son)

Esta secuencia de respaldo es una de las ms utilizadas y consiste en Respaldos Completos cada semana y Respaldos de Incremento o

Diferenciales cada da de la semana.

CONCLUSIN

Hemos llegado a la conclusin de dicho tema en el cual aprendimos cosas que no sabamos acerca

de lo que es la instalacin de programas de cmputo y acceso a internet correo electrnico y

mensajera, normas y requisitos que los usuarios deben de seguir. Como en los dems temas como

adquisicin de software que en la generalidad de los casos, slo se adquirirn las ltimas versiones

liberadas de los productos seleccionados, salvo situaciones especficas que se debern justificar

ante el Comit. Todos los productos de Software que se adquieran debern contar con su licencia de

uso, documentacin y garanta respectivos. Tambin es importante que para la contratacin del

servicio de desarrollo o construccin de Software aplicativo se observar lo siguiente:

Todo proyecto de contratacin de desarrollo o construccin de software requiere de un estudio de

factibilidad que permita establecer la rentabilidad del proyecto as como los beneficios que se

obtendrn del mismo. Todo proyecto deber ser aprobado por el Comit en base a un informe

tcnico que contenga lo siguiente:

Bases del concurso (Requerimientos claramente especificados).

Anlisis de ofertas (Tres oferentes como mnimo) y Seleccin de oferta ganadora

http://sistemas.cenac.ipn.mx/ServicioSocial/politicas/UsoDeCuentas.do;jsessionid=75A45692CDE9B

1CAB9AB53EEEDF560B7

http://www.monografias.com/trabajos14/respaldoinfo/respaldoinfo.shtml#ixzz30wOk0V00

También podría gustarte

- Actividad 7Documento16 páginasActividad 7Stacy Powers50% (2)

- Fiscalización Del Plan para La Vigilancia, Prevención y Control Del Covid-19 Por SunafilDocumento84 páginasFiscalización Del Plan para La Vigilancia, Prevención y Control Del Covid-19 Por SunafilLuis Bustillos LópezAún no hay calificaciones

- Riesgos Laborales PlantillaDocumento1 páginaRiesgos Laborales PlantillaEliana Garcia ValenciaAún no hay calificaciones

- Check List Camion Cisterna ImpDocumento1 páginaCheck List Camion Cisterna ImpBeatriz YauriAún no hay calificaciones

- Check List MotoniveladoraDocumento1 páginaCheck List Motoniveladorayoel oyola chipanaAún no hay calificaciones

- Actualización Laboral Seguridad y Salud en El TrabajoDocumento98 páginasActualización Laboral Seguridad y Salud en El TrabajoCesar Giancarlo Parvina SalvadorAún no hay calificaciones

- XXX-P-0X.0X Política de ActivosDocumento13 páginasXXX-P-0X.0X Política de ActivosmsirparAún no hay calificaciones

- Política de Uso de Dispositivos MóvilesDocumento2 páginasPolítica de Uso de Dispositivos MóvilesMario RodriguezAún no hay calificaciones

- Normativa Del Uso de Correo Electronico Institucional UCGDocumento10 páginasNormativa Del Uso de Correo Electronico Institucional UCGkelofantasma1Aún no hay calificaciones

- Política de Ciberseguridad NFDocumento2 páginasPolítica de Ciberseguridad NFcurso7 curso7Aún no hay calificaciones

- Checklist RetroexcavadoraDocumento2 páginasChecklist RetroexcavadoraLuis Santelices VarasAún no hay calificaciones

- Sesión 8. Clases - Seguridad Salud en El Trabajo (Reparado)Documento20 páginasSesión 8. Clases - Seguridad Salud en El Trabajo (Reparado)alejandroAún no hay calificaciones

- Políticas para La Administración de Activos Fijos - Inventario InicialDocumento12 páginasPolíticas para La Administración de Activos Fijos - Inventario InicialChristiam ReyesAún no hay calificaciones

- Política de Escritorio y Pantalla LimpiaDocumento6 páginasPolítica de Escritorio y Pantalla Limpiajose eduardo gonzalez lopezAún no hay calificaciones

- Politica de Gestion de RiesgosDocumento5 páginasPolitica de Gestion de Riesgoscelia ferreiraAún no hay calificaciones

- Plan de SI INFOCAP Ejemplo X Niurka REVISADO29 X Caminero TerminadoDocumento66 páginasPlan de SI INFOCAP Ejemplo X Niurka REVISADO29 X Caminero TerminadoYoandri EspinosaAún no hay calificaciones

- E2 1 17 Analisis de Impacto de Negocios Bia Vers1Documento9 páginasE2 1 17 Analisis de Impacto de Negocios Bia Vers1Jose ManobandaAún no hay calificaciones

- Control de Documentos y RegistrosDocumento4 páginasControl de Documentos y RegistrosBelkis Mercedes Oviedo RiveroAún no hay calificaciones

- 0.cómite R.M. 245-2021Documento29 páginas0.cómite R.M. 245-2021Cristina Mercedes Munive CanchanyaAún no hay calificaciones

- SBC 201508Documento30 páginasSBC 201508CRIS5714Aún no hay calificaciones

- Análisis y Gestión de Riesgos de Electrocentro S.A Mediante La Metodología MageritDocumento30 páginasAnálisis y Gestión de Riesgos de Electrocentro S.A Mediante La Metodología MageritMarco Antonio Cuenca DominguezAún no hay calificaciones

- Matriz de Riesgos y ControlesDocumento29 páginasMatriz de Riesgos y Controlesjoan alberto mendoza torresAún no hay calificaciones

- 2 Epp 1232215038836468 1Documento22 páginas2 Epp 1232215038836468 1misterio_kylerAún no hay calificaciones

- Módulo 2 Implementación Del SPLAFT (Primera Parte)Documento6 páginasMódulo 2 Implementación Del SPLAFT (Primera Parte)GUSAún no hay calificaciones

- Formulario de Evaluación - Microempresas y PNCN 116Documento8 páginasFormulario de Evaluación - Microempresas y PNCN 116Willy PAún no hay calificaciones

- Iaf41 - Reglamento Comite de Prevencion de Lavado de Dinero y Activos Seleccionable PDFDocumento8 páginasIaf41 - Reglamento Comite de Prevencion de Lavado de Dinero y Activos Seleccionable PDFWendy AguilarAún no hay calificaciones

- Ft-sst-040 Formato de Registro y Autorizacion Del CambioDocumento3 páginasFt-sst-040 Formato de Registro y Autorizacion Del CambioLINAAún no hay calificaciones

- Reglamento de OsinermingDocumento37 páginasReglamento de OsinermingAngel Sebastian Huaman PauccaraAún no hay calificaciones

- 77 Informe de Auditoria de Un SGSST Heinz Glas Peru XXDocumento39 páginas77 Informe de Auditoria de Un SGSST Heinz Glas Peru XXEdgar CM Tacna100% (1)

- 1.-OK66 GESTIÓN SSO ILS Safework ModificadoDocumento95 páginas1.-OK66 GESTIÓN SSO ILS Safework ModificadoYesica BelizarioAún no hay calificaciones

- Disposiciones de Junta MonetariaDocumento390 páginasDisposiciones de Junta MonetariaAdriana KestlerAún no hay calificaciones

- Formula Denuncia Penal. Acompaà A Documental - WatermarkedDocumento196 páginasFormula Denuncia Penal. Acompaà A Documental - WatermarkedLucio Fernandez MooresAún no hay calificaciones

- SIG-PRO-009 Procedimiento Acciones Correctivas y Salidas NO ConformesDocumento6 páginasSIG-PRO-009 Procedimiento Acciones Correctivas y Salidas NO ConformesCLAUDIA ALEXANDRA AQUIPUCHO VILCAAún no hay calificaciones

- Manual Del Sistema Iso 22000 para La Gestin de La SeguridadDocumento7 páginasManual Del Sistema Iso 22000 para La Gestin de La SeguridadJhoan SebastianAún no hay calificaciones

- TDR Sistema InformaticaDocumento17 páginasTDR Sistema InformaticaBDAún no hay calificaciones

- Ssma-Pl-01 Plan de Seguridad y Salud en El Trabajo-V0 OrbeDocumento28 páginasSsma-Pl-01 Plan de Seguridad y Salud en El Trabajo-V0 OrbeDeivis Espinoza TantaleanAún no hay calificaciones

- Bancos y OtrosDocumento790 páginasBancos y OtrosAriel Eliseo100% (1)

- Brochure - Dcs Automation SACDocumento14 páginasBrochure - Dcs Automation SACSthuard Snayder Trillo AybarAún no hay calificaciones

- Preguntas y Respuestas de La Inspección Del Trabajo 28Documento19 páginasPreguntas y Respuestas de La Inspección Del Trabajo 28Miguel Obregón EscuderoAún no hay calificaciones

- Solicito Inspección TécnicaDocumento1 páginaSolicito Inspección TécnicaCarlo ChalcoAún no hay calificaciones

- Plan Seguridad HudbayDocumento23 páginasPlan Seguridad HudbayErnesto Quispe MejiaAún no hay calificaciones

- Instructivo Mtto. Prev. de Grupos Electrogenos.Documento11 páginasInstructivo Mtto. Prev. de Grupos Electrogenos.Linea De Riego TecnificadoAún no hay calificaciones

- Procedimiento para Backup y Recuperacion de La Informacion InstitucionalDocumento5 páginasProcedimiento para Backup y Recuperacion de La Informacion InstitucionalEverAún no hay calificaciones

- Reglamento Interno de Seguridad - Simareg 2018 RevisadoDocumento122 páginasReglamento Interno de Seguridad - Simareg 2018 Revisadosimon63Aún no hay calificaciones

- Información para El Usuario PreviredDocumento21 páginasInformación para El Usuario PreviredMarielle MoraAún no hay calificaciones

- Mantenimiento Preventivo y Correctivo de Maquinas y HerramientasDocumento10 páginasMantenimiento Preventivo y Correctivo de Maquinas y HerramientasKaren Marcela Matias PatiñoAún no hay calificaciones

- Plan de EmergenciaDocumento263 páginasPlan de EmergenciaJohanna Valladares100% (3)

- Analisis de FallaDocumento5 páginasAnalisis de FallaAldair BsAún no hay calificaciones

- Sesión - 7 - Evaluación y Fiscalización Ambiental - MINAMDocumento51 páginasSesión - 7 - Evaluación y Fiscalización Ambiental - MINAMMilkerValdezGutierrezAún no hay calificaciones

- RD 1119 2014 MTCDocumento2 páginasRD 1119 2014 MTCJosé ManuAún no hay calificaciones

- Norma BascDocumento58 páginasNorma BascLuis Alberto Sandoval Morales100% (1)

- Formato Reporte de Actvidades de Mantenimiento 08-12-2022 RobertoDocumento4 páginasFormato Reporte de Actvidades de Mantenimiento 08-12-2022 RobertoElkin SuarezAún no hay calificaciones

- Actualización Normativa de SST 2022 - PERUDocumento72 páginasActualización Normativa de SST 2022 - PERUTomas FloresAún no hay calificaciones

- Directiva Centros de EvaluacionDocumento43 páginasDirectiva Centros de EvaluacionAriana GpAún no hay calificaciones

- ESG-APR-MIN-11-01 Estandar de Equipo de Protección PersonalDocumento3 páginasESG-APR-MIN-11-01 Estandar de Equipo de Protección PersonalWinder Lopez CustodioAún no hay calificaciones

- CVEddy Percy Maldonado PeláezDocumento7 páginasCVEddy Percy Maldonado PeláezWalter Valenzuela leonAún no hay calificaciones

- Sistema de Prevención de Lavado de Activos y Financiamiento Al Terrorismo - SPLAFTDocumento24 páginasSistema de Prevención de Lavado de Activos y Financiamiento Al Terrorismo - SPLAFTAntaulun Awkish ManzanaresAún no hay calificaciones

- R-Gi-01 Matriz de Objetivos Metas y Programa SigDocumento18 páginasR-Gi-01 Matriz de Objetivos Metas y Programa Sigcarloslopez1407Aún no hay calificaciones

- Zc1304 SPCC - Plan de Cierre Tia Maria - CompressedDocumento919 páginasZc1304 SPCC - Plan de Cierre Tia Maria - CompressedMiguel Urban Cervantes RodriguezAún no hay calificaciones

- Operaciones auxiliares de mantenimiento de sistemas microinformáticos. IFCT0108De EverandOperaciones auxiliares de mantenimiento de sistemas microinformáticos. IFCT0108Aún no hay calificaciones

- El Copiado de Figuras Como Un Problema Geométrico para Los NiñosDocumento2 páginasEl Copiado de Figuras Como Un Problema Geométrico para Los NiñosItzel Ponce SilvaAún no hay calificaciones

- Multiplicación y DivisiónDocumento1 páginaMultiplicación y DivisiónItzel Ponce SilvaAún no hay calificaciones

- Sumar y RestarDocumento1 páginaSumar y RestarItzel Ponce SilvaAún no hay calificaciones

- La Calculadora de BolsilloDocumento2 páginasLa Calculadora de BolsilloItzel Ponce SilvaAún no hay calificaciones

- Guion de GuarderiaDocumento7 páginasGuion de GuarderiaItzel Ponce Silva100% (1)

- Concepto de Numero Esquema y ConclusionDocumento5 páginasConcepto de Numero Esquema y ConclusionItzel Ponce SilvaAún no hay calificaciones

- Conteo, Orden y Número CardinalDocumento2 páginasConteo, Orden y Número CardinalItzel Ponce SilvaAún no hay calificaciones

- Manual OCS Inventory NG ClientDocumento39 páginasManual OCS Inventory NG ClientMilton MarencoAún no hay calificaciones

- Etapa2 219023 5Documento25 páginasEtapa2 219023 5Javier TrianaAún no hay calificaciones

- Manual MANTISDocumento17 páginasManual MANTISRuben CerdaAún no hay calificaciones

- Manual de Uso BeiniDocumento7 páginasManual de Uso BeiniLeo Huillca MartínezAún no hay calificaciones

- Requisitos FuncionalesDocumento9 páginasRequisitos FuncionalesAndres VIdalAún no hay calificaciones

- Cap 2 Seguridad TCP IPDocumento84 páginasCap 2 Seguridad TCP IPapi-3749206100% (2)

- Solicitud Clave SolDocumento2 páginasSolicitud Clave SolAnonymous vIuGVYAún no hay calificaciones

- Tutorial para El Uso de La Intranet Del Koha en La UNCDocumento28 páginasTutorial para El Uso de La Intranet Del Koha en La UNCCecilio Flores NoaAún no hay calificaciones

- Actividad 7 AgvDocumento2 páginasActividad 7 Agvangela130889Aún no hay calificaciones

- Kerio ControlDocumento10 páginasKerio ControlJosé Pablo ContinoAún no hay calificaciones

- Listado EmbajadasDocumento376 páginasListado EmbajadasTuSipuedes SalvarunavidaAún no hay calificaciones

- Instructivo Nuevo Acceso Plataforma ACHSDocumento9 páginasInstructivo Nuevo Acceso Plataforma ACHSHelen GarbasAún no hay calificaciones

- Curp Eacc070227mgtsrla2Documento1 páginaCurp Eacc070227mgtsrla2Centro De Copiado LizAún no hay calificaciones

- Trabajo Individual M2 Base de Datos Aplicados LaboralDocumento11 páginasTrabajo Individual M2 Base de Datos Aplicados LaboralANDREA LABRINA AMARILES100% (1)

- Instalaciósan y Configuración Del Servidor OpenldapDocumento20 páginasInstalaciósan y Configuración Del Servidor OpenldapDairoJPradaPAún no hay calificaciones

- Seg JavierDocumento4 páginasSeg JavierTecolsof SASAún no hay calificaciones

- Almacenamiento en La NubeDocumento2 páginasAlmacenamiento en La NubeDaniel GonzalezAún no hay calificaciones

- FR-1100-DG-01 Acta Revision Direccion 2017 PDFDocumento30 páginasFR-1100-DG-01 Acta Revision Direccion 2017 PDFSara Lucia Gil VascoAún no hay calificaciones

- Contraseña en La 336Documento3 páginasContraseña en La 336emmanuelaAún no hay calificaciones

- Cursos SeguridadDocumento6 páginasCursos Seguridaddaniel araujoAún no hay calificaciones

- Caracteristicas de Los ProtocolosDocumento3 páginasCaracteristicas de Los ProtocolosDaniela Lopez Carpinteyro100% (1)

- Memoria de Equipamiento Informático, Telecomunicaciones y MobiliarioDocumento34 páginasMemoria de Equipamiento Informático, Telecomunicaciones y MobiliarioNINFOMENSION mix INFOANIMEPELICOMIXAún no hay calificaciones

- Actividad 9 Matriz de Riesgos InformáticosDocumento7 páginasActividad 9 Matriz de Riesgos InformáticosYeye UrreaAún no hay calificaciones

- Afip WSAA Cert Req HowtoDocumento2 páginasAfip WSAA Cert Req HowtoJuan PerezAún no hay calificaciones

- Trabajo Parte 2Documento47 páginasTrabajo Parte 2Yan TapiaAún no hay calificaciones

- Informe de Auditoria Grupo SamDocumento4 páginasInforme de Auditoria Grupo Samapi-352267838Aún no hay calificaciones

- Registro Patronal y Certificado de Sello DigitalDocumento4 páginasRegistro Patronal y Certificado de Sello DigitalevencesgAún no hay calificaciones

- BTV Caja Fuerte Sobreponer Serie Secure InstruccionesDocumento1 páginaBTV Caja Fuerte Sobreponer Serie Secure InstruccionesMario AlcantarAún no hay calificaciones

- Covenin 187 2003.unlockedDocumento21 páginasCovenin 187 2003.unlockedaeiou321100% (1)