Documentos de Académico

Documentos de Profesional

Documentos de Cultura

Seguridad F

Cargado por

Jhonaz White HatDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

Seguridad F

Cargado por

Jhonaz White HatCopyright:

Formatos disponibles

CAPTULO 2

Un experto es aquel que sabe cada vez ms sobre menos cosas, hasta que sabe absolutamente todo sobre nada.. es

la persona que evita los errores pequeos mientras sigue su avance inexorable hacia la gran falacia

Definicin de WebwerCorolario de Weinberger (Leyes de Murphy)

SEGURIDAD

FSICA

Es muy importante ser consciente que por ms que nuestra empresa sea la ms segura

desde el punto de vista de ataques externos, Hackers, virus, etc. (conceptos luego tratados); la

seguridad de la misma ser nula si no se ha previsto como combatir un incendio.

La seguridad fsica es uno de los aspectos ms olvidados a la hora del diseo de un

sistema informtico. Si bien algunos de los aspectos tratados a continuacin se prevn, otros,

como la deteccin de un atacante interno a la empresa que intenta acceder fsicamente a una

sala de operaciones de la misma, no.

Tesis "Seguridad Informtica: Sus

Implicancias e Implementacin".

Copyright Cristian F. Borghello 2001

webmaster@cfbsoft.com.ar

www.cfbsoft.com.ar

Esto puede derivar en que para un atacante sea ms fcil lograr tomar y copiar una

cinta de la sala, que intentar acceder va lgica a la misma.

As, la Seguridad Fsica consiste en la aplicacin de barreras fsicas y

procedimientos de control, como medidas de prevencin y contramedidas ante amenazas a los

recursos e informacin confidencial

1

. Se refiere a los controles y mecanismos de seguridad

dentro y alrededor del Centro de Cmputo as como los medios de acceso remoto al y desde el

mismo; implementados para proteger el hardware y medios de almacenamiento de datos.

2. 1 TI POS DE DESASTRES

No ser la primera vez que se mencione en este trabajo, que cada sistema es nico y

por lo tanto la poltica de seguridad a implementar no ser nica. Este concepto vale, tambin,

para el edificio en el que nos encontramos. Es por ello que siempre se recomendarn pautas de

aplicacin general y no procedimientos especficos. Para ejemplificar esto: valdr de poco

tener en cuenta aqu, en Entre Ros, tcnicas de seguridad ante terremotos; pero s ser de

mxima utilidad en Los Angeles, EE.UU.

Este tipo de seguridad est enfocado a cubrir las amenazas ocasionadas tanto por el

hombre como por la naturaleza del medio fsico en que se encuentra ubicado el centro.

Las principales amenazas que se prevn en la seguridad fsica son:

1. Desastres naturales, incendios accidentales tormentas e inundaciones.

2. Amenazas ocasionadas por el hombre.

3. Disturbios, sabotajes internos y externos deliberados.

No hace falta recurrir a pelculas de espionaje para sacar ideas de cmo obtener la

mxima seguridad en un sistema informtico, adems de que la solucin sera extremadamente

cara. A veces basta recurrir al sentido comn para darse cuenta que cerrar una puerta con llave

o cortar la electricidad en ciertas reas siguen siendo tcnicas vlidas en cualquier entorno.

A continuacin se analizan los peligros ms importantes que se corren en un centro de

procesamiento; con el objetivo de mantener una serie de acciones a seguir en forma eficaz y

oportuna para la prevencin, reduccin, recuperacin y correccin de los diferentes tipos de

riesgos.

2.1.1 INCENDIOS

Los incendios son causados por el uso inadecuado de combustibles, fallas de

instalaciones elctricas defectuosas y el inadecuado almacenamiento y traslado de sustancias

peligrosas.

El fuego es una de las principales amenazas contra la seguridad. Es considerado el

enemigo nmero uno de las computadoras ya que puede destruir fcilmente los archivos de

informacin y programas.

1

HUERTA, Antonio Villaln. Seguridad en Unix y Redes. Versin 1.2 Digital Open Publication License v.10 o

Later. 2 de Octubre de 2000. http://www.kriptopolis.com

2

Tesis "Seguridad Informtica: Sus

Implicancias e Implementacin".

Copyright Cristian F. Borghello 2001

webmaster@cfbsoft.com.ar

www.cfbsoft.com.ar

Desgraciadamente los sistemas antifuego dejan mucho que desear, causando casi igual

dao que el propio fuego, sobre todo a los elementos electrnicos. El dixido de carbono,

actual alternativa del agua, resulta peligroso para los propios empleados si quedan atrapados

en la sala de cmputos.

Los diversos factores a contemplar para reducir los riesgos de incendio a los que se

encuentra sometido un centro de cmputos son:

1. El rea en la que se encuentran las computadoras debe estar en un local que no sea

combustible o inflamable.

2. El local no debe situarse encima, debajo o adyacente a reas donde se procesen,

fabriquen o almacenen materiales inflamables, explosivos, gases txicos o

sustancias radioactivas.

3. Las paredes deben hacerse de materiales incombustibles y extenderse desde el

suelo al techo.

4. Debe construirse un falso piso instalado sobre el piso real, con materiales

incombustibles y resistentes al fuego.

5. No debe estar permitido fumar en el rea de proceso.

6. Deben emplearse muebles incombustibles, y cestos metlicos para papeles. Deben

evitarse los materiales plsticos e inflamables.

7. El piso y el techo en el recinto del centro de cmputo y de almacenamiento de los

medios magnticos deben ser impermeables.

2. 1. 1. 1 SEGURI DAD DEL EQUI PAMI ENTO

Es necesario proteger los equipos de cmputo instalndolos en reas en las cuales el

acceso a los mismos slo sea para personal autorizado. Adems, es necesario que estas reas

cuenten con los mecanismos de ventilacin y deteccin de incendios adecuados.

Para protegerlos se debe tener en cuenta que:

La temperatura no debe sobrepasar los 18 C y el limite de humedad no debe

superar el 65% para evitar el deterioro.

Los centros de cmputos deben estar provistos de equipo para la extincin de

incendios en relacin al grado de riesgo y la clase de fuego que sea posible en ese

mbito.

Deben instalarse extintores manuales (porttiles) y/o automticos (rociadores).

2. 1. 1. 2 RECOMENDACI ONES

El personal designado para usar extinguidores de fuego debe ser entrenado en su uso.

Si hay sistemas de deteccin de fuego que activan el sistema de extincin, todo el

personal de esa rea debe estar entrenado para no interferir con este proceso automtico.

Implementar paredes protectoras de fuego alrededor de las reas que se desea proteger

del incendio que podra originarse en las reas adyacentes.

3

Tesis "Seguridad Informtica: Sus

Implicancias e Implementacin".

Copyright Cristian F. Borghello 2001

webmaster@cfbsoft.com.ar

www.cfbsoft.com.ar

Proteger el sistema contra daos causados por el humo. Este, en particular la clase que

es principalmente espeso, negro y de materiales especiales, puede ser muy daino y requiere

una lenta y costosa operacin de limpieza.

Mantener procedimientos planeados para recibir y almacenar abastecimientos de papel.

Suministrar informacin, del centro de computo, al departamento local de bomberos,

antes de que ellos sean llamados en una emergencia. Hacer que este departamento est

consciente de las particularidades y vulnerabilidades del sistema, por excesivas cantidades de

agua y la conveniencia de una salida para el humo, es importante. Adems, ellos pueden

ofrecer excelentes consejos como precauciones para prevenir incendios.

2.1.2 INUNDACIONES

Se las define como la invasin de agua por exceso de escurrimientos superficiales o por

acumulacin en terrenos planos, ocasionada por falta de drenaje ya sea natural o artificial. Esta

es una de las causas de mayores desastres en centros de cmputos.

Adems de las causas naturales de inundaciones, puede existir la posibilidad de una

inundacin provocada por la necesidad de apagar un incendio en un piso superior.

Para evitar este inconveniente se pueden tomar las siguientes medidas: construir un

techo impermeable para evitar el paso de agua desde un nivel superior y acondicionar las

puertas para contener el agua que bajase por las escaleras.

2.1.3 CONDICIONES CLIMATOLGICAS

Normalmente se reciben por anticipado los avisos de tormentas, tempestades, tifones y

catstrofes ssmicas similares. Las condiciones atmosfricas severas se asocian a ciertas partes

del mundo y la probabilidad de que ocurran est documentada.

La frecuencia y severidad de su ocurrencia deben ser tenidas en cuenta al decidir la

construccin de un edificio. La comprobacin de los informes climatolgicos o la existencia

de un servicio que notifique la proximidad de una tormenta severa, permite que se tomen

precauciones adicionales, tales como la retirada de objetos mviles, la provisin de calor,

iluminacin o combustible para la emergencia.

2. 1. 3. 1 TERREMOTOS

Estos fenmenos ssmicos pueden ser tan poco intensos que solamente instrumentos

muy sensibles los detectan o tan intensos que causan la destruccin de edificios y hasta la

prdida de vidas humanas. El problema es que en la actualidad, estos fenmenos estn

ocurriendo en lugares donde no se los asociaba. Por fortuna los daos en las zonas

improbables suelen ser ligeros.

4

Tesis "Seguridad Informtica: Sus

Implicancias e Implementacin".

Copyright Cristian F. Borghello 2001

webmaster@cfbsoft.com.ar

www.cfbsoft.com.ar

2.1.4 SEALES DE RADAR

La influencia de las seales o rayos de radar sobre el funcionamiento de una

computadora ha sido exhaustivamente estudiada desde hace varios aos. Los resultados de las

investigaciones ms recientes son que las seales muy fuertes de radar pueden inferir en el

procesamiento electrnico de la informacin, pero nicamente si la seal que alcanza el

equipo es de 5 Volts/Metro, o mayor. Ello podra ocurrir slo si la antena respectiva fuera

visible desde una ventana del centro de procesamiento respectivo y, en algn momento,

estuviera apuntando directamente hacia dicha ventana.

2.1.5 INSTALACIN ELCTRICA

Trabajar con computadoras implica trabajar con electricidad. Por lo tanto esta una de

las principales reas a considerar en la seguridad fsica. Adems, es una problemtica que

abarca desde el usuario hogareo hasta la gran empresa.

En la medida que los sistemas se vuelven ms complicados se hace ms necesaria la

presencia de un especialista para evaluar riesgos particulares y aplicar soluciones que estn de

acuerdo con una norma de seguridad industrial.

2. 1. 5. 1 PI COS Y RUI DOS ELECTROMAGNTI COS

Las subidas (picos) y cadas de tensin no son el nico problema elctrico al que se han

de enfrentar los usuarios. Tambin est el tema del ruido que interfiere en el funcionamiento

de los componentes electrnicos. El ruido interfiere en los datos, adems de favorecer la

escucha electrnica.

2. 1. 5. 2 CABLEADO

Los cables que se suelen utilizar para construir las redes locales van del cable

telefnico normal al cable coaxil o la fibra ptica. Algunos edificios de oficinas ya se

construyen con los cables instalados para evitar el tiempo y el gasto posterior, y de forma que

se minimice el riesgo de un corte, rozadura u otro dao accidental.

Los riesgos ms comunes para el cableado se pueden resumir en los siguientes:

1. Interferencia: estas modificaciones pueden estar generadas por cables de

alimentacin de maquinaria pesada o por equipos de radio o microondas. Los

cables de fibra ptica no sufren el problema de alteracin (de los datos que viajan a

travs de l) por accin de campos elctricos, que si sufren los cables metlicos.

2. Corte del cable: la conexin establecida se rompe, lo que impide que el flujo de

datos circule por el cable.

3. Daos en el cable: los daos normales con el uso pueden daar el apantallamiento

que preserva la integridad de los datos transmitidos o daar al propio cable, lo que

hace que las comunicaciones dejen de ser fiables.

5

Tesis "Seguridad Informtica: Sus

Implicancias e Implementacin".

Copyright Cristian F. Borghello 2001

webmaster@cfbsoft.com.ar

www.cfbsoft.com.ar

En la mayor parte de las organizaciones, estos problemas entran dentro de la categora

de daos naturales. Sin embargo tambin se pueden ver como un medio para atacar la red si el

objetivo es nicamente interferir en su funcionamiento.

El cable de red ofrece tambin un nuevo frente de ataque para un determinado intruso

que intentase acceder a los datos. Esto se puede hacer:

1. Desviando o estableciendo una conexin no autorizada en la red: un sistema de

administracin y procedimiento de identificacin de acceso adecuados har difcil

que se puedan obtener privilegios de usuarios en la red, pero los datos que fluyen a

travs del cable pueden estar en peligro.

2. Haciendo una escucha sin establecer conexin, los datos se pueden seguir y pueden

verse comprometidos.

Luego, no hace falta penetrar en los cables fsicamente para obtener los datos que

transportan.

2. 1. 5. 2. 1 Cabl eado de Al t o Ni vel de Segur i dad

Son cableados de redes que se recomiendan para instalaciones con grado de seguridad

militar. El objetivo es impedir la posibilidad de infiltraciones y monitoreos de la informacin

que circula por el cable. Consta de un sistema de tubos (hermticamente cerrados) por cuyo

interior circula aire a presin y el cable. A lo largo de la tubera hay sensores conectados a una

computadora. Si se detecta algn tipo de variacin de presin se dispara un sistema de alarma.

2. 1. 5. 2. 2 Pi s os de Pl acas Ext r a bl es

Los cables de alimentacin, comunicaciones, interconexin de equipos, receptculos

asociados con computadoras y equipos de procesamiento de datos pueden ser, en caso

necesario, alojados en el espacio que, para tal fin se dispone en los pisos de placas extrables,

debajo del mismo.

2. 1. 5. 3 SI STEMA DE AI RE ACONDI CI ONADO

Se debe proveer un sistema de calefaccin, ventilacin y aire acondicionado separado,

que se dedique al cuarto de computadoras y equipos de proceso de datos en forma exclusiva.

Teniendo en cuenta que los aparatos de aire acondicionado son causa potencial de

incendios e inundaciones, es recomendable instalar redes de proteccin en todo el sistema de

caera al interior y al exterior, detectores y extinguidores de incendio, monitores y alarmas

efectivas.

2. 1. 5. 4 EMI SI ONES ELECTROMAGNTI CAS

Desde hace tiempo se sospecha que las emisiones, de muy baja frecuencia que generan

algunos perifricos, son dainas para el ser humano.

Segn recomendaciones cientficas estas emisiones podran reducirse mediante filtros

adecuados al rango de las radiofrecuencias, siendo estas totalmente seguras para las personas.

6

Tesis "Seguridad Informtica: Sus

Implicancias e Implementacin".

Copyright Cristian F. Borghello 2001

webmaster@cfbsoft.com.ar

www.cfbsoft.com.ar

Para conseguir que las radiaciones sean mnimas hay que revisar los equipos constantemente y

controlar su envejecimiento.

2.1.6 ERGOMETRA

La Ergonoma es una disciplina que se ocupa de estudiar la forma en que interacta

el cuerpo humano con los artefactos y elementos que lo rodean, buscando que esa interaccin

sea lo menos agresiva y traumtica posible.

2

El enfoque ergonmico plantea la adaptacin de los mtodos, los objetos, las

maquinarias, herramientas e instrumentos o medios y las condiciones de trabajo a la anatoma,

la fisiologa y la psicologa del operador. Entre los fines de su aplicacin se encuentra,

fundamentalmente, la proteccin de los trabajadores contra problemas tales como el

agotamiento, las sobrecargas y el envejecimiento prematuro.

2. 1. 6. 1 TRASTORNOS SEOS Y/ O MUSCULARES

Una de las maneras de provocar una lesin sea o muscular es obligar al cuerpo a

ejecutar movimientos repetitivos y rutinarios, y esta posibilidad se agrava enormemente si

dichos movimientos se realizan en una posicin incorrecta o antinatural.

En el ambiente informtico, la operacin del teclado es un movimiento repetitivo y

continuo, si a esto le sumamos el hecho de trabajar con una distribucin ineficiente de las

teclas, el diseo antinatural del teclado y la ausencia (ahora atenuada por el uso del mouse) de

movimientos alternativos al de tecleado, tenemos un potencial riesgo de enfermedades o

lesiones en los msculos, nervios y huesos de manos y brazos.

En resumen, el lugar de trabajo debe estar diseado de manera que permita que el

usuario se coloque en la posicin ms natural posible. Como esta posicin variar de acuerdo a

los distintos usuarios, lo fundamental en todo esto es que el puesto de trabajo sea ajustable,

para que pueda adaptarse a las medidas y posiciones naturales propias de cada operador.

2. 1. 6. 2 TRASTORNOS VI SUALES

Los ojos, sin duda, son las partes ms afectadas por el trabajo con computadoras.

La pantalla es una fuente de luz que incide directamente sobre el ojo del operador,

provocando, luego de exposiciones prolongadas el tpico cansancio visual, irritacin y

lagrimeo, cefalea y visin borrosa.

Si a esto le sumamos un monitor cuya definicin no sea la adecuada, se debe

considerar la exigencia a la que se sometern los ojos del usuario al intentar descifrar el

contenido de la pantalla. Adems de la fatiga del resto del cuerpo al tener que cambiar la

posicin de la cabeza y el cuello para acercar los ojos a la misma.

Para prevenir los trastornos visuales en los operadores podemos tomar recaudos como:

2

ALDEGANI, Gustavo. Miguel. Seguridad Informtica. MP Ediciones. 1 Edicin. Argentina. 1997. Pgina 30.

7

Tesis "Seguridad Informtica: Sus

Implicancias e Implementacin".

Copyright Cristian F. Borghello 2001

webmaster@cfbsoft.com.ar

www.cfbsoft.com.ar

1. Tener especial cuidado al elegir los monitores y placas de vdeo de las

computadoras.

2. Usar de pantallas antirreflejo o anteojos con proteccin para el monitor, es una

medida preventiva importante y de relativo bajo costo, que puede solucionar varios

de los problemas antes mencionados.

2. 1. 6. 3 LA SALUD MENTAL

La carga fsica del trabajo adopta modalidades diferentes en los puestos

informatizados. De hecho, disminuye los desplazamientos de los trabajadores y las tareas

requieren un menor esfuerzo muscular dinmico, pero aumenta, al mismo tiempo, la carga

esttica de acuerdo con las posturas inadecuadas asumidas.

Por su parte, la estandarizacin y racionalizacin que tiende a acompaar la aplicacin

de las PCs en las tareas de ingreso de datos, puede llevar a la transformacin del trabajo en

una rutina inflexible que inhibe la iniciativa personal, promueve sensaciones de hasto y

monotona y conduce a una prdida de significado del trabajo.

Adems, el estrs informtico est convirtindose en una nueva enfermedad

profesional relacionada con el trabajo, provocada por la carga mental y psquica inherente a la

operacin con los nuevos equipos.

Los efectos del estrs pueden encuadrarse dentro de varias categoras:

1. Los efectos fisiolgicos inmediatos, caracterizados por el incremento de la presin

arterial, el aumento de la frecuencia cardiaca, etc.

2. Los efectos psicolgicos inmediatos hacen referencia a la tensin, irritabilidad,

clera, agresividad, etc. Estos sentimientos pueden, a su vez, inducir ciertos efectos

en el comportamiento tales como el consumo de alcohol y psicofrmacos, el hbito

de fumar, etc.

3. Tambin existen consecuencias mdicas a largo plazo, tales como enfermedades

coronarias, hipertensin arterial, lceras ppticas, agotamiento; mientras que las

consecuencias psicolgicas a largo plazo pueden sealar neurosis, insomnio,

estados crnicos de ansiedad y/o depresin, etc.

4. La apata, sensaciones generales de insatisfaccin ante la vida, la prdida de la

propia estima, etc., alteran profundamente la vida personal, familiar y social del

trabajador llevndolo, eventualmente, al aislamiento, al ausentismo laboral y la

prdida de la solidaridad social.

2. 1. 6. 4 AMBI ENTE LUMI NOSO

Se parte de la base que las oficinas mal iluminadas son la principal causa de la prdida

de la productividad en las empresas y de un gasto energtico excesivo. Una iluminacin

deficiente provoca dolores de cabeza y perjudica a los ojos.

8

Tesis "Seguridad Informtica: Sus

Implicancias e Implementacin".

Copyright Cristian F. Borghello 2001

webmaster@cfbsoft.com.ar

www.cfbsoft.com.ar

2. 1. 6. 5 AMBI ENTE CLI MTI CO

En cuanto al ambiente climtico, la temperatura de una oficina con computadoras debe

estar comprendida entre 18 y 21 grados centgrados y la humedad relativa del aire debe estar

comprendida entre el 45% y el 65%. En todos los lugares hay que contar con sistemas que

renueven el aire peridicamente. No menos importante es el ambiente sonoro por lo que se

recomienda no adquirir equipos que superen los 55 decibeles, sobre todo cuando trabajan

muchas personas en un mismo espacio.

2. 2 ACCI ONES HOSTI LES

2.2.1 ROBO

Las computadoras son posesiones valiosas de las empresas y estn expuestas, de la

misma forma que lo estn las piezas de stock e incluso el dinero. Es frecuente que los

operadores utilicen la computadora de la empresa para realizar trabajos privados o para otras

organizaciones y, de esta manera, robar tiempo de mquina. La informacin importante o

confidencial puede ser fcilmente copiada. Muchas empresas invierten millones de dlares en

programas y archivos de informacin, a los que dan menor proteccin que la que otorgan a

una mquina de escribir o una calculadora. El software, es una propiedad muy fcilmente

sustrable y las cintas y discos son fcilmente copiados sin dejar ningn rastro

2.2.2 FRAUDE

Cada ao, millones de dlares son sustrados de empresas y, en muchas ocasiones, las

computadoras han sido utilizadas como instrumento para dichos fines.

Sin embargo, debido a que ninguna de las partes implicadas (compaa, empleados,

fabricantes, auditores, etc.), tienen algo que ganar, sino que ms bien pierden en imgen, no se

da ninguna publicidad a este tipo de situaciones.

2.2.3 SABOTAJE

El peligro ms temido en los centros de procesamiento de datos, es el sabotaje.

Empresas que han intentado implementar programas de seguridad de alto nivel, han

encontrado que la proteccin contra el saboteador es uno de los retos ms duros. Este puede

ser un empleado o un sujeto ajeno a la propia empresa.

Fsicamente, los imanes son las herramientas a las que se recurre, ya que con una ligera

pasada la informacin desaparece, aunque las cintas estn almacenadas en el interior de su

funda de proteccin. Una habitacin llena de cintas puede ser destruida en pocos minutos y los

centros de procesamiento de datos pueden ser destruidos sin entrar en ellos. Adems, suciedad,

partculas de metal o gasolina pueden ser introducidos por los conductos de aire

acondicionado. Las lneas de comunicaciones y elctricas pueden ser cortadas, etc.

9

Tesis "Seguridad Informtica: Sus

Implicancias e Implementacin".

Copyright Cristian F. Borghello 2001

webmaster@cfbsoft.com.ar

www.cfbsoft.com.ar

2. 3 CONTROL DE ACCESOS

El control de acceso no slo requiere la capacidad de identificacin, sino tambin

asociarla a la apertura o cerramiento de puertas, permitir o negar acceso basado en

restricciones de tiempo, rea o sector dentro de una empresa o institucin.

2.3.1 UTILIZACIN DE GUARDIAS

2. 3. 1. 1 CONTROL DE PERSONAS

El Servicio de Vigilancia es el encargado del control de acceso de todas las personas al

edificio. Este servicio es el encargado de colocar los guardias en lugares estratgicos para

cumplir con sus objetivos y controlar el acceso del personal.

A cualquier personal ajeno a la planta se le solicitar completar un formulario de datos

personales, los motivos de la visita, hora de ingreso y de egreso, etc.

El uso de credenciales de identificacin es uno de los puntos ms importantes del

sistema de seguridad, a fin de poder efectuar un control eficaz del ingreso y egreso del

personal a los distintos sectores de la empresa.

En este caso la persona se identifica por algo que posee, por ejemplo una tarjeta de

identificacin. Cada una de ellas tiene un PIN (Personal Identification Number) nico, siendo

este el que se almacena en una base de datos para su posterior seguimiento, si fuera necesario.

Su mayor desventaja es que estas tarjetas pueden ser copiadas, robadas, etc., permitiendo

ingresar a cualquier persona que la posea.

Estas credenciales se pueden clasificar de la siguiente manera:

Normal o definitiva: para el personal permanente de planta.

Temporaria: para personal recin ingresado.

Contratistas: personas ajenas a la empresa, que por razones de servicio deben

ingresar a la misma.

Visitas.

Las personas tambin pueden acceder mediante algo que saben (por ejemplo un

nmero de identificacin o una password) que se solicitar a su ingreso. Al igual que el caso

de las tarjetas de identificacin los datos ingresados se contrastarn contra una base donde se

almacena los datos de las personas autorizadas. Este sistema tiene la desventaja que

generalmente se eligen identificaciones sencillas, bien se olvidan dichas identificaciones o

incluso las bases de datos pueden verse alteradas o robadas por personas no autorizadas.

2. 3. 1. 2 CONTROL DE VEH CULOS

Para controlar el ingreso y egreso de vehculos, el personal de vigilancia debe asentar

en una planilla los datos personales de los ocupantes del vehculo, la marca y patente del

mismo, y la hora de ingreso y egreso de la empresa.

10

Tesis "Seguridad Informtica: Sus

Implicancias e Implementacin".

Copyright Cristian F. Borghello 2001

webmaster@cfbsoft.com.ar

www.cfbsoft.com.ar

2.3.2 DESVENTAJAS DE LA UTILIZACIN DE GUARDIAS

La principal desventaja de la aplicacin de personal de guardia es que ste puede llegar

a ser sobornado por un tercero para lograr el acceso a sectores donde no est habilitado, como

as tambin para poder ingresar o egresar de la planta con materiales no autorizados. Esta

situacin de soborno es muy frecuente, por lo que es recomendable la utilizacin de sistemas

biomtricos para el control de accesos.

2.3.3 UTILIZACIN DE DETECTORES DE METALES

El detector de metales es un elemento sumamente prctico para la revisin de personas,

ofreciendo grandes ventajas sobre el sistema de palpacin manual.

La sensibilidad del detector es regulable, permitiendo de esta manera establecer un

volumen metlico mnimo, a partir del cual se activar la alarma.

La utilizacin de este tipo de detectores debe hacerse conocer a todo el personal. De

este modo, actuar como elemento disuasivo.

2.3.4 UTILIZACIN DE SISTEMAS BIOMTRICOS

Definimos a la Biometra como la parte de la biologa que estudia en forma

cuantitativa la variabilidad individual de los seres vivos utilizando mtodos estadsticos.

La Biometra es una tecnologa que realiza mediciones en forma electrnica, guarda y

compara caractersticas nicas para la identificacin de personas.

La forma de identificacin consiste en la comparacin de caractersticas fsicas de cada

persona con un patrn conocido y almacenado en una base de datos. Los lectores biomtricos

identifican a la persona por lo que es (manos, ojos, huellas digitales y voz).

2. 3. 4. 1 LOS BENEFI CI OS DE UNA TECNOLOG A

BI OMTRI CA

Pueden eliminar la necesidad de poseer una tarjeta para acceder. Aunque las

reducciones de precios han disminuido el costo inicial de las tarjetas en los ltimos aos, el

verdadero beneficio de eliminarlas consiste en la reduccin del trabajo concerniente a su

administracin. Utilizando un dispositivo biomtrico los costos de administracin son ms

pequeos, se realiza el mantenimiento del lector, y una persona se encarga de mantener la base

de datos actualizada. Sumado a esto, las caractersticas biomtricas de una persona son

intransferibles a otra.

2. 3. 4. 2 EMI SI N DE CALOR

Se mide la emisin de calor del cuerpo (termograma), realizando un mapa de valores

sobre la forma de cada persona.

11

Tesis "Seguridad Informtica: Sus

Implicancias e Implementacin".

Copyright Cristian F. Borghello 2001

webmaster@cfbsoft.com.ar

www.cfbsoft.com.ar

2. 3. 4. 3 HUELLA DI GI TAL

Basado en el principio de que no existen dos huellas dactilares iguales, este sistema

viene siendo utilizado desde el siglo pasado con excelentes resultados.

Cada huella digital posee pequeos arcos, ngulos, bucles, remolinos, etc. (llamados

minucias) caractersticas y la posicin relativa de cada una de ellas es lo analizado para

establecer la identificacin de una persona. Esta aceptado que dos personas no tienen ms de

ocho minucias iguales y cada una posee ms de 30, lo que hace al mtodo sumamente

confiable.

2. 3. 4. 4 VERI FI CACI N DE VOZ

La diccin de una (o ms) frase es grabada y en el acceso se compara la vos

(entonacin, diptongos, agudeza, etc.).

Este sistema es muy sensible a factores externos como el ruido, el estado de animo y

enfermedades de la persona, el envejecimiento, etc.

2. 3. 4. 5 VERI FI CACI N DE PATRONES OCULARES

Estos modelos pueden estar basados en los patrones del iris o de la retina y hasta el

momento son los considerados ms efectivos (en 200 millones de personas la probabilidad de

coincidencia es casi 0).

Su principal desventaja reside en la resistencia por parte de las personas a que les

analicen los ojos, por revelarse en los mismos enfermedades que en ocasiones se prefiere

mantener en secreto.

2.3.5 VERIFICACIN AUTOMTICA DE FIRMAS (VAF)

En este caso lo que se considera es lo que el usuario es capaz de hacer, aunque

tambin podra encuadrarse dentro de las verificaciones biomtricas.

Mientras es posible para un falsificador producir una buena copia visual o facsmil, es

extremadamente difcil reproducir las dinmicas de una persona: por ejemplo la firma genuina

con exactitud.

La VAF, usando emisiones acsticas toma datos del proceso dinmico de firmar o de

escribir. La secuencia sonora de emisin acstica generada por el proceso de escribir

constituye un patrn que es nico en cada individuo. El patrn contiene informacin extensa

sobre la manera en que la escritura es ejecutada.

El equipamiento de coleccin de firmas es inherentemente de bajo costo y robusto.

Esencialmente, consta de un bloque de metal (o algn otro material con propiedades acsticas

similares) y una computadora barata.

12

Tesis "Seguridad Informtica: Sus

Implicancias e Implementacin".

Copyright Cristian F. Borghello 2001

webmaster@cfbsoft.com.ar

www.cfbsoft.com.ar

2.3.6 SEGURIDAD CON ANIMALES

Sirven para grandes extensiones de terreno, y adems tienen rganos sensitivos mucho

ms sensibles que los de cualquier dispositivo y, generalmente, el costo de cuidado y

mantenimiento se disminuye considerablemente utilizando este tipo de sistema. As mismo,

este sistema posee la desventaja de que los animales pueden ser engaados para lograr el

acceso deseado.

2.3.7 PROTECCIN ELECTRNICA

Se llama as a la deteccin de robo, intrusin, asalto e incendios mediante la utilizacin

de sensores conectados a centrales de alarmas. Estas centrales tienen conectadas los elementos

de sealizacin que son los encargados de hacerles saber al personal de una situacin de

emergencia. Cuando uno de los elementos sensores detectan una situacin de riesgo, stos

transmiten inmediatamente el aviso a la central; sta procesa la informacin recibida y ordena

en respuesta la emisin de seales sonoras o luminosas alertando de la situacin.

2. 3. 7. 1 BARRERAS INFRARROJAS Y DE MI CROONDAS

Transmiten y reciben haces de luces infrarrojas y de microondas respectivamente. Se

codifican por medio de pulsos con el fin de evadir los intentos de sabotaje. Estas barreras estn

compuestas por un transmisor y un receptor de igual tamao y apariencia externa. Cuando el

haz es interrumpido, se activa el sistema de alarma, y luego vuelve al estado de alerta. Estas

barreras son inmunes a fenmenos aleatorios como calefaccin, luz ambiental, vibraciones,

movimientos de masas de aire, etc.

Las invisibles barreras fotoelctricas pueden llegar a cubrir reas de hasta 150 metros

de longitud (distancias exteriores). Pueden reflejar sus rayos por medio de espejos infrarrojos

con el fin de cubrir con una misma barrera diferentes sectores.

Las microondas son ondas de radio de frecuencia muy elevada. Esto permite que el

sensor opere con seales de muy bajo nivel sin ser afectado por otras emisiones de radio, ya

que estn muy alejadas en frecuencia.

Debido a que estos detectores no utilizan aire como medio de propagacin, poseen la

ventaja de no ser afectados por turbulencias de aire o sonidos muy fuertes.

Otra ventaja importante es la capacidad de atravesar ciertos materiales como son el

vidrio, lana de vidrio, plstico, tabiques de madera, revoques sobre madera, mampostera y

hormign.

2. 3. 7. 2 DETECTOR ULTRASNI CO

Este equipo utiliza ultrasonidos para crear un campo de ondas. De esta manera,

cualquier movimiento que realice un cuerpo dentro del espacio protegido, generar una

perturbacin en dicho campo que accionar la alarma. Este sistema posee un circuito refinado

que elimina las falsas alarmas. La cobertura de este sistema puede llegar a un mximo de 40

metros cuadrados.

13

Tesis "Seguridad Informtica: Sus

Implicancias e Implementacin".

Copyright Cristian F. Borghello 2001

webmaster@cfbsoft.com.ar

www.cfbsoft.com.ar

2. 3. 7. 3 DETECTORES PASI VOS SI N ALI MENTACI N

Estos elementos no requieren alimentacin extra de ningn tipo, slo van conectados a

la central de control de alarmas para mandar la informacin de control. Los siguientes estn

incluidos dentro de este tipo de detectores:

1. Detector de aberturas: contactos magnticos externos o de embutir.

2. Detector de roturas de vidrios: inmune a falsas alarmas provocadas por sonidos de

baja frecuencia; sensibilidad regulable.

3. Detector de vibraciones: detecta golpes o manipulaciones extraas sobre la

superficie controlada.

2. 3. 7. 4 SONORI ZACI N Y DI SPOSI TI VOS LUMI NOSOS

Dentro de los elementos de sonorizacin se encuentran las sirenas, campanas, timbres,

etc. Algunos dispositivos luminosos son los faros rotativos, las balizas, las luces intermitentes,

etc. Estos deben estar colocados de modo que sean efectivamente odos o vistos por aquellos a

quienes estn dirigidos. Los elementos de sonorizacin deben estar bien identificados para

poder determinar rpidamente si el estado de alarma es de robo, intrusin, asalto o aviso de

incendio.

Se pueden usar transmisores de radio a corto alcance para las instalaciones de alarmas

locales. Los sensores se conectan a un transmisor que enva la seal de radio a un receptor

conectado a la central de control de alarmas encargada de procesar la informacin recibida.

2. 3. 7. 5 CI RCUI TOS CERRADOS DE TELEVI SI N

Permiten el control de todo lo que sucede en la planta segn lo captado por las cmaras

estratgicamente colocadas. Los monitores de estos circuitos deben estar ubicados en un sector

de alta seguridad. Las cmaras pueden estar a la vista (para ser utilizada como medida

disuasiva) u ocultas (para evitar que el intruso sepa que est siendo captado por el personal de

seguridad).

Todos los elementos anteriormente descriptos poseen un control contra sabotaje, de

manera que si en algn momento se corta la alimentacin o se produce la rotura de alguno de

sus componentes, se enviar una seal a la central de alarma para que sta accione los

elementos de sealizacin correspondientes.

2. 3. 7. 6 EDI FI CI OS INTELI GENTES

La infraestructura inmobiliaria no poda quedarse rezagada en lo que se refiere a

avances tecnolgicos.

El Edificio Inteligente (surgido hace unos 10 aos) se define como una estructura que

facilita a usuarios y administradores, herramientas y servicios integrados a la administracin y

comunicacin. Este concepto propone la integracin de todos los sistemas existentes dentro

del edificio, tales como telfonos, comunicaciones por computadora, seguridad, control de

14

Tesis "Seguridad Informtica: Sus

Implicancias e Implementacin".

Copyright Cristian F. Borghello 2001

webmaster@cfbsoft.com.ar

www.cfbsoft.com.ar

todos los subsistemas del edificio (gas, calefaccin, ventilacin y aire acondicionado, etc.) y

todas las formas de administracin de energa.

Una caracterstica comn de los Edificios Inteligentes es la flexibilidad que deben tener

para asumir modificaciones de manera conveniente y econmica.

2. 4 CONCLUSI ONES

Evaluar y controlar permanentemente la seguridad fsica del edificio es la base para o

comenzar a integrar la seguridad como una funcin primordial dentro de cualquier organismo.

Tener controlado el ambiente y acceso fsico permite:

disminuir siniestros

trabajar mejor manteniendo la sensacin de seguridad

descartar falsas hiptesis si se produjeran incidentes

tener los medios para luchar contra accidentes

Las distintas alternativas estudiadas son suficientes para conocer en todo momento el

estado del medio en el que nos desempeamos; y as tomar decisiones sobre la base de la

informacin brindada por los medios de control adecuados.

Estas decisiones pueden variar desde el conocimiento de la reas que recorren ciertas

personas hasta la extremo de evacuar el edificio en caso de accidentes.

15

Tesis "Seguridad Informtica: Sus

Implicancias e Implementacin".

Copyright Cristian F. Borghello 2001

webmaster@cfbsoft.com.ar

www.cfbsoft.com.ar

SEGURIDAD FSICA............................................................................... 1

2.1 TIPOS DE DESASTRES..................................................................... 2

2.1.1 INCENDIOS...........................................................................................................2

2.1.1.1 Seguridad del Equipamiento........................................................................3

2.1.1.2 Recomendaciones ........................................................................................3

2.1.2 INUNDACIONES ....................................................................................................4

2.1.3 CONDICIONES CLIMATOLGICAS.........................................................................4

2.1.3.1 Terremotos...................................................................................................4

2.1.4 SEALES DE RADAR.............................................................................................5

2.1.5 INSTALACIN ELCTRICA....................................................................................5

2.1.5.1 Picos y Ruidos Electromagnticos...............................................................5

2.1.5.2 Cableado......................................................................................................5

2.1.5.3 Sistema de Aire Acondicionado...................................................................6

2.1.5.4 Emisiones Electromagnticas......................................................................6

2.1.6 ERGOMETRA.......................................................................................................7

2.1.6.1 Trastornos seos y/o Musculares ...............................................................7

2.1.6.2 Trastornos Visuales .....................................................................................7

2.1.6.3 La Salud Mental...........................................................................................8

2.1.6.4 Ambiente Luminoso .....................................................................................8

2.1.6.5 Ambiente Climtico .....................................................................................9

2.2 ACCIONES HOSTILES ..................................................................... 9

2.2.1 ROBO...................................................................................................................9

2.2.2 FRAUDE ...............................................................................................................9

2.2.3 SABOTAJE............................................................................................................9

2.3 CONTROL DE ACCESOS............................................................... 10

2.3.1 UTILIZACIN DE GUARDIAS................................................................................10

2.3.1.1 Control de Personas ..................................................................................10

2.3.1.2 Control de Vehculos .................................................................................10

2.3.2 DESVENTAJAS DE LA UTILIZACIN DE GUARDIAS .............................................11

2.3.3 UTILIZACIN DE DETECTORES DE METALES......................................................11

16

2.3.4 UTILIZACIN DE SISTEMAS BIOMTRICOS .........................................................11

2.3.4.1 Los Beneficios de una Tecnologa Biomtrica ..........................................11

2.3.4.2 Emisin de Calor .......................................................................................11

2.3.4.3 Huella Digital ............................................................................................12

2.3.4.4 Verificacin de Voz....................................................................................12

2.3.4.5 Verificacin de Patrones Oculares............................................................12

2.3.5 VERIFICACIN AUTOMTICA DE FIRMAS (VAF) ...............................................12

2.3.6 SEGURIDAD CON ANIMALES ..............................................................................13

2.3.7 PROTECCIN ELECTRNICA...............................................................................13

2.3.7.1 Barreras Infrarrojas y de MicroOndas ...................................................13

2.3.7.2 Detector Ultrasnico .................................................................................13

2.3.7.3 Detectores Pasivos Sin Alimentacin........................................................14

2.3.7.4 Sonorizacin y Dispositivos Luminosos ....................................................14

2.3.7.5 Circuitos Cerrados de Televisin..............................................................14

2.3.7.6 Edificios Inteligentes .................................................................................14

2.4 CONCLUSIONES.............................................................................. 15

17

También podría gustarte

- Ext-Cm-1053 FT - Aniosurf NPC - Desinfectante de Pisos y SuperficiesDocumento2 páginasExt-Cm-1053 FT - Aniosurf NPC - Desinfectante de Pisos y SuperficiesdeisyAún no hay calificaciones

- Jefatura de ServicioDocumento18 páginasJefatura de ServicioRamiirez Alexaiida89% (9)

- 4 Detalles y Detallado Del Acero de Refuerzo Del Concreto ACI-315-1Documento126 páginas4 Detalles y Detallado Del Acero de Refuerzo Del Concreto ACI-315-1Wilber Mac Alvi100% (1)

- Seguridad para Redes CableadasDocumento10 páginasSeguridad para Redes CableadasJhonaz White HatAún no hay calificaciones

- PU012 - Hack - Fundamentos de La Seguridad InformáticaDocumento3 páginasPU012 - Hack - Fundamentos de La Seguridad InformáticaJhonaz White HatAún no hay calificaciones

- Metodologia Forense Procesos JudicialesDocumento57 páginasMetodologia Forense Procesos JudicialesJhonaz White Hat0% (1)

- Comandos UNIXDocumento14 páginasComandos UNIXJhonaz White HatAún no hay calificaciones

- Proyecto: La Kermes Del JardinDocumento3 páginasProyecto: La Kermes Del JardinMirna HernandezAún no hay calificaciones

- Tesis - NUÑEZ, MarceloDocumento55 páginasTesis - NUÑEZ, MarceloNicolas MaximilianoAún no hay calificaciones

- Acto 1° Mayo T.MañanaDocumento7 páginasActo 1° Mayo T.MañanaDaniela FernándezAún no hay calificaciones

- Actividad 4 Admon Del Comportamiento OrganizacionalDocumento5 páginasActividad 4 Admon Del Comportamiento OrganizacionalAbrahancitho EstanolAún no hay calificaciones

- 1049 - Plan-De-Desarrollo - Compromiso-Con-Responsabilidad-2016 - 2019Documento194 páginas1049 - Plan-De-Desarrollo - Compromiso-Con-Responsabilidad-2016 - 2019Diana Marcela Cespedes MottaAún no hay calificaciones

- Recursos Claves GloriaDocumento3 páginasRecursos Claves GloriaAlexandra Milagros ApAún no hay calificaciones

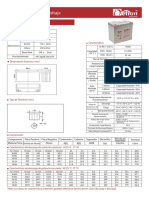

- Batería Gel 150AHDocumento2 páginasBatería Gel 150AHsantiago navarroAún no hay calificaciones

- Informe El Valor de La Responsabilidad.Documento5 páginasInforme El Valor de La Responsabilidad.antonio gilAún no hay calificaciones

- Folleto Triptico Agencia de Viajes Promocion Paquetes Organico Blanco y VerdeDocumento3 páginasFolleto Triptico Agencia de Viajes Promocion Paquetes Organico Blanco y VerdeMiguel AguilarAún no hay calificaciones

- Prueba de Conocimiento Seleccion OperativaDocumento3 páginasPrueba de Conocimiento Seleccion OperativaCarlos GaitanAún no hay calificaciones

- Rsumen Capitulo A10 NSR-10Documento9 páginasRsumen Capitulo A10 NSR-10Jonny Uribe SalazarAún no hay calificaciones

- PROSPECTIVA ESTRATEGICA - Fase 3 - Construir El Escenario ApuestaDocumento14 páginasPROSPECTIVA ESTRATEGICA - Fase 3 - Construir El Escenario ApuestaKarolina OrtizAún no hay calificaciones

- 3.tornillos Sin FinDocumento15 páginas3.tornillos Sin Findiomer mamaniAún no hay calificaciones

- SilvestreDocumento80 páginasSilvestreSara TabaresAún no hay calificaciones

- Diez Herramientas Útiles Del CoachingDocumento1 páginaDiez Herramientas Útiles Del CoachingCopy Caja Rural LancetilloAún no hay calificaciones

- Solicitud de Inscripcion 22-23Documento2 páginasSolicitud de Inscripcion 22-23Aaron GonzalezAún no hay calificaciones

- Función CuadráticaDocumento6 páginasFunción CuadráticaWalter Pichilingue AlcantaraAún no hay calificaciones

- Analisis ElectricaDocumento12 páginasAnalisis ElectricaorlandoAún no hay calificaciones

- Tema 1. El Léxico Castellano. Origen y FormaciónDocumento7 páginasTema 1. El Léxico Castellano. Origen y Formaciónalfredo_mongeolmedaAún no hay calificaciones

- Mapa ConceptualDocumento1 páginaMapa ConceptualEvelynAún no hay calificaciones

- Estudios Que Se Pueden Realizar en La Ulpgc y Ull y Notas de Corte Definitiva 24 Octubre 2019Documento2 páginasEstudios Que Se Pueden Realizar en La Ulpgc y Ull y Notas de Corte Definitiva 24 Octubre 2019Sandra MartínAún no hay calificaciones

- Devolucion en Compra y VentaDocumento3 páginasDevolucion en Compra y VentaKELY MABEL GUERRERO LAZO100% (1)

- WencdorDocumento30 páginasWencdorKevin SilvaAún no hay calificaciones

- El Vuelo Por Instrumentos 1Documento12 páginasEl Vuelo Por Instrumentos 1Epc AlfredAún no hay calificaciones

- Ficha de Sesión SexualidadDocumento3 páginasFicha de Sesión SexualidadJulio César Choquecota MamaniAún no hay calificaciones

- Reseña Histórica Mesones MuroDocumento4 páginasReseña Histórica Mesones MuroJessica Joana Vallejos AcostaAún no hay calificaciones

- Actividad1 Evidencia2Documento2 páginasActividad1 Evidencia2ANDREA CAROLINA SERRATO CHINCHILLAAún no hay calificaciones