Documentos de Académico

Documentos de Profesional

Documentos de Cultura

VULNERABILIDAD

Cargado por

hhvivianaDerechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

VULNERABILIDAD

Cargado por

hhvivianaCopyright:

Formatos disponibles

METODOLOGA PARA VULNERABILIDAD EN LA SEGURIDAD INFORMTICA. Definiciones importantes.

Activos de la informacin: son aquellas recursos hardware y software que tiene una empresa. Amenazas: son los eventos que tiene el potencial suficiente para afectar negativamente la confidencialidad, integral o disponibilidad de los activos de la informacin. Vulnerabilidad: hace referencia a una debilidad en un sistema permitiendo a un atacante violar la confidencialidad, integridad, disponibilidad, control de acceso y consciencia del sistema o de sus datos y aplicaciones. Riesgo: la posibilidad de que una amenaza en particular explote una vulnerabilidad y afecte a un activo de informacin. TECNICAS PARA DETECTAR LAS VULNERABILIDADES DE LOS ACTIVOS. Una auditora de seguridad informtica o auditora de seguridad de sistemas de informacin es el estudio que comprende el anlisis y gestin de sistemas llevado a cabo por profesionales generalmente por ingenieros tcnicos en la informtica para identificar, enumerar y posteriormente describir las diversas vulnerabilidades que pudieran presentarse en una revisin exhaustiva de las estaciones de trabajo, redes de comunicaciones o servidores. Tcnica de seguridad perimetral. mediante la simulacin de un ataque externo, con objetivos maliciosos, evaluamos la seguridad de la red externa de la empresa . Gracias a esa evaluacin podemos describir las vulnerabilidades y fallos de seguridad que tiene el sistema, y obtener informacin privada de la misma , que permitir elaborar planes preventivos de seguridad adaptados a las necesidades de la seguridad de la empresa. Tcnicas de seguridad Wireless. simulando un ataque interno y externo a los sistemas de informacin que forman la infraestructura wireless de la empresa se detectan las vulnerabilidades del sistema y conocer el grado de seguridad que tiene las redes wireless, los tipos de ataques que pueden sufrir, en qu condiciones los puede sufrir, as como los orgenes y consecuencias de los mismo.

Tcnica del Autoservicio Bancario. Evala y analiza el nivel de seguridad de la plataforma informtica y la red IP del autoservicio bancario, detecta las vulnerabilidades del sistema e implanta una solucin para eliminarlas y aumentar el nivel de seguridad. Se describe todos los datos de acceso a los que podra acceder un intruso en el autoservicio bancario, los problemas del acceso, cantidad de acceso etc. Tcnica de Seguridad Interna. Anlisis y proteccin contra los riesgos procedentes de empleados ( vulnerabilidad interna) capaces de violar la seguridad de los sistemas de informacin de la empresa. Se localizan todas las posibles vas da acceso que puede tener un agresor interno. Un anlisis desde un sistema conectado a la red interna de la empresa. ( simulando ser un atacante interno), se utiliza a los mejores profesionales especializados en el Hacking tico (penetracin controlada en los sistemas informticos de una empresa, de la misma forma que lo hara un haker o pirata informtico pero de forma tica y con previa autorizacin por escrito). Tcnica de Anlisis Forense. La tcnica del anlisis forense ayuda a: descubrir las vulnerabilidades que han hecho posible el ataque. Descubrir el origen y el autor del ataque. Identificar y determinar las acciones realizadas, la herramientas y mtodos utilizados en el ataque. Establecer las medidas adecuadas para que la situacin no se repita. El anlisis forense es una metodologa de estudio ideal para el anlisis posterior de incidentes, mediante el cual se trata de reconstruir cmo se ha penetrado en el sistema, a la par que se volaran los daos ocasionados. Si los daos han provocado la inoperatividad del sistema, el anlisis se denomina anlisis POSTMORTEM(despus de la muerte). Anlisis de Aplicativos y del Cdigo Fuente. Ayuda a las empresas a conocer el nivel de seguridad de las aplicaciones utilizadas en sus sistemas de informacin, estudia el nivel de seguridad del cdigo de las aplicaciones de la empresa y del software de base en que se apoya. Anlisis del cdigo tanto de aplicaciones pginas web como de cualquier tipo de aplicacin, independiente del lenguaje empleado. Anlisis de Paginas Web. Entendida como el anlisis externos de la web, comprobando vulnerabilidad como la inyeccin de cdigo sql, verificacin de existencia y anulacin de posibilidades

de Cross Site Scripting (XSS) inseguridad informtica o agujero de seguridad, etc.

HAKING TICO profesionales de la seguridad que aplican sus conocimientos de hacking con fines defensivos (y legales). Desde el Punto de vista de Un individuo, un Hacker tico es un profesional que tiene las habilidades para evaluar la seguridad de un sistema informtico de forma integral, llevando a la practica una serie de pasos secuenciales y teniendo como un criterio trasversal una tica Profesional. Desde el Punto de vista Comercial, el Hacking tico es un servicio de Auditora de T.I, que ofrecen empresas especializadas, con el fin de evaluar la seguridad de un sistema informtico de forma integral.

PRUEBAS DE INTRUSIN. El objetivo general de las pruebas de intrusin es descubrir reas de la red de la empresa donde los intrusos pueden sacar partido de las vulnerabilidades de seguridad. Es necesario realizar varios tipos de pruebas de intrusin para los distintos tipos de dispositivos de red. Por ejemplo, una prueba de intrusin de un cortafuegos es distinta de la de un equipo de usuario estndar. Incluso una prueba de intrusin de dispositivos en la zona de transicin (DMZ) es diferente a cuando se realiza un escaneo para comprobar si es posible la intrusin en una red. Hay que sopesar el tipo de prueba de intrusin frente al valor de los datos del equipo al que se estn realizando las pruebas y la necesidad de conectividad a un servicio especfico. PASO 1: DEFINICIN DEL CONTEXTO . Antes de iniciar una prueba de intrusin, la empresa tiene que definir el contexto de la prueba. Este paso incluye la determinacin de la extensin de la prueba, a qu elementos se realizarn las pruebas, desde dnde se har y quin lo har. Pruebas a gran escala frente a pruebas especficas: Una empresa tiene que decidir si va a realizar una prueba a gran escala de toda la red, si se va centrar en dispositivos especficos, como el cortafuegos o si va ha hacer las dos cosas. Por lo general es mejor hacer las dos para determinar el nivel

de exposicin a la infraestructura pblica, as como objetivos de seguridad o individuales. Dispositivos, sistemas y contraseas : Al definir el contexto del proyecto la empresa tambin tiene que decidir acerca del mbito de la prueba. Por ejemplo: est buscando slo vulnerabilidades que puedan poner en peligro un dispositivo o tambin busca la susceptibilidad a ataques de denegacin de servicio? Adems, la empresa tiene que decidir si permitir que el equipo de seguridad piratee su archivo de contrasea para comprobar la seleccin de contrasea de sus usuarios y si someter a sus dispositivos a rutinas de averiguacin de contraseas en toda la red. Pruebas remotas frente a pruebas locales : A continuacin, la empresa tiene que decidir si las pruebas se realizarn desde una ubicacin remota a travs de Internet o en el mismo lugar a travs de la red local. Esta decisin se dicta en gran medida por los objetivos seleccionados para las pruebas y por las implantaciones de seguridad actuales. Por ejemplo, una prueba remota de un equipo detrs de un cortafuegos que oculta la traduccin de la direccin de red para el acceso a Internet fallar si el cortafuegos evita el acceso al equipo de forma adecuada. Sin embargo, la prueba al mismo cortafuegos para comprobar si proteger los equipos de los usuarios de un escaneo remoto s tendr xito. Pruebas internas frente a pruebas externas : Despus de haber determinado el contexto de las pruebas el equipo de tecnologa de la informacin tiene que decidir si va a utilizar recursos internos para realizar las pruebas o si va a recurrir a consultores externos. Slo se deben utilizar las pruebas internas si una empresa no cuenta con fondos para contratar consultores externos o si la informacin es tan confidencial que nadie que no pertenezca a la empresa debe verla. En el resto de los casos se recomienda contratar consultores externos. PASO 2: REALIZACIN DE LAS PRUEBAS DE INTRUSIN. Una metodologa correcta, que implica la recopilacin de informacin y la pruebas al entorno especfico, es esencial para el xito de la prueba de intrusin. El proceso de pruebas comienza con la recogida de tanta informacin como sea posible acerca de la arquitectura de red, la topologa, el hardware y el software para encontrar todas las vulnerabilidades de seguridad. Cualquier vulnerabilidad de la que se sospecha su veracidad se vuelve a examinar o se le vuelven a aplicar las pruebas utilizando otras herramientas o secuencias personalizadas. Para realizar pruebas en busca de nuevas vulnerabilidades que no se hayan actualizado en los escneres comerciales o gratuitos, los ingenieros

de seguridad realizan pruebas adicionales y ejecutan ataques de reciente aparicin. (Este ltimo paso es necesario porque cada da aparecen nuevos ataques y pueden pasar varias semanas o meses antes de que estas vulnerabilidades se incluyan en las bases de datos de vulnerabilidades de las herramientas de escaneo automatizadas.) Una vez que se haya realizado el escaneo, los ingenieros de seguridad pueden realizar pruebas para elementos adicionales definidos en el contexto de las pruebas de intrusin, incluidos los ataques de denegacin de servicio y las vulnerabilidades de contraseas. Para realizar pruebas para dichos ataques en un entorno de produccin sin temer los cortes de dispositivos, una empresa puede crear una imagen duplicada del dispositivo de produccin y a continuacin colocar la imagen en hardware similar para realizar las pruebas. PASO 3: INFORME Y ENTREGA DE RESULTADOS . Despus de finalizar las pruebas de intrusin los ingenieros de seguridad analizan toda la informacin derivada del procedimiento de pruebas. Entonces enumeran las vulnerabilidades y establecen la prioridad entre las mismas, clasifican los riesgos como altos, medios o bajos y recomiendan soluciones si se encuentran vulnerabilidades. Tambin pueden proporcionar recursos, como enlaces de Internet, para encontrar informacin adicional u obtener parches para solucionar las vulnerabilidades. El informe definitivo puede incluir las siguientes partes: un resumen ejecutivo de los resultados de las pruebas de intrusin y la informacin revelada concerniente a los aspectos fuertes y dbiles del sistema de seguridad existente. Tambin se incluyen los puntos clave de los resultados de las pruebas; un informe tcnico ms detallado de los resultados que indica informacin acerca de las vulnerabilidades de cada dispositivo, que clasifica y establece la prioridad sobre los riesgos y que propone recomendaciones acerca de las soluciones, incluida la provisin de informacin tcnica adicional sobre cmo solucionar cualquier vulnerabilidad; informacin adicional, como elementos de salida del escner sin procesar, registros whois, capturas de pantalla y diagramas, as como peticiones de comentarios (Request For Comment, RFC) y libros blancos relevantes, incluidos en un apndice.

También podría gustarte

- Leonardo Gori - Los Huesos de DiosDocumento238 páginasLeonardo Gori - Los Huesos de DiosValentina PrietoAún no hay calificaciones

- 2° LEY DE CONCURSOS Y QUIEBRAS. Tomo 2. Marcelo GebhardtDocumento530 páginas2° LEY DE CONCURSOS Y QUIEBRAS. Tomo 2. Marcelo GebhardtNorberto Eduardo VacaAún no hay calificaciones

- Semana 06 - Membrana Celular IIDocumento19 páginasSemana 06 - Membrana Celular IIBren AAún no hay calificaciones

- SEMANA 04 - Deflexión de Vigas IndeterminadasDocumento17 páginasSEMANA 04 - Deflexión de Vigas IndeterminadasJORGE STEVEN CARDENAS LEYVAAún no hay calificaciones

- La Comprension de LecturaDocumento36 páginasLa Comprension de LecturaLorena Mardones RiquelmeAún no hay calificaciones

- FORM-008 - Check List Instalación de FaenaDocumento1 páginaFORM-008 - Check List Instalación de FaenaAlejandroTolozaAún no hay calificaciones

- Placa de Yeso EstandarDocumento5 páginasPlaca de Yeso EstandarSICON ProyectosAún no hay calificaciones

- 2 Determinacion de Compuestos Organicos e InorganicosDocumento5 páginas2 Determinacion de Compuestos Organicos e InorganicosSistivenAún no hay calificaciones

- Preparacion de Arroz Con Coco - Soraya SierraDocumento11 páginasPreparacion de Arroz Con Coco - Soraya SierraJose Evelio Cardona GonzalezAún no hay calificaciones

- Unidad 1 y 2 Marco LegalDocumento12 páginasUnidad 1 y 2 Marco Legalalphamoron51Aún no hay calificaciones

- SINCRONOSCOPIODocumento24 páginasSINCRONOSCOPIOFrank C. FloresAún no hay calificaciones

- Criptonomicon I - El Código EnigmaDocumento280 páginasCriptonomicon I - El Código EnigmaClaudio Cotar100% (2)

- INFORMATICA MODULO 22 Cuestionario CONTESTADO,.Documento10 páginasINFORMATICA MODULO 22 Cuestionario CONTESTADO,.berthaAún no hay calificaciones

- Propiedades de Los FluidosDocumento92 páginasPropiedades de Los FluidosEduin Guevara Segura100% (1)

- Hermenéutica SPDocumento85 páginasHermenéutica SPAnonymous j9Kg0J100% (1)

- Nuevas Tacticas de NegociacionDocumento9 páginasNuevas Tacticas de NegociacionSesar SolucionesAún no hay calificaciones

- Cov.r.01 Protocolo Atención Emergencia Ante Pandemia Covid19Documento26 páginasCov.r.01 Protocolo Atención Emergencia Ante Pandemia Covid19egradosmAún no hay calificaciones

- Mantenimiento CTDocumento189 páginasMantenimiento CTpablo urbaezAún no hay calificaciones

- Propuesta de La Gestión de Inventarios para Una Empresa2Documento17 páginasPropuesta de La Gestión de Inventarios para Una Empresa2Ninio Angel del Cielo0% (1)

- SEC 5. - EL DERECHO A LA EDUCACIÓN PARA POTENCIALIZAR MIS CAPACIDADES. 3ro. FormaciónDocumento1 páginaSEC 5. - EL DERECHO A LA EDUCACIÓN PARA POTENCIALIZAR MIS CAPACIDADES. 3ro. Formaciónvianey ortizAún no hay calificaciones

- Informe Tecnico Vocasional Del Sur Bill GatesDocumento8 páginasInforme Tecnico Vocasional Del Sur Bill GatesIsmary Espinal100% (1)

- Ciencias Auxiliares de Las Ciencias NaturalesDocumento8 páginasCiencias Auxiliares de Las Ciencias NaturalesWilliam VasquezAún no hay calificaciones

- Briefing Urban PointDocumento3 páginasBriefing Urban PointMauricio MarianoAún no hay calificaciones

- Filtros de Lubricante de Flujo Pleno para Motores Cummins ISX PDFDocumento6 páginasFiltros de Lubricante de Flujo Pleno para Motores Cummins ISX PDFjosejo henryAún no hay calificaciones

- Convergencia Y Armonizacion de La Normativa Contable Hacia La Contabilidad InternacionalDocumento11 páginasConvergencia Y Armonizacion de La Normativa Contable Hacia La Contabilidad InternacionalMariana HernandezAún no hay calificaciones

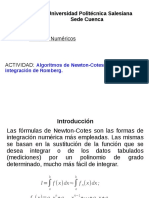

- Integración Simpson y Trapecio Metodos NumericosDocumento25 páginasIntegración Simpson y Trapecio Metodos NumericosJeancarlos BonillaAún no hay calificaciones

- Historia de Cañete 2Documento115 páginasHistoria de Cañete 2José Antonio Huamán MiguelAún no hay calificaciones

- Sesión N°1 Exp N°4Documento8 páginasSesión N°1 Exp N°4Cristobal Cortez CerquinAún no hay calificaciones

- Texto ArgumentativoDocumento1 páginaTexto ArgumentativoJuan Manue Sanchez PerezAún no hay calificaciones

- Los Ejercicios PsicoprofilaxisDocumento15 páginasLos Ejercicios PsicoprofilaxisBi PalAún no hay calificaciones