Documentos de Académico

Documentos de Profesional

Documentos de Cultura

2do PARCIAL

Cargado por

crescencioramon553Derechos de autor

Formatos disponibles

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

Formatos disponibles

2do PARCIAL

Cargado por

crescencioramon553Copyright:

Formatos disponibles

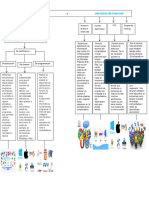

1.

lista Archivos

2. Barras de herramientas

3. Menú contextual

4. Panel de navegación

5. Panel de Vista Previa

6. barra de búsqueda

7. Crear y subir los botones

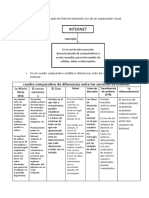

Son nombres de dominio de alto nivel que pueden ser Es el nombre que reciben los mensajes no solicitados, habitualmente de tipo Ray Tomlinson Fue quien utilizó el la arroba con la finalidad de

utilizados en páginas de internet: .com. .edu..net publicitario, enviados en cantidades masivas al correo electrónico. separar el usuario del ordenador en el que se alojan los

correos.

El Internet: es la red de redes Spam

Es el lenguaje de programación en la que se escriben las páginas Web: Es el identificador único de páginas o sitios en la web. URL

Protocolos de comunicación que permiten a dos HTML

computadoras establecer una conexión e intercambiar datos: Es la forma de comunicarse de manera instantánea, por medio de internet entre dos o mas Es un ejemplo de un motor de búsqueda: Google

TCP/IP personas en tiempo real.

Chat Son los ataques provienen de individuos que de manera intencionada o no,

Programas informáticos que nosfacilitan la causan enormes pérdidas aprovechando alguna de las vulnerabilidades que los

localización de información rápida: sistemas puedan presentar. Humanas

Es el tipo de virus que investiga la información en el sistema anfitrión, y da seguimiento a

Buscadores datos bancarios o el historial de navegación del usuario. Qué nombre recibe la representación digital de ideas e información, adecuada

Spyware para ser vista en internet?

Es la aplicación que además de almacenar tus archivos en la nube, integra ademas a Página Web

Internet Real Chat , Es un servicio de internet a través del

Google Docs. ¿Cuál es el servicio de internet que permite el intercambio de mensajes escritos

cual dos o más usuarios intercambian mensajes de texto en entre 2 personas sin necesidad de que estén conectadas al mismo tiempo?

tiempo real. Google Drive

Es el virus que recurre a sitios web o correos falsos para hacer que las personas divulgue E-mail o correo electrónico

información confidencial. ¿Cuál es el nombre que recibe la acción que tiende a causar un daño a los

Firewall impide que usuarios no autorizados, como los dispositivos o sistemas en donde se encuentra almacenada la información?

Phising Amenaza

hackers, accedan a tu computador

Nombre de quién estableció la primera comunicación usando el protocolo HTTP ¿Qué nombre reciben los sistemas de cómputo que permiten a usuarios

Es el protocolo de transmisión de información de la World Bernes-Lee trabajar en entornos comunes de forma virtual?

Wide Web: HTTP Programas colaborativos o groupware

Qué servicio ofrece la posibilidad de acceder a nuestra información desde ¿Qué software facilita la localización de la información en páginas

Es la definición de que el usuario no tiene que estar en una cualquier ubicación a través de un dispositivo? Almacenamiento en nube web?

sección activa para recibir su correspondencia: Asíncrono Qué nombre recibe las herramientas de comunicación dentro de la sociedad, a

Buscador o Motor de búsqueda

través de las cuales, tanto individuos como empresas, han logrado proyectar,

informar, compartir y difundir Información con públicos o grupos específicos? ¿Qué nombre recibe el conjunto de procedimientos, estrategias, y

Son nombres de dominios geográficos que pueden ser Redes sociales herramientas que permiten garantizar la integridad de la información?

utilizados en páginas de internet: es. .mx..ar Quien es considerado la primera persona que acuña el término Internet? Vinton Seguridad de la información

Cerf

El Navegador es un software en el cual se puede visualizar Que comando debemos utilizar para obtener definiciones de palabras de manera

cualquier página disponible en internet. rápida? Define:

Qué nombre recibe la acción de afectar la economía o la integridad física de las

Su objetivo consiste en organizar la información del mundo y personas? Crimeware o crimen cibernetico

hacerla accesible y útil de manera universal: Google Cómo se llaman los programas informáticos que tienen como objetivo provocar

fallas en el funcionamiento del sistema o corromper y destruir parte o la

totalidad de los datos almacenados en la computadora? Virus

También podría gustarte

- Cómo protegernos de los peligros de InternetDe EverandCómo protegernos de los peligros de InternetCalificación: 4 de 5 estrellas4/5 (2)

- Euler Cabrera CuadroComparativo Actividad.1.1Documento12 páginasEuler Cabrera CuadroComparativo Actividad.1.1raul cabreraAún no hay calificaciones

- UF1467 - Aplicaciones microinformáticas e internet para consulta y generación de documentaciónDe EverandUF1467 - Aplicaciones microinformáticas e internet para consulta y generación de documentaciónAún no hay calificaciones

- DocumentoDocumento2 páginasDocumentoCrhistïan Garcia SuclupeAún no hay calificaciones

- Tecnoetica VocabularioDocumento3 páginasTecnoetica VocabularioxpinacoAún no hay calificaciones

- Trabajo Final Informatica Airton 1Documento5 páginasTrabajo Final Informatica Airton 1airtong993Aún no hay calificaciones

- Actividad 2: Seguridad InformáticaDocumento3 páginasActividad 2: Seguridad InformáticaAlejandroAún no hay calificaciones

- PresentaciónDocumento8 páginasPresentaciónMARIA JOSE LESMES DUARTEAún no hay calificaciones

- Elabora Un Concepto de Internet Haciendo Uso de Un Organizador VisualDocumento3 páginasElabora Un Concepto de Internet Haciendo Uso de Un Organizador VisualKARRIE VASQUEZ100% (1)

- Recursos. GLOSARIO TICDocumento8 páginasRecursos. GLOSARIO TICfredyAún no hay calificaciones

- Carla Villamayor Rodríguez - Actividad-1-Terminos-Sobre-Seguridad-Informatica PDFDocumento7 páginasCarla Villamayor Rodríguez - Actividad-1-Terminos-Sobre-Seguridad-Informatica PDFCarla Villamayor RodríguezAún no hay calificaciones

- Carla Villamayor Rodríguez - Actividad-1-Terminos-Sobre-Seguridad-InformaticaDocumento7 páginasCarla Villamayor Rodríguez - Actividad-1-Terminos-Sobre-Seguridad-InformaticaCarla Villamayor RodríguezAún no hay calificaciones

- Investigación 1Documento7 páginasInvestigación 1jjeonggukAún no hay calificaciones

- Terminologia de InternetDocumento15 páginasTerminologia de InternetOneida BarreraAún no hay calificaciones

- SINU-151 Unidad02 Material ReforzamientoDocumento3 páginasSINU-151 Unidad02 Material ReforzamientoROSMERY DEL PILAR HUAMAN HUAMANAún no hay calificaciones

- Actividad 1 Tic 1º BachilleratoDocumento4 páginasActividad 1 Tic 1º BachilleratoLucía Patallo VillanuevaAún no hay calificaciones

- SINU-151 Unidad02 Material ReforzamientoDocumento4 páginasSINU-151 Unidad02 Material ReforzamientoNataly AquijeAún no hay calificaciones

- Trabajo Unes SeguridadDocumento7 páginasTrabajo Unes SeguridadKiller Jose MartinezAún no hay calificaciones

- Tarea No 4 Segundo ParcialDocumento14 páginasTarea No 4 Segundo ParcialGeovany MejiaAún no hay calificaciones

- Taller Grado Once InternetDocumento3 páginasTaller Grado Once InternetChristian DavidAún no hay calificaciones

- Ambar 6Documento12 páginasAmbar 6sansogu11Aún no hay calificaciones

- Actividad 1 Terminos Sobre Seguridad InformaticaDocumento5 páginasActividad 1 Terminos Sobre Seguridad InformaticaBlanca Pérez AbadAún no hay calificaciones

- SINU-151 Unidad02 Material Reforzamiento - Lia Chancan SanchezDocumento3 páginasSINU-151 Unidad02 Material Reforzamiento - Lia Chancan SanchezVictoria SanchezAún no hay calificaciones

- Trabajofinal-Ivan TolentinoDocumento2 páginasTrabajofinal-Ivan TolentinoDAGYHEAún no hay calificaciones

- Informática Trabajo NDocumento4 páginasInformática Trabajo NLucía GuillénAún no hay calificaciones

- Presentacion Power Point Sobre Modulo. No3 Manejo de Internet.Documento24 páginasPresentacion Power Point Sobre Modulo. No3 Manejo de Internet.Leurys Ramos EspinalAún no hay calificaciones

- TecnologiaDocumento6 páginasTecnologiavictorAún no hay calificaciones

- Unidad 7 Glosario CiberseguridadDocumento4 páginasUnidad 7 Glosario CiberseguridadOsiris MatosAún no hay calificaciones

- Actividad 1 TicDocumento5 páginasActividad 1 TicIrene Escandón VegaAún no hay calificaciones

- Internet Clase 1Documento28 páginasInternet Clase 1Florencia LetAún no hay calificaciones

- Preguntas Sobre InternetDocumento6 páginasPreguntas Sobre InternetIEP VILLAMARIADAún no hay calificaciones

- Actividad1 Seguridad InformaticaDocumento7 páginasActividad1 Seguridad InformaticaSara Chamorro AlonsoAún no hay calificaciones

- GlosarioDocumento13 páginasGlosarioIsaac URibe HernándezAún no hay calificaciones

- Oscar Castillo Tarea2Documento9 páginasOscar Castillo Tarea2Óscar CastilloAún no hay calificaciones

- M23 U1 S3 DezbDocumento11 páginasM23 U1 S3 DezbDeva GZBAún no hay calificaciones

- Actividad 1 Pablo SeñarisDocumento6 páginasActividad 1 Pablo SeñarisPablo Señaris ParamáAún no hay calificaciones

- 1º Bachillerato Tic SeguridadDocumento7 páginas1º Bachillerato Tic SeguridadDiegoAún no hay calificaciones

- 1) HackerDocumento6 páginas1) HackerAdonisAún no hay calificaciones

- Seguridad Informática Medidas de Prevención y SoluciónDocumento18 páginasSeguridad Informática Medidas de Prevención y SoluciónRafael Perez AguirreAún no hay calificaciones

- Glosario de TerminosDocumento7 páginasGlosario de TerminosfrancoAún no hay calificaciones

- La InternetDocumento5 páginasLa InternetMARIO ALBERTO MENDIOLA VAZQUEZAún no hay calificaciones

- Presentación 1Documento8 páginasPresentación 1MiguelFereiraAún no hay calificaciones

- Informatica Basica (Reforzamiento U2)Documento3 páginasInformatica Basica (Reforzamiento U2)MATHIAS - DCAún no hay calificaciones

- Glosario de La Era de La TecnologiaDocumento9 páginasGlosario de La Era de La TecnologiaAdriana ZuletaAún no hay calificaciones

- Qué Es Una Red LANDocumento3 páginasQué Es Una Red LANyanisscancho7Aún no hay calificaciones

- Internet Informática 1Documento8 páginasInternet Informática 1VokioAún no hay calificaciones

- Marcos Fernández Cuendias Actividad 1 Terminos Sobre Seguridad InformaticaDocumento6 páginasMarcos Fernández Cuendias Actividad 1 Terminos Sobre Seguridad InformaticaMarcos Fernández CuendiasAún no hay calificaciones

- Almacenamiento RemotoDocumento10 páginasAlmacenamiento RemotoCassandra HGAún no hay calificaciones

- Bloque2 Informática1Documento33 páginasBloque2 Informática1Loli PotAún no hay calificaciones

- Actividad 1 Terminos Sobre Seguridad InformaticaDocumento5 páginasActividad 1 Terminos Sobre Seguridad InformaticaLucas García AzquetaAún no hay calificaciones

- Informatica BásicaDocumento5 páginasInformatica BásicaClimeter MorenoAún no hay calificaciones

- Actividad 1 Terminos Sobre Seguridad InformaticaDocumento6 páginasActividad 1 Terminos Sobre Seguridad InformaticairefernAún no hay calificaciones

- TAREA 2 HERRA - Imfor BASICAS Delia Roxana Ayma AndersonDocumento15 páginasTAREA 2 HERRA - Imfor BASICAS Delia Roxana Ayma AndersonAnonymous jQqNAJAún no hay calificaciones

- Cuadro Comparativo de Las Herramientas Que Ofrece El InternetDocumento7 páginasCuadro Comparativo de Las Herramientas Que Ofrece El InternetARELIS0% (1)

- Material de Reforzamiento U2: Informática Básica - Get ConnectedDocumento3 páginasMaterial de Reforzamiento U2: Informática Básica - Get ConnectedÁNGEL CABRERAAún no hay calificaciones

- Mapa Conceptual Software y Servicios de InternetDocumento1 páginaMapa Conceptual Software y Servicios de Internetnayive1423Aún no hay calificaciones

- Mapa MentalDocumento1 páginaMapa Mentaljordanismarquezcastro3Aún no hay calificaciones

- SINU - SINU-151 - TRABAJOFINAL - Maya - Valle - JDocumento6 páginasSINU - SINU-151 - TRABAJOFINAL - Maya - Valle - Jluismiguelaquinoquispe7Aún no hay calificaciones

- Diccionario InformáticoDocumento11 páginasDiccionario InformáticoAmed AssiaAún no hay calificaciones

- Glosario para NavegantesDocumento17 páginasGlosario para NavegantesEliana Alba PinzonAún no hay calificaciones

- Presentacion Medicion CentralizadaDocumento23 páginasPresentacion Medicion CentralizadaJhon Cabello Blas0% (1)

- GE MultilinDocumento8 páginasGE MultilinCesar PerezAún no hay calificaciones

- TCP IpDocumento7 páginasTCP Ipjesus salcedoAún no hay calificaciones

- Direccionamiento IPv6 Packet TracerDocumento6 páginasDireccionamiento IPv6 Packet TracerLuis HernandezAún no hay calificaciones

- Plan Nacionalde Transicionala TDT EspañaDocumento225 páginasPlan Nacionalde Transicionala TDT EspañaEverth MoralesAún no hay calificaciones

- 01-Teoria de La Información-2023Documento25 páginas01-Teoria de La Información-2023raven recklessAún no hay calificaciones

- Cuestionario de RedesDocumento6 páginasCuestionario de RedesDario EsquinaAún no hay calificaciones

- Proyecto de Mejoramiento de La Capacidad Resolutiva de Los Servicios de Salud Del Hospital Antonio Lorena Nivel III-1-CuscoDocumento1 páginaProyecto de Mejoramiento de La Capacidad Resolutiva de Los Servicios de Salud Del Hospital Antonio Lorena Nivel III-1-CuscoBrayan DiazAún no hay calificaciones

- Practica 3Documento4 páginasPractica 3Paola AlexandraAún no hay calificaciones

- Manual para Liberacion de Equipos Actualizado 2012 v2Documento22 páginasManual para Liberacion de Equipos Actualizado 2012 v2Cristobal Andres Sandoval ParraAún no hay calificaciones

- Elementos de La TelecomunicacionDocumento9 páginasElementos de La TelecomunicacionCELESTINO MORENO RODRIGUEZAún no hay calificaciones

- Estructura de Un Data CenterDocumento4 páginasEstructura de Un Data CenterEric Oswaldo Zurita100% (1)

- Afiliacion PushDocumento1 páginaAfiliacion PushJorge David Huacacolqui CamposAún no hay calificaciones

- Tipos de EnlacesDocumento29 páginasTipos de EnlacesAbner Yue JuradoAún no hay calificaciones

- Exposicion de SkypeDocumento16 páginasExposicion de SkypeKarina_EsclasansAún no hay calificaciones

- EWAN PTAct 2 4 6Documento4 páginasEWAN PTAct 2 4 6Jairo GarciaAún no hay calificaciones

- Principios Básicos de Las ComunicacionesDocumento3 páginasPrincipios Básicos de Las ComunicacionesMarina Gastón VeraAún no hay calificaciones

- Ata 23-2Documento10 páginasAta 23-2danigtoniAún no hay calificaciones

- Proyecto Final - Redes InalambricasDocumento17 páginasProyecto Final - Redes Inalambricasanon_784481791Aún no hay calificaciones

- Glab s5 2019 II RedesDocumento24 páginasGlab s5 2019 II RedesTR JavierAún no hay calificaciones

- Articulo Banda Ancha SatelitalDocumento8 páginasArticulo Banda Ancha SatelitalSamsumgAún no hay calificaciones

- Protocolos 2gDocumento7 páginasProtocolos 2gEvert RiverosAún no hay calificaciones

- Redes de Nueva GeneraciónDocumento2 páginasRedes de Nueva GeneraciónDIXON TORREALBA50% (2)

- 01-Redes 2009 - OSIDocumento26 páginas01-Redes 2009 - OSIlypwAún no hay calificaciones

- Notas de Clase Cisco Ccna 1Documento1 páginaNotas de Clase Cisco Ccna 1José Martín Ruíz CossAún no hay calificaciones

- Asterisk PDFDocumento10 páginasAsterisk PDFJuan Carlos Baez AbreuAún no hay calificaciones

- Sistema de Seguridad Con Modulo GSM y ArduinoDocumento33 páginasSistema de Seguridad Con Modulo GSM y ArduinoMiguel AnGel QPAún no hay calificaciones

- Manual de ServidoresDocumento36 páginasManual de ServidoresERSI1327Aún no hay calificaciones

- Ejercicio 2.3.2.5Documento16 páginasEjercicio 2.3.2.5Carlos Andres Jaimes RuizAún no hay calificaciones

- SenialDocumento2 páginasSenialGuillermo SalernoAún no hay calificaciones

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDe EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaCalificación: 4.5 de 5 estrellas4.5/5 (117)

- Lógica de programación: Solucionario en pseudocódigo – Ejercicios resueltosDe EverandLógica de programación: Solucionario en pseudocódigo – Ejercicios resueltosCalificación: 3.5 de 5 estrellas3.5/5 (7)

- Excel 2021 y 365 Paso a Paso: Paso a PasoDe EverandExcel 2021 y 365 Paso a Paso: Paso a PasoCalificación: 5 de 5 estrellas5/5 (12)

- Excel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteDe EverandExcel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteCalificación: 1 de 5 estrellas1/5 (1)

- Resumen de El cuadro de mando integral paso a paso de Paul R. NivenDe EverandResumen de El cuadro de mando integral paso a paso de Paul R. NivenCalificación: 5 de 5 estrellas5/5 (2)

- 7 tendencias digitales que cambiarán el mundoDe Everand7 tendencias digitales que cambiarán el mundoCalificación: 4.5 de 5 estrellas4.5/5 (87)

- Influencia. La psicología de la persuasiónDe EverandInfluencia. La psicología de la persuasiónCalificación: 4.5 de 5 estrellas4.5/5 (14)

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másDe EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másCalificación: 2.5 de 5 estrellas2.5/5 (3)

- UF2246 - Reparación de pequeños electrodomésticos y herramientas eléctricasDe EverandUF2246 - Reparación de pequeños electrodomésticos y herramientas eléctricasCalificación: 2.5 de 5 estrellas2.5/5 (3)

- Guía de cálculo y diseño de conductos para ventilación y climatizaciónDe EverandGuía de cálculo y diseño de conductos para ventilación y climatizaciónCalificación: 5 de 5 estrellas5/5 (1)

- Todo Sobre Tecnología Blockchain: La Guía Definitiva Para Principiantes Sobre Monederos BlockchainDe EverandTodo Sobre Tecnología Blockchain: La Guía Definitiva Para Principiantes Sobre Monederos BlockchainAún no hay calificaciones

- LAS VELAS JAPONESAS DE UNA FORMA SENCILLA. La guía de introducción a las velas japonesas y a las estrategias de análisis técnico más eficaces.De EverandLAS VELAS JAPONESAS DE UNA FORMA SENCILLA. La guía de introducción a las velas japonesas y a las estrategias de análisis técnico más eficaces.Calificación: 4.5 de 5 estrellas4.5/5 (54)

- ¿Cómo piensan las máquinas?: Inteligencia artificial para humanosDe Everand¿Cómo piensan las máquinas?: Inteligencia artificial para humanosCalificación: 5 de 5 estrellas5/5 (1)

- Design Thinking para principiantes: La innovación como factor para el éxito empresarialDe EverandDesign Thinking para principiantes: La innovación como factor para el éxito empresarialCalificación: 4.5 de 5 estrellas4.5/5 (10)

- EL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.De EverandEL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Calificación: 4 de 5 estrellas4/5 (51)

- Administración financiera del circulanteDe EverandAdministración financiera del circulanteCalificación: 4.5 de 5 estrellas4.5/5 (5)

- UF0349: ATENCIÓN AL CLIENTE EN EL PROCESO COMERCIAL (ADGG0208) (ADGD0308)De EverandUF0349: ATENCIÓN AL CLIENTE EN EL PROCESO COMERCIAL (ADGG0208) (ADGD0308)Calificación: 2 de 5 estrellas2/5 (1)

- Manual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasDe EverandManual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasCalificación: 4.5 de 5 estrellas4.5/5 (14)

- Inteligencia artificial: Análisis de datos e innovación para principiantesDe EverandInteligencia artificial: Análisis de datos e innovación para principiantesCalificación: 4 de 5 estrellas4/5 (3)

- Machine Learning y Deep Learning: Usando Python, Scikit y KerasDe EverandMachine Learning y Deep Learning: Usando Python, Scikit y KerasAún no hay calificaciones

- Comunicaciones industriales y WinCCDe EverandComunicaciones industriales y WinCCCalificación: 5 de 5 estrellas5/5 (4)

- La psicología del trading de una forma sencilla: Cómo aplicar las estrategias psicológicas y las actitudes de los comerciantes ganadores para operar con éxito en línea.De EverandLa psicología del trading de una forma sencilla: Cómo aplicar las estrategias psicológicas y las actitudes de los comerciantes ganadores para operar con éxito en línea.Calificación: 4.5 de 5 estrellas4.5/5 (3)

- Breve Manual Redacción Informe TécnicoDe EverandBreve Manual Redacción Informe TécnicoCalificación: 3.5 de 5 estrellas3.5/5 (13)

- Contabilidad administrativaDe EverandContabilidad administrativaCalificación: 4.5 de 5 estrellas4.5/5 (6)

- Costos II.: La gestión gerencialDe EverandCostos II.: La gestión gerencialAún no hay calificaciones

- Metodología básica de instrumentación industrial y electrónicaDe EverandMetodología básica de instrumentación industrial y electrónicaCalificación: 4 de 5 estrellas4/5 (12)