Documentos de Académico

Documentos de Profesional

Documentos de Cultura

III. Intercambio de Información Segura

Cargado por

Efren Diaz0 calificaciones0% encontró este documento útil (0 votos)

4 vistas2 páginasOIDC agrega funcionalidades de autenticación e identificación a OAuth 2.0 al proveer un token de identificación además de un token de acceso. OAuth 2.0 permite que aplicaciones obtengan acceso a los datos de otro sin compartir contraseñas mediante flujos de autorización, mientras que las terminologías claves incluyen propietario de recursos, cliente, servidor de autorización y servidor de recursos. JWT es el formato del token de identificación en OIDC que contiene información sobre el usuario de forma segura.

Descripción original:

Título original

III. Intercambio de información segura

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoOIDC agrega funcionalidades de autenticación e identificación a OAuth 2.0 al proveer un token de identificación además de un token de acceso. OAuth 2.0 permite que aplicaciones obtengan acceso a los datos de otro sin compartir contraseñas mediante flujos de autorización, mientras que las terminologías claves incluyen propietario de recursos, cliente, servidor de autorización y servidor de recursos. JWT es el formato del token de identificación en OIDC que contiene información sobre el usuario de forma segura.

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

4 vistas2 páginasIII. Intercambio de Información Segura

Cargado por

Efren DiazOIDC agrega funcionalidades de autenticación e identificación a OAuth 2.0 al proveer un token de identificación además de un token de acceso. OAuth 2.0 permite que aplicaciones obtengan acceso a los datos de otro sin compartir contraseñas mediante flujos de autorización, mientras que las terminologías claves incluyen propietario de recursos, cliente, servidor de autorización y servidor de recursos. JWT es el formato del token de identificación en OIDC que contiene información sobre el usuario de forma segura.

Copyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 2

1.

OpenID Connect (OIDC):

o Agrega funcionalidades relacionadas con el inicio de sesión y la

obtención de información sobre la persona que inicia sesión.

o Proporciona un identificador (token de identificación) además de

los permisos específicos (token de acceso) para el cliente.

o Permite que un inicio de sesión pueda ser utilizado en múltiples

aplicaciones (Single Sign-On).

2. OAuth 2.0:

o Estándar de seguridad que permite a una aplicación obtener

acceso a los datos en otra aplicación sin necesidad de compartir

contraseñas.

o Se utiliza para autorizar aplicaciones a acceder a los datos del

propietario de los recursos.

o Utiliza flujos como Authorization Code para otorgar acceso con la

aprobación del propietario del recurso.

3. Terminologías claves:

o Propietario del recurso: El individuo dueño de la información o

los datos.

o Cliente: La aplicación que solicita acceso a los datos del

propietario.

o Servidor de autorización: La aplicación que autentica al

propietario y otorga tokens de acceso al cliente.

o Servidor de recursos: Donde se encuentran los datos o las

funciones a los que se quiere acceder.

o Flujo de autorización (Authorization Flow): Los pasos para

otorgar o denegar acceso al cliente por parte del propietario.

o Token de acceso: Una clave que el cliente usa para acceder a

los recursos en nombre del propietario.

4. Funcionamiento del flujo de OAuth 2.0 y OIDC:

o El propietario del recurso concede permiso al cliente a través de

un flujo que incluye solicitudes, redirecciones y autorización.

o El servidor de autorización emite tokens al cliente para acceder a

los recursos en nombre del propietario.

5. JSON Web Token (JWT):

o Es el formato del token de identificación en OIDC.

o Contiene información incrustada como la identificación del

usuario, datos de inicio de sesión y más.

o Proporciona seguridad al verificar si ha sido manipulado o

comprometido.

6. Relación entre OAuth 2.0 y OIDC:

o OIDC se basa en OAuth 2.0 y agrega funcionalidades de

autenticación e identificación.

Certificado y firma digital

El Certificado Digital es el único medio que permite garantizar técnica y

legalmente la identidad de una persona en Internet. Se trata de un requisito

indispensable para que las instituciones puedan ofrecer servicios seguros a

través de Internet. Además: el certificado digital permite la firma electrónica de

documentos El receptor de un documento firmado puede tener la seguridad de

que éste es el original y no ha sido manipulado y el autor de la firma electrónica

no podrá negar la autoría de esta firma.

El certificado digital permite cifrar las comunicaciones. Solamente el

destinatario de la información podrá acceder al contenido de la misma. En

definitiva, la principal ventaja es que disponer de un certificado le ahorrará

tiempo y dinero al realizar trámites administrativos en Internet, a cualquier hora

y desde cualquier lugar.

Un Certificado Digital consta de una pareja de claves criptográficas, una

pública y una privada, creadas con un algoritmo matemático, de forma que

aquello que se cifra con una de las claves sólo se puede descifrar con su

clave pareja.

El titular del certificado debe mantener bajo su poder la clave privada, ya que,

si ésta es sustraída, el sustractor podría suplantar la identidad del titular en la

red. En este caso el titular debe revocar el certificado lo antes posible, igual

que se anula una tarjeta de crédito sustraída.

La clave pública forma parte de lo que se denomina Certificado Digital en sí,

que es un documento digital que contiene la clave pública junto con los datos

del titular, todo ello firmado electrónicamente por una Autoridad de

Certificación, que es una tercera entidad de confianza que asegura que la

clave pública se corresponde con los datos del titular.

La Firma Electrónica sólo puede realizarse con la clave privada. La Autoridad

de Certificación se encarga de emitir los certificados para los titulares tras

comprobar su identidad.

El formato de los Certificados Digitales está definido por el estándar

internacional ITU-T X.509. De esta forma, los certificados pueden ser leídos o

escritos por cualquier aplicación que cumpla con el mencionado estándar.

También podría gustarte

- Foro Criptografia 2Documento4 páginasForo Criptografia 2Carlos CruzAún no hay calificaciones

- Intecplan Ladrillera 1.1 - 1.9Documento46 páginasIntecplan Ladrillera 1.1 - 1.9Anonymous t2wEtsJAún no hay calificaciones

- Actividad en Contexto II - Criptografia IIDocumento7 páginasActividad en Contexto II - Criptografia IIJesus Daniel DoriaAún no hay calificaciones

- Qué Es Lo Que Certifica o Autentica Un Certificado DigitalDocumento2 páginasQué Es Lo Que Certifica o Autentica Un Certificado DigitalJohnny Castañeda100% (1)

- Entrega Senario 7Documento9 páginasEntrega Senario 7JSARAYAún no hay calificaciones

- Unidad 3 Seguridad InformaticaDocumento36 páginasUnidad 3 Seguridad InformaticaHector Cortes100% (1)

- Firma Digital-Electrónica HondurasDocumento39 páginasFirma Digital-Electrónica HondurasCYBER RAQUEL100% (1)

- Certificados DigitalesDocumento5 páginasCertificados DigitalesMishel Directoner TomlinsonAún no hay calificaciones

- Certificados DigitalesDocumento9 páginasCertificados DigitalesVANNESA SALAZARAún no hay calificaciones

- INFORME TEÓRICO - CERTIFICADO DIGITAL (Criptografía)Documento10 páginasINFORME TEÓRICO - CERTIFICADO DIGITAL (Criptografía)MarceloAún no hay calificaciones

- Cuadro Comparativo Tecnologías de Autorización2Documento11 páginasCuadro Comparativo Tecnologías de Autorización2Ovidio CastroAún no hay calificaciones

- Certificados e Infraestructura Llave PublicaDocumento42 páginasCertificados e Infraestructura Llave PublicaAnonymous J5T1RpfAún no hay calificaciones

- Certificados DijitalesDocumento8 páginasCertificados DijitalesErick Cortez NajarroAún no hay calificaciones

- Temas 67Documento18 páginasTemas 67Angel Luis Tovar PazAún no hay calificaciones

- La Firma DigitalDocumento28 páginasLa Firma DigitaljuditAún no hay calificaciones

- Certificado y Firma DigitalDocumento1 páginaCertificado y Firma DigitalEfren DiazAún no hay calificaciones

- PKIDocumento5 páginasPKIdcontrerasr7509100% (2)

- Certificado de Clave PúblicaDocumento6 páginasCertificado de Clave PúblicaWilbert Garate MunozAún no hay calificaciones

- Seguridad 22 FebreroDocumento30 páginasSeguridad 22 FebreroRaymundo LiraAún no hay calificaciones

- Libro - Fundamentos de La Infraestructura de Clave PúblicaDocumento9 páginasLibro - Fundamentos de La Infraestructura de Clave PúblicaAngelica TrujilloAún no hay calificaciones

- Construir Microservicio Oauth Autorization ServerDocumento3 páginasConstruir Microservicio Oauth Autorization ServerDavid Correa MoralesAún no hay calificaciones

- Exposicion Unidad 3Documento3 páginasExposicion Unidad 3Lilieth OttamendiAún no hay calificaciones

- Aplicaciones CriptograficasDocumento7 páginasAplicaciones CriptograficasMario Edson Pimentel RomeroAún no hay calificaciones

- Seguridad en Internet Con Los Certificados SSL y HTTPSDocumento7 páginasSeguridad en Internet Con Los Certificados SSL y HTTPSJuan Carlos SchincariolAún no hay calificaciones

- Arquitecturas PKI InformaticaDocumento6 páginasArquitecturas PKI InformaticaTawi WiAún no hay calificaciones

- Identidad Digital 2Documento6 páginasIdentidad Digital 2Tomas RuizAún no hay calificaciones

- Infraestructura de Clave PúblicaDocumento4 páginasInfraestructura de Clave PúblicaGUSTAVO PANTIGOZO ROMERO100% (1)

- Introducción A PKI - Introducción A PKIDocumento10 páginasIntroducción A PKI - Introducción A PKIEudys TabareAún no hay calificaciones

- Identidad Digital 4Documento7 páginasIdentidad Digital 4Tomas RuizAún no hay calificaciones

- Actividades Sobre Criptografía Simétrica y AsimétricaDocumento2 páginasActividades Sobre Criptografía Simétrica y AsimétricaLuuis BrownAún no hay calificaciones

- DEFINICIONESDocumento3 páginasDEFINICIONESSALVADORAún no hay calificaciones

- Ensayo PKIDocumento10 páginasEnsayo PKIjosAún no hay calificaciones

- Cuestionario Lppa 2Documento6 páginasCuestionario Lppa 2Dario EscarlonAún no hay calificaciones

- ADSIB FirmaDigitalDocumento8 páginasADSIB FirmaDigitalYordiAún no hay calificaciones

- Certificados DigitalesDocumento14 páginasCertificados DigitalesKevin Roman H.Aún no hay calificaciones

- Tarea 6 Sistemas Operativos IIDocumento4 páginasTarea 6 Sistemas Operativos IIJowell RamirezAún no hay calificaciones

- Decreto Supremo 1793 ActualizadoDocumento45 páginasDecreto Supremo 1793 ActualizadocristhiaN baltazar cruz0% (1)

- Componentes de Un PKI y Su ArquitecturaDocumento11 páginasComponentes de Un PKI y Su ArquitecturaGiovanny de la CruzAún no hay calificaciones

- PKIX ActiveSign Arquitectura de Infraestructura de Llave PublicaDocumento11 páginasPKIX ActiveSign Arquitectura de Infraestructura de Llave Publicajose2175Aún no hay calificaciones

- Certificados Digitales y Firma ElectrónicaDocumento20 páginasCertificados Digitales y Firma ElectrónicaJose Enrrique AvilanAún no hay calificaciones

- Firmas y Certificados DigitalesDocumento17 páginasFirmas y Certificados DigitalesAlex MontalvoAún no hay calificaciones

- Infraestructura de Clave Pública PKIDocumento4 páginasInfraestructura de Clave Pública PKICarlos PascualAún no hay calificaciones

- Taller 3 - Inyección SQL - Certificado DigitalDocumento7 páginasTaller 3 - Inyección SQL - Certificado DigitalEider OjedaAún no hay calificaciones

- Ley 27269Documento6 páginasLey 2726915 - CARRERA BEDOYA JAVIER NAPOLEONAún no hay calificaciones

- Arquitecturas PKI InformaticaDocumento6 páginasArquitecturas PKI InformaticaTawi WiAún no hay calificaciones

- Tra BBBBBB BBBBBBDocumento14 páginasTra BBBBBB BBBBBBrey reyesAún no hay calificaciones

- PKI Actividad2Documento10 páginasPKI Actividad2juliantittoAún no hay calificaciones

- Firma Electronica y Certificados DigitalesDocumento6 páginasFirma Electronica y Certificados DigitalesLaura ObandoAún no hay calificaciones

- Tra Baaaa AaaaaaaaaaaaaaaDocumento13 páginasTra Baaaa Aaaaaaaaaaaaaaarey reyesAún no hay calificaciones

- Vulnerabilidad OAuthDocumento11 páginasVulnerabilidad OAuthDarkneside WalkerAún no hay calificaciones

- Certificatos WebDocumento14 páginasCertificatos WebDavid Felipe AcevedoAún no hay calificaciones

- 7 FirmaDigital PDFDocumento5 páginas7 FirmaDigital PDFDanil RojAún no hay calificaciones

- Red Area Local Administracion Gestion Parte 4Documento15 páginasRed Area Local Administracion Gestion Parte 4Victor Bautista HinojosaAún no hay calificaciones

- Secure Socket Layer-SSLDocumento4 páginasSecure Socket Layer-SSLMinorka AmparoAún no hay calificaciones

- La Firma ElectronicaDocumento13 páginasLa Firma ElectronicaAndrea GonzálezAún no hay calificaciones

- UD02.3. Criptografia (VA)Documento19 páginasUD02.3. Criptografia (VA)robertogleAún no hay calificaciones

- LABORATORIO DE CERTIFICADOS DIGITALES Criptografia IIDocumento11 páginasLABORATORIO DE CERTIFICADOS DIGITALES Criptografia IICarlos CruzAún no hay calificaciones

- Práctica Certificado SSLDocumento5 páginasPráctica Certificado SSLHENRY JOSEMIR PEREZ GONZALEZAún no hay calificaciones

- Documento Electrónico y Firma ElectrónicaDocumento20 páginasDocumento Electrónico y Firma Electrónicaabansa81Aún no hay calificaciones

- Certificados DigitalesDocumento14 páginasCertificados DigitalesJose AlejandAún no hay calificaciones

- Cómo aprender sobre Blockchain y criptomonedas en 48 horas o menosDe EverandCómo aprender sobre Blockchain y criptomonedas en 48 horas o menosAún no hay calificaciones

- Certificado y Firma DigitalDocumento1 páginaCertificado y Firma DigitalEfren DiazAún no hay calificaciones

- 1 - 3 - Clasificacion de Las Bases de Datos Distribuidas PDFDocumento1 página1 - 3 - Clasificacion de Las Bases de Datos Distribuidas PDFEfren DiazAún no hay calificaciones

- Actividad 1.1 Conceptos de Electrónica - 061526Documento4 páginasActividad 1.1 Conceptos de Electrónica - 061526Efren DiazAún no hay calificaciones

- 1.3 Material 4Documento5 páginas1.3 Material 4Efren DiazAún no hay calificaciones

- 1.2 Material 3Documento7 páginas1.2 Material 3Efren DiazAún no hay calificaciones

- Clase 03 Gases Industriales 2Documento14 páginasClase 03 Gases Industriales 2Heidy AlcarrazAún no hay calificaciones

- Trazo de Vestido de Licra para DamaDocumento8 páginasTrazo de Vestido de Licra para DamaKaren Liliana Pérez CastillejoAún no hay calificaciones

- Cuadro ComparativoDocumento2 páginasCuadro ComparativoSebastianAún no hay calificaciones

- Manual de Practicas.Documento128 páginasManual de Practicas.Mirla AlCaAún no hay calificaciones

- Análisis de Impacto en El NegocioDocumento3 páginasAnálisis de Impacto en El NegocioWashington TeránAún no hay calificaciones

- Qué Es El AbonoDocumento10 páginasQué Es El AbonoALVAROAún no hay calificaciones

- Ob CorrelativaDocumento2 páginasOb Correlativakeren reyesAún no hay calificaciones

- 12 Decisiones de Localización PyDocumento7 páginas12 Decisiones de Localización PyYanet Medina QuedoAún no hay calificaciones

- Acidez y BasicidadDocumento18 páginasAcidez y BasicidadClaudiaAún no hay calificaciones

- Transformar La Basura en BiomasaDocumento7 páginasTransformar La Basura en BiomasapaoemiAún no hay calificaciones

- Como Saber Que Grupo Electrógeno NecesitoDocumento4 páginasComo Saber Que Grupo Electrógeno NecesitoLuis MezaAún no hay calificaciones

- U00000EMIC02 ES (05 10) CBD (E EE) (36 300kV)Documento66 páginasU00000EMIC02 ES (05 10) CBD (E EE) (36 300kV)Luis Herrera SandovalAún no hay calificaciones

- Sostenibilidad en La Moda PDFDocumento16 páginasSostenibilidad en La Moda PDFMarta HerrreroAún no hay calificaciones

- Ecuación Estequiométrica - 20% Exceso - 20% Déficit de Aire PDFDocumento4 páginasEcuación Estequiométrica - 20% Exceso - 20% Déficit de Aire PDFadalAún no hay calificaciones

- Informe Preliminar - Convocatoria I 230922 062503Documento18 páginasInforme Preliminar - Convocatoria I 230922 062503marco medinaAún no hay calificaciones

- CAPITULO 4 Matematica Financiera PDFDocumento36 páginasCAPITULO 4 Matematica Financiera PDFAndrea Sabogal100% (1)

- Ex Basico 2Documento19 páginasEx Basico 2Aar AajaAún no hay calificaciones

- Matematica Basicas-2 PDFDocumento7 páginasMatematica Basicas-2 PDFFranzua PlasenciaAún no hay calificaciones

- 7 MudasDocumento1 página7 MudasJuan Fernando Casañas RamosAún no hay calificaciones

- Actividad 5 TecnologiaDocumento4 páginasActividad 5 TecnologiaLorena Blanco67% (3)

- ENSAYODocumento3 páginasENSAYOFelisa ReyesAún no hay calificaciones

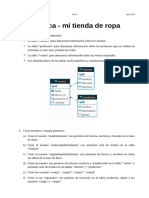

- Practica MitiendaDocumento3 páginasPractica Mitiendajosemix 939Aún no hay calificaciones

- Informe de CharlaDocumento5 páginasInforme de CharlaCristabel Angeles MejíaAún no hay calificaciones

- Seguimiento Acciones Plan EstrategicoDocumento15 páginasSeguimiento Acciones Plan EstrategicoRonaldRodriguezAún no hay calificaciones

- AcodoDocumento4 páginasAcodoKevin GonzalezAún no hay calificaciones

- Práctica 3. OsmosisDocumento5 páginasPráctica 3. OsmosisJoshua SilvaAún no hay calificaciones

- SocializacionDocumento3 páginasSocializacionCronos MiguelAún no hay calificaciones

- Secado y Molienda PreliminarDocumento19 páginasSecado y Molienda Preliminarvictor lopezAún no hay calificaciones

- Matriz Comparativa de RucDocumento7 páginasMatriz Comparativa de RucJESUSAún no hay calificaciones