Documentos de Académico

Documentos de Profesional

Documentos de Cultura

ControlesISO27002 2013

Cargado por

Alberti Alejandro Mora0 calificaciones0% encontró este documento útil (0 votos)

11 vistas1 páginaTítulo original

ControlesISO27002-2013

Derechos de autor

© © All Rights Reserved

Formatos disponibles

PDF, TXT o lea en línea desde Scribd

Compartir este documento

Compartir o incrustar documentos

¿Le pareció útil este documento?

¿Este contenido es inapropiado?

Denunciar este documentoCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

0 calificaciones0% encontró este documento útil (0 votos)

11 vistas1 páginaControlesISO27002 2013

Cargado por

Alberti Alejandro MoraCopyright:

© All Rights Reserved

Formatos disponibles

Descargue como PDF, TXT o lea en línea desde Scribd

Está en la página 1de 1

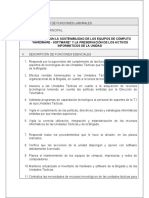

ISO/IEC 27002:2013.

14 DOMINIOS, 35 OBJETIVOS DE CONTROL Y 114 CONTROLES

5. POLÍTICAS DE SEGURIDAD. 10. CIFRADO. 14. ADQUISICIÓN, DESARROLLO Y MANTENIMIENTO DE LOS SISTEMAS

5.1 Directrices de la Dirección en seguridad de la información. 10.1 Controles criptográficos. DE INFORMACIÓN.

5.1.1 Conjunto de políticas para la seguridad de la información. 10.1.1 Política de uso de los controles criptográficos. 14.1 Requisitos de seguridad de los sistemas de información.

5.1.2 Revisión de las políticas para la seguridad de la información. 10.1.2 Gestión de claves. 14.1.1 Análisis y especificación de los requisitos de seguridad.

6. ASPECTOS ORGANIZATIVOS DE LA SEGURIDAD DE LA INFORMAC. 11. SEGURIDAD FÍSICA Y AMBIENTAL. 14.1.2 Seguridad de las comunicaciones en servicios accesibles por redes

públicas.

6.1 Organización interna. 11.1 Áreas seguras.

11.1.1 Perímetro de seguridad física. 14.1.3 Protección de las transacciones por redes telemáticas.

6.1.1 Asignación de responsabilidades para la segur. de la información.

6.1.2 Segregación de tareas. 11.1.2 Controles físicos de entrada. 14.2 Seguridad en los procesos de desarrollo y soporte.

11.1.3 Seguridad de oficinas, despachos y recursos. 14.2.1 Política de desarrollo seguro de software.

6.1.3 Contacto con las autoridades.

11.1.4 Protección contra las amenazas externas y ambientales. 14.2.2 Procedimientos de control de cambios en los sistemas.

6.1.4 Contacto con grupos de interés especial.

11.1.5 El trabajo en áreas seguras. 14.2.3 Revisión técnica de las aplicaciones tras efectuar cambios en el

6.1.5 Seguridad de la información en la gestión de proyectos. sistema operativo.

6.2 Dispositivos para movilidad y teletrabajo. 11.1.6 Áreas de acceso público, carga y descarga.

14.2.4 Restricciones a los cambios en los paquetes de software.

6.2.1 Política de uso de dispositivos para movilidad. 11.2 Seguridad de los equipos. 14.2.5 Uso de principios de ingeniería en protección de sistemas.

6.2.2 Teletrabajo. 11.2.1 Emplazamiento y protección de equipos. 14.2.6 Seguridad en entornos de desarrollo.

7. SEGURIDAD LIGADA A LOS RECURSOS HUMANOS. 11.2.2 Instalaciones de suministro. 14.2.7 Externalización del desarrollo de software.

11.2.3 Seguridad del cableado. 14.2.8 Pruebas de funcionalidad durante el desarrollo de los sistemas.

7.1 Antes de la contratación. 11.2.4 Mantenimiento de los equipos.

7.1.1 Investigación de antecedentes. 14.2.9 Pruebas de aceptación.

11.2.5 Salida de activos fuera de las dependencias de la empresa.

7.1.2 Términos y condiciones de contratación. 11.2.6 Seguridad de los equipos y activos fuera de las instalaciones. 14.3 Datos de prueba.

7.2 Durante la contratación. 14.3.1 Protección de los datos utilizados en pruebas.

11.2.7 Reutilización o retirada segura de dispositivos de almacenamiento.

7.2.1 Responsabilidades de gestión. 11.2.8 Equipo informático de usuario desatendido. 15. RELACIONES CON SUMINISTRADORES.

7.2.2 Concienciación, educación y capacitación en segur. de la informac. 11.2.9 Política de puesto de trabajo despejado y bloqueo de pantalla. 15.1 Seguridad de la información en las relaciones con suministradores.

7.2.3 Proceso disciplinario. 15.1.1 Política de seguridad de la información para suministradores.

12. SEGURIDAD EN LA OPERATIVA.

7.3 Cese o cambio de puesto de trabajo. 15.1.2 Tratamiento del riesgo dentro de acuerdos de suministradores.

7.3.1 Cese o cambio de puesto de trabajo. 12.1 Responsabilidades y procedimientos de operación. 15.1.3 Cadena de suministro en tecnologías de la información y

12.1.1 Documentación de procedimientos de operación. comunicaciones.

8. GESTIÓN DE ACTIVOS. 12.1.2 Gestión de cambios.

8.1 Responsabilidad sobre los activos. 12.1.3 Gestión de capacidades. 15.2 Gestión de la prestación del servicio por suministradores.

8.1.1 Inventario de activos. 15.2.1 Supervisión y revisión de los servicios prestados por terceros.

12.1.4 Separación de entornos de desarrollo, prueba y producción.

8.1.2 Propiedad de los activos. 15.2.2 Gestión de cambios en los servicios prestados por terceros.

12.2 Protección contra código malicioso.

8.1.3 Uso aceptable de los activos. 12.2.1 Controles contra el código malicioso. 16. GESTIÓN DE INCIDENTES EN LA SEGURIDAD DE LA INFORMACIÓN.

8.1.4 Devolución de activos. 16.1 Gestión de incidentes de seguridad de la información y mejoras.

12.3 Copias de seguridad.

8.2 Clasificación de la información. 12.3.1 Copias de seguridad de la información. 16.1.1 Responsabilidades y procedimientos.

8.2.1 Directrices de clasificación. 16.1.2 Notificación de los eventos de seguridad de la información.

8.2.2 Etiquetado y manipulado de la información. 12.4 Registro de actividad y supervisión.

12.4.1 Registro y gestión de eventos de actividad. 16.1.3 Notificación de puntos débiles de la seguridad.

8.2.3 Manipulación de activos. 12.4.2 Protección de los registros de información. 16.1.4 Valoración de eventos de seguridad de la información y toma de

8.3 Manejo de los soportes de almacenamiento. decisiones.

12.4.3 Registros de actividad del administrador y operador del sistema.

8.3.1 Gestión de soportes extraíbles. 16.1.5 Respuesta a los incidentes de seguridad.

12.4.4 Sincronización de relojes.

8.3.2 Eliminación de soportes. 16.1.6 Aprendizaje de los incidentes de seguridad de la información.

8.3.3 Soportes físicos en tránsito. 12.5 Control del software en explotación. 16.1.7 Recopilación de evidencias.

12.5.1 Instalación del software en sistemas en producción.

9. CONTROL DE ACCESOS. 17. ASPECTOS DE SEGURIDAD DE LA INFORMACION EN LA GESTIÓN DE

12.6 Gestión de la vulnerabilidad técnica.

9.1 Requisitos de negocio para el control de accesos. 12.6.1 Gestión de las vulnerabilidades técnicas. LA CONTINUIDAD DEL NEGOCIO.

9.1.1 Política de control de accesos. 12.6.2 Restricciones en la instalación de software. 17.1 Continuidad de la seguridad de la información.

9.1.2 Control de acceso a las redes y servicios asociados. 12.7 Consideraciones de las auditorías de los sistemas de información. 17.1.1 Planificación de la continuidad de la seguridad de la información.

9.2 Gestión de acceso de usuario. 12.7.1 Controles de auditoría de los sistemas de información. 17.1.2 Implantación de la continuidad de la seguridad de la información.

9.2.1 Gestión de altas/bajas en el registro de usuarios. 17.1.3 Verificación, revisión y evaluación de la continuidad de la seguridad

13. SEGURIDAD EN LAS TELECOMUNICACIONES. de la información.

9.2.2 Gestión de los derechos de acceso asignados a usuarios.

9.2.3 Gestión de los derechos de acceso con privilegios especiales. 13.1 Gestión de la seguridad en las redes. 17.2 Redundancias.

13.1.1 Controles de red. 17.2.1 Disponibilidad de instalaciones para el procesamiento de la

9.2.4 Gestión de información confidencial de autenticación de usuarios.

13.1.2 Mecanismos de seguridad asociados a servicios en red. información.

9.2.5 Revisión de los derechos de acceso de los usuarios.

13.1.3 Segregación de redes. 18. CUMPLIMIENTO.

9.2.6 Retirada o adaptación de los derechos de acceso

13.2 Intercambio de información con partes externas. 18.1 Cumplimiento de los requisitos legales y contractuales.

9.3 Responsabilidades del usuario. 13.2.1 Políticas y procedimientos de intercambio de información.

9.3.1 Uso de información confidencial para la autenticación. 18.1.1 Identificación de la legislación aplicable.

13.2.2 Acuerdos de intercambio. 18.1.2 Derechos de propiedad intelectual (DPI).

9.4 Control de acceso a sistemas y aplicaciones. 13.2.3 Mensajería electrónica.

9.4.1 Restricción del acceso a la información. 18.1.3 Protección de los registros de la organización.

13.2.4 Acuerdos de confidencialidad y secreto. 18.1.4 Protección de datos y privacidad de la información personal.

9.4.2 Procedimientos seguros de inicio de sesión.

9.4.3 Gestión de contraseñas de usuario. 18.1.5 Regulación de los controles criptográficos.

9.4.4 Uso de herramientas de administración de sistemas. ISO27002.es PATROCINADO POR: 18.2 Revisiones de la seguridad de la información.

9.4.5 Control de acceso al código fuente de los programas. 18.2.1 Revisión independiente de la seguridad de la información.

18.2.2 Cumplimiento de las políticas y normas de seguridad.

18.2.3 Comprobación del cumplimiento.

Iso27000.es: Documento sólo para uso didáctico. La norma oficial debe adquirirse en las entidades autorizadas para su venta. Octubre-2013

También podría gustarte

- MF0490_3 - Gestión de servicios en el sistema informáticoDe EverandMF0490_3 - Gestión de servicios en el sistema informáticoAún no hay calificaciones

- Anexo A Iso 27001Documento2 páginasAnexo A Iso 27001domingo100% (2)

- ControlesISO27002 2013Documento1 páginaControlesISO27002 2013MoraManAún no hay calificaciones

- UF1880 - Gestión de redes telemáticasDe EverandUF1880 - Gestión de redes telemáticasAún no hay calificaciones

- Lista de Controles ISO 27001:2013Documento4 páginasLista de Controles ISO 27001:2013zinnernatsu100% (2)

- Administración y seguridad: En redes de computadorasDe EverandAdministración y seguridad: En redes de computadorasAún no hay calificaciones

- ControlesISO27002 2013 PDFDocumento1 páginaControlesISO27002 2013 PDFluisAún no hay calificaciones

- ISO27002Documento2 páginasISO27002John Erley Osorno Villa100% (1)

- Resumen de Controles ISO 27002 - CNSDDocumento1 páginaResumen de Controles ISO 27002 - CNSDJoe3109Aún no hay calificaciones

- Resumen de Controles ISO27002-2013Documento1 páginaResumen de Controles ISO27002-2013Karina AguilarAún no hay calificaciones

- PCSEGPER-ENMICADO 01 Dominios y Controles ISO 27001-2013 VFDocumento1 páginaPCSEGPER-ENMICADO 01 Dominios y Controles ISO 27001-2013 VFCecilia Reyes JavierAún no hay calificaciones

- Hoja de Cálculo en C Users R Desktop Scanned Files Dir - 412 Fase 4 - Trabajo Colaborativo - SGSI V1Documento18 páginasHoja de Cálculo en C Users R Desktop Scanned Files Dir - 412 Fase 4 - Trabajo Colaborativo - SGSI V1Milena CastillaAún no hay calificaciones

- Clase-2 BrechasDocumento30 páginasClase-2 Brechassteevmarinv07Aún no hay calificaciones

- ISO 27000 Dominios Objetivos y ControlesDocumento3 páginasISO 27000 Dominios Objetivos y ControlesIvan Macias100% (1)

- Control Iso 27001Documento180 páginasControl Iso 27001soy1elloAún no hay calificaciones

- Ciberdefensa MóvilDocumento3 páginasCiberdefensa MóvilBenzaminGMAún no hay calificaciones

- Gap Iso 27001-2013Documento8 páginasGap Iso 27001-2013LUIS ALBERTO MOSQUERA HERNANDEZAún no hay calificaciones

- Anexo A - ControlesISO27002Documento80 páginasAnexo A - ControlesISO27002Carmen Aragon MendozaAún no hay calificaciones

- Anexo A - ControlesISO27002Documento80 páginasAnexo A - ControlesISO27002Nini Johanna CelisAún no hay calificaciones

- Anexo ADocumento82 páginasAnexo AHumberto Faustino Asencios RojasAún no hay calificaciones

- Controles Iso 27001-2005Documento1 páginaControles Iso 27001-2005Juan Carlos Torres AlvarezAún no hay calificaciones

- Dominios - Objetivos y Controles de La ISO 27002 2013Documento9 páginasDominios - Objetivos y Controles de La ISO 27002 2013Josué PeñaAún no hay calificaciones

- Dominios y ControlesDocumento3 páginasDominios y ControlesNolberto Zabala QuirozAún no hay calificaciones

- Dominios Objetivos y ControlesDocumento1 páginaDominios Objetivos y ControlesrterrevoliAún no hay calificaciones

- ControlesISO27002 2005Documento1 páginaControlesISO27002 2005andreina_jaramilloAún no hay calificaciones

- Controles SOA ISO 27002-2013Documento17 páginasControles SOA ISO 27002-2013MarcelaQuirogaAún no hay calificaciones

- Checklist I So 27001 Yan Exo ADocumento11 páginasChecklist I So 27001 Yan Exo Asantiatacama100% (1)

- IC ISO 27001 Auditor Checklist 10838 - ESDocumento3 páginasIC ISO 27001 Auditor Checklist 10838 - ESDaniel MBAún no hay calificaciones

- ControlesISO27002 2005Documento1 páginaControlesISO27002 2005brogla3512Aún no hay calificaciones

- Iso 27001 Auditor / Lead Auditor: Certiprof CertifiedDocumento16 páginasIso 27001 Auditor / Lead Auditor: Certiprof CertifiedLeoFabio25Aún no hay calificaciones

- IC ISO 27001 Compliance Checklist 10838 - ESDocumento3 páginasIC ISO 27001 Compliance Checklist 10838 - ESDaniel MBAún no hay calificaciones

- Evaluacion de Controles Iso 27002-2013Documento2 páginasEvaluacion de Controles Iso 27002-2013Mònica TorrasAún no hay calificaciones

- Caso Practico - Controles de Seguridad de La InformaciónDocumento11 páginasCaso Practico - Controles de Seguridad de La InformaciónAlexander Prada PérezAún no hay calificaciones

- Seguridad de La InformaciónDocumento174 páginasSeguridad de La InformaciónAbdiel Paz100% (1)

- Controles 27002Documento12 páginasControles 27002CUCHO Ramirez AngaritaAún no hay calificaciones

- IC ISO 27001 Auditor Checklist 10838 - WORD - ESDocumento7 páginasIC ISO 27001 Auditor Checklist 10838 - WORD - ESDaniel MBAún no hay calificaciones

- Taller ISO 27001Documento8 páginasTaller ISO 27001LeidyAún no hay calificaciones

- EvidenciasDocumento130 páginasEvidenciasChristian MirandaAún no hay calificaciones

- Estructura ISOIEC 27002-2013 PDFDocumento1 páginaEstructura ISOIEC 27002-2013 PDFPedro MejíasAún no hay calificaciones

- Controles Iso 27002Documento5 páginasControles Iso 27002Sergio Aburto RAún no hay calificaciones

- IC ISO 27001 Compliance Checklist 10838 - WORD - ESDocumento7 páginasIC ISO 27001 Compliance Checklist 10838 - WORD - ESDaniel MBAún no hay calificaciones

- Controles ISO 27001-2013Documento10 páginasControles ISO 27001-2013LUIS ALBERTO MOSQUERA HERNANDEZAún no hay calificaciones

- Controles ISO 27001 2013-2005Documento3 páginasControles ISO 27001 2013-2005Damian Damian100% (2)

- Anexo A - ControlesISO27002Documento60 páginasAnexo A - ControlesISO27002Geovanny CepedaAún no hay calificaciones

- Iso27001 PresentarDocumento6 páginasIso27001 PresentarIsaid Pastrana TorresAún no hay calificaciones

- Aspectos legales de la computacion en la nubeDe EverandAspectos legales de la computacion en la nubeAún no hay calificaciones

- UF1473 - Salvaguarda y seguridad de los datosDe EverandUF1473 - Salvaguarda y seguridad de los datosAún no hay calificaciones

- Administración de servicios web: Anatomía del internetDe EverandAdministración de servicios web: Anatomía del internetAún no hay calificaciones

- Manual de gestión de activos y mantenimientoDe EverandManual de gestión de activos y mantenimientoCalificación: 5 de 5 estrellas5/5 (1)

- Monitoreo, control y adquisición de datos con arduino y visual basic .netDe EverandMonitoreo, control y adquisición de datos con arduino y visual basic .netAún no hay calificaciones

- Curso de Programación de Apps. Android y iPhoneDe EverandCurso de Programación de Apps. Android y iPhoneCalificación: 4.5 de 5 estrellas4.5/5 (5)

- MF1208_1 - Operaciones auxiliares de mantenimiento de sistemas microinformáticosDe EverandMF1208_1 - Operaciones auxiliares de mantenimiento de sistemas microinformáticosAún no hay calificaciones

- Seguridad en equipos informáticos. IFCT0510De EverandSeguridad en equipos informáticos. IFCT0510Aún no hay calificaciones

- Seguridad en equipos informáticos. IFCT0109De EverandSeguridad en equipos informáticos. IFCT0109Aún no hay calificaciones

- UF1643 - Gestión y control de los sistemas de InformaciónDe EverandUF1643 - Gestión y control de los sistemas de InformaciónAún no hay calificaciones

- Taller Operacionalizacion de VariablesDocumento11 páginasTaller Operacionalizacion de VariablesRuth OlivasAún no hay calificaciones

- Evaluacion de Tecnologia 2018Documento13 páginasEvaluacion de Tecnologia 2018ANGIE MAXIEL LIZCANO CONTRERAS (:-)Aún no hay calificaciones

- Examen Final MK2Documento6 páginasExamen Final MK2Giampiere VergaraAún no hay calificaciones

- Actividad Laboratorio N-13Documento16 páginasActividad Laboratorio N-13paolaAún no hay calificaciones

- Manual Casio PDFDocumento4 páginasManual Casio PDFaka_chillywillyAún no hay calificaciones

- Recopilador de Estadísticas FlexsimDocumento81 páginasRecopilador de Estadísticas FlexsimYanelis ChiariAún no hay calificaciones

- SIGMA - Dirigido A Acompañante Pedagógico FINALDocumento50 páginasSIGMA - Dirigido A Acompañante Pedagógico FINALElard TalaveraAún no hay calificaciones

- Práctica 3 - VLAN Virtuales y Estáticas - GRUPO BDocumento6 páginasPráctica 3 - VLAN Virtuales y Estáticas - GRUPO BJORGE GUSTAVO TANDAZO CUEVAAún no hay calificaciones

- ODOO CRM - Gabriela - PulyozaDocumento24 páginasODOO CRM - Gabriela - PulyozaefarfanAún no hay calificaciones

- Formas InternasDocumento4 páginasFormas InternasDaniel AlfonsoAún no hay calificaciones

- Ventajas de Un ERPDocumento3 páginasVentajas de Un ERPLuna Amanecer Rojas ValdiviaAún no hay calificaciones

- H12-01 ModDocumento2 páginasH12-01 Modvlady andres ariasAún no hay calificaciones

- Cambridge IGCSE: First Language Spanish 0502/31Documento4 páginasCambridge IGCSE: First Language Spanish 0502/31Lucia RabostoAún no hay calificaciones

- Clase Registro de Operaciones ContablesDocumento31 páginasClase Registro de Operaciones ContablesSara GomezAún no hay calificaciones

- Cuestionario de TecnologiaDocumento5 páginasCuestionario de TecnologiaJackeline Cuesta100% (1)

- Ejercicios Accesprc3a1cticos de Excel 2a1Documento10 páginasEjercicios Accesprc3a1cticos de Excel 2a1Roberto Chaga MartinezAún no hay calificaciones

- Lab9 MatricesDocumento8 páginasLab9 MatricesFranz Quispe FloresAún no hay calificaciones

- Editores de Video TICSDocumento3 páginasEditores de Video TICSMe pica El cvloAún no hay calificaciones

- Punta Logica y Lampara de PruebasDocumento8 páginasPunta Logica y Lampara de PruebasJuan TeránAún no hay calificaciones

- 2019 I CII2753 Modelos Estocasticos - Presentacion Del Curso PDFDocumento16 páginas2019 I CII2753 Modelos Estocasticos - Presentacion Del Curso PDFJavier RománAún no hay calificaciones

- Televisor Digital A Color Con Pantalla de Cristal LíquidoDocumento52 páginasTelevisor Digital A Color Con Pantalla de Cristal LíquidoJosue y Kenya Sánchez HernandezAún no hay calificaciones

- Extensión de Aplicaciones Web para UMLDocumento5 páginasExtensión de Aplicaciones Web para UMLAxl Fabrizio Klauer CardenasAún no hay calificaciones

- Introducción A Los AlgoritmosDocumento44 páginasIntroducción A Los AlgoritmosAlejandro GarcésAún no hay calificaciones

- ICESI y Amazon Web Services - InvitacionDocumento2 páginasICESI y Amazon Web Services - InvitacionNixon Emiro Saldaña QuinteroAún no hay calificaciones

- ¿Qué Nos Aporta Una Buena Gestión de Documentos - DOKUTEKANADocumento5 páginas¿Qué Nos Aporta Una Buena Gestión de Documentos - DOKUTEKANAFCBAún no hay calificaciones

- Los 10 Mandamientos de Buenos Productos - The Startup - MediumDocumento16 páginasLos 10 Mandamientos de Buenos Productos - The Startup - MediumSofia Reyes AredoAún no hay calificaciones

- Floor - 01 Pisar para CreerDocumento4 páginasFloor - 01 Pisar para CreercesarAún no hay calificaciones

- Manual de Funciones y Competencias Laborales-Suboficial TICSDocumento2 páginasManual de Funciones y Competencias Laborales-Suboficial TICSRichard DelgadoAún no hay calificaciones

- Tipos de Lenguaje y Programa ObjetoDocumento6 páginasTipos de Lenguaje y Programa ObjetoMarco ValverdeAún no hay calificaciones

- Encendido y Apagado Del ComputadorDocumento16 páginasEncendido y Apagado Del ComputadorManain CortezAún no hay calificaciones